IoT için Defender ve ağ mimariniz

Bu makale, IoT için Microsoft Defender ile OT izleme için dağıtım yolunu açıklayan bir dizi makaleden biridir.

Kendi işletimsel teknolojiniz (OT)/IoT ağ mimariniz hakkında bilgi edinmek ve sistem öğelerinizin her birinin OT ağ segmentasyonu katmanlarına nerede dahil olduğu hakkında bilgi edinmek için aşağıdaki içeriği kullanın.

OT/IoT ağ katmanları

Kuruluşunuzun ağı, aşağıdaki ana gruplara bölünebilen birçok cihaz türünden oluşur:

- Uç nokta cihazları. Sunucular, bilgisayarlar, IoT (nesnelerin İnterneti) cihazları gibi birden çok alt grup içerebilir.

- Ağ cihazları. Ağ hizmetleriyle altyapıya hizmet verin ve ağ anahtarlarını, güvenlik duvarlarını, yönlendiricileri ve erişim noktalarını içerebilir.

Çoğu ağ ortamı üç katmandan oluşan hiyerarşik modelle tasarlanmıştır. Örnek:

| Katman | Tanım |

|---|---|

| Erişim | Erişim katmanı, çoğu uç noktanın bulunacağı yerdir. Bu uç noktalar genellikle varsayılan bir ağ geçidi ve üst katmanlardan yönlendirme ve genellikle dağıtım katmanından yönlendirme tarafından sunulur. * Varsayılan ağ geçidi, trafiği LAN veya IP kesimi dışında yönlendirmekle sorumlu olan yerel alt ağ içindeki bir ağ hizmeti veya varlıktır. |

| Dağıtım | Dağıtım katmanı, birden çok erişim katmanını toplama ve VLAN yönlendirme, hizmet kalitesi, ağ ilkeleri gibi hizmetlerle temel katmana iletişim sağlamakla sorumludur. |

| Çekirdek | Çekirdek katman, kuruluşun ana sunucu grubunu içerir ve dağıtım katmanı aracılığıyla yüksek hızlı, düşük gecikme süreli hizmetler sağlar. |

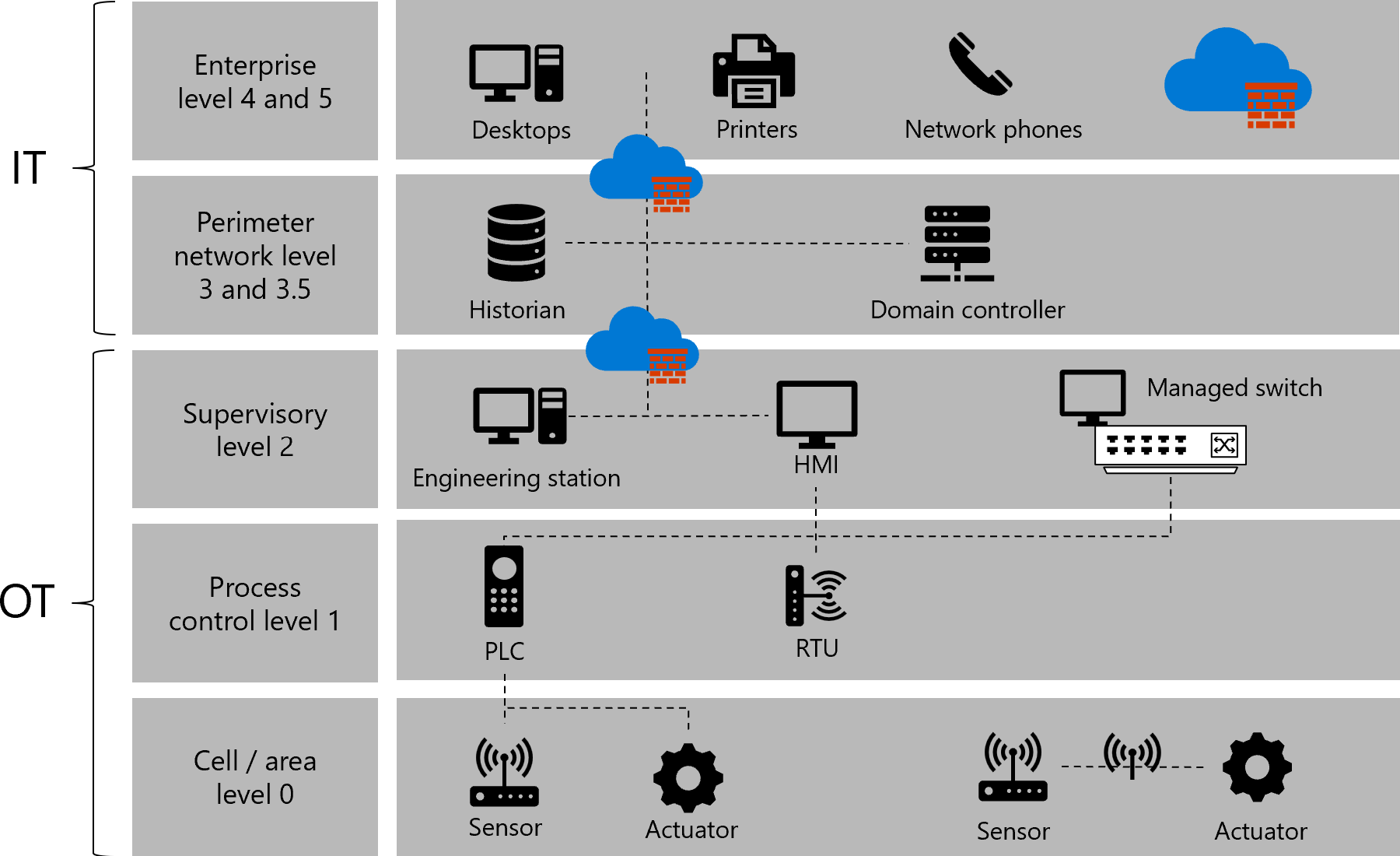

Ağ mimarisinin Purdue modeli

Endüstriyel Kontrol Sistemi (ICS)/OT ağ segmentasyonu için Purdue Başvuru Modeli, her katman için belirli bileşenler ve ilgili güvenlik denetimleri içeren altı katman daha tanımlar.

OT ağınızdaki her cihaz türü, aşağıdaki görüntüde gösterildiği gibi Purdue modelinin belirli bir düzeyine denk gelir:

Aşağıdaki tabloda, ağınızda bulunan cihazlara uygulandığında Purdue modelinin her düzeyi açıklanmaktadır:

| Ad | Tanım |

|---|---|

| Düzey 0: Hücre ve alan | Düzey 0, temel üretim sürecinde yer alan çok çeşitli algılayıcılardan, aktüatörlerden ve cihazlardan oluşur. Bu cihazlar endüstriyel otomasyon ve kontrol sisteminin temel işlevlerini yerine getirir, örneğin: - Motor kullanma - Değişkenleri ölçme - Çıkış ayarlama - Boyama, kaynak ve bükme gibi önemli işlevleri gerçekleştirme |

| Düzey 1: İşlem denetimi | Düzey 1, temel işlevi Düzey 0 cihazlarıyla iletişim kurmak olan üretim sürecini denetleyen ve işleyen katıştırılmış denetleyicilerden oluşur. Ayrık üretimde, bu cihazlar programlanabilir mantık denetleyicileri (PLC' ler) veya uzak telemetri birimleridir (RTU). Süreç üretiminde, temel denetleyici dağıtılmış denetim sistemi (DCS) olarak adlandırılır. |

| Düzey 2: Gözetmen | Düzey 2, üretim tesisinin bir alanının çalışma zamanı denetimi ve işletmesiyle ilişkili sistemleri ve işlevleri temsil eder. Bunlar genellikle aşağıdakileri içerir: - Operatör arabirimleri veya insan makine arabirimleri (HMI) - Alarmlar veya uyarı sistemleri - Süreç tarihçisi ve toplu yönetim sistemleri - Kontrol odası iş istasyonları Bu sistemler Düzey 1'deki PLC'ler ve RTU'lar ile iletişim kurar. Bazı durumlarda, site veya kuruluş (Düzey 4 ve Düzey 5) sistemleri ve uygulamalarıyla iletişim kurar veya veri paylaşır. Bu sistemler öncelikli olarak standart bilgi işlem ekipmanını ve işletim sistemlerini (Unix veya Microsoft Windows) temel alır. |

| Düzey 3 ve 3.5: Site düzeyinde ve endüstriyel çevre ağı | Site düzeyi en yüksek endüstriyel otomasyon ve kontrol sistemlerini temsil eder. Bu düzeyde mevcut olan sistemler ve uygulamalar, site genelinde endüstriyel otomasyon ve kontrol işlevlerini yönetir. Düzey 0 ile 3 arasında, site işlemleri için kritik olarak kabul edilir. Bu düzeyde mevcut olan sistemler ve işlevler aşağıdakileri içerebilir: - Üretim raporlama (örneğin, döngü süreleri, kalite endeksi, tahmine dayalı bakım) - Bitki tarihçisi - Ayrıntılı üretim zamanlaması - Site düzeyinde operasyon yönetimi - Cihaz ve malzeme yönetimi - Yama başlatma sunucusu - Dosya sunucusu - Endüstriyel etki alanı, Active Directory, terminal sunucusu Bu sistemler üretim bölgesiyle iletişim kurar ve verileri kuruluş (Düzey 4 ve Düzey 5) sistemleri ve uygulamalarıyla paylaşır. |

| Düzey 4 ve 5: İş ve kurumsal ağlar | Düzey 4 ve Düzey 5, merkezi BT sistemlerinin ve işlevlerinin bulunduğu siteyi veya kurumsal ağı temsil eder. BT kuruluşu bu düzeylerdeki hizmetleri, sistemleri ve uygulamaları doğrudan yönetir. |

Ağınıza OT algılayıcıları yerleştirme

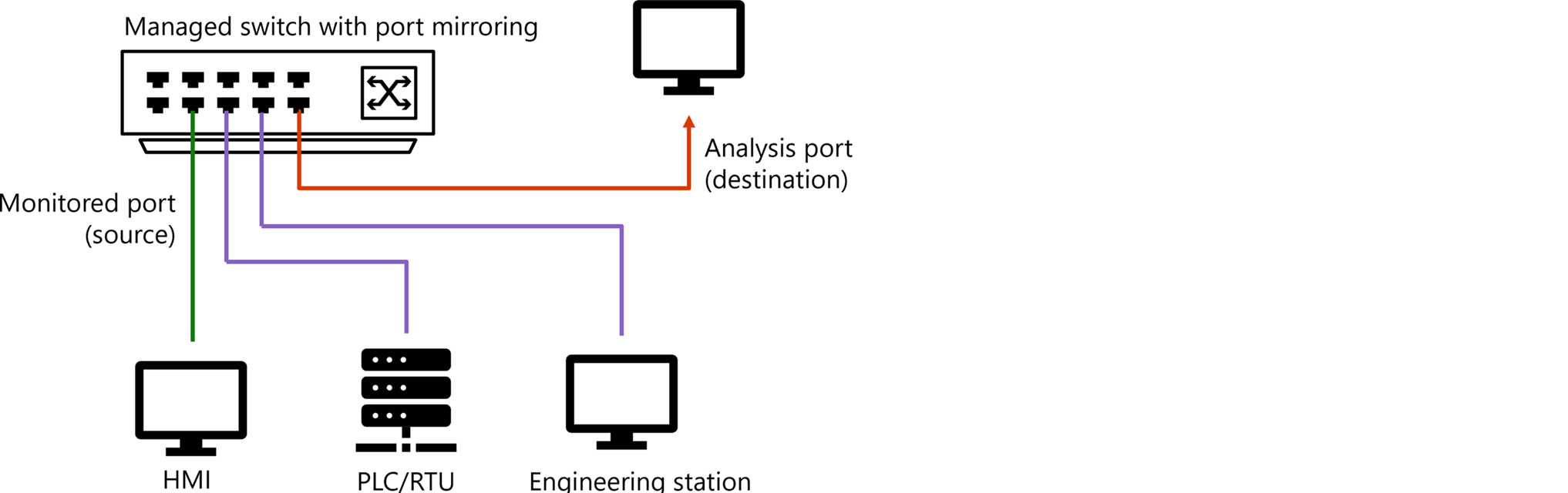

IoT için Defender ağ algılayıcıları ağ altyapınıza bağlandığında, anahtar yansıtma (SPAN) bağlantı noktalarından veya ağ TAP'lerinden gibi yansıtılmış trafik alır. Algılayıcının yönetim bağlantı noktası, Azure portalından ağ yönetimi gibi iş, şirket veya algılayıcı yönetim ağına bağlanır.

Örnek:

Aşağıdaki görüntüde, Azure portalında SPAN bağlantı noktası, ağ algılayıcısı ve IoT için Defender gibi IoT için Defender kaynakları daha önce açıklandığı gibi aynı ağa eklenir.

Daha fazla bilgi için bkz . Örnek OT ağ bağlantısı modelleri.

İlgi çekici trafik noktalarını belirleme

Genellikle güvenlik açısından ilginç noktalar, varsayılan ağ geçidi varlığı ile çekirdek veya dağıtım anahtarı arasında bağlantı kuran arabirimlerdir.

Bu arabirimlerin ilgi çekici noktalar olarak tanımlanması, IP segmentinin içinden IP segmentinin dışına seyahat eden trafiğin izlenmesini sağlar. Ayrıca, başlangıçta segmentten ayrılmayı hedefleyen ancak segment içinde kalan trafik olan eksik trafiği de göz önünde bulundurduğunuzdan emin olun. Daha fazla bilgi için bkz . Ağınızdaki trafik akışları.

IoT için Defender dağıtımı planlarken ağınızda aşağıdaki öğeleri göz önünde bulundurmanızı öneririz:

| Dikkat edilmesi gereken noktalar | Tanım |

|---|---|

| Segment içindeki benzersiz trafik türleri | Özellikle bir ağ kesimi içinde aşağıdaki trafik türlerini göz önünde bulundurun: Yayın / Çok noktaya yayın trafiği: Alt ağ içindeki herhangi bir varlığa gönderilen trafik. İnternet Grup Yönetimi Protokolü (IGMP) ile, gözetleme ağınızda yapılandırılır, ancak çok noktaya yayın trafiğinin belirli bir varlığa iletilmesi garanti edilemez. Yayın ve çok noktaya yayın trafiği genellikle varsayılan ağ geçidi varlığı dahil olmak üzere yerel IP alt ağındaki tüm varlıklara gönderilir ve bu nedenle de ele alınıp izlenir. Tek noktaya yayın trafiği: Varsayılan ağ geçidi de dahil olmak üzere tüm alt ağ uç noktalarını aşmadan doğrudan hedefe iletilen trafik. Algılayıcıları doğrudan erişim anahtarlarına yerleştirerek IoT için Defender ile tek noktaya yayın trafiğini izleyin. |

| Her iki trafik akışını da izleme | IoT için Defender'a trafik akışı yaparken, bazı satıcılar ve ürünler yön akışına izin verir ve bu da verilerinizde boşluklara neden olabilir. Alt ağlarınızla ilgili ağ konuşma bilgilerini ve genel olarak daha iyi doğruluk elde etmek için her iki trafik yönünü de izlemek çok yararlıdır. |

| Alt ağın varsayılan ağ geçidini bulma | her ilginç alt ağ için ilginç nokta, ağ alt ağı için varsayılan ağ geçidi işlevi gören varlığa yönelik herhangi bir bağlantı olacaktır. Ancak bazı durumlarda alt ağ içinde normal ilgi çekici nokta tarafından izlenmeyen trafik vardır. Normalde dağıtım tarafından izlenmeyecek olan bu tür trafiği izlemek, özellikle hassas alt ağlarda kullanışlıdır. |

| Atipik trafik | Normal dağıtım tarafından başka türlü izlenmeyen trafiğin izlenmesi için ek akış noktaları ve RSPAN, ağ tapper'ları gibi ağ çözümleri gerekebilir. Daha fazla bilgi için bkz . OT izleme için trafik yansıtma yöntemleri. |

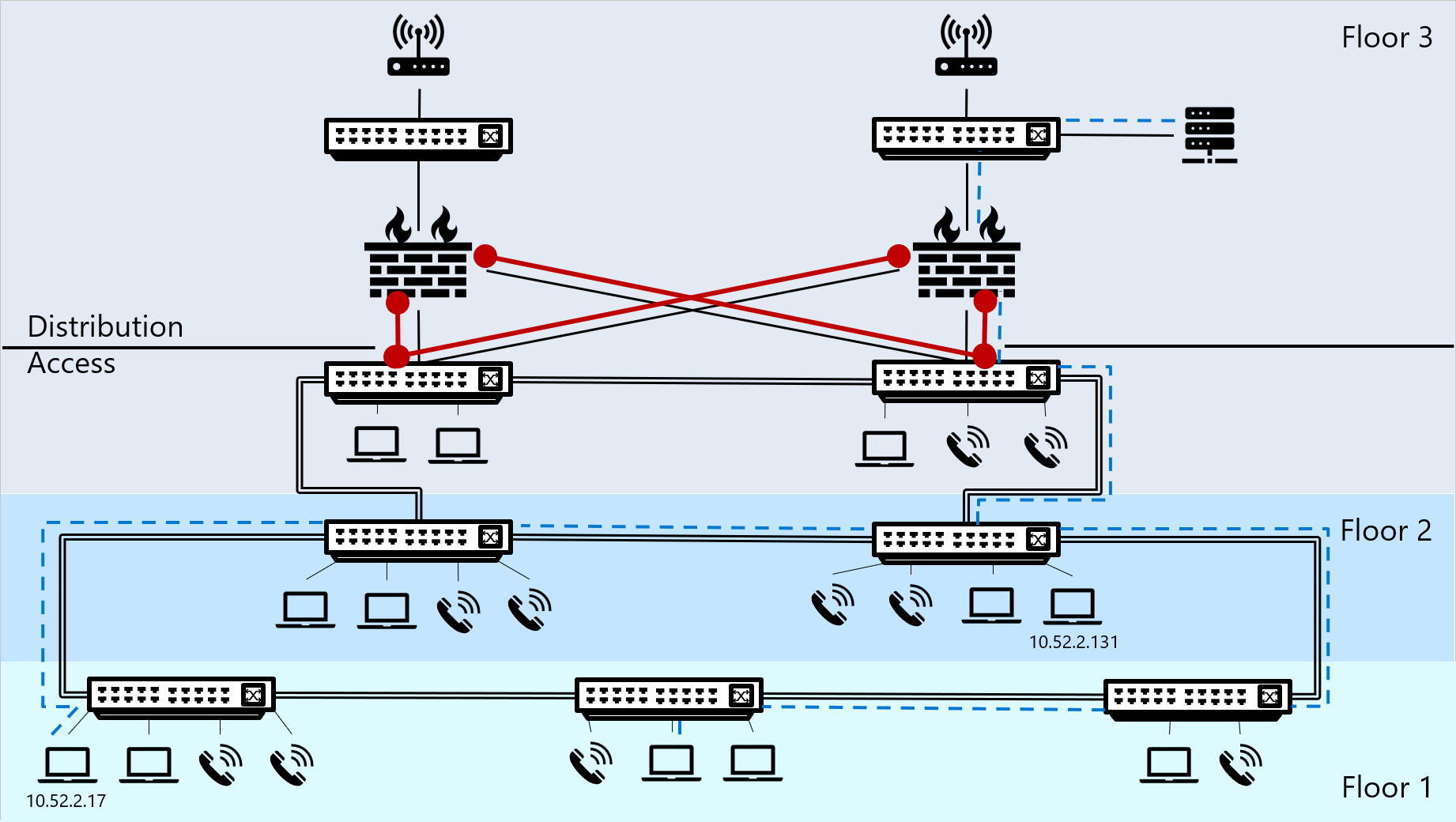

Örnek trafik diyagramı

Aşağıdaki diyagramda, birinci ve ikinci katların hem uç noktaların hem de anahtarların, üçüncü katın ise uç noktaların ve anahtarların, aynı zamanda güvenlik duvarlarının, çekirdek anahtarların, sunucunun ve yönlendiricilerin barındırıldığı üç katlı bir binadaki örnek ağ gösterilmektedir.

IP segmentinin dışında seyahat eden trafik mavi noktalı çizgiyle gösterilir.

İlginç trafik kırmızıyla işaretlenir ve IoT için Defender'a gelen ilginç trafiği akışa almak için ağ algılayıcıları yerleştirmenizi önerdiğimiz yerleri gösterir.

Ağınızdaki trafik akışları

Ağ trafiğini tetikleyen cihazlar, trafiğin hedefinin ne olması gerektiğini anlamak için yapılandırılan alt ağ maskesiyle ve IP adresiyle hedef IP adresiyle eşleşmektedir. Trafiğin hedefi varsayılan ağ geçidi veya IP segmentinin içindeki başka bir yer olacaktır. Bu eşleştirme işlemi, hedef IP adresinin MAC adresini bulmak için bir ARP işlemini de tetikleyebilir.

Eşleşen işlemin sonuçlarına bağlı olarak, cihazlar ağ trafiğini IP kesimi içindeki veya dışındaki trafik olarak izler.

| Trafik | Tanım | Örnek |

|---|---|---|

| IP kesimi dışındaki trafik | Trafik hedefi alt ağ maskesinin aralığında bulunamazsa, uç nokta cihazı trafiği, trafik akışını diğer ilgili segmentlere yönlendirmeden sorumlu olan belirli bir varsayılan ağ geçidine gönderir. IP kesiminin dışına seyahat eden tüm trafik, hedefine giden yolda ilk atlama olarak ağ kesiminden geçmek için varsayılan bir ağ geçidinden geçer. Not: Bu noktada IoT için Defender OT ağ algılayıcısının yerleştirilmesi, segmentin dışına seyahat eden tüm trafiğin IoT için Defender'a akışının gerçekleştirilmesini, analiz edilmesini ve araştırılabilmesini sağlar. |

- Bilgisayar, ip adresi 10.52.2.201 ve alt ağ maskesi 255.255.255.0ile yapılandırılır. - Bilgisayar, hedef IP adresi 10.17.0.88ile bir web sunucusuna ağ akışını tetikler. - Bilgisayarın işletim sistemi, trafiğin yerel olarak mı, segment içinde mi yoksa hedefe doğru yolu bulabilen varsayılan ağ geçidi varlığına mı yönlendirileceğini belirlemek için hedef IP adresini segmentteki IP adresleri aralığıyla hesaplar. - Hesaplamanın sonuçlarına bağlı olarak, işletim sistemi IP ve alt ağ eşleri ( 10.52.2.17 ve 255.255.255.0) için segment aralığının – 10.52.2.255olduğunu 10.52.2.0 bulur. Sonuçlar, web sunucusunun bilgisayarla aynı IP Kesiminde olmadığı ve trafiğin varsayılan ağ geçidine gönderilmesi gerektiği anlamına gelir. |

| IP segmenti içindeki trafik | Cihaz alt ağ maskesi aralığında hedef IP adresini bulursa, trafik IP segmentini geçmez ve hedef MAC adresini bulmak için segmentin içine gider. Bu trafik, hedef IP adresinin MAC adresini bulmak için bir yayın paketini tetikleyen bir ARP çözümlemesi gerektirir. |

- Bilgisayar, ip adresi 10.52.2.17 ve alt ağ maskesi 255.255.255.0ile yapılandırılır. - Bu bilgisayar, hedef adresi 10.52.2.131ile başka bir bilgisayara bir ağ akışı tetikler. - Bilgisayarın işletim sistemi, trafiğin yerel olarak mı, segment içinde mi yoksa hedefe doğru yolu bulabilen varsayılan ağ geçidi varlığına mı yönlendirileceğini belirlemek için hedef IP adresini segmentteki IP adresleri aralığıyla hesaplar. - Hesaplamanın sonuçlarına bağlı olarak, işletim sistemi IP ve alt ağ eş ( 10.52.2.17 ve 255.255.255.0) için kesim aralığının olduğunu 10.52.2.0 – 10.52.2.255bulur. Sonuçlar , bilgisayarın hedef IP adresinin bilgisayarın kendisiyle aynı segmentte olduğu ve trafiğin doğrudan segmente gönderilmesi gerektiği anlamına gelir. |

Tek yönlü ağ geçidi ile IoT için Defender dağıtımı uygulama

Şelale, Baykuş Siber Savunma veya Hirschmann gibi verilerin veri diyotlarından yalnızca bir yönde geçtiği tek yönlü bir ağ geçidiyle çalışıyorsanız OT algılayıcılarınızı nereye yerleştirebileceğinizi anlamak için aşağıdaki yöntemlerden birini kullanın:

OT algılayıcılarınızı ağ çevresinin dışına yerleştirin (Önerilen). Bu senaryoda, algılayıcınız diyot üzerinden SPAN trafiğini ağdan algılayıcının izleme bağlantı noktasına tek yönlü olarak alır. Bu yöntemi büyük dağıtımlarda kullanmanızı öneririz. Örnek:

OT algılayıcılarınızı ağ çevresine yerleştirin. Bu senaryoda algılayıcı, veri diyotları aracılığıyla çevre dışındaki hedeflere UDP syslog uyarıları gönderir. Örnek:

Ağ çevresine yerleştirilen OT algılayıcıları havayla kaplıdır ve yerel olarak yönetilmelidir. Buluta bağlanamaz veya Azure portalından yönetemezler. Örneğin, bu algılayıcıları yeni tehdit bilgileri paketleriyle el ile güncelleştirmeniz gerekir.

Tek yönlü bir ağ ile çalışıyorsanız ve Azure portalından yönetilen buluta bağlı algılayıcılara ihtiyacınız varsa, algılayıcılarınızı ağ çevresinin dışına yerleştirdiğinizden emin olun.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin