OT gereçleri için SSL/TLS sertifikaları oluşturma

Bu makale, IoT için Microsoft Defender ile OT izlemenin dağıtım yolunu açıklayan bir dizi makaleden biridir ve hem OT algılayıcıları hem de şirket içi yönetim konsolları da dahil olmak üzere IoT için Defender şirket içi gereçleriyle kullanmak üzere CA imzalı sertifikaların nasıl oluşturulacağını açıklar.

Sertifika yetkilisi (CA) tarafından imzalanan her sertifikada, ilk oturum açmadan sonra IoT için Defender gereçlerine yüklenen hem bir .key dosya hem de bir .crt dosya olmalıdır. Bazı kuruluşlar dosya .pem da gerektirse de, IoT için Defender için bir .pem dosya gerekmez.

Önemli

Her IoT için Defender aleti için, her sertifikanın gerekli ölçütleri karşıladığı benzersiz bir sertifika oluşturmanız gerekir.

Önkoşullar

Bu makalede açıklanan yordamları gerçekleştirmek için sertifika oluşturma işlemini denetleyebilen bir güvenlik, PKI veya sertifika uzmanına sahip olduğunuzdan emin olun.

IoT için Defender için SSL/TLS sertifika gereksinimlerini de bildiğinizden emin olun.

CA imzalı SSL/TLS sertifikası oluşturma

Üretim ortamlarında her zaman CA imzalı sertifikalar kullanmanızı ve test ortamlarında yalnızca otomatik olarak imzalanan sertifikaları kullanmanızı öneririz.

IoT için Defender gereksinimlerini karşılayan bir sertifika oluşturmak için otomatik PKI yönetim platformu gibi bir sertifika yönetim platformu kullanın.

Otomatik olarak sertifika oluşturabilen bir uygulamanız yoksa yardım için bir güvenlik, PKI veya diğer uygun sertifika müşteri adayına başvurun. Yenilerini oluşturmak istemiyorsanız mevcut sertifika dosyalarını da dönüştürebilirsiniz.

Her Bir Sertifikanın gerekli parametre ölçütlerini karşıladığı her IoT için Defender aleti için benzersiz bir sertifika oluşturduğunuzdan emin olun.

Örneğin:

İndirilen sertifika dosyasını açın ve Sertifika Dışarı Aktarma Sihirbazı'nı çalıştırmak için Ayrıntılar sekmesini> Dosyaya kopyala'yı seçin.

Sertifika Dışarı Aktarma Sihirbazı'nda Sonraki>DER kodlanmış ikili X.509 ( öğesini seçin. CER)> ve ardından yeniden İleri'yi seçin.

Dışarı Aktaracak Dosya ekranında Gözat'ı seçin, sertifikayı depolamak için bir konum seçin ve ardından İleri'yi seçin.

Sertifikayı dışarı aktarmak için Son'u seçin.

Dekont

Mevcut dosya türlerini desteklenen türlere dönüştürmeniz gerekebilir.

Sertifikanın sertifika dosyası gereksinimlerini karşıladığını doğrulayın ve işiniz bittiğinde oluşturduğunuz sertifika dosyasını test edin.

Sertifika doğrulama kullanmıyorsanız, sertifikadaki CRL URL başvuruyu kaldırın. Daha fazla bilgi için bkz . sertifika dosyası gereksinimleri.

Bahşiş

(İsteğe bağlı) Sertifikanıza yol açan güven zincirindeki tüm sertifika yetkililerinin sertifikalarını içeren bir .pem dosya olan bir sertifika zinciri oluşturun.

CRL sunucusu erişimini doğrulama

Kuruluşunuz sertifikaları doğrularsa, IoT için Defender gereçlerinizin sertifika tarafından tanımlanan CRL sunucusuna erişebilmesi gerekir. Varsayılan olarak, sertifikalar HTTP bağlantı noktası 80 aracılığıyla CRL sunucusu URL'sine erişir. Ancak, bazı kuruluş güvenlik ilkeleri bu bağlantı noktasına erişimi engeller.

Gereçleriniz 80 numaralı bağlantı noktasında CRL sunucunuza erişemiyorsa aşağıdaki geçici çözümlerden birini kullanabilirsiniz:

Sertifikada başka bir URL ve bağlantı noktası tanımlayın:

- Tanımladığınız URL olarak

http: //yapılandırılmalı ve yapılandırılmamalıdırhttps:// - Hedef CRL sunucusunun tanımladığınız bağlantı noktasında dinleyebildiğinden emin olun

- Tanımladığınız URL olarak

80 numaralı bağlantı noktasında CRL'ye erişebilen bir ara sunucu kullanın

Daha fazla bilgi için bkz. [OT uyarı bilgilerini iletme].

Doğrulama başarısız olursa, ilgili bileşenler arasındaki iletişim durdurulmuş olur ve konsolda bir doğrulama hatası gösterilir.

SSL/TLS sertifikasını güvenilen bir depoya aktarma

Sertifikanızı oluşturduktan sonra güvenilen bir depolama konumuna aktarabilirsiniz. Örneğin:

Güvenlik sertifikası dosyasını açın ve Genel sekmesinde Sertifikayı Yükle'yi seçerek Sertifika İçeri Aktarma Sihirbazı'nı başlatın.

Mağaza Konumu'nda Yerel Makine'yi ve ardından İleri'yi seçin.

Kullanıcı İzin Ver Denetimi istemi görüntülenirse, uygulamanın cihazınızda değişiklik yapmasına izin vermek için Evet'i seçin.

Sertifika Deposu ekranında Sertifika türüne göre otomatik olarak sertifika depoyu seçin ve ardından İleri'yi seçin.

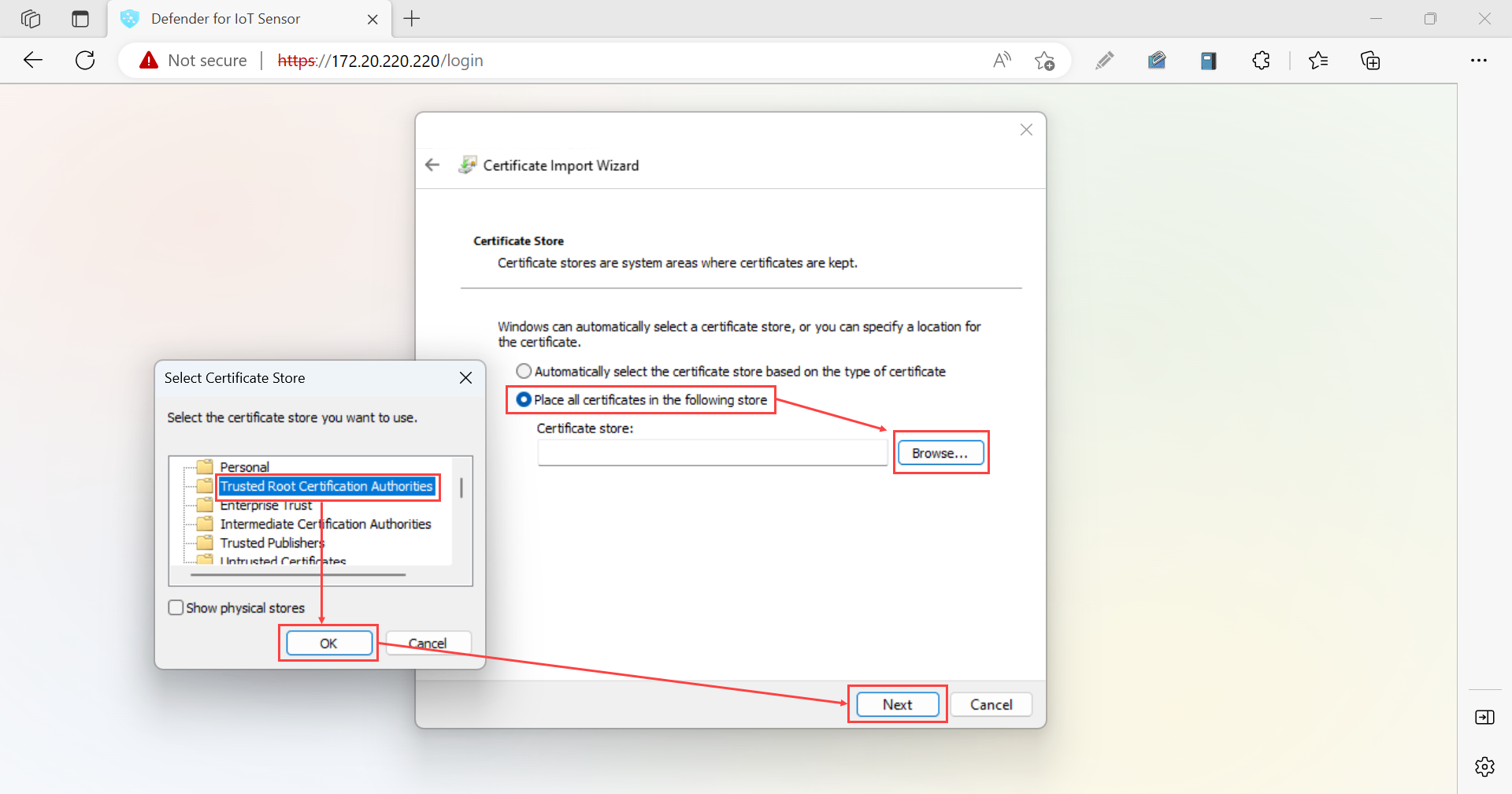

Tüm sertifikaları aşağıdaki depoya yerleştir'i ve ardından Gözat'ı ve ardından Güvenilen Kök Sertifika Yetkilileri depounu seçin. Bitirdiğinizde, İleri'i seçin. Örneğin:

İçeri aktarma işlemini tamamlamak için Son'u seçin.

SSL/TLS sertifikalarınızı test edin

Sertifikaları IoT için Defender gereçlerinize dağıtmadan önce test etmek için aşağıdaki yordamları kullanın.

Sertifikanızı bir örneğe karşı denetleme

Oluşturduğunuz sertifikayla karşılaştırmak için aşağıdaki örnek sertifikayı kullanın ve aynı alanların aynı sırada olduğundan emin olun.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Sertifikaları veya .csr özel anahtar dosyası olmadan test edin

Sertifika .csr dosyası veya özel anahtar dosyası içindeki bilgileri denetlemek istiyorsanız aşağıdaki CLI komutlarını kullanın:

- Sertifika İmzalama İsteğini (CSR) Denetleme: Çalıştır

openssl req -text -noout -verify -in CSR.csr - Özel anahtarı denetleme: Çalıştır

openssl rsa -in privateKey.key -check - Sertifikayı denetleme: Çalıştır

openssl x509 -in certificate.crt -text -noout

Bu testler başarısız olursa, dosya parametrelerinizin doğru olduğunu doğrulamak için sertifika dosyası gereksinimlerini gözden geçirin veya sertifika uzmanınıza başvurun.

Sertifikanın ortak adını doğrulama

Sertifikanın ortak adını görüntülemek için sertifika dosyasını açın, Ayrıntılar sekmesini ve ardından Konu alanını seçin.

Sertifikanın ortak adı CN'nin yanında görünür.

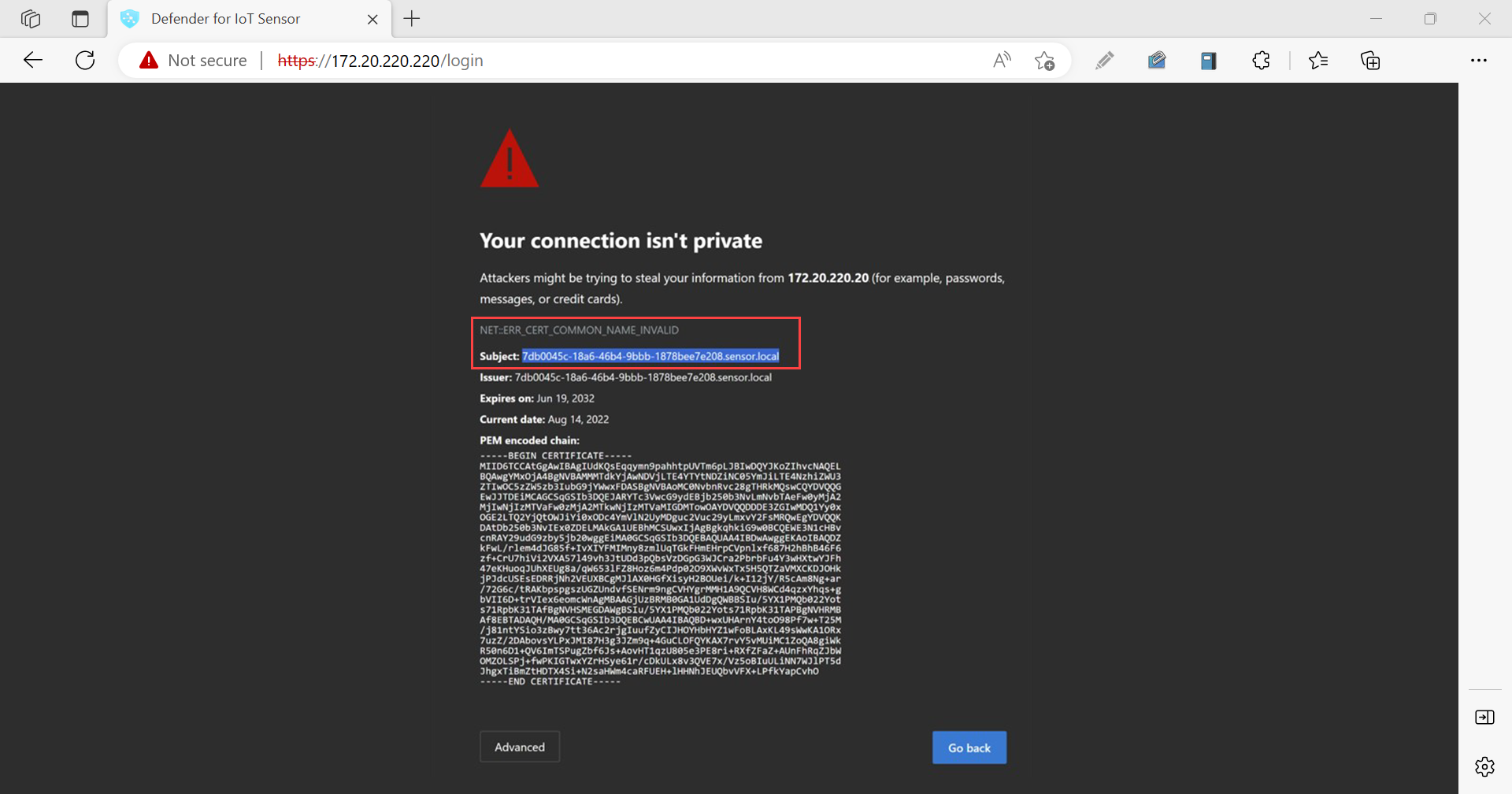

Algılayıcı konsolunuzda güvenli bir bağlantı olmadan oturum açın. Bağlantınız özel değil uyarı ekranında BIR NET::ERR_CERT_COMMON_NAME_INVALID hata iletisi görebilirsiniz.

Genişletmek için hata iletisini seçin ve konu öğesinin yanındaki dizeyi kopyalayın. Örneğin:

Konu dizesi, güvenlik sertifikasının ayrıntılarındaki CN dizesiyle eşleşmelidir.

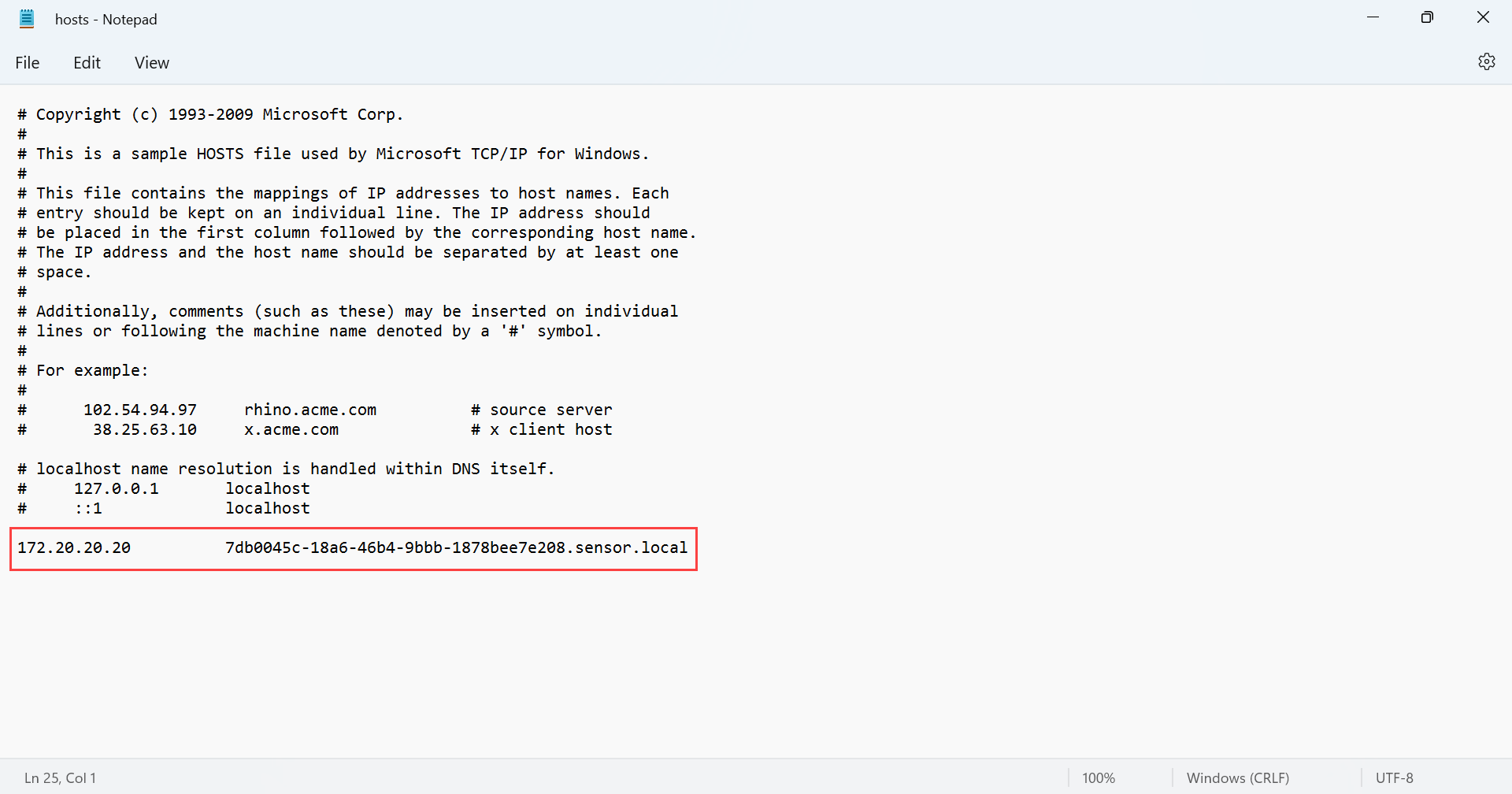

Yerel dosya gezgininizde, Bu Bilgisayar > Yerel Diski (C:) > Windows > System32 > sürücüleri > vb. gibi konaklar dosyasına göz atın ve hosts dosyasını açın.

Hosts dosyasında, belgenin sonuna algılayıcının IP adresini ve önceki adımlarda kopyaladığınız SSL sertifikasının ortak adını içeren bir satır ekleyin. İşiniz bittiğinde değişiklikleri kaydedin. Örneğin:

Otomatik olarak imzalanan sertifikalar

IoT OT için Defender izleme yazılımı yüklendikten sonra test ortamlarında otomatik olarak imzalanan sertifikalar kullanılabilir. Daha fazla bilgi için bkz.

- OT algılayıcılarında otomatik olarak imzalanan sertifikalar oluşturma ve dağıtma

- Şirket içi yönetim konsollarında otomatik olarak imzalanan sertifikalar oluşturma ve dağıtma

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin