Key Vault sertifikalarını kullanmaya başlama

Bu kılavuz, Key Vault'ta sertifika yönetimini kullanmaya başlamanıza yardımcı olur.

Burada ele alınan senaryoların listesi:

- İlk Key Vault sertifikanızı oluşturma

- Key Vault ile ortak bir Sertifika Yetkilisi ile sertifika oluşturma

- Key Vault ile işbirliği yapılmayan bir Sertifika Yetkilisi ile sertifika oluşturma

- Sertifikayı içeri aktar

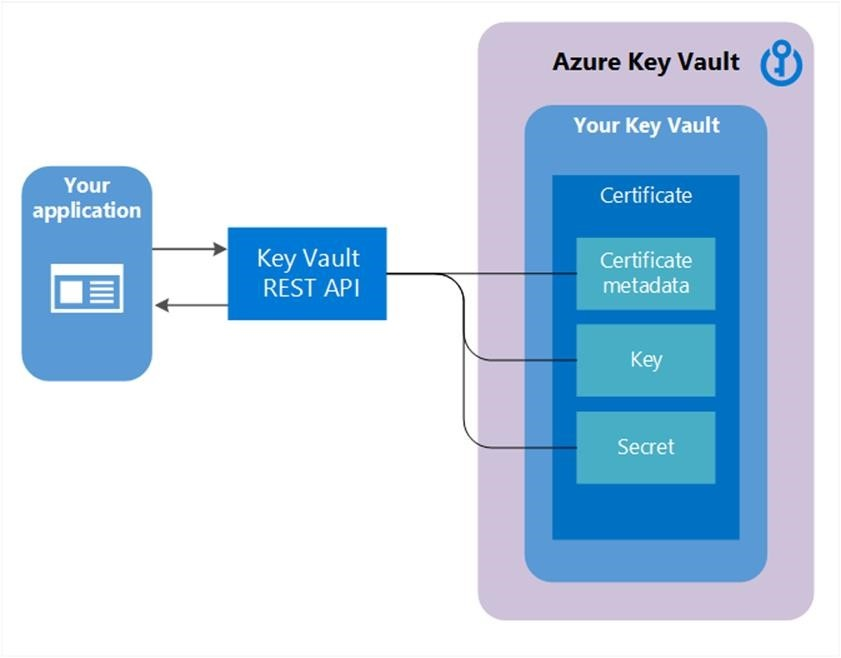

Sertifikalar karmaşık nesnelerdir

Sertifikalar, Key Vault sertifikası olarak birbirine bağlı olan birbiriyle ilişkili üç kaynaktır; sertifika meta verileri, anahtar ve gizli dizi.

İlk Key Vault sertifikanızı oluşturma

Bir sertifikanın Key Vault'ta (KV) oluşturulabilmesi için önce 1. ve 2. önkoşul adımlarının başarıyla gerçekleştirilmesi ve bu kullanıcı /kuruluş için bir anahtar kasasının mevcut olması gerekir.

1. Adım: Sertifika Yetkilisi (CA) Sağlayıcıları

- BT Yönetici, PKI Yönetici veya belirli bir şirket (örn. Contoso) için CA'larla hesapları yöneten herkes olarak ekleme, Key Vault sertifikalarını kullanmanın önkoşullarından biridir.

Aşağıdaki CA'lar, Key Vault ile geçerli iş ortağı sağlayıcılardır. Daha fazla bilgi edinmek için buraya bakın.- DigiCert - Key Vault, DigiCert ile OV TLS/SSL sertifikaları sunar.

- GlobalSign - Key Vault, GlobalSign ile OV TLS/SSL sertifikaları sunar.

2. Adım: CA sağlayıcısının hesap yöneticisi, Key Vault aracılığıyla TLS/SSL sertifikalarını kaydetmek, yenilemek ve kullanmak için Key Vault tarafından kullanılacak kimlik bilgilerini oluşturur.

3a. Adım: Contoso yöneticisinin yanı sıra SERTIFIKA yetkilisine bağlı olarak sertifikaların sahibi olan bir Contoso çalışanı (Key Vault kullanıcısı) yöneticiden veya doğrudan CA'ya sahip hesaptan sertifika alabilir.

- Sertifika veren kaynağı ayarlayarak anahtar kasasına kimlik bilgisi ekleme işlemi başlatın. Sertifika veren, Azure Key Vault'ta (KV) CertificateIssuer kaynağı olarak temsil edilen bir varlıktır. KV sertifikasının kaynağı hakkında bilgi sağlamak için kullanılır; veren adı, sağlayıcı, kimlik bilgileri ve diğer yönetim ayrıntıları.

Örneğin MyDigiCertIssuer

- Provider

- Kimlik bilgileri – CA hesabı kimlik bilgileri. Her CA'nın kendi özel verileri vardır.

CA Sağlayıcılarıyla hesap oluşturma hakkında daha fazla bilgi için Key Vault blogundaki ilgili gönderiye bakın.

3b. Adım: Bildirimler için sertifika kişilerini ayarlama. Bu, Key Vault kullanıcısının kişisidir. Key Vault bu adımı zorunlu kılmaz.

Not - 3b. Adım boyunca bu işlem tek seferlik bir işlemdir.

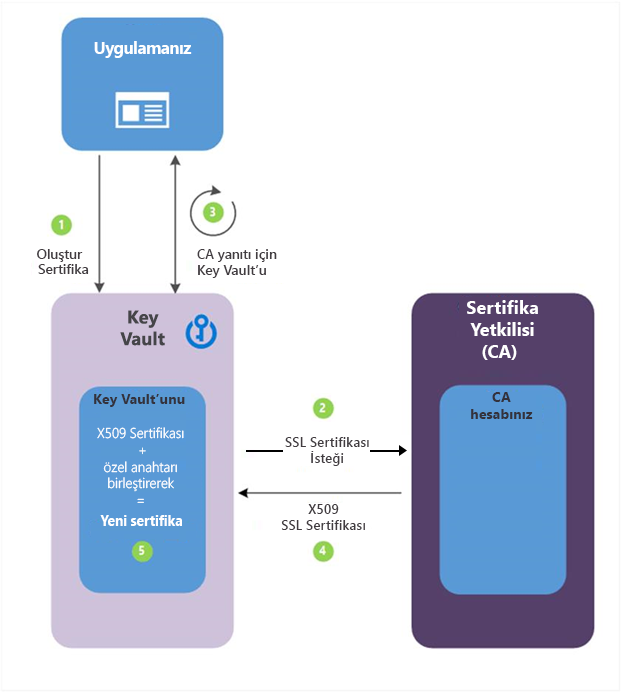

Key Vault ile iş ortaklığı yapılan bir CA ile sertifika oluşturma

4. Adım: Aşağıdaki açıklamalar, önceki diyagramdaki yeşil numaralı adımlara karşılık gelir.

(1) - Yukarıdaki diyagramda uygulamanız, anahtar kasanızda bir anahtar oluşturarak dahili olarak başlayan bir sertifika oluşturuyor.

(2) - Key Vault CA'ya bir TLS/SSL Sertifika İsteği gönderir.

(3) - Uygulamanız, anahtar kasanızın sertifika tamamlanması için döngü ve bekleme işleminde yoklar. Anahtar Kasası x509 sertifikasıyla CA yanıtını aldığında sertifika oluşturma işlemi tamamlanır.

(4) - CA, Key Vault'un TLS/SSL Sertifika İsteğine X509 TLS/SSL Sertifikası ile yanıt verir.

(5) - Yeni sertifika oluşturma işleminiz, CA için X509 Sertifikası'nın birleştirilmesiyle tamamlar.

Key Vault kullanıcısı – bir ilke belirterek bir sertifika oluşturur

Gerektiğinde yinele

İlke kısıtlamaları

- X509 özellikleri

- Temel özellikler

- Sağlayıcı başvurusu - > örn. MyDigiCertIssure

- Yenileme bilgileri - > süresi dolmadan 90 gün önce

Sertifika oluşturma işlemi genellikle zaman uyumsuz bir işlemdir ve sertifika oluşturma işleminin durumu için anahtar kasanızı yoklamayı içerir.

Sertifika alma işlemi- Durum: tamamlandı, hata bilgileriyle başarısız oldu veya iptal edildi

- Oluşturma gecikmesi nedeniyle iptal işlemi başlatılabilir. İptal geçerli olabilir veya olmayabilir.

Tümleşik CA ile ilişkili ağ güvenliği ve erişim ilkeleri

Key Vault hizmeti CA'ya istek gönderir (giden trafik). Bu nedenle, güvenlik duvarı etkinleştirilmiş anahtar kasalarıyla tamamen uyumludur. Key Vault, erişim ilkelerini CA ile paylaşmaz. CA, imzalama isteklerini bağımsız olarak kabul etmek üzere yapılandırılmalıdır. Güvenilen CA'nın tümleştirilmesi kılavuzu

Sertifikayı içeri aktar

Alternatif olarak, bir sertifika Key Vault'a aktarılabilir – PFX veya PEM.

Sertifikayı içeri aktarma – diskte pem veya PFX olmasını ve özel anahtara sahip olmasını gerektirir.

Şunu belirtmelisiniz: kasa adı ve sertifika adı (ilke isteğe bağlıdır)

PEM / PFX dosyaları, KV'nin ayrıştırabileceği ve sertifika ilkesini doldurmak için kullanabileceği öznitelikler içerir. Bir sertifika ilkesi zaten belirtilmişse, KV PFX / PEM dosyasındaki verileri eşleştirmeyi dener.

İçeri aktarma işlemi tamamlandıktan sonra sonraki işlemler yeni ilkeyi (yeni sürümler) kullanır.

Başka işlem yoksa Key Vault'un yaptığı ilk şey bir süre sonu bildirimi göndermektir.

Ayrıca, kullanıcı içeri aktarma sırasında işlevsel olan ancak içeri aktarma sırasında hiçbir bilgi belirtilmemiş varsayılanları içeren ilkeyi düzenleyebilir. Örn. veren bilgisi yok

Desteklediğimiz İçeri Aktarma Biçimleri

Azure Key Vault, Sertifikaları Key Vault'a aktarmak için .pem ve .pfx sertifika dosyalarını destekler. PEM dosya biçimi için aşağıdaki İçeri Aktarma türünü destekliyoruz. Tek bir PEM ile kodlanmış sertifika ve aşağıdaki biçime sahip PKCS#8 kodlanmış, şifrelenmemiş anahtar:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

-----END PRIVATE KEY-----

Sertifikayı içeri aktarırken, anahtarın dosyanın kendisine eklendiğinden emin olmanız gerekir. Özel anahtarınız ayrı bir biçimdeyse, anahtarı sertifikayla birleştirmeniz gerekir. Bazı sertifika yetkilileri farklı biçimlerde sertifikalar sağlar, bu nedenle sertifikayı içeri aktarmadan önce .pem veya .pfx biçiminde olduklarından emin olun.

Not

Sertifika dosyasında başka meta veri olmadığından ve özel anahtarın şifrelenmiş olarak gösterilmediğinden emin olun.

Desteklediğimiz Birleştirme CSR biçimleri

Azure Key Vault, aşağıdaki üst bilgilerle PKCS#8 kodlanmış sertifikayı destekler:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Not

Sertifika Yetkilileri (CA) tarafından yaygın olarak kullanılan P7B (PKCS#7) imzalı sertifikalar zinciri, base64 kodlanmış olduğu sürece desteklenir. Desteklenen biçime dönüştürmek için certutil -encode kullanabilirsiniz.

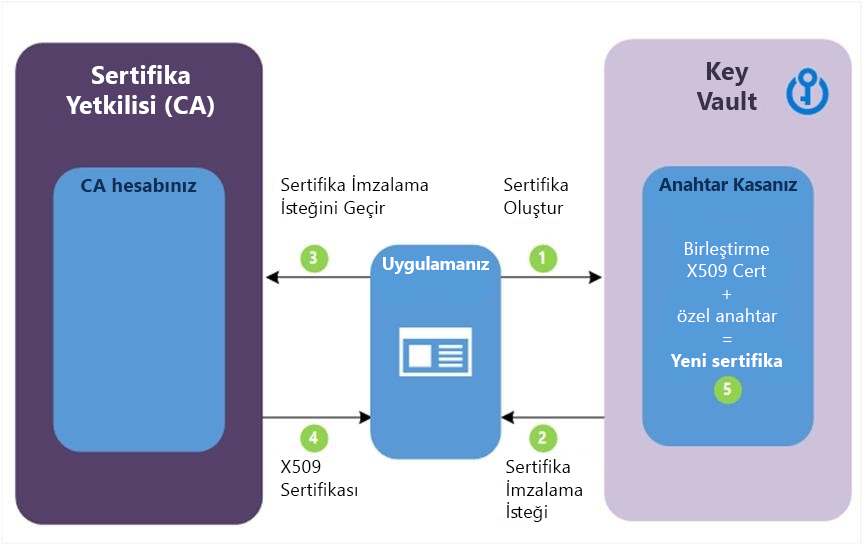

Key Vault ile işbirliği yapılmayan bir CA ile sertifika oluşturma

Bu yöntem, Key Vault'un iş ortağı sağlayıcılarından diğer CA'larla çalışmaya olanak tanır; bu da kuruluşunuzun kendi seçtiği bir CA ile çalışabileceği anlamına gelir.

Aşağıdaki adım açıklamaları, önceki diyagramdaki yeşil harfli adımlara karşılık gelir.

(1) - Yukarıdaki diyagramda uygulamanız, dahili olarak anahtar kasanızda bir anahtar oluşturarak başlayan bir sertifika oluşturuyor.

(2) - Key Vault uygulamanıza bir Sertifika İmzalama İsteği (CSR) döndürür.

(3) - Uygulamanız CSR'yi seçtiğiniz CA'ya geçirir.

(4) - Seçtiğiniz CA bir X509 Sertifikası ile yanıt verir.

(5) - Uygulamanız yeni sertifika oluşturma işlemini CA'nızdan X509 Sertifikası'nın birleştirilmesiyle tamamlar.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin