Azure AI Search için ağ erişimini ve güvenlik duvarı kurallarını yapılandırma

Bu makalede, arama hizmetinin genel uç noktasına ağ erişimini kısıtlama açıklanmaktadır. Genel uç noktaya tüm veri düzlemi erişimini engellemek için özel uç noktaları ve bir Azure sanal ağını kullanın.

Bu makalede, ağ erişim seçeneklerini yapılandırmak için Azure portalı varsayılır. Yönetim REST API'sini, Azure PowerShell'i veya Azure CLI'yı da kullanabilirsiniz.

Önkoşullar

Temel katman veya üzeri bir arama hizmeti, herhangi bir bölge

Sahip veya Katkıda Bulunan izinleri

Ağ erişimi ne zaman yapılandırılır?

Varsayılan olarak, Azure AI Search genel uç nokta üzerinden bağlantılara izin verecek şekilde yapılandırılır. Genel uç nokta üzerinden arama hizmetine erişim, kimlik doğrulaması ve yetkilendirme protokolleri tarafından korunur, ancak veri düzlemi istekleri için ağ katmanında uç noktanın kendisi İnternet'e açıktır.

Genel bir web sitesi barındırmazsanız, onaylanan bir cihaz kümesinden ve bulut hizmetlerinden kaynaklanmadığı sürece istekleri otomatik olarak reddedecek şekilde ağ erişimini yapılandırmak isteyebilirsiniz.

Genel uç noktaya erişimi kısıtlamak için iki mekanizma vardır:

- İsteklerin kabul olduğu IP adreslerini, aralıkları veya alt ağları listeleyen gelen kuralları

- İstek güvenilen bir hizmetten geldiği sürece isteklerin denetim olmadan kabul edildiği ağ kuralları özel durumları

Ağ kuralları gerekli değildir, ancak özel veya şirket içi içeriklerde gezinmek için Azure AI Search kullanıyorsanız bunları eklemek en iyi güvenlik yöntemidir.

Ağ kurallarının kapsamı, arama hizmetinin genel uç noktasına yönelik veri düzlemi işlemleri olarak belirlenmiş. Veri düzlemi işlemleri dizin oluşturma veya sorgulamayı ve Arama REST API'leri tarafından açıklanan diğer tüm eylemleri içerir. Denetim düzlemi işlemleri hizmet yönetimini hedefler. Bu işlemler, Azure Resource Manager tarafından desteklenen ağ korumalarına tabi olan kaynak sağlayıcısı uç noktalarını belirtir.

Sınırlamalar

Genel uç noktayı kilitlemenin birkaç dezavantajı vardır.

IP aralıklarını tam olarak tanımlamak ve güvenlik duvarlarını ayarlamak zaman alır. Kavram kanıtı testi ve araştırmanın erken aşamalarındaysanız ve örnek verileri kullanıyorsanız, ağ erişim denetimlerini gerçekten ihtiyaç duyana kadar ertelemek isteyebilirsiniz.

Bazı iş akışları genel uç noktaya erişim gerektirir. Özellikle, Azure portalındaki içeri aktarma sihirbazları yerleşik (barındırılan) örnek verilere bağlanır ve modelleri genel uç nokta üzerinden ekler. Güvenlik duvarı kuralları geçerli olduğunda aynı görevleri tamamlamak için koda veya betike geçebilirsiniz, ancak sihirbazları çalıştırmak istiyorsanız ortak uç noktanın kullanılabilir olması gerekir. Daha fazla bilgi için bkz . İçeri aktarma sihirbazlarında güvenli bağlantılar.

Azure portalında ağ erişimini yapılandırma

Azure portalında oturum açın ve arama hizmetinizi bulun.

Ayarlar'ın altında, en soldaki bölmede Ağ'ı seçin. Bu seçeneği görmüyorsanız hizmet katmanınızı denetleyin. Ağ seçenekleri Temel katmanda ve üzeri sürümlerde kullanılabilir.

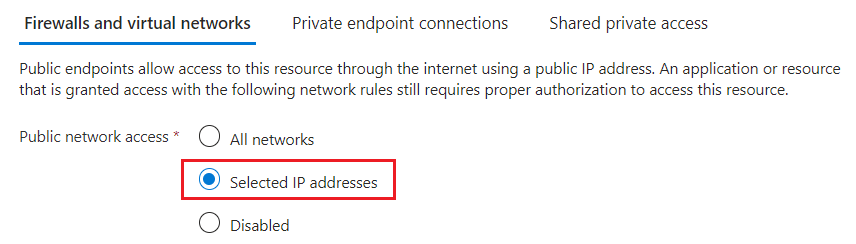

Seçili IP adresleri'ni seçin. Özel uç nokta yapılandırmadığınız sürece Devre Dışı seçeneğini kullanmaktan kaçının.

Bu seçeneği belirlediğinizde daha fazla ayar kullanılabilir duruma gelir.

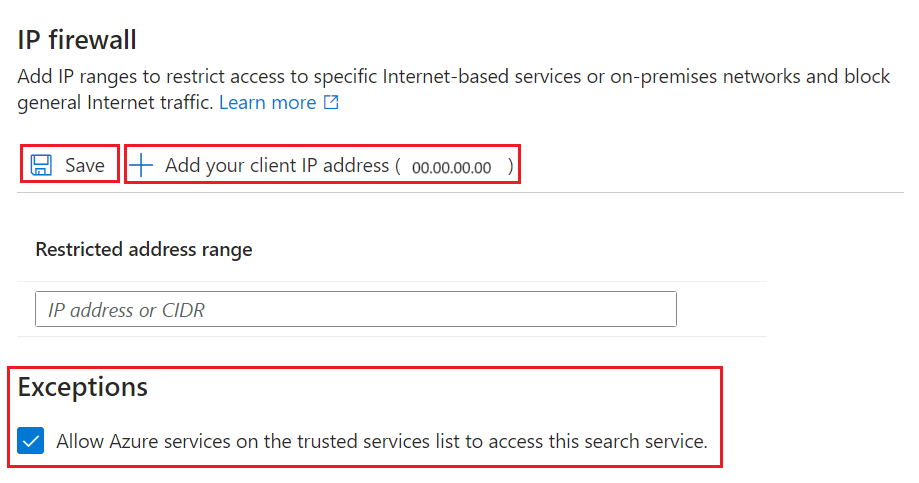

IP Güvenlik Duvarı'nın altında İstemci IP adresinizi ekle'yi seçerek kişisel cihazınızın genel IP adresi için bir gelen kuralı oluşturun. Ayrıntılar için bkz . Azure portalı IP adresinden erişime izin verme.

Arama hizmetine istek gönderen diğer cihazlar ve hizmetler için diğer istemci IP adreslerini ekleyin.

IP adresleri ve aralıkları CIDR biçimindedir. CIDR gösterimi örneği 8.8.8.0/24'tür ve bu da 8.8.8.0 ile 8.8.8.255 arasında değişen IP'leri temsil eder.

Arama istemciniz Azure'da statik bir web uygulamasıysa bkz. Azure Uygulaması Hizmeti'nde gelen ve giden IP adresleri. Azure işlevleri için bkz. Azure İşlevleri'da IP adresleri.

Özel Durumlar'ın altında, güvenilen hizmetler listesindeki Azure hizmetlerinin bu arama hizmetine erişmesine izin ver'i seçin. Güvenilen hizmet listesi şunları içerir:

Microsoft.CognitiveServicesAzure OpenAI ve Azure AI hizmetleri içinMicrosoft.MachineLearningServicesAzure Machine Learning için

Bu özel durumu etkinleştirdiğinizde, Microsoft Entra Id kimlik doğrulamasına, yönetilen kimliklere ve rol atamalarına bağımlı olursunuz. Arama hizmetinizde geçerli bir rol ataması olan tüm Azure AI hizmetleri veya AML özellikleri güvenlik duvarını atlayabilir. Daha fazla ayrıntı için bkz . Güvenilen hizmetlere erişim izni verme.

Değişikliklerinizi kaydedin.

Azure AI Arama hizmeti için IP erişim denetimi ilkesini etkinleştirdikten sonra, izin verilen IP adresi aralıkları listesinin dışındaki makinelerden veri düzlemine yapılan tüm istekler reddedilir.

İstekler izin verilenler listesinde olmayan IP adreslerinden geldiğinde, başka ayrıntı içermeyen genel bir 403 Yasak yanıtı döndürülür.

Önemli

Değişikliklerin etkili olması birkaç dakika sürebilir. Ağ yapılandırmasıyla ilgili sorunları gidermeden önce en az 15 dakika bekleyin.

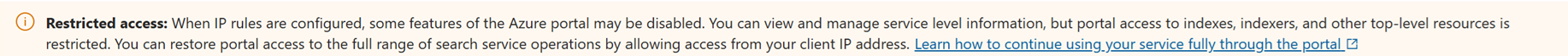

Azure portalı IP adresinden erişime izin ver

IP kuralları yapılandırıldığında, Azure portalının bazı özellikleri devre dışı bırakılır. Hizmet düzeyi bilgilerini görüntüleyebilir ve yönetebilirsiniz, ancak içeri aktarma sihirbazlarına, dizinlere, dizin oluşturuculara ve diğer üst düzey kaynaklara portal erişimi kısıtlanır.

Portal IP adresini ekleyerek portal erişimini tüm arama hizmeti işlemleri aralığına geri yükleyebilirsiniz.

Portalın IP adresini almak için, traffic manager'ın etki alanı olan üzerinde stamp2.ext.search.windows.net(veya ping) gerçekleştirin nslookup . nslookup için, IP adresi yanıtın "Yetkili olmayan yanıt" bölümünde görünür.

Aşağıdaki örnekte kopyalamanız gereken IP adresi şeklindedir 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Hizmetler farklı bölgelerde çalıştırıldığında farklı trafik yöneticilerine bağlanır. Etki alanı adından bağımsız olarak, ping'den döndürülen IP adresi, bölgenizdeki Azure portalı için bir gelen güvenlik duvarı kuralı tanımlarken kullanılacak doğru adrestir.

Ping için istek zaman aşımına uğradı, ancak YANıTta IP adresi görünür. Örneğin, iletisinde "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]"IP adresi şeklindedir 52.252.175.48.

Bir başlık, IP kurallarının portal deneyimini etkilediğini size bildirir. Portalın IP adresini ekledikten sonra bile bu başlık görünür durumda kalır. Test etmeden önce ağ kurallarının geçerlilik kazanması için birkaç dakika beklemeyi unutmayın.

Güvenilen Azure hizmetlerine erişim izni verme

Güvenilen hizmetler özel durumunu seçtiniz mi? Yanıt evet ise, arama hizmetiniz bir IP adresini denetlemeden güvenilen bir Azure kaynağından gelen istekleri ve yanıtları kabul eder. Güvenilen bir kaynağın yönetilen kimliği olmalıdır (sistem veya kullanıcı tarafından atanmış, ancak genellikle sistem). Güvenilir bir kaynağın Azure AI Search'te verilere ve işlemlere izin veren bir rol ataması olmalıdır.

Azure AI Search için güvenilen hizmet listesi şunları içerir:

Microsoft.CognitiveServicesAzure OpenAI ve Azure AI hizmetleri içinMicrosoft.MachineLearningServicesAzure Machine Learning için

Bu ağ özel durumu için iş akışları Azure AI Studio, Azure OpenAI Studio veya diğer AML özelliklerinden Azure AI Search'e gönderilen isteklerdir. Bu istekler genellikle genişletilmiş nesil (RAG) ve oyun alanı ortamları için Azure OpenAI On Your Data senaryolarındadır.

Güvenilen kaynakların yönetilen kimliği olmalıdır

Azure OpenAI ve Azure Machine Learning için yönetilen kimlikleri ayarlamak için:

- Azure OpenAI Hizmetini yönetilen kimliklerle yapılandırma

- Azure Machine Learning ile diğer hizmetler arasında kimlik doğrulamasını ayarlama.

Azure AI hizmeti için yönetilen kimlik ayarlamak için:

- Çok hizmetli hesabınızı bulun.

- En soldaki bölmede, Kaynak yönetimi'nin altında Kimlik'i seçin.

- Sistem tarafından atanan seçeneğini Açık olarak ayarlayın.

Güvenilen kaynakların bir rol ataması olmalıdır

Azure kaynağınız yönetilen kimliğe sahip olduktan sonra, verilere ve işlemlere izin vermek için Azure AI Search'te roller atayın.

Güvenilen hizmetler vektörleştirme iş yükleri için kullanılır: metin ve görüntü içeriğinden vektör oluşturma ve sorgu yürütme veya dizin oluşturma için yükleri arama hizmetine geri gönderme. Güvenilir bir hizmetten gelen bağlantılar, Yükleri Azure AI aramasına teslim etmek için kullanılır.

Arama hizmetinizi bulun.

En soldaki bölmede, Erişim denetimi (IAM) altında Kimlik'i seçin.

Ekle'yi ve ardından Rol ataması ekle'yi seçin.

Roller sayfasında:

- Ekleme modeli tarafından oluşturulan vektörlerle bir arama dizini yüklemek için Arama Dizini Veri Katkıda Bulunanı'na tıklayın. Dizin oluşturma sırasında tümleşik vektörleştirme kullanmayı planlıyorsanız bu rolü seçin.

- İsterseniz, ekleme modeli tarafından oluşturulan bir vektörle sorgular sağlamak için Dizin Veri Okuyucusu Ara'yı da seçebilirsiniz. Sorguda kullanılan ekleme bir dizine yazıldığından yazma izni gerekmez.

İleri'yi seçin.

Üyeler sayfasında Yönetilen kimlik'i ve Üye seç'i seçin.

Sistem tarafından yönetilen kimliğe göre filtreleyin ve ardından Azure AI çok hizmetli hesabınızın yönetilen kimliğini seçin.

Not

Bu makale, arama hizmetinize istekleri kabul etmek için güvenilen özel durumu kapsar, ancak Azure AI Search diğer Azure kaynaklarının güvenilen hizmetler listesindedir. Özellikle, Azure AI Search'ten Azure Depolama'ya bağlantılar için güvenilen hizmet özel durumunu kullanabilirsiniz.

Sonraki adımlar

Güvenlik duvarı üzerinden bir isteğe izin verildikten sonra kimliği doğrulanmış ve yetkilendirilmiş olmalıdır. İki seçeneğiniz vardır:

İstekte bir yönetici veya sorgu API'sinin sağlandığı anahtar tabanlı kimlik doğrulaması. Bu seçenek varsayılandır.

Çağıranın arama hizmetindeki bir güvenlik rolünün üyesi olduğu Microsoft Entra Kimliğini kullanarak rol tabanlı erişim denetimi . Bu en güvenli seçenektir. Veri ve işlem izinleri için Azure AI Search'te kimlik doğrulaması ve rol atamaları için Microsoft Entra Id kullanır.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin