Önerilen playbook kullanım örnekleri, şablonlar ve örnekler

Bu makalede, Microsoft Sentinel playbook'ları için örnek kullanım örneklerinin yanı sıra örnek playbook'lar ve önerilen playbook şablonları listelenmiştir.

Önerilen playbook kullanım örnekleri

Kullanıma hazır playbook şablonları sunduğumuz aşağıdaki SOC senaryoları için Microsoft Sentinel playbook'ları ile başlamanızı öneririz.

Zenginleştirme: Daha akıllı kararlar almak için bir olaya veri toplama ve ekleme

Microsoft Sentinel olayınız IP adresi varlıkları oluşturan bir uyarı ve analiz kuralından oluşturulduysa, olayı bir playbook çalıştırmak ve daha fazla bilgi toplamak için bir otomasyon kuralı tetikleye yapılandırın.

Playbook'unuzu aşağıdaki adımlarla yapılandırın:

Olay oluşturulduğunda playbook'u başlatın. Olayda temsil edilen varlıklar, olay tetikleyicisinin dinamik alanlarında depolanır.

Her IP adresi için playbook'u, daha fazla veri almak için Virüs Toplamı gibi bir dış Tehdit Bilgileri sağlayıcısını sorgulamak üzere yapılandırın.

Araştırmanızı zenginleştirmek için döndürülen verileri ve içgörüleri olayın açıklamaları olarak ekleyin.

Microsoft Sentinel olayları için diğer bilet sistemleriyle çift yönlü eşitleme

Microsoft Sentinel olay verilerinizi ServiceNow gibi bir bilet sistemiyle eşitlemek için:

Tüm olay oluşturma için bir otomasyon kuralı oluşturun.

Yeni bir olay oluşturulduğunda tetiklenen bir playbook ekleyin.

ServiceNow bağlayıcısını kullanarak ServiceNow'da yeni bir bilet oluşturmak için playbook'u yapılandırın.

Playbook'u olay adını, önemli alanları ve ServiceNow biletindeki Microsoft Sentinel olayının URL'sini içerecek şekilde yapılandırarak ekiplerinizin ServiceNow biletinden Microsoft Sentinel olayınıza kolayca geri döneediğinden emin olun.

Düzenleme: SOC sohbet platformunuzdan olaylar sırasını denetleme

Microsoft Sentinel olayınız kullanıcı adı ve IP adresi varlıkları oluşturan bir uyarı ve analiz kuralından oluşturulduysa, olayı bir playbook çalıştırmak üzere bir otomasyon kuralı tetiklenecek şekilde yapılandırın ve standart iletişim kanallarınız üzerinden ekibinize başvurun.

Playbook'unuzu aşağıdaki adımlarla yapılandırın:

Olay oluşturulduğunda playbook'u başlatın. Olayda temsil edilen varlıklar, olay tetikleyicisinin dinamik alanlarında depolanır.

Playbook'u, güvenlik analistlerinizin olayın farkında olduğundan emin olmak için Microsoft Teams veya Slack gibi güvenlik operasyonları iletişim kanalınıza ileti gönderecek şekilde yapılandırın.

Playbook'u, uyarıdaki tüm bilgileri üst düzey ağ yöneticinize ve güvenlik yöneticinize e-postayla gönderecek şekilde yapılandırın. E-posta iletisinde Kullanıcıyı engelle ve Yoksay seçeneği düğmeleri bulunur.

Playbook'u yöneticilerden yanıt alınana kadar bekleyecek şekilde yapılandırın ve ardından çalışmaya devam edin.

Yöneticiler Engelle'yi seçerse, playbook'u uyarıdaki IP adresini engellemek üzere güvenlik duvarına bir komut gönderecek şekilde yapılandırın ve kullanıcıyı devre dışı bırakmak için bir diğerini De Microsoft Entra Id'ye gönderin.

Tehditlere en az insan bağımlılığıyla anında yanıt verme

Bu bölümde, güvenliği aşılmış bir kullanıcının ve güvenliği aşılmış bir makinenin tehditlerine yanıt veren iki örnek verilmiştir.

Microsoft Entra Kimlik Koruması tarafından bulunması gibi güvenliği aşılmış bir kullanıcı söz konusu olduğunda:

Yeni bir Microsoft Sentinel olayı oluşturulduğunda playbook'unuzu başlatın.

Güvenliği aşıldığından şüphelenilen olaydaki her kullanıcı varlığı için playbook'u şu şekilde yapılandırın:

Kullanıcıya, kullanıcının şüpheli eylemi gerçekleştirilene dair onay isteyen bir Teams iletisi gönderin.

Kullanıcının durumunun tehlikede olduğunu onaylamak için Microsoft Entra Kimlik Koruması ile kontrol edin. Microsoft Entra Kimlik Koruması kullanıcıyı riskli olarak etiketler ve önceden yapılandırılmış olan herhangi bir zorlama ilkesini (örneğin, kullanıcının bir sonraki oturum açarken MFA kullanmasını zorunlu kılma) uygulayın.

Not

Bu özel Microsoft Entra eylemi, kullanıcı üzerinde herhangi bir zorlama etkinliği başlatmaz veya zorlama ilkesi yapılandırmasını başlatmaz. Yalnızca Microsoft Entra Kimlik Koruması önceden tanımlanmış ilkeleri uygun şekilde uygulamasını söyler. Herhangi bir zorlama tamamen Microsoft Entra Kimlik Koruması tanımlanan uygun ilkelere bağlıdır.

Uç Nokta için Microsoft Defender tarafından bulunması gibi güvenliği aşılmış bir makine söz konusu olduğunda:

Yeni bir Microsoft Sentinel olayı oluşturulduğunda playbook'unuzu başlatın.

Olay varlıklarına dahil edilen şüpheli makineleri ayrıştırmak için playbook'unuzu Varlıklar - Konakları Al eylemiyle yapılandırın.

Playbook'unuzu, uyarıdaki makineleri yalıtmak için Uç Nokta için Microsoft Defender bir komut vermek üzere yapılandırın.

Araştırma sırasında veya tehdit avcılığı sırasında bağlamı bırakmadan el ile yanıt verme

Bir araştırma sırasında bulduğunuz tek tek tehdit aktörleri üzerinde araştırmanızın içinden birer birer anında işlem yapmak için varlık tetikleyicisini kullanın. Bu seçenek tehdit avcılığı bağlamında da kullanılabilir ve belirli bir olaya bağlı değildir.

Bağlam içinde bir varlık seçin ve orada işlem gerçekleştirerek zamandan tasarruf edin ve karmaşıklığı düşürebilirsiniz.

Varlık tetikleyicilerine sahip Playbook'lar aşağıdaki gibi destek eylemlerini destekler:

- Güvenliği aşılmış bir kullanıcıyı engelleme.

- Güvenlik duvarınızdaki kötü amaçlı bir IP adresinden gelen trafiği engelleme.

- Ağınızda güvenliği aşılmış bir konağı yalıtma.

- Güvenli/güvenli olmayan bir adres izleme listesine veya dış yapılandırma yönetimi veritabanınıza (CMDB) IP adresi ekleme.

- Dış tehdit bilgileri kaynağından dosya karması raporu alma ve bunu bir olaya açıklama olarak ekleme.

Önerilen playbook şablonları

Bu bölümde önerilen playbook'lar listelenir ve diğer benzer playbook'lar İçerik hub'ında veya Microsoft Sentinel GitHub deposunda kullanılabilir.

Bildirim playbook şablonları

Bildirim playbook'ları bir uyarı veya olay oluşturulduğunda tetiklenir ve yapılandırılmış bir hedefe bildirim gönderir:

| Playbook | içindeki klasör GitHub deposu |

İçerik hub'ında çözüm/ Azure Market |

|---|---|---|

| Microsoft Teamschannel'de ileti gönderme | İleti Sonrası Ekipler | Sentinel SOAR Essentialssolution |

| Outlook e-posta bildirimi gönderme | Temel e-posta gönder | Sentinel SOAR Essentialssolution |

| Slack kanalında ileti gönderme | İleti Sonrası Bolluk | Sentinel SOAR Essentialssolution |

| Olay oluşturma işleminde Microsoft Teams uyarlamalı kartı gönderme | Send-Teams-adaptive-card-on-incident-creation | Sentinel SOAR Essentials çözümü |

Playbook şablonlarını engelleme

Bir uyarı veya olay oluşturulduğunda playbook'ları engelleme tetiklenir, hesap, IP adresi ve konak gibi varlık bilgilerini toplar ve bunları başka eylemlerden engeller:

| Playbook | içindeki klasör GitHub deposu |

İçerik hub'ında çözüm/ Azure Market |

|---|---|---|

| Azure Güvenlik Duvarı'de IP adresini engelleme | AzureFirewall-BlockIP-addNewRule | Sentinel için Azure Güvenlik Duvarı Çözümü |

| Microsoft Entra kullanıcılarını engelleme | Block-AADUser | Microsoft Entra çözümü |

| Microsoft Entra kullanıcı parolasını sıfırlama | Reset-AADUserPassword | Microsoft Entra çözümü |

| Kullanarak cihazı yalıtma veya yalıtma Uç Nokta için Microsoft Defender |

Yalıtma-MDEMachine Unisolate-MDEMachine |

Uç Nokta için Microsoft Defender çözümü |

Playbook şablonları oluşturma, güncelleştirme veya kapatma

Playbook'ları oluşturma, güncelleştirme veya kapatma; Microsoft Sentinel, Microsoft 365 güvenlik hizmetleri veya diğer bilet oluşturma sistemlerinde olaylar oluşturabilir, güncelleştirebilir veya kapatabilir:

| Playbook | içindeki klasör GitHub deposu |

İçerik hub'ında çözüm/ Azure Market |

|---|---|---|

| Microsoft Forms kullanarak olay oluşturma | CreateIncident-MicrosoftForms | Sentinel SOAR Essentials çözümü |

| Uyarıları olaylarla ilişkilendirme | relateAlertsToIncident tabanlıOnIP | Sentinel SOAR Essentials çözümü |

| ServiceNow olayı oluşturma | SNOW kaydı oluşturma | ServiceNow çözümü |

Yaygın olarak kullanılan playbook yapılandırmaları

Bu bölümde, bir olayı güncelleştirme, olay ayrıntılarını kullanma, bir olaya açıklama ekleme veya kullanıcıyı devre dışı bırakma gibi yaygın olarak kullanılan playbook yapılandırmaları için örnek ekran görüntüleri sağlanır.

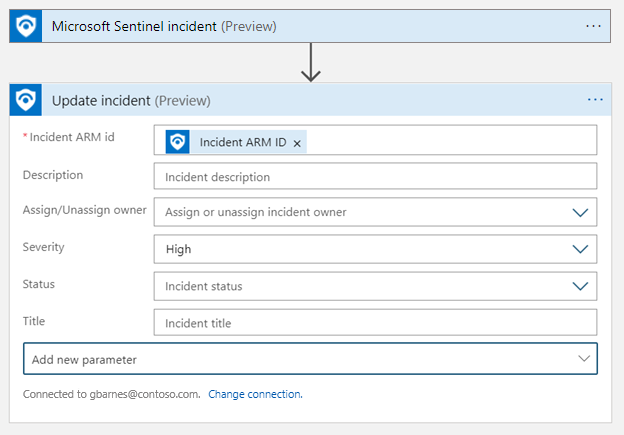

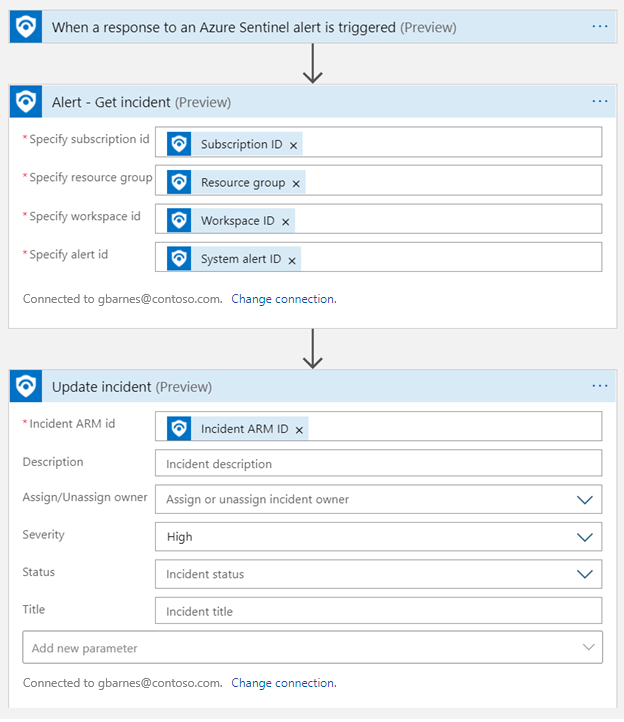

Bir olayı güncelleştirme

Bu bölümde, yeni bir olay veya uyarı temelinde bir olayı güncelleştirmek için playbook'u nasıl kullanabileceğinizi gösteren örnek ekran görüntüleri sağlanır.

Bir olayı yeni bir olaya göre güncelleştirin (olay tetikleyicisi):

Bir olayı yeni bir uyarıya (uyarı tetikleyicisi) göre güncelleştirin:

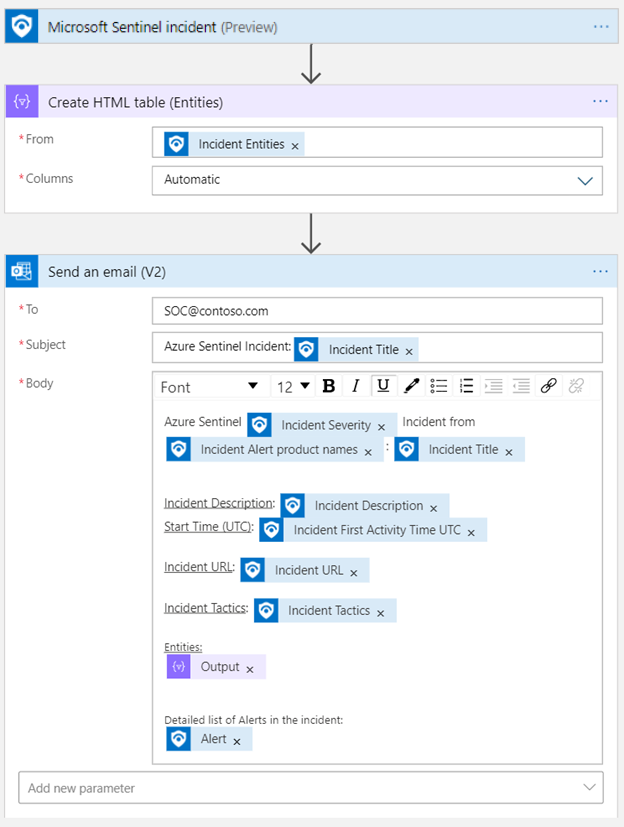

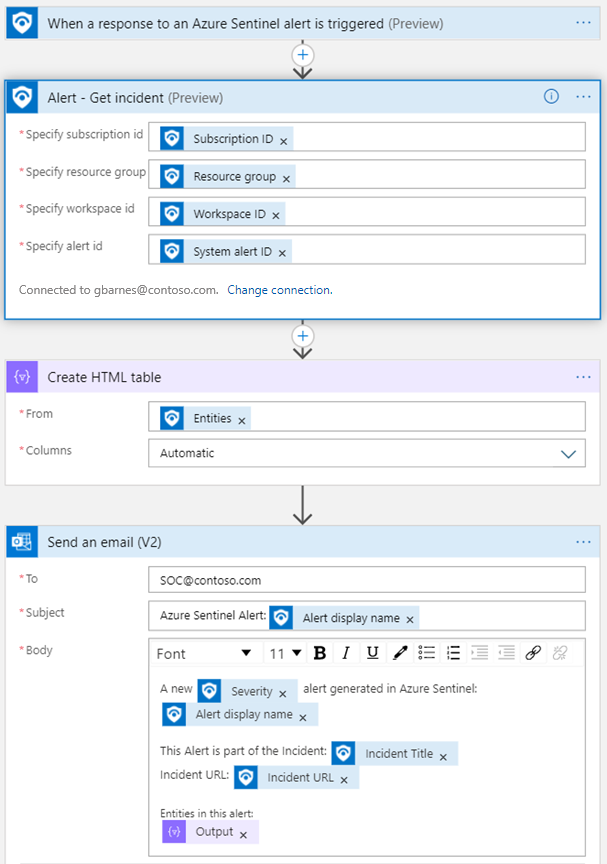

Akışınızda olay ayrıntılarını kullanma

Bu bölümde, akışınızın başka bir yerinde olay ayrıntılarını kullanmak için playbook'unuzu nasıl kullanabileceğinize ilişkin örnek ekran görüntüleri sağlanır:

Yeni bir olay tarafından tetiklenen playbook'u kullanarak olay ayrıntılarını postayla gönderin:

Yeni bir uyarı tarafından tetiklenen bir playbook kullanarak olay ayrıntılarını postayla gönderin:

Olaya açıklama ekleme

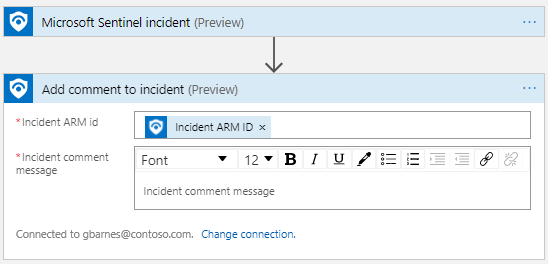

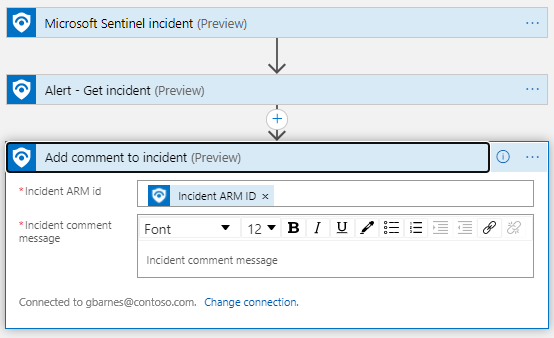

Bu bölümde, bir olaya yorum eklemek için playbook'unuzu nasıl kullanabileceğinize yönelik örnek ekran görüntüleri sağlanır:

Yeni bir olay tarafından tetiklenen playbook'u kullanarak bir olaya açıklama ekleyin:

Yeni uyarı tarafından tetiklenen playbook'u kullanarak bir olaya açıklama ekleyin:

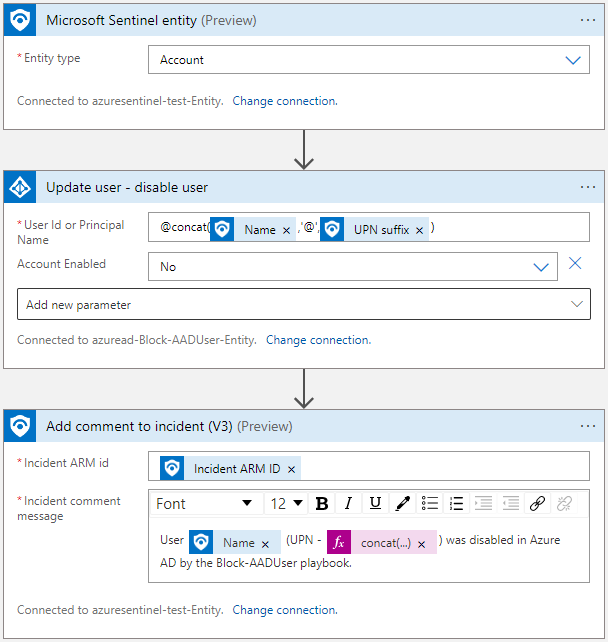

Kullanıcıyı devre dışı bırakma

Aşağıdaki ekran görüntüsünde, Microsoft Sentinel varlık tetikleyicisini temel alarak bir kullanıcı hesabını devre dışı bırakmak için playbook'unuzu nasıl kullanabileceğinize ilişkin bir örnek gösterilmektedir:

İlgili içerik

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin