SIEM geçiş deneyimiyle Microsoft Sentinel'e geçiş

Tüm güvenlik izleme kullanım örnekleri için SIEM'inizi Microsoft Sentinel'e geçirin. SIEM Geçişi deneyiminden otomatik yardım, geçişinizi basitleştirir.

Bu özellikler şu anda SIEM geçişi deneyimine dahildir:

Splunk

- Bu deneyim Splunk güvenlik izlemesinin Microsoft Sentinel'e geçirilmesine odaklanır.

- Bu deneyim yalnızca Splunk algılamalarının Microsoft Sentinel analiz kurallarına geçirilmesini destekler.

Önkoşullar

Kaynak SIEM'den aşağıdakilere ihtiyacınız vardır:

Splunk

- Geçiş deneyimi hem Splunk Enterprise hem de Splunk Cloud sürümleriyle uyumludur.

- Tüm Splunk uyarılarını dışarı aktarmak için splunk yönetici rolü gereklidir. Daha fazla bilgi için bkz . Splunk rol tabanlı kullanıcı erişimi.

- Geçmiş verilerini Splunk'tan Log Analytics çalışma alanında ilgili tablolara aktarın. Daha fazla bilgi için bkz . Splunk'tan geçmiş verileri dışarı aktarma

Hedefte aşağıdakilere ihtiyacınız vardır: Microsoft Sentinel:

- SIEM geçiş deneyimi analiz kurallarını dağıtır. Bu özellik, Microsoft Sentinel Katkıda Bulunanı rolünü gerektirir. Daha fazla bilgi için bkz . Microsoft Sentinel'de izinler.

- Daha önce kaynak SIEM'inizde kullanılan güvenlik verilerini Microsoft Sentinel'e alın. Kaynak SIEM'inizdeki güvenlik izleme varlığınızla eşleşecek şekilde kullanıma açık (OOTB) veri bağlayıcılarını yükleyin ve etkinleştirin.

- Veri bağlayıcıları henüz yüklü değilse, İçerik hub'ında ilgili çözümleri bulun.

- Veri bağlayıcısı yoksa özel bir alım işlem hattı oluşturun.

Daha fazla bilgi için bkz . Microsoft Sentinel kullanıma hazır içeriği bulma ve yönetme veya Özel veri alımı ve dönüşümü.

Splunk algılama kurallarını çevirme

Splunk algılama kurallarının merkezinde Arama İşleme Dili (SPL) yer alır. SIEM geçiş deneyimi, her Splunk kuralı için SPL'yi sistematik olarak Kusto sorgu diline (KQL) çevirir. Geçirilen kuralların Microsoft Sentinel çalışma alanınızda amaçlandığı gibi çalıştığından emin olmak için çevirileri dikkatle gözden geçirin ve ayarlamalar yapın. Algılama kurallarını çevirme konusunda önemli kavramlar hakkında daha fazla bilgi için bkz . Splunk algılama kurallarını geçirme.

Geçerli özellikler:

- Basit sorguları tek bir veri kaynağıyla çevirme

- Makalede listelenen doğrudan çeviriler, Splunk to Kusto bilgi sayfası

- Algılama kuralı çevirisi işleminde zaman kazanmak için düzenleme özelliğiyle çevrilmiş sorgu hatası geri bildirimini gözden geçirin

- Çevrilmiş sorgular, çeviri durumlarıyla tamlık durumu özelliğine sahiptir

Çeviri teknolojisini geliştirmeye devam ettiğimizde bizim için önemli olan bazı öncelikler şunlardır:

- Microsoft Sentinel'in Gelişmiş Güvenlik Bilgileri Modeli (ASIM) çeviri desteğine Splunk Ortak Bilgi Modeli (CIM)

- Splunk makroları desteği

- Splunk arama desteği

- Birden çok veri kaynağında olayları sorgulayan ve ilişkilendiren karmaşık bağıntı mantığının çevirisi

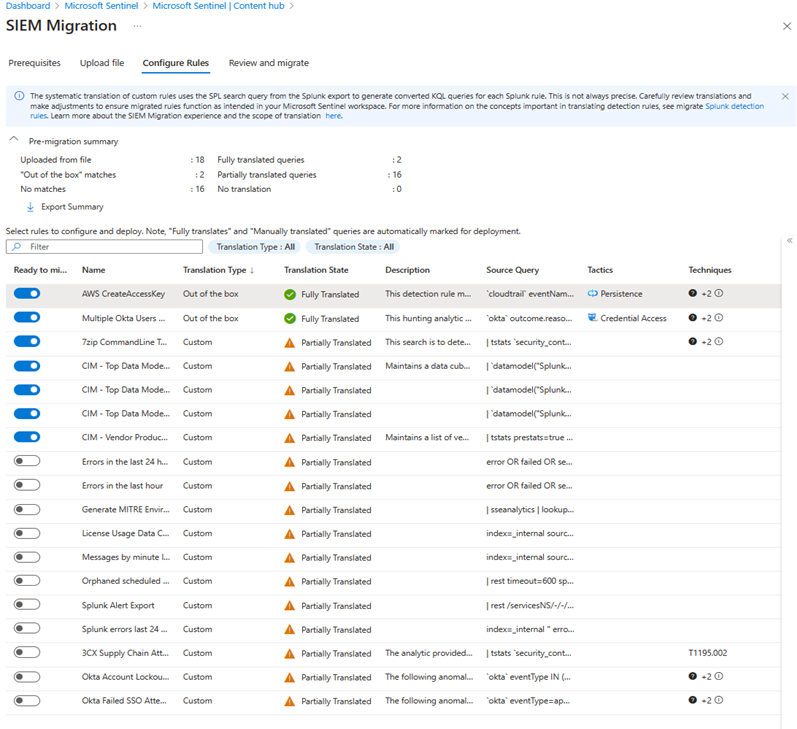

SIEM geçiş deneyimini başlatma

Azure portalında Microsoft Sentinel'e gidin, İçerik yönetimi'nin altında İçerik hub'ı seçin.

SIEM Geçişi'ne tıklayın.

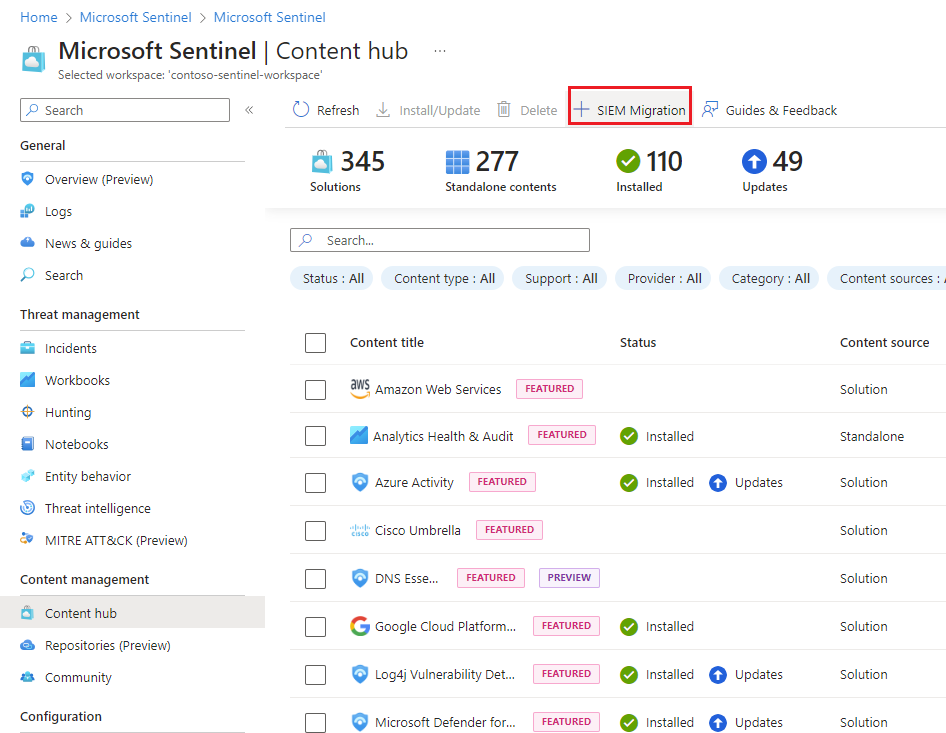

Splunk algılamalarını karşıya yükleme

Splunk Web'den Uygulamalar panelinde Ara ve Raporlama'yı seçin.

Aşağıdaki sorguyu çalıştırın:

| rest splunk_server=local count=0 /services/saved/searches | search disabled=0 | table title,search ,*Dışarı aktar düğmesini seçin ve biçim olarak JSON'u seçin.

Dosyayı kaydedin.

Dışarı aktarılan Splunk JSON dosyasını karşıya yükleyin.

Not

Splunk dışarı aktarma geçerli bir JSON dosyası olmalıdır ve karşıya yükleme boyutu 50 MB ile sınırlıdır.

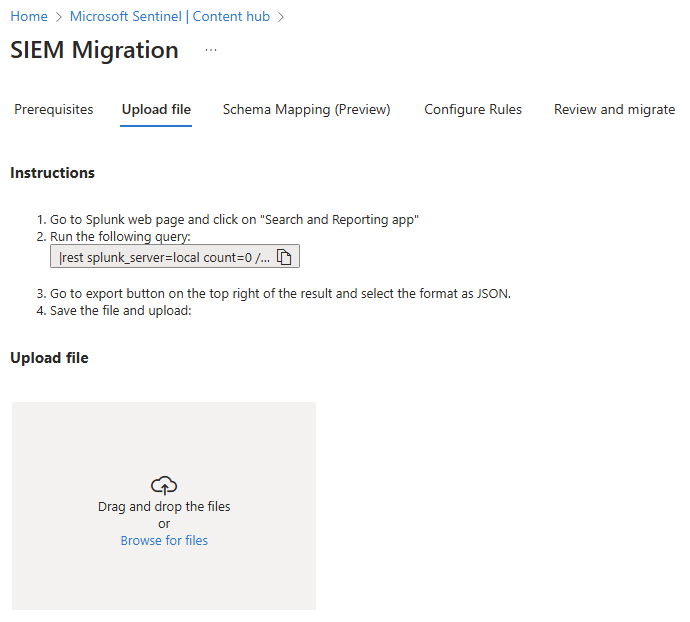

Kuralları yapılandırma

Kuralları Yapılandır'ı seçin.

Splunk dışarı aktarma analizini gözden geçirin.

- Ad , özgün Splunk algılama kuralı adıdır.

- Çeviri Türü , Bir Sentinel OOTB analiz kuralının Splunk algılama mantığıyla eşleşip eşleşmediğini gösterir.

- Çeviri Durumu aşağıdaki değerlere sahiptir:

- Bu kuraldaki Tam Çevrilmiş sorgular KQL'ye tamamen çevrildi

- Bu kuraldaki Kısmen Çevrilmiş sorgular KQL'ye tam olarak çevrilemedi

- Çevrilmedi, çeviride hata olduğunu gösterir

- Herhangi bir kural gözden geçirildiğinde ve kaydedildiğinde El ile Çevrildi

Not

Kural mantığında kullanılan veri türlerinin ve alanların şemasını denetleyin. Microsoft Sentinel Analytics, kural etkinleştirilmeden önce veri türünün Log Analytics Çalışma Alanında bulunmasını gerektirir. Ayrıca sorguda kullanılan alanların tanımlı veri türü şeması için doğru olması da önemlidir.

Çeviriyi çözmek için bir kuralı vurgulayın ve Düzenle'yi seçin. Sonuçlardan memnun olduğunuzda Değişiklikleri Kaydet'i seçin.

Dağıtmak istediğiniz Analiz kuralları için Dağıtmaya hazır iki durumlu düğmesini açın.

Gözden geçirme tamamlandığında Gözden geçir ve geçir'i seçin.

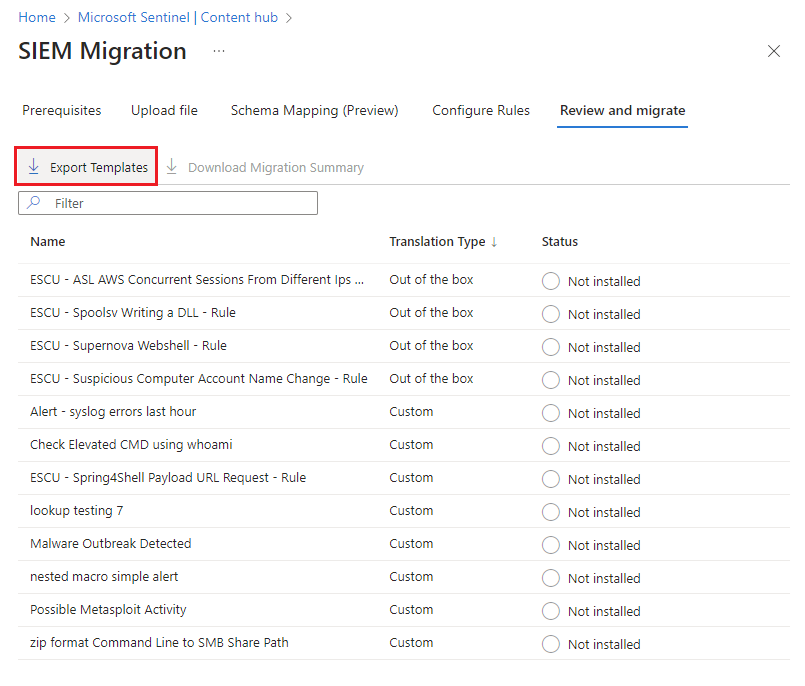

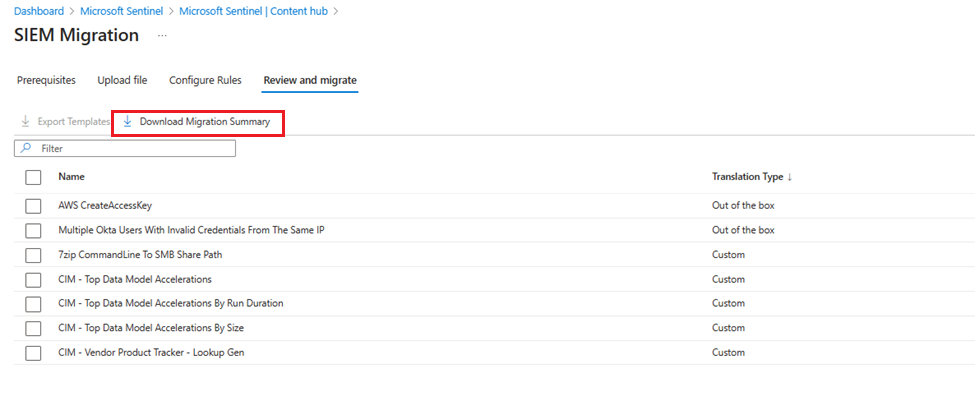

Analiz kurallarını dağıtma

Dağıt'ı seçin.

Çeviri Türü Dağıtılan kaynak Kutudan çıktı Eşleşen analiz kuralı şablonlarını içeren İçerik hub'ından ilgili çözümler yüklenir. Eşleşen kurallar devre dışı durumunda etkin analiz kuralları olarak dağıtılır.

Daha fazla bilgi için bkz . Analiz kuralı şablonlarını yönetme.Özel Kurallar devre dışı durumunda etkin analiz kuralları olarak dağıtılır. (İsteğe bağlı) Analiz kuralları'nı seçin ve Şablonları Dışarı Aktar'ı seçerek BUNLARı CI/CD veya özel dağıtım süreçlerinizde kullanılmak üzere ARM şablonları olarak indirin.

SIEM Geçişi deneyiminden çıkmadan önce, Analytics dağıtımının özetini tutmak için Geçiş Özetini İndir'i seçin.

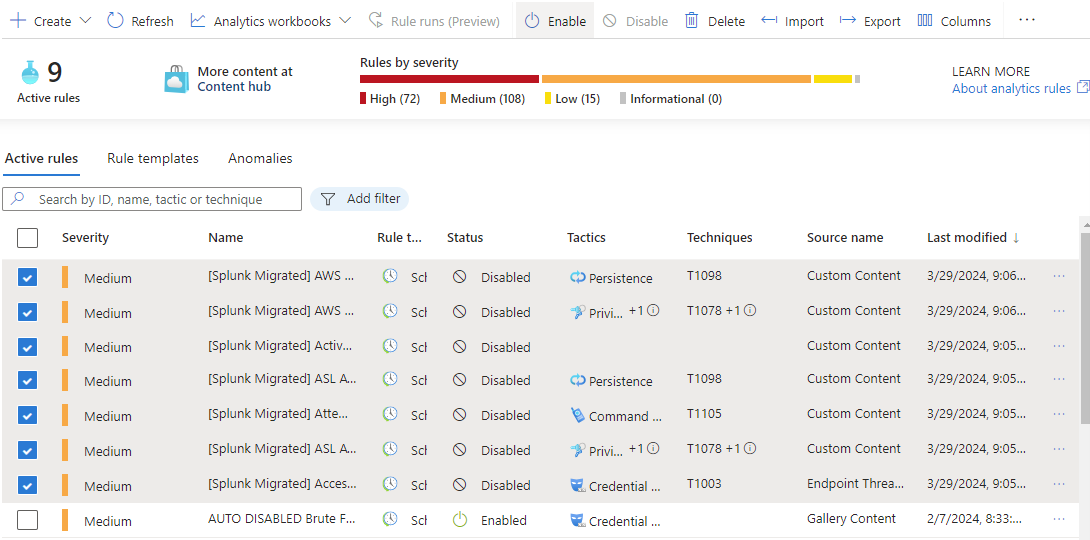

Kuralları doğrulama ve etkinleştirme

Microsoft Sentinel Analytics'ten dağıtılan kuralların özelliklerini görüntüleyin.

- Geçirilen tüm kurallar [Splunk Geçirilen] Ön Eki ile dağıtılır.

- Geçirilen tüm kurallar devre dışı olarak ayarlanır.

- Aşağıdaki özellikler, mümkün olan her yerde Splunk dışarı aktarmasından korunur:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Kuralları gözden geçirip doğruladıktan sonra etkinleştirin.

Sonraki adım

Bu makalede, SIEM geçiş deneyimini kullanmayı öğrendiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin