Öğretici: Olaylardaki IP adresi itibar bilgilerini otomatik olarak denetleme ve kaydetme

Bir olayın önem derecesini değerlendirmenin hızlı ve kolay bir yolu, içindeki IP adreslerinin kötü amaçlı etkinlik kaynakları olarak bilinip bilinmediğini görmektir. Bunu otomatik olarak yapmak için bir yol olması size çok zaman ve çaba kazandırabilir.

Bu öğreticide, microsoft Sentinel otomasyon kurallarını ve playbook'larını kullanarak olaylarınızdaki IP adreslerini bir tehdit bilgileri kaynağına göre otomatik olarak denetlemeyi ve her sonucu ilgili olayda kaydetmeyi öğreneceksiniz.

Bu öğreticiyi tamamladığınızda şunları yapabileceksiniz:

- Şablondan playbook oluşturma

- Playbook'un diğer kaynaklara olan bağlantılarını yapılandırma ve yetkilendirme

- Playbook'u çağırmak için otomasyon kuralı oluşturma

- Otomatik işleminizin sonuçlarına bakın

Önemli

Microsoft Sentinel artık Microsoft Defender portalındaki Microsoft birleşik güvenlik işlemleri platformunda genel kullanıma sunuldu. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

Önkoşullar

Bu öğreticiyi tamamlamak için şunlar sahip olduğunuzdan emin olun:

Azure aboneliği. Henüz bir hesabınız yoksa ücretsiz bir hesap oluşturun.

Üzerinde Microsoft Sentinel çözümünün dağıtıldığı ve içine veri alınan bir Log Analytics çalışma alanı.

Aşağıdaki kaynaklara aşağıdaki roller atanmış bir Azure kullanıcısı:

- Microsoft Sentinel'in dağıtıldığı Log Analytics çalışma alanında Microsoft Sentinel Katkıda Bulunanı .

- Mantıksal Uygulama Katkıda Bulunanı ve Sahip veya eşdeğeri, bu öğreticide oluşturulan playbook'u hangi kaynak grubunda içerecekse.

İçerik Hub'ından Yüklü VirusTotal Çözümü

Bu öğretici için bir (ücretsiz) VirusTotal hesabı yeterli olacaktır. Üretim uygulaması bir VirusTotal Premium hesabı gerektirir.

Olayları oluşturup Microsoft Sentinel'e göndermek için ortamınızdaki en az bir makineye yüklenmiş bir Azure İzleyici Aracısı.

Şablondan playbook oluşturma

Microsoft Sentinel, çok sayıda temel SecOps hedefini ve senaryoyu otomatikleştirmek için özelleştirebileceğiniz ve kullanabileceğiniz hazır, kullanıma hazır playbook şablonları içerir. Olaylarımızdaki IP adresi bilgilerini zenginleştirecek bir adres bulalım.

Microsoft Sentinel'de Yapılandırma>Otomasyonu'u seçin.

Otomasyon sayfasında Playbook şablonları (Önizleme) sekmesini seçin.

Varlık, olay veya uyarı tetikleyicileri için IP Zenginleştirme - Virüs Toplamı rapor şablonlarından birini bulun ve seçin. Gerekirse, şablonlarınızı bulmak için listeyi Zenginleştirme etiketine göre filtreleyin.

Ayrıntılar bölmesinde Playbook oluştur'u seçin. Örneğin:

Playbook oluşturma sihirbazı açılır. Temel Bilgiler sekmesinde:

İlgili açılan listelerinden Aboneliğinizi, Kaynak grubunuzu ve Bölgenizi seçin.

Önerilen "Get-VirusTotalIPReport" adının sonuna ekleyerek Playbook adını düzenleyin. Bu şekilde, bu playbook'un hangi özgün şablondan geldiğini anlayabilecek ve aynı şablondan başka bir playbook oluşturmak istemeniz durumunda benzersiz bir ada sahip olduğundan emin olabilirsiniz. Buna "Get-VirusTotalIPReport-Tutorial-1" adını verelim.

Log Analytics'te tanılama günlüklerini etkinleştir seçeneğini işaretsiz bırakın.

İleri: Bağlantılar'ı >seçin.

Bağlantılar sekmesinde, bu playbook'un diğer hizmetlere yapması gereken tüm bağlantıları ve bağlantı aynı kaynak grubundaki mevcut bir Mantıksal Uygulama iş akışında zaten yapılmışsa kullanılacak kimlik doğrulama yöntemini görürsünüz.

Microsoft Sentinel bağlantısını olduğu gibi bırakın ("Yönetilen kimlikle bağlan" olmalıdır).

Herhangi bir bağlantıda "Yeni bağlantı yapılandırılacak" ifadesi varsa, öğreticinin sonraki aşamasında bunu yapmanız istenir. Bu kaynaklara zaten bağlantılarınız varsa, bağlantının sol kısmındaki genişletici okunu seçin ve genişletilmiş listeden var olan bir bağlantıyı seçin. Bu alıştırmada olduğu gibi bırakacağız.

İleri: Gözden geçir'i seçin ve oluşturun >.

Gözden geçir ve oluştur sekmesinde, girdiğiniz tüm bilgileri burada gösterildiği gibi gözden geçirin ve Playbook oluştur'u seçin.

Playbook dağıtılırken ilerleme durumuyla ilgili bir dizi hızlı bildirim görürsünüz. Ardından Mantıksal uygulama tasarımcısı playbook'unuz görüntülenirken açılır. Playbook'un çalışabilmesi için mantıksal uygulamanın etkileşimde olduğu kaynaklarla bağlantılarını yetkilendirmemiz gerekir. Ardından, playbook'taki eylemlerin her birini gözden geçirerek ortamımız için uygun olduğundan emin olacağız ve gerekirse değişiklikler yapacağız.

Mantıksal uygulama bağlantılarını yetkilendirme

Şablondan playbook'u oluşturduğumuz zaman Azure Log Analytics Veri Toplayıcısı ve Virüs Toplamı bağlantılarının daha sonra yapılandırılacağı söylendi.

Bunu burada yapacağız.

Virüs Toplam bağlantısını yetkilendirme

Her eylem için'i seçerek genişletin ve her IP adresi için gerçekleştirilecek eylemleri içeren içeriğini gözden geçirin. Örneğin:

Gördüğünüz ilk eylem öğesi Bağlantılar olarak etiketlenmiştir ve turuncu bir uyarı üçgeni vardır.

Bunun yerine, bu ilk eylem Bir IP raporu al (Önizleme) olarak etiketlenmişse, virüs toplamına zaten bir bağlantınız olduğu ve bir sonraki adıma geçebileceğiniz anlamına gelir.

Açmak için Bağlantılar eylemini seçin.

Görüntülenen bağlantı için Geçersiz sütunundaki simgeyi seçin.

Bağlantı bilgileri girmeniz istenir.

Bağlantı adı olarak "Virüs Toplamı" girin.

x-api_key için, Virüs Toplamı hesabınızdan API anahtarını kopyalayıp yapıştırın.

Güncelleştir'i seçin.

Şimdi IP raporu al (Önizleme) eylemini düzgün bir şekilde görürsünüz. (Zaten bir Virüs Toplamı hesabınız varsa, zaten bu aşamada olacaksınız.)

Log Analytics bağlantısını yetkilendirme

Sonraki eylem, IP adresi raporunun sonucuna göre her döngü için eylemlerinin geri kalanını belirleyen bir Koşuldur . Rapordaki IP adresine verilen Saygınlık puanını analiz eder. 0'dan yüksek bir puan adresin zararsız olduğunu, 0'dan düşük bir puan ise kötü amaçlı olduğunu gösterir.

Koşul doğru veya yanlış olsun, sorgulanabilmesi ve analiz edilebilmesi için rapordaki verileri Log Analytics'teki bir tabloya göndermek ve olaya bir açıklama eklemek istiyoruz.

Ancak göreceğiniz gibi yetkilendirmemiz gereken daha geçersiz bağlantılarımız var.

Doğru çerçevede Bağlantılar eylemini seçin.

Görüntülenen bağlantı için Geçersiz sütunundaki simgeyi seçin.

Bağlantı bilgileri girmeniz istenir.

Bağlantı adı olarak "Log Analytics" yazın.

Çalışma Alanı Kimliği için, Log Analytics çalışma alanı ayarlarının Genel Bakış sayfasından kimliği kopyalayıp yapıştırın.

Güncelleştir'i seçin.

Şimdi Veri gönder eylemini düzgün bir şekilde görürsünüz. (Logic Apps'ten bir Log Analytics bağlantınız zaten varsa, zaten bu aşamada olacaksınız.)

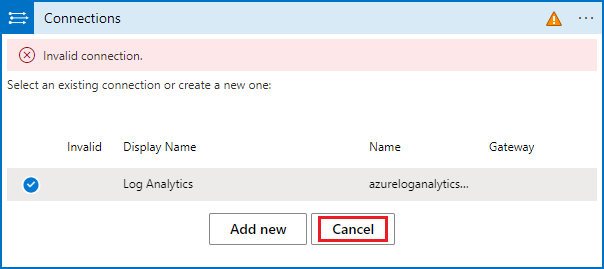

Şimdi False çerçevesinde Bağlantılar eylemini seçin. Bu eylem, True çerçevesindekiyle aynı bağlantıyı kullanır.

Log Analytics adlı bağlantının işaretlendiğini doğrulayın ve İptal'i seçin. Bu, eylemin artık playbook'ta düzgün bir şekilde görüntülenmesini sağlar.

Şimdi tüm playbook'unuzun düzgün yapılandırıldığını göreceksiniz.

Çok önemli! Mantıksal uygulama tasarımcısı penceresinin üst kısmındaki Kaydet'i seçmeyi unutmayın. Playbook'unuzun başarıyla kaydedildiğini belirten bildirim iletilerini gördükçe, playbook'unuzun Otomasyon sayfasındaki Etkin playbook'lar* sekmesinde listelendiğini görürsünüz.

Otomasyon kuralı oluşturma

Şimdi bu playbook'u gerçekten çalıştırmak için olaylar oluşturulduğunda çalışacak bir otomasyon kuralı oluşturmanız ve playbook'u çağırmanız gerekir.

Otomasyon sayfasında üst başlıktan + Oluştur'u seçin. Açılan menüden Otomasyon kuralı'nı seçin.

Yeni otomasyon kuralı oluştur panelinde kuralı "Öğretici: IP bilgilerini zenginleştir" olarak adlandırın.

Koşullar'ın altında + Ekle ve Koşul (Ve) öğesini seçin.

Soldaki özellik açılan listesinden IP Adresi'ni seçin. İşleç açılan listesinden İçerir'i seçin ve değer alanını boş bırakın. Bu, kuralın herhangi bir şey içeren bir IP adresi alanı olan olaylara uygulanacağı anlamına gelir.

Hiçbir analiz kuralının bu otomasyon kapsamında olmasını durdurmak istemiyoruz, ancak otomasyonun da gereksiz yere tetiklenmesini istemiyoruz, bu nedenle kapsamı IP adresi varlıkları içeren olaylarla sınırlayacağız.

Eylemler'in altında açılan listeden Playbook'u çalıştır'ı seçin.

Görüntülenen yeni açılan listeyi seçin.

Aboneliğinizdeki tüm playbook'ların listesini görürsünüz. Gri renkli olanlar, erişiminiz olmayanlardır. Playbook'ları ara metin kutusunda, yukarıda oluşturduğumuz playbook'un adını (veya adın herhangi bir bölümünü) yazmaya başlayın. Playbook'ların listesi, yazdığınız her harfle dinamik olarak filtrelenir.

Playbook'unuzu listede gördüğünüzde seçin.

Playbook gri görünüyorsa Playbook izinlerini yönet bağlantısını seçin (playbook'u seçtiğiniz aşağıdaki ince baskı paragrafta - yukarıdaki ekran görüntüsüne bakın). Açılan panelde, kullanılabilir kaynak grupları listesinden playbook'u içeren kaynak grubunu seçin ve ardından Uygula'yı seçin.

+ Eylem ekle'yi yeniden seçin. Şimdi, görüntülenen yeni eylem açılan listesinden Etiket ekle'yi seçin .

+ Etiket ekle'yi seçin. Etiket metni olarak "Tutorial-Enriched IP addresss" yazın ve Tamam'ı seçin.

Kalan ayarları olduğu gibi bırakın ve Uygula'yı seçin.

Otomasyonun başarılı olduğunu doğrulama

Olaylar sayfasında, Arama çubuğuna Tutorial-Enriched IP adresleri etiket metnini girin ve Bu etiketin uygulandığı olaylar için listeyi filtrelemek için Enter tuşuna basın. Bunlar, otomasyon kuralımızın üzerinde çalıştırtığı olaylardır.

Bu olaylardan herhangi birini veya daha fazlasını açın ve orada IP adresleri hakkında açıklamalar olup olmadığına bakın. Bu açıklamaların varlığı, playbook'un olay üzerinde çalıştığını gösterir.

Kaynakları temizleme

Bu otomasyon senaryoyu kullanmaya devam etmeyecekseniz, aşağıdaki adımlarla oluşturduğunuz playbook ve otomasyon kuralını silin:

Otomasyon sayfasında Etkin playbook'lar sekmesini seçin.

Oluşturduğunuz playbook'un adını (veya adının bir kısmını) Arama çubuğuna girin.

(Görünmüyorsa, filtrelerin Tümünü seç.)Listede playbook'unuzun yanındaki onay kutusunu işaretleyin ve üst başlıktan Sil'i seçin.

(Silmek istemiyorsanızBunun yerine devre dışı bırak .)Otomasyon kuralları sekmesini seçin.

Oluşturduğunuz otomasyon kuralının adını (veya adının bir kısmını) Arama çubuğuna girin.

(Görünmüyorsa, filtrelerin Tümünü seç.)Listede otomasyon kuralınızın yanındaki onay kutusunu işaretleyin ve üst başlıktan Sil'i seçin.

(Silmek istemiyorsanızBunun yerine devre dışı bırak .)

İlgili içerik

Temel olay zenginleştirme senaryolarını otomatikleştirmeyi öğrendiğinize göre, otomasyon ve bunu kullanabileceğiniz diğer senaryolar hakkında daha fazla bilgi edinin.

- Playbook'ları otomasyon kurallarıyla birlikte kullanmayla ilgili diğer örneklere bakın.

- Playbook'lara eylem eklemeye daha ayrıntılı bir bakış atın.

- Playbook gerektirmeyen bazı temel otomasyon senaryolarını keşfedin.