Azure Sanal WAN hub'ında Ağ Sanal Gereci için Hedef NAT'yi (DNAT) yapılandırma

Aşağıdaki makalede, Sanal WAN hub'ı ile dağıtılan Yeni Nesil Güvenlik Duvarı özellikli Ağ Sanal Gereçleri için Hedef NAT'nin nasıl yapılandırılacağı açıklanmaktadır.

Önemli

Tümleşik Sanal WAN Ağ Sanal Gereçleri için hedef NAT (DNAT) şu anda Genel Önizleme aşamasındadır ve hizmet düzeyi sözleşmesi olmadan sağlanır. Üretim iş yükleri için kullanılmamalıdır. Belirli özellikler desteklenmiyor olabilir, kısıtlı yeteneklere sahip olabilir veya tüm Azure konumlarında mevcut olmayabilir. Beta veya önizleme aşamasında olan ya da başka bir şekilde henüz genel kullanıma sunulmamış olan Azure özelliklerinde geçerli olan yasal koşullar için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Background

Sanal WAN ile tümleştirilen Yeni Nesil Güvenlik Duvarı özelliklerine sahip Ağ Sanal Gereçleri (NVA'lar), müşterilerin Sanal WAN bağlı özel ağlar arasındaki trafiği korumalarına ve denetlemelerine olanak tanır.

Sanal WAN hub'ında Ağ Sanal Gereçleri için hedef NAT, uygulamayı veya sunucunun genel IP'sini doğrudan göstermeden uygulamaları İnternet'teki kullanıcılara yayımlamanıza olanak tanır. Tüketiciler uygulamalara Güvenlik Duvarı Ağı Sanal Gereci'ne atanmış genel IP adresi üzerinden erişilir. NVA, trafiği filtrelemek ve çevirmek ve arka uç uygulamalarına erişimi denetlemek için yapılandırılmıştır.

Sanal WAN'da DNAT kullanım örneği için altyapı yönetimi ve programlama otomatiktir. NVA düzenleme yazılımını veya NVA komut satırını kullanarak NVA'da DNAT kuralını programlamak, desteklenen NVA iş ortaklarının DNAT trafiğini kabul etmek ve yönlendirmek için Azure altyapısını otomatik olarak programlar. Desteklenen NVA iş ortakları listesi için sınırlamalar bölümüne bakın.

Kavramlar

DNAT kullanım örneğini etkinleştirmek için bir veya daha fazla Azure Genel IP adresi kaynağını Ağ Sanal Gereci kaynağıyla ilişkilendirin. Bu IP'ler İnternet gelen veya İnternet giriş IP adresleri olarak adlandırılır ve NVA'nın arkasındaki uygulamalara erişmek için kullanıcıların bağlantı isteklerini başlattığı hedef IP adresleridir. Ağ Sanal Gereci düzenleyici ve yönetim yazılımında bir DNAT kuralı yapılandırdıktan sonra (iş ortağı kılavuzuna bakın), NVA yönetim yazılımı otomatik olarak:

- İlgili trafiği incelemek ve çevirmek için Sanal WAN'de çalışan NVA cihaz yazılımını programlar (NVA cihazında NAT kurallarını ve Güvenlik duvarı kurallarını ayarlayın). NVA'da programlanan kurallar NVA DNAT kuralları olarak adlandırılır.

- Gelen güvenlik kuralları oluşturmak ve güncelleştirmek için Azure API'leriyle etkileşim kurar. Sanal WAN denetim düzlemi, Hedef NAT kullanım örneğini desteklemek için gelen güvenlik kurallarını ve programları Sanal WAN ve Azure tarafından yönetilen NVA altyapısı bileşenlerini işler.

Örnek

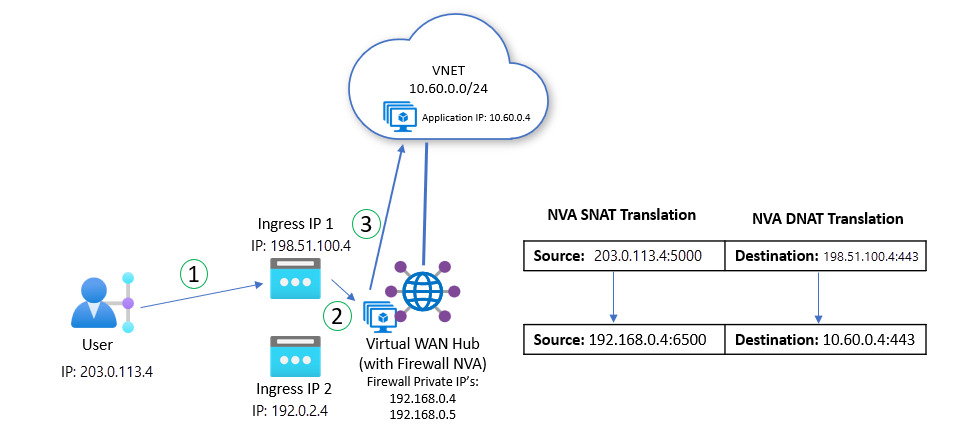

Aşağıdaki örnekte kullanıcılar, Azure Sanal Ağ (Uygulama IP'si 10.60.0.4) içinde barındırılan bir uygulamaya 443 Numaralı Bağlantı Noktası'ndaki NVA'ya atanmış bir DNAT Genel IP'sine (4.4.4.4) bağlanır.

Aşağıdaki yapılandırmalar gerçekleştirilir:

- NVA'ya atanan İnternet gelen IP adresleri 4.4.4.4 ve 5.5.5.5'tir.

- NVA DNAT kuralı , 4.4.4.4:443 hedefine sahip trafiği 10.60.0.4:443'e çevirecek şekilde programlanmıştır.

- Gelen güvenlik kuralları oluşturmak için Azure API'leri ile NVA düzenleyici arabirimleri ve trafik akışını desteklemek için uygun şekilde denetim düzlemi programları altyapısı Sanal WAN.

Gelen trafik akışı

Aşağıdaki liste yukarıdaki diyagrama karşılık gelir ve gelen bağlantının paket akışını açıklar:

- Kullanıcı, NVA ile ilişkili DNAT için kullanılan Genel IP'lerden biriyle bağlantı başlatır.

- Azure, güvenlik duvarı NVA örneklerinden biriyle bağlantı isteğini dengeler. Trafik, NVA'nın dış/güvenilmeyen arabirimine gönderilir.

- NVA trafiği inceler ve kural yapılandırmasına göre paketi çevirir. Bu durumda, NVA NAT olarak yapılandırılır ve gelen trafiği 10.60.0.4:443'e iletir. Paketin kaynağı, akış simetrisini sağlamak için seçilen Güvenlik Duvarı örneğinin özel IP'sine (güvenilen/iç arabirimin IP'si) de çevrilir. NVA paketi iletir ve Sanal WAN paketi son hedefe yönlendirir.

Giden trafik akışı

Aşağıdaki liste yukarıdaki diyagrama karşılık gelir ve giden yanıt için paket akışını açıklar:

- Sunucu yanıt verir ve yanıt paketlerini Güvenlik duvarı özel IP'sinin üzerinden NVA Güvenlik Duvarı örneğine gönderir.

- NAT çevirisi tersine çevrilir ve yanıt güvenilmeyen arabirime gönderilir. Ardından Azure paketi doğrudan kullanıcıya geri gönderir.

Bilinen Sınırlamalar ve Dikkat Edilmesi Gerekenler

Sınırlamalar

- Hedef NAT yalnızca şu NVA'lar için desteklenir: denetim noktası, fortinet-sdwan-and-ngfw ve fortinet-ngfw.

- Hedef NAT için kullanılan genel IP'lerin aşağıdaki gereksinimleri karşılaması gerekir:

- Hedef NAT Genel IP'leri NVA kaynağıyla aynı bölgeden olmalıdır. Örneğin, NVA Doğu ABD bölgesinde dağıtılıyorsa, genel IP de Doğu ABD bölgesinden olmalıdır.

- Hedef NAT Genel IP'leri başka bir Azure kaynağı tarafından kullanılamaz. Örneğin, Sanal Makine ağ arabirimi IP Yapılandırması veya Standart Load Balancer ön uç yapılandırması tarafından kullanılan bir IP adresini kullanamazsınız.

- Genel IP'ler IPv4 adres alanlarından olmalıdır. Sanal WAN IPv6 adreslerini desteklemez.

- Genel IP'lerin Standart SKU ile dağıtılması gerekir. Temel SKU Genel IP'leri desteklenmez.

- Hedef NAT yalnızca en az bir Hedef NAT Genel IP'siyle oluşturulan yeni NVA dağıtımlarında desteklenir. NVA oluşturma zamanında ilişkili Hedef NAT Genel IP'sine sahip olmayan mevcut NVA dağıtımları veya NVA dağıtımları Hedef NAT'yi kullanmaya uygun değildir.

- DNAT senaryolarını desteklemek için Azure altyapı bileşenlerini programlama, bir DNAT kuralı oluşturulduğunda NVA düzenleme yazılımı tarafından otomatik olarak gerçekleştirilir. Bu nedenle, Azure portalı aracılığıyla NVA kurallarını programlayamazsınız. Ancak, her İnternet gelen Genel IP'sine ilişkin gelen güvenlik kurallarını görüntüleyebilirsiniz.

- Sanal WAN'daki DNAT trafiği yalnızca NVA ile aynı merkezdeki bağlantılara yönlendirilebilir. DNAT ile merkezler arası trafik desenleri desteklenmez.

Dikkat edilmesi gereken noktalar

- Gelen Trafik, Ağ Sanal Gereci'nin tüm iyi durumdaki örneklerinde otomatik olarak yük dengelemesi yapılır.

- Çoğu durumda NVA'ların akış simetrisini güvence altına almak için destination-NAT'ye ek olarak Güvenlik Duvarı özel IP'sine source-NAT gerçekleştirmesi gerekir. Bazı NVA türleri source-NAT gerektirmeyebilir. source-NAT ile ilgili en iyi yöntemler için NVA sağlayıcınıza başvurun.

- Boşta kalan akışlar için zaman aşımı otomatik olarak 4 dakikaya ayarlanır.

- Bir IP adresi ön ekinden oluşturulan tek tek IP adresi kaynaklarını NVA'ya İnternet gelen IP'leri olarak atayabilirsiniz. Ön ekten her IP adresini ayrı ayrı atayın.

DNAT/İnternet Gelen yapılandırmalarını yönetme

Aşağıdaki bölümde internet gelen ve DNAT ile ilgili NVA yapılandırmalarının nasıl yönetileceğini açıklanmaktadır.

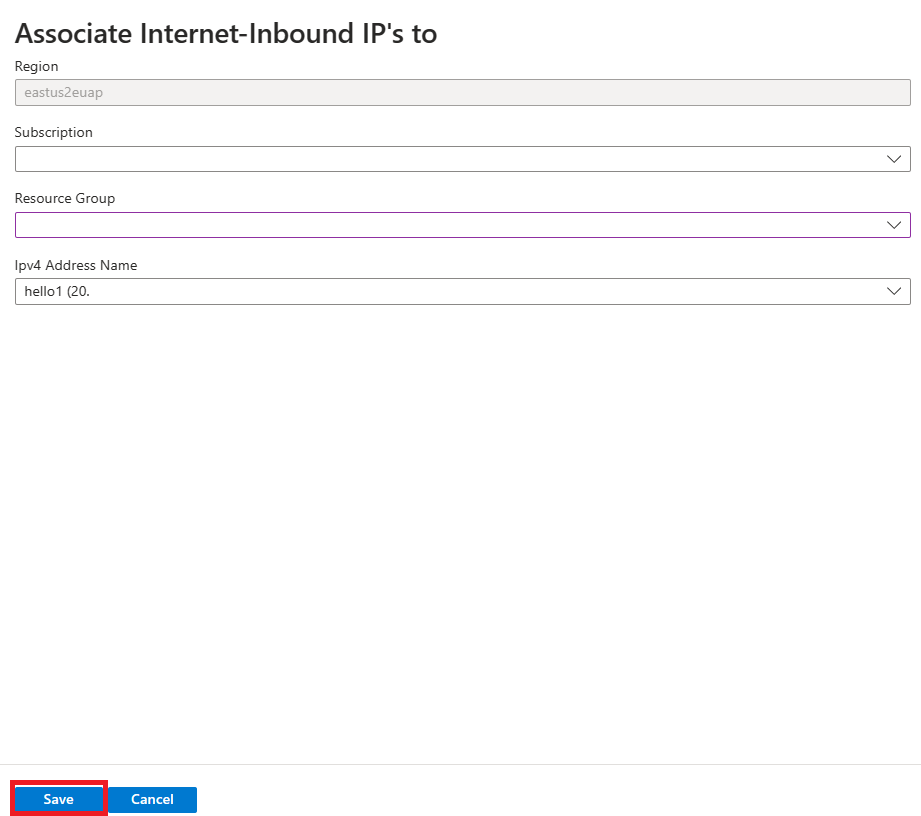

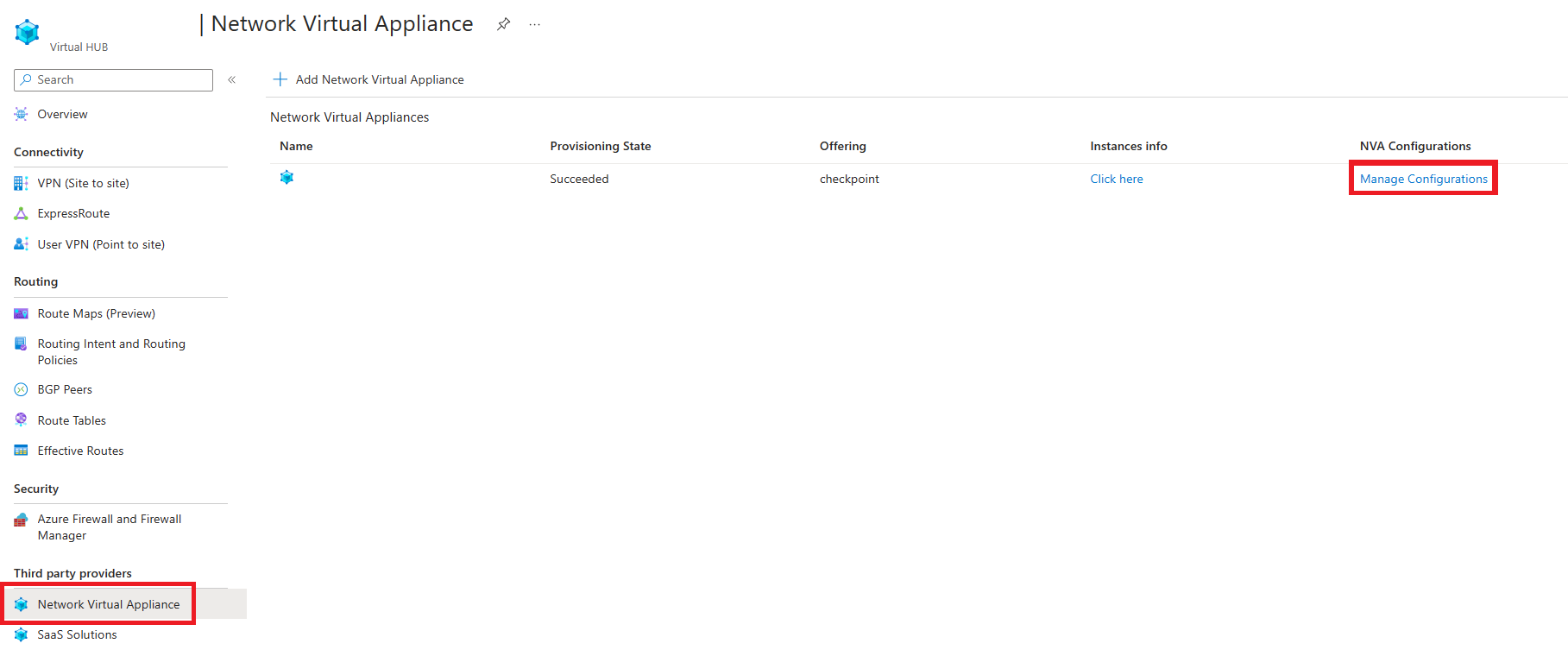

Sanal WAN Hub'ınıza gidin. Üçüncü Taraf Sağlayıcılar'ın altında Ağ Sanal Gereçleri'ne tıklayın. NVA'nın yanındaki Yapılandırmaları Yönet'e tıklayın.

Ip adresini İnternet Gelen için NVA ile ilişkilendirme

NVA İnternet gelen için uygunsa ve NVA ile ilişkilendirilmiş geçerli İnternet gelen IP adresi yoksa, bu Ağ Sanal Gereci ile genel IP'yi ilişkilendirerek İnternet Gelenini Etkinleştir (Hedef NAT) seçeneğini belirleyin. IP'ler bu NVA ile zaten ilişkiliyse Ekle'yi seçin.

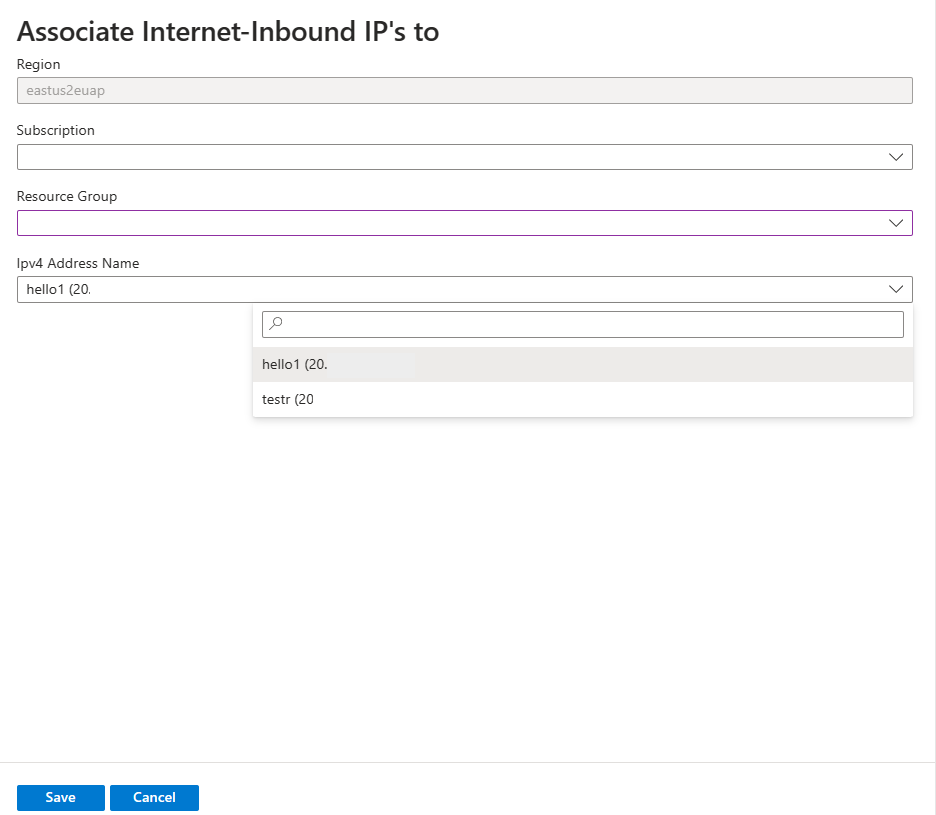

Açılan listeden İnternet gelen için kullanmak istediğiniz kaynak grubunu ve IP adresi kaynağını seçin.

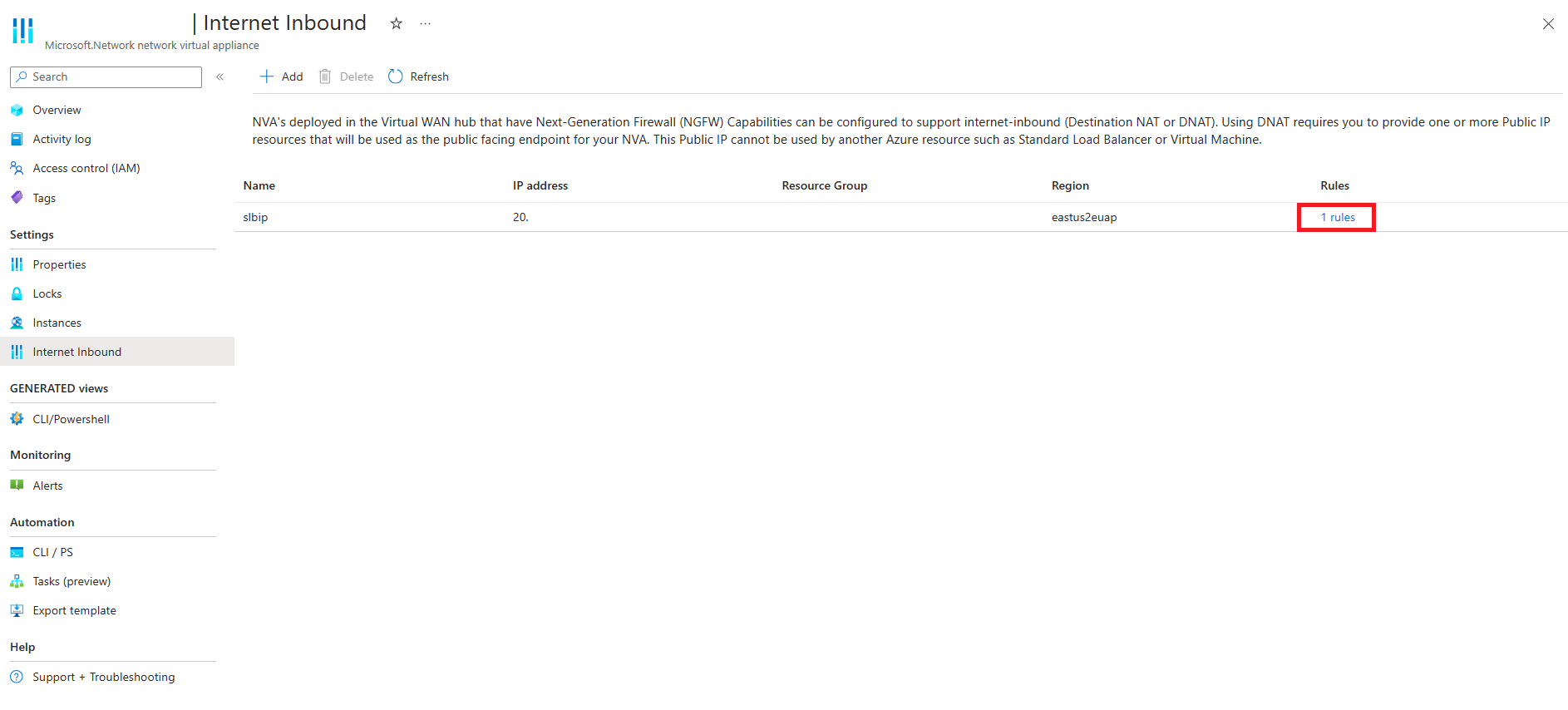

İnternet Gelen Genel IP'lerini kullanarak etkin gelen güvenlik kurallarını görüntüleme

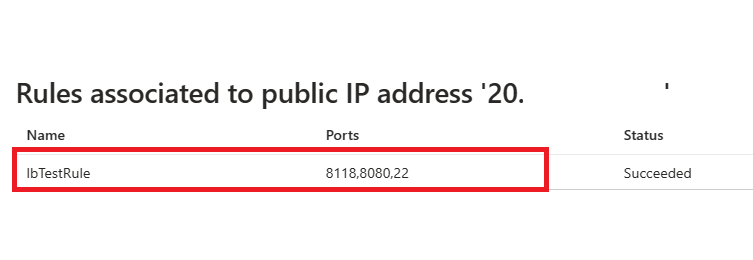

- Görüntülemek istediğiniz Genel IP'yi bulun ve Kuralları görüntüle'ye tıklayın.

- Genel IP ile ilişkili kuralları görüntüleyin.

Mevcut NVA'dan İnternet Gelen genel IP'sini kaldırma

Not

IP adresleri yalnızca bu IP'nin 0 olmasıyla ilişkilendirilmiş kural yoksa kaldırılabilir. NVA yönetim yazılımınızdan bu IP'ye atanan DNAT kurallarını kaldırarak IP ile ilişkili tüm kuralları kaldırın.

Kılavuzdan kaldırmak istediğiniz IP'yi seçin ve Sil'e tıklayın.

DNAT Kurallarını Programlama

Aşağıdaki bölüm, Sanal WAN'de NVA'larla DNAT kurallarını yapılandırmaya yönelik NVA sağlayıcısına özgü yönergeleri içerir

| İş Ortağı | Yönergeler |

|---|---|

| checkpoint | Check Point belgeleri |

| Fortinet | Önizlemeye ve belgelere erişim için kişi azurevwan@fortinet.com |

Sorun giderme

Aşağıdaki bölümde bazı yaygın sorun giderme senaryoları açıklanmaktadır.

Genel IP İlişkilendirmesi/İlişkisizleştirme

- IP'yi NVA kaynağıyla ilişkilendirme seçeneği Azure portalı üzerinden kullanılamaz: Yalnızca dağıtım zamanında DNAT/İnternet Gelen IP'leri ile oluşturulan NVA'lar DNAT özelliklerini kullanmaya uygundur. NVA'yı silin ve dağıtım zamanında atanan internet gelen IP'si ile yeniden oluşturun.

- Ip adresi açılan Azure portalında gösterilmiyor: Genel IP'ler yalnızca IP adresi IPv4 ise, NVA ile aynı bölgedeyse ve başka bir Azure kaynağında kullanımda değilse/başka bir Azure kaynağına atanmamışsa açılır menüde gösterilir. Kullanmaya çalıştığınız IP adresinin yukarıdaki gereksinimleri karşıladığından emin olun veya yeni bir IP adresi oluşturun.

- NVA'dan Genel IP silinemiyor/ilişkilendirilemiyor: Yalnızca bunlarla ilişkilendirilmiş kuralı olmayan IP adresleri silinebilir. Söz konusu IP adresiyle ilişkili DNAT kurallarını kaldırmak için NVA düzenleme yazılımını kullanın.

- NVA sağlama durumu başarılı değil: NVA'da devam eden işlemler varsa veya NVA'nın sağlama durumu başarılı değilse, IP adresi ilişkilendirmesi başarısız olur. Mevcut işlemlerin sona ermesini bekleyin.

Yük dengeleyici sistem durumu yoklamaları

İnternet gelen/DNAT özelliklerine sahip NVA, NVA'nın beklendiği gibi çalıştığından ve trafiği yönlendirdiğinden emin olmak için NVA'nın üç farklı Azure Load Balancer sistem durumu yoklamasına yanıt vermesine dayanır. Sistem durumu yoklaması istekleri her zaman 168.63.129.16 şeklindeki, yönlendirilemeyen Azure IP Adresinden yapılır. NVA günlüklerinizde 168.63.129.16 ile gerçekleştirilen üç yönlü bir TCP el sıkışması görmeniz gerekir.

Azure Load Balancer sistem durumu yoklamaları hakkında daha fazla bilgi için sistem durumu yoklaması belgelerine bakın.

Sanal WAN gereken sistem durumu yoklamaları şunlardır:

İnternet Gelen veya DNAT sistem durumu yoklaması: İnternet gelen trafiğini NVA güvenilmeyen/dış arabirimlere iletmek için kullanılır. Bu durum yoklaması yalnızca NVA'nın güvenilmeyen/dış arabiriminin durumunu denetler.

NVA Sağlayıcısı Bağlantı noktası Fortinet 8008 checkpoint 8117 Veri yolu sistem durumu yoklaması: Özel (VNET/şirket içi) trafiği NVA güvenilen/iç arabirimlerine iletmek için kullanılır. Özel yönlendirme ilkeleri için gereklidir. Bu durum yoklaması yalnızca NVA'nın güvenilen/iç arabiriminin durumunu denetler.

NVA Sağlayıcısı Bağlantı noktası Fortinet 8008 checkpoint 8117 NVA sistem durumu yoklaması: NVA yazılımını çalıştıran Sanal Makine Ölçek Kümesinin durumunu belirlemek için kullanılır. Bu sistem durumu araştırması, NVA'nın tüm arabirimlerinin (hem güvenilmeyen/dış hem de güvenilen/iç) sistem durumunu denetler.

NVA Sağlayıcısı Bağlantı noktası Fortinet 8008 checkpoint 8117

NVA'nın 3 sistem durumu yoklamasına doğru yanıt verecek şekilde yapılandırıldığından emin olun. Sık karşılaşılan sorunlar şunlardır:

- Sistem durumu yoklaması yanıtı yanlış bir bağlantı noktasına ayarlandı.

- Sistem durumu yoklaması yanıtı yalnızca iç/güvenilen arabirimde yanlış ayarlanmış.

- Sistem durumu yoklaması yanıtlarını engelleyen güvenlik duvarı kuralları.

DNAT kuralı oluşturma

DNAT kuralı oluşturulamıyor: NVA'nın sağlama durumunun Başarılı olduğundan ve tüm NVA örneklerinin iyi durumda olduğundan emin olun. Sorun giderme hakkında ayrıntılı bilgi için NVA sağlayıcısı belgelerine bakın veya daha fazla destek için satıcıyla iletişim kurun.

Ayrıca, NVA'nın tüm arabirimlerdeki NVA sistem durumu yoklamalarına yanıt verdiğinden emin olun. Daha fazla bilgi için sistem durumu yoklamaları bölümüne bakın.

Veri yolu

Kullanıcı Genel IP bağlantısı başlattıktan sonra NVA paketleri görmez: NVA'nın yalnızca dış/güvenilmeyen arabirimde DNAT sistem durumu yoklamalarına yanıt verdiğinden emin olun. Daha fazla bilgi için sistem durumu yoklamaları bölümüne bakın.

NVA çevirisi sonrasında hedef sunucu paketleri görmüyor: Paketler son hedef sunucuya iletilmiyorsa aşağıdaki sorun giderme mekanizmalarını göz önünde bulundurun.

- Azure Yönlendirme sorunu: Azure Sanal WAN portalını kullanarak defaultRouteTable'ın geçerli yollarını veya Ağ Sanal Gerecinizin geçerli yollarını denetleyin. Geçerli yollarda hedef uygulamanın alt ağını görmeniz gerekir.

- NVA işletim sistemi yönlendirme sorunu: NVA işletim sisteminin iç yönlendirme tablosunu denetleyin. NVA'dan dinamik olarak öğrenilmiş hedef alt ağlara karşılık gelen yolları görmeniz gerekir. İlgili ön ekleri bırakan yol filtresi/eşlemesi olmadığından emin olun.

- Hub'lar arası hedeflere ulaşılamıyor: DNAT kullanım örnekleri için merkezler arası yönlendirme desteklenmez. Erişmeye çalıştığınız kaynağın DNAT kuralının yapılandırıldığı NVA ile aynı merkeze bağlı olduğundan emin olun.

- NVA arabirimlerinde paket yakalama: NVA güvenilmeyen ve güvenilen arabirimlerde paket yakalamaları gerçekleştirin. Güvenilmeyen arabirimde, kaynak IP'ye sahip orijinal paketin kullanıcının genel IP'si, hedef IP'nin ise NVA'ya atanan internet gelen IP adresi olduğunu görmeniz gerekir. Güvenilen arabirimde, NAT sonrası çevrilmiş paketleri (hem kaynak NAT hem de hedef NAT uygulanır) görmeniz gerekir. Güvenlik duvarı kuralının doğru yapılandırıldığından emin olmak için güvenlik duvarı kurallarının uygulanmasından önceki ve sonraki paket yakalamaları karşılaştırın.

- SNAT bağlantı noktası tükenmesi: Her NVA örneği için, tek bir arka uç uygulamasına gelen bağlantının NVA örneğinin özel IP'sine NAT trafiği için benzersiz bir bağlantı noktası kullanması gerekir. Sonuç olarak her NVA örneği, aynı hedefe yaklaşık 65.000 eş zamanlı bağlantı işleyebilir. Büyük ölçekli kullanım örneklerinde, bağlantı noktasının yeniden kullanımını kolaylaştırmak için NVA'nın birden çok uygulama IP adresine yönlendirme yapacak şekilde yapılandırıldığından emin olun.

Trafiği NVA'ya döndürme:

- Azure'da barındırılan uygulama: Uygulama sunucusunun geçerli yollarını denetlemek için Azure portalını kullanın. Uygulama sunucusunun geçerli yollarında merkez adresi alanını görmeniz gerekir.

- Şirket içinde barındırılan uygulama: Şirket içi tarafında merkez adres alanına karşılık gelen yolları filtreleyen yol filtresi olmadığından emin olun. NVA kaynak NAT'sinin güvenlik duvarı özel IP'sine olan trafiği nedeniyle şirket içi, merkez adresi alanını kabul etmelidir.

- Uygulama hub'ları arası: DNAT kullanım örnekleri için merkezler arası yönlendirme desteklenmez. Erişmeye çalıştığınız kaynağın DNAT kuralının yapılandırıldığı NVA ile aynı merkeze bağlı olduğundan emin olun.

- NVA arabiriminde paket yakalama: NVA güvenilen arabiriminde paket yakalamaları gerçekleştirin. Uygulama sunucusunun dönüş trafiğini doğrudan NVA örneğine gönderdiğini görmeniz gerekir. Güvenlik duvarı kuralının doğru yapılandırıldığından emin olmak için paketlere güvenlik duvarı kurallarının uygulanmasından önceki ve sonraki paket yakalamaları karşılaştırmayı unutmayın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin