Senaryo: Özel ayarları kullanarak trafiği NVA'lar üzerinden yönlendirme

Azure Sanal WAN sanal hub yönlendirmesi ile çalışırken kullanabileceğiniz birçok seçenek vardır. Bu makalenin odak noktası, trafiği sanal ağlar ve dallar arasındaki iletişim için bir ağ sanal gereci (NVA) üzerinden yönlendirmek ve İnternet'e bağlı trafik için farklı bir NVA kullanmak istediğinizdedir. Daha fazla bilgi için bkz. Sanal hub yönlendirmesi hakkında.

Not

Aşağıdaki yönlendirme senaryoları için NVA'yı içeren Sanal WAN hub'ı ve Uç Sanal Ağ aynı Azure Bölgesinde olması gerektiğini lütfen unutmayın.

Tasarım

- Sanal hub'a bağlı sanal ağlar için uçlar. (Örneğin, bu makalenin devamında yer alan diyagramda yer alan VNet 1, VNet 2 ve VNet 3.)

- Kullanıcıların internet dışı trafiği ve büyük olasılıkla uçlar tarafından erişilen yaygın hizmetleri incelemek için bir NVA dağıttığı sanal ağlar için hizmet sanal ağı. (Örneğin, bu makalenin devamında yer alan diyagramda VNet 4.)

- Kullanıcıların İnternet'e bağlı trafiği incelemek için kullanılacak bir NVA dağıttığı sanal ağlar için çevre sanal ağı. (Örneğin, bu makalenin devamında yer alan diyagramda VNet 5.)

- Microsoft tarafından yönetilen Sanal WAN hub'lar için hub'lar.

Aşağıdaki tabloda bu senaryoda desteklenen bağlantılar özetlenmektedir:

| Kaynak | Amaç | Bileşenler | Hizmet sanal ağı | Dallar | İnternet |

|---|---|---|---|---|---|

| Bileşenler | -> | Doğru -dan | Doğru -dan | Hizmet sanal ağı aracılığıyla | Çevre Sanal Ağı aracılığıyla |

| Hizmet sanal ağı | -> | Doğru -dan | yok | Doğru -dan | |

| Dallar | -> | Hizmet sanal ağı aracılığıyla | Doğru -dan | Doğru -dan |

Bağlantı matrisindeki hücrelerin her biri, bağlantının doğrudan Sanal WAN üzerinden mi yoksa NVA içeren sanal ağlardan biri üzerinden mi aktığını açıklar.

Aşağıdaki bilgileri unutmayın:

- Konuşmacı:

- Uçlar diğer uçlara doğrudan Sanal WAN merkezler üzerinden ulaşır.

- Uçlar, Service VNet'e işaret eden statik bir yol aracılığıyla dallara bağlantı elde eder. Bu ön ekler daha belirgin olduğundan ve özeti geçersiz kıldığından dallardan belirli ön ekleri öğrenmez.

- Uçlar, doğrudan bir sanal ağ eşlemesi aracılığıyla Çevre sanal asına İnternet trafiği gönderir.

- Dallar, Service VNet'i işaret eden statik bir yönlendirme yoluyla uçlara erişir. Sanal ağlardan özetlenmiş statik yolu geçersiz kılan belirli ön ekleri öğrenmez.

- Hizmet sanal ağı, her sanal ağdan ve her daldan erişilebilir olması gereken Paylaşılan Hizmetler sanal ağına benzer.

- Çevre sanal ağının Sanal WAN üzerinden bağlantısı olması gerekmez, çünkü desteklenecek tek trafik doğrudan sanal ağ eşlemeleri üzerinden gelir. Ancak yapılandırmayı basitleştirmek için Çevre sanal ağıyla aynı bağlantı modelini kullanın.

Üç yol tablosuna çevrilen üç ayrı bağlantı deseni vardır. Farklı sanal ağlarla ilişkilendirmeler şunlardır:

- Konuşmacı:

- İlişkili yol tablosu: RT_V2B

- Yönlendirme tablolarına yayılma: RT_V2B ve RT_SHARED

- NVA Sanal Ağları (Hizmet Sanal Ağı ve DMZ Sanal Ağı):

- İlişkili yol tablosu: RT_SHARED

- Yönlendirme tablolarına yayılma: RT_SHARED

- Şube:

- İlişkili yol tablosu: Varsayılan

- Yönlendirme tablolarına yayılma: RT_SHARED ve Varsayılan

Not

Uç sanal ağlarının Varsayılan etikete yayılmadığından emin olun. Bu, dallardan uç sanal ağlara trafiğin NVA'lara iletilmesini sağlar.

Bu statik yollar, sanal ağ ve daldan gelen ve giden trafiğin Hizmet VNet'indeki (VNet 4) NVA'dan geçmesini sağlar:

| Description | Yol tablosu | Statik yol |

|---|---|---|

| Dallar | RT_V2B | 10.2.0.0/16 -> vnet4conn |

| NVA uçları | Varsayılan | 10.1.0.0/16 -> vnet4conn |

Artık paketlerin gönderebileceği doğru bağlantıyı seçmek için Sanal WAN kullanabilirsiniz. Ayrıca, bu paketleri alırken doğru eylemi seçmek için Sanal WAN kullanmanız gerekir. Bunun için bağlantı yolu tablolarını aşağıdaki gibi kullanırsınız:

| Description | Bağlantı | Statik yol |

|---|---|---|

| VNet2Branch | vnet4conn | 10.2.0.0/16 -> 10.4.0.5 |

| Branch2VNet | vnet4conn | 10.1.0.0/16 -> 10.4.0.5 |

Daha fazla bilgi için bkz. Sanal hub yönlendirmesi hakkında.

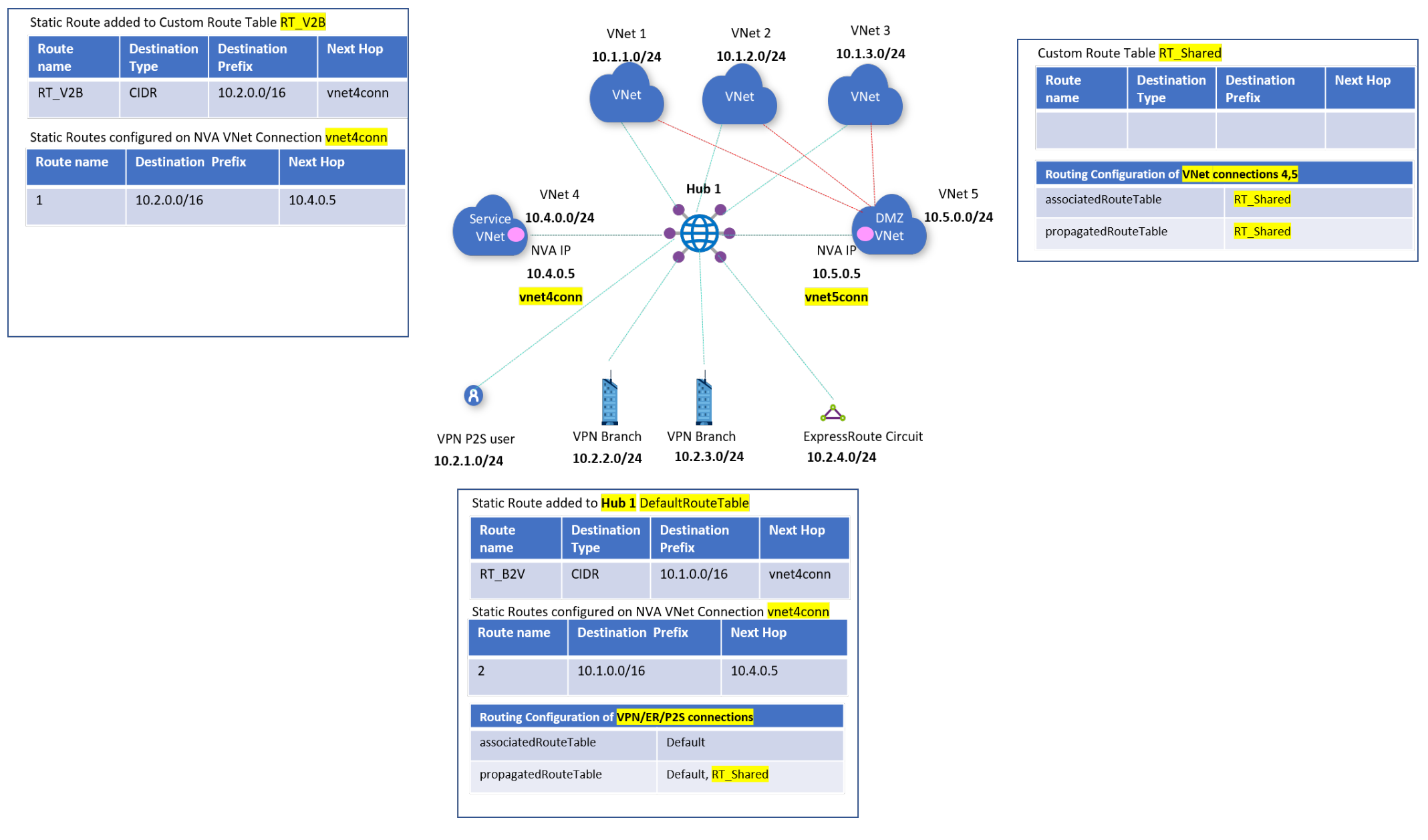

Mimari

Aşağıdaki diyagramda, makalenin önceki bölümlerinde açıklanan mimari gösterilmektedir.

Diyagramda bir hub vardır; Merkez 1.

Hub 1 , NVA VNet'leri VNet 4 ve VNet 5'e doğrudan bağlanır.

VNet 1, 2, 3 ile dallar arasındaki trafiğin VNet 4 NVA 10.4.0.5 üzerinden gitmesi beklenir.

1, 2 ve 3 sanal ağlarından gelen tüm İnternet'e bağlı trafiğin VNet 5 NVA 10.5.0.5 üzerinden gitmesi beklenir.

İş akışı

NVA aracılığıyla yönlendirmeyi ayarlamak için aşağıdaki adımları göz önünde bulundurun:

İnternet'e bağlı trafiğin VNet 5 üzerinden gitmesi için sanal ağ eşlemesi aracılığıyla VNet 5'e doğrudan bağlanmak için 1, 2 ve 3 sanal ağlarına ihtiyacınız vardır. Ayrıca sanal ağlarda 0.0.0.0/0 ve sonraki atlama 10.5.0.5 için ayarlanmış kullanıcı tanımlı bir yol gerekir.

VNet 1, 2 ve 3'ü VNet 5'e bağlamak istemiyorsanız ve bunun yerine dallardan (şirket içi VPN veya ExpressRoute bağlantıları) 0.0.0.0/0 trafiğini yönlendirmek için yalnızca VNet 4'teki NVA'yı kullanın.

Ancak, sanal ağdan sanal ağa trafiğin NVA üzerinden geçişini istiyorsanız, sanal hub'dan 1,2,3 sanal ağ bağlantısını kesmeniz ve bağlamanız veya NVA Spoke VNet4 üzerine yığmanız gerekir. Sanal WAN sanal ağdan sanal ağa trafik, Sanal WAN hub'ına veya Sanal WAN hub'ına ait Azure Güvenlik Duvarı (Güvenli hub) üzerinden aktarılır. Sanal ağlar sanal ağ eşlemesini kullanarak doğrudan eşleşiyorsa, sanal hub üzerinden geçişi atlayarak doğrudan iletişim kurabilirler.

Azure portal sanal hub'ınıza gidin ve RT_Shared adlı özel bir yol tablosu oluşturun. Bu tablo, tüm sanal ağlardan ve dal bağlantılarından yayma yoluyla yolları öğrenir. Bu boş tabloyu aşağıdaki diyagramda görebilirsiniz.

Yol: Statik yol eklemeniz gerekmez.

Derneği: VNets 4 ve 5'i seçin; bu, bu sanal ağların yönlendirme tablosuyla ilişkilendirilen bağlantılarının RT_Shared anlamına gelir.

Yayılma: Tüm dalların ve sanal ağ bağlantılarının yollarını bu yol tablosuna dinamik olarak yaymasını istediğiniz için dalları ve tüm sanal ağları seçin.

1, 2 ve 3 sanal ağlarından gelen trafiği dallara yönlendirmek için RT_V2B adlı özel bir yol tablosu oluşturun.

Yol: Dallar için, sonraki atlama VNet 4 bağlantısı olarak olacak şekilde bir toplu statik yol girdisi ekleyin. Dal ön ekleri için VNet 4 bağlantısında statik bir yol yapılandırın. Sonraki atlamayı VNet 4'teki NVA'nın belirli IP'si olarak belirtin.

Derneği:Tüm 1, 2 ve 3 sanal ağlarını seçin. Bu, 1, 2 ve 3 sanal ağ bağlantılarının bu yol tablosuyla ilişkilendirileceğini ve bu yol tablosundaki yolları (statik ve dinamik yayma yoluyla statik ve dinamik) öğrenebileceği anlamına gelir.

Yayılma: Bağlantılar yolları yol tablolarına yayılım. 1, 2 ve 3 sanal ağlarının seçilmesi, 1, 2 ve 3 sanal ağlarından bu yol tablosuna yolların yayılmasını sağlar. Dal sanal ağ trafiği VNet 4'teki NVA üzerinden gittiği için dal bağlantılarından RT_V2B yol yaymaya gerek yoktur.

Varsayılan yol tablosu DefaultRouteTable'ı düzenleyin.

Tüm VPN, Azure ExpressRoute ve kullanıcı VPN bağlantıları varsayılan yönlendirme tablosuyla ilişkilendirilir. Tüm VPN, ExpressRoute ve kullanıcı VPN bağlantıları yolları aynı yol tablosu kümesine yayılım.

Yol: VNet 1, 2 ve 3 sanal ağları için birleştirilmiş statik yol girdisi ekleyin ve sonraki atlama VNet 4 bağlantısı olarak olur. VNet 1, 2 ve 3 toplu ön ekleri için VNet 4 bağlantısında statik bir yol yapılandırın. Sonraki atlamayı VNet 4'teki NVA'nın belirli IP'si olarak belirtin.

Derneği: Şirket içi dal bağlantılarının varsayılan yönlendirme tablosuyla ilişkilendirildiğinden emin olarak dallar (VPN/ER/P2S) seçeneğinin belirlendiğinden emin olun.

Yayma: Şirket içi bağlantıların yolları varsayılan yol tablosuna yaydığından emin olarak dallar (VPN/ER/P2S) seçeneğinin belirlendiğinden emin olun.

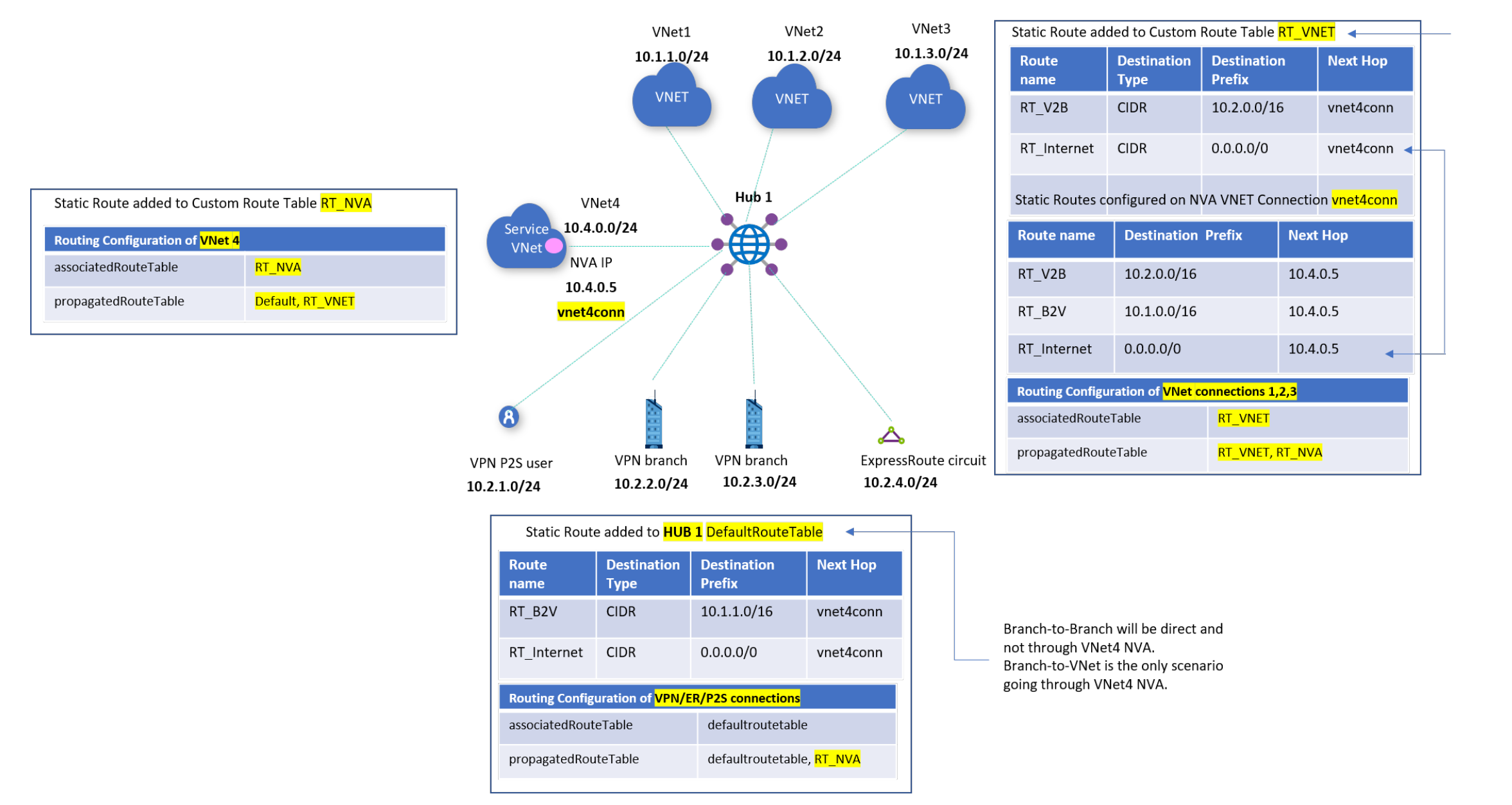

Alternatif iş akışı

Bu iş akışında 1, 2 ve 3 sanal ağlarını VNet 5'e bağlamazsınız. Bunun yerine, dallardan (şirket içi VPN veya ExpressRoute bağlantıları) 0.0.0.0/0 trafiğini yönlendirmek için VNet 4'teki NVA'yı kullanırsınız.

NVA aracılığıyla yönlendirmeyi ayarlamak için aşağıdaki adımları göz önünde bulundurun:

Azure portal sanal hub'ınıza gidin ve trafiği NVA 10.4.0.5 üzerinden yönlendirmek için RT_NVA adlı özel bir yönlendirme tablosu oluşturun

Yol: Eylem gerekmez.

Derneği:VNet4'i seçin. Bu, VNet bağlantısı 4'in bu yol tablosuyla ilişkilendirileceğini ve bu yol tablosundaki yolları (statik ve dinamik yayma yoluyla statik ve dinamik) öğrenebileceği anlamına gelir.

Yayılma: Bağlantılar yolları yol tablolarına yayılım. 1, 2 ve 3 sanal ağlarının seçilmesi, 1, 2 ve 3 sanal ağlarından bu yol tablosuna yolların yayılmasını sağlar. Dalların (VPN/ER/P2S) seçilmesi, bu yol tablosuna dallardan/şirket içi bağlantılardan yolların yayılmasını sağlar. Tüm VPN, ExpressRoute ve kullanıcı VPN bağlantıları yolları aynı yol tablosu kümesine yayılım.

VNet4 NVA aracılığıyla 1, 2 ve 3 sanal ağlarından dallara veya İnternet'e (0.0.0.0/0) trafiği yönlendirmek için RT_VNET adlı özel bir yol tablosu oluşturun. Sanal ağdan sanal ağa trafik doğrudan olur ve VNet 4'ün NVA'sı üzerinden değil. Trafiğin NVA üzerinden gitmesini istiyorsanız, VNet 1, 2 ve 3 bağlantısını kesin ve sanal ağ eşlemesini kullanarak bunları VNet4'e bağlayın.

Yol:

1, 2 ve 3 sanal ağlarından dallara giden trafik için sonraki atlamanın VNet 4 bağlantısı olarak olduğu '10.2.0.0/16' toplu yolunu ekleyin. VNet4 bağlantısında '10.2.0.0/16' için bir yol yapılandırın ve sonraki atlamanın VNet 4'teki NVA'nın belirli IP'sine ait olduğunu belirtin.

VNet 4 bağlantısı olarak sonraki atlamayla '0.0.0.0/0' yolunu ekleyin. '0.0.0.0/0', İnternet'e trafik gönderilmesini ima etmek için eklenir. Sanal ağlara veya dallara ilişkin belirli adres ön eklerini ima etmez. VNet4 bağlantısında '0.0.0.0/0' için bir yol yapılandırın ve sonraki atlamanın VNet 4'teki NVA'nın belirli IP'sine ait olduğunu belirtin.

Derneği:Tüm 1, 2 ve 3 sanal ağlarını seçin. Bu, 1, 2 ve 3 sanal ağ bağlantılarının bu yol tablosuyla ilişkilendirileceğini ve bu yol tablosundaki yolları (statik ve dinamik yayma yoluyla statik ve dinamik) öğrenebileceği anlamına gelir.

Yayılma: Bağlantılar yolları yol tablolarına yayılım. 1, 2 ve 3 sanal ağlarının seçilmesi, 1, 2 ve 3 sanal ağlarından bu yol tablosuna yolların yayılmasını sağlar. Dallar (VPN/ER/P2S) seçeneğinin seçili olmadığından emin olun. Bu, şirket içi bağlantıların sanal ağ 1, 2 ve 3'e doğrudan ulaşamamasına olanak sağlar.

Varsayılan yol tablosu DefaultRouteTable'ı düzenleyin.

Tüm VPN, Azure ExpressRoute ve kullanıcı VPN bağlantıları varsayılan yönlendirme tablosuyla ilişkilendirilir. Tüm VPN, ExpressRoute ve kullanıcı VPN bağlantıları yolları aynı yol tablosu kümesine yayılım.

Yol:

1, 2 ve 3 sanal ağları için birleştirilmiş '10.1.0.0/16' yolunu ve sonraki atlamayı VNet 4 bağlantısı olarak ekleyin.

VNet 4 bağlantısı olarak sonraki atlamayla '0.0.0.0/0' yolunu ekleyin. '0.0.0.0/0', İnternet'e trafik gönderilmesini ima etmek için eklenir. Sanal ağlara veya dallara ilişkin belirli adres ön eklerini ima etmez. VNet4 bağlantısının önceki adımında, '0.0.0.0/0' için zaten bir yol yapılandırmış ve sonraki atlama VNet 4'teki NVA'nın belirli IP'sine sahip olacaktınız.

Derneği: Dallar (VPN/ER/P2S) seçeneğinin belirlendiğinden emin olun. Bu, şirket içi dal bağlantılarının varsayılan yönlendirme tablosuyla ilişkilendirilmesini sağlar. Tüm VPN, Azure ExpressRoute ve kullanıcı VPN bağlantıları yalnızca varsayılan yönlendirme tablosuyla ilişkilendirilir.

Yayma: Dallar (VPN/ER/P2S) seçeneğinin belirlendiğinden emin olun. Bu, şirket içi bağlantıların yolları varsayılan yol tablosuna yaymasını sağlar. Tüm VPN, ExpressRoute ve kullanıcı VPN bağlantıları yolları 'aynı yol tabloları kümesine' yayılır.

Dikkat edilmesi gerekenler

Portal kullanıcılarının 0.0.0.0/0 yolunun etkili olması için bağlantılarda (VPN/ER/P2S/VNet) 'Varsayılan yola yay' seçeneğini etkinleştirmesi gerekir.

0.0.0.0/0 yolunun etkili olması için PS/CLI/REST kullanıcılarının 'enableinternetsecurity' bayrağını true olarak ayarlaması gerekir.

Sanal ağ bağlantısı, sonraki atlama IP'sine sahip yollardan birinin genel IP adresi veya 0.0.0.0/0 (İnternet) olduğu belirtiliyorsa, uç sanal ağında 'aynı' ağ sanal gerecine 'birden çok/benzersiz' sonraki atlama IP'sini desteklemez.

0.0.0.0/0 bir sanal ağ bağlantısında statik yol olarak yapılandırıldığında, bu yol uçtaki kaynaklar da dahil olmak üzere tüm trafiğe uygulanır. Bu, tüm trafiğin statik yolun sonraki atlama IP adresine (NVA Özel IP) iletileceği anlamına gelir. Bu nedenle, uç sanal ağ bağlantısında yapılandırılan sonraki atlama NVA IP adresi ile 0.0.0.0/0 yolu olan dağıtımlarda, NVA ile aynı sanal ağdaki iş yüklerine doğrudan erişmek için (yani trafiğin NVA'dan geçmemesi için), uç sanal ağ bağlantısında bir /32 yolu belirtin. Örneğin, doğrudan 10.1.3.1'e erişmek istiyorsanız uç sanal ağ bağlantısında 10.1.3.1/32 sonraki atlama 10.1.3.1'i belirtin.

Yönlendirmeyi basitleştirmek ve Sanal WAN hub yönlendirme tablolarındaki değişiklikleri azaltmak için yeni "Sanal WAN hub ile BGP eşlemesi" seçeneğini kullanmanızı öneririz.

Sonraki adımlar

- Sanal WAN hakkında daha fazla bilgi için bkz. SSS.

- Sanal hub yönlendirme hakkında daha fazla bilgi için bkz. Sanal hub yönlendirmesi hakkında.