P2S Kullanıcı VPN'leri için kullanıcı grupları ve IP adresi havuzları hakkında

P2S Kullanıcı VPN'lerini, Kullanıcı Grupları oluşturarak belirli adres havuzlarından kullanıcılara kimlik veya kimlik doğrulaması kimlik bilgilerine göre IP adresleri atamak üzere yapılandırabilirsiniz. Bu makalede, Sanal WAN P2S VPN ağ geçidinin kullanıcı gruplarını belirlemek ve IP adresleri atamak için kullandığı farklı yapılandırmalar ve parametreler açıklanmaktadır. Yapılandırma adımları için bkz . P2S Kullanıcı VPN'leri için kullanıcı gruplarını ve IP adresi havuzlarını yapılandırma.

Bu makale aşağıdaki kavramları kapsar:

- Sunucu yapılandırma kavramları

- Kullanıcı grupları:

- Grup üyeleri

- Varsayılan ilke grubu

- Grup önceliği

- Kullanılabilir grup ayarları

- Ağ geçidi kavramları

- Yapılandırma gereksinimleri ve sınırlamaları

- Kullanım örnekleri

Sunucu yapılandırma kavramları

Aşağıdaki bölümlerde sunucu yapılandırması için kullanılan yaygın terimler ve değerler açıklanmaktadır.

Kullanıcı Grupları (ilke grupları)

Kullanıcı Grubu veya ilke grubu, aynı adres havuzundan IP adresleri atanması gereken bir kullanıcı grubunun mantıksal bir gösterimidir.

Grup üyeleri (ilke üyeleri)

Kullanıcı grupları üyelerden oluşur. Üyeler tek tek kullanıcılara karşılık gelmez, bunun yerine bağlanan kullanıcının hangi grubun parçası olduğunu belirlemek için kullanılan ölçütleri tanımlar. Tek bir grubun birden çok üyesi olabilir. Bağlanan bir kullanıcı grubun üyelerinden biri için belirtilen ölçütle eşleşiyorsa, kullanıcı bu grubun bir parçası olarak kabul edilir ve uygun bir IP adresi atanabilir. Kullanılabilir üye parametrelerinin türleri, VPN sunucusu yapılandırmasında belirtilen kimlik doğrulama yöntemlerine bağlıdır. Kullanılabilir ölçütlerin tam listesi için bu makalenin Kullanılabilir grup ayarları bölümüne bakın.

Varsayılan kullanıcı/ilke grubu

Her P2S VPN sunucusu yapılandırması için varsayılan olarak bir grup seçilmelidir. Hiçbir grup ayarıyla eşleşmeyen kimlik bilgilerini sunan kullanıcılar varsayılan grubun parçası olarak kabul edilir. Grup oluşturulduktan sonra, bu grubun varsayılan ayarı değiştirilemez.

Grup önceliği

Her gruba ayrıca bir sayısal öncelik atanır. Önce düşük önceliğe sahip gruplar değerlendirilir. Başka bir deyişle, bir kullanıcı birden çok grubun ayarlarıyla eşleşen kimlik bilgilerini sunarsa, en düşük önceliğe sahip grubun bir parçası olarak kabul edilir. Örneğin, A kullanıcısı BT Grubuna (öncelik 3) ve Finans Grubuna (öncelik 4) karşılık gelen bir kimlik bilgisi sunarsa, A kullanıcısı IP adresleri atamak amacıyla BT Grubunun bir parçası olarak kabul edilir.

Kullanılabilir grup ayarları

Aşağıdaki bölümde, hangi grup üyelerinin bir parçası olduğunu tanımlamak için kullanılabilecek farklı parametreler açıklanmaktadır. Kullanılabilir parametreler seçili kimlik doğrulama yöntemlerine göre değişir. Aşağıdaki tabloda kullanılabilir ayar türleri ve kabul edilebilir değerler özetlenmiştir. Her Üye Değeri türü hakkında daha ayrıntılı bilgi için kimlik doğrulama türünüzle ilgili bölümü görüntüleyin.

| Authentication type | Üye türü | Üye değerleri | Örnek üye değeri |

|---|---|---|---|

| Microsoft Entra Kimliği | AADGroupID | Microsoft Entra group Nesne Kimliği | 0cf484f2-238e-440b-8c73-7bf232b248dc |

| RADIUS | AzureRADIUSGroupID | Satıcıya Özgü Öznitelik Değeri (onaltılık) (6ad1bd ile başlamalıdır) | 6ad1bd23 |

| Sertifika | AzureCertificateID | Sertifika Ortak Adı etki alanı adı (CN=user@red.com) | kırmızı |

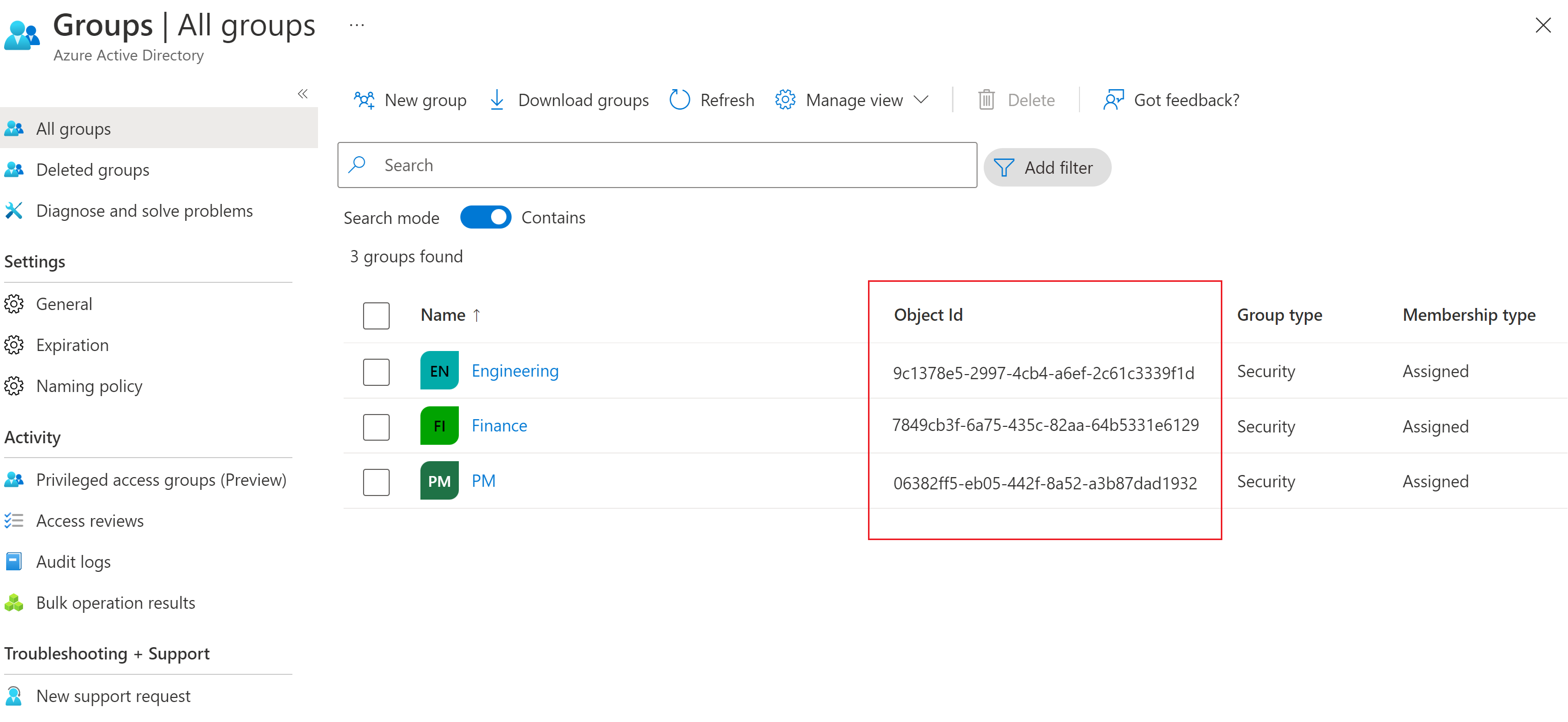

Microsoft Entra kimlik doğrulaması (yalnızca OpenVPN)

Microsoft Entra kimlik doğrulamasını kullanan ağ geçitleri, bir kullanıcının hangi kullanıcı grubuna ait olduğunu belirlemek için Microsoft Entra grubu Nesne Kimliklerini kullanabilir. Bir kullanıcı birden çok Microsoft Entra grubunun parçasıysa, en düşük sayısal önceliğe sahip P2S VPN kullanıcı grubunun parçası olarak kabul edilir.

Ancak, dış (VPN ağ geçidinde Yapılandırılmış Microsoft Entra etki alanının parçası olmayan kullanıcılar) noktadan siteye VPN ağ geçidine bağlanmayı planlıyorsanız, dış kullanıcının kullanıcı türünün "Konuk" değil "Üye" olduğundan emin olun. Ayrıca, kullanıcının "Adı"nın kullanıcının e-posta adresine ayarlandığından emin olun. Bağlanan kullanıcının kullanıcı türü ve adı yukarıda açıklandığı gibi doğru ayarlanmadıysa veya bir dış üyeyi Microsoft Entra etki alanınızın "Üyesi" olarak ayarlayamazsanız, bu bağlanan kullanıcı varsayılan gruba atanır ve varsayılan IP adresi havuzundan bir IP atanır.

Ayrıca kullanıcının "Kullanıcı Asıl Adı" bölümüne bakarak bir kullanıcının dış olup olmadığını belirleyebilirsiniz. Dış kullanıcıların "Kullanıcı Asıl Adı" içinde #EXT vardır.

Azure Sertifikası (OpenVPN ve IKEv2)

Sertifika tabanlı kimlik doğrulaması kullanan ağ geçitleri, bağlanan kullanıcının hangi grupta olduğunu belirlemek için kullanıcı sertifikası Ortak Adları'nın (CN) etki alanı adını kullanır. Ortak Adlar aşağıdaki biçimlerden birinde olmalıdır:

- etki alanı/kullanıcı adı

- username@domain.com

Etki alanının grup üyesi olarak giriş olduğundan emin olun.

RADIUS sunucusu (OpenVPN ve IKEv2)

RADIUS tabanlı kimlik doğrulaması kullanan ağ geçitleri, VPN kullanıcı gruplarını belirlemek için yeni bir Satıcıya Özgü Öznitelik (VSA) kullanır. P2S ağ geçidinde RADIUS tabanlı kimlik doğrulaması yapılandırıldığında, ağ geçidi bir Ağ İlkesi Sunucusu (NPS) ara sunucusu görevi görür. Bu, P2S VPN ağ geçidinin RADIUS protokolunu kullanarak RADIUS sunucunuzda kullanıcıların kimliğini doğrulamak için bir istemci olarak görev yaptığı anlamına gelir.

RADIUS sunucunuz kullanıcının kimlik bilgilerini başarıyla doğruladıktan sonra, RADIUS sunucusu Access-Accept paketlerinin bir parçası olarak yeni bir Satıcıya Özgü Öznitelik (VSA) gönderecek şekilde yapılandırılabilir. P2S VPN ağ geçidi, VSA'yı Access-Accept paketlerinde işler ve VSA'ların değerine göre kullanıcılara belirli IP adresleri atar.

Bu nedenle RADIUS sunucuları, aynı grubun parçası olan tüm kullanıcılar için aynı değere sahip bir VSA gönderecek şekilde yapılandırılmalıdır.

Dekont

VSA değeri RADIUS sunucusu ve Azure'da sekizli onaltılık bir dize olmalıdır. Bu sekizli dize 6ad1bd ile başlamalıdır. Son iki onaltılık basamak serbestçe yapılandırılabilir. Örneğin, 6ad1bd98 geçerli ancak 6ad12323 ve 6a1bd2 geçerli olmaz.

Yeni VSA, MS-Azure-Policy-ID şeklindedir.

MS-Azure-Policy-ID VSA, RADIUS sunucusu tarafından P2S VPN sunucusu tarafından Azure tarafında yapılandırılmış kimliği doğrulanmış radius kullanıcı ilkesiyle eşleşecek şekilde kullanılan bir tanımlayıcı göndermek için kullanılır. Bu ilke, kullanıcının IP/ Yönlendirme yapılandırmasını (atanan IP adresi) seçmek için kullanılır.

MS-Azure-Policy-ID alanları aşağıdaki gibi ayarlanmalıdır:

- Satıcı Türü: 0x41 (tamsayı: 65) olarak ayarlanması gereken 8 bit işaretsiz tamsayı.

- Satıcı Uzunluğu: Özniteliğe Özgü Değer artı 2 içindeki sekizli dizenin uzunluğuna ayarlanması gereken 8 bit işaretsiz tamsayı.

- Özniteliğe Özgü Değer: Azure noktadan siteye VPN sunucusunda yapılandırılmış İlke Kimliğini içeren sekizli dize.

Yapılandırma bilgileri için bkz . RADIUS - satıcıya özgü öznitelikler için NPS yapılandırma.

Ağ geçidi kavramları

bir Sanal WAN P2S VPN ağ geçidine kullanıcı/ilke gruplarını kullanan bir VPN sunucusu yapılandırması atandığında, ağ geçidinde birden çok P2S VPN bağlantısı yapılandırması oluşturabilirsiniz.

Her bağlantı yapılandırması bir veya daha fazla VPN sunucusu yapılandırma kullanıcı grubu içerebilir. Ardından her bağlantı yapılandırması bir veya daha fazla IP adresi havuzuna eşlenir. Bu ağ geçidine bağlanan kullanıcılara kimlik bilgileri, kimlik bilgileri, varsayılan grup ve önceliklerine göre bir IP adresi atanır.

Bu örnekte VPN sunucusu yapılandırmasında aşağıdaki gruplar yapılandırılmıştır:

| Varsayılan | Öncelik | Grup adı | Authentication type | Üye değeri |

|---|---|---|---|---|

| Evet | 0 | Mühendislik | Microsoft Entra Kimliği | groupObjectId1 |

| Hayır | Kategori 1 | Finans | Microsoft Entra Kimliği | groupObjectId2 |

| Hayır | 2 | PM | Microsoft Entra Kimliği | groupObjectId3 |

Bu VPN sunucusu yapılandırması, aşağıdakilerle Sanal WAN bir P2S VPN ağ geçidine atanabilir:

| Yapılandırma | Gruplar | Adres havuzları |

|---|---|---|

| Config0 | Mühendislik, PM | x.x.x.x/yy |

| Yapılandırma1 | Finans | a.a.a.a/bb |

Aşağıdaki sonuç:

- Bu P2S VPN ağ geçidine bağlanan kullanıcılara Mühendislik veya PM Microsoft Entra gruplarının bir parçası olmaları durumunda x.x.x.x/yy adresinden bir adres atanır.

- Finance Microsoft Entra grubunun parçası olan kullanıcılara a.a/bb'den IP adresleri atanır.

- Mühendislik varsayılan grup olduğundan, yapılandırılmış hiçbir grubun parçası olmayan kullanıcıların Mühendislik'in bir parçası olduğu varsayılır ve x.x.x.x/yy'den bir IP adresi atanır.

Yapılandırmada önemli noktalar

Bu bölümde, kullanıcı grupları ve IP adresi havuzları için yapılandırma gereksinimleri ve sınırlamaları listelenir.

Tek bir P2S VPN ağ geçidi tarafından başvurulabilecek grup sayısı üst sınırı 90'dır. Ağ geçidine atanan gruplarda ilke/grup üyesi sayısı üst sınırı (bağlanan kullanıcının hangi grubun parçası olduğunu belirlemek için kullanılan ölçütler) 390'dır. Ancak, bir grup aynı ağ geçidinde birden çok bağlantı yapılandırmasına atanırsa, bu grup ve üyeleri sınırlara doğru birden çok kez sayılır. Örneğin, ağ geçidinde üç VPN bağlantısı yapılandırmasına atanmış 10 üyesi olan bir ilke grubu varsa. Bu yapılandırma, 10 üyesi olan bir grubun aksine toplam 30 üyesi olan üç grup olarak sayılır. Bir ağ geçidine bağlanan eş zamanlı kullanıcıların toplam sayısı, ağ geçidi ölçek birimiyle ve bir ağ geçidiyle ilişkili ilke/grup üyesi sayısıyla değil, her kullanıcı grubuna ayrılan IP adresi sayısıyla sınırlıdır.

Vpn sunucusu yapılandırmasının bir parçası olarak bir grup oluşturulduktan sonra, grubun adı ve varsayılan ayarı değiştirilemez.

Grup adları ayrı olmalıdır.

Daha düşük sayısal önceliğe sahip gruplar, daha yüksek sayısal önceliğe sahip gruplara göre işlenir. Bağlanan bir kullanıcı birden çok grubun üyesiyse ağ geçidi, IP adresleri atama amacıyla bu kullanıcıyı daha düşük sayısal önceliğe sahip bir grubun üyesi olarak kabul eder.

Mevcut noktadan siteye VPN ağ geçitleri tarafından kullanılan gruplar silinemez.

Bu gruba karşılık gelen yukarı aşağı ok düğmelerine tıklayarak gruplarınızın önceliklerini yeniden sıralayabilirsiniz.

Adres havuzları, aynı sanal WAN'daki diğer bağlantı yapılandırmalarında (aynı veya farklı ağ geçitleri) kullanılan adres havuzlarıyla çakışamaz.

Adres havuzları ayrıca sanal ağ adres alanları, sanal hub adres alanları veya şirket içi adreslerle çakışamaz.

Kullanım örnekleri

Contoso şirketi Finans, İnsan Kaynakları ve Mühendislik gibi birden çok işlevsel departmandan oluşur. Contoso, uzak çalışanların (kullanıcıların) sanal WAN'a bağlanmasına ve şirket içinde veya sanal WAN hub'ına bağlı bir sanal ağda barındırılan kaynaklara erişmesine izin vermek için Azure Sanal WAN kullanır.

Ancak Contoso, Finans departmanındaki kullanıcıların yalnızca belirli veritabanlarına ve sanal makinelere erişebildiği ve İnsan Kaynakları'ndan kullanıcıların diğer hassas uygulamalara erişebildiği iç güvenlik ilkelerine sahiptir.

Contoso, işlevsel departmanlarının her biri için farklı kullanıcı grupları yapılandırabilir. Bu, her departmandan kullanıcılara departman düzeyinde önceden tanımlanmış adres havuzundan IP adresleri atanmasını sağlar.

Contoso'nun ağ yöneticisi güvenlik duvarı kurallarını, ağ güvenlik gruplarını (NSG) veya erişim denetimi listelerini (ACL) yapılandırarak belirli kullanıcıların IP adreslerine göre kaynaklara erişmesine izin verebilir veya erişimi reddedebilir.

Sonraki adımlar

- Kullanıcı Grupları oluşturmak için bkz . P2S Kullanıcı VPN'i için kullanıcı grupları oluşturma.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin