Etkin-etkin mod VPN ağ geçitleri hakkında

Azure VPN ağ geçitleri etkin-bekleme veya etkin-etkin olarak yapılandırılabilir. Bu makalede etkin-etkin mod ağ geçidi yapılandırmaları açıklanır ve etkin-etkin modu kullanmanın avantajları vurgulanır.

Neden etkin-etkin ağ geçidi oluşturasın?

VPN ağ geçitleri, etkin-etkin modu belirtmediğiniz sürece etkin bekleme yapılandırmasında iki örnekten oluşur.

Etkin bekleme modu davranışı

Etkin bekleme modunda, etkin örneği etkileyen planlı bakım veya planlanmamış kesintiler sırasında aşağıdaki davranış oluşur:

- S2S ve Sanal Ağdan Sanal Ağa: Bekleme örneği otomatik olarak devralır (yük devretme) ve siteden siteye (S2S) VPN veya sanal ağdan sanal ağa bağlantıları sürdürür. Bu geçiş kısa bir kesintiye neden olur. Planlı bakım için bağlantı hızla geri yüklenir. Planlanmamış sorunlar için bağlantı kurtarma daha uzundur.

- P2S: Ağ geçidine noktadan siteye (P2S) VPN istemcisi bağlantıları için P2S bağlantılarının bağlantısı kesilir. Kullanıcıların istemci makinelerinden yeniden bağlanması gerekir.

Kesintileri önlemek için ağ geçidinizi etkin-etkin modda oluşturun veya etkin bekleyen bir ağ geçidini etkin-etkin olarak değiştirin.

Etkin-etkin mod tasarımı

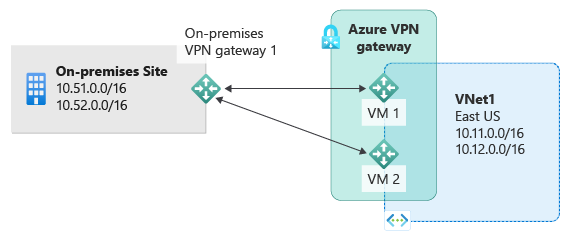

S2S bağlantısı için etkin-etkin bir yapılandırmada, ağ geçidi VM'lerinin her iki örneği de aşağıdaki diyagramda gösterildiği gibi şirket içi VPN cihazınıza S2S VPN tünelleri oluşturur:

Bu yapılandırmada, her Azure ağ geçidi örneğinin benzersiz bir genel IP adresi vardır ve her biri şirket içi VPN cihazına bir IPsec/IKE S2S VPN tüneli oluşturur. Her iki tünel de aynı bağlantının parçasıdır. Şirket içi VPN cihazınızı her ağ geçidi örneği için bir tane olmak üzere iki S2S VPN tüneli kabul edecek şekilde yapılandırın. Etkin-etkin modda ağ geçitlerine yönelik P2S bağlantıları ek yapılandırma gerektirmez.

Etkin-etkin bir yapılandırmada Azure, şirket içi VPN cihazınız bir tüneli diğerine tercih etse bile trafiği sanal ağınızdan şirket içi ağınıza aynı anda her iki tünel üzerinden yönlendirir. Tek bir TCP veya UDP akışı için Azure, şirket içi ağınıza paket gönderirken aynı tüneli kullanmayı dener. Ancak şirket içi ağınız paketleri Azure'a geri göndermek için farklı bir tünel kullanabilir.

Bir ağ geçidi örneğinde planlı bir bakım veya planlanmamış bir olay gerçekleştiğinde bu örnekten şirket içi VPN cihazınıza giden IPSec tünelinin bağlantısı kesilir. Trafiğin diğer etkin IPsec tüneline geçirilmesi için VPN cihazlarınızda karşılık gelen yolların kaldırılması veya otomatik olarak geri alınması gerekir. Azure tarafında geçiş, etkilenen örnekten diğer etkin örneğe otomatik olarak gerçekleşir.

Not

Etkin-etkin mod VPN ağ geçidine sahip S2S bağlantıları için her ağ geçidi VM örneğine tüneller kurulduğuna emin olun. Yalnızca bir ağ geçidi VM örneğine tünel oluşturursanız, bakım sırasında bağlantı kesilecektir. VPN cihazınız bu kurulumu desteklemiyorsa bunun yerine ağ geçidinizi etkin bekleme modu için yapılandırın.

Çift yedekli etkin-etkin mod tasarımı

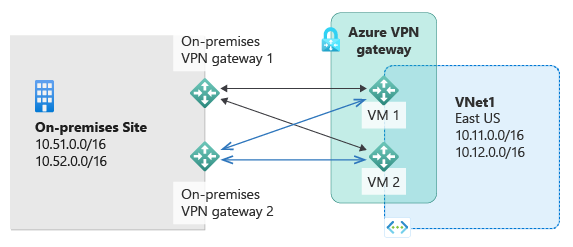

En güvenilir tasarım seçeneği, aşağıdaki diyagramda gösterildiği gibi hem ağınızdaki hem de Azure'daki etkin-etkin ağ geçitlerini birleştirmektir.

Bu yapılandırmada Azure VPN ağ geçidini etkin-etkin modda oluşturup ayarlarsınız. İki şirket içi VPN cihazınız için iki yerel ağ geçidi ve iki bağlantı oluşturursunuz. Sonuç, Azure sanal ağınızla şirket içi ağınız arasındaki dört IPsec tünelinin tam ağ bağlantısıdır.

Tüm ağ geçitleri ve tüneller Azure tarafında etkindir, bu nedenle trafik aynı anda dört tünele de yayılır, ancak her TCP veya UDP akışı Azure tarafından aynı tüneli veya yolu izler. Trafiği yayarak IPsec tünelleri üzerinde biraz daha iyi aktarım hızı görmenize rağmen, bu yapılandırmanın birincil hedefi yüksek kullanılabilirliktir. Yayma işleminin istatistiksel yapısı nedeniyle, farklı uygulama trafiği koşullarının toplam aktarım hızını nasıl etkilediğine ilişkin ölçümü sağlamak zordur.

Bu topoloji, şirket içi VPN cihazları çiftini desteklemek için iki yerel ağ geçidi ve iki bağlantı gerektirir. Daha fazla bilgi için bkz . Yüksek oranda kullanılabilir bağlantı hakkında.

Etkin-etkin mod ağ geçidi yapılandırma

Azure portalını, PowerShell'i veya CLI'yı kullanarak etkin-etkin bir ağ geçidi yapılandırabilirsiniz. Etkin bekleyen ağ geçidini de etkin-etkin moduna değiştirebilirsiniz. Adımlar için bkz . Ağ geçidini etkin-etkin olarak değiştirme.

Etkin-etkin ağ geçidi, etkin bekleyen ağ geçidinden biraz farklı yapılandırma gereksinimlerine sahiptir.

- Temel ağ geçidi SKU'su kullanarak etkin-etkin ağ geçidi yapılandıramazsınız.

- VPN'nin rota tabanlı olması gerekir. İlke tabanlı olamaz.

- İki genel IP adresi gereklidir. Her ikisi de Statik olarak atanan Standart SKU genel IP adresleri olmalıdır.

- Etkin-etkin ağ geçidi yapılandırmasının maliyeti etkin bekleyen yapılandırmayla aynıdır. Ancak, etkin-etkin yapılandırmalar için bir yerine iki genel IP adresi gerekir. Bkz. IP Adresi fiyatlandırması.

Etkin-etkin mod ağ geçidini sıfırlama

Etkin-etkin ağ geçidini sıfırlamanız gerekiyorsa portalı kullanarak her iki örneği de sıfırlayabilirsiniz. Örnek VIP'lerini kullanarak her ağ geçidi örneğini ayrı ayrı sıfırlamak için De PowerShell veya CLI kullanabilirsiniz. Bkz. Bağlantıyı veya ağ geçidini sıfırlama.