ATA'yi Yükleme - 6. Adım

Şunlar için geçerlidir: Advanced Threat Analytics sürüm 1.9

6. Adım: Olay koleksiyonunu yapılandırma

Olay Koleksiyonunu Yapılandırma

Algılama özelliklerini geliştirmek için ATA'nın şu Windows olaylarına ihtiyacı vardır: 4776, 4732, 4733, 4728, 4729, 4756, 4757 ve 7045. Bu Windows olayları, ATA Lightweight Gateway tarafından otomatik olarak okunur veya ATA Lightweight Gateway'in dağıtılmaması durumunda, ATA Gateway'i SIEM olaylarını dinleyecek şekilde yapılandırarak veya Windows Olay İletme'yi yapılandırarak iki yoldan biriyle ATA Gateway'e iletilebilir.

Dekont

ATA 1.8 ve üzeri sürümler için Windows olay koleksiyonu yapılandırması artık ATA Lightweight Gateway'ler için gerekli değildir. ATA Lightweight Gateway artık olay iletmeyi yapılandırmaya gerek kalmadan olayları yerel olarak okuyor.

ATA, etki alanı denetleyicilerine gelen ve bu denetleyicilerden gelen ağ trafiğini toplamaya ve analiz etmeye ek olarak algılamaları daha da geliştirmek için Windows olaylarını kullanabilir. NtLM için olay 4776'yı kullanır ve hassas grup değişikliklerini algılamayı geliştirmek için çeşitli algılamaları ve 4732, 4733, 4728, 4729, 4756 ve 4757 olaylarını geliştirir. Bu, SIEM'inizden veya etki alanı denetleyicinizden Windows Olay İletme ayarıyla alınabilir. Toplanan olaylar ATA'ya etki alanı denetleyicisi ağ trafiği aracılığıyla kullanılamayan ek bilgiler sağlar.

SIEM/Syslog

ATA'nın syslog sunucusundan veri kullanabilmesi için aşağıdaki adımları gerçekleştirmeniz gerekir:

- ATA Gateway sunucularınızı SIEM/Syslog sunucusundan iletilen olayları dinleyecek ve kabul etmek için yapılandırın.

Dekont

ATA yalnızca IPv4'te dinler, IPv6'da dinlemez.

- SIEM/Syslog sunucunuzu belirli olayları ATA Gateway'e iletecek şekilde yapılandırın.

Önemli

- Tüm Syslog verilerini ATA Gateway'e iletmeyin.

- ATA, SIEM/Syslog sunucusundan UDP trafiğini destekler.

Belirli olayların başka bir sunucuya iletimini yapılandırma hakkında bilgi için SIEM/Syslog sunucunuzun ürün belgelerine bakın.

Dekont

SIEM/Syslog sunucusu kullanmıyorsanız, Windows etki alanı denetleyicilerinizi ATA tarafından toplanacak ve analiz edilecek Windows Olay Kimliği 4776'yı iletecek şekilde yapılandırabilirsiniz. Windows Olay Kimliği 4776, NTLM kimlik doğrulamalarıyla ilgili veriler sağlar.

ATA Gateway'i SIEM olaylarını dinleyecek şekilde yapılandırma

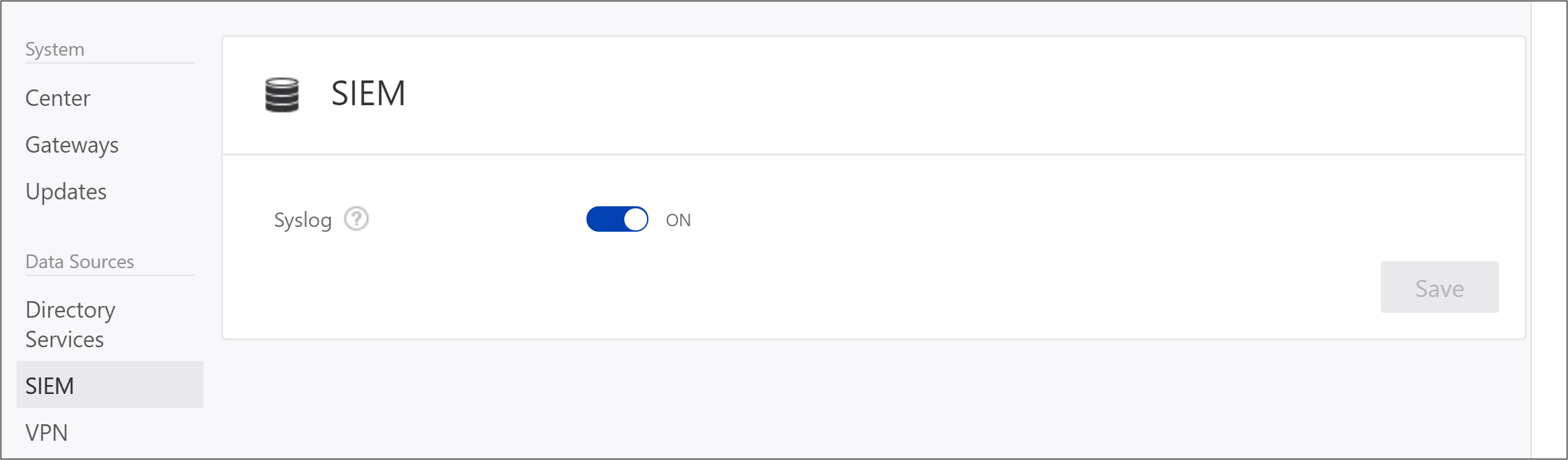

ATA Yapılandırması'nda, Veri kaynakları'nın altında SIEM'e tıklayın, Syslog'u açın ve Kaydet'e tıklayın.

SIEM veya Syslog sunucunuzu Windows Olay Kimliği 4776'yi ATA Gateway'lerden birinin IP adresine iletecek şekilde yapılandırın. SIEM'inizi yapılandırma hakkında ek bilgi için, her SIEM sunucusu için belirli biçimlendirme gereksinimlerine yönelik SIEM çevrimiçi yardım veya teknik destek seçeneklerine bakın.

ATA, SIEM olaylarını aşağıdaki biçimlerde destekler:

RSA Güvenlik Analizi

<Syslog Üst Bilgisi>RsaSA\n2015-Mayıs-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMMMM \n0x0

Syslog üst bilgisi isteğe bağlıdır.

Tüm alanlar arasında "\n" karakter ayırıcısı gereklidir.

Sırasıyla alanlar şunlardır:

- RsaSA sabiti (görünmelidir).

- Gerçek olayın zaman damgası (EM'ye varışın zaman damgası olmadığından veya ATA'ya gönderildiğinden emin olun). Tercihen milisaniye doğruluğunda bu önemlidir.

- Windows olay kimliği

- Windows olay sağlayıcısı adı

- Windows olay günlüğü adı

- Olayı alan bilgisayarın adı (bu örnekte DC)

- Kimlik doğrulaması yapılan kullanıcının adı

- Kaynak ana bilgisayar adının adı

- NTLM'nin sonuç kodu

Sipariş önemlidir ve iletiye başka hiçbir şey dahil edilmemelidir.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Etki alanı denetleyicisi bir hesabın kimlik bilgilerini doğrulamaya çalıştı.|Düşük| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason veya Error Code

Protokol tanımıyla uyumlu olmalıdır.

Syslog üst bilgisi yok.

Üst bilgi bölümü (kanalla ayrılan bölüm) mevcut olmalıdır (protokolde belirtildiği gibi).

Uzantı bölümündeki aşağıdaki anahtarların olayda mevcut olması gerekir:

- externalId = Windows olay kimliği

- rt = gerçek olayın zaman damgası (SIEM'e varışın zaman damgası olmadığından veya ATA'ya gönderildiğinden emin olun). Tercihen milisaniye doğruluğunda bu önemlidir.

- cat = Windows olay günlüğü adı

- shost = kaynak ana bilgisayar adı

- dhost = olayı alan bilgisayar (bu örnekte DC)

- duser = kimlik doğrulaması yapılan kullanıcı

Uzantı bölümü için sipariş önemli değildir

Bu iki alan için özel bir anahtar ve keyLable olmalıdır:

- "EventSource"

- "Neden veya Hata Kodu" = NTLM'nin sonuç kodu

Splunk

<Syslog Header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Bilgisayar bir hesabın kimlik bilgilerini doğrulamaya çalıştı.

Kimlik Doğrulama Paketi: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Oturum Açma Hesabı: Yönetici istrator

Kaynak İş İstasyonu: SIEM

Hata Kodu: 0x0

Syslog üst bilgisi isteğe bağlıdır.

Tüm gerekli alanlar arasında "\r\n" karakter ayırıcısı vardır. Bunların sabit karakterler değil CRLF (onaltılıkta 0D0A) denetim karakterleri olduğunu unutmayın.

Alanlar key=value biçimindedir.

Aşağıdaki anahtarların mevcut olması ve bir değere sahip olması gerekir:

- EventCode = Windows olay kimliği

- Logfile = Windows olay günlüğü adı

- SourceName = Windows olay sağlayıcısı adı

- TimeGenerated = gerçek olayın zaman damgası (SIEM'e varışın zaman damgası olmadığından veya ATA'ya gönderildiğinden emin olun). Biçim yyyyMMddHHmmss.FFFFFF ile eşleşmelidir, tercihen milisaniye doğruluğunda bu önemlidir.

- ComputerName = kaynak ana bilgisayar adı

- message = Windows olayından özgün olay metni

İleti Anahtarı ve değeri son olmalıdır.

Anahtar=değer çiftleri için sıra önemli değildir.

QRadar

QRadar bir aracı aracılığıyla olay toplamayı etkinleştirir. Veriler bir aracı kullanılarak toplanıyorsa, zaman biçimi milisaniyelik veriler olmadan toplanır. ATA milisaniyelik verileri gerektirdiği için, QRadar'ı aracısız Windows olay koleksiyonunu kullanacak şekilde ayarlamak gerekir. Daha fazla bilgi için bkz . QRadar: MSRPC Protokolü kullanılarak Aracısız Windows Olay Koleksiyonu.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Gereken alanlar şunlardır:

Koleksiyon için aracı türü

Windows olay günlüğü sağlayıcısı adı

Windows olay günlüğü kaynağı

DC tam etki alanı adı

Windows olay kimliği

TimeGenerated, gerçek olayın zaman damgasıdır (SIEM'e varışın zaman damgası olmadığından veya ATA'ya gönderildiğinden emin olun). Biçim yyyyMMddHHmmss.FFFFFF ile eşleşmelidir, tercihen milisaniye doğruluğunda bu önemlidir.

İleti, Windows olayından alınan özgün olay metnidir

anahtar=değer çiftleri arasında \t olduğundan emin olun.

Dekont

Windows için WinCollect olay koleksiyonunun kullanılması desteklenmez.