Azure Stack HCI için güvenlik duvarı gereksinimleri

Şunlar için geçerlidir: Azure Stack HCI, sürüm 23H2 ve 22H2

Bu makalede, Azure Stack HCI işletim sistemi için güvenlik duvarlarını yapılandırma hakkında yönergeler sağlanır. Giden uç noktalar, iç kurallar ve bağlantı noktaları için güvenlik duvarı gereksinimlerini içerir. Makale ayrıca Azure hizmet etiketlerini Microsoft Defender güvenlik duvarıyla kullanma hakkında da bilgi sağlar.

Bu makalede ayrıca, izin verilenler listenize dahil olanlar dışında tüm hedeflere giden trafiği engellemek için isteğe bağlı olarak yüksek oranda kilitlenmiş bir güvenlik duvarı yapılandırmasının nasıl kullanılacağı açıklanır.

Ağınız İnternet erişimi için bir ara sunucu kullanıyorsa bkz . Azure Stack HCI için ara sunucu ayarlarını yapılandırma.

Önemli

Azure Stack HCI, sürüm 23H2 veya bileşenlerinin hiçbirinde Azure Stack HCI, sürüm 23H2 için gerekli genel uç noktalara erişmek mümkün olmadığından Azure Express Route ve Azure Özel Bağlantı desteklenmez.

Giden uç noktalar için güvenlik duvarı gereksinimleri

Kuruluşunuzun güvenlik duvarında giden ağ trafiği için 80 ve 443 bağlantı noktalarını açmak, Azure Stack HCI işletim sisteminin Azure ve Microsoft Update ile bağlanması için bağlantı gereksinimlerini karşılar.

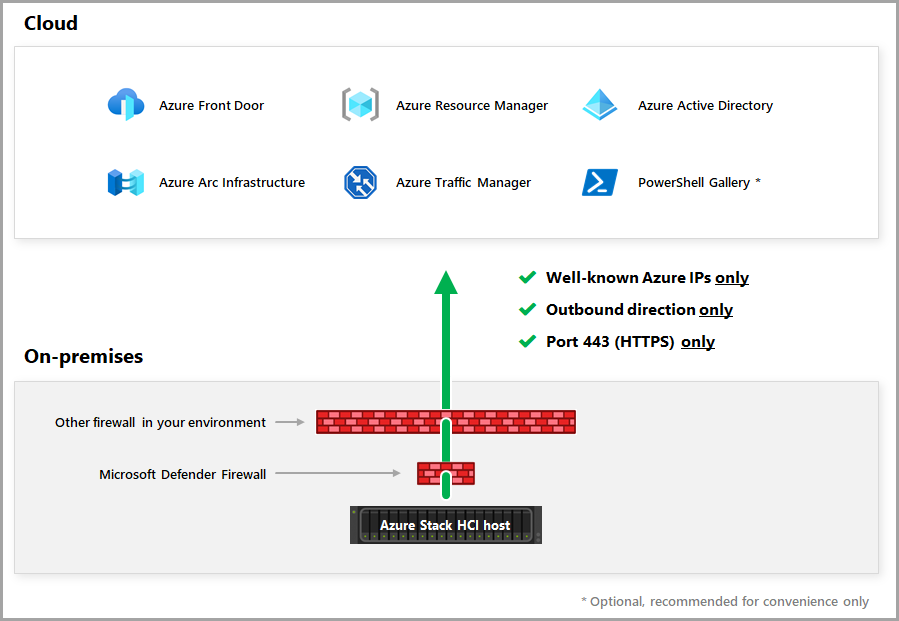

Azure Stack HCI'nin aşağıdakiler için düzenli aralıklarla Azure'a bağlanması gerekir:

- İyi bilinen Azure IP'leri

- Giden yön

- 80 (HTTP) ve 443 (HTTPS) bağlantı noktaları

Önemli

Azure Stack HCI, HTTPS incelemeyi desteklemez. Bağlantı hatalarını önlemek için Azure Stack HCI ağ yolunuz boyunca HTTPS incelemesinin devre dışı bırakıldığından emin olun.

Aşağıdaki diyagramda gösterildiği gibi, Azure Stack HCI potansiyel olarak birden fazla güvenlik duvarı kullanarak Azure'a erişebilir.

Azure Stack HCI 23H2 dağıtımları için gerekli güvenlik duvarı URL'leri

Azure Stack HCI, sürüm 23H2'den başlayarak tüm kümeler Azure Kaynak Köprüsü ve AKS altyapısını otomatik olarak etkinleştirir ve Azure denetim düzlemine bağlanmak için Sunucular için Arc aracısını kullanır. Aşağıdaki tablodaki HCI'ye özgü uç noktaların listesiyle birlikte, Azure Stack HCI uç noktalarındaki Azure Kaynak Köprüsü, Azure Stack HCI uç noktalarındaki AKS ve Azure Arc özellikli sunucu uç noktaları güvenlik duvarınızın izin verilenler listesine eklenmelidir.

HCI, Arc özellikli sunucular, ARB ve AKS kullanımı dahil olmak üzere Doğu ABD birleştirilmiş uç noktaları listesi için:

HCI, Arc özellikli sunucular, ARB ve AKS kullanımı dahil olmak üzere Batı Avrupa birleştirilmiş uç noktaları listesi için:

Avustralya Doğu'da HCI, Arc özellikli sunucular, ARB ve AKS kullanımı gibi uç noktaların birleştirilmiş listesi için:

Kanada Merkezi'nde HCI, Arc özellikli sunucular, ARB ve AKS kullanımı gibi uç noktaların birleştirilmiş listesi için:

Orta Hindistan için HCI, Arc özellikli sunucular, ARB ve AKS kullanımı dahil olmak üzere uç noktaların birleştirilmiş listesi:

Ek Azure hizmetleri için güvenlik duvarı gereksinimleri

Azure Stack HCI için etkinleştirdiğiniz ek Azure hizmetlerine bağlı olarak, ek güvenlik duvarı yapılandırma değişiklikleri yapmanız gerekebilir. Her Azure hizmeti için güvenlik duvarı gereksinimleri hakkında bilgi için aşağıdaki bağlantılara bakın:

- Azure İzleyici Aracısı

- Azure portalı

- Azure Site Recovery

- Azure Sanal Masaüstü

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) ve Log Analytics Aracısı

- Qualys

- Uzaktan destek

- Windows Yönetim Merkezi

- Azure portalında Windows Yönetim Merkezi

İç kurallar ve bağlantı noktaları için güvenlik duvarı gereksinimleri

Hem site içinde hem de esnetilmiş kümeler için siteler arasında tüm sunucu düğümleri arasında doğru ağ bağlantı noktalarının açık olduğundan emin olun (esnetilmiş küme işlevselliği yalnızca Azure Stack HCI, sürüm 22H2'de kullanılabilir.) Kümedeki tüm sunucular arasında ICMP, SMB (iWARP RDMA kullanıyorsanız SMB Direct için bağlantı noktası 445 ve 5445 numaralı bağlantı noktası) ve WS-MAN (bağlantı noktası 5985) trafiğine izin vermek için uygun güvenlik duvarı kurallarına ihtiyacınız vardır.

Kümeyi oluşturmak için Windows Yönetim Merkezi'nde Küme Oluşturma sihirbazını kullanırken, sihirbaz kümedeki her sunucuda Yük Devretme Kümelemesi, Hyper-V ve Depolama Çoğaltması için uygun güvenlik duvarı bağlantı noktalarını otomatik olarak açar. Her sunucuda farklı bir güvenlik duvarı kullanıyorsanız, bağlantı noktalarını aşağıdaki bölümlerde açıklandığı gibi açın:

Azure Stack HCI işletim sistemi yönetimi

Azure Stack HCI işletim sistemi yönetimi için şirket içi güvenlik duvarınızda lisanslama ve faturalama dahil olmak üzere aşağıdaki güvenlik duvarı kurallarının yapılandırıldığından emin olun.

| Kural | Eylem | Kaynak | Hedef | Hizmet | Bağlantı Noktaları |

|---|---|---|---|---|---|

| Küme sunucularında Azure Stack HCI hizmetine gelen/giden trafiğe izin ver | İzin Ver | Küme sunucuları | Küme sunucuları | TCP | 30301 |

Windows Yönetim Merkezi

Windows Yönetim Merkezi için şirket içi güvenlik duvarınızda aşağıdaki güvenlik duvarı kurallarının yapılandırıldığından emin olun.

| Kural | Eylem | Kaynak | Hedef | Hizmet | Bağlantı Noktaları |

|---|---|---|---|---|---|

| Azure ve Microsoft Update'e erişim sağlama | İzin Ver | Windows Yönetim Merkezi | Azure Stack HCI | TCP | 445 |

| Windows Uzaktan Yönetimi (WinRM) 2.0'ı kullanma komutları çalıştırmak için HTTP bağlantıları için uzak Windows sunucularında |

İzin Ver | Windows Yönetim Merkezi | Azure Stack HCI | TCP | 5985 |

| HTTPS bağlantılarının çalışması için WinRM 2.0 kullanma uzak Windows sunucularındaki komutlar |

İzin Ver | Windows Yönetim Merkezi | Azure Stack HCI | TCP | 5986 |

Not

Windows Yönetim Merkezi'ni yüklerken Yalnızca HTTPS üzerinden WinRM kullan ayarını seçerseniz 5986 numaralı bağlantı noktası gerekir.

Active Directory

Active Directory (yerel güvenlik yetkilisi) için şirket içi güvenlik duvarınızda aşağıdaki güvenlik duvarı kurallarının yapılandırıldığından emin olun.

| Kural | Eylem | Kaynak | Hedef | Hizmet | Bağlantı Noktaları |

|---|---|---|---|---|---|

| Active Directory Web hizmetleri (ADWS) ve Active Directory Yönetim Ağ Geçidi Hizmeti'ne gelen/giden bağlantıya izin ver | İzin Ver | Active Directory Hizmetleri | Azure Stack HCI | TCP | 9389 |

Yük Devretme Kümelemesi

Yük Devretme Kümelemesi için şirket içi güvenlik duvarınızda aşağıdaki güvenlik duvarı kurallarının yapılandırıldığından emin olun.

| Kural | Eylem | Kaynak | Hedef | Hizmet | Bağlantı Noktaları |

|---|---|---|---|---|---|

| Yük Devretme Kümesi doğrulamasına izin ver | İzin Ver | Yönetim sistemi | Küme sunucuları | TCP | 445 |

| RPC dinamik bağlantı noktası ayırmaya izin ver | İzin Ver | Yönetim sistemi | Küme sunucuları | TCP | En az 100 bağlantı noktası 5000 numaralı bağlantı noktasının üzerinde |

| Uzaktan Yordam Çağrısına İzin Ver (RPC) | İzin Ver | Yönetim sistemi | Küme sunucuları | TCP | 135 |

| Küme Yöneticisine İzin Ver | İzin Ver | Yönetim sistemi | Küme sunucuları | UDP | 137 |

| Küme Hizmetine İzin Ver | İzin Ver | Yönetim sistemi | Küme sunucuları | UDP | 3343 |

| Küme Hizmetine İzin Ver (Şu süre boyunca gereklidir: sunucu birleştirme işlemi.) |

İzin Ver | Yönetim sistemi | Küme sunucuları | TCP | 3343 |

| ICMPv4 ve ICMPv6'ya İzin Ver Yük Devretme Kümesi doğrulaması için |

İzin Ver | Yönetim sistemi | Küme sunucuları | yok | yok |

Not

Yönetim sistemi, Windows Admin Center, Windows PowerShell veya System Center Virtual Machine Manager gibi araçları kullanarak kümeyi yönetmeyi planladığınız tüm bilgisayarları içerir.

Hyper-V

Hyper-V için şirket içi güvenlik duvarınızda aşağıdaki güvenlik duvarı kurallarının yapılandırıldığından emin olun.

| Kural | Eylem | Kaynak | Hedef | Hizmet | Bağlantı Noktaları |

|---|---|---|---|---|---|

| Küme iletişimlerine izin ver | İzin Ver | Yönetim sistemi | Hyper-V sunucusu | TCP | 445 |

| RPC Uç Nokta Eşleyicisi ve WMI'ye İzin Ver | İzin Ver | Yönetim sistemi | Hyper-V sunucusu | TCP | 135 |

| HTTP bağlantısına izin ver | İzin Ver | Yönetim sistemi | Hyper-V sunucusu | TCP | 80 |

| HTTPS bağlantısına izin ver | İzin Ver | Yönetim sistemi | Hyper-V sunucusu | TCP | 443 |

| Dinamik Geçişe İzin Ver | İzin Ver | Yönetim sistemi | Hyper-V sunucusu | TCP | 6600 |

| VM Yönetim Hizmetine İzin Ver | İzin Ver | Yönetim sistemi | Hyper-V sunucusu | TCP | 2179 |

| RPC dinamik bağlantı noktası ayırmaya izin ver | İzin Ver | Yönetim sistemi | Hyper-V sunucusu | TCP | En az 100 bağlantı noktası 5000 numaralı bağlantı noktasının üzerinde |

Not

RPC dinamik bağlantı noktası ayırmaya izin vermek için 5000 numaralı bağlantı noktasının üzerinde bir bağlantı noktası aralığı açın. 5000'in altındaki bağlantı noktaları diğer uygulamalar tarafından zaten kullanılıyor olabilir ve DCOM uygulamalarıyla çakışmalara neden olabilir. Önceki deneyim, birkaç sistem hizmeti birbiriyle iletişim kurmak için bu RPC bağlantı noktalarına bağlı olduğundan en az 100 bağlantı noktasının açılması gerektiğini gösterir. Daha fazla bilgi için bkz . Rpc dinamik bağlantı noktası ayırmayı güvenlik duvarlarıyla çalışacak şekilde yapılandırma.

Depolama Çoğaltması (esnetilmiş küme)

Depolama Çoğaltması (esnetilmiş küme) için şirket içi güvenlik duvarınızda aşağıdaki güvenlik duvarı kurallarının yapılandırıldığından emin olun.

| Kural | Eylem | Kaynak | Hedef | Hizmet | Bağlantı Noktaları |

|---|---|---|---|---|---|

| Sunucu İleti Bloğuna İzin Ver (SMB) protokolü |

İzin Ver | Esnetilmiş küme sunucuları | Esnetilmiş küme sunucuları | TCP | 445 |

| Web Hizmetleri Yönetimine İzin Ver (WS-MAN) |

İzin Ver | Esnetilmiş küme sunucuları | Esnetilmiş küme sunucuları | TCP | 5985 |

| ICMPv4 ve ICMPv6'ya İzin Ver ( Test-SRTopologyPowerShell cmdlet'i) |

İzin Ver | Esnetilmiş küme sunucuları | Esnetilmiş küme sunucuları | yok | yok |

Microsoft Defender güvenlik duvarını güncelleştirme

Bu bölümde, Microsoft Defender güvenlik duvarının bir hizmet etiketiyle ilişkili IP adreslerinin işletim sistemine bağlanmasına izin verecek şekilde nasıl yapılandırılır gösterilmektedir. Hizmet etiketi, belirli bir Azure hizmetinden bir grup IP adresini temsil eder. Microsoft, hizmet etiketine dahil edilen IP adreslerini yönetir ve güncelleştirmeleri en düşük düzeyde tutmak için IP adresleri değiştikçe hizmet etiketini otomatik olarak güncelleştirir. Daha fazla bilgi edinmek için bkz . Sanal ağ hizmet etiketleri.

Aşağıdaki kaynaktan JSON dosyasını işletim sistemini çalıştıran hedef bilgisayara indirin: Azure IP Aralıkları ve Hizmet Etiketleri – Genel Bulut.

JSON dosyasını açmak için aşağıdaki PowerShell komutunu kullanın:

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonHizmet etiketi gibi belirli bir hizmet etiketi için IP adresi aralıklarının

AzureResourceManagerlistesini alın:$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixesİzin verilenler listesi kullanıyorsanız IP adreslerinin listesini dış şirket güvenlik duvarınıza aktarın.

IP adresi aralıkları listesine giden 443 (HTTPS) trafiğine izin vermek için kümedeki her sunucu için bir güvenlik duvarı kuralı oluşturun:

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

Sonraki adımlar

Daha fazla bilgi için bkz:

- Windows Uzaktan Yönetimi için Yükleme ve yapılandırma bölümünün Windows Güvenlik Duvarı ve WinRM 2.0 bağlantı noktaları bölümü