Azure Stack Hub PKI sertifikalarını dağıtım veya döndürme için hazırlama

Not

Bu makale yalnızca dış altyapı ve hizmetlerdeki uç noktaların güvenliğini sağlamak için kullanılan dış sertifikaların hazırlanmasıyla ilgilidir. İç sertifikalar, sertifika döndürme işlemi sırasında ayrı olarak yönetilir.

Not

Azure Container Registry (ACR) yüklüyorsanız, dış ACR sertifikalarınızın son kullanma tarihlerini diğer dış Azure Stack Hub sertifikalarınızın son kullanma tarihleriyle hizalamanızı öneririz. Ayrıca, ACR için PFX'inizi diğer dış sertifika PFX'lerinizi korumak için kullandığınız parolayla korumanızı öneririz.

Sertifika yetkilisinden (CA) alınan sertifika dosyaları, Azure Stack Hub'ın sertifika gereksinimleriyle eşleşen özelliklerle içeri ve dışarı aktarılmalıdır.

Bu makalede, Azure Stack Hub dağıtımına veya gizli dizileri döndürmeye hazırlanmak için dış sertifikaları içeri aktarmayı, paketlemeyi ve doğrulamayı öğreneceksiniz.

Ön koşullar

Sisteminiz bir Azure Stack Hub dağıtımı için PKI sertifikalarını paketlemeden önce aşağıdaki önkoşulları karşılamalıdır:

- Sertifika Yetkilisi'nden döndürülen sertifikalar ,cer biçiminde (.cert, .sst veya .pfx gibi diğer yapılandırılabilir biçimler) tek bir dizinde depolanır.

- Windows 10 veya Windows Server 2016 veya üzeri.

- Sertifika İmzalama İsteğini oluşturan sistemi kullanın (PFX'lere önceden paketlenmiş bir sertifikayı hedeflemediğiniz sürece).

- Yükseltilmiş PowerShell oturumlarını kullanın.

Uygun Sertifikaları hazırlama (Azure Stack hazır olma denetleyicisi) veya Sertifikaları hazırlama (el ile adımlar) bölümüne geçin.

Sertifikaları hazırlama (Azure Stack hazır olma denetleyicisi)

Azure Stack hazır olma denetleyicisi PowerShell cmdlet'lerini kullanarak sertifikaları paketlemek için şu adımları kullanın:

Aşağıdaki cmdlet'i çalıştırarak Bir PowerShell isteminden (5.1 veya üzeri) Azure Stack hazır olma denetleyicisi modülünü yükleyin:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseSertifika dosyalarının yolunu belirtin. Örneğin:

$Path = "$env:USERPROFILE\Documents\AzureStack"pfxPassword'unu bildirin. Örneğin:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Sonuçta elde edilen PFX'lerin dışarı aktarılacağı ExportPath'i bildirin. Örneğin:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Sertifikaları Azure Stack Hub Sertifikalarına dönüştürün. Örneğin:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathÇıktıyı gözden geçirin:

ConvertTo-AzsPFX v1.2005.1286.272 started. Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedNot

Ek kullanım için, doğrulamayı devre dışı bırakma veya farklı sertifika biçimleri için filtreleme gibi daha fazla kullanım için Get-help ConvertTo-AzsPFX -Full kullanın.

Başarılı bir doğrulama sertifikasının izlenmesi, herhangi bir ek adım olmadan Dağıtım veya Döndürme için sunulabilir.

Sertifikaları hazırlama (el ile gerçekleştirilen adımlar)

El ile uygulanan adımları kullanarak yeni Azure Stack Hub PKI sertifikaları için sertifikaları paketlemek için bu adımları kullanın.

Sertifikayı içeri aktarın

Seçtiğiniz CA'dan alınan özgün sertifika sürümlerini dağıtım konağındaki bir dizine kopyalayın.

Uyarı

Önceden içeri aktarılmış, dışarı aktarılmış veya değiştirilmiş dosyaları doğrudan CA tarafından sağlanan dosyalardan kopyalamayın.

Sertifikaya sağ tıklayın ve sertifikanın CA'nızdan nasıl teslim edildiğine bağlı olarak Sertifika Yükle veya PFX Yükle'yi seçin.

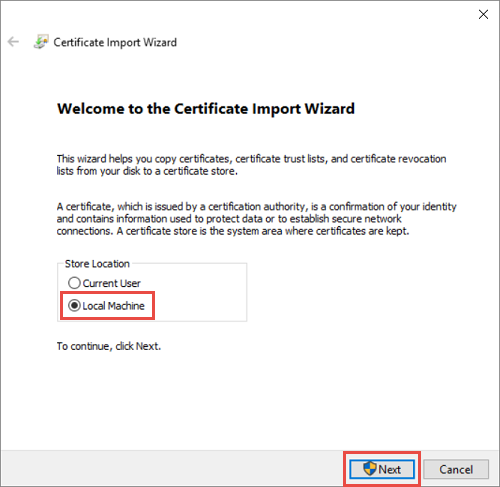

Sertifika İçeri Aktarma Sihirbazı'nda içeri aktarma konumu olarak Yerel Makine'yi seçin. İleri’yi seçin. Aşağıdaki ekranda tekrar İleri'yi seçin.

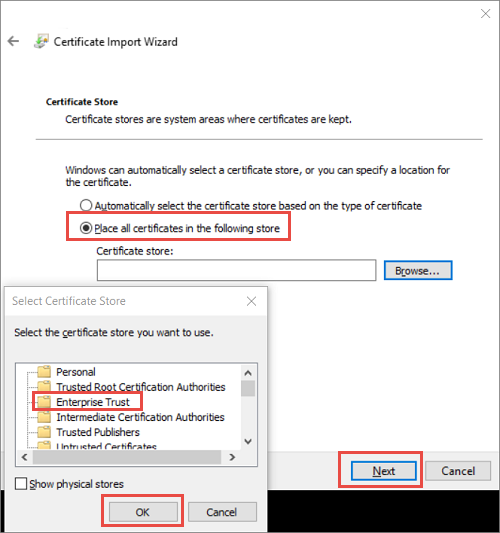

Tüm sertifikayı aşağıdaki depoya yerleştir'i ve ardından konum olarak Kurumsal Güven'i seçin. Tamam'ı seçerek sertifika deposu seçimi iletişim kutusunu kapatın ve ardından İleri'yi seçin.

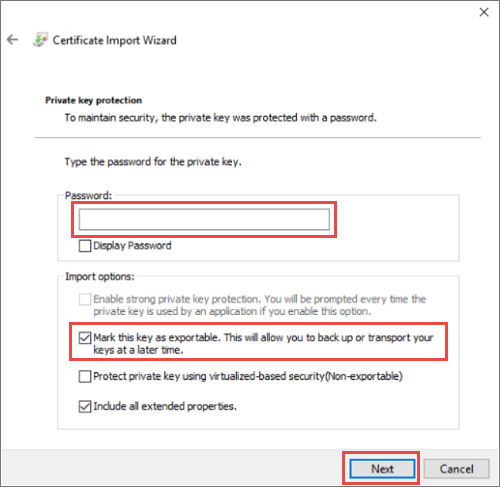

a. PFX'i içeri aktarıyorsanız size ek bir iletişim kutusu gösterilir. Özel anahtar koruması sayfasında, sertifika dosyalarınızın parolasını girin ve ardından Bu anahtarı dışarı aktarılabilir olarak işaretle seçeneğini etkinleştirin. Böylece anahtarlarınızı daha sonra yedekleyebilir veya taşıyabilirsiniz. İleri’yi seçin.

İçeri aktarma işlemini tamamlamak için Son'u seçin.

Not

Azure Stack Hub için bir sertifikayı içeri aktardıktan sonra, sertifikanın özel anahtarı kümelenmiş depolama alanında PKCS 12 dosyası (PFX) olarak depolanır.

Sertifikayı dışarı aktarma

Sertifika Yöneticisi MMC konsolunu açın ve Yerel Makine sertifika deposuna bağlanın.

Microsoft Yönetim Konsolu'nu açın. konsolu Windows 10 açmak için Başlat Menüsü'ne sağ tıklayın, Çalıştır'ı seçin, ardından mmc yazın ve Enter tuşuna basın.

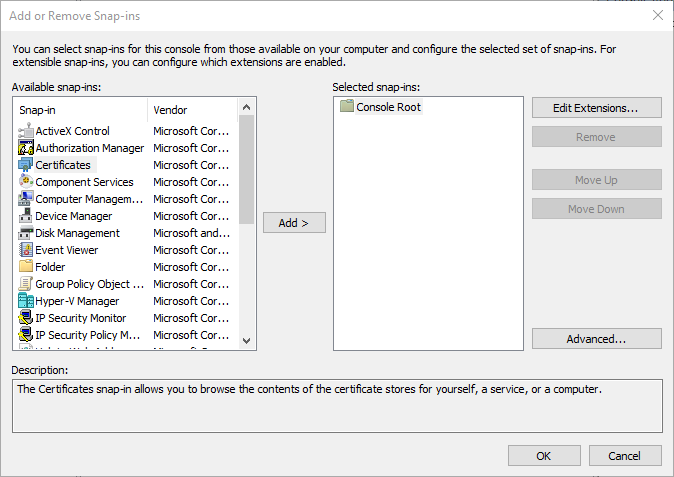

Dosya>Ekle/Ek Bileşeni Kaldır'ı ve ardından Sertifikalar'ı ve Ekle'yi seçin.

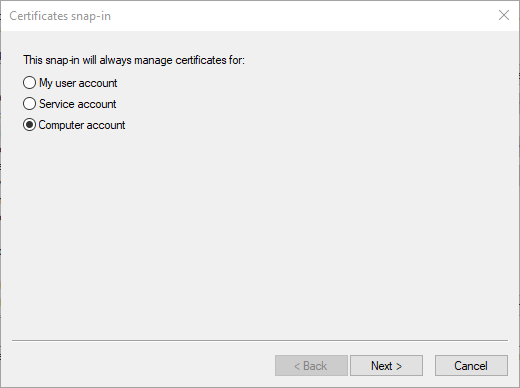

Bilgisayar hesabı'nın ardından İleri'yi seçin. Yerel bilgisayar'ı ve ardından Son'u seçin. Snap-In Ekle/Kaldır sayfasını kapatmak için Tamam'ı seçin.

Sertifikalar>Kurumsal Güven>Sertifikası konumuna göz atın. Sağ tarafta sertifikanızı gördüğünüzden emin olun.

Sertifika Yöneticisi Konsolu görev çubuğundan Eylemler>Tüm Görevleri>Dışarı Aktar'ı seçin. İleri’yi seçin.

Not

Sahip olduğunuz Azure Stack Hub sertifikasına bağlı olarak, bu işlemi birden çok kez tamamlamanız gerekebilir.

Evet, Özel Anahtarı Dışarı Aktar'ı ve ardından İleri'yi seçin.

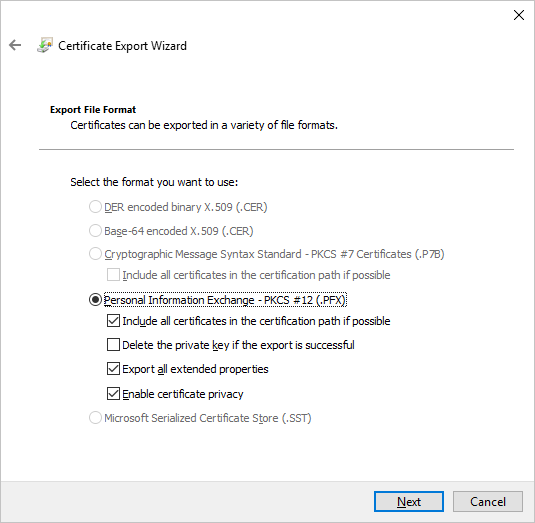

Dosya Biçimini Dışarı Aktar bölümünde:

Mümkünse Tüm sertifikaları sertifikaya ekle'yi seçin.

Tüm Genişletilmiş Özellikleri Dışarı Aktar'ı seçin.

Sertifika gizliliğini etkinleştir'i seçin.

İleri’yi seçin.

Parola'ya tıklayın ve sertifikalar için bir parola girin. Aşağıdaki parola karmaşıklığı gereksinimlerini karşılayan bir parola oluşturun:

- En az sekiz karakter uzunluğunda.

- Şu karakterlerden en az üç tane: büyük harf, küçük harf, 0-9 arasında sayılar, özel karakterler, büyük veya küçük harf olmayan alfabetik karakter.

Bu parolayı not edin. Bunu dağıtım parametresi olarak kullanacaksınız.

İleri’yi seçin.

PFX dosyasının dışarı aktarileceği dosya adını ve konumu seçin. İleri’yi seçin.

Son'u seçin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin