Azure Stack Hub altyapı güvenlik denetimleri

Güvenlikte dikkate alınacak noktalar ve uyumluluk düzenlemeleri, hibrit bulutların kullanımına yönelten en önemli konular arasındadır. Azure Stack Hub bu senaryolar için tasarlanmıştır. Bu makalede Azure Stack Hub için güvenlik denetimleri açıklanmaktadır.

Azure Stack Hub'da iki güvenlik duruşu katmanı bir arada bulunur. İlk katman, Azure Resource Manager kadar donanım bileşenlerini içeren Azure Stack Hub altyapısıdır. İlk katman yöneticiyi ve kullanıcı portallarını içerir. İkinci katman, kiracılar tarafından oluşturulan, dağıtılan ve yönetilen iş yüklerinden oluşur. İkinci katman sanal makineler ve App Services web siteleri gibi öğeleri içerir.

Güvenlik yaklaşımı

Azure Stack Hub'ın güvenlik duruşu modern tehditlere karşı savunmak için tasarlanmıştır ve ana uyumluluk standartlarından gelen gereksinimleri karşılamak için tasarlanmıştır. Sonuç olarak, Azure Stack Hub altyapısının güvenlik duruşu iki sütun üzerinde oluşturulur:

İhlal Varsay

Sistemin zaten ihlal edilmiş olduğu varsayımından başlayarak, ihlallerin etkisini algılamaya ve sınırlamaya , yalnızca saldırıları önlemeye çalışmaya odaklanın.Varsayılan Olarak Sağlamlaştırılmış

Altyapı iyi tanımlanmış donanım ve yazılım üzerinde çalıştığından, Azure Stack Hub varsayılan olarak tüm güvenlik özelliklerini etkinleştirir, yapılandırıp doğrular .

Azure Stack Hub tümleşik bir sistem olarak teslim edildiğinden, Azure Stack Hub altyapısının güvenlik duruşu Microsoft tarafından tanımlanır. Azure'da olduğu gibi kiracılar da kiracı iş yüklerinin güvenlik duruşunu tanımlamakla sorumludur. Bu belge, Azure Stack Hub altyapısının güvenlik duruşu hakkında temel bilgiler sağlar.

Bekleyen veriler şifrelemesi

Tüm Azure Stack Hub altyapısı ve kiracı verileri, BitLocker kullanılarak bekleme sırasında şifrelenir. Bu şifreleme, Azure Stack Hub depolama bileşenlerinin fiziksel kaybına veya çalınmalarına karşı koruma sağlar. Daha fazla bilgi için bkz. Azure Stack Hub'da bekleyen şifreleme verileri.

Aktarımdaki veriler şifrelemesi

Azure Stack Hub altyapı bileşenleri TLS 1.2 ile şifrelenmiş kanalları kullanarak iletişim kurar. Şifreleme sertifikaları altyapı tarafından kendi kendine yönetilir.

REST uç noktaları veya Azure Stack Hub portalı gibi tüm dış altyapı uç noktaları, güvenli iletişimler için TLS 1.2'yi destekler. Bu uç noktalar için üçüncü taraf veya kuruluş Sertifika Yetkilinizden şifreleme sertifikaları sağlanmalıdır.

Bu dış uç noktalar için otomatik olarak imzalanan sertifikalar kullanılabilse de, Microsoft bunları kullanmama önerisinde bulunur. Azure Stack Hub'ın dış uç noktaları üzerinde TLS 1.2'yi zorlama hakkında daha fazla bilgi için bkz. Azure Stack Hub güvenlik denetimlerini yapılandırma.

Gizli dizi yönetimi

Azure Stack Hub altyapısı, çalışması için parolalar ve sertifikalar gibi çok sayıda gizli dizi kullanır. İç hizmet hesaplarıyla ilişkili parolaların çoğu, doğrudan iç etki alanı denetleyicisi tarafından yönetilen bir etki alanı hesabı türü olan grup Yönetilen Hizmet Hesapları (gMSA) olduğundan her 24 saatte bir otomatik olarak döndürülür.

Azure Stack Hub altyapısı, tüm iç sertifikaları için 4096 bit RSA anahtarlarını kullanır. Dış uç noktalar için de aynı anahtar uzunluğu sertifikaları kullanılabilir. Gizli diziler ve sertifika döndürme hakkında daha fazla bilgi için bkz . Azure Stack Hub'da gizli dizileri döndürme.

Windows Defender Uygulama Denetimi

Azure Stack Hub, en son Windows Server güvenlik özelliklerini kullanır. Bunlardan biri, yürütülebilir dosyaları filtreleme sağlayan ve Azure Stack Hub altyapısında yalnızca yetkili kodun çalışmasını sağlayan Windows Defender Uygulama Denetimidir (eski adıyla Kod Bütünlüğü).

Yetkili kod Microsoft veya OEM iş ortağı tarafından imzalanır. İmzalı yetkili kod, Microsoft tarafından tanımlanan bir ilkede belirtilen izin verilen yazılımlar listesine eklenir. Başka bir deyişle, yalnızca Azure Stack Hub altyapısında çalıştırılması onaylanan yazılımlar yürütülebilir. Yetkisiz kod yürütme girişimleri engellenir ve bir uyarı oluşturulur. Azure Stack Hub, hem Kullanıcı Modu Kod Bütünlüğü (UMCI) hem de Hiper Yönetici Kod Bütünlüğü (HVCI) uygular.

WDAC ilkesi, üçüncü taraf aracıların veya yazılımların Azure Stack Hub altyapısında çalışmasını da engeller. WDAC hakkında daha fazla bilgi için bkz. Windows Defender Uygulama Denetimi ve kod bütünlüğünün sanallaştırma tabanlı koruması.

Kötü amaçlı yazılımdan koruma

Azure Stack Hub'daki her bileşen (hem Hyper-V konakları hem de sanal makineler) Windows Defender Virüsten Koruma ile korunur.

Bağlı senaryolarda virüsten koruma tanımı ve altyapı güncelleştirmeleri günde birden çok kez uygulanır. Bağlantısız senaryolarda, kötü amaçlı yazılımdan koruma güncelleştirmeleri aylık Azure Stack Hub güncelleştirmelerinin bir parçası olarak uygulanır. Bağlantısız senaryolarda Windows Defender tanımlarında daha sık güncelleştirme yapılması gerektiğinde, Azure Stack Hub Windows Defender güncelleştirmelerinin içeri aktarılmasını da destekler. Daha fazla bilgi için bkz. Azure Stack Hub'da Virüsten Koruma Windows Defender güncelleştirme.

Güvenli Önyükleme

Azure Stack Hub, tüm Hyper-V konaklarında ve altyapı sanal makinelerinde Güvenli Önyükleme uygular.

Kısıtlanmış yönetim modeli

Azure Stack Hub'da yönetim, her biri belirli bir amaca sahip üç giriş noktası üzerinden denetlenilir:

- Yönetici portalı, günlük yönetim işlemleri için bir nokta ve tıklama deneyimi sağlar.

- Azure Resource Manager, PowerShell ve Azure CLI tarafından kullanılan bir REST API aracılığıyla yönetici portalının tüm yönetim işlemlerini kullanıma sunar.

- Belirli düşük düzeyli işlemler (örneğin, veri merkezi tümleştirmesi veya destek senaryoları) için Azure Stack Hub ayrıcalıklı uç nokta adlı bir PowerShell uç noktasını kullanıma sunar. Bu uç nokta yalnızca izin verilen bir cmdlet kümesini kullanıma sunar ve yoğun bir şekilde denetlenmektedir.

Ağ denetimleri

Azure Stack Hub altyapısı, birden çok ağ Access Control Listesi (ACL) katmanıyla birlikte gelir. ACL'ler altyapı bileşenlerine yetkisiz erişimi engeller ve altyapı iletişimlerini yalnızca çalışması için gereken yollarla sınırlar.

Ağ ACL'leri üç katmanda zorlanır:

- Katman 1: Raf Üstü anahtarları

- Katman 2: Yazılım Tanımlı Ağ

- Katman 3: Konak ve VM işletim sistemi güvenlik duvarları

Mevzuata uyumluluk

Azure Stack Hub, üçüncü taraf bağımsız bir denetim firması tarafından resmi bir yetenek değerlendirmesine geçti. Sonuç olarak, Azure Stack Hub altyapısının çeşitli önemli uyumluluk standartlarının geçerli denetimlerini nasıl karşıladığını gösteren belgeler sağlanır. Standartlar personel ve işlemle ilgili çeşitli denetimler içerdiğinden belgeler Azure Stack Hub sertifikası değildir. Bunun yerine, müşteriler sertifikasyon sürecini hemen başlatmak için bu belgeleri kullanabilir.

Değerlendirmeler aşağıdaki standartları içerir:

- PCI-DSS , ödeme kartı sektörünü ele alır.

- CSA Bulut Kontrol Matrisi FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 ve diğerleri dahil olmak üzere birden çok standartta kapsamlı bir eşlemedir.

- Kamu müşterileri için FedRAMP High.

Uyumluluk belgeleri Microsoft Hizmet Güveni Portalı'nda bulunabilir. Uyumluluk kılavuzları korumalı bir kaynaktır ve Azure bulut hizmeti kimlik bilgilerinizle oturum açmanızı gerektirir.

Azure Stack Hub için EU Schrems II girişimi

Microsoft, AB tabanlı müşterilerin tüm verilerini AB'de işlemesine ve depolamasına olanak tanıyarak mevcut veri depolama taahhütlerini aşma amacını duyurdu; artık verileri AB dışında depolamak zorunda kalmayacaksınız. Bu gelişmiş taahhüt, Azure Stack Hub müşterilerini içerir. Daha fazla bilgi için bkz . Avrupa'nın Çağrısını Yanıtlama: AB Verilerini AB'de Depolama ve İşleme .

Sürüm 2206'dan başlayarak, mevcut Azure Stack Hub dağıtımlarında veri işleme için coğrafi tercihinizi seçebilirsiniz. Düzeltmeyi indirdikten sonra aşağıdaki uyarıyı alırsınız.

Not

Veri coğrafi konumu seçmek için bağlantısız ortamlar da gerekebilir. Bu, operatör Microsoft'a tanılama verileri sağlıyorsa veri yerleşimi konumunu etkileyen tek seferlik bir kurulumdur. İşleç Microsoft'a herhangi bir tanılama verisi sağlamazsa bu ayarın herhangi bir sonuçları olmaz.

Mevcut Azure Stack Hub dağıtımınız için bu uyarıyı, verilerinizi depolama ve işlemeye yönelik coğrafi tercihinize bağlı olarak iki yoldan biriyle çözebilirsiniz.

Verilerinizin AB içinde depolanmasını ve işlenmesini tercih ederseniz, coğrafi tercihi ayarlamak için aşağıdaki PowerShell cmdlet'ini çalıştırın. Verilerin yerleşim konumu güncelleştirilir ve tüm veriler AB'de depolanır ve işlenir.

Set-DataResidencyLocation -EuropeVerilerinizin AB dışında depolanmasını ve işlenmesini tercih ederseniz, coğrafi tercihi ayarlamak için aşağıdaki PowerShell cmdlet'ini çalıştırın. Verilerin yerleşim konumu güncelleştirilir ve tüm veriler AB dışında işlenir.

Set-DataResidencyLocation -Europe:$false

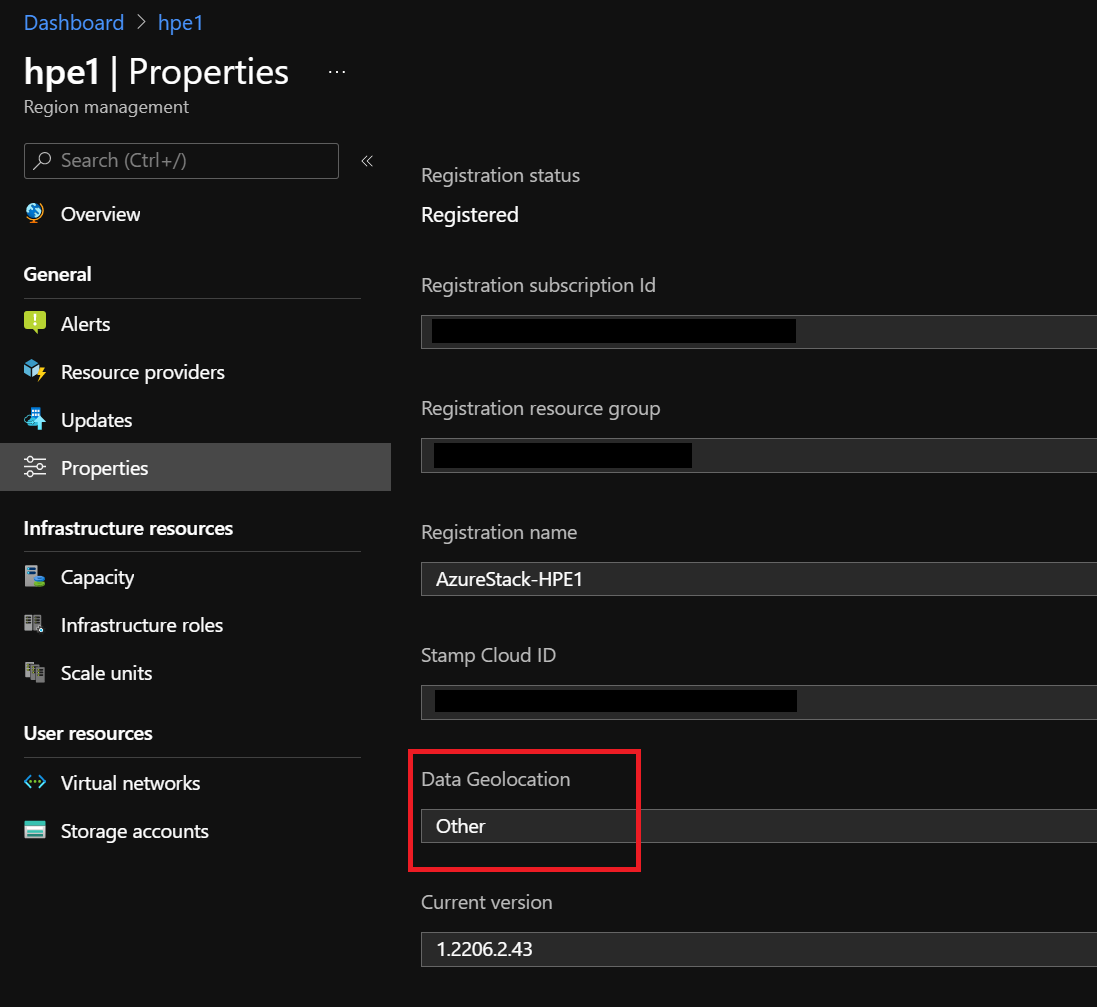

Bu uyarıyı çözümledikten sonra coğrafi bölge tercihinizi Özellikler penceresi Yönetici portalından doğrulayabilirsiniz.

Yeni Azure Stack hub dağıtımları, kurulum ve dağıtım sırasında coğrafi bölgeyi ayarlayabilir.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin