SQL kaynak sağlayıcısı bakım işlemleri

Önemli

Azure Stack Hub derlemesi 2108'den başlayarak, SQL ve MySQL kaynak sağlayıcıları erişim verilen aboneliklere sunulur. Bu özelliği kullanmaya başlamak istiyorsanız veya önceki bir sürümden yükseltmeniz gerekiyorsa bir destek olayı açın ; destek mühendislerimiz dağıtım veya yükseltme işlemi boyunca size yol gösterir.

SQL kaynak sağlayıcısı kilitli bir sanal makinede (VM) çalışır. Bakım işlemlerini etkinleştirmek için VM'nin güvenliğini güncelleştirmeniz gerekir. Bunu En Az Ayrıcalık ilkesini kullanarak yapmak için PowerShell Yeterli Yönetim (JEA) uç noktası DBAdapterMaintenance kullanın. Kaynak sağlayıcısı yükleme paketi bu eylem için bir betik içerir.

Düzeltme eki uygulama ve güncelleştirme

Sql kaynak sağlayıcısı, bir eklenti bileşeni olduğundan Azure Stack Hub'ın bir parçası olarak hizmet vermez. Microsoft, GEREKTIĞINDE SQL kaynak sağlayıcısına güncelleştirmeler sağlar.

SQL RP V1 için, güncelleştirilmiş bir SQL Server kaynak sağlayıcısı yayımlandığında, güncelleştirmeyi uygulamak için bir betik sağlanır. Bu betik, eski sağlayıcı VM'sinin durumunu yeni VM'ye geçirerek yeni bir kaynak sağlayıcısı VM'sini oluşturur.

SQL RP V2 için kaynak sağlayıcıları, Azure Stack Hub güncelleştirmelerini uygulamak için kullanılan güncelleştirme özelliği kullanılarak güncelleştirilir.

Daha fazla bilgi için bkz. SQL kaynak sağlayıcısını güncelleştirme.

Sağlayıcı VM'sini güncelleştirme

SQL RP V1 bir kullanıcı VM'sinde çalışır, yayımlandıklarında gerekli düzeltme eklerini ve güncelleştirmeleri uygulamanız gerekir. Bir Windows Update paketini, kaynak sağlayıcısının yüklenmesi veya güncelleştirmesi sırasında yükleyebilirsiniz.

SQL RP V2, gizli bir yönetilen Windows Server üzerinde çalışır. Kaynak sağlayıcısı VM'sine düzeltme eki uygulamanız veya güncelleştirmeniz gerekmez. RP'yi güncelleştirdiğinizde otomatik olarak güncelleştirilir.

VM Windows Defender tanımlarını güncelleştirme

Bu yönergeler yalnızca Azure Stack Hub Tümleşik Sistemleri üzerinde çalışan SQL RP V1 için geçerlidir.

Windows Defender tanımlarını güncelleştirmek için:

Windows Defender için güvenlik bilgileri güncelleştirmelerinden Windows Defender tanımları güncelleştirmesini indirin.

Tanım güncelleştirme sayfasında ekranı aşağı kaydırarak "Güncelleştirmeyi el ile indir" bölümüne gelin. "Windows 10 ve Windows 8.1 için Windows Defender Virüsten Koruma" 64 bit dosyasını indirin.

fpam-fe.exe dosyasını indirmek/çalıştırmak için bu doğrudan bağlantıyı da kullanabilirsiniz.

SQL kaynak sağlayıcısı bağdaştırıcısı VM'sinin bakım uç noktası için bir PowerShell oturumu oluşturun.

Bakım uç noktası oturumunu kullanarak tanım güncelleştirme dosyasını VM'ye kopyalayın.

Bakım PowerShell oturumunda Update-DBAdapterWindowsDefenderDefinitions komutunu çalıştırın.

Tanımları yükledikten sonra Remove-ItemOnUserDrive komutunu kullanarak tanım güncelleştirme dosyasını silmenizi öneririz.

Tanımları güncelleştirmek için PowerShell betiği örneği

Defender tanımlarını güncelleştirmek için aşağıdaki betiği düzenleyebilir ve çalıştırabilirsiniz. Betikteki değerleri ortamınızdaki değerlerle değiştirin.

# Set credentials for local admin on the resource provider VM.

$vmLocalAdminPass = ConvertTo-SecureString '<local admin user password>' -AsPlainText -Force

$vmLocalAdminUser = "<local admin user name>"

$vmLocalAdminCreds = New-Object System.Management.Automation.PSCredential `

($vmLocalAdminUser, $vmLocalAdminPass)

# Provide the public IP address for the adapter VM.

$databaseRPMachine = "<RP VM IP address>"

$localPathToDefenderUpdate = "C:\DefenderUpdates\mpam-fe.exe"

# Download the Windows Defender update definitions file from https://www.microsoft.com/wdsi/definitions.

Invoke-WebRequest -Uri 'https://go.microsoft.com/fwlink/?LinkID=121721&arch=x64' `

-Outfile $localPathToDefenderUpdate

# Create a session to the maintenance endpoint.

$session = New-PSSession -ComputerName $databaseRPMachine `

-Credential $vmLocalAdminCreds -ConfigurationName DBAdapterMaintenance `

-SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# Copy the defender update file to the adapter VM.

Copy-Item -ToSession $session -Path $localPathToDefenderUpdate `

-Destination "User:\"

# Install the update definitions.

Invoke-Command -Session $session -ScriptBlock `

{Update-AzSDBAdapterWindowsDefenderDefinition -DefinitionsUpdatePackageFile "User:\mpam-fe.exe"}

# Cleanup the definitions package file and session.

Invoke-Command -Session $session -ScriptBlock `

{Remove-AzSItemOnUserDrive -ItemPath "User:\mpam-fe.exe"}

$session | Remove-PSSession

SQL kaynak sağlayıcısı için Azure Tanılama uzantısını yapılandırma

Bu yönergeler yalnızca Azure Stack Hub Tümleşik Sistemleri üzerinde çalışan SQL RP V1 için geçerlidir.

Azure Tanılama uzantısı varsayılan olarak SQL kaynak sağlayıcısı bağdaştırıcısı VM'sine yüklenir. Aşağıdaki adımlarda, sql kaynak sağlayıcısı işlem olay günlüklerini ve iis günlüklerini toplamaya yönelik uzantının sorun giderme ve denetim amacıyla nasıl özelleştirileceği gösterilmektedir.

Azure Stack Hub yönetici portalında oturum açın.

Soldaki bölmeden Sanal makineler'i seçin, SQL kaynak sağlayıcısı bağdaştırıcısı VM'sini arayın ve VM'yi seçin.

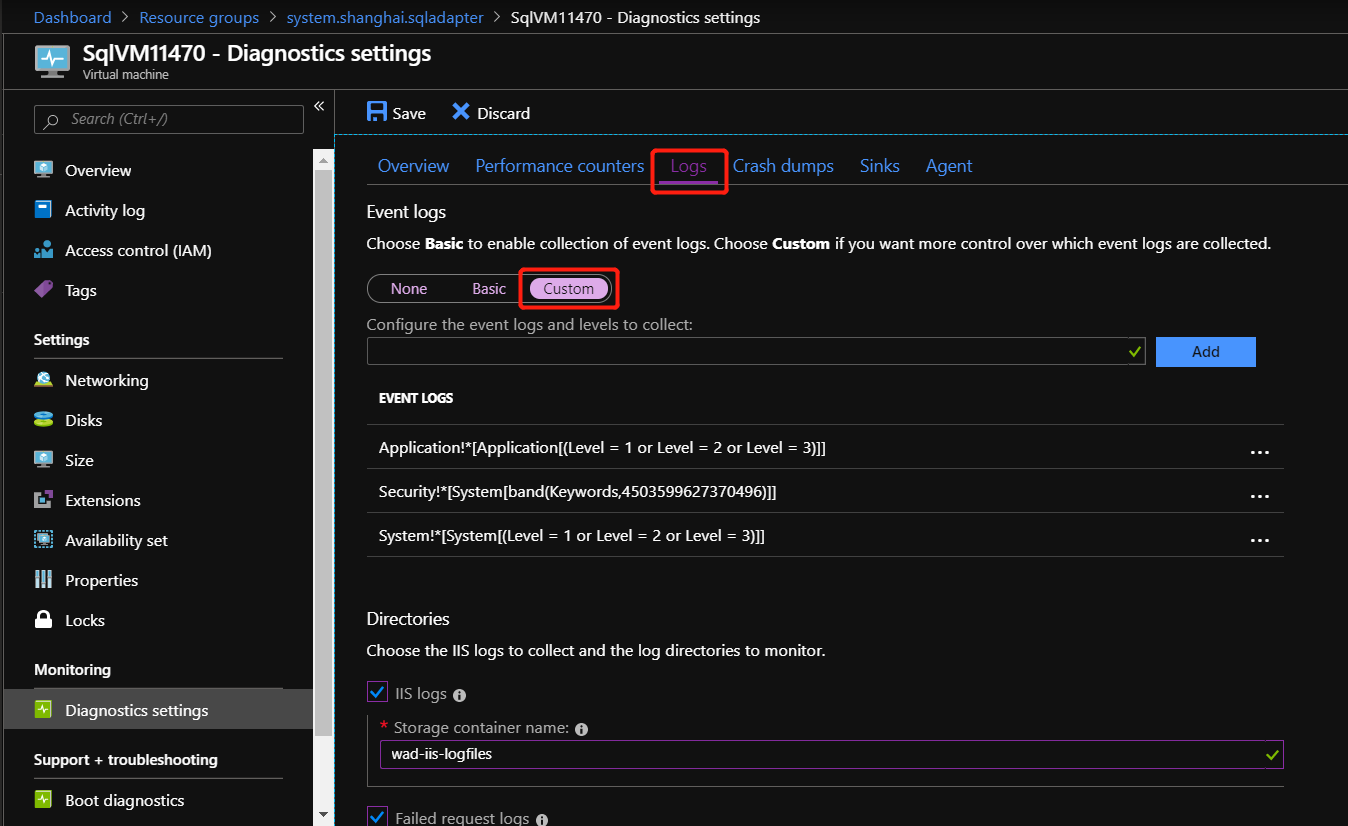

VM'nin Tanılama ayarları bölümünde Günlükler sekmesine gidin ve toplanan olay günlüklerini özelleştirmek için Özel'i seçin.

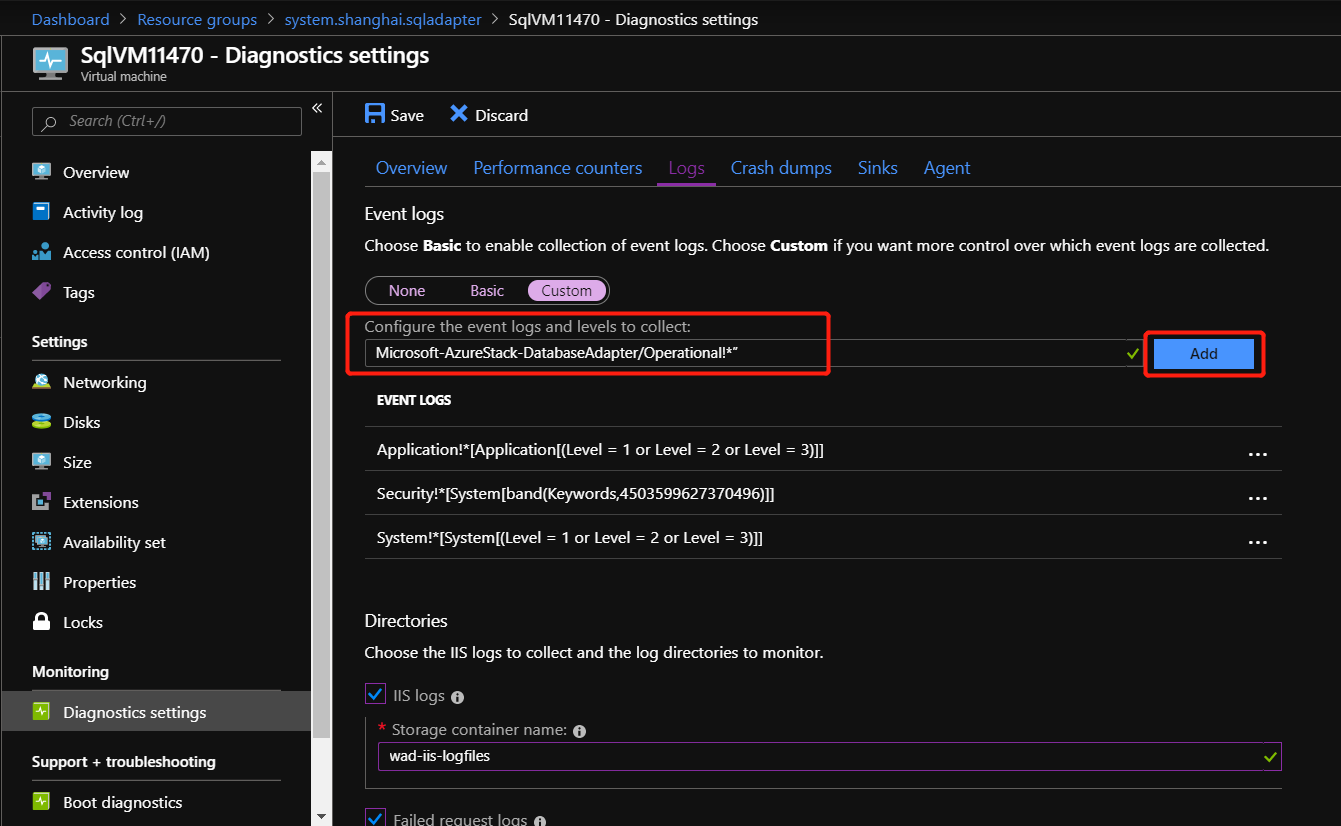

SQL kaynak sağlayıcısı işlem olay günlüklerini toplamak için Microsoft-AzureStack-DatabaseAdapter/Operational!* ekleyin.

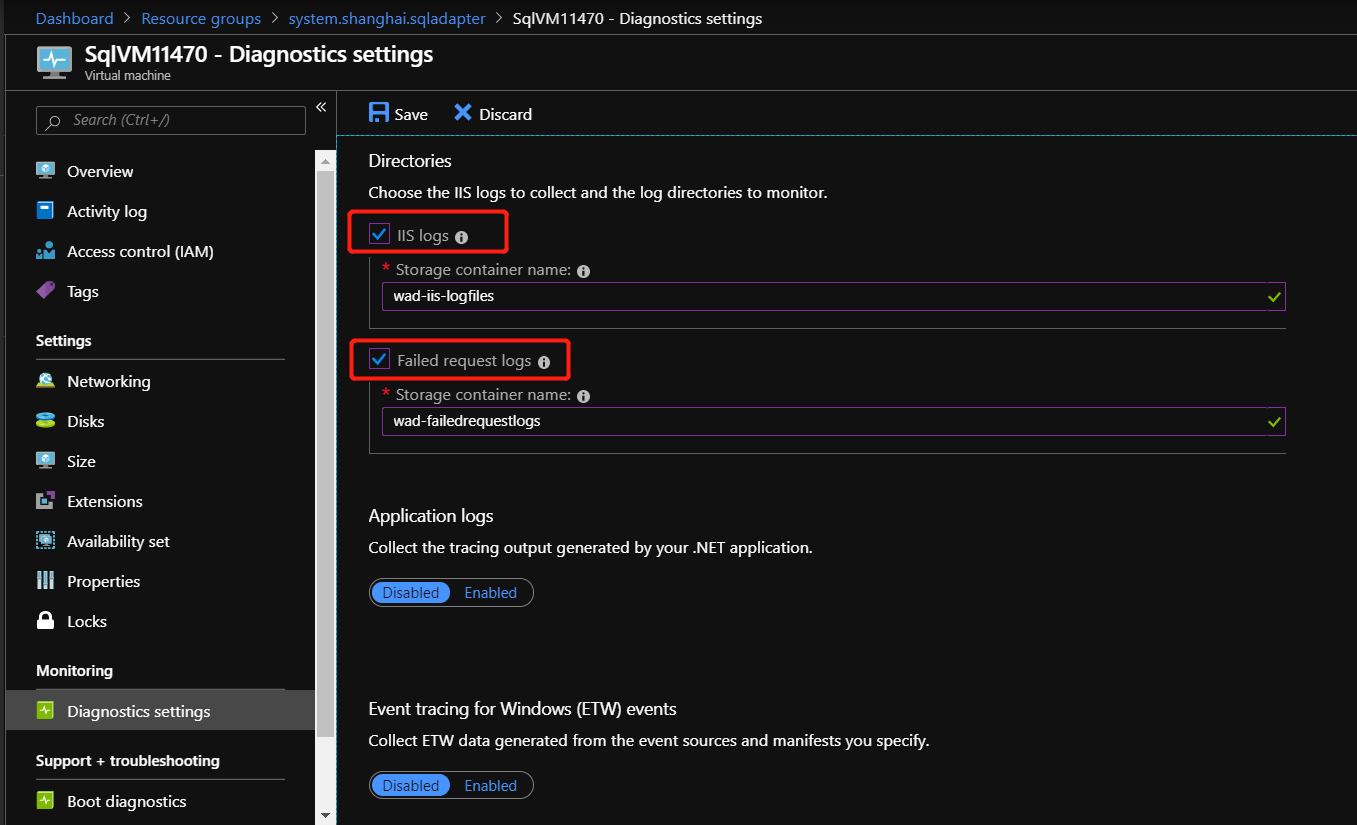

IIS günlüklerinin toplanmasını etkinleştirmek için IIS günlüklerini ve Başarısız istek günlüklerini denetleyin.

Son olarak Kaydet'i seçerek tüm Tanılama ayarlarını kaydedin.

Olay günlükleri ve IIS günlükleri koleksiyonu SQL kaynak sağlayıcısı için yapılandırıldıktan sonra günlükler sqladapterdiagaccount adlı bir sistem depolama hesabında bulunabilir.

Azure Tanılama uzantısı hakkında daha fazla bilgi edinmek için lütfen bkz. uzantı Azure Tanılama nedir?

SQL kimlik bilgilerini güncelleştirme

SQL sunucularınızda sysadmin hesapları oluşturmak ve bakımını sağlamak sizin sorumluluğunuzdadır. Kaynak sağlayıcısının kullanıcılara yönelik veritabanlarını yönetmek için bu ayrıcalıklara sahip bir hesaba ihtiyacı vardır, ancak kullanıcıların verilerine erişmesi gerekmez. SQL sunucularınızdaki sysadmin parolalarını güncelleştirmeniz gerekiyorsa, depolanan parolayı değiştirmek için kaynak sağlayıcısının yönetici arabirimini kullanabilirsiniz. Bu parolalar Azure Stack Hub örneğinizdeki bir Key Vault depolanır.

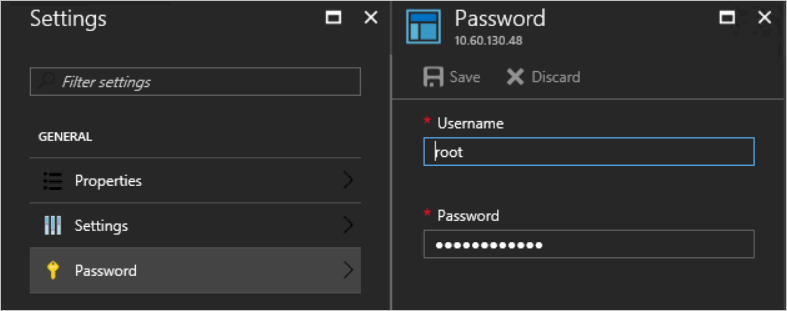

Ayarları değiştirmek içinYÖNETIMSEL KAYNAKLARA>GÖZ AT>SQL Barındırma Sunucuları>SQL Oturum Açma Bilgileri'ni seçin ve bir kullanıcı adı seçin. Değişiklik önce SQL örneğinde (ve gerekirse tüm çoğaltmalarda) yapılmalıdır. Ayarlar'ın altında Parola'yı seçin.

Gizli dizi dönüşü

Bu yönergeler yalnızca Azure Stack Hub Tümleşik Sistemleri üzerinde çalışan SQL RP V1 için geçerlidir.

SQL ve MySQL kaynak sağlayıcılarını Azure Stack Hub tümleşik sistemleriyle kullanırken Azure Stack Hub operatörü, süresi dolmadığından emin olmak için aşağıdaki kaynak sağlayıcısı altyapı gizli dizilerini döndürmekle sorumludur:

- Dağıtım sırasında sağlanan dış SSL sertifikası.

- Dağıtım sırasında sağlanan kaynak sağlayıcısı VM yerel yönetici hesabı parolası.

- Kaynak sağlayıcısı tanılama kullanıcısı (dbadapterdiag) parolası.

- (sürüm >= 1.1.47.0) dağıtım sırasında oluşturulan sertifika Key Vault.

Gizli dizileri döndürmek için PowerShell örnekleri

Önemli

Başarılı gizli dizi döndürme, aşağıdaki betiği çalıştırmadan önce Azure Stack Hub PowerShell modüllerinin mevcut sürümlerinin kaldırılmasını gerektirir.

Tüm gizli dizileri aynı anda değiştirin.

.\SecretRotationSQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-DiagnosticsUserPassword $passwd `

-DependencyFilesLocalPath $certPath `

-DefaultSSLCertificatePassword $certPasswd `

-VMLocalCredential $localCreds `

-KeyVaultPfxPassword $keyvaultCertPasswd

Tanılama kullanıcı parolasını değiştirin.

.\SecretRotationSQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-DiagnosticsUserPassword $passwd

VM yerel yönetici hesabı parolasını değiştirin.

.\SecretRotationSQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-VMLocalCredential $localCreds

SSL sertifikasını döndürme

.\SecretRotationSQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-DependencyFilesLocalPath $certPath `

-DefaultSSLCertificatePassword $certPasswd

Key Vault sertifikasını döndürme

.\SecretRotationSQLProvider.ps1 `

-Privilegedendpoint $Privilegedendpoint `

-CloudAdminCredential $cloudCreds `

-AzCredential $adminCreds `

-KeyVaultPfxPassword $keyvaultCertPasswd

parametreleri SecretRotationSQLProvider.ps1

| Parametre | Açıklama | Yorum |

|---|---|---|

| AzureEnvironment | Azure Stack Hub'ı dağıtmak için kullanılan hizmet yöneticisi hesabının Azure ortamı. Yalnızca Microsoft Entra dağıtımları için gereklidir. Desteklenen ortam adları AzureCloud, AzureUSGovernment veya Çin Microsoft Entra kimliği kullanıyorsanız AzureChinaCloud'dur. | İsteğe Bağlı |

| AzCredential | Azure Stack Hub hizmeti yönetici hesabı kimlik bilgileri. AzCredential ile kullandığınız hesap çok faktörlü kimlik doğrulaması (MFA) gerektiriyorsa betik başarısız olur. | Zorunlu |

| CloudAdminCredential | Azure Stack Hub bulut yöneticisi etki alanı hesabı kimlik bilgileri. | Zorunlu |

| PrivilegedEndpoint | Get-AzureStackStampInformation'a erişmek için Ayrıcalıklı Uç Nokta. | Zorunlu |

| DiagnosticsUserPassword | Tanılama kullanıcı hesabı parolası. | İsteğe Bağlı |

| VMLocalCredential | MySQLAdapter VM'sinde yerel yönetici hesabı. | İsteğe Bağlı |

| DefaultSSLCertificatePassword | Varsayılan SSL sertifikası (*.pfx) parolası. | İsteğe Bağlı |

| DependencyFilesLocalPath | Bağımlılık dosyaları yerel yolu. | İsteğe Bağlı |

| KeyVaultPfxPassword | Veritabanı bağdaştırıcısı için Key Vault sertifikasını oluşturmak için kullanılan parola. | İsteğe Bağlı |

Bu yönergeler yalnızca Azure Stack Hub Tümleşik Sistemleri üzerinde çalışan SQL RP V2 için geçerlidir.

Not

Değer ekleme kaynak sağlayıcıları (RP' ler) için gizli dizi döndürme şu anda yalnızca PowerShell aracılığıyla desteklenmektedir.

Azure Stack Hub altyapısında olduğu gibi, değer katan kaynak sağlayıcıları da hem iç hem de dış gizli dizileri kullanır. Operatör olarak şunlardan siz sorumlusunuz:

- Kaynak sağlayıcısı uç noktalarının güvenliğini sağlamak için kullanılan yeni bir TLS sertifikası gibi güncelleştirilmiş dış gizli diziler sağlama.

- Kaynak sağlayıcısı gizli dizi döndürmesini düzenli olarak yönetme.

Gizli dizilerin süresi dolduğunda, yönetici portalında aşağıdaki uyarılar oluşturulur. Gizli dizi döndürmenin tamamlanması şu uyarıları çözer:

- Beklemedeki iç sertifika süre sonu

- Beklemedeki dış sertifika süre sonu

Önkoşullar

Döndürme işlemine hazırlık olarak:

Henüz yapmadıysanız devam etmeden önce Azure Stack Hub için PowerShell Az modülünü yükleyin . Azure Stack Hub gizli dizi döndürmesi için sürüm 2.0.2-önizleme veya üzeri gereklidir. Daha fazla bilgi için bkz. Azure Stack Hub'da AzureRM'den Azure PowerShell Az'ye geçiş.

Azs.Deployment'ı yükleyin. Yönetici 1.0.0 modülleri: PowerShell Galerisi | Azs.Deployment. Yönetici 1.0.0

Install-Module -Name Azs.Deployment.Admin

- Dış sertifika süre sonu yaklaşıyorsa, X509 sertifikanızı edinmeden/yenilemeden önce gerekli PFX biçimiyle ilgili ayrıntılar da dahil olmak üzere önemli önkoşul bilgileri için Azure Stack Hub ortak anahtar altyapısı (PKI) sertifika gereksinimlerini gözden geçirin. Ayrıca, belirli değer ekleme kaynak sağlayıcınız için İsteğe Bağlı PaaS sertifikaları bölümünde belirtilen gereksinimleri gözden geçirin.

Dış sertifika döndürme için yeni bir TLS sertifikası hazırlama

Not

Yalnızca iç sertifika süre sonu yaklaşıyorsa, bu bölümü atlayabilirsiniz.

Ardından, değer ekleme kaynak sağlayıcısı uç noktalarının güvenliğini sağlamak için TLS sertifikanızı oluşturun veya yenileyin:

Kaynak sağlayıcınız için sertifika yenileme için Sertifika imzalama istekleri (CSR) oluşturma bölümündeki adımları tamamlayın. Burada CSR'yi oluşturmak için Azure Stack Hub Hazırlık Denetleyicisi aracını kullanırsınız. "Diğer Azure Stack Hub hizmetleri için sertifika istekleri oluşturma" adımında kaynak sağlayıcınız için doğru cmdlet'i çalıştırdığınızdan emin olun. Örneğin

New-AzsDbAdapterCertificateSigningRequest, SQL ve MySQL IP'leri için kullanılır. İşiniz bittiğinde, oluşturulan öğesini gönderirsiniz. Yeni sertifika için Sertifika Yetkilinize (CA) REQ dosyası.Sertifika dosyanızı CA'dan aldıktan sonra, Sertifikaları dağıtım veya döndürme için hazırlama bölümündeki adımları tamamlayın. CA'dan döndürülen dosyayı işlemek için Hazırlık Denetleyicisi aracını yeniden kullanırsınız.

Son olarak Azure Stack Hub PKI sertifikalarını doğrulama bölümündeki adımları tamamlayın. Yeni sertifikanızda doğrulama testleri gerçekleştirmek için Hazırlık Denetleyicisi aracını bir kez daha kullanırsınız.

İç sertifikayı döndürme

Yükseltilmiş bir PowerShell konsolu açın ve kaynak sağlayıcısının dış gizli dizilerini döndürmek için aşağıdaki adımları tamamlayın:

Operatör kimlik bilgilerinizi kullanarak Azure Stack Hub ortamınızda oturum açın. Bkz. PowerShell için PowerShell ile Azure Stack Hub'a bağlanma oturum açma betiği. PowerShell Az cmdlet'lerini (AzureRM yerine) kullandığınızdan ve uç nokta URL'leri ve dizin kiracı adı gibi tüm yer tutucu değerlerini değiştirerek emin olun.

Kaynak sağlayıcısının ürün kimliğini belirleyin.

Get-AzsProductDeploymentEn son kaynak sağlayıcısı dağıtımlarının listesini almak için cmdlet'ini çalıştırın. Döndürülen"value"koleksiyon, dağıtılan her kaynak sağlayıcısı için bir öğe içerir. İlgilenen kaynak sağlayıcısını bulun ve bu özelliklerin değerlerini not edin:"name"- değerin ikinci segmentindeki kaynak sağlayıcısı ürün kimliğini içerir.

Örneğin, SQL RP dağıtımının

"microsoft.sqlrp"ürün kimliği olabilir.İç sertifikayı

Invoke-AzsProductRotateSecretsActiondöndürmek için cmdlet'ini çalıştırın:Invoke-AzsProductRotateSecretsAction -ProductId $productId

Dış sertifikayı döndürme

Önce aşağıdaki parametrelerin değerlerini not almanız gerekir.

| Yer tutucu | Description | Örnek değer |

|---|---|---|

<product-id> |

En son kaynak sağlayıcısı dağıtımının ürün kimliği. | microsoft.sqlrp |

<installed-version> |

En son kaynak sağlayıcısı dağıtımının sürümü. | 2.0.0.2 |

<package-id> |

Paket kimliği, product-id ve installed-version birleştirilmesiyle oluşturulur. | microsoft.sqlrp.2.0.0.2 |

<cert-secret-name> |

Sertifika gizli dizisinin altında depolandığı ad. | SSLCert |

<cert-pfx-file-path> |

Sertifika PFX dosyanızın yolu. | C:\dir\dbadapter-cert-file.pfx |

<pfx-password> |

Sertifikanıza atanan parola. PFX dosyası. | strong@CertSecret6 |

Yükseltilmiş bir PowerShell konsolu açın ve aşağıdaki adımları tamamlayın:

Operatör kimlik bilgilerinizi kullanarak Azure Stack Hub ortamınızda oturum açın. Bkz. PowerShell için PowerShell ile Azure Stack Hub'a bağlanma oturum açma betiği. PowerShell Az cmdlet'lerini (AzureRM yerine) kullandığınızdan ve uç nokta URL'leri ve dizin kiracı adı gibi tüm yer tutucu değerlerini değiştirerek emin olun.

Product-id parametre değerini alın.

Get-AzsProductDeploymentEn son kaynak sağlayıcısı dağıtımlarının listesini almak için cmdlet'ini çalıştırın. Döndürülen"value"koleksiyon, dağıtılan her kaynak sağlayıcısı için bir öğe içerir. İlgilenen kaynak sağlayıcısını bulun ve bu özelliklerin değerlerini not edin:"name"- değerin ikinci segmentindeki kaynak sağlayıcısı ürün kimliğini içerir."properties"."deployment"."version"- şu anda dağıtılan sürüm numarasını içerir.

Örneğin, SQL RP dağıtımının ürün kimliği "microsoft.sqlrp"ve sürümü "2.0.0.2"olabilir.

Kaynak sağlayıcısı ürün kimliğini ve sürümünü birleştirerek kaynak sağlayıcısının paket kimliğini oluşturun. Örneğin, önceki adımda türetilen değerleri kullanarak SQL RP paket kimliği şeklindedir

microsoft.sqlrp.2.0.0.2.Önceki adımda türetilen paket kimliğini kullanarak komutunu çalıştırarak

Get-AzsProductSecret -PackageIdkaynak sağlayıcısı tarafından kullanılan gizli dizi türlerinin listesini alın. Döndürülenvaluekoleksiyonda özelliği için"properties"."secretKind"değerini"Certificate"içeren öğesini bulun. Bu öğe, RP'nin sertifika gizli dizisinin özelliklerini içerir. Bu sertifika gizli dizisine atanan adı not edin. Bu ad, hemen üzerinde"properties", özelliğin"name"son kesimi tarafından tanımlanır.

Örneğin, SQL RP için döndürülen gizli dizi koleksiyonu adlı SSLCertbir "Certificate" gizli dizi içerir.

Set-AzsProductSecretYeni sertifikanızı döndürme işlemi tarafından kullanılacak olan Key Vault içeri aktarmak için cmdlet'ini kullanın. Betiği çalıştırmadan önce değişken yer tutucu değerlerini uygun şekilde değiştirin.$productId = '<product-id>' $packageId = $productId + '.' + '<installed-version>' $certSecretName = '<cert-secret-name>' $pfxFilePath = '<cert-pfx-file-path>' $pfxPassword = ConvertTo-SecureString '<pfx-password>' -AsPlainText -Force Set-AzsProductSecret -PackageId $packageId -SecretName $certSecretName -PfxFileName $pfxFilePath -PfxPassword $pfxPassword -ForceSon olarak, gizli dizileri

Invoke-AzsProductRotateSecretsActiondöndürmek için cmdlet'ini kullanın:Invoke-AzsProductRotateSecretsAction -ProductId $productId

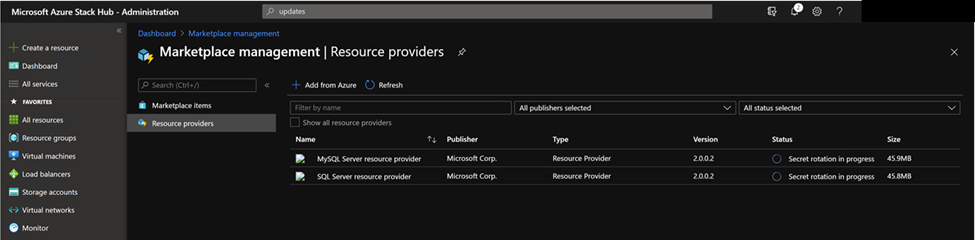

Gizli dizi döndürme ilerleme durumunu izleme

Market hizmetinde kaynak sağlayıcısını seçerek PowerShell konsolunda veya yönetici portalında gizli dizi döndürme ilerleme durumunu izleyebilirsiniz:

Not

Gizli dizi döndürme süresi 10 dakikadan uzun sürebilir. İşlem tamamlandıktan sonra kaynak sağlayıcısının durumu "Yüklendi" olarak değişir.

Tanılama günlüklerini toplama

Azure Stack Hub'ın tanılama günlüklerini toplamanın, kaydetmenin ve Microsoft Desteği göndermenin birden çok yolu vardır. 1.1.93 sürümünden itibaren SQL Kaynak Sağlayıcısı, Azure Stack Hub ortamınızdan günlük toplamanın standart yolunu destekler. Daha fazla bilgi için bkz . Tanılama günlüğü toplama.

1.1.93 sürümünden itibaren SQL Kaynak Sağlayıcısı, Azure Stack Hub ortamınızdan günlük toplamanın standart yolunu destekler. Eski bir sürüm kullanıyorsanız SQL Kaynak Sağlayıcınızı en son sürüme güncelleştirmeniz önerilir.

Kilitli VM'den günlükleri toplamak için PowerShell Yeterli Yönetim (JEA) uç noktasını DBAdapterDiagnostics kullanın. Bu uç nokta aşağıdaki komutları sağlar:

- Get-AzsDBAdapterLog. Bu komut, kaynak sağlayıcısı tanılama günlüklerinin zip paketini oluşturur ve dosyayı oturumun kullanıcı sürücüsüne kaydeder. Bu komutu herhangi bir parametre olmadan çalıştırabilirsiniz ve günlüklerin son dört saati toplanır.

- Remove-AzsDBAdapterLog. Bu komut, kaynak sağlayıcısı VM'sinde var olan günlük paketlerini kaldırır.

Uç nokta gereksinimleri ve işlemi

Bir kaynak sağlayıcısı yüklendiğinde veya güncelleştirildiğinde dbadapterdiag kullanıcı hesabı oluşturulur. Tanılama günlüklerini toplamak için bu hesabı kullanacaksınız.

Not

dbadapterdiag hesabı parolası, bir sağlayıcı dağıtımı veya güncelleştirmesi sırasında oluşturulan VM'de yerel yönetici için kullanılan parolayla aynıdır.

DBAdapterDiagnostics komutlarını kullanmak için kaynak sağlayıcısı VM'sinde bir uzak PowerShell oturumu oluşturun ve Get-AzsDBAdapterLog komutunu çalıştırın.

FromDate ve ToDate parametrelerini kullanarak günlük toplama için zaman aralığını ayarlarsınız. Bu parametrelerden birini veya her ikisini belirtmezseniz, aşağıdaki varsayılanlar kullanılır:

- FromDate geçerli saatten dört saat önce.

- ToDate geçerli saattir.

Günlükleri toplamak için PowerShell betiği örneği

Aşağıdaki betik, kaynak sağlayıcısı VM'sinden tanılama günlüklerinin nasıl toplayacağını gösterir.

# Create a new diagnostics endpoint session.

$databaseRPMachineIP = '<RP VM IP address>'

$diagnosticsUserName = 'dbadapterdiag'

$diagnosticsUserPassword = '<Enter Diagnostic password>'

$diagCreds = New-Object System.Management.Automation.PSCredential `

($diagnosticsUserName, (ConvertTo-SecureString -String $diagnosticsUserPassword -AsPlainText -Force))

$session = New-PSSession -ComputerName $databaseRPMachineIP -Credential $diagCreds `

-ConfigurationName DBAdapterDiagnostics `

-SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# Sample that captures logs from the previous hour.

$fromDate = (Get-Date).AddHours(-1)

$dateNow = Get-Date

$sb = {param($d1,$d2) Get-AzSDBAdapterLog -FromDate $d1 -ToDate $d2}

$logs = Invoke-Command -Session $session -ScriptBlock $sb -ArgumentList $fromDate,$dateNow

# Copy the logs to the user drive.

$sourcePath = "User:\{0}" -f $logs

$destinationPackage = Join-Path -Path (Convert-Path '.') -ChildPath $logs

Copy-Item -FromSession $session -Path $sourcePath -Destination $destinationPackage

# Clean up the logs.

$cleanup = Invoke-Command -Session $session -ScriptBlock {Remove-AzsDBAdapterLog}

# Close the session.

$session | Remove-PSSession

SQL Server kaynak sağlayıcısı Sürüm 1'in bilinen sınırlamaları

Sınırlama:

Dağıtım, yükseltme veya gizli dizi döndürme betiği başarısız olduğunda, bazı günlükler standart günlük toplama mekanizması tarafından toplanamaz.

Geçici çözüm:

Standart günlük toplama mekanizmasını kullanmanın yanı sıra, daha fazla günlük bulmak için betiğin bulunduğu ayıklanan klasördeki Günlükler klasörüne gidin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin