Microsoft Entra Domain Services için sanal ağ tasarımında dikkat edilmesi gerekenler ve yapılandırma seçenekleri

Microsoft Entra Domain Services, diğer uygulamalara ve iş yüklerine kimlik doğrulaması ve yönetim hizmetleri sağlar. Ağ bağlantısı önemli bir bileşendir. Doğru yapılandırılmış sanal ağ kaynakları olmadan, uygulamalar ve iş yükleri Etki Alanı Hizmetleri tarafından sağlanan özelliklerle iletişim kuramaz ve bunları kullanamaz. Etki Alanı Hizmetleri'nin uygulamalarınıza ve iş yüklerinize gerektiği gibi hizmet sunadığından emin olmak için sanal ağ gereksinimlerinizi planlayın.

Bu makalede, Bir Azure sanal ağının Etki Alanı Hizmetleri'ne yönelik tasarım konuları ve gereksinimleri açıklanmaktadır.

Azure sanal ağ tasarımı

Ağ bağlantısı sağlamak ve uygulamaların ve hizmetlerin Etki Alanı Hizmetleri tarafından yönetilen bir etki alanında kimlik doğrulamasına izin vermek için bir Azure sanal ağı ve alt ağı kullanırsınız. İdeal olan yönetilen etki alanının kendi sanal ağına dağıtılmasıdır.

Yönetim VM'nizi veya hafif uygulama iş yüklerinizi barındırmak için aynı sanal ağa ayrı bir uygulama alt ağı ekleyebilirsiniz. Etki Alanı Hizmetleri sanal ağıyla eşlenen daha büyük veya karmaşık uygulama iş yükleri için ayrı bir sanal ağ genellikle en uygun tasarımdır.

Diğer tasarım seçenekleri, sanal ağ ve alt ağ için aşağıdaki bölümlerde belirtilen gereksinimleri karşılamanız koşuluyla geçerlidir.

Etki Alanı Hizmetleri için sanal ağı tasarlarken aşağıdaki noktalar geçerlidir:

- Etki Alanı Hizmetleri, sanal ağınızla aynı Azure bölgesine dağıtılmalıdır.

- Şu anda, Microsoft Entra kiracısı başına yalnızca bir yönetilen etki alanı dağıtabilirsiniz. Yönetilen etki alanı tek bir bölgeye dağıtılır. Etki Alanı Hizmetleri'ni destekleyen bir bölgede sanal ağ oluşturduğunuzdan veya seçtiğinizden emin olun.

- Diğer Azure bölgelerinin ve uygulama iş yüklerinizi barındıran sanal ağların yakınlıklarını göz önünde bulundurun.

- Gecikme süresini en aza indirmek için, temel uygulamalarınızı yönetilen etki alanınızın sanal ağ alt ağına yakın veya aynı bölgede tutun. Azure sanal ağları arasında sanal ağ eşleme veya sanal özel ağ (VPN) bağlantılarını kullanabilirsiniz. Bu bağlantı seçenekleri aşağıdaki bölümde açıklanmıştır.

- Sanal ağ, yönetilen etki alanı tarafından sağlanan hizmetler dışındaki DNS hizmetlerine güvenemez.

- Etki Alanı Hizmetleri kendi DNS hizmetini sağlar. Sanal ağ, bu DNS hizmet adreslerini kullanacak şekilde yapılandırılmalıdır. Ek ad alanları için ad çözümlemesi, koşullu ileticiler kullanılarak gerçekleştirilebilir.

- Vm'ler de dahil olmak üzere diğer DNS sunucularından gelen sorguları yönlendirmek için özel DNS sunucusu ayarlarını kullanamazsınız. Sanal ağdaki kaynaklar, yönetilen etki alanı tarafından sağlanan DNS hizmetini kullanmalıdır.

Önemli

Hizmeti etkinleştirdikten sonra Etki Alanı Hizmetleri'ni farklı bir sanal ağa taşıyamazsınız.

Yönetilen etki alanı, Azure sanal ağındaki bir alt ağa bağlanır. Etki Alanı Hizmetleri için aşağıdaki noktaları dikkate alarak bu alt ağı tasarla:

Yönetilen bir etki alanının kendi alt aya dağıtılması gerekir. Sanal ağ eşlemesinde mevcut bir alt ağ, ağ geçidi alt ağı veya uzak ağ geçidi ayarlarının kullanılması desteklenmez.

Yönetilen bir etki alanının dağıtımı sırasında bir ağ güvenlik grubu oluşturulur. Bu ağ güvenlik grubu, doğru hizmet iletişimi için gerekli kuralları içerir.

- Kendi özel kurallarınızla mevcut bir ağ güvenlik grubu oluşturmayın veya kullanmayın.

Yönetilen etki alanı 3-5 IP adresi gerektirir. Alt ağ IP adresi aralığınızın bu sayıda adres sağlayabildiğinden emin olun.

- Kullanılabilir IP adreslerinin kısıtlanması, yönetilen etki alanının iki etki alanı denetleyicisini korumasını engelleyebilir.

Not

Aşağıdaki sorunlardan dolayı sanal ağlar ve alt ağları için genel IP adreslerini kullanmamalısınız:

IP adresinin kıtlığı: IPv4 genel IP adresleri sınırlıdır ve talepleri genellikle kullanılabilir tedarik miktarını aşıyor. Ayrıca, genel uç noktalarla çakışan IP'ler de vardır.

Güvenlik riskleri: Sanal ağlar için genel IP'lerin kullanılması, cihazlarınızı doğrudan İnternet'te kullanıma salar ve yetkisiz erişim ve olası saldırı riskini artırır. Uygun güvenlik önlemleri olmadan cihazlarınız çeşitli tehditlere karşı savunmasız hale gelebilir.

Karmaşıklık: Bir sanal ağı genel IP'lerle yönetmek, dış IP aralıklarıyla ilgilenmeyi ve uygun ağ segmentasyonu ile güvenliği sağlamayı gerektirdiğinden özel IP'leri kullanmaktan daha karmaşık olabilir.

Özel IP adreslerinin kullanılması kesinlikle önerilir. Genel IP kullanıyorsanız, seçtiğiniz genel aralıkta seçilen IP'lerin sahibi/ayrılmış kullanıcısı olduğunuzdan emin olun.

Aşağıdaki örnek diyagramda, yönetilen etki alanının kendi alt ağına sahip olduğu, dış bağlantı için bir ağ geçidi alt ağı bulunduğu ve uygulama iş yüklerinin sanal ağ içindeki bağlı bir alt ağda yer aldığı geçerli bir tasarım özetlenmiştir:

Domain Services sanal ağına bağlantılar

Önceki bölümde belirtildiği gibi, Azure'da tek bir sanal ağda yalnızca yönetilen etki alanı oluşturabilirsiniz ve Microsoft Entra kiracısı başına yalnızca bir yönetilen etki alanı oluşturulabilir. Bu mimariye bağlı olarak, uygulama iş yüklerinizi barındıran bir veya daha fazla sanal ağı yönetilen etki alanınızın sanal ağına bağlamanız gerekebilir.

Aşağıdaki yöntemlerden birini kullanarak diğer Azure sanal ağlarında barındırılan uygulama iş yüklerini bağlayabilirsiniz:

- Sanal ağ eşlemesi

- Sanal özel ağ (VPN)

Sanal ağ eşlemesi

Sanal ağ eşlemesi, aynı bölgedeki iki sanal ağı Azure omurga ağı üzerinden bağlayan bir mekanizmadır. Genel sanal ağ eşlemesi, sanal ağı Azure bölgeleri arasında bağlayabilir. eşlendikten sonra, iki sanal ağ VM gibi kaynakların özel IP adreslerini kullanarak birbirleriyle doğrudan iletişim kurmasına izin verir. Sanal ağ eşlemesini kullanmak, diğer sanal ağlara dağıtılan uygulama iş yüklerinizle yönetilen bir etki alanı dağıtmanıza olanak tanır.

Daha fazla bilgi için bkz . Azure sanal ağ eşlemeye genel bakış.

Sanal Özel Ağ (VPN)

Bir sanal ağı şirket içi site konumuna yapılandırdığınız gibi başka bir sanal ağa (VNet-VNet) bağlayabilirsiniz. Her iki bağlantı da IPSec/IKE kullanarak güvenli bir tünel oluşturmak için bir VPN ağ geçidi kullanır. Bu bağlantı modeli, yönetilen etki alanını bir Azure sanal ağına dağıtmanıza ve ardından şirket içi konumlara veya diğer bulutlara bağlanmanıza olanak tanır.

Sanal özel ağ kullanma hakkında daha fazla bilgi için Bkz . Microsoft Entra yönetim merkezini kullanarak sanal ağdan sanal ağa VPN ağ geçidi bağlantısı yapılandırma.

Sanal ağları bağlarken ad çözümlemesi

Yönetilen etki alanının sanal ağına bağlı sanal ağların genellikle kendi DNS ayarları vardır. Sanal ağları bağladığınızda, yönetilen etki alanı tarafından sağlanan hizmetleri çözümlemek için bağlanan sanal ağ için ad çözümlemesini otomatik olarak yapılandırmaz. Bağlanan sanal ağlardaki ad çözümlemesi, uygulama iş yüklerinin yönetilen etki alanını bulmasını sağlayacak şekilde yapılandırılmalıdır.

Ad çözümlemeyi, bağlanan sanal ağları destekleyen DNS sunucusunda koşullu DNS ileticilerini kullanarak veya yönetilen etki alanının sanal ağından aynı DNS IP adreslerini kullanarak etkinleştirebilirsiniz.

Etki Alanı Hizmetleri tarafından kullanılan ağ kaynakları

Yönetilen etki alanı, dağıtım sırasında bazı ağ kaynakları oluşturur. Bu kaynaklar, yönetilen etki alanının başarılı bir şekilde çalıştırılması ve yönetilmesi için gereklidir ve el ile yapılandırılmamalıdır.

Etki Alanı Hizmetleri tarafından kullanılan ağ kaynaklarını kilitlemeyin. Ağ kaynakları kilitlenirse silinemez. Bu durumda etki alanı denetleyicilerinin yeniden oluşturulması gerektiğinde, farklı IP adreslerine sahip yeni ağ kaynaklarının oluşturulması gerekir.

| Azure kaynağı | Açıklama |

|---|---|

| Ağ arabirimi kartı | Domain Services yönetilen etki alanını Windows Server'da Azure VM'leri olarak çalışan iki etki alanı denetleyicisinde (DC) barındırıyor. Her VM'nin sanal ağ alt ağınıza bağlanan bir sanal ağ arabirimi vardır. |

| Dinamik standart genel IP adresi | Etki Alanı Hizmetleri, eşitleme ve yönetim hizmetiyle Standart SKU genel IP adresi kullanarak iletişim kurar. Genel IP adresleri hakkında daha fazla bilgi için bkz . Azure'da IP adresi türleri ve ayırma yöntemleri. |

| Azure standart yük dengeleyici | Etki Alanı Hizmetleri, ağ adresi çevirisi (NAT) ve yük dengeleme (güvenli LDAP ile kullanıldığında) için Standart SKU yük dengeleyici kullanır. Azure yük dengeleyiciler hakkında daha fazla bilgi için bkz. Azure Load Balancer nedir? |

| Ağ adresi çevirisi (NAT) kuralları | Domain Services, güvenli PowerShell uzaktan iletişimi için yük dengeleyicide iki Gelen NAT kuralı oluşturur ve kullanır. Standart SKU yük dengeleyici kullanılırsa, bir Giden NAT Kuralı da olur. Temel SKU yük dengeleyici için Giden NAT kuralı gerekmez. |

| Yük dengeleyici kuralları | Yönetilen etki alanı 636 numaralı TCP bağlantı noktasında güvenli LDAP için yapılandırıldığında, trafiği dağıtmak için yük dengeleyicide üç kural oluşturulur ve kullanılır. |

Uyarı

Yük dengeleyiciyi veya kuralları el ile yapılandırma gibi Etki Alanı Hizmetleri tarafından oluşturulan ağ kaynaklarını silmeyin veya değiştirmeyin. Ağ kaynaklarından herhangi birini siler veya değiştirirseniz, Etki Alanı Hizmetleri hizmet kesintisi oluşabilir.

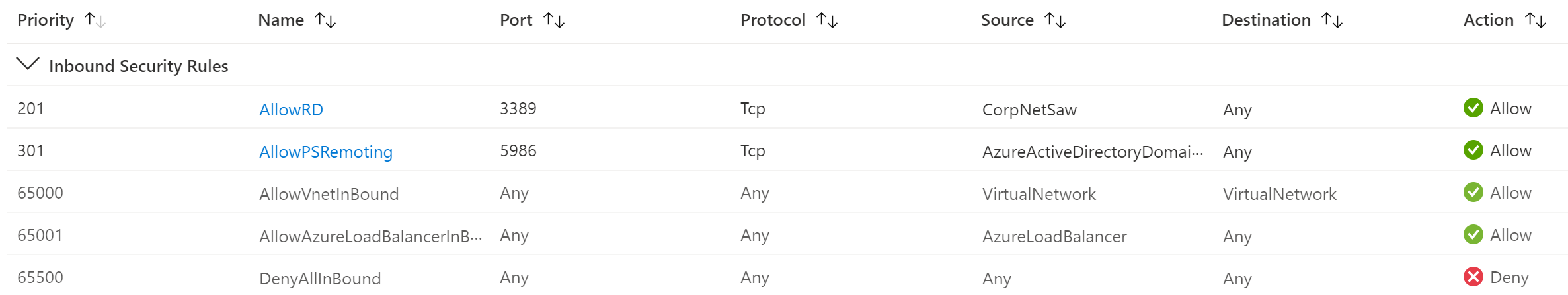

Ağ güvenlik grupları ve gerekli bağlantı noktaları

Ağ güvenlik grubu (NSG), Azure sanal ağında ağ trafiğine izin veren veya reddeden kuralların listesini içerir. Yönetilen bir etki alanı dağıttığınızda, hizmetin kimlik doğrulaması ve yönetim işlevleri sağlamasına olanak sağlayan bir dizi kuralla bir ağ güvenlik grubu oluşturulur. Bu varsayılan ağ güvenlik grubu, yönetilen etki alanınızın dağıtılacağı sanal ağ alt ağıyla ilişkilendirilir.

Aşağıdaki bölümlerde ağ güvenlik grupları ile Gelen ve Giden bağlantı noktası gereksinimleri ele alınmaktadır.

Gelen bağlantı

Yönetilen etki alanının kimlik doğrulaması ve yönetim hizmetleri sağlaması için aşağıdaki ağ güvenlik grubu Gelen kuralları gereklidir. Yönetilen etki alanınız için sanal ağ alt ağı için bu ağ güvenlik grubu kurallarını düzenlemeyin veya silmeyin.

| Kaynak | Kaynak hizmet etiketi | Kaynak bağlantı noktası aralıkları | Hedef | Hizmet | Hedef bağlantı noktası aralıkları | Protokol | Eylem | Gerekli | Amaç |

|---|---|---|---|---|---|---|---|---|---|

| Hizmet etiketi | AzureActiveDirectoryDomainServices | * | Herhangi | WinRM | 5986 | TCP | İzin vermek | Evet | Etki alanınızın yönetimi. |

| Hizmet etiketi | CorpNetSaw | * | Herhangi | RDP | 3389 | TCP | İzin vermek | Opsiyonel | Destek için hata ayıklama |

CorpNetSaw hizmet etiketinin Microsoft Entra yönetim merkezi kullanılarak kullanılamadığını ve CorpNetSaw için ağ güvenlik grubu kuralının PowerShell kullanılarak eklenmesi gerektiğini unutmayın.

Etki Alanı Hizmetleri ayrıca AllowVnetInBound ve AllowAzureLoadBalancerInBound Varsayılan Güvenlik kurallarına da dayanır.

AllowVnetInBound kuralı, sanal ağ içindeki tüm trafiğe izin verir. Bu sayede DC'ler düzgün iletişim kurabilir ve çoğaltılır ve etki alanı üyelerine etki alanı katılımına ve diğer etki alanı hizmetlerine izin verir. Windows için gerekli bağlantı noktaları hakkında daha fazla bilgi için bkz . Windows için hizmete genel bakış ve ağ bağlantı noktası gereksinimleri.

Hizmetin DC'leri yönetmek için yük dengeleyici üzerinden düzgün bir şekilde iletişim kurabilmesi için AllowAzureLoadBalancerInBound kuralı da gereklidir. Bu ağ güvenlik grubu, Etki Alanı Hizmetleri'nin güvenliğini sağlar ve yönetilen etki alanının düzgün çalışması için gereklidir. Bu ağ güvenlik grubunu silmeyin. Yük dengeleyici olmadan düzgün çalışmaz.

Gerekirse, Azure PowerShell kullanarak gerekli ağ güvenlik grubunu ve kurallarını oluşturabilirsiniz.

Uyarı

Yanlış yapılandırılmış bir ağ güvenlik grubunu veya kullanıcı tanımlı yol tablosunu yönetilen etki alanının dağıtıldığı alt ağ ile ilişkilendirdiğinizde, Microsoft'un etki alanına hizmet verme ve yönetme becerisini kesintiye uğratabilirsiniz. Microsoft Entra kiracınız ile yönetilen etki alanınız arasındaki eşitleme de kesintiye uğramaktadır. Eşitleme, düzeltme eki uygulama veya yönetimi bozabilecek desteklenmeyen bir yapılandırmadan kaçınmak için listelenen tüm gereksinimleri izleyin.

Güvenli LDAP kullanıyorsanız, gerekirse dış trafiğe izin vermek için gerekli TCP bağlantı noktası 636 kuralını ekleyebilirsiniz. Bu kuralın eklenmesi, ağ güvenlik grubu kurallarınızı desteklenmeyen bir duruma yerleştirmez. Daha fazla bilgi için bkz . İnternet üzerinden güvenli LDAP erişimini kilitleme

Azure SLA, yanlış yapılandırılmış bir ağ güvenlik grubu veya kullanıcı tanımlı yol tablosu tarafından güncelleştirmeler veya yönetim engellenen dağıtımlar için geçerli değildir. Bozuk bir ağ yapılandırması, güvenlik düzeltme eklerinin uygulanmasını da engelleyebilir.

Giden bağlantı

Giden bağlantı için AllowVnetOutbound ve AllowInternetOutBound'ı tutabilir veya aşağıdaki tabloda listelenen ServiceTag'leri kullanarak Giden trafiği kısıtlayabilirsiniz. AzureUpdateDelivery için ServiceTag PowerShell aracılığıyla eklenmelidir. Log Analytics kullanıyorsanız giden hedeflere EventHub ekleyin.

Daha yüksek önceliğe sahip diğer NSG'lerin Giden bağlantıyı reddettiklerinden emin olun. Giden bağlantı reddedilirse çoğaltma kümeleri arasında çoğaltma çalışmaz.

| Giden bağlantı noktası numarası | Protokol | Kaynak | Hedef | Eylem | Gerekli | Amaç |

|---|---|---|---|---|---|---|

| 443 | TCP | Herhangi | AzureActiveDirectoryDomainServices | İzin vermek | Evet | Microsoft Entra Domain Services yönetim hizmetiyle iletişim. |

| 443 | TCP | Herhangi | AzureMonitor | İzin vermek | Evet | Sanal makineleri izleme. |

| 443 | TCP | Herhangi | Depolama | İzin vermek | Evet | Azure Depolama ile iletişim. |

| 443 | TCP | Herhangi | Microsoft Entra ID | İzin vermek | Evet | Microsoft Entra Kimliği ile iletişim. |

| 443 | TCP | Herhangi | GuestAndHybridManagement | İzin vermek | Evet | Güvenlik düzeltme eklerinin otomatik yönetimi. |

Not

AzureUpdateDelivery ve AzureFrontDoor.FirstParty etiketleri 1 Temmuz 2024 itibarıyla kullanım dışı bırakılmıştır. Varsayılan AllowInternetOutBound kuralını kullanırsanız (öncelik 65001), hiçbir değişiklik gerekmez (AzureUpdateDelivery ve AzureFrontDoor.FirstParty etiketleriyle veya olmadan). Daha fazla bilgi için bkz . AzureUpdateDelivery hizmet etiketine gelen değişiklikler.

Bağlantı noktası 5986 - PowerShell uzaktan iletişimini kullanarak yönetim

- Yönetilen etki alanınızda PowerShell uzaktan iletişimini kullanarak yönetim görevlerini gerçekleştirmek için kullanılır.

- Bu bağlantı noktasına erişim olmadan, yönetilen etki alanınız güncelleştirilemez, yapılandırılamaz, yedeklenemez veya izlenemez.

- Bu bağlantı noktasına gelen erişimi AzureActiveDirectoryDomainServices hizmet etiketine kısıtlayabilirsiniz.

Bağlantı noktası 3389 - uzak masaüstü kullanarak yönetim

- Yönetilen etki alanınızdaki etki alanı denetleyicilerine uzak masaüstü bağlantıları için kullanılır.

- Varsayılan ağ güvenlik grubu kuralı, trafiği daha fazla kısıtlamak için CorpNetSaw hizmet etiketini kullanır.

- Bu hizmet etiketi yalnızca Microsoft kurumsal ağındaki güvenli erişim iş istasyonlarının yönetilen etki alanında uzak masaüstü kullanmasına izin verir.

- Erişime yalnızca yönetim veya sorun giderme senaryoları gibi iş gerekçeleriyle izin verilir.

- Bu kural Reddet olarak ve yalnızca gerektiğinde İzin Ver olarak ayarlanabilir. Yönetim ve izleme görevlerinin çoğu PowerShell uzaktan iletişim kullanılarak gerçekleştirilir. RDP yalnızca gelişmiş sorun giderme için Microsoft'un yönetilen etki alanınıza uzaktan bağlanması gereken nadir durumlarda kullanılır.

Bu ağ güvenlik grubu kuralını düzenlemeye çalışırsanız, portaldan CorpNetSaw hizmet etiketini el ile seçemezsiniz. CorpNetSaw hizmet etiketini kullanan bir kuralı el ile yapılandırmak için Azure PowerShell'i veya Azure CLI'yi kullanmanız gerekir.

Örneğin, RDP'ye izin veren bir kural oluşturmak için aşağıdaki betiği kullanabilirsiniz:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Kullanıcı tanımlı yollar

Kullanıcı tanımlı yollar varsayılan olarak oluşturulmaz ve Etki Alanı Hizmetleri'nin düzgün çalışması için gerekli değildir. Yol tablolarını kullanmanız gerekiyorsa 0.0.0.0 yolunda değişiklik yapmaktan kaçının. Bu yoldaki değişiklikler, Etki Alanı Hizmetleri'ni kesintiye uğratır ve yönetilen etki alanını desteklenmeyen bir duruma getirir.

Ayrıca, ilgili Azure hizmet etiketlerine dahil edilen IP adreslerinden gelen trafiği yönetilen etki alanının alt ağından yönlendirmelisiniz. Hizmet etiketleri ve ilgili IP adresleri hakkında daha fazla bilgi için bkz . Azure IP Aralıkları ve Hizmet Etiketleri - Genel Bulut.

Dikkat

Bu Azure veri merkezi IP aralıkları bildirimde bulunmadan değişebilir. En son IP adreslerine sahip olduğunuzu doğrulamak için işlemlere sahip olduğunuzdan emin olun.

Sonraki adımlar

Etki Alanı Hizmetleri tarafından kullanılan bazı ağ kaynakları ve bağlantı seçenekleri hakkında daha fazla bilgi için aşağıdaki makalelere bakın: