Microsoft Entra uygulama ara sunucusu ile SharePoint’e uzaktan erişimi etkinleştirme

Bu adım adım kılavuzda, şirket içi SharePoint grubuyla Microsoft Entra uygulama ara sunucusunun nasıl tümleştirilmesi açıklanmaktadır.

Önkoşullar

Yapılandırmayı gerçekleştirmek için aşağıdaki kaynaklara ihtiyacınız vardır:

- SharePoint 2013 grubu veya daha yenisi. SharePoint grubu Microsoft Entra Id ile tümleştirilmelidir.

- Uygulama ara sunucusu içeren bir planı olan bir Microsoft Entra kiracısı. Microsoft Entra ID planları ve fiyatlandırması hakkında daha fazla bilgi edinin.

- Şirket içi SharePoint grubundan Office dosyalarını düzgün bir şekilde başlatmak için bir Microsoft Office Web Apps Sunucu grubu.

- Microsoft Entra kiracısında özel, doğrulanmış bir etki alanı.

- Şirket içi Active Directory, kullanıcıların Azure'da oturum açabildiği Microsoft Entra Bağlan ile eşitlenir.

- şirket etki alanı içindeki bir makinede yüklü ve çalışan bir özel ağ bağlayıcısı.

SharePoint'i uygulama ara sunucusuyla yapılandırmak için iki URL gerekir:

- Son kullanıcılar tarafından görülebilen ve Microsoft Entra Id içinde belirlenen bir dış URL. Bu URL özel bir etki alanı kullanabilir. Microsoft Entra uygulama ara sunucusundaki özel etki alanlarıyla çalışma hakkında daha fazla bilgi edinin.

- Yalnızca şirket etki alanında bilinen ve hiçbir zaman doğrudan kullanılmayan bir iç URL.

Önemli

Bağlantıların doğru eşlendiğinden emin olmak için iç URL için şu önerileri izleyin:

- HTTPS kullanın.

- Özel bağlantı noktaları kullanmayın.

- Şirket Etki Alanı Adı Sistemi'nde (DNS), diğer adı (CName) değil, SharePoint WFE'yi (veya yük dengeleyiciyi) işaret eden bir konak (A) oluşturun.

Bu makalede aşağıdaki değerler kullanılır:

- İç URL:

https://sharepoint. - Dış URL:

https://spsites-demo1984.msappproxy.net/. - SharePoint web uygulaması için uygulama havuzu hesabı:

Contoso\spapppool.

1. Adım: Microsoft Entra Id'de uygulama ara sunucusu kullanan bir uygulamayı yapılandırma

Bu adımda, Microsoft Entra kiracınızda uygulama ara sunucusu kullanan bir uygulama oluşturursunuz. Dış URL'yi ayarlar ve iç URL'yi belirtirsiniz; her ikisi de daha sonra SharePoint'te kullanılır.

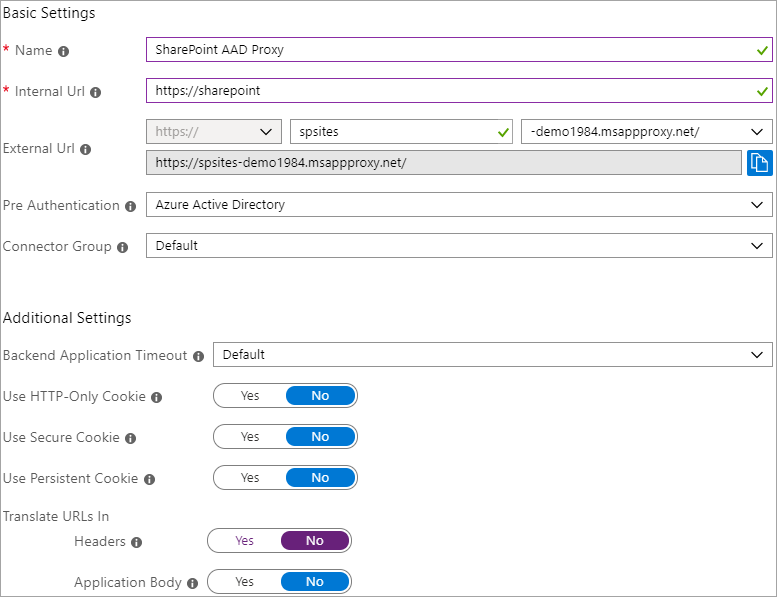

Uygulamayı aşağıdaki ayarlarla açıklandığı gibi oluşturun. Adım adım yönergeler için bkz . Microsoft Entra uygulama ara sunucusunu kullanarak uygulama yayımlama.

- İç URL: SharePoint'te daha sonra ayarlanan SharePoint iç URL'si, örneğin

https://sharepoint. - Ön Kimlik Doğrulaması:

Microsoft Entra ID. - Üst Bilgilerdeki URL'leri çevirin:

No. - Uygulama Gövdesindeki URL'leri çevirin:

No.

- İç URL: SharePoint'te daha sonra ayarlanan SharePoint iç URL'si, örneğin

Uygulamanız yayımlandıktan sonra, çoklu oturum açma ayarlarını yapılandırmak için bu adımları izleyin.

- Portaldaki uygulama sayfasında Çoklu oturum açma'yı seçin.

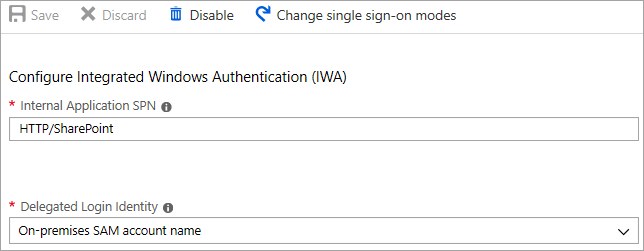

- Çoklu Oturum Açma Modu için Tümleşik Windows Kimlik Doğrulaması'yı seçin.

- İç Uygulama Hizmeti Asıl Adı'nı (SPN) daha önce ayarladığınız değere ayarlayın. Bu örnekte, değeri şeklindedir

HTTP/sharepoint. - TemsilciLi Oturum Açma Kimliği'nin altında, Active Directory orman yapılandırmanız için en uygun seçeneği belirleyin. Örneğin, ormanınızda tek bir Active Directory etki alanınız varsa Şirket içi SAM hesabı adını seçin (aşağıdaki ekran görüntüsünde gösterildiği gibi). Ancak kullanıcılarınız SharePoint ve özel ağ bağlayıcı sunucularıyla aynı etki alanında değilse Şirket içi kullanıcı asıl adı'nı seçin (ekran görüntüsünde gösterilmez).

Uygulamanızı ayarlamayı tamamlayın, Kullanıcılar ve gruplar bölümüne gidin ve kullanıcıları bu uygulamaya erişmeleri için atayın.

2. Adım: SharePoint web uygulamasını yapılandırma

SharePoint web uygulamasının, Microsoft Entra uygulama ara sunucusuyla düzgün çalışması için Kerberos ve uygun alternatif erişim eşlemeleriyle yapılandırılması gerekir. İki olası seçenek vardır:

- Yeni bir web uygulaması oluşturun ve yalnızca varsayılan bölgeyi kullanın. Varsayılan bölgeyi kullanmak tercih edilen seçenektir, SharePoint ile en iyi deneyimi sunar. Örneğin, SharePoint'in oluşturduğu e-posta uyarılarındaki bağlantılar varsayılan bölgeye işaret eder.

- Kerberos'un varsayılan olmayan bir bölgede yapılandırılması için mevcut bir web uygulamasını genişletin.

Önemli

Kullanılan bölgeden bağımsız olarak, Kerberos'un düzgün çalışması için SharePoint web uygulamasının uygulama havuzu hesabının bir etki alanı hesabı olması gerekir.

SharePoint web uygulamasını oluşturma

Betik, varsayılan bölgeyi kullanarak yeni bir web uygulaması oluşturma örneğini gösterir. tercih edilen seçenek varsayılan bölgeyi kullanmaktır.

SharePoint Yönetim Kabuğu'na başlayın ve betiği çalıştırın.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalSharePoint Central Yönetici istration sitesini açın.

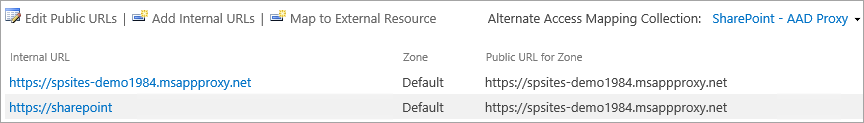

Sistem Ayarlar altında Alternatif Erişim Eşlemelerini Yapılandır'ı seçin. Alternatif Erişim Eşleme Koleksiyonu kutusu açılır.

Görünümü yeni web uygulamasıyla filtreleyin.

Mevcut bir web uygulamasını yeni bir bölgeye genişletirseniz.

SharePoint Yönetim Kabuğu'na başlayın ve aşağıdaki betiği çalıştırın.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

'. SharePoint Central Yönetici istration sitesini açın.

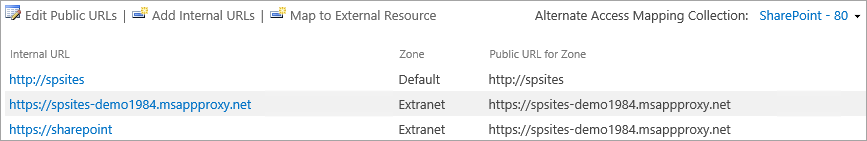

Sistem Ayarlar altında Alternatif Erişim Eşlemelerini Yapılandır'ı seçin. Alternatif Erişim Eşleme Koleksiyonu kutusu açılır.

Ekranı genişletilmiş web uygulamasıyla filtreleyin.

SharePoint web uygulamasının bir etki alanı hesabı altında çalıştığından emin olun

SharePoint web uygulamasının uygulama havuzunu çalıştıran hesabı tanımlamak ve bunun bir etki alanı hesabı olduğundan emin olmak için şu adımları izleyin:

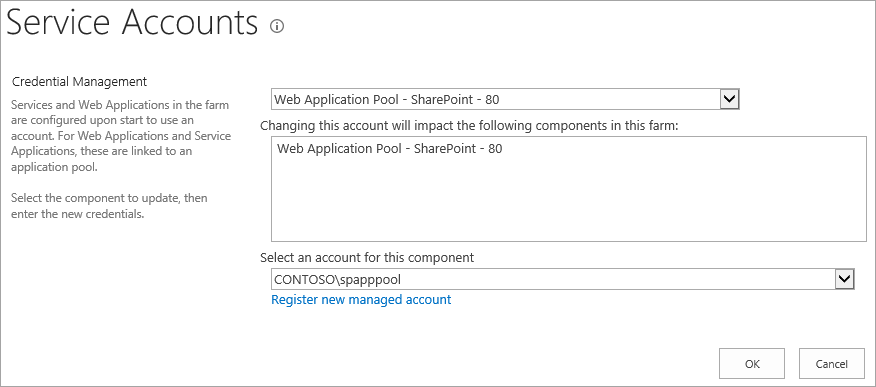

SharePoint Central Yönetici istration sitesini açın.

Güvenlik'egidin ve Hizmet hesaplarını yapılandır'ı seçin.

Web Uygulaması Havuzu - WebUygulamaAdı'nız'ı seçin.

Bu bileşen için hesap seçin seçeneğinin bir etki alanı hesabı döndürdüğünü onaylayın ve sonraki adımda kullandığınızdan bunu unutmayın.

Extranet bölgesinin IIS sitesi için bir HTTPS sertifikasının yapılandırıldığından emin olun

İç URL HTTPS protokolü ()https://SharePoint/ kullandığından, Internet Information Services (IIS) sitesinde bir sertifika ayarlanmalıdır.

Windows PowerShell konsolunu açın.

Otomatik olarak imzalanan bir sertifika oluşturmak ve bilgisayarın

MY storeöğesine eklemek için aşağıdaki betiği çalıştırın.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Önemli

Otomatik olarak imzalanan sertifikalar yalnızca test amacıyla uygundur. Üretim ortamlarında, bunun yerine bir sertifika yetkilisi tarafından verilen sertifikaları kullanmanızı kesinlikle öneririz.

Internet Information Services Manager konsolunu açın.

Ağaç görünümünde sunucuyu genişletin, Siteler'i genişletin, SharePoint - Microsoft Entra Id Proxy sitesini seçin ve Bağlamalar'ı seçin.

https bağlama'ya ve ardından Düzenle'ye tıklayın.

TLS/SSL sertifikası alanında SharePoint sertifikası'nı ve ardından Tamam'ı seçin.

Artık Microsoft Entra uygulama ara sunucusu aracılığıyla SharePoint sitesine dışarıdan erişebilirsiniz.

3. Adım: Kerberos Kısıtlanmış Temsilini Yapılandırma

Kullanıcılar başlangıçta Microsoft Entra Kimliği'nde ve ardından Microsoft Entra özel ağ bağlayıcısı aracılığıyla Kerberos kullanarak SharePoint'te kimlik doğrulaması yapar. Bağlayıcının Microsoft Entra kullanıcısı adına bir Kerberos belirteci almasına izin vermek için, Kerberos Kısıtlanmış Temsili'ni (KCD) protokol geçişiyle yapılandırmanız gerekir. KCD hakkında daha fazla bilgi edinmek için bkz . Kerberos Kısıtlanmış Temsile genel bakış.

SharePoint hizmet hesabı için Hizmet Asıl Adını (SPN) ayarlama

Bu makalede, iç URL 'dir https://sharepointve hizmet asıl adı (SPN) şeklindedir HTTP/sharepoint. Bu değerleri ortamınıza karşılık gelen değerlerle değiştirmeniz gerekir.

SPN'yi HTTP/sharepoint SharePoint uygulama havuzu hesabına Contoso\spapppoolkaydetmek için, bir komut isteminden etki alanının yöneticisi olarak aşağıdaki komutu çalıştırın:

setspn -S HTTP/sharepoint Contoso\spapppool

Komut, Setspn SPN'yi eklemeden önce arar. SPN zaten varsa, Yinelenen SPN Değeri hatası görürsünüz. Mevcut SPN'yi kaldırın. seçeneğiyle -L komutunu çalıştırarak SPN'nin Setspn başarıyla eklendiğini doğrulayın. Komut hakkında daha fazla bilgi edinmek için bkz . Setspn.

SharePoint uygulama havuzu hesabına eklenen SPN'ye temsilci seçme için bağlayıcıya güvenildiğinden emin olun

KCD'yi, Microsoft Entra uygulama ara sunucusunun SharePoint uygulama havuzu hesabına kullanıcı kimliklerini temsilci olarak atayabilmesi için yapılandırın. Özel ağ bağlayıcısının Microsoft Entra Id'de kimliği doğrulanmış kullanıcılarınız için Kerberos biletlerini almasını etkinleştirerek KCD'yi yapılandırın. Ardından, bu sunucu bağlamı hedef uygulamaya (bu örnekte SharePoint) geçirir.

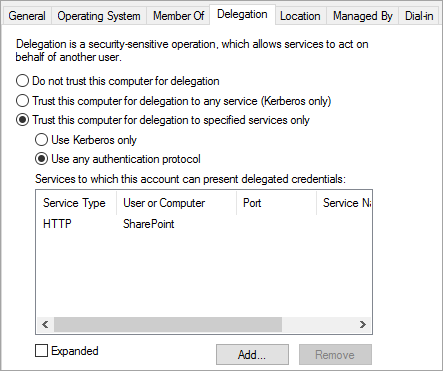

KCD'yi yapılandırmak için her bağlayıcı makinesi için şu adımları izleyin:

Etki alanı denetleyicisinde etki alanı yöneticisi olarak oturum açın ve Active Directory Kullanıcıları ve Bilgisayarları açın.

Microsoft Entra özel ağ bağlayıcısını çalıştıran bilgisayarı bulun. Bu örnekte, SharePoint Server çalıştıran bilgisayardır.

Bilgisayara çift tıklayın ve temsilci seçme sekmesini seçin.

Temsilci seçme seçeneklerinin Yalnızca belirtilen hizmetlere temsilci seçmek için bu bilgisayara güven olarak ayarlandığından emin olun. Ardından Herhangi bir kimlik doğrulama protokolü kullan'ı seçin.

Ekle düğmesini seçin, Kullanıcılar veya Bilgisayarlar'ı seçin ve SharePoint uygulama havuzu hesabını bulun. Örneğin:

Contoso\spapppool.SPN listesinde, hizmet hesabı için daha önce oluşturduğunuz hesabı seçin.

Tamam'ı seçin ve sonra değişikliklerinizi kaydetmek için yeniden Tamam'ı seçin.

Artık dış URL'yi kullanarak SharePoint'te oturum açmaya ve Azure'da kimlik doğrulaması yapmaya hazırsınız.

Oturum açma hatalarını giderme

Sitede oturum açma çalışmıyorsa, Bağlan or günlüklerinde sorun hakkında daha fazla bilgi edinebilirsiniz: Bağlayıcıyı çalıştıran makineden olay görüntüleyicisini açın, Uygulamalar ve Hizmet Günlükleri>Microsoft Microsoft>Entra özel ağına> gidin Bağlan ve Yönetici günlüğünü inceleyin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin