Microsoft Entra sertifika tabanlı kimlik doğrulamasını yapılandırma

Microsoft Entra sertifika tabanlı kimlik doğrulaması (CBA), kuruluşların Microsoft Entra kiracılarını kullanıcıların uygulama ve tarayıcı oturum açma işlemleri için Kurumsal Ortak Anahtar Altyapısı (PKI) tarafından oluşturulan X.509 sertifikalarıyla kimlik doğrulamasına izin verecek veya bu sertifikalarla kimlik doğrulamasını gerektirecek şekilde yapılandırmalarına olanak tanır. Bu özellik, kuruluşların x.509 sertifikası kullanarak kimlik avına dayanıklı modern parolasız kimlik doğrulamasını benimsemesini sağlar.

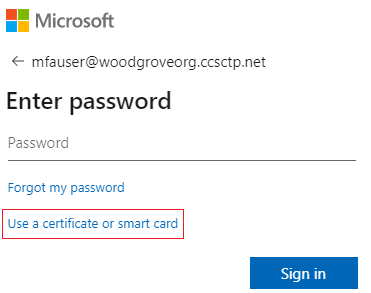

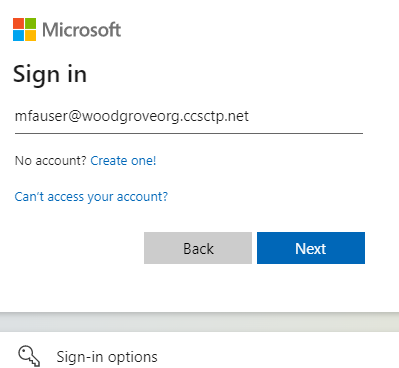

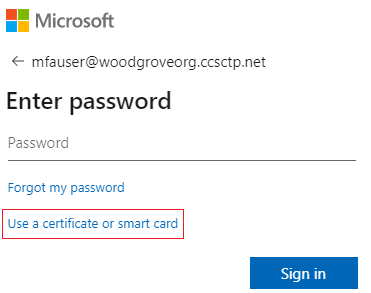

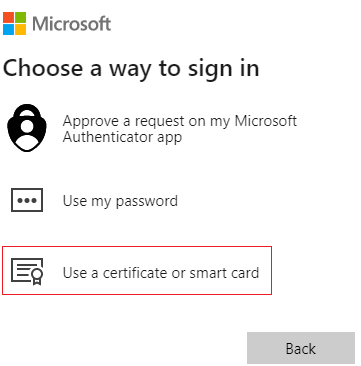

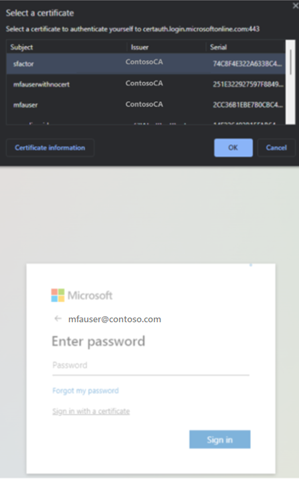

Oturum açma sırasında, kullanıcılar parola girmek yerine sertifikayla kimlik doğrulama seçeneği de görür. Cihazda birden çok eşleşen sertifika varsa, kullanıcı hangisinin kullanılacağını seçebilir. Sertifika kullanıcı hesabında doğrulanır ve başarılı olursa oturum açar.

Office 365 Kurumsal ve ABD Kamu planlarındaki kiracılar için Microsoft Entra CBA'yı yapılandırmak ve kullanmak için bu yönergeleri izleyin. Zaten yapılandırılmış bir ortak anahtar altyapınız (PKI) olmalıdır.

Önkoşullar

Aşağıdaki önkoşulların uygulandığından emin olun:

- Microsoft Entra Id'de en az bir sertifika yetkilisi (CA) ve ara CA'ları yapılandırın.

- Kullanıcının, Microsoft Entra Kimliği'ne karşı kimlik doğrulaması için istemci kimlik doğrulamasına yönelik bir kullanıcı sertifikasına (kiracıda yapılandırılmış güvenilir bir Ortak Anahtar Altyapısından verilmiştir) erişimi olmalıdır.

- Her CA,İnternet'e yönelik URL'lerden başvurulabilen bir sertifika iptal listesine (CRL) sahip olmalıdır. Güvenilen CA'nın yapılandırılmış bir CRL'si yoksa, Microsoft Entra Id herhangi bir CRL denetimi yapmaz, kullanıcı sertifikalarının iptali çalışmaz ve kimlik doğrulaması engellenmez.

Önemli

PKI'nın güvenli olduğundan ve kolayca gizliliğinin tehlikeye girediğinden emin olun. Bir güvenliğin aşıldığı durumlarda, saldırgan istemci sertifikaları oluşturup imzalayabilir ve hem şirket içi kullanıcılardan hem de yalnızca bulut kullanıcılarından eşitlenen kiracıdaki tüm kullanıcıların güvenliğini tehlikeye atabilir. Ancak güçlü bir anahtar koruma stratejisi, HSM etkinleştirme kartları veya yapıtların güvenli depolanmasına yönelik belirteçler gibi diğer fiziksel ve mantıksal denetimlerle birlikte, dış saldırganların veya içeriden gelen tehditlerin PKI bütünlüğünü tehlikeye atmasını önlemek için derinlemesine savunma sağlayabilir. Daha fazla bilgi için bkz . PKI güvenliğini sağlama.

Önemli

Algoritma seçimi, anahtar uzunluğu ve veri koruması içeren Microsoft Şifrelemesi için en iyi yöntemler için lütfen Microsoft önerilerini ziyaret edin. Lütfen önerilen algoritmalardan, anahtar uzunluğundan ve NIST onaylı eğrilerden birini kullandığınızdan emin olun.

Önemli

Devam eden güvenlik geliştirmeleri kapsamında Azure/M365 uç noktaları TLS1.3 desteği ekliyor ve bu işlemin Azure/M365 genelindeki binlerce hizmet uç noktasını kapsayacak şekilde birkaç ay sürmesi bekleniyor. Bu, Microsoft Entra Sertifika Tabanlı Kimlik Doğrulaması (CBA) *.certauth.login.microsoftonline.com & *.certauth.login.mcirosoftonline.us tarafından kullanılan Entra Id uç noktasını içerir. TLS 1.3, iki uç nokta arasında güvenli bir iletişim kanalı sağlamak için verileri şifreleyen İnternet'in en çok dağıtılan güvenlik protokolünün en son sürümüdür. TLS 1.3, eski şifreleme algoritmalarını ortadan kaldırır, eski sürümlere göre güvenliği artırır ve el sıkışmasının mümkün olduğunca çoğunu şifrelemeyi amaçlar. Geliştiricilerin uygulamalarında ve hizmetlerinde TLS 1.3'ü test etmeye başlamalarını kesinlikle öneririz.

Not

PKI'yı değerlendirirken sertifika verme ilkelerini ve zorlamayı gözden geçirmek önemlidir. Belirtildiği gibi, Microsoft Entra yapılandırmasına sertifika yetkilileri (CA) eklemek, bu CA'lar tarafından verilen sertifikaların Microsoft Entra Id'deki herhangi bir kullanıcının kimliğini doğrulamasını sağlar. Bu nedenle, CA'ların sertifika vermesine nasıl ve ne zaman izin verildiğini ve yeniden kullanılabilir tanımlayıcıları nasıl uyguladıklarını göz önünde bulundurmak önemlidir. Yöneticilerin kullanıcının kimliğini doğrulamak için yalnızca belirli bir sertifikanın kullanılabildiğinden emin olması gerektiğinde, yöneticiler yalnızca belirli bir sertifikanın kullanıcının kimliğini doğrulayabildiğine ilişkin daha yüksek düzeyde bir güvence elde etmek için özel olarak yüksek benşim bağlamaları kullanmalıdır. Daha fazla bilgi için bkz . yüksek benşim bağlamaları.

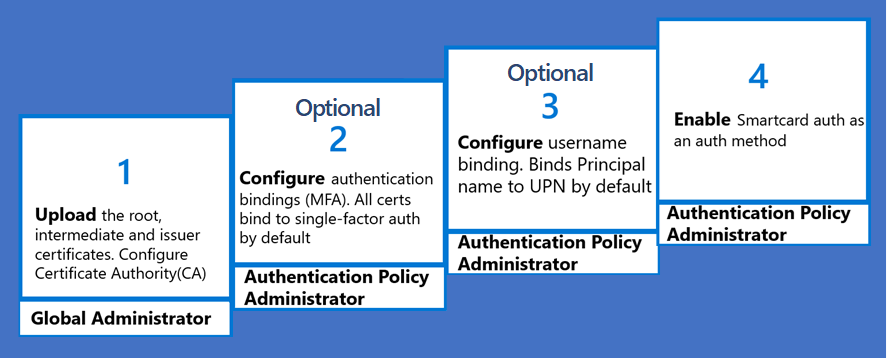

Microsoft Entra CBA'yi yapılandırma ve test etme adımları

Microsoft Entra CBA'yı etkinleştirmeden önce yapılması gereken bazı yapılandırma adımları. İlk olarak, bir yöneticinin kullanıcı sertifikaları veren güvenilen CA'ları yapılandırması gerekir. Aşağıdaki diyagramda görüldüğü gibi, değişiklik yapmak için yalnızca en az ayrıcalıklı yöneticilerin gerekli olduğundan emin olmak için rol tabanlı erişim denetimini kullanırız. CA'yi yalnızca Genel Yönetici istrator rolü yapılandırabilir.

İsteğe bağlı olarak, sertifikaları tek faktörlü veya çok faktörlü kimlik doğrulamasıyla eşlemek için kimlik doğrulama bağlamaları yapılandırabilir ve sertifika alanını kullanıcı nesnesinin özniteliğiyle eşlemek için kullanıcı adı bağlamalarını yapılandırabilirsiniz. Kimlik Doğrulama İlkesi Yönetici istrator'lar kullanıcıyla ilgili ayarları yapılandırabilir. Tüm yapılandırmalar tamamlandıktan sonra kiracıda Microsoft Entra CBA'yı etkinleştirin.

1. Adım: Sertifika yetkililerini yapılandırma

Microsoft Entra yönetim merkezini veya Microsoft Graph REST API'lerini ve Microsoft Graph PowerShell gibi desteklenen SDK'ları kullanarak sertifika yetkililerini (CA) yapılandırabilirsiniz. PKI altyapısı veya PKI yöneticisi, veren CA'ların listesini sağlayabilmelidir. Tüm CA'ları yapılandırdığınızdan emin olmak için kullanıcı sertifikasını açın ve 'sertifika yolu' sekmesine tıklayın ve kök Entra güven deposuna yüklenene kadar her CA'nın olduğundan emin olun. Eksik CA'lar varsa CBA kimlik doğrulaması başarısız olur.

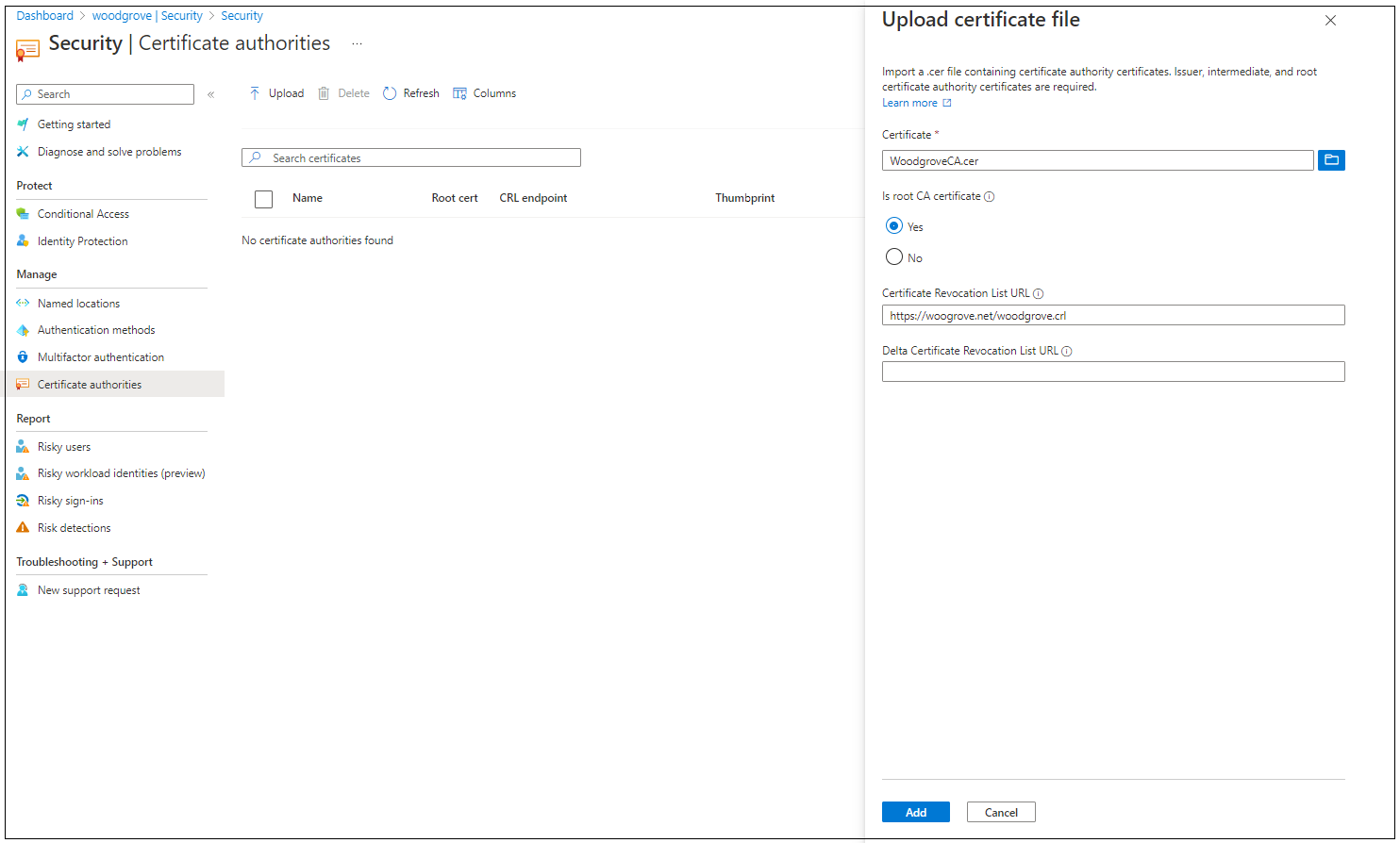

Microsoft Entra yönetim merkezini kullanarak sertifika yetkililerini yapılandırma

Sertifika tabanlı kimlik doğrulamasını etkinleştirmek ve Microsoft Entra yönetim merkezinde kullanıcı bağlamalarını yapılandırmak için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde Genel Yönetici istrator olarak oturum açın.

Koruma>Daha fazla>Güvenlik Merkezi (veya Kimlik Güvenli Puanı) >Sertifika yetkilisini göster'e göz atın.

CA'yı karşıya yüklemek için Karşıya Yükle'yi seçin:

CA dosyasını seçin.

CA bir kök sertifikaysa Evet'i seçin, aksi takdirde Hayır'ı seçin.

Sertifika İptal Listesi URL'si için, iptal edilen tüm sertifikaları içeren CA temel CRL'si için İnternet'e yönelik URL'yi ayarlayın. URL ayarlanmazsa, iptal edilen sertifikalarla kimlik doğrulaması başarısız olmaz.

Delta Sertifika İptal Listesi URL'si için, son temel CRL yayımlandıktan sonra iptal edilen tüm sertifikaları içeren CRL için İnternet'e yönelik URL'yi ayarlayın.

Ekle'yi seçin.

CA sertifikasını silmek için sertifikayı seçin ve Sil'i seçin.

Sütun eklemek veya silmek için Sütunlar'ı seçin.

Not

Mevcut CA'nın süresi dolduysa yeni BIR CA'nın karşıya yüklenmesi başarısız olur. Genel Yönetici istrator süresi dolan CA'ları silip yeni CA'yı karşıya yüklemeyi yeniden denemelidir.

PowerShell kullanarak sertifika yetkililerini (CA) yapılandırma

Güvenilen CA için yalnızca bir CRL Dağıtım Noktası (CDP) desteklenir. CDP yalnızca HTTP URL'leri olabilir. Çevrimiçi Sertifika Durum Protokolü (OCSP) veya Basit Dizin Erişim Protokolü (LDAP) URL'leri desteklenmez.

Sertifika yetkililerinizi Microsoft Entra Id'de yapılandırmak için, her sertifika yetkilisi için aşağıdakileri karşıya yükleyin:

- Sertifikanın .cer biçimdeki genel bölümü

- Sertifika İptal Listelerinin (CRL) bulunduğu İnternet'e yönelik URL'ler

Sertifika yetkilisi şeması aşağıdaki gibi görünür:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Yapılandırma için Microsoft Graph PowerShell'i kullanabilirsiniz:

Windows PowerShell'i yönetici ayrıcalıklarıyla başlatın.

Microsoft Graph PowerShell'i yükleyin:

Install-Module Microsoft.Graph

İlk yapılandırma adımı olarak, kiracınızla bir bağlantı kurmanız gerekir. Kiracınıza bir bağlantı olduğunda dizininizde tanımlanan güvenilen sertifika yetkililerini gözden geçirebilir, ekleyebilir, silebilir ve değiştirebilirsiniz.

Bağlan

Kiracınızla bağlantı kurmak için Bağlan-MgGraph kullanın:

Connect-MgGraph

Alma

Dizininizde tanımlanan güvenilen sertifika yetkililerini almak için Get-MgOrganizationCertificateBasedAuthConfiguration komutunu kullanın.

Get-MgOrganizationCertificateBasedAuthConfiguration

Ekle

Not

Mevcut CA'lardan herhangi birinin süresi dolduğunda yeni CA'ların karşıya yüklenmesi başarısız olur. Kiracı Yönetici süresi dolan CA'ları silip yeni CA'yi karşıya yüklemelidir.

Microsoft Entra yönetim merkezinde ca eklemek için önceki adımları izleyin.

AuthorityType

- Kök sertifika yetkilisini belirtmek için 0 kullanın

- Ara veya Veren sertifika yetkilisini belirtmek için 1 kullanın

crlDistributionPoint

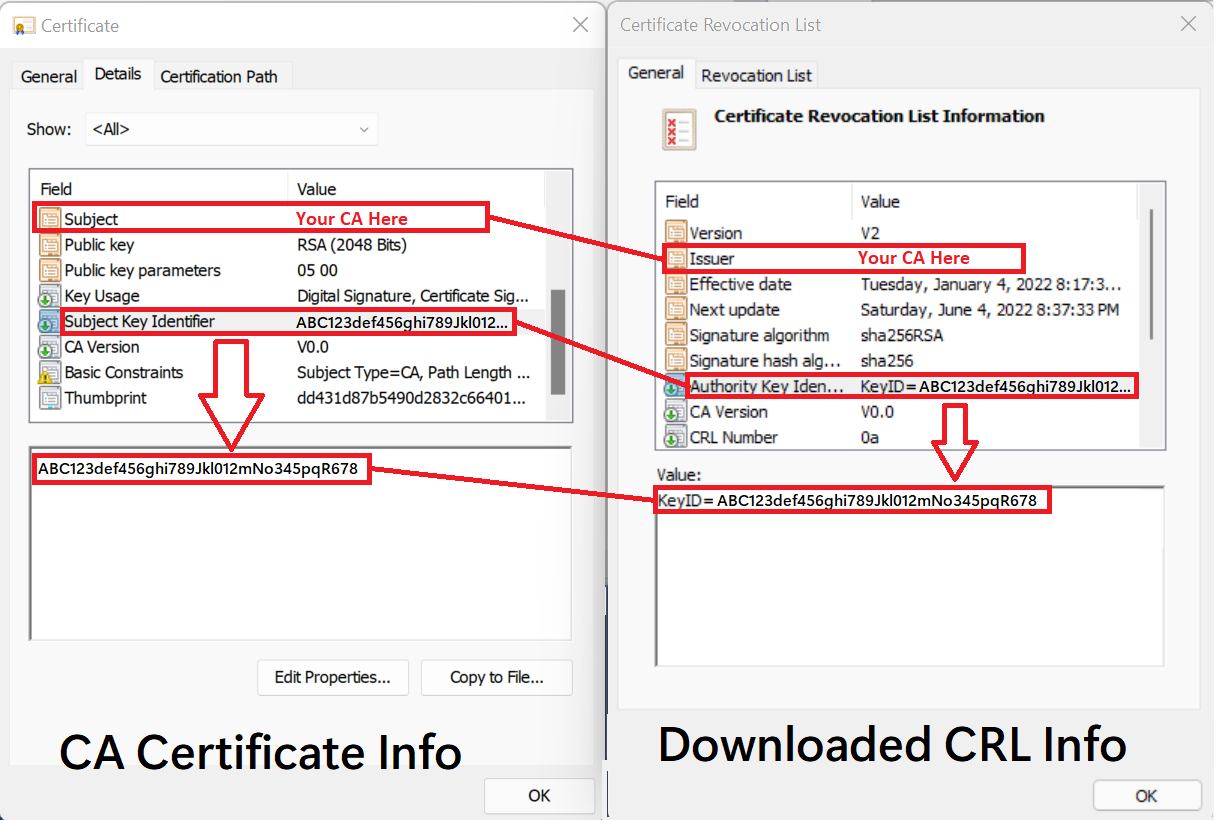

Önceki PowerShell örneğindeki crlDistributionPoint değerinin eklemek istediğiniz CA için geçerli olduğunu doğrulamak için CRL'yi indirebilir ve CA sertifikasını ve CRL bilgilerini karşılaştırabilirsiniz.

Aşağıdaki tablo ve grafik, CA sertifikasındaki bilgilerin indirilen CRL öznitelikleriyle nasıl eşlenip eşleneceğini gösterir.

| CA Sertifika Bilgileri | = | İndirilen CRL Bilgileri |

|---|---|---|

| Konu | = | Sertifikayı veren |

| Konu Anahtarı Tanımlayıcısı | = | Yetkili Anahtar Tanımlayıcısı (KeyID) |

İpucu

Yukarıdaki örnekte crlDistributionPoint değeri, CA'nın Sertifika İptal Listesi'nin (CRL) http konumudur. Bu değer birkaç yerde bulunabilir:

- CA'dan verilen bir sertifikanın CRL Dağıtım Noktası (CDP) özniteliğinde.

Veren CA Windows Server çalıştırıyorsa:

- Sertifika yetkilisi Microsoft Yönetim Konsolu'ndaki (MMC) CA'nın Özellikleri'nde.

- komutunu çalıştırarak

certutil -cainfo cdpCA'da. Daha fazla bilgi için bkz . certutil.

Daha fazla bilgi için bkz . Sertifika iptal işlemini anlama.

Sertifika Yetkilisi yapılandırmasını doğrulama

Yukarıdaki yapılandırma adımları sonucunun, sertifika yetkilisi güven zincirini doğrulamak ve yapılandırılan sertifika yetkilisi CRL dağıtım noktasından (CDP) sertifika iptal listesini (CRL) başarılı bir şekilde sorgulamak için Entra ID özelliği olduğundan emin olmak önemlidir. Bu göreve yardımcı olmak için MSIdentity Tools PowerShell modülünü yüklemeniz ve Test-MsIdCBATrustStoreConfiguration komutunu çalıştırmanız önerilir. Bu PowerShell cmdlet'i Entra kiracı sertifika yetkilisi yapılandırmasını gözden geçirir ve yaygın hatalı yapılandırma sorunları için hataları/uyarıları ortaya çıkartır.

2. Adım: Kiracıda CBA'yı etkinleştirme

Önemli

Kullanıcı, Kimlik Doğrulama yöntemleri ilkesinde Sertifika tabanlı kimlik doğrulaması kapsamında olduğunda MFA için uygun olarak kabul edilir. Bu ilke gereksinimi, bir kullanıcının diğer kullanılabilir yöntemleri kaydetmek için kimlik doğrulamasının bir parçası olarak yazım denetlemeyi kullanamama anlamına gelir. Kullanıcıların sertifikalara erişimi yoksa kilitlenir ve MFA için diğer yöntemleri kaydedemezler. Bu nedenle yöneticinin CBA kapsamında geçerli bir sertifikası olan kullanıcıları etkinleştirmesi gerekir. CBA hedefi için tüm kullanıcıları kullanmayın ve geçerli sertifikaları olan kullanıcı gruplarını kullanmayın. Daha fazla bilgi için bkz . Microsoft Entra çok faktörlü kimlik doğrulaması.

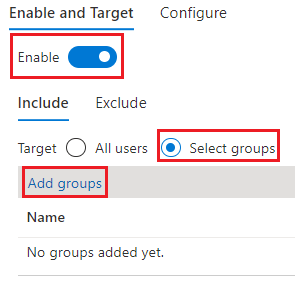

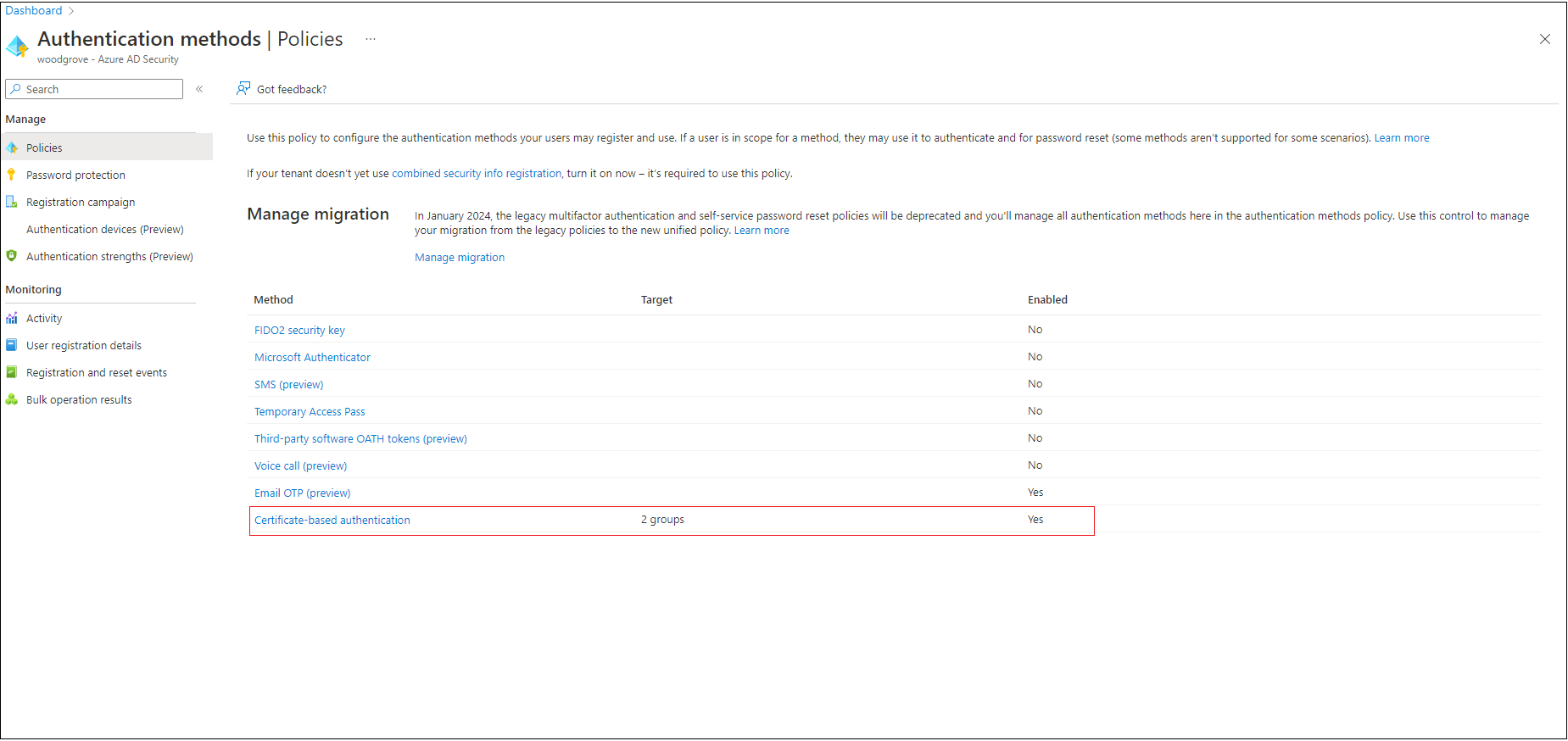

Microsoft Entra yönetim merkezinde sertifika tabanlı kimlik doğrulamasını etkinleştirmek için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yönetici istratörü olarak oturum açın.

Gruplar>Tüm gruplar'a>göz atın Yeni grup'u seçin ve CBA kullanıcıları için bir grup oluşturun

Koruma>Kimlik Doğrulaması yöntemleri>Sertifika Tabanlı Kimlik Doğrulaması'na göz atın.

Etkinleştir ve Hedef altında Etkinleştir'i seçin.

Tüm kullanıcılar'ı veya Grup ekle'yi seçerek yukarıda oluşturulan gruplar gibi belirli grupları seçin. Tüm kullanıcılar yerine belirli grupların kullanılması önerilir.

Kiracıda sertifika tabanlı kimlik doğrulaması etkinleştirildikten sonra, kiracıdaki tüm kullanıcılar bir sertifikayla oturum açma seçeneğini görür. Yalnızca sertifika tabanlı kimlik doğrulaması için etkinleştirilen kullanıcılar X.509 sertifikasını kullanarak kimlik doğrulaması yapabilir.

Not

Ağ yöneticisi, login.microsoftonline.com ek olarak müşterinin bulut ortamı için certauth uç noktasına erişim izni vermelidir. İstemci sertifika isteğinin TLS el sıkışmasının bir parçası olarak başarılı olduğundan emin olmak için certauth uç noktasında TLS incelemesini devre dışı bırakın.

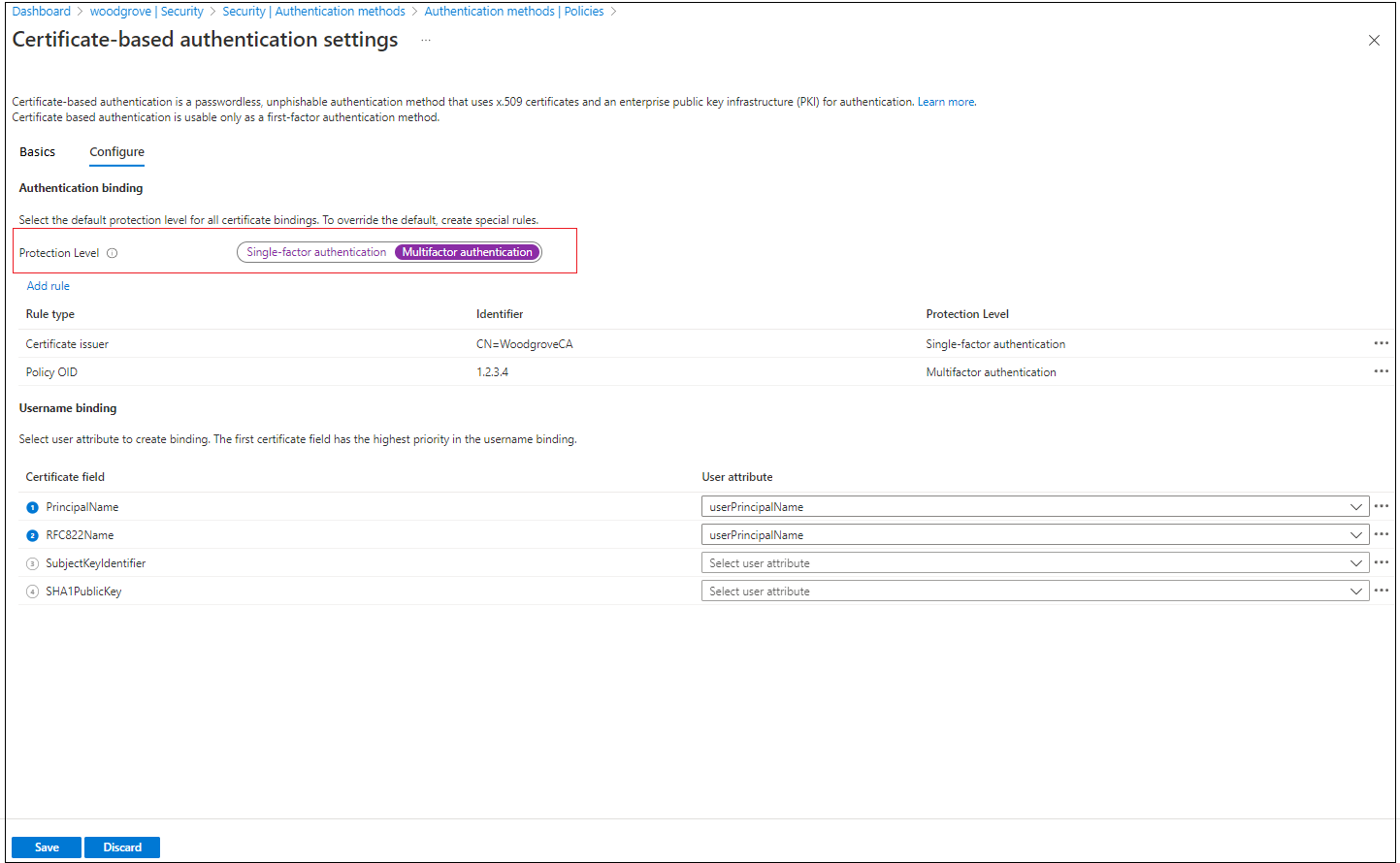

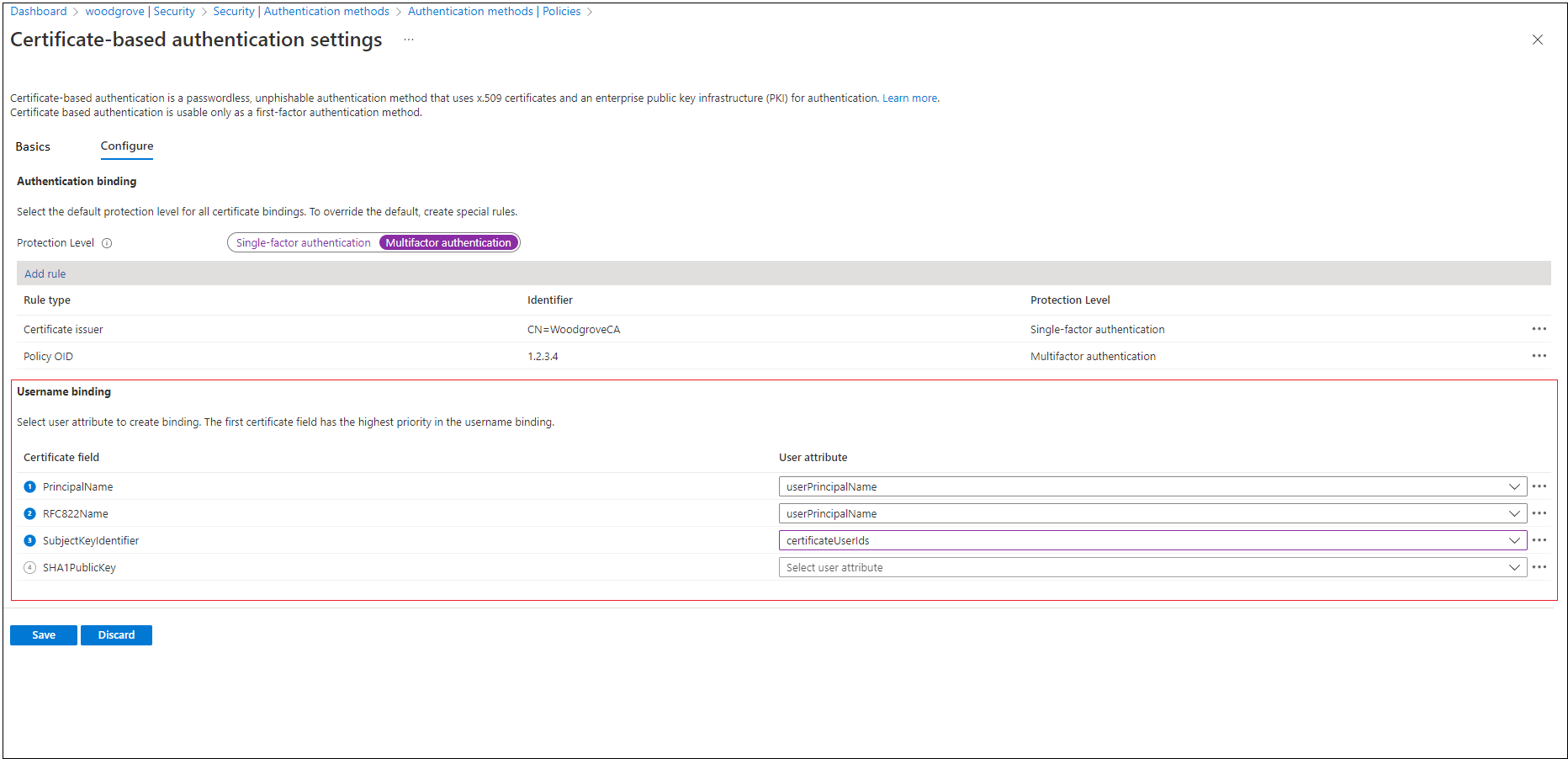

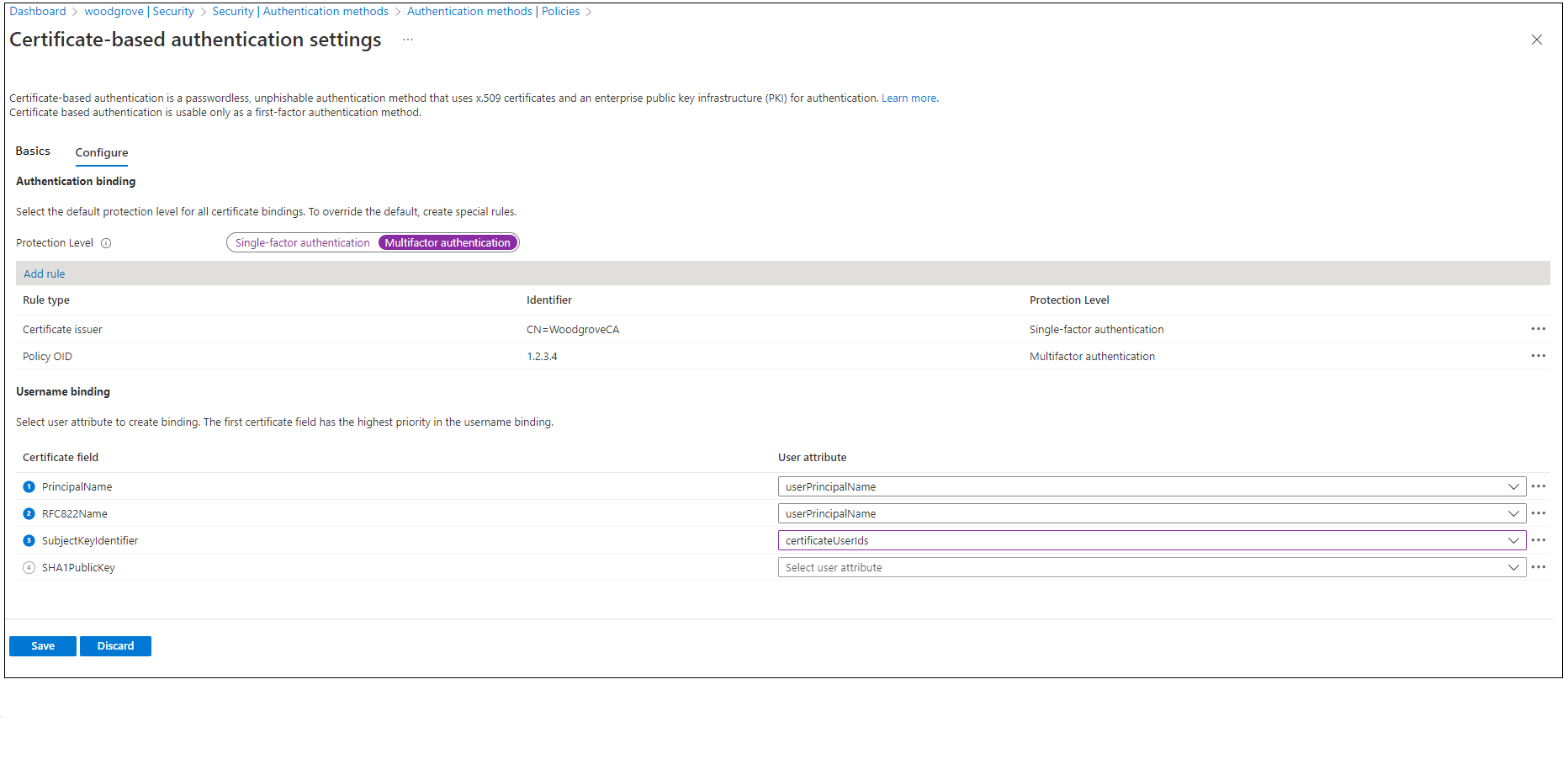

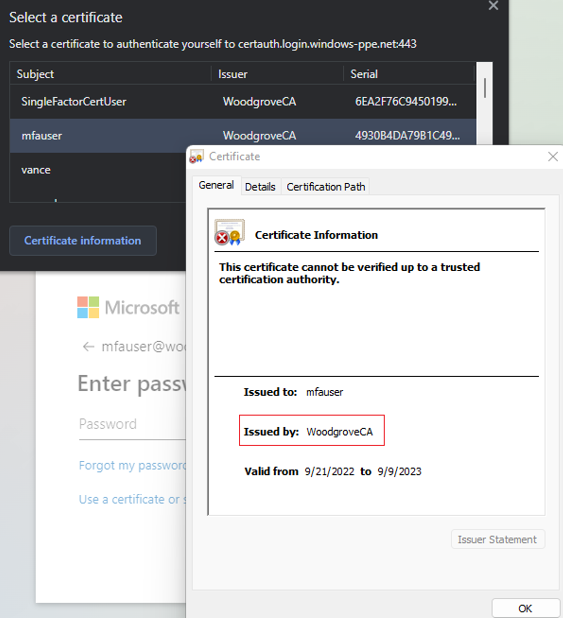

3. Adım: Kimlik doğrulama bağlama ilkesini yapılandırma

Kimlik doğrulama bağlama ilkesi, kimlik doğrulamasının gücünü tek bir faktör veya çok faktörlü olarak belirlemeye yardımcı olur. Kiracıdaki sertifikaların varsayılan koruma düzeyi tek faktörlü kimlik doğrulamasıdır.

Kimlik Doğrulama İlkesi Yönetici istrator, tek faktörlü olan varsayılan değeri çok faktörlü olarak değiştirebilir ve özel ilke kurallarını yapılandırabilir. Kimlik doğrulama bağlama kuralları Veren veya İlke OID veya Veren ve İlke OID gibi sertifika özniteliklerini bir değerle eşler ve bu kural için varsayılan koruma düzeyini seçer. Birden çok kural oluşturabilirsiniz.

Microsoft Entra yönetim merkezinde kiracı varsayılan ayarlarını değiştirmek için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yönetici istratörü olarak oturum açın.

Koruma>Kimlik Doğrulama yöntemleri İlkeleri'ne> göz atın.

Yönet'in altında Kimlik doğrulama yöntemleri>Sertifika Tabanlı Kimlik Doğrulama'yı seçin.

Kimlik doğrulama bağlamasını ve kullanıcı adı bağlamasını ayarlamak için Yapılandır'ı seçin.

Koruma düzeyi özniteliğinin varsayılan değeri Tek faktörlü kimlik doğrulamasıdır. Varsayılan değeri MFA olarak değiştirmek için Çok faktörlü kimlik doğrulaması'nı seçin.

Not

Özel kural eklenmezse varsayılan koruma düzeyi değeri etkindir. Özel kurallar eklenirse, bunun yerine kural düzeyinde tanımlanan koruma düzeyine uyulur.

İstemci sertifikalarının koruma düzeyini belirlemeye yardımcı olmak için özel kimlik doğrulama bağlama kuralları da ayarlayabilirsiniz. Sertifikadaki veren Konu veya İlke OID alanları kullanılarak yapılandırılabilir.

Kimlik doğrulama bağlama kuralları sertifika özniteliklerini (veren veya İlke OID) bir değerle eşler ve bu kural için varsayılan koruma düzeyini seçer. Birden çok kural oluşturulabilir.

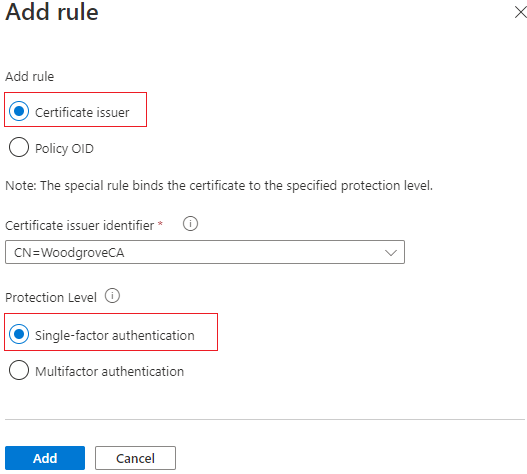

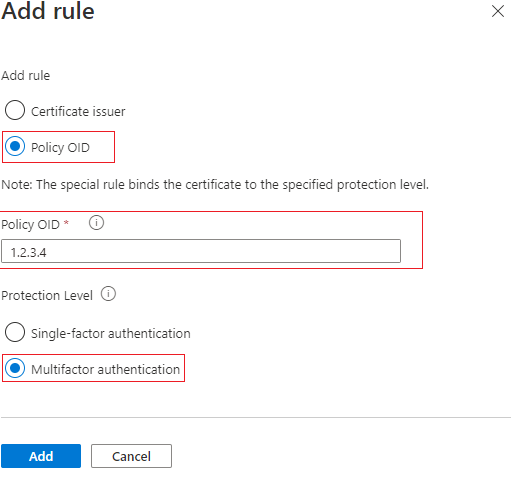

Özel kurallar eklemek için Kural ekle'yi seçin.

Sertifika verene göre kural oluşturmak için Sertifika veren'i seçin.

Liste kutusundan bir Sertifika veren tanımlayıcısı seçin.

Çok faktörlü kimlik doğrulaması, Düşük benşim bağlama'yı seçin ve Ekle'ye tıklayın. İstendiğinde, kuralı eklemeyi tamamlamak için Kabul ediyorum'a tıklayın.

İlke OID'ye göre kural oluşturmak için İlke OID'yi seçin.

İlke OID için bir değer girin.

Çok faktörlü kimlik doğrulaması, Düşük benşim bağlama'yı seçin ve Ekle'ye tıklayın. İstendiğinde, kuralı eklemeyi tamamlamak için Kabul ediyorum'a tıklayın. .

Veren ve İlke OID'sine göre kural oluşturmak için:

Sertifika Veren ve İlke OID'yi seçin.

Vereni seçin ve ilke OID'sini girin.

Kimlik doğrulama gücü için Tek faktörlü kimlik doğrulaması veya Çok faktörlü kimlik doğrulaması'yı seçin.

Benşim bağlaması için Düşük'e tıklayın.

Ekle'yi seçin.

İlke OID'si 3.4.5.6 olan ve CN=CBATestRootProd tarafından verilen bir sertifikayla kimlik doğrulaması yapın. Kimlik doğrulaması geçirip çok faktörlü bir talep almalıdır.

Önemli

Entra kiracı yöneticisinin hem Veren hem de İlke OID'sini kullanarak bir CBA kimlik doğrulama ilkesi kuralı yapılandırmasının aşağıdakiler gibi bazı cihaz kayıt senaryolarını etkilediği bilinen bir sorun vardır:

- İş İçin Windows Hello kaydı

- Fido2 Güvenlik Anahtarı kaydı

- Windows Parolasız Telefon Oturum Açma

Workplace Join, Entra ID ve Hybrid Entra ID cihaz katılım senaryolarıyla cihaz kaydı etkilenmez. Veren VEYA İlke OID kullanan CBA kimlik doğrulama ilkesi kuralları etkilenmez. Azaltmak için yöneticilerin şunları yapması gerekir:

- Sertifika tabanlı kimlik doğrulama ilkesi kurallarını şu anda hem Veren hem de İlke OID seçeneklerini kullanarak düzenleyin ve Veren veya OID gereksinimini kaldırın ve kaydedin. VEYA

- Şu anda hem Veren hem de İlke OID kullanan kimlik doğrulama ilkesi kuralını kaldırın ve yalnızca vereni veya ilke OID'sini kullanarak kurallar oluşturun

Sorunu çözmek için çalışıyoruz.

Veren ve Seri Numarasına göre kural oluşturmak için:

İlkeOID 1.2.3.4.6 ile CN=CBATestRootProd tarafından verilen tüm sertifikaları gerektiren bir kimlik doğrulama bağlama ilkesi ekleyin (yani, Veren ve seri numarası kullanılır).

Sertifika alanını seçin. Bu örnekte Veren ve Seri numarası'yı seçeceğiz.

Desteklenen tek kullanıcı özniteliği CertificateUserIds'dir. Ekle'yi seçin.

Kaydet'i seçin.

Oturum açma işlemleri günlüğü hangi bağlamanın kullanıldığını ve sertifikanın ayrıntılarını gösterir.

- Herhangi bir özel kuralı kaydetmek için Tamam'ı seçin.

Önemli

Nesne tanımlayıcı biçimini kullanarak PolicyOID girin. Örneğin, sertifika ilkesiNde Tüm Verme İlkeleri yazıyorsa, kuralı eklediğinizde OID değerini 2.5.29.32.0 olarak girin. Tüm Verme İlkeleri dizesi kural düzenleyicisi için geçersizdir ve geçerli olmaz.

4. Adım: Kullanıcı adı bağlama ilkesini yapılandırma

Kullanıcı adı bağlama ilkesi, kullanıcının sertifikasını doğrulamaya yardımcı olur. Varsayılan olarak, kullanıcıyı belirlemek için sertifikadaki Asıl Adı kullanıcı nesnesindeki UserPrincipalName ile eşleriz.

Kimlik Doğrulama İlkesi Yönetici istrator varsayılanı geçersiz kılabilir ve özel eşleme oluşturabilir. Kullanıcı adı bağlamasını yapılandırmayı belirlemek için bkz . Kullanıcı adı bağlama nasıl çalışır?

certificateUserIds özniteliğini kullanan senaryolar hakkında daha fazla bilgi için bkz . Sertifika kullanıcı kimlikleri.

Önemli

Kullanıcı adı bağlama ilkesi certificateUserIds, onPremisesUserPrincipalName ve kullanıcı nesnesinin userPrincipalName özniteliği gibi eşitlenmiş öznitelikler kullanıyorsa, Active Directory'de yönetici ayrıcalıklarına sahip hesapların (kullanıcı nesneleri üzerinde temsilci haklarına veya Entra Bağlan Sunucusu'nda yönetici haklarına sahip hesaplar gibi) Entra Kimliği'nde bu öznitelikleri etkileyen değişiklikler yapabileceklerini unutmayın.

Kullanıcı özniteliklerinden biriyle bağlamak için X.509 sertifika alanlarından birini seçerek kullanıcı adı bağlamasını oluşturun. Kullanıcı adı bağlama sırası bağlamanın öncelik düzeyini temsil eder. İlki en yüksek önceliğe sahiptir, vb.

Belirtilen X.509 sertifika alanı sertifikada bulunursa, ancak Microsoft Entra Id bu değeri kullanan bir kullanıcı nesnesi bulamazsa, kimlik doğrulaması başarısız olur. Microsoft Entra Id listede bir sonraki bağlamayı dener.

Değişiklikleri kaydetmek için Kaydet'i seçin.

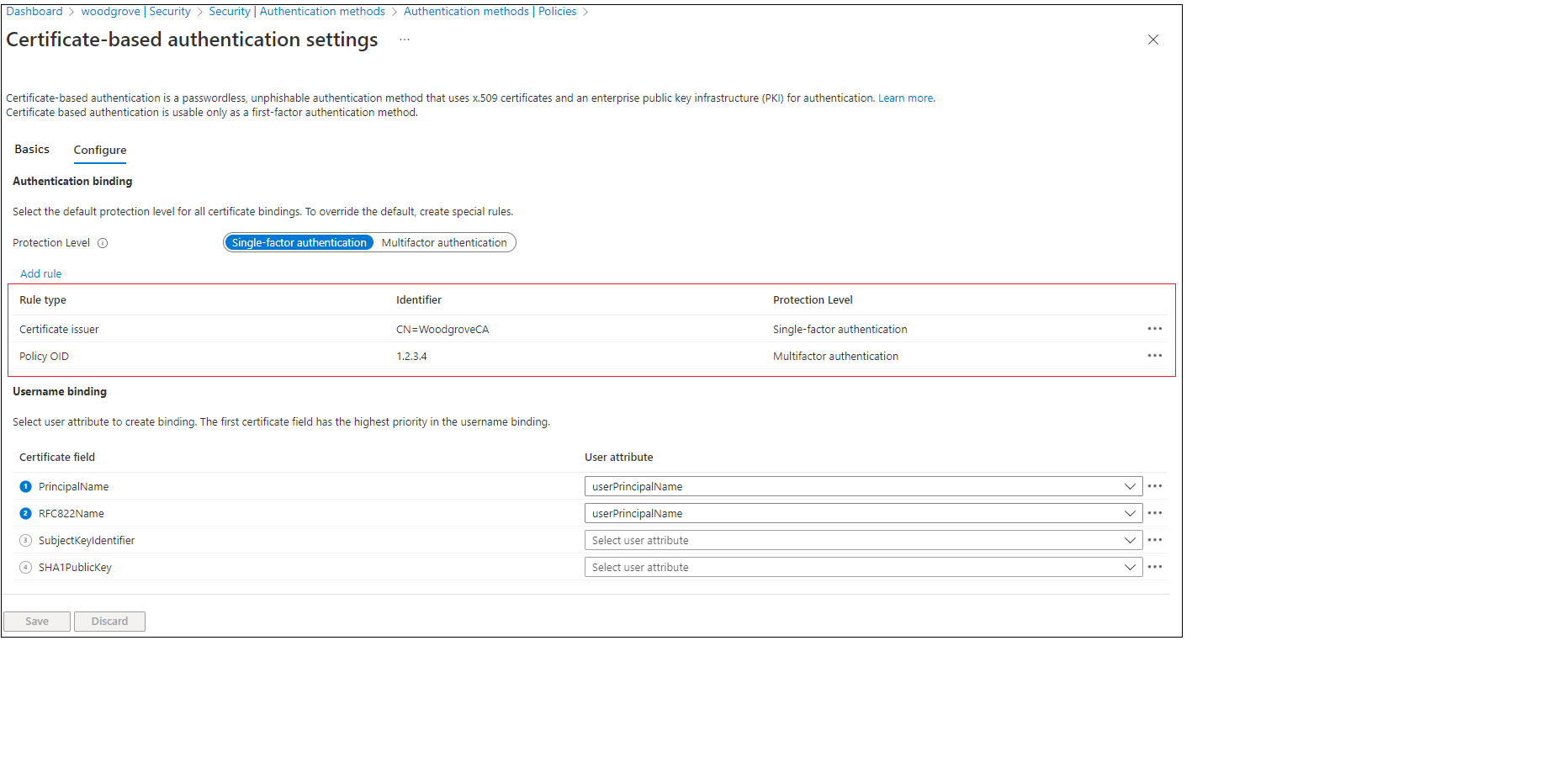

Son yapılandırma şu görüntüye benzer olacaktır:

5. Adım: Yapılandırmanızı test edin

Bu bölüm, sertifikanızı ve özel kimlik doğrulama bağlama kurallarınızı test etme konularını kapsar.

Sertifikanızı test edin

İlk yapılandırma testi olarak, cihaz tarayıcınızı kullanarak MyApps portalında oturum açmayı denemeniz gerekir.

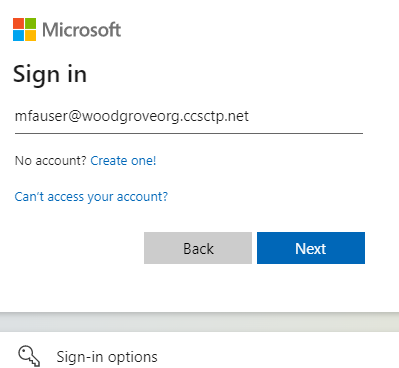

Kullanıcı Asıl Adınızı (UPN) girin.

İleri'yi seçin.

Telefon oturum açma veya FIDO2 gibi diğer kimlik doğrulama yöntemlerini etkinleştirdiyseniz, kullanıcılar farklı bir oturum açma ekranı görebilir.

Sertifikayla oturum aç'ı seçin.

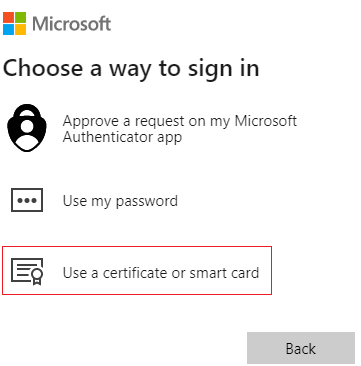

İstemci sertifikası seçici kullanıcı arabiriminde doğru kullanıcı sertifikasını seçin ve Tamam'ı seçin.

Oturum açma işleminiz başarılı olursa şunları biliyorsunuzdur:

- Kullanıcı sertifikası test cihazınıza sağlanmıştır.

- Microsoft Entra Id güvenilir CA'larla doğru yapılandırıldı.

- Kullanıcı adı bağlaması doğru yapılandırılır ve kullanıcı bulunur ve kimliği doğrulanır.

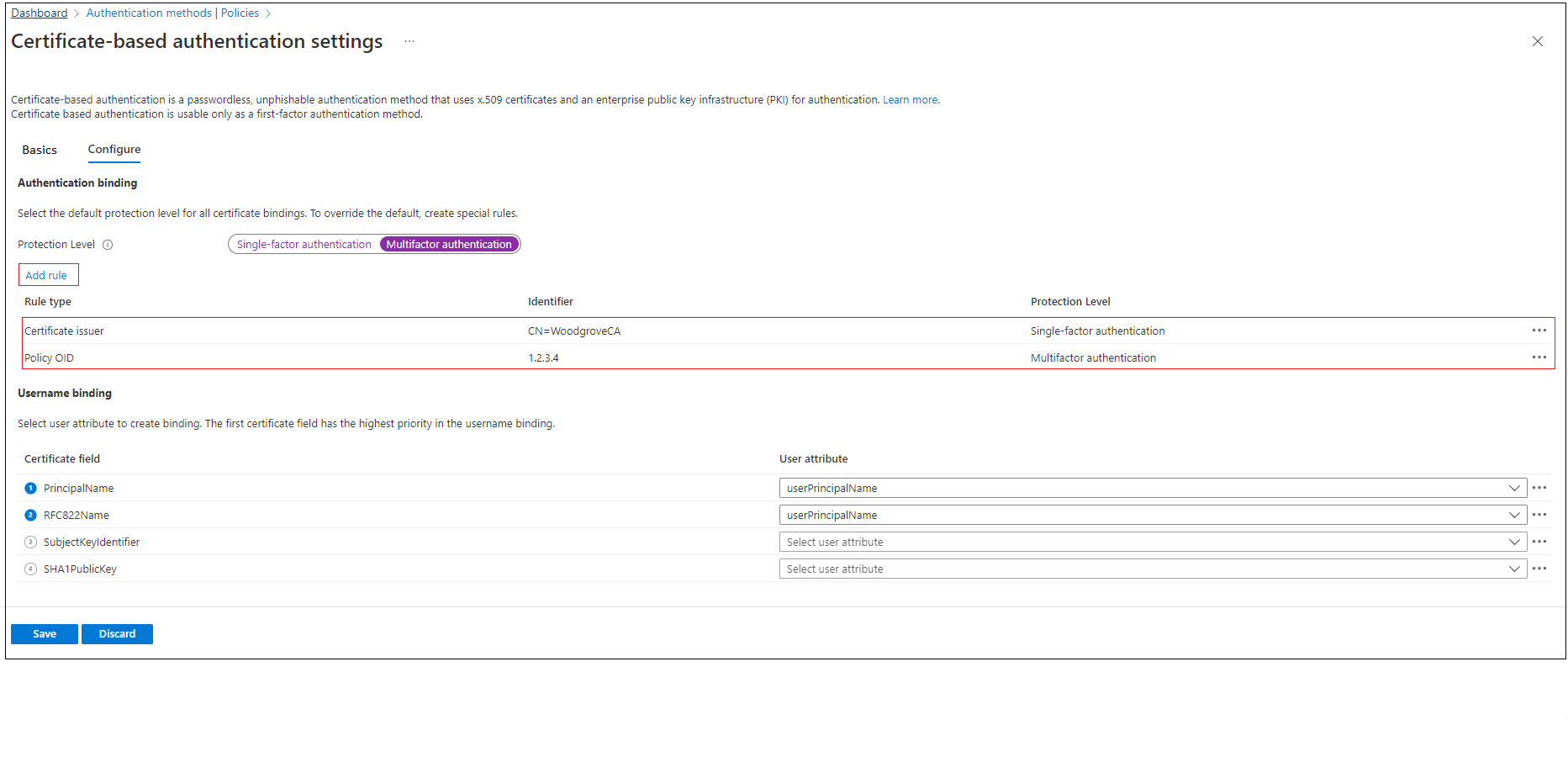

Özel kimlik doğrulama bağlama kurallarını test edin

Güçlü kimlik doğrulamasını doğruladığımız bir senaryoya göz atalım. Biri tek faktörlü kimlik doğrulamasını karşılamak için vereni, diğeri de çok faktörlü kimlik doğrulamasını karşılamak için ilke OID'sini kullanarak olmak üzere iki kimlik doğrulama ilkesi kuralı oluşturacağız.

Koruma düzeyi tek faktörlü kimlik doğrulaması ve cas Konu değerinize ayarlanmış değer olarak bir veren Konu kuralı oluşturun. Örneğin:

CN = WoodgroveCAKoruma düzeyi çok faktörlü kimlik doğrulaması ve değeri sertifikanızdaki ilke OID'lerinden birine ayarlanmış bir ilke OID kuralı oluşturun. Örneğin, 1.2.3.4.

Koşullu Erişim - MFA gerektir'deki adımları izleyerek kullanıcının çok faktörlü kimlik doğrulaması gerektirmesi için bir Koşullu Erişim ilkesi oluşturun.

MyApps portalına gidin. UPN'nizi girin ve İleri'yi seçin.

Sertifikayla oturum aç'ı seçin.

Telefon oturum açma veya güvenlik anahtarları gibi diğer kimlik doğrulama yöntemlerini etkinleştirdiyseniz, kullanıcılar farklı bir oturum açma ekranı görebilir.

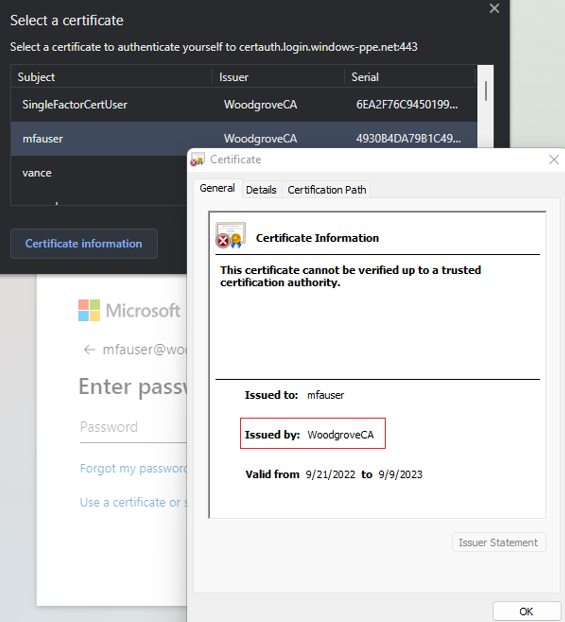

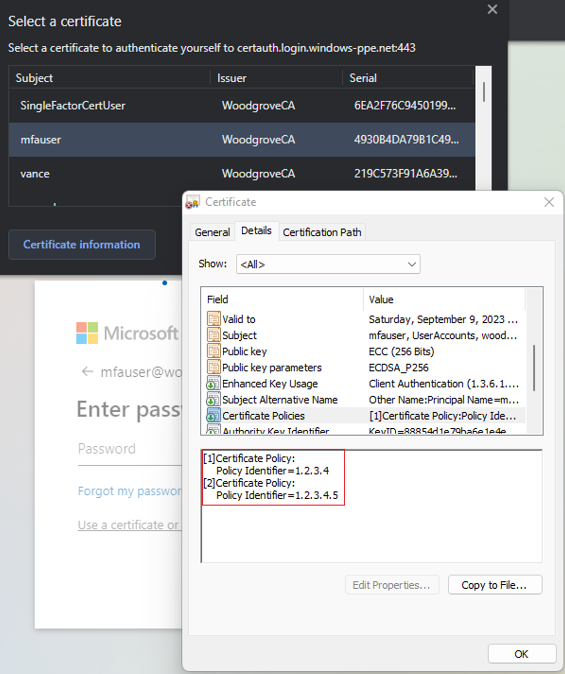

İstemci sertifikasını seçin ve Sertifika Bilgileri'ni seçin.

Sertifika görüntülenir ve veren ve ilke OID değerlerini doğrulayabilirsiniz.

İlke OID değerlerini görmek için Ayrıntılar'ı seçin.

İstemci sertifikasını seçin ve Tamam'ı seçin.

Sertifikadaki ilke OID'i yapılandırılmış 1.2.3.4 değeriyle eşleşir ve çok faktörlü kimlik doğrulamasını karşılar. Benzer şekilde, sertifikadaki veren CN=WoodgroveCA'nın yapılandırılmış değeriyle eşleşir ve tek faktörlü kimlik doğrulamasını karşılar.

İlke OID kuralı veren kuralından öncelikli olduğundan, sertifika çok faktörlü kimlik doğrulamasını karşılar.

Kullanıcının Koşullu Erişim ilkesi MFA gerektirir ve sertifika çok faktörlü olduğundan kullanıcının uygulamada oturum açabilmesini sağlar.

Kullanıcı adı bağlama ilkesini test edin

Kullanıcı adı bağlama ilkesi, kullanıcının sertifikasını doğrulamaya yardımcı olur. Kullanıcı adı bağlama ilkesi için desteklenen üç bağlama vardır:

- IssuerAndSerialNumber > CertificateUserIds

- IssuerAndSubject > CertificateUserIds

- Konu > SertifikasıKullanıcı Kimlikleri

Varsayılan olarak, Microsoft Entra Id, kullanıcıyı belirlemek için sertifikadaki Asıl Adı kullanıcı nesnesindeki UserPrincipalName ile eşler. Kimlik Doğrulama İlkesi Yönetici istrator, 4. Adım'da daha önce açıklandığı gibi varsayılanı geçersiz kılabilir ve özel eşleme oluşturabilir.

Yeni bağlamaları etkinleştirmeden önce, kimlik doğrulama ilkesi Yönetici istratörü, ilgili kullanıcı adı bağlamaları için Sertifika Kullanıcı Kimlikleri kullanıcı nesnesi özniteliğinde bağlamalar için doğru değerlerin güncelleştirildiğinden emin olmalıdır.

- Yalnızca bulut kullanıcıları için, CertificateUserIds içindeki değeri güncelleştirmek için Microsoft Entra yönetim merkezini veya Microsoft Graph API'lerini kullanın.

- Şirket içi eşitlenmiş kullanıcılar için Microsoft Entra Bağlan kullanarak Microsoft Entra Bağlan Kuralları'nı izleyerek veya AltSecId değerini eşitleyerek şirket içinden değerleri eşitleyin.

Önemli

Veren, Konu ve SeriSayı değerlerinin biçimi, sertifikadaki biçimlerinin ters sırada olmalıdır. Veren'e veya Konu'ya boşluk eklemeyin.

Veren ve Seri Numarası el ile eşleme

Burada, Veren ve Seri Numarası el ile eşleme örneği verilmiştır. Eklenecek Veren değeri:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Seri numarası için doğru değeri almak için aşağıdaki komutu çalıştırın ve CertificateUserIds içinde gösterilen değeri depolayın. Komut söz dizimi şöyledir:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Örneğin:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

certutil komutu için bir örnek aşağıda verilmiştir:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

CertificateUserId'ye eklenecek SerialNumber değeri:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

Sorun ve Konu el ile eşleme

Sorun ve Konu el ile eşleme için bir örnek aşağıda verilmiştır. Veren değeri:

Konu değeri:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Konu el ile eşleme

Konu el ile eşleme için bir örnek aşağıda verilmiştır. Konu değeri:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Benzite bağlamayı test et

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yönetici istratörü olarak oturum açın.

Koruma>Kimlik Doğrulama yöntemleri İlkeleri'ne> göz atın.

Yönet'in altında Kimlik doğrulama yöntemleri>Sertifika Tabanlı Kimlik Doğrulama'yı seçin.

Yapılandır'yı seçin.

Gerekli Benşim Bağlaması'nı kiracı düzeyinde ayarlayın.

Önemli

Kiracı genelinde benşim ayarına dikkat edin. Kiracı için Gerekli Benşim Bağlamasını değiştirirseniz ve kullanıcı nesnesinde uygun değerlere sahip değilseniz kiracının tamamını kilitleyebilirsiniz. Benzer şekilde, tüm kullanıcılar için geçerli olan ve yüksek benzeşim bağlaması gerektiren özel bir kural oluşturursanız, kiracıdaki kullanıcılar kilitlenebilir.

Test etmek için Gerekli Benşim Bağlaması'nın Düşük olmasını seçin.

SKI gibi yüksek benans bağlaması ekleyin. Kullanıcı adı bağlama altında Kural ekle'yi seçin.

SKI'yi seçin ve Ekle'yi seçin.

Tamamlandığında kural şu ekran görüntüsüne benzer:

Tüm kullanıcı nesneleri CertificateUserIds özniteliğini, kullanıcı sertifikasından doğru SKI değerine sahip olacak şekilde güncelleştirin. Daha fazla bilgi için bkz . CertificateUserIDs için desteklenen desenler.

Kimlik doğrulama bağlaması için özel bir kural oluşturun.

Ekle'yi seçin.

Tamamlandığında kural şu ekran görüntüsüne benzer:

CertificateUserIds kullanıcısını sertifikadan doğru SKI değeriyle OID 9.8.7.5 ilkesiyle güncelleştirin.

İlke OID 9.8.7.5 olan bir sertifikayla test edin ve kullanıcının ski bağlaması ile kimlik doğrulaması yapılıp yalnızca sertifikayla MFA alınmalıdır.

Microsoft Graph API'sini kullanarak CBA'yı etkinleştirme

CBA'yı etkinleştirmek ve Graph API kullanarak kullanıcı adı bağlamalarını yapılandırmak için aşağıdaki adımları tamamlayın.

Not

Aşağıdaki adımlarda, ABD Kamu bulutunda bulunmayan Graph Explorer kullanılır. US Government bulut kiracıları, Microsoft Graph sorgularını test etmek için Postman kullanabilir.

Graph Gezgini'nde oturum aç'ı seçin ve kiracınızda oturum açın.

Policy.ReadWrite.AuthenticationMethod temsilci iznine onay vermek için adımları izleyin.

GET tüm kimlik doğrulama yöntemleri:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyx509 Sertifika kimlik doğrulama yöntemi için yapılandırmayı ALıN:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateVarsayılan olarak, x509 Sertifika kimlik doğrulama yöntemi devre dışıdır. Kullanıcıların bir sertifikayla oturum açmasına izin vermek için, kimlik doğrulama yöntemini etkinleştirmeniz ve bir güncelleştirme işlemi aracılığıyla kimlik doğrulaması ve kullanıcı adı bağlama ilkelerini yapılandırmanız gerekir. İlkeyi güncelleştirmek için bir PATCH isteği çalıştırın.

İstek gövdesi:

PATCH https: //graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Bir yanıt kodu alırsınız

204 No content. İlkelerin doğru güncelleştirildiğinden emin olmak için GET isteğini yeniden çalıştırın.İlkeyi karşılayan bir sertifikayla oturum açarak yapılandırmayı test edin.

Sonraki adımlar

- Microsoft Entra CBA'ya genel bakış

- Microsoft Entra CBA için teknik ayrıntılı bakış

- Microsoft Entra CBA ile ilgili sınırlamalar

- Microsoft Entra CBA kullanarak Windows SmartCard oturumu açma

- Mobil cihazlarda (Android ve iOS) Microsoft Entra CBA

- Sertifika kullanıcı kimlikleri

- Federasyon kullanıcılarını geçirme

- SSS