Şirket içi Microsoft Entra Parola Koruması planlama ve dağıtma

Kullanıcılar genellikle okul, spor takımı veya ünlü bir kişi gibi yaygın yerel sözcükleri kullanan parolalar oluşturur. Bu parolaları tahmin etmek kolaydır ve sözlük tabanlı saldırılara karşı zayıftır. Kuruluşunuzda güçlü parolalar uygulamak için Microsoft Entra Password Protection genel ve özel yasaklanmış bir parola listesi sağlar. Bu yasaklanmış parola listesinde bir eşleşme varsa parola değiştirme isteği başarısız olur.

şirket içi Active Directory Etki Alanı Hizmetleri (AD DS) ortamınızı korumak için Microsoft Entra Password Protection'ı şirket içi DC'nizle çalışacak şekilde yükleyebilir ve yapılandırabilirsiniz. Bu makalede, Microsoft Entra Password Protection proxy hizmetini ve Microsoft Entra Password Protection DC aracısını şirket içi ortamınıza yükleme ve kaydetme adımları gösterilmektedir.

Microsoft Entra Password Protection'ın şirket içi ortamda nasıl çalıştığı hakkında daha fazla bilgi için bkz . Windows Server Active Directory için Microsoft Entra Password Protection'ı zorunlu kılma.

Dağıtım stratejisi

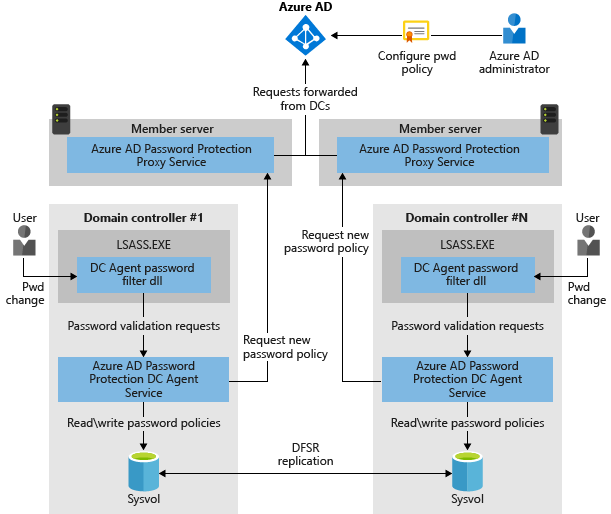

Aşağıdaki diyagramda, Microsoft Entra Parola Koruması'nın temel bileşenlerinin şirket içi Active Directory bir ortamda birlikte nasıl çalıştığı gösterilmektedir:

Yazılımı dağıtmadan önce nasıl çalıştığını gözden geçirmek iyi bir fikirdir. Daha fazla bilgi için bkz . Microsoft Entra Password Protection'a kavramsal genel bakış.

Dağıtımları denetim modunda başlatmanızı öneririz. Denetim modu, parolaların ayarlandığı varsayılan başlangıç ayarıdır. Engellenecek parolalar olay günlüğüne kaydedilir. Proxy sunucuları ve DC aracılarını denetim modunda dağıttığınızda, ilke uygulandığında parola ilkesinin kullanıcılar üzerindeki etkisini izleyin.

Denetim aşamasında birçok kuruluş aşağıdaki durumların geçerli olduğunu fark eder:

- Daha güvenli parolalar kullanmak için mevcut operasyonel süreçleri geliştirmeleri gerekir.

- Kullanıcılar genellikle güvenli olmayan parolalar kullanır.

- Kullanıcılara güvenlik uygulamadaki yaklaşan değişiklik, bunlar üzerindeki olası etki ve daha güvenli parolaların nasıl seçileceği hakkında bilgi vermeleri gerekir.

Daha güçlü parola doğrulamasının mevcut Active Directory etki alanı denetleyicisi dağıtım otomasyonunuzu etkilemesi de mümkündür. Bu tür sorunların ortaya çıkarılmasına yardımcı olmak için denetim dönemi değerlendirmesi sırasında en az bir DC yükseltmesi ve bir DC indirgeme gerçekleşmesini öneririz. Daha fazla bilgi için aşağıdaki makalelere bakın:

- Ntdsutil.exe zayıf bir Dizin Hizmetleri Onarım Modu parolası ayarlayamıyor

- Etki alanı denetleyicisi çoğaltma yükseltmesi, dizin hizmetleri onarım modu parolasının zayıf olması nedeniyle başarısız oluyor

- Etki alanı denetleyicisi indirgeme işlemi zayıf bir yerel Yönetici parolası nedeniyle başarısız oluyor

Özellik makul bir süre boyunca denetim modunda çalıştırıldıktan sonra, daha güvenli parolalar gerektirmek için yapılandırmayı Denetim'den Zorlama'ya geçirebilirsiniz. Bu süre boyunca ek izleme yapmak iyi bir fikirdir.

Microsoft Entra Password Protection'ın parolaları yalnızca parola değiştirme veya ayarlama işlemleri sırasında doğrulayabileceğinizi unutmayın. Microsoft Entra Password Protection dağıtımından önce kabul edilen ve Active Directory'de depolanan parolalar hiçbir zaman doğrulanmaz ve olduğu gibi çalışmaya devam eder. Zamanla tüm kullanıcılar ve hesaplar, mevcut parolalarının süresi normal şekilde dolduğundan Microsoft Entra Password Protection tarafından doğrulanmış parolaları kullanmaya başlar. "Parolanın süresi hiç dolmaz" ile yapılandırılan hesaplar bundan muaf tutulur.

Birden çok ormanda dikkat edilmesi gerekenler

Microsoft Entra Parola Koruması'nın birden çok ormana dağıtılması için ek gereksinimler yoktur.

Her orman, şirket içi Microsoft Entra Parola Koruması'nı dağıtmak için aşağıdaki bölümde açıklandığı gibi bağımsız olarak yapılandırılır. Her Microsoft Entra Parola Koruması proxy'si yalnızca katıldığı ormandaki etki alanı denetleyicilerini destekleyebilir.

Herhangi bir ormandaki Microsoft Entra Password Protection yazılımı, Active Directory güven yapılandırmalarından bağımsız olarak diğer ormanlara dağıtılan parola koruma yazılımının farkında değildir.

Salt okunur etki alanı denetleyicisiyle ilgili dikkat edilmesi gerekenler

Parola değiştirme veya ayarlama olayları salt okunur etki alanı denetleyicilerinde (RODC) işlenmez ve kalıcı hale gelmez. Bunun yerine, yazılabilir etki alanı denetleyicilerine iletilirler. RODC'lere Microsoft Entra Password Protection DC aracı yazılımını yüklemeniz gerekmez.

Ayrıca, Microsoft Entra Password Protection proxy hizmetini salt okunur bir etki alanı denetleyicisinde çalıştırmak desteklenmez.

Yüksek kullanılabilirlik konuları

Parola korumasının temel konusu, ormandaki DC'ler Azure'dan yeni ilkeler veya diğer verileri indirmeye çalıştığında Microsoft Entra Parola Koruması proxy sunucularının kullanılabilirliğidir. Her Microsoft Entra Password Protection DC aracısı, çağrılacak ara sunucuya karar verirken basit bir hepsini bir kez deneme stili algoritma kullanır. Aracı yanıt vermeyen proxy sunucularını atlar.

Hem dizin hem de sysvol klasörü durumunun iyi durumda çoğaltmasına sahip çoğu tam bağlı Active Directory dağıtımı için, kullanılabilirliği sağlamak için iki Microsoft Entra Parola Koruması proxy sunucusu yeterlidir. Bu yapılandırma, yeni ilkelerin ve diğer verilerin zamanında indirilmesine neden olur. İsterseniz ek Microsoft Entra Password Protection proxy sunucuları dağıtabilirsiniz.

Microsoft Entra Password Protection DC aracı yazılımının tasarımı, yüksek kullanılabilirlikle ilişkili olağan sorunları azaltır. Microsoft Entra Password Protection DC aracısı, en son indirilen parola ilkesinin yerel önbelleğini tutar. Tüm kayıtlı proxy sunucuları kullanılamaz duruma gelse bile, Microsoft Entra Parola Koruması DC aracıları önbelleğe alınmış parola ilkelerini uygulamaya devam eder.

Büyük bir dağıtımda parola ilkeleri için makul bir güncelleştirme sıklığı genellikle saatler veya daha az değil günlerdir. Bu nedenle, ara sunucularda kısa süreli kesintiler Microsoft Entra Parola Koruması'nı önemli ölçüde etkilemez.

Dağıtım gereksinimleri

Lisanslama hakkında bilgi için bkz . Microsoft Entra Password Protection lisans gereksinimleri.

Aşağıdaki temel gereksinimler geçerlidir:

Etki alanı denetleyicileri de dahil olmak üzere, Microsoft Entra Parola Koruması bileşenlerinin yüklü olduğu tüm makinelerde Evrensel C Çalışma Zamanı yüklü olmalıdır.

- Windows Update'ten tüm güncelleştirmelere sahip olduğunuzdan emin olarak çalışma zamanını alabilirsiniz. İsterseniz işletim sistemine özgü bir güncelleştirme paketinde de edinebilirsiniz. Daha fazla bilgi için bkz . Windows'da Evrensel C Çalışma Zamanı Güncelleştirme.

Windows Server Active Directory ormanını Microsoft Entra Id'ye kaydetmek için orman kök etki alanında Active Directory etki alanı yöneticisi ayrıcalıklarına sahip bir hesaba ihtiyacınız vardır.

Anahtar Dağıtım Hizmeti, Windows Server 2012 ve sonraki sürümleri çalıştıran etki alanındaki tüm etki alanı denetleyicilerinde etkinleştirilmelidir. Varsayılan olarak, bu hizmet el ile tetikleyici başlatma yoluyla etkinleştirilir.

Her etki alanındaki en az bir etki alanı denetleyicisi ile Microsoft Entra Parola Koruması proxy hizmetini barındıran en az bir sunucu arasında ağ bağlantısı olmalıdır. Bu bağlantı, etki alanı denetleyicisinin RPC uç noktası eşleyici bağlantı noktası 135'e ve proxy hizmetindeki RPC sunucu bağlantı noktasına erişmesine izin vermelidir.

- Varsayılan olarak, RPC sunucusu bağlantı noktası aralıktan (49152 - 65535) dinamik bir RPC bağlantı noktasıdır, ancak statik bağlantı noktası kullanacak şekilde yapılandırılabilir.

Microsoft Entra Password Protection Proxy hizmetinin yükleneceği tüm makinelerin aşağıdaki uç noktalara ağ erişimi olmalıdır:

Bitiş noktası Amaç https://login.microsoftonline.comKimlik doğrulama istekleri https://enterpriseregistration.windows.netMicrosoft Entra Parola Koruması işlevselliği https://autoupdate.msappproxy.netMicrosoft Entra Password Protection otomatik yükseltme işlevi

Not

CRL uç noktası gibi bazı uç noktalar bu makalede ele alınmaz. Desteklenen tüm uç noktaların listesi için bkz . Microsoft 365 URL'leri ve IP adresi aralıkları. Ayrıca, Microsoft Entra yönetim merkezi kimlik doğrulaması için diğer uç noktalar gereklidir. Daha fazla bilgi için bkz . Ara sunucu atlama için Microsoft Entra yönetim merkezi URL'leri.

Microsoft Entra Parola Koruması DC aracısı

Aşağıdaki gereksinimler Microsoft Entra Password Protection DC aracısı için geçerlidir:

- Microsoft Entra Password Protection DC aracı yazılımının yükleneceği makineler, Windows Server Core sürümleri de dahil olmak üzere Windows Server 2012 R2 veya üzerini çalıştırmalıdır.

- Active Directory etki alanı veya ormanı desteklenen herhangi bir işlev düzeyi olabilir.

- Microsoft Entra Parola Koruması DC aracısının yükleneceği tüm makinelerde .NET 4.7.2 yüklü olmalıdır.

- .NET 4.7.2 zaten yüklü değilse, Windows için .NET Framework 4.7.2 çevrimdışı yükleyicisinde bulunan yükleyiciyi indirip çalıştırın.

- Microsoft Entra Password Protection DC aracı hizmetini çalıştıran herhangi bir Active Directory etki alanı, sysvol çoğaltması için Dağıtılmış Dosya Sistemi Çoğaltması 'nı (DFSR) kullanmalıdır.

Etki alanınız henüz DFSR kullanmıyorsa, Microsoft Entra Password Protection'ı yüklemeden önce geçirmeniz gerekir. Daha fazla bilgi için bkz . SYSVOL Çoğaltma Geçiş Kılavuzu: FRS'den DFS Çoğaltmaya

Uyarı

Microsoft Entra Password Protection DC aracı yazılımı şu anda sysvol çoğaltması için FRS (DFSR'ye öncül teknoloji) kullanan etki alanlarında etki alanı denetleyicilerine yüklenir, ancak yazılım bu ortamda düzgün çalışmaz.

Ek olumsuz yan etkiler arasında tek tek dosyalar çoğaltılamaz ve sysvol geri yükleme yordamları başarılı ama sessizce tüm dosyaları çoğaltmıyor gibi görünür.

Hem DFSR'nin doğal avantajları hem de Microsoft Entra Parola Koruması dağıtımının engelini kaldırmak için etki alanınızı mümkün olan en kısa sürede DFSR kullanacak şekilde geçirin. Yazılımın gelecekteki sürümleri, FRS kullanan bir etki alanında çalışırken otomatik olarak devre dışı bırakılır.

Microsoft Entra Password Protection proxy hizmeti

Aşağıdaki gereksinimler Microsoft Entra Password Protection proxy hizmeti için geçerlidir:

Microsoft Entra Parola Koruması proxy hizmetinin yükleneceği tüm makineler, Windows Server Core sürümleri de dahil olmak üzere Windows Server 2012 R2 veya üzerini çalıştırmalıdır.

Not

Etki alanı denetleyicisi doğrudan İnternet bağlantısına sahip olsa bile Microsoft Entra Password Protection proxy hizmeti dağıtımı, Microsoft Entra Password Protection'ı dağıtmak için zorunlu bir gereksinimdir.

Microsoft Entra Parola Koruması proxy hizmetinin yükleneceği tüm makinelerde .NET 4.7.2 yüklü olmalıdır.

- .NET 4.7.2 zaten yüklü değilse, Windows için .NET Framework 4.7.2 çevrimdışı yükleyicisinde bulunan yükleyiciyi indirip çalıştırın.

Microsoft Entra Password Protection proxy hizmetini barındıran tüm makineler, etki alanı denetleyicilerine proxy hizmetinde oturum açma olanağı vermek üzere yapılandırılmalıdır. Bu özellik , "Bu bilgisayara ağdan eriş" ayrıcalık ataması aracılığıyla denetlenir.

Microsoft Entra Parola Koruması proxy hizmetini barındıran tüm makineler, giden TLS 1.2 HTTP trafiğine izin verecek şekilde yapılandırılmalıdır.

Microsoft Entra Password Protection proxy hizmetini belirli bir kiracıya ilk kez kaydetmek için Genel Yönetici gereklidir. Microsoft Entra Id ile sonraki ara sunucu ve orman kayıtları en azından Güvenlik Yöneticisi rolüne sahip bir hesap kullanabilir.

Uygulama ara sunucusu ortamı kurulum yordamlarında belirtilen bağlantı noktaları ve URL'ler kümesi için ağ erişimi etkinleştirilmelidir. Bu, yukarıda açıklanan iki uç noktaya ek olarak sağlanır.

Microsoft Entra Connect Aracısı Güncelleştirici önkoşulları

Microsoft Entra Connect Agent Updater hizmeti, Microsoft Entra Password Protection Proxy hizmetiyle yan yana yüklenir. Microsoft Entra Connect Agent Updater hizmetinin çalışabilmesi için ek yapılandırma gereklidir:

- Ortamınız bir HTTP proxy sunucusu kullanıyorsa, Mevcut şirket içi proxy sunucularıyla çalışma bölümünde belirtilen yönergeleri izleyin.

- Microsoft Entra Connect Aracısı Güncelleştirici hizmeti, TLS gereksinimlerinde belirtilen TLS 1.2 adımlarını da gerektirir.

Uyarı

Microsoft Entra Parola Koruması proxy'si ve Microsoft Entra uygulama proxy'si, Microsoft Entra Connect Agent Updater hizmetinin farklı sürümlerini yükler. Bu nedenle yönergeler, Uygulama Ara Sunucusu içeriğine başvurur. Bu farklı sürümler yan yana yüklendiğinde uyumsuz olur ve bunu yaptığınızda Aracı Güncelleştirici hizmetinin yazılım güncelleştirmeleri için Azure'a başvurması engellenir, bu nedenle Microsoft Entra Parola Koruma Proxy'sini ve Uygulama Ara Sunucusu aynı makineye asla yüklememelisiniz.

Gerekli yazılımları indirme

Şirket içi Microsoft Entra Parola Koruması dağıtımı için gerekli iki yükleyici vardır:

- Microsoft Entra Password Protection DC aracısı (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra Parola Koruması proxy'si (AzureADPasswordProtectionProxySetup.exe)

Her iki yükleyiciyi de Microsoft İndirme Merkezi'nden indirin.

Proxy hizmetini yükleme ve yapılandırma

Microsoft Entra Password Protection proxy hizmeti genellikle şirket içi AD DS ortamınızdaki bir üye sunucudadır. Yüklendikten sonra, Microsoft Entra Parola Koruması proxy hizmeti Microsoft Entra kiracınız için genel ve müşteri tarafından yasaklanan parola listelerinin bir kopyasını tutmak üzere Microsoft Entra Kimliği ile iletişim kurar.

Sonraki bölümde, Microsoft Entra Password Protection DC aracılarını şirket içi AD DS ortamınızdaki etki alanı denetleyicilerine yüklersiniz. Bu DC aracıları, etki alanı içindeki parola değişikliği olaylarını işlerken kullanılmak üzere en son yasaklanmış parola listelerini almak üzere ara sunucu hizmetiyle iletişim kurar.

Microsoft Entra Password Protection proxy hizmetini barındırmak için bir veya daha fazla sunucu seçin. Sunucular için aşağıdaki önemli noktalar geçerlidir:

- Bu tür her hizmet yalnızca tek bir orman için parola ilkeleri sağlayabilir. Konak makine, bu ormandaki herhangi bir etki alanına katılmalıdır.

- Proxy hizmetini kök veya alt etki alanlarına ya da bunların bir bileşimine yükleyebilirsiniz.

- Ormanın her etki alanındaki en az bir DC ile bir parola koruma ara sunucusu arasında ağ bağlantısına ihtiyacınız vardır.

- Test için bir etki alanı denetleyicisinde Microsoft Entra Password Protection proxy hizmetini çalıştırabilirsiniz, ancak bu etki alanı denetleyicisi İnternet bağlantısı gerektirir. Bu bağlantı bir güvenlik sorunu olabilir. Bu yapılandırmayı yalnızca test için öneririz.

- Yüksek kullanılabilirlik konularıyla ilgili önceki bölümde belirtildiği gibi, orman başına yedeklilik için en az iki Microsoft Entra Parola Koruması proxy sunucusu öneririz.

- Microsoft Entra Password Protection proxy hizmetini salt okunur bir etki alanı denetleyicisinde çalıştırmak desteklenmez.

- Gerekirse, Program ekle veya kaldır'ı kullanarak proxy hizmetini kaldırabilirsiniz. Ara sunucu hizmetinin koruduğu durumun el ile temizlenmesi gerekmez.

Microsoft Entra Parola Koruması proxy hizmetini yüklemek için aşağıdaki adımları tamamlayın:

Microsoft Entra Parola Koruması proxy hizmetini yüklemek için yazılım yükleyicisini

AzureADPasswordProtectionProxySetup.exeçalıştırın.Yazılım yüklemesi yeniden başlatma gerektirmez ve aşağıdaki örnekte olduğu gibi standart MSI yordamları kullanılarak otomatikleştirilebilir:

AzureADPasswordProtectionProxySetup.exe /quietNot

Yükleme hatasından kaçınmak için paketi yüklemeden

AzureADPasswordProtectionProxySetup.exeönce Windows Güvenlik Duvarı hizmetinin çalışıyor olması gerekir.Windows Güvenlik Duvarı çalışmamak üzere yapılandırılmışsa geçici çözüm, yükleme sırasında Güvenlik Duvarı hizmetini geçici olarak etkinleştirmek ve çalıştırmaktır. Proxy yazılımının yüklemeden sonra Windows Güvenlik Duvarı'na belirli bir bağımlılığı yoktur.

Üçüncü taraf güvenlik duvarı kullanıyorsanız, dağıtım gereksinimlerini karşılayacak şekilde yapılandırılması gerekir. Bunlar, 135 numaralı bağlantı noktasına ve ara sunucu RPC sunucusu bağlantı noktasına gelen erişime izin vermektir. Daha fazla bilgi için dağıtım gereksinimleriyle ilgili önceki bölüme bakın.

Microsoft Entra Parola Koruması proxy yazılımı yeni bir PowerShell modülü içerir:

AzureADPasswordProtection. Aşağıdaki adımlar bu PowerShell modülündeki çeşitli cmdlet'leri çalıştırır.Bu modülü kullanmak için yönetici olarak bir PowerShell penceresi açın ve yeni modülü aşağıdaki gibi içeri aktarın:

Import-Module AzureADPasswordProtectionUyarı

PowerShell'in 64 bit sürümü kullanılmalıdır. Bazı cmdlet'ler PowerShell (x86) ile çalışmayabilir.

Microsoft Entra Parola Koruması proxy hizmetinin çalışıp çalışmadığını denetlemek için aşağıdaki PowerShell komutunu kullanın:

Get-Service AzureADPasswordProtectionProxy | flSonuçta Çalışıyor Durumu gösterilmelidir.

Ara sunucu hizmeti makinede çalışıyor, ancak Microsoft Entra Kimliği ile iletişim kurmak için kimlik bilgilerine sahip değil. Cmdlet'ini kullanarak Microsoft Entra Password Protection proxy sunucusunu Microsoft Entra ID ile

Register-AzureADPasswordProtectionProxykaydedin.Bu cmdlet, herhangi bir ara sunucu belirli bir kiracı için ilk kez kaydedildiğinde Genel Yönetici kimlik bilgilerini gerektirir. İster aynı ister farklı proxy'ler için olsun, bu kiracıdaki sonraki proxy kayıtları Güvenlik Yöneticisi kimlik bilgilerini kullanabilir.

Bu komut bir kez başarılı olduktan sonra, ek çağrılar da başarılı olur ancak gereksizdir.

Register-AzureADPasswordProtectionProxyCmdlet aşağıdaki üç kimlik doğrulama modunu destekler. İlk iki mod Microsoft Entra çok faktörlü kimlik doğrulamasını destekler ancak üçüncü mod desteklemez.Bahşiş

Bu cmdlet belirli bir Azure kiracısı için ilk kez çalıştırıldığında tamamlanmadan önce belirgin bir gecikme olabilir. Bir hata bildirilmediği sürece bu gecikme konusunda endişelenmeyin.

Etkileşimli kimlik doğrulama modu:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Not

Bu mod Sunucu Çekirdeği işletim sistemlerinde çalışmaz. Bunun yerine, aşağıdaki kimlik doğrulama modlarından birini kullanın. Ayrıca, Internet Explorer Artırılmış Güvenlik Yapılandırması etkinse bu mod başarısız olabilir. Geçici çözüm bu Yapılandırmayı devre dışı bırakmak, ara sunucuyu kaydetmek ve yeniden etkinleştirmektir.

Cihaz kodu kimlik doğrulama modu:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeİstendiğinde, bağlantıyı izleyerek bir web tarayıcısı açın ve kimlik doğrulama kodunu girin.

Sessiz (parola tabanlı) kimlik doğrulama modu:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsNot

Hesabınız için Microsoft Entra çok faktörlü kimlik doğrulaması gerekiyorsa bu mod başarısız olur. Bu durumda, önceki iki kimlik doğrulama modundan birini kullanın veya bunun yerine MFA gerektirmeyen farklı bir hesap kullanın.

Azure Cihaz Kaydı (Microsoft Entra Password Protection tarafından kullanılan) genel olarak MFA gerektirecek şekilde yapılandırıldıysa MFA'nın gerekli olduğunu da görebilirsiniz. Bu gereksinimi geçici olarak çözmek için, önceki iki kimlik doğrulama modundan biriyle MFA'yı destekleyen farklı bir hesap kullanabilir veya Azure Cihaz Kaydı MFA gereksinimini geçici olarak gevşetebilirsiniz.

Bu değişikliği yapmak için Microsoft Entra yönetim merkezinde Kimlik'i ve ardından Cihazlar Cihaz>Ayarları'nı seçin. Cihazları birleştirmek için Çok faktörlü kimlik doğrulaması gerektir seçeneğini Hayır olarak ayarlayın. Kayıt tamamlandıktan sonra bu ayarı Evet olarak yeniden yapılandırdıktan emin olun.

MFA gereksinimlerinin yalnızca test amacıyla atlanması önerilir.

Şu anda gelecekteki işlevler için ayrılmış olan -ForestCredential parametresini belirtmeniz gerekmez.

Microsoft Entra Parola Koruması proxy hizmetinin kaydı, hizmetin ömrü boyunca yalnızca bir kez gereklidir. Bundan sonra, Microsoft Entra Parola Koruması proxy hizmeti diğer tüm gerekli bakımları otomatik olarak gerçekleştirir.

Değişikliklerin etkili olduğundan emin olmak için komutunu çalıştırın

Test-AzureADPasswordProtectionProxyHealth -TestAll. Hataları çözme konusunda yardım için bkz . Sorun giderme: Şirket içi Microsoft Entra Parola Koruması.Şimdi PowerShell cmdlet'ini kullanarak Azure ile iletişim kurmak için gerekli kimlik bilgileriyle şirket içi Active Directory ormanını

Register-AzureADPasswordProtectionForestkaydedin.Not

Ortamınızda birden çok Microsoft Entra Parola Koruması proxy sunucusu yüklüyse, ormanı kaydetmek için hangi proxy sunucusunu kullandığınız önemli değildir.

Cmdlet, Azure kiracınız için Genel Yönetici veya Güvenlik Yöneticisi kimlik bilgilerini gerektirir. Ayrıca şirket içi Active Directory Kuruluş Yöneticisi ayrıcalıkları gerektirir. Bu cmdlet'i yerel yönetici ayrıcalıklarına sahip bir hesap kullanarak da çalıştırmanız gerekir. Ormanı kaydetmek için kullanılan Azure hesabı, şirket içi Active Directory hesabından farklı olabilir.

Bu adım orman başına bir kez çalıştırılır.

Register-AzureADPasswordProtectionForestCmdlet aşağıdaki üç kimlik doğrulama modunu destekler. İlk iki mod Microsoft Entra çok faktörlü kimlik doğrulamasını destekler ancak üçüncü mod desteklemez.Bahşiş

Bu cmdlet belirli bir Azure kiracısı için ilk kez çalıştırıldığında tamamlanmadan önce belirgin bir gecikme olabilir. Bir hata bildirilmediği sürece bu gecikme konusunda endişelenmeyin.

Etkileşimli kimlik doğrulama modu:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Not

Bu mod Sunucu Çekirdeği işletim sistemlerinde çalışmaz. Bunun yerine aşağıdaki iki kimlik doğrulama modundan birini kullanın. Ayrıca, Internet Explorer Artırılmış Güvenlik Yapılandırması etkinse bu mod başarısız olabilir. Geçici çözüm bu Yapılandırmayı devre dışı bırakmak, ormanı kaydetmek ve sonra yeniden etkinleştirmektir.

Cihaz kodu kimlik doğrulama modu:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeİstendiğinde, bağlantıyı izleyerek bir web tarayıcısı açın ve kimlik doğrulama kodunu girin.

Sessiz (parola tabanlı) kimlik doğrulama modu:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsNot

Hesabınız için Microsoft Entra çok faktörlü kimlik doğrulaması gerekiyorsa bu mod başarısız olur. Bu durumda, önceki iki kimlik doğrulama modundan birini kullanın veya bunun yerine MFA gerektirmeyen farklı bir hesap kullanın.

Azure Cihaz Kaydı (Microsoft Entra Password Protection tarafından kullanılan) genel olarak MFA gerektirecek şekilde yapılandırıldıysa MFA'nın gerekli olduğunu da görebilirsiniz. Bu gereksinimi geçici olarak çözmek için, önceki iki kimlik doğrulama modundan biriyle MFA'yı destekleyen farklı bir hesap kullanabilir veya Azure Cihaz Kaydı MFA gereksinimini geçici olarak gevşetebilirsiniz.

Bu değişikliği yapmak için Microsoft Entra yönetim merkezinde Kimlik'i ve ardından Cihazlar Cihaz>Ayarları'nı seçin. Cihazları birleştirmek için Çok faktörlü kimlik doğrulaması gerektir seçeneğini Hayır olarak ayarlayın. Kayıt tamamlandıktan sonra bu ayarı Evet olarak yeniden yapılandırdıktan emin olun.

MFA gereksinimlerinin yalnızca test amacıyla atlanması önerilir.

Bu örnekler yalnızca şu anda oturum açmış olan kullanıcı aynı zamanda kök etki alanının Active Directory etki alanı yöneticisiyse başarılı olur. Bu durumda, -ForestCredential parametresi aracılığıyla alternatif etki alanı kimlik bilgileri sağlayabilirsiniz.

Active Directory ormanının kaydı, ormanın ömrü boyunca yalnızca bir kez gereklidir. Bundan sonra, ormandaki Microsoft Entra Password Protection DC aracıları diğer tüm gerekli bakımları otomatik olarak gerçekleştirir. Bir orman için başarıyla çalıştırıldıktan sonra

Register-AzureADPasswordProtectionForest, cmdlet'in ek çağrıları başarılı olur, ancak gereksizdir.Başarılı olması için

Register-AzureADPasswordProtectionForest, Windows Server 2012 veya üzerini çalıştıran en az bir DC'nin Microsoft Entra Parola Koruması proxy sunucusunun etki alanında kullanılabilir olması gerekir. Microsoft Entra Password Protection DC aracı yazılımının bu adımdan önce herhangi bir etki alanı denetleyicisine yüklenmesi gerekmez.Değişikliklerin etkili olduğundan emin olmak için komutunu çalıştırın

Test-AzureADPasswordProtectionProxyHealth -TestAll. Hataları çözme konusunda yardım için bkz . Sorun giderme: Şirket içi Microsoft Entra Parola Koruması.

Proxy hizmetini HTTP ara sunucusu üzerinden iletişim kuracak şekilde yapılandırma

Ortamınız Azure ile iletişim kurmak için belirli bir HTTP ara sunucusunun kullanılmasını gerektiriyorsa, Microsoft Entra Parola Koruması hizmetini yapılandırmak için aşağıdaki adımları kullanın.

klasöründe bir AzureADPasswordProtectionProxy.exe.config dosyası %ProgramFiles%\Azure AD Password Protection Proxy\Service oluşturun. Aşağıdaki içeriği ekleyin:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

HTTP proxy'niz kimlik doğrulaması gerektiriyorsa useDefaultCredentials etiketini ekleyin:

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Her iki durumda da değerini, belirli HTTP proxy sunucunuzun adresi ve bağlantı noktasıyla değiştirin http://yourhttpproxy.com:8080 .

HTTP proxy'niz yetkilendirme ilkesi kullanacak şekilde yapılandırılmışsa, parola koruması için ara sunucuyu barındıran makinenin Active Directory bilgisayar hesabına erişim vermelisiniz.

AzureADPasswordProtectionProxy.exe.config dosyasını oluşturduktan veya güncelleştirdikten sonra Microsoft Entra Parola Koruması proxy hizmetini durdurmanızı ve yeniden başlatmanızı öneririz.

Ara sunucu hizmeti, bir HTTP ara sunucusuna bağlanmak için belirli kimlik bilgilerinin kullanılmasını desteklemez.

Proxy hizmetini belirli bir bağlantı noktasında dinleyecek şekilde yapılandırma

Microsoft Entra Password Protection DC aracı yazılımı, ara sunucu hizmetiyle iletişim kurmak için TCP üzerinden RPC kullanır. Varsayılan olarak, Microsoft Entra Password Protection proxy hizmeti kullanılabilir tüm dinamik RPC uç noktalarını dinler. Gerekirse, ortamınızdaki ağ topolojisi veya güvenlik duvarı gereksinimleri nedeniyle hizmeti belirli bir TCP bağlantı noktasını dinleyecek şekilde yapılandırabilirsiniz. Statik bağlantı noktası yapılandırırken, 135 numaralı bağlantı noktasını ve seçtiğiniz statik bağlantı noktasını açmanız gerekir.

Hizmeti statik bağlantı noktası altında çalışacak şekilde yapılandırmak için cmdlet'ini Set-AzureADPasswordProtectionProxyConfiguration aşağıdaki gibi kullanın:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Uyarı

Bu değişikliklerin etkili olması için Microsoft Entra Parola Koruması proxy hizmetini durdurmanız ve yeniden başlatmanız gerekir.

Hizmeti dinamik bağlantı noktası altında çalışacak şekilde yapılandırmak için aynı yordamı kullanın, ancak StaticPort'u sıfır olarak ayarlayın:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Uyarı

Bu değişikliklerin etkili olması için Microsoft Entra Parola Koruması proxy hizmetini durdurmanız ve yeniden başlatmanız gerekir.

Microsoft Entra Password Protection proxy hizmeti, bağlantı noktası yapılandırmasındaki herhangi bir değişiklikten sonra el ile yeniden başlatma gerektirir. Bu yapılandırma değişikliklerini yaptıktan sonra etki alanı denetleyicilerinde Microsoft Entra Password Protection DC aracı hizmetini yeniden başlatmanız gerekmez.

Hizmetin geçerli yapılandırmasını sorgulamak için aşağıdaki örnekte gösterildiği gibi cmdlet'ini kullanın Get-AzureADPasswordProtectionProxyConfiguration

Get-AzureADPasswordProtectionProxyConfiguration | fl

Aşağıdaki örnek çıktı, Microsoft Entra Password Protection proxy hizmetinin dinamik bir bağlantı noktası kullandığını gösterir:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

DC aracı hizmetini yükleme

Microsoft Entra Password Protection DC aracı hizmetini yüklemek için paketi çalıştırın AzureADPasswordProtectionDCAgentSetup.msi .

Aşağıdaki örnekte gösterildiği gibi standart MSI yordamlarını kullanarak yazılım yüklemesini otomatikleştirebilirsiniz:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Yükleyicinin /norestart makineyi otomatik olarak yeniden başlatmasını tercih ederseniz bayrak atlanabilir.

Yazılım yüklemesi veya kaldırma işlemi yeniden başlatma gerektirir. Bu gereksinim, parola filtresi DLL'lerinin yalnızca yeniden başlatmayla yüklenmesi veya kaldırılmasıdır.

Dc aracı yazılımı bir etki alanı denetleyicisine yüklendikten ve bu bilgisayar yeniden başlatıldıktan sonra şirket içi Microsoft Entra Password Protection yüklemesi tamamlanır. Başka yapılandırma gerekmez veya mümkün değildir. Şirket içi DC'lere karşı parola değiştirme olayları, Microsoft Entra Id'den yapılandırılmış yasaklanmış parola listelerini kullanır.

Şirket içi Microsoft Entra Parola Koruması'nı etkinleştirmek veya özel yasaklanmış parolalar yapılandırmak için bkz . Şirket içi Microsoft Entra Parola Koruması'nı etkinleştirme.

Bahşiş

Microsoft Entra Password Protection DC aracısını henüz etki alanı denetleyicisi olmayan bir makineye yükleyebilirsiniz. Bu durumda hizmet başlatılır ve çalışır ancak makine bir etki alanı denetleyicisi olarak yükseltilene kadar etkin değildir.

Proxy hizmetini yükseltme

Microsoft Entra Password Protection proxy hizmeti otomatik yükseltmeyi destekler. Otomatik yükseltme, ara sunucu hizmetiyle yan yana yüklenen Microsoft Entra Connect Agent Updater hizmetini kullanır. Otomatik yükseltme varsayılan olarak açıktır ve cmdlet'i kullanılarak Set-AzureADPasswordProtectionProxyConfiguration etkinleştirilebilir veya devre dışı bırakılabilir.

Geçerli ayar cmdlet'i kullanılarak Get-AzureADPasswordProtectionProxyConfiguration sorgulanabilir. Otomatik yükseltme ayarının her zaman etkin olması önerilir.

Cmdlet, Get-AzureADPasswordProtectionProxy bir ormanda yüklü olan tüm Microsoft Entra Parola Koruması proxy sunucularının yazılım sürümünü sorgulamak için kullanılabilir.

Not

Proxy hizmeti yalnızca kritik güvenlik düzeltme ekleri gerektiğinde otomatik olarak daha yeni bir sürüme yükseltilir.

El ile yükseltme işlemi

El ile yükseltme, yazılım yükleyicisinin en son sürümü AzureADPasswordProtectionProxySetup.exe çalıştırılarak gerçekleştirilir. Yazılımın en son sürümü Microsoft İndirme Merkezi'nden edinilebilir.

Microsoft Entra Password Protection proxy hizmetinin geçerli sürümünü kaldırmak gerekli değildir. Yükleyici yerinde yükseltme gerçekleştirir. Proxy hizmetini yükseltirken yeniden başlatma gerekmez. Yazılım yükseltmesi gibi AzureADPasswordProtectionProxySetup.exe /quietstandart MSI yordamları kullanılarak otomatikleştirilebilir.

DC aracısını yükseltme

Microsoft Entra Password Protection DC aracı yazılımının daha yeni bir sürümü kullanılabilir olduğunda, yükseltme yazılım paketinin en son sürümü AzureADPasswordProtectionDCAgentSetup.msi çalıştırılarak gerçekleştirilir. Yazılımın en son sürümü Microsoft İndirme Merkezi'nden edinilebilir.

DC aracı yazılımının geçerli sürümünü kaldırmak gerekli değildir. Yükleyici yerinde yükseltme gerçekleştirir. DC aracısı yazılımını yükseltirken her zaman yeniden başlatma gerekir. Bu gereksinim, temel Windows davranışından kaynaklanır.

Yazılım yükseltmesi gibi msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestartstandart MSI yordamları kullanılarak otomatikleştirilebilir.

Yükleyicinin /norestart makineyi otomatik olarak yeniden başlatmasını tercih ediyorsanız bayrağı atlayabilirsiniz.

Get-AzureADPasswordProtectionDCAgent Cmdlet, bir ormanda yüklü olan tüm Microsoft Entra Password Protection DC aracılarının yazılım sürümünü sorgulamak için kullanılabilir.

Sonraki adımlar

Şirket içi sunucularınıza Microsoft Entra Parola Koruması için ihtiyacınız olan hizmetleri yüklediğinize göre, dağıtımınızı tamamlamak için şirket içi Microsoft Entra Parola Koruması'nı etkinleştirin.