Öğretici: Microsoft Entra çok faktörlü kimlik doğrulaması ile kullanıcı oturum açma olaylarının güvenliğini sağlama

Çok faktörlü kimlik doğrulaması, oturum açma olayı sırasında kullanıcıdan ek tanımlama biçimleri istendiği bir işlemdir. Örneğin, istem cep telefonuna bir kod girmek veya parmak izi taraması sağlamak olabilir. İkinci bir tanımlama biçimine ihtiyacınız olduğunda, bu ek faktörün bir saldırganın elde etmek veya çoğaltması kolay olmadığından güvenlik artar.

Microsoft Entra çok faktörlü kimlik doğrulaması ve Koşullu Erişim ilkeleri, belirli oturum açma olayları için kullanıcılardan MFA gerektirme esnekliği sağlar.

Önemli

Bu öğreticide, bir yöneticiye Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmeyi gösterir. Kullanıcı olarak çok faktörlü kimlik doğrulamasında adım adım ilerleyebilmek için bkz . İki aşamalı doğrulama yönteminizi kullanarak iş veya okul hesabınızda oturum açma.

BT ekibiniz Microsoft Entra çok faktörlü kimlik doğrulamasını kullanma özelliğini etkinleştirmediyse veya oturum açma sırasında sorun yaşıyorsanız ek yardım için Yardım masanıza ulaşın.

Bu öğreticide şunların nasıl yapıldığını öğrenirsiniz:

- Bir kullanıcı grubu için Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmek için bir Koşullu Erişim ilkesi oluşturun.

- MFA isteyen ilke koşullarını yapılandırın.

- Kullanıcı olarak çok faktörlü kimlik doğrulamasını yapılandırmayı ve kullanmayı test edin.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

Microsoft Entra Id P1 veya deneme lisansları etkinleştirilmiş çalışan bir Microsoft Entra kiracısı.

En azından Koşullu Erişim Yöneticisi rolüne sahip bir hesap. Bazı MFA ayarları bir Kimlik Doğrulama İlkesi Yöneticisi tarafından da yönetilebilir.

Bildiğiniz bir parolaya sahip yönetici olmayan bir hesap. Bu öğreticide testuser adlı bir hesap oluşturduk. Bu öğreticide, Microsoft Entra çok faktörlü kimlik doğrulamasını yapılandırma ve kullanma konusunda son kullanıcı deneyimini test edin.

- Kullanıcı hesabı oluşturma hakkında bilgiye ihtiyacınız varsa bkz . Microsoft Entra Id kullanarak kullanıcı ekleme veya silme.

Yönetici olmayan kullanıcının üyesi olduğu bir grup. Bu öğretici için MFA-Test-Group adlı böyle bir grup oluşturduk. Bu öğreticide, bu grup için Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirebilirsiniz.

- Grup oluşturma hakkında daha fazla bilgiye ihtiyacınız varsa bkz . Microsoft Entra Id kullanarak temel grup oluşturma ve üye ekleme.

Koşullu Erişim ilkesi oluşturma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

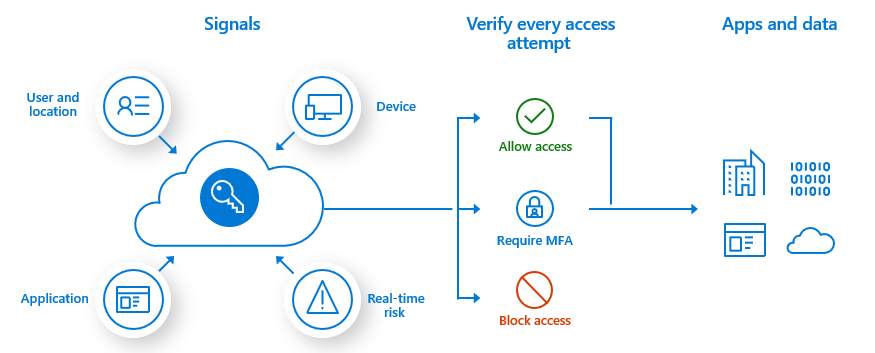

Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmenin ve kullanmanın önerilen yolu Koşullu Erişim ilkeleridir. Koşullu Erişim, oturum açma olaylarına tepki veren ve kullanıcıya uygulama veya hizmete erişim verilmeden önce ek eylemler isteyen ilkeler oluşturmanıza ve tanımlamanıza olanak tanır.

Koşullu Erişim ilkeleri belirli kullanıcılara, gruplara ve uygulamalara uygulanabilir. Amaç, kuruluşunuzu korurken aynı zamanda ihtiyacı olan kullanıcılara doğru erişim düzeylerini sağlamaktır.

Bu öğreticide, bir kullanıcı oturum açtığında MFA'yı soran temel bir Koşullu Erişim ilkesi oluşturacağız. Bu serinin sonraki öğreticilerinde, risk tabanlı koşullu erişim ilkesi kullanarak Microsoft Entra çok faktörlü kimlik doğrulamasını yapılandıracağız.

İlk olarak, bir Koşullu Erişim ilkesi oluşturun ve test kullanıcı grubunuzu aşağıdaki gibi atayın:

En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

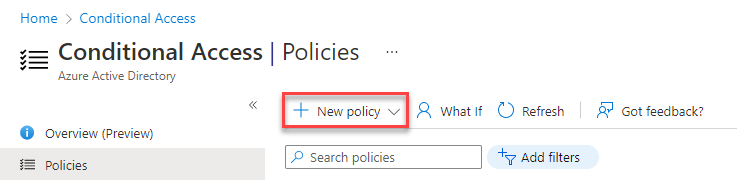

Koruma>Koşullu Erişimi'ne gidin, + Yeni ilke'yi ve ardından Yeni ilke oluştur'u seçin.

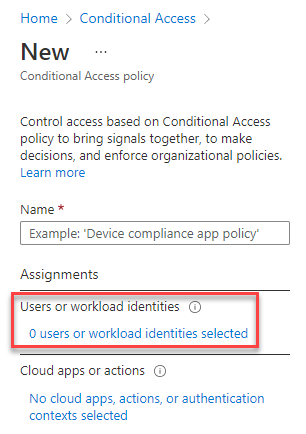

İlke için MFA Pilot gibi bir ad girin.

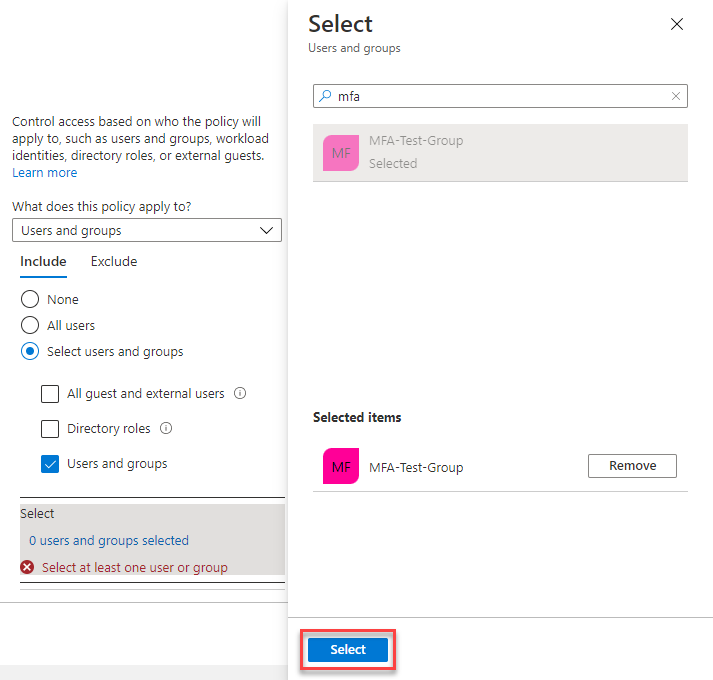

Atamalar'ın altında Kullanıcılar veya iş yükü kimlikleri'nin altındaki geçerli değeri seçin.

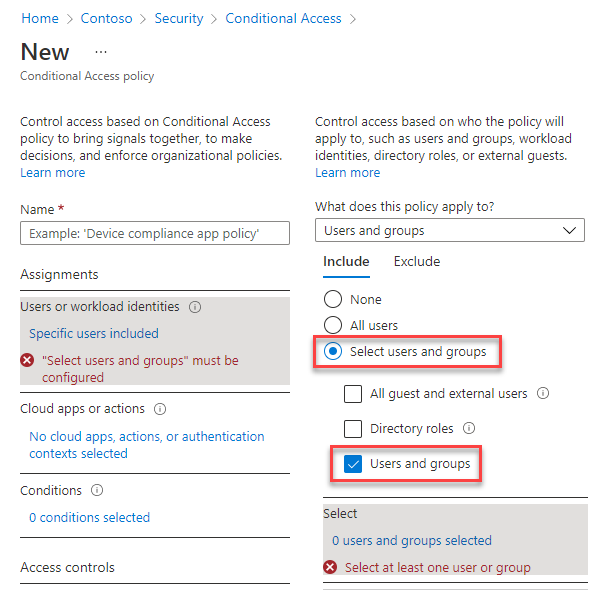

Bu ilke ne için geçerlidir? altında Kullanıcılar ve gruplar'ın seçili olduğunu doğrulayın.

Ekle'nin altında Kullanıcıları ve grupları seç'i ve ardından Kullanıcılar ve gruplar'ı seçin.

Henüz kimse atanmadığından, kullanıcı ve grup listesi (sonraki adımda gösterilir) otomatik olarak açılır.

MFA-Test-Group gibi Microsoft Entra grubunuzu bulun ve seçin, ardından Seç'i seçin.

İlkenin uygulanacağı grubu seçtik. Sonraki bölümde, ilkenin uygulanacağı koşulları yapılandıracağız.

Çok faktörlü kimlik doğrulaması koşullarını yapılandırma

Koşullu Erişim ilkesi oluşturulduğuna ve bir kullanıcı test grubu atandığına göre, ilkeyi tetikleyen bulut uygulamalarını veya eylemleri tanımlayın. Bu bulut uygulamaları veya eylemleri, çok faktörlü kimlik doğrulaması isteme gibi ek işleme gerektirmeye karar vereceğiniz senaryolardır. Örneğin, bir finansal uygulamaya erişimin veya yönetim araçlarının kullanılmasının kimlik doğrulaması için ek bir istem gerektirdiğine karar vekleyebilirsiniz.

Hangi uygulamaların çok faktörlü kimlik doğrulaması gerektirdiğini yapılandırma

Bu öğreticide, koşullu erişim ilkesini bir kullanıcı oturum açtığında çok faktörlü kimlik doğrulaması gerektirecek şekilde yapılandırın.

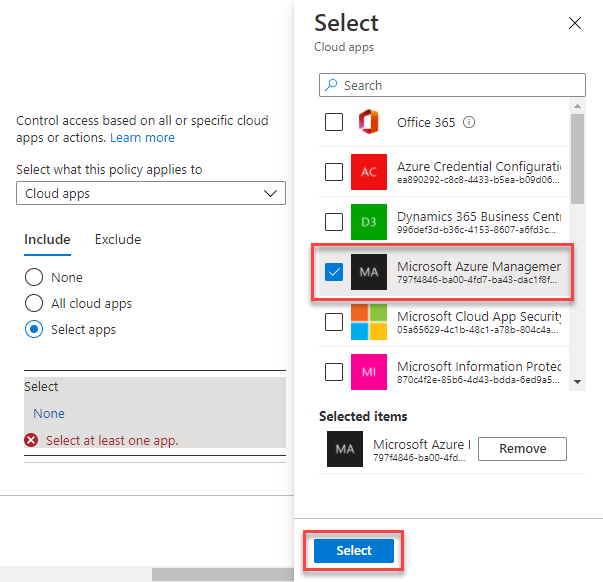

Bulut uygulamaları veya eylemleri'nin altındaki geçerli değeri seçin ve bu ilkenin ne için geçerli olduğunu seçin'in altında Bulut uygulamalarının seçili olduğunu doğrulayın.

Ekle'nin altında Uygulama seç'i seçin.

Henüz hiçbir uygulama seçilmediğinden, uygulama listesi (sonraki adımda gösterilir) otomatik olarak açılır.

İpucu

Koşullu Erişim ilkesini Tüm bulut uygulamalarına veya Uygulamaları seç'e uygulamayı seçebilirsiniz. Esneklik sağlamak için, belirli uygulamaları ilkenin dışında tutabilirsiniz.

Kullanılabilecek kullanılabilir oturum açma olaylarının listesine göz atın. Bu öğreticide, ilkenin oturum açma olayları için geçerli olması için Windows Azure Hizmet Yönetimi API'sini seçin. Ardından Seç'i belirleyin.

Erişim için çok faktörlü kimlik doğrulamasını yapılandırma

Ardından erişim denetimlerini yapılandıracağız. Erişim denetimleri, bir kullanıcıya erişim verilmesi için gereksinimleri tanımlamanızı sağlar. Onaylı bir istemci uygulamasını veya Microsoft Entra Id'ye karma olarak katılmış bir cihazı kullanmaları gerekebilir.

Bu öğreticide, bir oturum açma olayı sırasında çok faktörlü kimlik doğrulaması gerektirecek şekilde erişim denetimlerini yapılandırın.

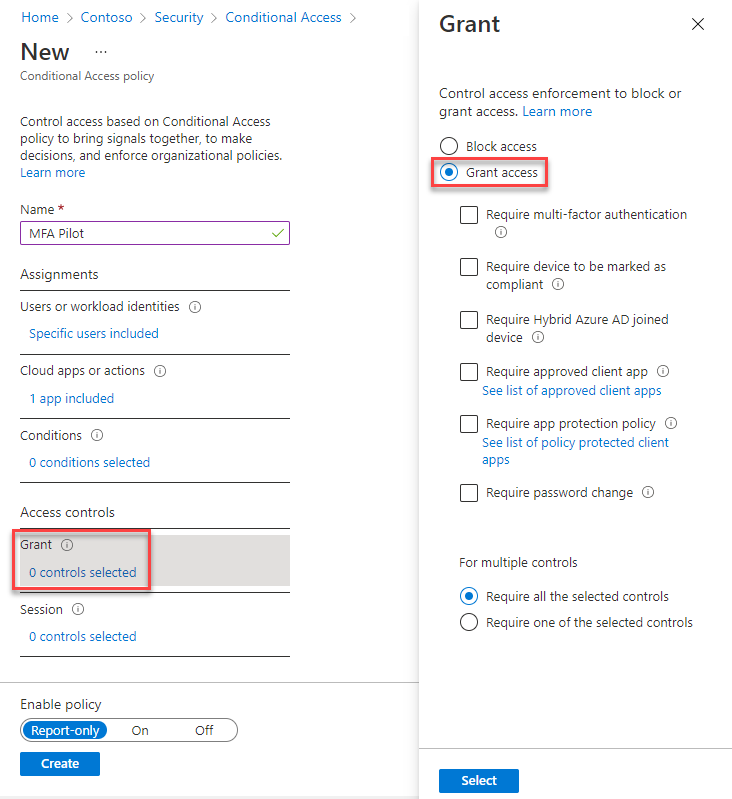

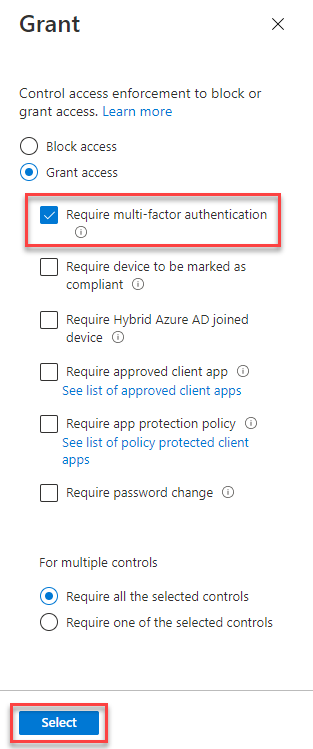

Erişim denetimleri'nin altında, Ver'in altındaki geçerli değeri seçin ve ardından Erişim ver'i seçin.

Çok faktörlü kimlik doğrulaması gerektir'i ve ardından Seç'i seçin.

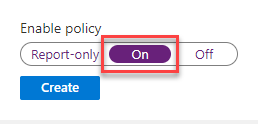

İlkeyi etkinleştirme

Yapılandırmanın kullanıcıları nasıl etkileyeceğini görmek istiyorsanız Koşullu Erişim ilkeleri Yalnızca Rapor olarak veya şu anda ilkeyi kullanmak istemiyorsanız Kapalı olarak ayarlanabilir. Bu öğretici için bir test grubu hedeflendiğinden, ilkeyi etkinleştirelim ve ardından Microsoft Entra çok faktörlü kimlik doğrulamasını test edelim.

İlkeyi etkinleştir bölümünde Açık seçeneğini belirleyin.

Koşullu Erişim ilkesini uygulamak için Oluştur'u seçin.

Microsoft Entra çok faktörlü kimlik doğrulamasını test edin

Şimdi Koşullu Erişim ilkenizi ve Microsoft Entra çok faktörlü kimlik doğrulamasını çalışır durumda görelim.

İlk olarak, MFA gerektirmeyen bir kaynakta oturum açın:

InPrivate modunda veya gizli modda yeni bir tarayıcı penceresi açın ve https://account.activedirectory.windowsazure.com adresine gidin.

Tarayıcınız için özel mod kullanmak, mevcut kimlik bilgilerinin bu oturum açma olayını etkilemesini önler.

Testuser gibi yönetici olmayan test kullanıcınızla oturum açın. Kullanıcı hesabı için ve etki alanı adını eklediğinizden

@emin olun.Bu, bu hesapla ilk oturum açma örneğiyse parolayı değiştirmeniz istenir. Ancak, çok faktörlü kimlik doğrulamasını yapılandırmanız veya kullanmanız istenmez.

Tarayıcı penceresini kapatın.

Koşullu Erişim ilkesini, oturum açmak için ek kimlik doğrulaması gerektirecek şekilde yapılandırmışsınız. Bu yapılandırma nedeniyle Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmanız veya henüz yapmadıysanız bir yöntem yapılandırmanız istenir. Microsoft Entra yönetim merkezinde oturum açarak bu yeni gereksinimi test edin:

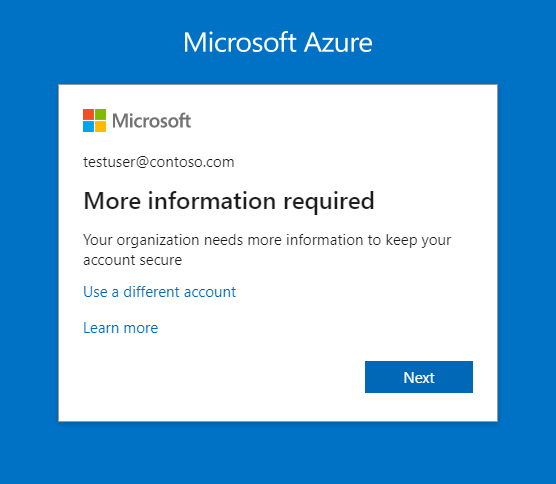

InPrivate veya gizli modda yeni bir tarayıcı penceresi açın ve Microsoft Entra yönetim merkezinde oturum açın.

Testuser gibi yönetici olmayan test kullanıcınızla oturum açın. Kullanıcı hesabı için ve etki alanı adını eklediğinizden

@emin olun.Microsoft Entra çok faktörlü kimlik doğrulamasına kaydolmanız ve bunları kullanmanız gerekir.

İşlemi başlatmak için İleri'yi seçin.

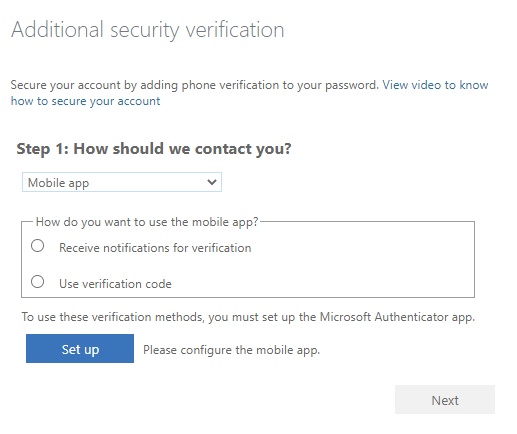

Kimlik doğrulaması için bir kimlik doğrulama telefonu, ofis telefonu veya mobil uygulama yapılandırmayı seçebilirsiniz. Kimlik doğrulama telefonu kısa mesajları ve telefon aramalarını destekler, office telefonu uzantılı numaralara yapılan aramaları destekler ve mobil uygulama , kimlik doğrulaması bildirimleri almak veya kimlik doğrulama kodları oluşturmak için mobil uygulama kullanmayı destekler.

Seçtiğiniz çok faktörlü kimlik doğrulama yöntemini yapılandırmak için ekrandaki yönergeleri tamamlayın.

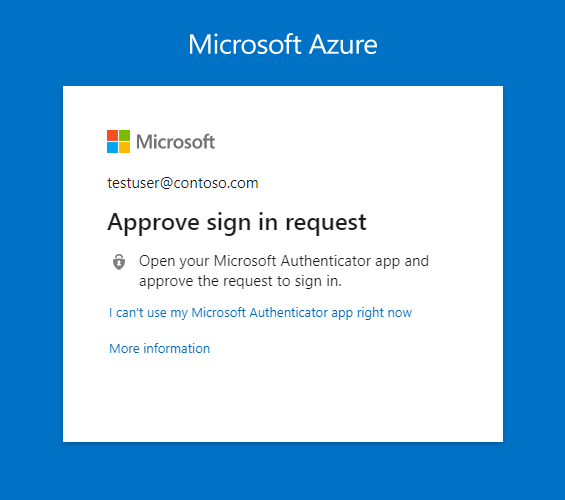

Tarayıcı penceresini kapatın ve yapılandırdığınız kimlik doğrulama yöntemini test etmek için Microsoft Entra yönetim merkezinde yeniden oturum açın. Örneğin, kimlik doğrulaması için bir mobil uygulama yapılandırdıysanız aşağıdakine benzer bir istem görmeniz gerekir.

Tarayıcı penceresini kapatın.

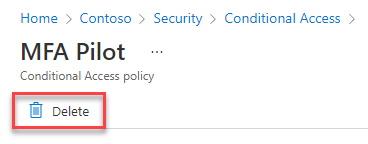

Kaynakları temizleme

Bu öğreticinin bir parçası olarak yapılandırdığınız Koşullu Erişim ilkesini artık kullanmak istemiyorsanız, aşağıdaki adımları kullanarak ilkeyi silin:

En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

Koruma>Koşullu Erişimi'ne gidin ve MFA Pilot gibi oluşturduğunuz ilkeyi seçin.

Sil'i seçin ve ilkeyi silmek istediğinizi onaylayın.

Sonraki adımlar

Bu öğreticide, seçili bir kullanıcı grubu için Koşullu Erişim ilkelerini kullanarak Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmişsiniz. Şunları öğrendiniz:

- Bir grup Microsoft Entra kullanıcısı için Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmek için bir Koşullu Erişim ilkesi oluşturun.

- Çok faktörlü kimlik doğrulaması isteyen ilke koşullarını yapılandırın.

- Kullanıcı olarak çok faktörlü kimlik doğrulamasını yapılandırmayı ve kullanmayı test edin.