Microsoft Entra karma birleştirmeyi el ile yapılandırma

Microsoft Entra Connect'i kullanmak sizin için bir seçenekse Microsoft Entra karma katılımını yapılandırma makalesindeki kılavuza bakın. Microsoft Entra Connect'teki otomasyonu kullanmak, Microsoft Entra karma katılımının yapılandırmasını önemli ölçüde basitleştirir.

Bu makalede, yönetilen ve federasyon etki alanları için adımlar da dahil olmak üzere Microsoft Entra karma birleştirme gereksinimlerinin el ile yapılandırılması ele alınır.

Önkoşullar

- Microsoft Entra Connect

- Cihaz kaydı eşitleme katılımının başarılı olması için, cihaz kayıt yapılandırmasının bir parçası olarak varsayılan cihaz özniteliklerini Microsoft Entra Connect Sync yapılandırmanızın dışında tutmayın. Microsoft Entra Id ile eşitlenen varsayılan cihaz öznitelikleri hakkında daha fazla bilgi edinmek için bkz . Microsoft Entra Connect tarafından eşitlenen öznitelikler.

- Microsoft Entra karma olarak katılmış olmasını istediğiniz cihazların bilgisayar nesneleri belirli kuruluş birimlerine (OU) aitse, Microsoft Entra Connect'te eşitlenecek doğru OU'ları yapılandırın. Microsoft Entra Connect kullanarak bilgisayar nesnelerini eşitleme hakkında daha fazla bilgi edinmek için bkz . Kuruluş birimi tabanlı filtreleme.

- şirket içi Active Directory Etki Alanı Hizmetleri ormanlarının her biri için kuruluş yöneticisi kimlik bilgileri.

- (Federasyon etki alanları için) Active Directory Federasyon Hizmetleri (AD FS) yüklü Windows Server.

- Kullanıcılar cihazlarını Microsoft Entra Id ile kaydedebilir. Bu ayar hakkında daha fazla bilgi, Cihaz ayarlarını yapılandırma başlığı altında, Cihaz ayarlarını yapılandırma makalesinde bulunabilir.

Microsoft Entra hibrite katılım cihazların kuruluşunuzun ağındaki şu Microsoft kaynaklarına erişim sağlamasını gerektirir:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(Sorunsuz çoklu oturum açma kullanıyorsanız veya kullanmayı planlıyorsanız)- Kuruluşunuzun Güvenlik Belirteci Hizmeti (STS) (Federasyon etki alanları için)

Uyarı

Kuruluşunuz, veri kaybı önleme veya Microsoft Entra kiracı kısıtlamaları gibi senaryolar için SSL trafiğini kesen ara sunucu kullanıyorsa, bu URL'lere gelen trafiğin TLS kesme ve inceleme dışında tutulduğundan emin olun. Bu URL'lerin dışlanmaması, istemci sertifikası kimlik doğrulamasıyla etkileşime neden olabilir, cihaz kaydı ve cihaz tabanlı Koşullu Erişim ile ilgili sorunlara neden olabilir.

Kuruluşunuz giden ara sunucu üzerinden İnternet'e erişim gerektiriyorsa, Windows 10 veya daha yeni bilgisayarları Microsoft Entra Id ile cihaz kaydı için etkinleştirmek üzere Web Proxy Otomatik Bulma'yı (WPAD) kullanabilirsiniz. WPAD'i yapılandırma ve yönetme sorunlarını gidermek için bkz . Otomatik Algılama Sorunlarını Giderme.

WPAD kullanmıyorsanız, bilgisayarınızda Windows 10 1709'la başlayan WinHTTP proxy ayarlarını yapılandırabilirsiniz. Daha fazla bilgi için bkz . Grup İlkesi Nesnesi (GPO) tarafından dağıtılan WinHTTP Proxy Ayarları.

Not

WinHTTP ayarlarını kullanarak bilgisayarınızda ara sunucu ayarlarını yapılandırdığınızda, yapılandırılan ara sunucuya bağlanabilen bilgisayarlar İnternet'e bağlanamaz.

Kuruluşunuz kimliği doğrulanmış bir giden ara sunucu aracılığıyla İnternet'e erişim gerektiriyorsa, Windows 10 veya daha yeni bilgisayarlarınızın giden proxy'de başarıyla kimlik doğrulaması yapabilmesini sağlayın. Windows 10 veya daha yeni bilgisayarlar cihaz kaydını makine bağlamı kullanarak çalıştırdığından, makine bağlamı kullanarak giden ara sunucu kimlik doğrulamasını yapılandırın. Yapılandırma gereksinimleri için giden bağlantı proxy'si sağlayıcınızı izleyin.

Cihaz Kaydı Bağlantısını Test Et betiğini kullanarak cihazların sistem hesabı altında gerekli Microsoft kaynaklarına erişebildiğini doğrulayın.

Yapılandırma

Çeşitli Windows cihaz platformları için Microsoft Entra karma katılmış cihazları yapılandırabilirsiniz.

- Yönetilen ve federasyon etki alanları için bir hizmet bağlantı noktası (SCP) yapılandırmanız gerekir.

- Federasyon etki alanları için, federasyon hizmetinizin uygun talepleri vermek üzere yapılandırıldığından emin olmanız gerekir.

Bu yapılandırmalar tamamlandıktan sonra kaydı doğrulamak için yönergeleri izleyin.

Hizmet bağlantı noktası yapılandırma

Cihazlarınız, Microsoft Entra kiracı bilgilerini bulmak için kayıt sırasında bir hizmet bağlantı noktası (SCP) nesnesi kullanır. şirket içi Active Directory örneğinizde, Microsoft Entra karmaya katılmış cihazların SCP nesnesi, bilgisayarın ormanının yapılandırma adlandırma bağlamı bölümünde bulunmalıdır. Orman başına yalnızca bir yapılandırma adlandırma bağlamı vardır. Çoklu ormanlı Active Directory yapılandırmasında, etki alanına katılmış bilgisayarları içeren tüm ormanlarda hizmet bağlantı noktası bulunmalıdır.

SCP nesnesi iki anahtar sözcük değeri içerir: azureADid:<TenantID> ve azureADName:<verified domain>. <verified domain> anahtar sözcüğündeki azureADName değer, şirket içi Active Directory örneğinizdeki SCP değerini okuduktan sonra cihazın izleyeceği cihaz kayıt akışının türünü (federasyon veya yönetilen) belirler. Yönetilen ve federasyon akışları hakkında daha fazla bilgi için Bkz . Microsoft Entra cihaz kaydı nasıl çalışır?

Ormanınızın yapılandırma adlandırma bağlamını almak için Get-ADRootDSE cmdlet öğesini kullanabilirsiniz.

Active Directory etki alanı adı fabrikam.com olan bir orman için yapılandırma adlandırma bağlamı:

CN=Configuration,DC=fabrikam,DC=com

Ormanınızda, etki alanına katılmış cihazların otomatik kaydı için SCP nesnesi şu konumda bulunur:

CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,[Your Configuration Naming Context]

Microsoft Entra Connect'i nasıl dağıttığınıza bağlı olarak, SCP nesnesi zaten yapılandırılmış olabilir. Aşağıdaki PowerShell betiğini kullanarak nesnenin varlığını doğrulayabilir ve bulma değerlerini alabilirsiniz:

$scp = New-Object System.DirectoryServices.DirectoryEntry;

$scp.Path = "LDAP://CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=fabrikam,DC=com";

$scp.Keywords;

$scp . Anahtar sözcükler çıktısı, Microsoft Entra kiracı bilgilerini gösterir. Bir örnek aşağıda verilmiştir:

azureADName:microsoft.com

azureADId:a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1

Taleplerin verilmesini ayarlama

Federasyon Microsoft Entra yapılandırmasında cihazlar, Microsoft Entra Kimliği'nde kimlik doğrulaması yapmak için BIR Microsoft iş ortağının AD FS'sine veya şirket içi federasyon hizmetine güvenir. Cihazlar, Microsoft Entra Cihaz Kayıt Hizmeti'ne (Azure DRS) kaydolmak üzere bir erişim belirteci almak için kimlik doğrulaması yapar.

Windows geçerli cihazları, şirket içi federasyon hizmeti tarafından barındırılan etkin bir WS-Trust uç noktasına (1.3 veya 2005 sürümleri) tümleşik Windows kimlik doğrulaması kullanarak kimlik doğrulaması yapar.

AD FS kullanırken aşağıdaki WS-Trust uç noktalarını etkinleştirmeniz gerekir:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Uyarı

Hem adfs/services/trust/2005/windowstransport hem de adfs/services/trust/13/windowstransport yalnızca intranet'e yönelik uç noktalar olarak etkinleştirilmelidir ve Web Uygulama Ara Sunucusu aracılığıyla extranet'e yönelik uç noktalar olarak sunulmamalıdır. WS-Trust Windows uç noktalarını devre dışı bırakma hakkında daha fazla bilgi edinmek için bkz . Ara sunucuda WS-Trust Windows uç noktalarını devre dışı bırakma. Hizmet>Uç Noktaları altındaki AD FS yönetim konsolu aracılığıyla hangi uç noktaların etkinleştirildiğini görebilirsiniz.

Not

Şirket içi federasyon hizmetiniz olarak AD FS'niz yoksa, satıcınızın WS-Trust 1.3 veya 2005 uç noktalarını desteklediğinden ve bunların Meta Veri Değişimi dosyası (MEX) aracılığıyla yayımlandığından emin olmak için satıcınızın yönergelerini izleyin.

Cihaz kaydının bitebilmesi için Azure DRS'nin aldığı belirteçte aşağıdaki taleplerin bulunması gerekir. Azure DRS, Microsoft Entra Id'de bu bilgilerden bazılarını içeren bir cihaz nesnesi oluşturur. Daha sonra Microsoft Entra Connect, yeni oluşturulan cihaz nesnesini şirket içi bilgisayar hesabıyla ilişkilendirmek için bu bilgileri kullanır.

http://schemas.microsoft.com/ws/2012/01/accounttypehttp://schemas.microsoft.com/identity/claims/onpremobjectguidhttp://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid

Birden fazla doğrulanmış etki alanı adı gerekiyorsa bilgisayarlar için aşağıdaki talebi sağlamanız gerekir:

http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid

Zaten bir SabitId talebi veriyorsanız (örneğin, ImmutableID'nin kaynak değeri olarak veya başka bir öznitelik kullanıyorsanız mS-DS-ConsistencyGuid ), bilgisayarlar için karşılık gelen bir talep sağlamanız gerekir:

http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID

Aşağıdaki bölümlerde, şu konular hakkında bilgiler edinebilirsiniz:

- Her talebin sahip olması gereken değerler.

- AD FS'de tanımın nasıl görüneceği.

Tanım, değerlerin mevcut olup olmadığını veya bunları oluşturmanızın gerekip gerekmediğini doğrulamanıza yardımcı olur.

Not

Şirket içi federasyon sunucunuz için AD FS kullanmıyorsanız, satıcınızın yönergelerini izleyerek bu talepleri vermek için uygun yapılandırmayı oluşturun.

Hesap türü talep verme

Talephttp://schemas.microsoft.com/ws/2012/01/accounttype, cihazı etki alanına katılmış bir bilgisayar olarak tanımlayan bir DJ değeri içermelidir. AD FS'de, aşağıdaki gibi görünen bir verme aktarım kuralı ekleyebilirsiniz:

@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);

Şirket içi bilgisayar hesabının objectGUID değerini verme

Talep, http://schemas.microsoft.com/identity/claims/onpremobjectguid şirket içi bilgisayar hesabının objectGUID değerini içermelidir. AD FS'de, aşağıdaki gibi görünen bir verme aktarım kuralı ekleyebilirsiniz:

@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);

Şirket içi bilgisayar hesabının objectSid sorununu giderme

Talep, http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid şirket içi bilgisayar hesabının objectSid değerini içermelidir. AD FS'de, aşağıdaki gibi görünen bir verme aktarım kuralı ekleyebilirsiniz:

@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);

Microsoft Entra ID'de birden çok doğrulanmış etki alanı adı olduğunda bilgisayar için issuerID sorunu

Talep, http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid belirteci veren şirket içi federasyon hizmetine (AD FS veya iş ortağı) bağlanan doğrulanmış etki alanı adlarından herhangi birinin Tekdüzen Kaynak Tanımlayıcısını (URI) içermelidir. AD FS'de, öncekilerden sonra, belirli bir sırada aşağıdakilere benzeyen verme dönüştürme kuralları ekleyebilirsiniz. Kullanıcılar için kuralı açıkça yayınlamak için bir kural gereklidir. Aşağıdaki kurallarda, kullanıcı ve bilgisayar kimlik doğrulamasını tanımlayan ilk kural eklenir.

@RuleName = "Issue account type with the value User when its not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://<verified-domain-name>/adfs/services/trust/"

);

Önceki talepte <verified-domain-name> yer tutucudur. Bunu Microsoft Entra Id'de doğrulanmış etki alanı adlarınızdan biriyle değiştirin. Örneğin, kullanın Value = "http://contoso.com/adfs/services/trust/".

Doğrulanmış etki alanı adları hakkında daha fazla bilgi için bkz . Microsoft Entra Id'ye özel etki alanı adı ekleme.

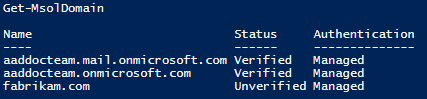

Doğrulanmış şirket etki alanlarınızın listesini almak için Get-MgDomain cmdlet'ini kullanabilirsiniz.

Kullanıcılar için bir tane mevcut olduğunda bilgisayar için ImmutableID sorunu (örneğin, ImmutableID kaynağı olarak mS-DS-ConsistencyGuid kullanma)

Talep http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID bilgisayarlar için geçerli bir değer içermelidir. AD FS'de aşağıda şekilde verme aktarım kuralı oluşturabilirsiniz:

@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);

AD FS verme aktarım kuralları oluşturmak üzere yardımcı betik

Aşağıdaki betik, daha önce açıklanan verme dönüştürme kurallarının oluşturulmasında size yardımcı olur.

$multipleVerifiedDomainNames = $false

$immutableIDAlreadyIssuedforUsers = $false

$oneOfVerifiedDomainNames = 'example.com' # Replace example.com with one of your verified domains

$rule1 = '@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);'

$rule2 = '@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);'

$rule3 = '@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);'

$rule4 = ''

if ($multipleVerifiedDomainNames -eq $true) {

$rule4 = '@RuleName = "Issue account type with the value User when it is not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://' + $oneOfVerifiedDomainNames + '/adfs/services/trust/"

);'

}

$rule5 = ''

if ($immutableIDAlreadyIssuedforUsers -eq $true) {

$rule5 = '@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);'

}

$existingRules = (Get-ADFSRelyingPartyTrust -Identifier urn:federation:MicrosoftOnline).IssuanceTransformRules

$updatedRules = $existingRules + $rule1 + $rule2 + $rule3 + $rule4 + $rule5

$crSet = New-ADFSClaimRuleSet -ClaimRule $updatedRules

Set-AdfsRelyingPartyTrust -TargetIdentifier urn:federation:MicrosoftOnline -IssuanceTransformRules $crSet.ClaimRulesString

Açıklamalar

Bu betik, kuralları mevcut kurallara ekler. Kural kümesi iki kez eklendiğinden betiği iki kez çalıştırmayın. Betiği yeniden çalıştırmadan önce bu talepler için hiçbir karşılık gelen kural olmadığından emin olun (karşılık gelen koşullar bölümünde).

Birden çok doğrulanmış etki alanı adı varsa, betikteki $multipleVerifiedDomainNames değerini $true olarak ayarlayın. Ayrıca, Microsoft Entra Connect veya başka yollarla oluşturulan mevcut sorun geçersiz taleplerini kaldırdığınızdan emin olun. Bu kural için bir örnek aşağıda verilmişti:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Kullanıcı hesapları için sabitid talebi yayımladıysanız betikteki $immutableIDAlreadyIssuedforUsers değerini $true olarak ayarlayın.

Uygulamanızda sorun giderme

Etki alanına katılmış Windows cihazları için Microsoft Entra karma katılımını tamamlarken sorunlarla karşılaşıyorsanız bkz:

- dsregcmd komutunu kullanarak cihaz sorunlarını giderme

- Microsoft Entra hibrite katılmış cihazlarda sorun giderme

- Microsoft Entra hibrit ile katılan alt düzey cihazlarda sorun giderme