Microsoft Entra Id kullanarak uygulamalar için grup taleplerini yapılandırma

Microsoft Entra Id, uygulamalarda kullanılmak üzere belirteçlerde kullanıcının grup üyeliği bilgilerini sağlayabilir. Bu özellik üç ana deseni destekler:

- Microsoft Entra nesne tanımlayıcısı (OID) öznitelikleriyle tanımlanan gruplar

- Active Directory ile eşitlenen gruplar ve kullanıcılar için veya

GroupSIDözniteliği tarafındansAMAccountNametanımlanan gruplar - Yalnızca bulut grupları için Görünen Ad özniteliğiyle tanımlanan gruplar

Önemli

Bir belirteçte yayılan grup sayısı SAML onayları için 150, iç içe gruplar da dahil olmak üzere JWT için 200 ile sınırlıdır. Daha büyük kuruluşlarda, bir kullanıcının üye olduğu grup sayısı, bir belirteçte grup talepleri yaymadan önce Microsoft Entra ID'nin uyguladığı sınırı aşabilir. Bu sınırın aşılması, Microsoft Entra Id'nin belirteçteki grup taleplerini göndermeyi tamamen atmasına neden olur. Bu sınırlara yönelik geçici çözümler için bu işlev için önemli uyarılar bölümünde daha fazla bilgi edinin.

Bu işlev için önemli uyarılar

Şirket içinden eşitlenen ve güvenlik tanımlayıcısı (SID) özniteliklerinin kullanımı

sAMAccountNamedesteği, mevcut uygulamaların Active Directory Federasyon Hizmetleri (AD FS) (AD FS) ve diğer kimlik sağlayıcılarından taşınmasını sağlayacak şekilde tasarlanmıştır. Microsoft Entra Kimliği'nde yönetilen gruplar, bu talepleri yaymak için gerekli öznitelikleri içermez.Kullanıcılarınızın çok sayıda grup üyeliği varsa grup sayısı sınırından kaçınmak için, taleplerde yayılan grupları uygulama için ilgili gruplara kısıtlayabilirsiniz. JWT belirteçleri ve SAML belirteçleri için uygulamaya atanan grupları yayma hakkında daha fazla bilgi edinin. Uygulamalarınıza grup atamak mümkün değilse, talepte yayılan grup sayısını azaltmak için bir grup filtresi de yapılandırabilirsiniz. Grup filtreleme, portaldaki Kurumsal uygulamalar dikey penceresinde grup taleplerinin ve filtrelemenin yapılandırıldığı uygulamalar için yayılan belirteçlere uygulanır. Daha büyük kuruluşlarda, bir kullanıcının üye olduğu grup sayısının, bir belirteçte grup talepleri yaymadan önce Microsoft Entra Id'nin uyguladığı sınırı aşabileceğini unutmayın. Bu sınırın aşılması, Microsoft Entra Id'nin belirteçteki grup taleplerini göndermeyi tamamen atmasına neden olur.

Belirteç örtük akış üzerinden verilirse grup talepleri beş grup sınırına sahiptir. Örtük akış

"hasgroups":truearacılığıyla istenen belirteçlerin talebi yalnızca kullanıcı beşten fazla gruptaysa olur.Aşağıdaki durumlarda gruplar yerine uygulama içi yetkilendirmeyi temel almanızı öneririz:

- Yeni bir uygulama geliştireceksiniz veya bunun için mevcut bir uygulama yapılandırılabilir.

- İç içe gruplar için destek gerekli değildir.

Uygulama rollerinin kullanılması, belirtecin içine gitmesi gereken bilgi miktarını sınırlar, daha güvenlidir ve kullanıcı atamasını uygulama yapılandırmasından ayırır.

AD FS'den ve diğer kimlik sağlayıcılarından geçen uygulamalar için grup talepleri

AD FS ile kimlik doğrulaması yapmak üzere yapılandırılan birçok uygulama, Windows Server Active Directory grup öznitelikleri biçiminde grup üyeliği bilgilerini kullanır. Bu öznitelikler sAMAccountName, etki alanı adı veya Windows grubu güvenlik tanımlayıcısı (GroupSID ) ile nitelenmiş olabilecek grubu olur. Uygulama AD FS ile birleştirilirken, AD FS kullanıcı için grup üyeliklerini almak için işlevini kullanır TokenGroups .

AD FS'den taşınan bir uygulama için taleplerin aynı biçimde olması gerekir. Microsoft Entra Id'den yayılan grup ve rol talepleri, grubun Microsoft Entra ID objectID özniteliği yerine etki alanı niteleyici sAMAccountName özniteliğini veya GroupSID Active Directory'den eşitlenen özniteliği içerebilir.

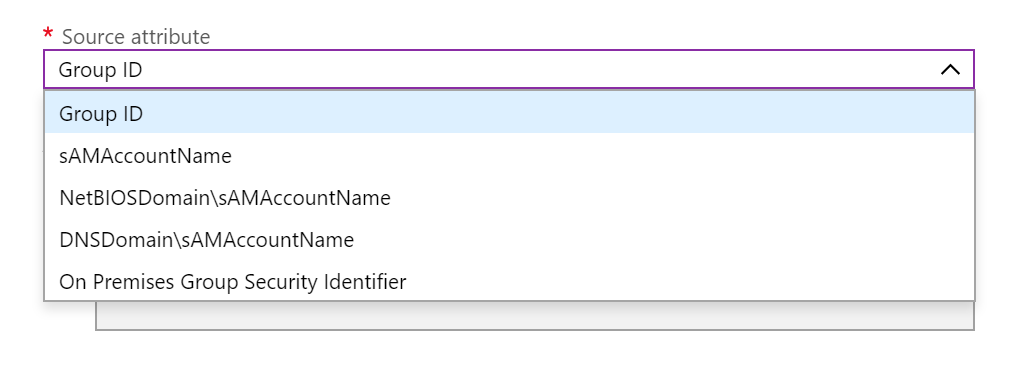

Grup talepleri için desteklenen biçimler şunlardır:

- Microsoft Entra group ObjectId: Tüm gruplar için kullanılabilir.

- sAMAccountName: Active Directory'den eşitlenen gruplar için kullanılabilir.

- NetbiosDomain\sAMAccountName: Active Directory'den eşitlenen gruplar için kullanılabilir.

- DNSDomainName\sAMAccountName: Active Directory'den eşitlenen gruplar için kullanılabilir.

- Şirket içi grup güvenlik tanımlayıcısı: Active Directory'den eşitlenen gruplar için kullanılabilir.

Not

sAMAccountName ve şirket içi GroupSID öznitelikler yalnızca Active Directory'den eşitlenen grup nesnelerinde kullanılabilir. Bunlar Microsoft Entra Id veya Office 365'te oluşturulan gruplarda kullanılamaz. Şirket içi grup özniteliklerini eşitlemek için Microsoft Entra Id'de yapılandırılan uygulamalar, bunları yalnızca eşitlenmiş gruplar için alır.

Uygulamaların grup bilgilerini kullanma seçenekleri

Uygulamalar, kimliği doğrulanmış kullanıcının grup bilgilerini almak için Microsoft Graph grubunun uç noktasını çağırabilir. Bu çağrı, çok sayıda grup söz konusu olduğunda bile kullanıcının üye olduğu tüm grupların kullanılabilir olmasını sağlar. Grup numaralandırması daha sonra belirteç boyutuyla ilgili sınırlamalardan bağımsızdır.

Ancak, mevcut bir uygulama talepler aracılığıyla grup bilgilerini kullanmayı bekliyorsa, Microsoft Entra Id'yi çeşitli talep biçimleriyle yapılandırabilirsiniz. Aşağıdaki seçenekleri göz önünde bulundurun:

Uygulama içi yetkilendirme için grup üyeliğini kullanırken, grup

ObjectIDözniteliğini kullanmak tercih edilir. GrupObjectIDözniteliği sabittir ve Microsoft Entra Id'de benzersizdir. Tüm gruplar için kullanılabilir.Yetkilendirme için şirket içi grup

sAMAccountNameözniteliğini kullanıyorsanız etki alanı nitelenmiş adları kullanın. adların çakışma olasılığını azaltır.sAMAccountNameBir Active Directory etki alanı içinde benzersiz olabilir, ancak bir Microsoft Entra kiracısıyla birden fazla Active Directory etki alanı eşitlenmişse, birden fazla grubun aynı ada sahip olma olasılığı vardır.Grup üyeliğiyle uygulama arasında bir dolaylılık katmanı sağlamak için uygulama rollerini kullanmayı göz önünde bulundurun. Uygulama daha sonra belirteçteki rol taleplerine göre iç yetkilendirme kararları alır.

Uygulama, Active Directory'den eşitlenen grup özniteliklerini alacak şekilde yapılandırılmışsa ve bir grup bu öznitelikleri içermiyorsa, taleplere dahil edilmeyecektir.

Belirteçlerdeki grup talepleri, grup taleplerini uygulamaya atanan gruplarla kısıtlama seçeneğini kullanmadığınız durumlar dışında iç içe grupları içerir.

Bir kullanıcı GroupB üyesiyse ve GroupB GroupA'nın üyesiyse, kullanıcı için grup talepleri hem GroupA hem de GroupB'yi içerir. Bir kuruluşun kullanıcılarının çok sayıda grup üyeliği olduğunda, belirteçte listelenen grup sayısı belirteç boyutunu büyütebilir. Microsoft Entra Id, bir belirteçte yayacağı grup sayısını SAML onayları için 150 ve JWT için 200 ile sınırlar. Bir kullanıcı daha fazla sayıda grubun üyesiyse, gruplar atlanır. Bunun yerine grup bilgilerini almak için Microsoft Graph uç noktasına bir bağlantı eklenir.

Active Directory'den eşitlenen grup özniteliklerini kullanma önkoşulları

Biçimi kullanırsanız ObjectId , grup üyeliği talepleri herhangi bir grubun belirteçlerinde yayılabilir. Grup taleplerini grup dışındaki ObjectIdbiçimlerde kullanmak için grupların Active Directory'den Microsoft Entra Connect aracılığıyla eşitlenmesi gerekir.

Microsoft Entra Id'yi Active Directory gruplarının grup adlarını yayacak şekilde yapılandırmak için:

Active Directory'den grup adlarını eşitleme

Microsoft Entra Id grup adlarını veya şirket içi grup SID'sini grup veya rol taleplerinde yaymadan önce, gerekli öznitelikleri Active Directory'den eşitlemeniz gerekir. Microsoft Entra Connect sürüm 1.2.70 veya üzerini çalıştırıyor olmanız gerekir. Microsoft Entra Connect'in 1.2.70'ten önceki sürümleri Active Directory'den grup nesnelerini eşitler, ancak gerekli grup adı özniteliklerini içermez.

Microsoft Entra Id'de uygulama kaydını belirteçlere grup taleplerini içerecek şekilde yapılandırma

Grup taleplerini portalın Kurumsal Uygulamalar bölümünde veya Uygulama Kayıtları bölümündeki uygulama bildirimini kullanarak yapılandırabilirsiniz. Uygulama bildiriminde grup taleplerini yapılandırmak için, bu makalenin devamında grup öznitelikleri için Microsoft Entra uygulama kaydını yapılandırma bölümüne bakın.

SSO yapılandırmasını kullanarak SAML uygulamaları için belirteçlere grup talepleri ekleme

Çoklu oturum açma (SSO) aracılığıyla bir galeri veya galeri dışı SAML uygulaması için grup taleplerini yapılandırmak için:

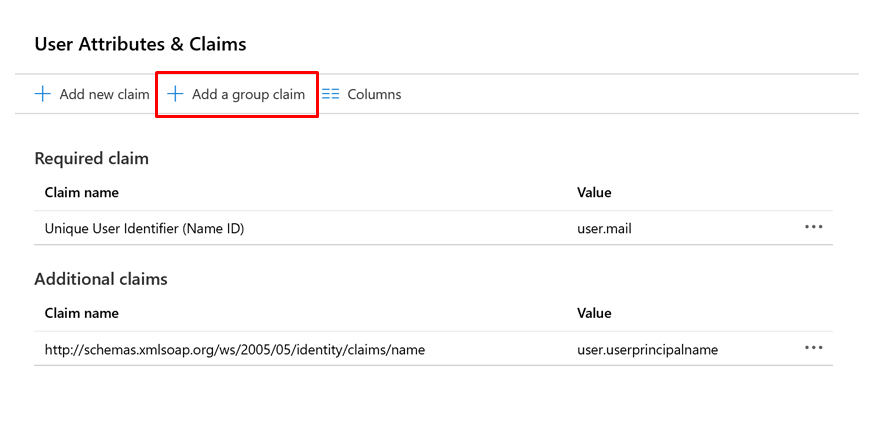

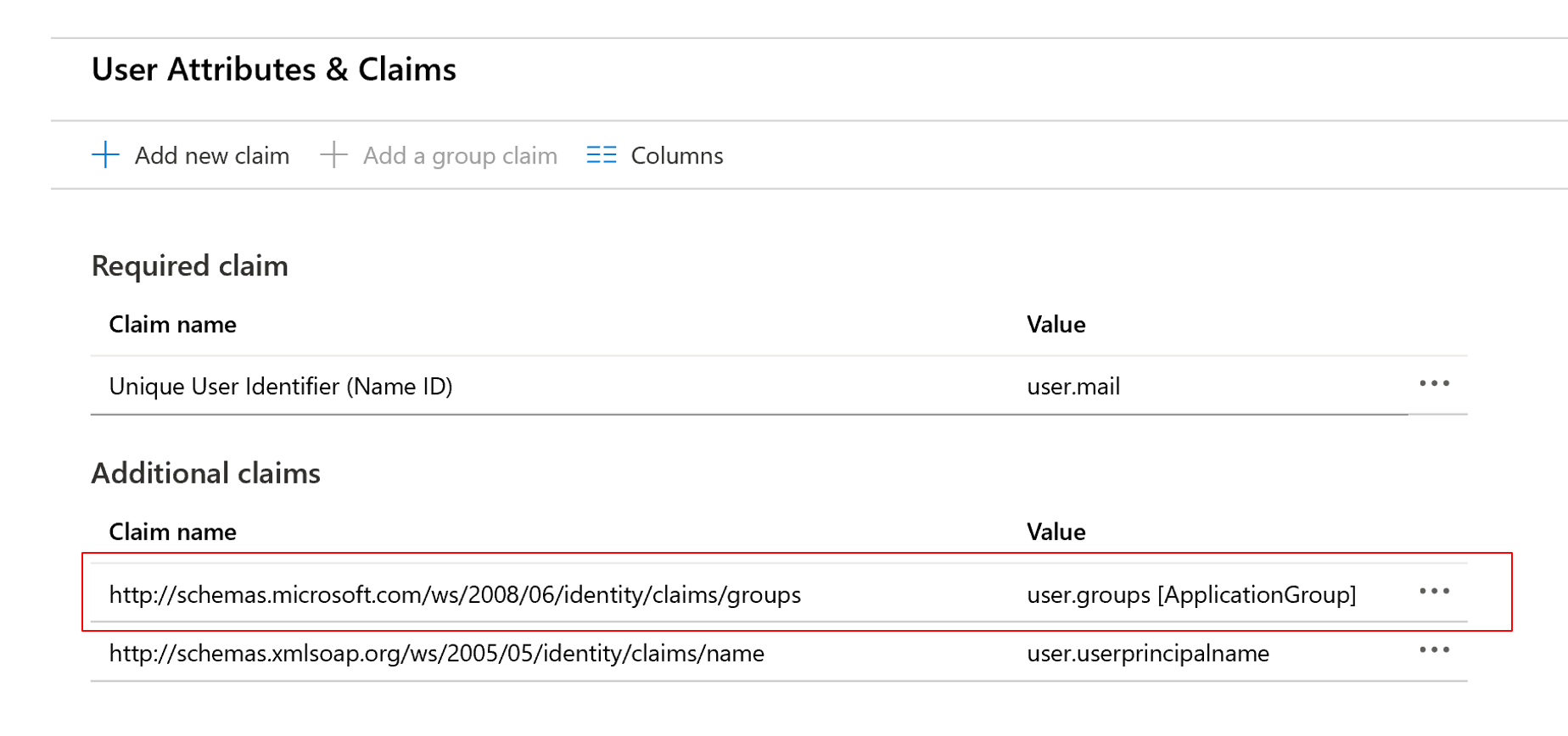

Kurumsal Uygulamalar'ı açın, listeden uygulamayı seçin, yapılandırmayı Çoklu Oturum Açma ve ardından Kullanıcı Öznitelikleri ve Talepleri'ni seçin.

Grup talebi ekle'yi seçin.

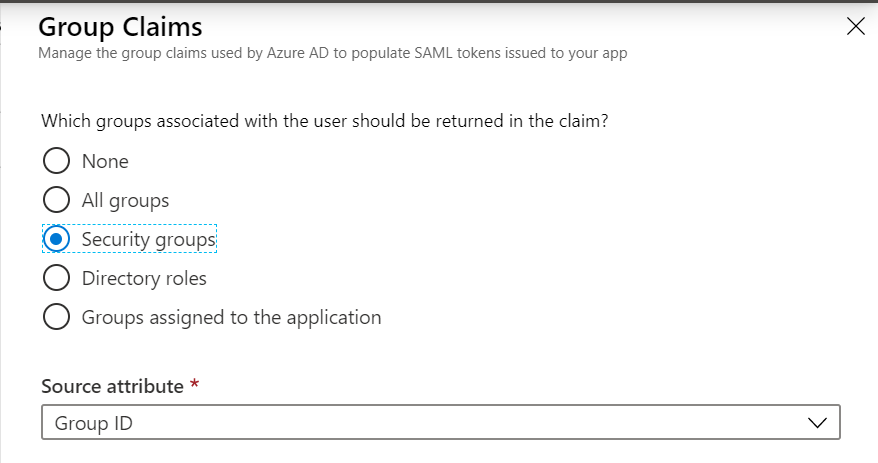

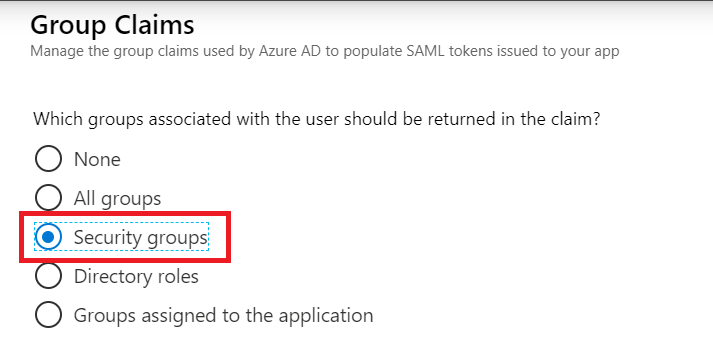

Belirteçte hangi grupların yer alması gerektiğini seçmek için seçenekleri kullanın.

Seçim Açıklama Tüm gruplar Güvenlik gruplarını, dağıtım listelerini ve rolleri gösterir. Güvenlik grupları Kullanıcının gruplar talepinde üyesi olduğu güvenlik gruplarını yayar. Kullanıcıya dizin rolleri atanırsa, bunlar nesne kimliği olarak gönderilir. Dizin rolleri Kullanıcıya dizin rolleri atanırsa, bunlar talep widsolarak gönderilir. (Grubun talebi gösterilmez.)Uygulamaya atanan gruplar Yalnızca uygulamaya açıkça atanan ve kullanıcının üyesi olduğu grupları gösterir. Belirteçteki grup numarası sınırı nedeniyle büyük kuruluşlar için önerilir. Örneğin, kullanıcının üyesi olduğu tüm güvenlik gruplarını yaymak için Güvenlik grupları'nı seçin.

Grupları Microsoft Entra ID

objectIDöznitelikleri yerine Active Directory'den eşitlenen Active Directory özniteliklerini kullanarak yaymak için Kaynak öznitelik açılan listesinden gerekli biçimi seçin. Taleplere yalnızca Active Directory'den eşitlenen gruplar dahil edilir.

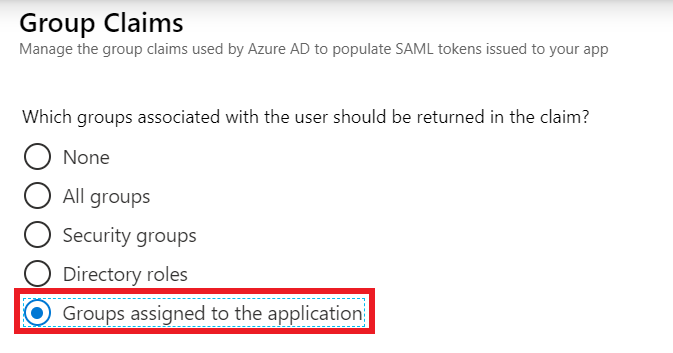

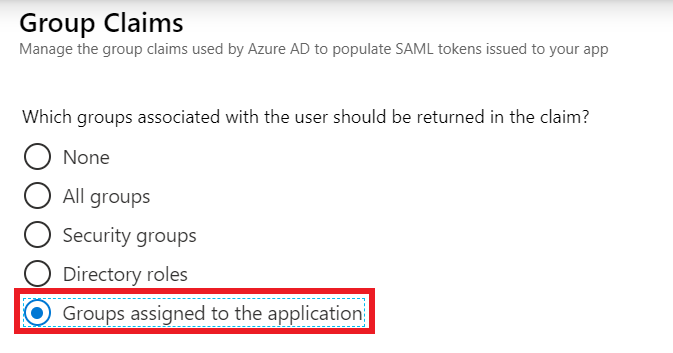

Yalnızca uygulamaya atanan grupları yaymak için Uygulamaya atanan gruplar'ı seçin.

Uygulamaya atanan gruplar belirtecin içinde yer alır. Kullanıcının üyesi olduğu diğer gruplar atlanır. Bu seçenekle, iç içe gruplar dahil değildir ve kullanıcının uygulamaya atanan grubun doğrudan üyesi olması gerekir.

Uygulamaya atanan grupları değiştirmek için Kurumsal Uygulamalar listesinden uygulamayı seçin. Ardından uygulamanın sol menüsünden Kullanıcılar ve Gruplar'ı seçin.

Uygulamalara grup atamasını yönetme hakkında daha fazla bilgi için bkz . Kurumsal uygulamaya kullanıcı veya grup atama.

Belirteçte yalnızca bulut grubu görünen adını yayma

Grup beyanını yalnızca bulut grupları için grup görünen adını içerecek şekilde yapılandırabilirsiniz.

Kurumsal Uygulamalar'ı açın, listeden uygulamayı seçin, yapılandırmayı Çoklu Oturum Açma ve ardından Kullanıcı Öznitelikleri ve Talepleri'ni seçin.

Grup talepleri zaten yapılandırılmışsa, Ek talepler bölümünden bu talepleri seçin. Aksi takdirde, önceki adımlarda açıklandığı gibi grup talebi ekleyebilirsiniz.

Belirteçte yayılan grup türü için Uygulamaya atanan gruplar'ı seçin:

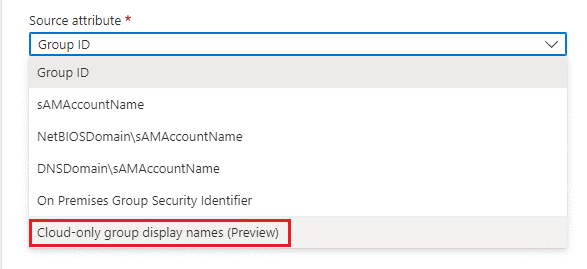

Grup görünen adını yalnızca bulut grupları için yaymak için Kaynak özniteliği açılan listesinde Yalnızca bulut grubu görünen adlarını seçin:

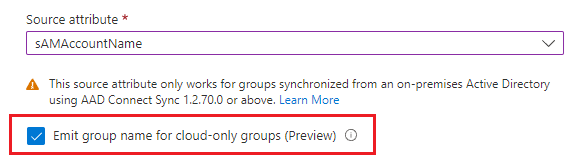

Karma kurulumda, eşitlenen gruplar için şirket içi grup özniteliğini ve bulut gruplarının görünen adını yaymak için, istenen şirket içi kaynaklar özniteliğini seçebilir ve Yalnızca bulut grupları için grup adı yay onay kutusunu işaretleyebilirsiniz:

Not

Bir uygulamaya yalnızca atanan grupların bulut grubu adlarını ekleyebilirsiniz. için kısıtlama groups assigned to the application , bir grup adının benzersiz olmaması ve yalnızca güvenlik risklerini azaltmak için uygulamaya açıkça atanan gruplar için görünen adların yayılabilmesidir. Aksi takdirde, herhangi bir kullanıcı yinelenen ada sahip bir grup oluşturabilir ve uygulama tarafında erişim elde edebilir.

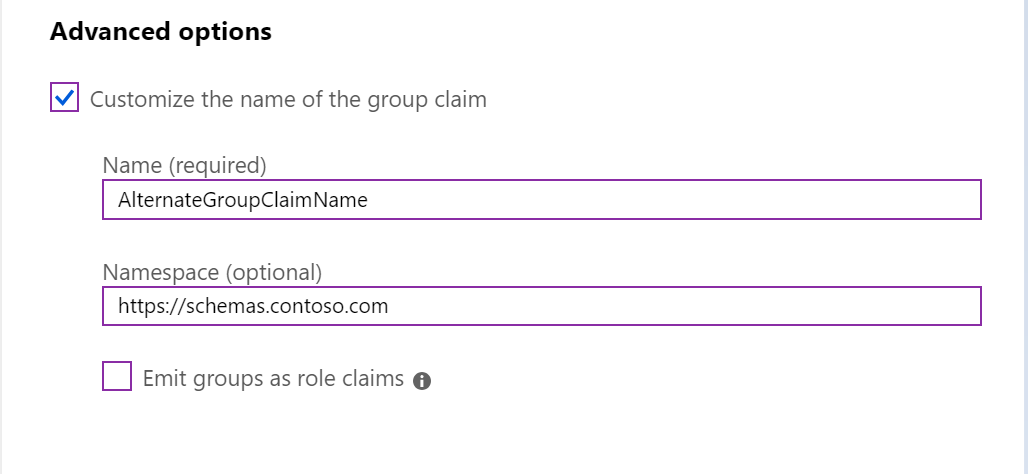

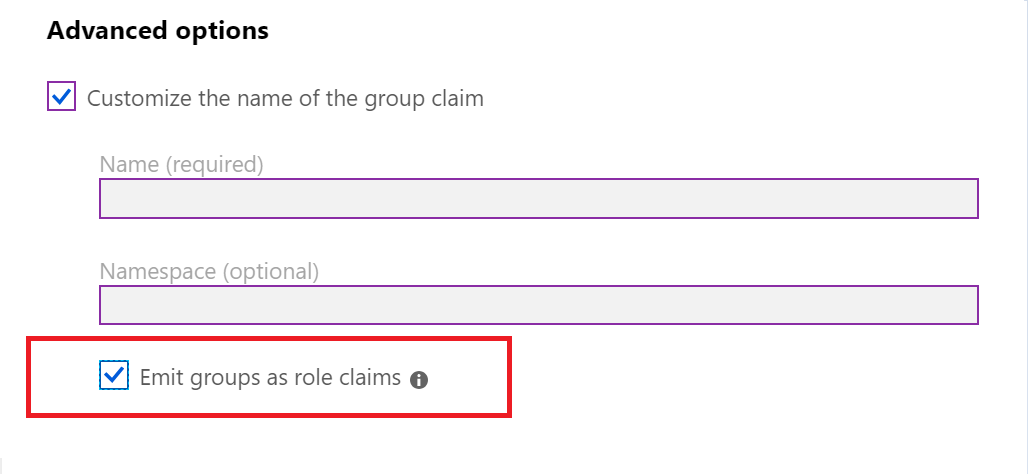

Gelişmiş seçenekleri ayarlama

Grup talebi adını özelleştirme

Gelişmiş seçenekler altındaki ayarları kullanarak grup taleplerinin yayma şeklini değiştirebilirsiniz.

Grup talebi adını özelleştir'i seçerseniz , grup talepleri için farklı bir talep türü belirtebilirsiniz. Ad alanı kutusuna talep türünü ve Ad Alanı kutusuna talep için isteğe bağlı ad alanını girin.

Bazı uygulamalar, rol taleplerinde grup üyeliği bilgilerinin gösterilmesini gerektirir. İsteğe bağlı olarak, Grupları rol talepleri olarak yay onay kutusunu seçerek kullanıcının gruplarını rol olarak yayabilirsiniz.

Not

Grup verilerini rol olarak yayma seçeneğini kullanırsanız rol talebinde yalnızca gruplar görünür. Kullanıcının atandığı uygulama rolleri rol talebinde görünmez.

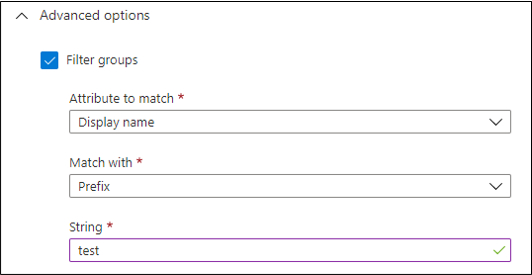

Grup filtreleme

Grup filtreleme, grup talebine dahil edilen grupların listesinin ayrıntılı olarak denetlenmesini sağlar. Bir filtre yapılandırıldığında, söz konusu uygulamaya gönderilen grubun talebine yalnızca filtreyle eşleşen gruplar dahil edilir. Filtre, grup hiyerarşisine bakılmaksızın tüm gruplara uygulanır.

Not

Grup filtreleme, portaldaki Kurumsal uygulamalar dikey penceresinde grup taleplerinin ve filtrelemenin yapılandırıldığı uygulamalar için yayılan belirteçlere uygulanır.

Grup filtreleme, Microsoft Entra rollerine uygulanmaz.

Filtreleri grubun görünen adına veya SAMAccountName özniteliğine uygulanacak şekilde yapılandırabilirsiniz. Aşağıdaki filtreleme işlemleri desteklenir:

- Ön ek: Seçili özniteliğin başlangıcıyla eşleşir.

- Sonek: Seçili özniteliğin sonuyla eşleşir.

- İçerir: Seçili öznitelikteki herhangi bir konumla eşleşir.

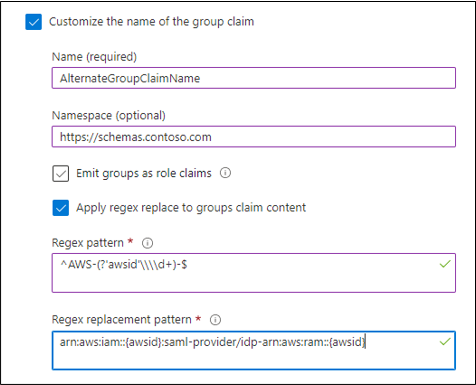

Grup dönüştürme

Bazı uygulamalar, grupların Microsoft Entra Id'de temsil edildiklerinden farklı bir biçimde olmasını gerektirebilir. Bu gereksinimi desteklemek için, grup talebine eklenecek her gruba bir dönüştürme uygulayabilirsiniz. Bunu, özel grup taleplerinde normal ifadenin (regex) ve değiştirme değerinin yapılandırılmasına izin vererek elde edebilirsiniz.

\

\

- Regex deseni: Metin dizelerini bu kutuda ayarladığınız desene göre ayrıştırmak için bir regex kullanın. Ana hatlarıyla özetlediğiniz regex deseni olarak değerlendirilirse

true, regex değiştirme deseni çalışır. - Regex değiştirme deseni: Ana hatlarıyla özetlediğiniz regex deseni olarak değerlendirilirse dizenizi nasıl değiştirmek istediğinizi regex gösteriminde ana hat olarak

truebelirtin. Bu değiştirme kayıt defterindeki alt ifadeleri eşleştirmek için yakalama gruplarını kullanın.

Regex değiştirme ve yakalama grupları hakkında daha fazla bilgi için bkz . Normal İfade Nesne Modeli: Yakalanan Grup.

Not

Microsoft Entra belgelerinde açıklandığı gibi, ilke kullanarak kısıtlanmış bir talebi değiştiremezsiniz. Veri kaynağı değiştirilemez ve bu talepleri oluştururken hiçbir dönüştürme uygulanmaz. Grup talebi hala kısıtlı bir talep olduğundan, adı değiştirerek grupları özelleştirmeniz gerekir. Özel grup talebinizin adı için kısıtlanmış bir ad seçerseniz, talep çalışma zamanında yoksayılır.

Regex deseni ile eşleşmeyen gruplar sonuçta elde edilen talepte gösterilmeyeceği için, filtre olarak da regex dönüştürme özelliğini kullanabilirsiniz.

Özgün gruplar talebine uygulanan dönüştürme yeni bir özel taleple sonuçlanırsa, özgün grup talebi belirteçten atlanır. Ancak, yapılandırılan kayıt defteri ifadesi özgün listedeki herhangi bir değerle eşleşmiyorsa, özel talep mevcut olmaz ve özgün grup talebi belirteçte yer alır.

Grup talebi yapılandırmasını düzenleme

Kullanıcı Öznitelikleri ve Talepler yapılandırmasına bir grup talebi yapılandırması ekledikten sonra, grup talebi ekleme seçeneği kullanılamaz. Grup talebi yapılandırmasını değiştirmek için Ek talepler listesinden grup talebi'ni seçin.

Grup öznitelikleri için Microsoft Entra uygulama kaydını yapılandırma

Ayrıca, uygulama bildiriminin isteğe bağlı talepler bölümünde grup beyanlarını yapılandırabilirsiniz.

Portalda Kimlik>Uygulamaları> Uygulama kayıtları> Uylu uygulama>bildirimini seçin'i seçin.

değiştirerek

groupMembershipClaimsgrup üyeliği taleplerini etkinleştirin.Geçerli değerler:

Seçim Açıklama AllGüvenlik gruplarını, dağıtım listelerini ve rolleri gösterir. SecurityGroupKullanıcının grup talebine üye olduğu güvenlik gruplarını ve Microsoft Entra rollerini yayar. DirectoryRoleKullanıcıya dizin rolleri atanırsa, bunlar talep widsolarak gönderilir. (Grup talebi gösterilmez.)ApplicationGroupYalnızca uygulamaya açıkça atanan ve kullanıcının üyesi olduğu grupları gösterir. NoneHiçbir grup döndürülmüyor. (Büyük/küçük harfe duyarlı değildir, bu nedenle nonede çalışır. Doğrudan uygulama bildiriminde ayarlanabilir.)Örneğin:

"groupMembershipClaims": "SecurityGroup"Varsayılan olarak, grup öznitelikleri grup

ObjectIDtalep değerinde yayılır. Talep değerini şirket içi grup özniteliklerini içerecek şekilde değiştirmek veya talep türünü bir rol olarak değiştirmek için sonraki adımda açıklanan yapılandırmayıoptionalClaimskullanın.Grup adı yapılandırması için isteğe bağlı talepleri ayarlayın.

Belirteçteki grupların şirket içi Active Directory grup özniteliklerini içermesini istiyorsanız, bölümünde hangi belirteç türü isteğe bağlı talebin

optionalClaimsuygulanacağını belirtin. Birden çok belirteç türünü listeleyebilirsiniz:idTokenOIDC Kimlik belirteci içinaccessTokenOAuth/OIDC erişim belirteci içinSaml2TokenSAML belirteçleri için

Not

Türü hem

Saml2TokenSAML1.1 hem de SAML2.0 biçimindeki belirteçler için geçerlidir.İlgili her belirteç türü için grup beyanını bildirimdeki bölümü kullanacak

optionalClaimsşekilde değiştirin. ŞemaoptionalClaimsaşağıdaki gibidir:{ "name": "groups", "source": null, "essential": false, "additionalProperties": [] }İsteğe bağlı talep şeması Değer nameolmalıdır "groups".sourceKullanılmadı. atla veya belirtin null.essentialKullanılmadı. atla veya belirtin false.additionalPropertiesEk özelliklerin listesi. Geçerli seçenekler : "sam_account_name","dns_domain_and_sam_account_name","netbios_domain_and_sam_account_name","cloud_displayname"ve"emit_as_roles".içinde

additionalProperties, yalnızca biri"sam_account_name","dns_domain_and_sam_account_name"veya"netbios_domain_and_sam_account_name"gereklidir. Birden fazla varsa, ilki kullanılır ve diğerleri yoksayılır.Bazı uygulamalar, rol talebindeki kullanıcı hakkında grup bilgileri gerektirir. Bir grup talebi olan talep türünü rol talebi olarak değiştirmek için ek özelliklere ekleyin

"emit_as_roles". Grup değerleri rol talebine gönderilir.Yalnızca bulut gruplarının grup görünen adını yaymak

additional propertiesiçin öğesine ekleyebilirsiniz"cloud_displayname". Bu seçenek yalnızca“groupMembershipClaims”ApplicationGroupNot

kullanırsanız

"emit_as_roles", kullanıcının atandığı yapılandırılmış uygulama rolleri rol talebinde görünmez.

Örnekler

Grupları OAuth erişim belirteçlerinde grup adları olarak biçiminde yayın DNSDomainName\sAMAccountName :

"optionalClaims": {

"accessToken": [{

"name": "groups",

"additionalProperties": ["dns_domain_and_sam_account_name"]

}]

}

SAML ve OIDC Kimlik belirteçlerinde NetbiosDomain\sAMAccountName rol talebi olarak döndürülecek grup adlarını yayın:

"optionalClaims": {

"saml2Token": [{

"name": "groups",

"additionalProperties": ["netbios_domain_and_sam_account_name", "emit_as_roles"]

}],

"idToken": [{

"name": "groups",

"additionalProperties": ["netbios_domain_and_sam_account_name", "emit_as_roles"]

}]

}