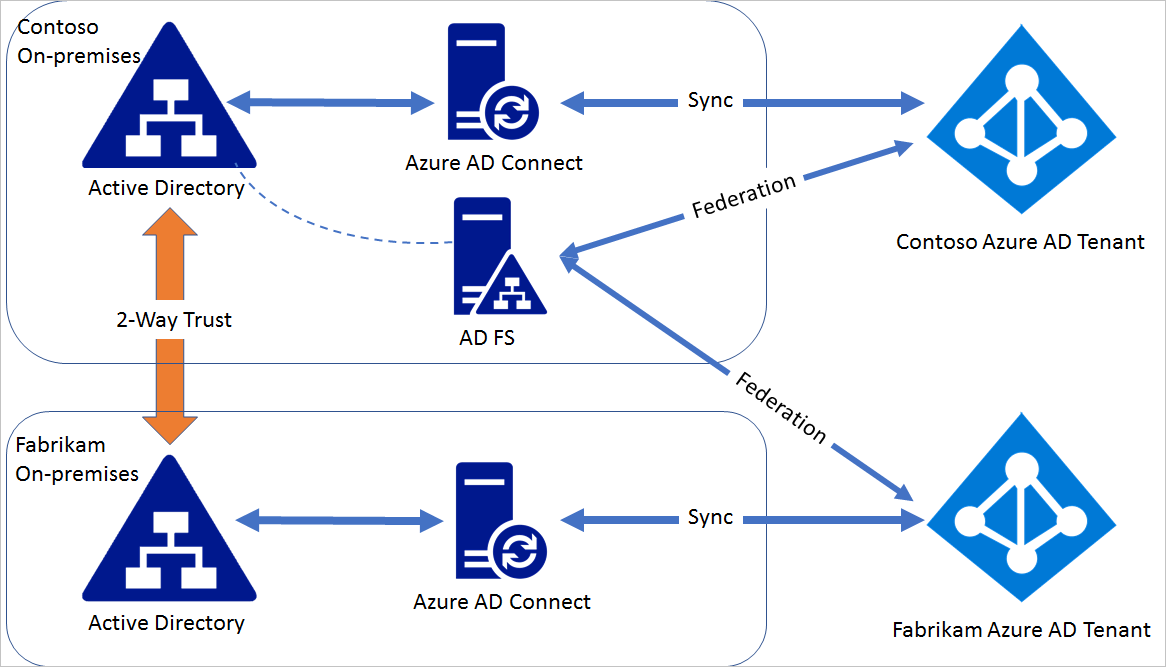

Ad FS'nin tek bir örneğiyle Microsoft Entra ID'nin birden çok örneğini federasyon

Aralarında iki yönlü güven varsa, tek bir yüksek kullanılabilirlikli AD FS ormanı birden çok ormanı birleştirebilir. Bu birden çok orman aynı Microsoft Entra Kimliğine karşılık gelebilir veya olmayabilir. Bu makalede, tek bir AD FS dağıtımı ile Microsoft Entra Id'nin birden çok örneği arasında federasyonu yapılandırma yönergeleri sağlanır.

Not

Bu senaryoda cihaz geri yazma ve otomatik cihaz katılımı desteklenmez.

Not

Microsoft Entra Bağlan, bu senaryoda federasyonu yapılandırmak için kullanılamaz, microsoft Entra Bağlan tek bir Microsoft Entra kimliğindeki etki alanları için federasyon yapılandırabilir.

AD FS'yi birden çok Microsoft Entra Kimliği ile federasyon adımları

Microsoft Entra'da bir etki alanı contoso.com düşünün contoso.onmicrosoft.com zaten contoso.com şirket içi Active Directory ortamında yüklü olan ŞIRKET içi AD FS ile birleştirilmiştir. Fabrikam.com, fabrikam.onmicrosoft.com Microsoft Entra Id'deki bir etki alanıdır.

1. Adım: İki yönlü güven kurma

contoso.com’daki AD FS’nin fabrikam.com’da kullanıcıların kimliklerini doğrulayabilmesi için contoso.com ile fabrikam.com arasında iki yönlü bir güven gerekir. İki yönlü güveni oluşturmak için bu makaledeki kılavuzu izleyin.

2. Adım: contoso.com federasyon ayarlarını değiştirme

AD FS ile birleştirilmiş tek bir etki alanı için varsayılan veren "http://ADFSServiceFQDN/adfs/services/trust", örneğin, http://fs.contoso.com/adfs/services/trustşeklindedir. Microsoft Entra Id, her federasyon etki alanı için benzersiz veren gerektirir. AD FS iki etki alanını federasyona dönüştüreceğinden, veren değerinin benzersiz olması için değiştirilmesi gerekir.

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

AD FS sunucusunda Azure AD PowerShell'i açın (MSOnline modülünün yüklü olduğundan emin olun) ve aşağıdaki adımları uygulayın:

contoso.com Bağlan-MsolService etki alanını içeren Microsoft Entra Kimliğine Bağlan Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain contoso.com federasyon ayarlarını güncelleştirin

Etki alanı federasyon ayarındaki veren "http://contoso.com/adfs/services/trust" ve UPN soneki temelinde doğru issuerId değerini vermek için Microsoft Entra Id Bağlı Taraf Güveni için bir verme talep kuralı eklenir.

3. adım: fabrikam.com’u AD FS ile birleştirin

Azure AD PowerShell oturumunda şu adımları gerçekleştirin: etki alanı fabrikam.com içeren Microsoft Entra Id'ye Bağlan

Connect-MsolService

fabrikam.com yönetilen etki alanını federasyon etki alanına dönüştürün:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

Yukarıdaki işlem, fabrikam.com etki alanını aynı AD FS ile birleştirir. Her iki etki alanı için de Get-MsolDomainFederationSettings komutunu kullanarak etki alanı ayarlarını doğrulayabilirsiniz.