Microsoft Entra Connect Sync ile parola karması eşitlemesi uygulama

Bu makalede, kullanıcı parolalarınızı bir şirket içi Active Directory örneğinden bulut tabanlı bir Microsoft Entra örneğine eşitlemek için ihtiyacınız olan bilgiler sağlanır.

Parola karması eşitleme nasıl çalışır?

Active Directory etki alanı hizmeti, parolaları gerçek kullanıcı parolasının karma değer gösterimi biçiminde depolar. Karma değer, tek yönlü bir matematiksel işlevin ( karma algoritması) sonucudur. Tek yönlü bir işlevin sonucunu parolanın düz metin sürümüne döndürmek için bir yöntem yoktur.

Microsoft Entra Connect Sync, parolanızı eşitlemek için şirket içi Active Directory örneğinden parola karması ayıklar. Ek güvenlik işleme, Microsoft Entra kimlik doğrulama hizmetiyle eşitlenmeden önce parola karması için uygulanır. Parolalar kullanıcı başına ve kronolojik sırayla eşitlenir.

Parola karması eşitleme işleminin gerçek veri akışı, kullanıcı verilerinin eşitlenmesine benzer. Ancak, parolalar diğer öznitelikler için standart dizin eşitleme penceresinden daha sık eşitlenir. Parola karması eşitleme işlemi 2 dakikada bir çalıştırılır. Bu işlemin sıklığını değiştiremezsiniz. Bir parolayı eşitlediğinizde, mevcut bulut parolasının üzerine yazılır.

Parola karması eşitleme özelliğini ilk kez etkinleştirdiğinizde, tüm kapsam içi kullanıcıların parolalarının ilk eşitlemesini gerçekleştirir. Aşamalı Dağıtım, etki alanlarınızı kesmeden önce Microsoft Entra çok faktörlü kimlik doğrulaması, Koşullu Erişim, sızdırılan kimlik bilgileri, Kimlik İdaresi ve diğerleri için Microsoft Entra Kimlik Koruması gibi bulut kimlik doğrulaması özelliklerine sahip kullanıcı gruplarını seçmeli olarak test etmenizi sağlar. Eşitlemek istediğiniz kullanıcı parolalarının bir alt kümesini açıkça tanımlayamazsınız. Ancak, birden çok bağlayıcı varsa, Bazı bağlayıcılar için parola karması eşitlemeyi devre dışı bırakmak mümkündür, ancak diğerleri Set-ADSyncAADPasswordSyncConfiguration cmdlet'ini kullanarak devre dışı bırakılamaz.

Şirket içi parolayı değiştirdiğinizde, güncelleştirilmiş parola çoğunlukla birkaç dakika içinde eşitlenir. Parola karması eşitleme özelliği başarısız eşitleme girişimlerini otomatik olarak yeniden dener. Parola eşitleme girişimi sırasında bir hata oluşursa, olay görüntüleyicinize bir hata kaydedilir.

Parolanın eşitlenmesi, oturum açmış olan kullanıcıyı etkilemez. Geçerli bulut hizmeti oturumunuz, oturumunuz açıkken bir bulut hizmetinde gerçekleşen eşitlenmiş parola değişikliğinden hemen etkilenmez. Ancak bulut hizmeti yeniden kimlik doğrulamanızı gerektirdiğinde yeni parolanızı sağlamanız gerekir.

Bir kullanıcının, şirket ağında oturum açıp açmadığına bakılmaksızın Microsoft Entra Id'de kimlik doğrulaması yapmak için şirket kimlik bilgilerini ikinci kez girmesi gerekir. Ancak kullanıcı oturum açma sırasında Oturumumu açık bırak (KMSI) onay kutusunu seçerse bu düzen simge durumuna küçültülebilir. Bu seçim, kimlik doğrulamasını 180 gün boyunca atlayan bir oturum tanımlama bilgisi ayarlar. KMSI davranışı Microsoft Entra yöneticisi tarafından etkinleştirilebilir veya devre dışı bırakılabilir. Buna ek olarak, Microsoft Entra join veya Microsoft Entra karma katılımını yapılandırarak parola istemlerini azaltabilirsiniz. Bu, kullanıcıları şirket ağınıza bağlı şirket cihazlarında olduklarında otomatik olarak oturum açar.

Diğer avantajlar

- Genellikle, parola karması eşitlemenin uygulanması federasyon hizmetinden daha kolaydır. Daha fazla sunucu gerektirmez ve kullanıcıların kimliğini doğrulamak için yüksek oranda kullanılabilir bir federasyon hizmetine bağımlılığı ortadan kaldırır.

- Parola karması eşitlemesi federasyona ek olarak da etkinleştirilebilir. Federasyon hizmetinizde kesinti yaşanırsa geri dönüş olarak kullanılabilir.

Not

Parola eşitleme yalnızca Active Directory'deki nesne türü kullanıcısı için desteklenir. iNetOrgPerson nesne türü için desteklenmez.

Parola karması eşitlemesinin nasıl çalıştığının ayrıntılı açıklaması

Aşağıdaki bölümde, Active Directory ile Microsoft Entra Id arasında parola karması eşitlemesinin nasıl çalıştığı ayrıntılı olarak açıklanmaktadır.

AD Connect sunucusundaki parola karması eşitleme aracısı iki dakikada bir DC'den depolanan parola karmaları (unicodePwd özniteliği) ister. Bu istek, DC'ler arasında verileri eşitlemek için kullanılan standart MS-DRSR çoğaltma protokolü aracılığıyla yapılır. Ad DS Bağlayıcı hesabı, parola karmalarını almak için Dizin Değişikliklerini Çoğalt ve Dizin Değişikliklerini Çoğalt Tüm AD izinlerine (yüklemede varsayılan olarak verilir) sahip olmalıdır.

Göndermeden önce DC, RPC oturum anahtarının MD5 karması olan bir anahtar ve bir tuz kullanarak MD4 parola karması şifreler. Ardından sonucu RPC üzerinden parola karması eşitleme aracısına gönderir. DC ayrıca dc çoğaltma protokol kullanarak eşitleme aracısına tuz geçirir, böylece aracı zarfın şifresini çözebilir.

Parola karması eşitleme aracısı şifrelenmiş zarfa sahip olduktan sonra, alınan verilerin şifresini özgün MD4 biçimine geri döndürmek için bir anahtar oluşturmak için MD5CryptoServiceProvider ve tuz kullanır. Parola karması eşitleme aracısı hiçbir zaman düz metin parolasına erişemez. Parola karması eşitleme aracısının MD5 kullanımı, dc ile çoğaltma protokolü uyumluluğuna yöneliktir ve yalnızca DC ile parola karması eşitleme aracısı arasında şirket içinde kullanılır.

Parola karması eşitleme aracısı, önce karmayı 32 baytlık onaltılık dizeye dönüştürerek ve ardından utf-16 kodlaması ile bu dizeyi ikiliye dönüştürerek 16 baytlık ikili parola karması 64 bayt olarak genişletir.

Parola karması eşitleme aracısı, özgün karmayı daha fazla korumak için 64 baytlık ikili dosyaya 10 bayt uzunluğunda tuzdan oluşan kullanıcı başına bir tuz ekler.

Parola karması eşitleme aracısı daha sonra MD4 karması ile kullanıcı başına tuzu birleştirir ve PBKDF2 işlevine girer. HMAC-SHA256 anahtarlı karma algoritmasının 1.000 yinelemesi kullanılır. Daha fazla ayrıntı için Microsoft Entra Teknik İncelemesi'ne bakın.

Parola karması eşitleme aracısı, elde edilen 32 baytlık karmayı alır, hem kullanıcı başına tuzu hem de SHA256 yineleme sayısını birleştirir (Microsoft Entra ID tarafından kullanılmak üzere), ardından dizeyi Microsoft Entra Connect'ten TLS üzerinden Microsoft Entra Id'ye iletir.

Kullanıcı Microsoft Entra Id'de oturum açmayı denediğinde ve parolasını girdiğinde, parola aynı MD4+salt+PBKDF2+HMAC-SHA256 işlemiyle çalıştırılır. Sonuçta elde edilen karma, Microsoft Entra Kimliği'nde depolanan karmayla eşleşiyorsa, kullanıcının doğru parolayı girdiği ve kimliğinin doğrulandığı anlamına gelir.

Not

Özgün MD4 karması Microsoft Entra Id'ye iletilmez. Bunun yerine, özgün MD4 karması SHA256 karması iletilir. Sonuç olarak, Microsoft Entra Id'de depolanan karma elde edilirse, şirket içi karma geçişi saldırısında kullanılamaz.

Not

Parola karması değeri SQL'de ASLA depolanmaz. Bu değerler, Microsoft Entra Id'ye gönderilmeden önce yalnızca bellekte işlenir.

Güvenlikle ilgili dikkat edilmesi gerekenler

Parolalar eşitlenirken, parolanızın düz metin sürümü parola karması eşitleme özelliğine, Microsoft Entra Kimliği'ne veya ilişkili hizmetlerden herhangi birine gösterilmez.

Kullanıcı kimlik doğrulaması, kuruluşun kendi Active Directory örneğine karşı değil Microsoft Entra'ya karşı gerçekleştirilir. Microsoft Entra Id'de depolanan SHA256 parola verileri (özgün MD4 karması) Active Directory'de depolanandan daha güvenlidir. Ayrıca, bu SHA256 karması şifresi çözülemediğinden, kuruluşun Active Directory ortamına geri getirilemiyor ve karma geçiş saldırısında geçerli bir kullanıcı parolası olarak gösterilemiyor.

Parola ilkesiyle ilgili dikkat edilmesi gerekenler

Parola karması eşitlemesini etkinleştirmeden etkilenen iki tür parola ilkesi vardır:

- Parola karmaşıklığı ilkesi

- Parola süre sonu ilkesi

Parola karmaşıklığı ilkesi

Parola karması eşitleme etkinleştirildiğinde, şirket içi Active Directory örneğinizdeki parola karmaşıklık ilkeleri eşitlenmiş kullanıcılar için buluttaki karmaşıklık ilkelerini geçersiz kılar. Microsoft Entra hizmetlerine erişmek için şirket içi Active Directory örneğinizdeki tüm geçerli parolaları kullanabilirsiniz.

Not

Doğrudan bulutta oluşturulan kullanıcıların parolaları, bulutta tanımlandığı gibi yine de parola ilkelerine tabidir.

Parola süre sonu ilkesi

Kullanıcı parola karması eşitleme kapsamındaysa, varsayılan olarak bulut hesabı parolası Hiçbir Zaman Sona Ermez olarak ayarlanır.

Şirket içi ortamınızda süresi dolan eşitlenmiş bir parola kullanarak bulut hizmetlerinizde oturum açmaya devam edebilirsiniz. Bulut parolanız, şirket içi ortamda parolayı bir sonraki değiştirişinizde güncelleştirilir.

CloudPasswordPolicyForPasswordSyncedUsersEnabled

Yalnızca Microsoft Entra tümleşik hizmetleriyle etkileşim kuran eşitlenmiş kullanıcılar varsa ve parola süre sonu ilkesiyle de uyumlu olması gerekiyorsa, CloudPasswordPolicyForPasswordSyncedUsersEnabled özelliğini etkinleştirerek (kullanım dışı bırakılan MSOnline PowerShell modülünde EnforceCloudPasswordPolicyForPasswordSyncedUsers olarak adlandırılıyordu) Microsoft Entra parola süre sonu ilkenize uymaya zorlayabilirsiniz.

CloudPasswordPolicyForPasswordSyncedUsersEnabled devre dışı bırakıldığında (varsayılan ayardır), Microsoft Entra Connect eşitlenen kullanıcıların PasswordPolicies özniteliğini "DisablePasswordExpiration" olarak güncelleştirir. Bu güncelleştirme, bir kullanıcının parolası her eşitlendiğinde gerçekleştirilir ve Microsoft Entra Id'ye söz konusu kullanıcının bulut parolası süre sonu ilkesini yoksaymasını emreder. Aşağıdaki komutla Microsoft Graph PowerShell modülünü kullanarak özniteliğin değerini de kontrol edebilirsiniz:

(Get-MgUser -UserId <User Object ID> -Property PasswordPolicies).PasswordPolicies

CloudPasswordPolicyForPasswordSyncedUsersEnabled özelliğini etkinleştirmek için Graph PowerShell modülünü kullanarak aşağıdaki komutları çalıştırın:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.CloudPasswordPolicyForPasswordSyncedUsersEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Not

Önceki betiğin çalışması için MSGraph PowerShell modülünü yüklemeniz gerekir. Yetersiz ayrıcalıklarla ilgili hatalar alırsanız, bağlanırken aşağıdaki komutu kullanarak API kapsamını doğru onayladığınızdan emin olun Connect-MgGraph -Scopes "OnPremDirectorySynchronization.ReadWrite.All"

Etkinleştirildikten sonra, Microsoft Entra Id değeri PasswordPolicies özniteliğinden kaldırmak DisablePasswordExpiration için eşitlenen her kullanıcıya gitmez. Bunun yerine, DisablePasswordExpiration her kullanıcı için bir sonraki parola karması eşitlemesi sırasında, şirket içi AD'deki bir sonraki parola değişikliğinde bu değer PasswordPolicies'ten kaldırılır.

CloudPasswordPolicyForPasswordSyncedUsersEnabled özelliği etkinleştirildikten sonra, yeni kullanıcılar PasswordPolicies değeri olmadan sağlanır.

Bahşiş

Parola karması eşitlemesini etkinleştirmeden önce CloudPasswordPolicyForPasswordSyncedUsersEnabled'ın etkinleştirilmesi önerilir, böylece parola karmalarının ilk eşitlenmesi kullanıcılar için PasswordPolicies özniteliğine değer eklemezDisablePasswordExpiration.

Varsayılan Microsoft Entra parola ilkesi, kullanıcıların parolalarını 90 günde bir değiştirmelerini gerektirir. AD'deki ilkeniz de 90 günse, iki ilkenin eşleşmesi gerekir. Ancak, AD ilkesi 90 gün değilse, Update-MgDomain PowerShell komutunu kullanarak Microsoft Entra parola ilkesini eşleşecek şekilde güncelleştirebilirsiniz.

Microsoft Entra Id, kayıtlı etki alanı başına ayrı bir parola süre sonu ilkesini destekler.

Uyarı: Microsoft Entra Kimliği'nde parolaları olmayan eşitlenmiş hesaplar varsa, değeri Microsoft Entra ID'deki kullanıcı nesnesinin PasswordPolicies özniteliğine açıkça eklemeniz DisablePasswordExpiration gerekir. Aşağıdaki komutu çalıştırarak bu değeri ekleyebilirsiniz:

Update-MgUser -UserID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"`

Not

PasswordPolicies değeri olarak ayarlanmış DisablePasswordExpirationkarma kullanıcılar için, bir parola değişikliği şirket içinde yürütüldükten sonra bu değere None geçer.

Not

Update-MgDomain PowerShell komutu federasyon etki alanlarında çalışmaz.

Not

Update-MgUser PowerShell komutu federasyon etki alanlarında çalışmaz.

Geçici parolalar ve "Sonraki Oturum Açmada Parola Değişikliğini Zorla" eşitleniyor

Özellikle yönetici parola sıfırlaması gerçekleştikten sonra, bir kullanıcıyı ilk oturum açma sırasında parolasını değiştirmeye zorlamak normaldir. Genellikle "geçici" parola ayarlama olarak bilinir ve Active Directory'deki (AD) bir kullanıcı nesnesinde "Kullanıcı bir sonraki oturum açmada parolayı değiştirmelidir" bayrağı denetlenerek tamamlanır.

Geçici parola işlevi, birden fazla kişinin bu kimlik bilgisi hakkında bilgi sahibi olduğu süreyi en aza indirmek için kimlik bilgilerinin sahiplik aktarımının ilk kullanımda tamamlanmasını sağlamaya yardımcı olur.

Eşitlenen kullanıcılar için Microsoft Entra Id'de geçici parolaları desteklemek için, Graph PowerShell modülünü kullanarak aşağıdaki komutları çalıştırarak ForcePasswordChangeOnLogOn özelliğini etkinleştirebilirsiniz:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.UserForcePasswordChangeOnLogonEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Not

Active Directory'de "Kullanıcı bir sonraki oturumda parolayı değiştirmelidir" bayrağıyla oluşturulan yeni bir kullanıcı, ForcePasswordChangeOnLogOn özelliğinin doğru veya yanlış olmasına bakılmadan, microsoft Entra ID'de her zaman "Sonraki oturum açmada parolayı değiştirmeye zorla" parola ilkesiyle sağlanır. Bu bir Microsoft Entra iç mantığıdır çünkü yeni kullanıcı parolasız sağlanırken ForcePasswordChangeOnLogOn özelliği yalnızca yönetici parola sıfırlama senaryolarını etkiler.

Özellik etkinleştirilmeden önce Active Directory'de bir kullanıcı "Kullanıcı bir sonraki oturum açmada parolayı değiştirmelidir" ile oluşturulduysa, kullanıcı oturum açarken bir hata alır. Bu sorunu düzeltmek için, Active Directory Kullanıcıları ve Bilgisayarları'da "Kullanıcı bir sonraki oturum açmada parolayı değiştirmelidir" alanını kaldırın ve yeniden denetleyin. Kullanıcı nesnesi değişiklikleri eşitledikten sonra, kullanıcı parolasını güncelleştirmek için Microsoft Entra Id'de beklenen istemi alır.

Dikkat

Bu özelliği yalnızca kiracıda SSPR ve Parola Geri Yazma etkinleştirildiğinde kullanmalısınız. Bu, bir kullanıcının parolasını SSPR aracılığıyla değiştirmesi durumunda Active Directory ile eşitlenmesine neden olur.

Hesap süre sonu

Kuruluşunuz kullanıcı hesabı yönetiminin bir parçası olarak accountExpires özniteliğini kullanıyorsa, bu öznitelik Microsoft Entra Id ile eşitlenmez. Sonuç olarak, parola karması eşitlemesi için yapılandırılmış bir ortamda süresi dolan bir Active Directory hesabı Microsoft Entra Id'de etkin olmaya devam eder. Süresi dolduktan sonra kullanıcıların AD hesaplarını devre dışı bırakmaya yönelik zamanlanmış bir PowerShell betiği kullanmanızı öneririz (Set-ADUser cmdlet'ini kullanın). Buna karşılık, bir AD hesabından süre sonunu kaldırma işlemi sırasında hesabın yeniden etkinleştirilmesi gerekir.

Parola karması eşitleme ve akıllı kart kimlik doğrulaması

Müşteriler, kullanıcılarının CaC/PIV fiziksel akıllı kartıyla Windows etki alanlarında oturum açmasını gerektirebilir. Bunu, Active Directory'de Etkileşimli Oturum Açma (SCRIL) için Gerekli Akıllı Kart kullanıcı özelliği ayarını yapılandırarak yapar.

Bir kullanıcı nesnesinde SCRIL etkinleştirildiğinde, kullanıcının AD parolası etki alanı denetleyicisi tarafından kimsenin bilmediği bir değere rastgele oluşturulur ve kullanıcının akıllı kart aracılığıyla Windows etki alanına kaydolması ve ardından kimlik doğrulamasından geçer.

Parola karması eşitlemesi etkinleştirildiğinde, bu AD parola karması Bulut kimlik doğrulaması için de kullanılabilmesi için Microsoft Entra Id ile eşitlenir.

Not

Microsoft Entra Connect Sync'in 2.4.18.0 sürümünün yayımlanmasıyla birlikte, bir kullanıcı nesnesinde SCRIL yeniden etkinleştirildiğinde oluşan bir sorunu düzeltdik. ScRIL'in yeniden etkinleştirilmesi, kullanıcının akıllı kartını kaybettiği, SCRIL'in devre dışı bırakıldığı ve kullanıcıya yeni bir akıllı kart verilene kadar geçici bir parola sağlandığı senaryolarda yaygındır

Daha önce SCRIL yeniden etkinleştirildiğinde ve yeni bir rastgele AD parolası oluşturulduğunda, kullanıcı Microsoft Entra Kimliği'nde kimlik doğrulaması yapmak için eski parolasını kullanmaya devam edebiliyordu. Artık Connect Sync, yeni rastgele AD parolasının Microsoft Entra Id ile eşitlenmesi ve akıllı kart oturum açma etkinleştirildikten sonra eski parolanın kullanılamaması için güncelleştirildi.

AD etki alanınızda SCRIL biti olan kullanıcılarınız varsa yöneticilerin tam eşitleme gerçekleştirmesini öneririz. Tam eşitleme gerçekleştirirseniz, sertifika tabanlı kimlik doğrulaması kullanılmazsa son kullanıcılardan güncelleştirilmiş parolayla yeniden oturum açmaları istenebilir.

Eşitlenmiş parolaların üzerine yazma

Yönetici, PowerShell kullanarak (kullanıcı federasyon etki alanında olmadığı sürece) doğrudan Microsoft Entra ID'de parolanızı el ile sıfırlayabilir.

Bu durumda, yeni parola eşitlenmiş parolanızı geçersiz kılar ve bulutta tanımlanan tüm parola ilkeleri yeni parolaya uygulanır.

Şirket içi parolanızı yeniden değiştirirseniz, yeni parola buluta eşitlenir ve el ile güncelleştirilmiş parolayı geçersiz kılar.

Parola eşitlemesi, oturum açan Azure kullanıcısını etkilemez. Geçerli bulut hizmeti oturumunuz, bir bulut hizmetinde oturum açtığınızda gerçekleşen eşitlenmiş parola değişikliğinden hemen etkilenmez. KMSI bu farkın süresini uzatır. Bulut hizmeti yeniden kimlik doğrulamanızı gerektirdiğinde yeni parolanızı sağlamanız gerekir.

Microsoft Entra Domain Services için parola karması eşitleme işlemi

Kerberos, LDAP veya NTLM kullanması gereken uygulamalar ve hizmetler için eski kimlik doğrulaması sağlamak üzere Microsoft Entra Domain Services kullanıyorsanız, bazı ek işlemler parola karması eşitleme akışının bir parçasıdır. Microsoft Entra Connect, parola karmalarını Microsoft Entra Domain Services'da kullanılmak üzere Microsoft Entra Id ile eşitlemek için aşağıdaki işlemi kullanır:

Önemli

Microsoft Entra Connect yalnızca şirket içi AD DS ortamlarıyla eşitleme için yüklenip yapılandırılmalıdır. Nesneleri Microsoft Entra Id ile yeniden eşitlemek için Microsoft Entra Connect'in Microsoft Entra Domain Services tarafından yönetilen bir etki alanına yüklenmesi desteklenmez.

Microsoft Entra Connect yalnızca Microsoft Entra kiracınız için Microsoft Entra Domain Services'i etkinleştirdiğinizde eski parola karmalarını eşitler. Aşağıdaki adımlar yalnızca şirket içi AD DS ortamını Microsoft Entra Id ile eşitlemek için Microsoft Entra Connect kullanıyorsanız kullanılmaz.

Eski uygulamalarınız NTLM kimlik doğrulaması veya LDAP basit bağlamaları kullanmıyorsa, Microsoft Entra Domain Services için NTLM parola karması eşitlemesini devre dışı bırakmanızı öneririz. Daha fazla bilgi için bkz . Zayıf şifreleme paketlerini ve NTLM kimlik bilgisi karması eşitlemesini devre dışı bırakma.

- Microsoft Entra Connect, kiracının Microsoft Entra Domain Services örneği için ortak anahtarı alır.

- Kullanıcı parolasını değiştirdiğinde, şirket içi etki alanı denetleyicisi parola değişikliğinin (karmalar) sonucunu iki öznitelikte depolar:

- NTLM parola karması için unicodePwd .

- Kerberos parola karması için supplementalCredentials .

- Microsoft Entra Connect, dizin çoğaltma kanalı aracılığıyla parola değişikliklerini algılar (diğer etki alanı denetleyicilerine çoğaltılması gereken öznitelik değişiklikleri).

- Parolası değiştirilen her kullanıcı için Microsoft Entra Connect aşağıdaki adımları gerçekleştirir:

- Rastgele bir AES 256 bit simetrik anahtar oluşturur.

- şifrelemenin ilk turu için gereken rastgele bir başlatma vektörünün oluşturulmasını sağlar.

- SupplementalCredentials özniteliklerinden Kerberos parola karmalarını ayıklar .

- Microsoft Entra Domain Services güvenlik yapılandırması SyncNtlmPasswords ayarını denetler.

- Bu ayar devre dışı bırakılırsa, rastgele, yüksek entropili bir NTLM karması oluşturur (kullanıcının parolasından farklıdır). Bu karma daha sonra supplementalCrendetials özniteliğinden alınan tam Kerberos parola karmalarıyla tek bir veri yapısında birleştirilir.

- Etkinleştirilirse, unicodePwd özniteliğinin değerini supplementalCredentials özniteliğinden ayıklanan Kerberos parola karmalarıyla tek bir veri yapısında birleştirir.

- AES simetrik anahtarını kullanarak tek veri yapısını şifreler.

- Kiracının Microsoft Entra Domain Services ortak anahtarını kullanarak AES simetrik anahtarını şifreler.

- Microsoft Entra Connect şifrelenmiş AES simetrik anahtarını, parola karmalarını içeren şifrelenmiş veri yapısını ve başlatma vektörlerini Microsoft Entra Id'ye iletir.

- Microsoft Entra ID şifrelenmiş AES simetrik anahtarını, şifrelenmiş veri yapısını ve kullanıcı için başlatma vektörlerini depolar.

- Microsoft Entra ID şifrelenmiş AES simetrik anahtarını, şifrelenmiş veri yapısını ve bir iç eşitleme mekanizmasını kullanarak başlatma vektörlerini şifrelenmiş bir HTTP oturumu üzerinden Microsoft Entra Domain Services'e gönderir.

- Microsoft Entra Domain Services, kiracı örneğinin özel anahtarını Azure Key Vault'tan alır.

- Şifrelenmiş her veri kümesi için (tek bir kullanıcının parola değişikliğini temsil eden), Microsoft Entra Domain Services aşağıdaki adımları gerçekleştirir:

- AES simetrik anahtarının şifresini çözmek için özel anahtarını kullanır.

- Parola karmalarını içeren şifrelenmiş veri yapısının şifresini çözmek için başlatma vektörlü AES simetrik anahtarını kullanır.

- Aldığı Kerberos parola karmalarını Microsoft Entra Domain Services etki alanı denetleyicisine yazar. Karmalar, Microsoft Entra Domain Services etki alanı denetleyicisinin ortak anahtarıyla şifrelenmiş olan kullanıcı nesnesinin supplementalCredentials özniteliğine kaydedilir.

- Microsoft Entra Domain Services aldığı NTLM parola karması Microsoft Entra Domain Services etki alanı denetleyicisine yazar. Karma, kullanıcı nesnesinin Microsoft Entra Domain Services etki alanı denetleyicisinin ortak anahtarıyla şifrelenmiş unicodePwd özniteliğine kaydedilir.

Parola karması eşitlemesini etkinleştirme

Önemli

AD FS'den (veya diğer federasyon teknolojilerinden) Parola Karması Eşitleme'ye geçiriyorsanız, Uygulamaları Microsoft Entra Id'ye geçirmeye yönelik kaynakları görüntüleyin.

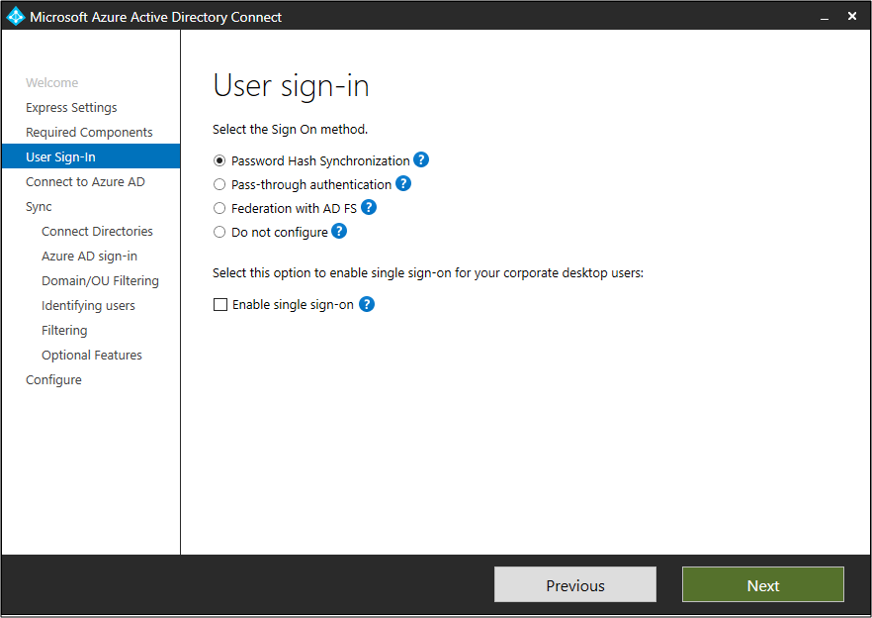

Microsoft Entra Connect'i Hızlı Ayarlar seçeneğini kullanarak yüklediğinizde parola karması eşitlemesi otomatik olarak etkinleştirilir. Daha fazla bilgi için bkz . Hızlı ayarları kullanarak Microsoft Entra Connect'i kullanmaya başlama.

Microsoft Entra Connect'i yüklerken özel ayarlar kullanıyorsanız, kullanıcı oturum açma sayfasında parola karması eşitlemesi kullanılabilir. Daha fazla bilgi için bkz . Microsoft Entra Connect'in özel yüklemesi.

Parola karması eşitleme ve FIPS

Sunucunuz Federal Bilgi İşleme Standardı'na (FIPS) göre kilitlenmişse MD5 devre dışı bırakılır.

Parola karması eşitlemesi için MD5'i etkinleştirmek için aşağıdaki adımları gerçekleştirin:

- %programfiles%\Microsoft Azure AD Eşitleme\Bin konumuna gidin.

- miiserver.exe.config dosyasını açın.

- Dosyanın sonundaki yapılandırma/çalışma zamanı düğümüne gidin.

- Aşağıdaki düğümü ekleyin:

<enforceFIPSPolicy enabled="false" /> - Değişikliklerinizi kaydedin.

- Değişikliklerin etkili olması için yeniden başlatın.

Başvuru için bu kod parçacığı şöyle görünmelidir:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false" />

</runtime>

</configuration>

Güvenlik ve FIPS hakkında bilgi için bkz . Microsoft Entra parola karması eşitleme, şifreleme ve FIPS uyumluluğu.

Parola karması eşitleme sorunlarını giderme

Parola karması eşitlemesi ile ilgili sorunlarınız varsa bkz . Parola karması eşitleme sorunlarını giderme.