Azure'da F5 BIG-IP Virtual Edition VM dağıtma

Bu öğreticide, hizmet olarak Azure altyapısında (IaaS) BIG-IP Vitural Edition (VE) dağıtmayı öğrenin. Öğreticinin sonunda şunları yapacaksınız:

- Güvenli karma erişim (SHA) kavram kanıtı modellemek için hazırlanmış bir BIG-IP sanal makinesi (VM)

- Yeni BIG-IP sistem güncelleştirmelerini ve düzeltmelerini test etmek için bir hazırlama örneği

Daha fazla bilgi edinin: SHA: Microsoft Entra ID ile eski uygulamaların güvenliğini sağlama

Önkoşullar

Önceki F5 BIG-IP deneyimi veya bilgisi gerekli değildir. Ancak, F5 Sözlüğü'nde endüstri standardı terminolojisini gözden geçirmenizi öneririz.

SHA için Azure'da BIG-IP dağıtımı şunları gerektirir:

- Ücretli bir Azure aboneliği

- Aşağıdaki F5 BIG-IP lisans SKU'larından herhangi biri:

- F5 BIG-IP® En iyi paket

- F5 BIG-IP Access Policy Manager™ (APM) tek başına lisansı

- BIG-IP F5 BIG-IP Local Traffic Manager (LTM) üzerinde F5 BIG-IP® Erişim İlkesi Yöneticisi™™ (APM) eklenti lisansı

- 90 günlük BIG-IP tam özellik deneme lisansı

- Web uygulamalarını Güvenli Yuva Katmanı (SSL) üzerinden yayımlamak için joker karakter veya Konu Alternatif Adı (SAN) sertifikası

- Teklifleri görmek için letsencrypt.org gidin. Başlayın'ı seçin.

- BIG-IP yönetim arabiriminin güvenliğini sağlamak için bir SSL sertifikası. Konusu BIG-IP tam etki alanı adına (FQDN) karşılık geliyorsa, web uygulamalarını yayımlamak için sertifika kullanabilirsiniz. Örneğin, konusu

*.contoso.comhttps://big-ip-vm.contoso.com:8443olan bir joker sertifika kullanabilirsiniz.

VM dağıtımı ve temel sistem yapılandırmaları yaklaşık 30 dakika sürer, ardından BIG-IP, F5 BIG-IP'yi Microsoft Entra Id ile tümleştirme bölümünde SHA senaryoları uygulamaktır.

Test senaryoları

Senaryoları test ettiğinizde, bu öğreticide aşağıdakiler varsayılır:

- BIG-IP, Active Directory (AD) ortamına sahip bir Azure kaynak grubuna dağıtılır

- Ortam bir Etki Alanı Denetleyicisi (DC) ve Internet Information Services (IIS) web ana bilgisayar VM'lerinden oluşur

- BIG-IP bir senaryoyu desteklemek için gereken rolleri görüyorsa, BIG-IP VM ile aynı konumlarda olmayan sunucular kabul edilebilir.

- BIR VPN bağlantısı üzerinden başka bir ortama bağlı BIG-IP VM desteklenir

Test için önceki öğeleriniz yoksa, Cloud Identity Lab'de bir betik kullanarak Azure'a bir AD etki alanı ortamı dağıtabilirsiniz. Demo Suite'te betikli otomasyon kullanarak örnek test uygulamalarını bir IIS web konağına program aracılığıyla dağıtabilirsiniz.

Not

Bu öğreticideki bazı adımlar, Microsoft Entra yönetim merkezindeki düzenden farklı olabilir.

Azure dağıtımı

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

BIG-IP'yi farklı topolojilerde dağıtabilirsiniz. Bu kılavuz bir ağ arabirimi kartı (NIC) dağıtımına odaklanır. Ancak BÜYÜK IP dağıtımınız yüksek kullanılabilirlik, ağ ayırma veya 1 GB'tan fazla aktarım hızı için birden çok ağ arabirimi gerektiriyorsa, F5 önceden derlenmiş Azure Resource Manager (ARM) şablonlarını kullanmayı göz önünde bulundurun.

Azure Market BIG-IP VE dağıtmak için.

Uygulama Yöneticisi gibi VM oluşturma izinlerine sahip bir hesapla Microsoft Entra yönetim merkezinde oturum açın.

Üst şerit arama kutusuna market yazın

Gir'i seçin.

Market filtresine F5 yazın.

Gir'i seçin.

Üst şeritten + Ekle'yi seçin.

Market filtresi için F5 girin.

Gir'i seçin.

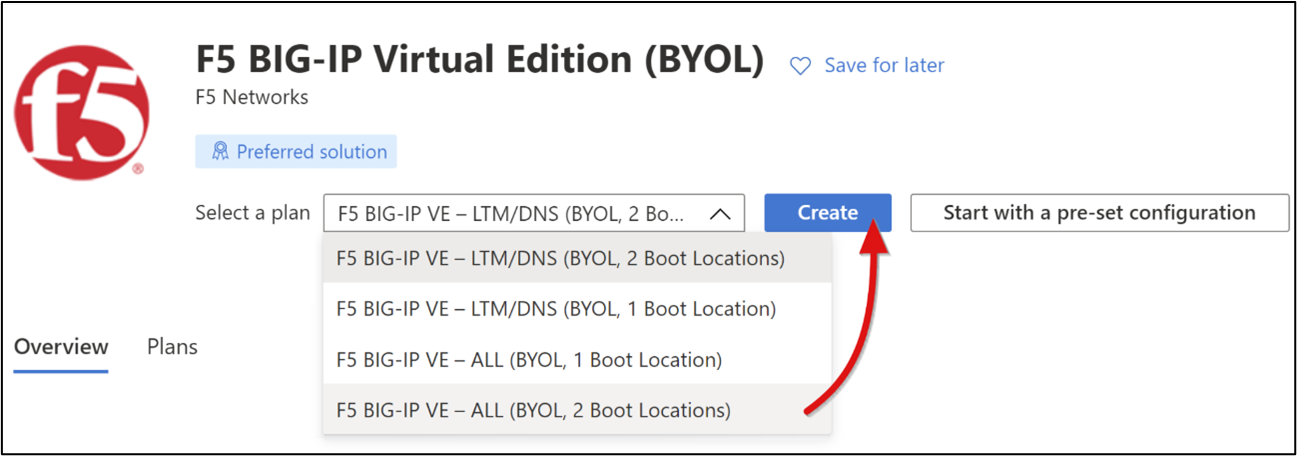

F5 BIG-IP Virtual Edition (BYOL)>Bir yazılım planı>seçin F5 BIG-IP VE - ALL (BYOL, 2 Önyükleme Konumları).

Oluştur'u belirleyin.

Temel Bilgiler için:

- Abonelik: BIG-IP VM dağıtımı için hedef abonelik

- Kaynak grubu: BIG-IP VM'sinin dağıtılacağı Azure RG veya bir tane oluşturun. Bu, DC ve IIS VM'leri kaynak grubunuz

- Örnek ayrıntıları için:

- VM Adı Örneği BIG-IP-VM

- Bölge: BIG-IP-VM için Hedef Azure coğrafi alanı

- Kullanılabilirlik seçenekleri Üretimde VM kullanılıyorsa etkinleştir

- Görüntü: F5 BIG-IP VE - ALL (KLG, 2 Önyükleme Konumları)

- Azure Spot örneği: Hayır, ancak gerekirse etkinleştirin

- Boyut: En düşük belirtimler 2 vCPU ve 8 GB bellektir

- Yönetici hesabı için:

- Kimlik doğrulama türü: Şimdilik bir parola seçin ve daha sonra anahtar çiftine geçin

- Kullanıcı adı: Yönetim arabirimlerine erişmek için BIG-IP yerel hesabı olarak oluşturulacak kimlik. Kullanıcı adı BÜYÜK/KÜÇÜK HARFe duyarlıdır.

- Parola: Güçlü bir parolayla yönetici erişiminin güvenliğini sağlama

- Gelen bağlantı noktası kuralları: Genel gelen bağlantı noktaları, Yok.

- İleri: Diskler'i seçin. Varsayılan değerleri değiştirmeyin.

- İleri: Ağ'ı seçin.

- Ağ için:

- Sanal ağ: DC ve IIS VM'leriniz tarafından kullanılan Azure sanal ağı veya bir sanal ağ oluşturma

- Alt ağ: DC ve IIS VM'lerinizle aynı Azure iç alt ağı veya bir tane oluşturun

- Genel IP: Yok

- NIC Ağ Güvenlik Grubu: Seçtiğiniz Azure alt ağı bir ağ güvenlik grubu (NSG) ile ilişkiliyse Yok'a tıklayın; aksi takdirde Temel'i seçin

- Ağı Hızlandırma: Kapalı

- Yük dengeleme için: Yük dengeleme VM'si, Hayır.

- İleri: Yönetim'i seçin ve ayarları tamamlayın:

- Ayrıntılı izleme: Kapalı

- Önyükleme tanılaması Özel depolama hesabıyla etkinleştirin. Bu özellik, Microsoft Entra yönetim merkezindeki Seri Konsol seçeneği aracılığıyla BIG-IP güvenli kabuk (SSH) arabirimine bağlantı sağlar. Kullanılabilir bir Azure depolama hesabı seçin.

- Kimlik için:

- Sistem tarafından atanan yönetilen kimlik: Kapalı

- Microsoft Entra Id: BIG-IP bu seçeneği desteklemiyor

- OtomatikShutdown için: Etkinleştir veya test ediyorsanız BIG-IP-VM'yi günlük olarak kapatacak şekilde ayarlayabilirsiniz

- İleri: Gelişmiş'i seçin; varsayılan değerleri değiştirmeyin.

- İleri: Etiketler'i seçin.

- BIG-IP-VM yapılandırmanızı gözden geçirmek için İleri: Gözden geçir + oluştur'u seçin.

- Oluştur'u belirleyin. BIG-IP VM'sini dağıtma süresi genellikle 5 dakikadır.

- Tamamlandığında, Microsoft Entra yönetim merkezi sol menüsünü genişletin.

- Kaynak grupları'nı seçin ve BIG-IP-VM'ye gidin.

Not

VM oluşturma işlemi başarısız olursa Geri ve İleri'yi seçin.

Ağ yapılandırması

BIG-IP VM başlatıldığında, NIC'sine bağlı olduğu Azure alt ağdaki Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP) hizmeti tarafından verilen birincil özel IP sağlanır. BIG-IP Trafik Yönetimi İşletim Sistemi (TMOS), aşağıdakilerle iletişim kurmak için IP'yi kullanır:

- Konaklar ve hizmetler

- Genel İnternet'e giden erişim

- BIG-IP web yapılandırmasına ve SSH yönetim arabirimlerine gelen erişim

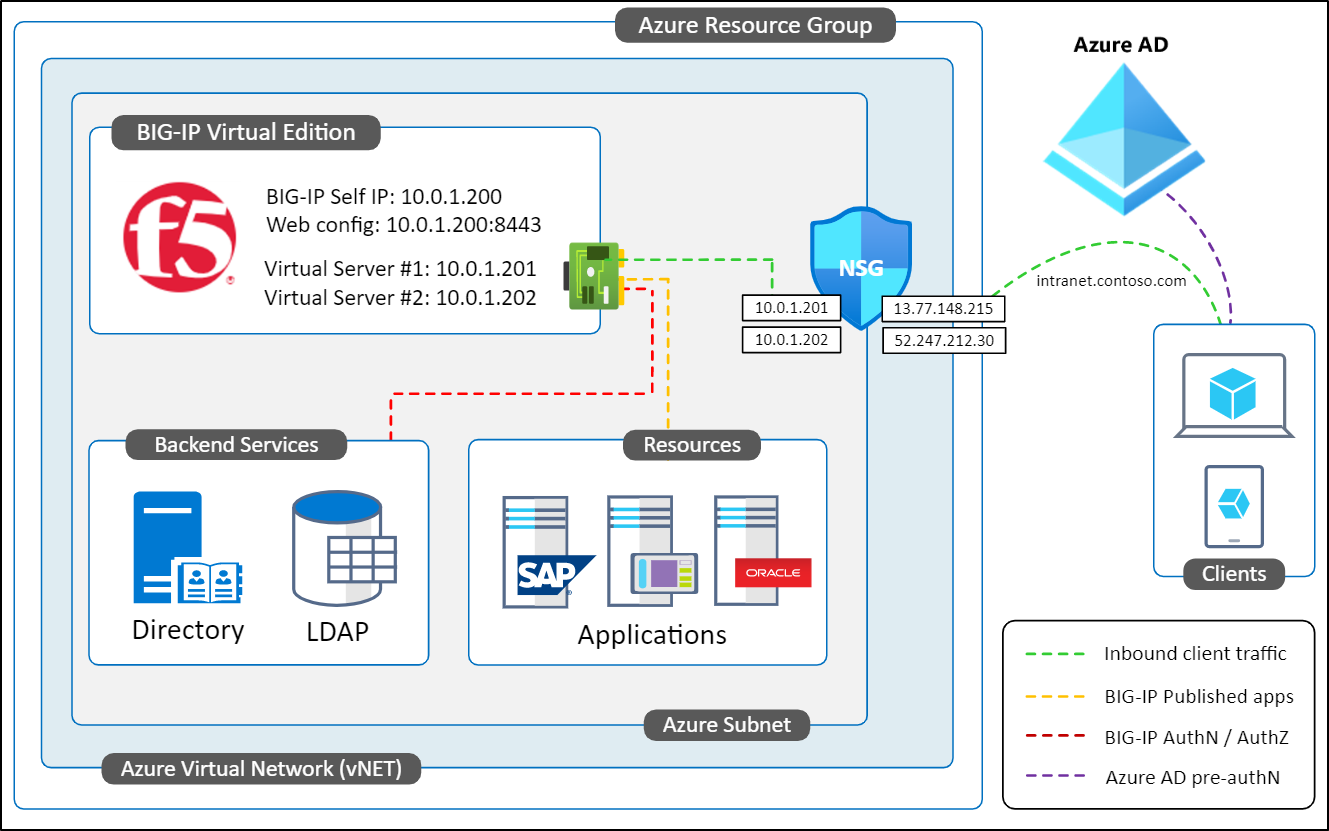

Yönetim arabirimlerinin İnternet'e açıklanması BIG-IP saldırı yüzeyini artırır. Bu risk, BÜYÜK IP birincil IP'sinin dağıtım sırasında genel IP ile sağlanmamış olmasının nedenidir. Bunun yerine, ikincil iç IP ve ilişkili genel IP yayımlama için sağlanır. Vm genel IP'si ile özel IP arasındaki bu bire bir eşleme, dış trafiğin vm'ye ulaşmasını sağlar. Ancak, trafiğe izin vermek için güvenlik duvarına benzer bir Azure NSG kuralı gerekir.

Aşağıdaki diyagramda, Genel işlemler ve yönetim için birincil IP ile yapılandırılmış olan Azure'da BIG-IP VE'nin NIC dağıtımı gösterilmektedir. Hizmetleri yayımlamak için ayrı bir sanal sunucu IP'si vardır. NSG kuralı, big-IP sanal sunucusuna iletilmeden önce, hedeflenen intranet.contoso.com uzak trafiğin yayımlanan hizmetin genel IP'sine yönlendirmesine izin verir.

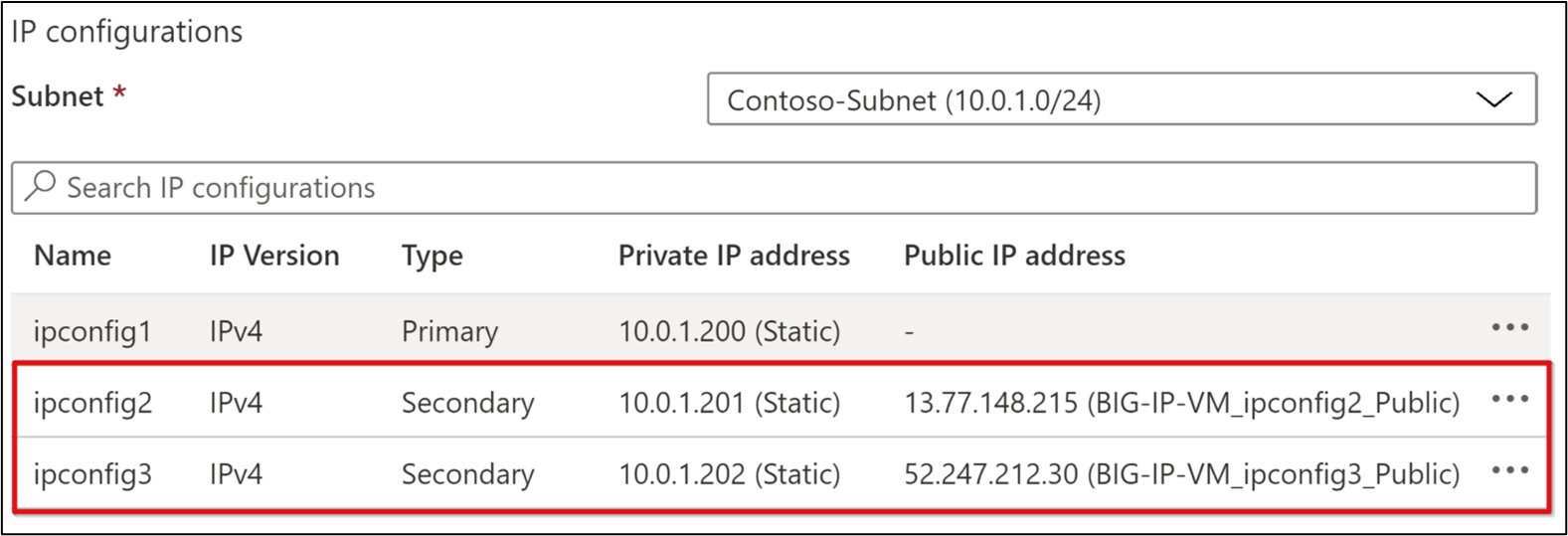

Varsayılan olarak, Azure VM'lerine verilen özel ve genel IP'ler dinamiktir, bu nedenle vm yeniden başlatıldığında değişebilir. BIG-IP yönetim IP'sini statik olarak değiştirerek bağlantı sorunlarından kaçının. Yayımlama hizmetleri için ikincil IP'lerde de aynı eylemi gerçekleştirin.

BIG-IP VM menünüzü kullanarak Ayarlar>Ağ İletişimi'ne gidin.

Ağ görünümünde Ağ Arabirimi'nin sağındaki bağlantıyı seçin.

Not

VM adları dağıtım sırasında rastgele oluşturulur.

- Sol bölmede IP yapılandırmaları'nı seçin.

- ipconfig1 satırını seçin.

- IP Ataması seçeneğini Statik olarak ayarlayın. Gerekirse BIG-IP VM birincil IP adresini değiştirin.

- Kaydet'i seçin.

- ipconfig1 menüsünü kapatın.

Not

BIG-IP-VM'ye bağlanmak ve yönetmek için birincil IP'yi kullanın.

- Üst şeritte + Ekle'yi seçin.

- İkincil bir özel IP adı (örneğin, ipconfig2) sağlayın.

- Özel IP adresi ayarı için Ayırma seçeneğini Statik olarak ayarlayın. Sonraki-daha yüksek veya -düşük IP'nin sağlanması, düzenin korunmasına yardımcı olur.

- Genel IP adresini İlişkili olarak ayarlayın.

- Oluştur'u belirleyin.

- Yeni genel IP adresi için big-IP-VM_ipconfig2_Public gibi bir ad girin.

- İstenirse SKU'yu Standart olarak ayarlayın.

- İstenirse Katman'ı Genel olarak ayarlayın.

- Atama seçeneğini Statik olarak ayarlayın.

- Tamam'ı iki kez seçin.

BIG-IP-VM'niz şu durumlara hazır:

- Birincil özel IP: Big-IP-VM'yi Web yapılandırma yardımcı programı ve SSH aracılığıyla yönetmeye ayrılmıştır. Yayımlanan arka uç hizmetlerine bağlanmak için BIG-IP sistemi tarafından Kendi Ip'si olarak kullanılır. Dış hizmetlere bağlanır:

- Ağ Zaman Protokolü (NTP)

- Active Directory (AD)

- Hafif Dizin Erişim Protokolü (LDAP)

- İkincil özel IP: Yayımlanan hizmetlere gelen isteği dinlemek üzere BIG-IP APM sanal sunucusu oluşturmak için kullanın

- Genel IP: İkincil özel IP ile ilişkilidir; genel İnternet'ten gelen istemci trafiğinin yayımlanan hizmetler için BIG-IP sanal sunucusuna ulaşmasını sağlar

Örnek, vm genel ve özel IP'leri arasındaki bire bir ilişkiyi gösterir. Azure VM NIC'sinde bir birincil IP vardır ve diğer IP'ler ikincildir.

Not

BIG-IP hizmetlerini yayımlamak için ikincil IP eşlemelerine ihtiyacınız vardır.

BIG-IP Erişim Destekli Yapılandırma'yı kullanarak SHA uygulamak için, BIG-IP APM aracılığıyla yayımladığınız hizmetler için daha özel ve genel IP çiftleri oluşturmak üzere adımları yineleyin. BIG-IP Gelişmiş Yapılandırması'nı kullanarak hizmetleri yayımlamak için aynı yaklaşımı kullanın. Ancak, Sunucu Adı Göstergesi (SNI) yapılandırması kullanarak genel IP yükünden kaçının: BIG-IP sanal sunucusu aldığı istemci trafiğini kabul eder ve hedefine gönderir.

DNS yapılandırması

Yayımlanan SHA hizmetlerinizi BIG-IP-VM genel IP'lerinize çözümlemek için istemciler için DNS'yi yapılandırın. Aşağıdaki adımlarda, SHA hizmetleriniz için genel etki alanı DNS bölgesinin Azure'da yönetildiğini varsayalım. DNS bölgeniz nerede yönetilirse yönetilsin, bulucu oluşturmak için DNS ilkelerini uygulayın.

Portal sol menüsünü genişletin.

Kaynak Grupları seçeneğiyle BIG-IP-VM'nize gidin.

BIG-IP VM menüsünde Ayarlar>Ağ'a gidin.

BIG-IP-VM'leri ağ görünümünde, açılan IP yapılandırma listesinden ilk ikincil IP'yi seçin.

NIC Genel IP bağlantısını seçin.

Sol bölmede, Ayarlar bölümünün altında Yapılandırma'yı seçin.

Genel IP ve DNS özellikleri menüsü görüntülenir.

Diğer ad kaydı oluştur'u seçin.

Açılan menüden DNS bölgenizi seçin. DNS bölgesi yoksa Azure dışında yönetilebilir veya Etki alanı soneki için Microsoft Entra Id'de doğrulamak üzere bir bölge oluşturabilirsiniz.

İlk DNS diğer adı kaydını oluşturmak için:

- Abonelik: BIG-IP-VM ile aynı abonelik

- DNS bölgesi: Yayımlanmış web sitelerinizin kullandığı doğrulanmış etki alanı soneki için dns bölgesi yetkili, örneğin, www.contoso.com

- Ad: Belirttiğiniz konak adı, seçili ikincil IP ile ilişkili genel IP'ye çözümlenir. DNS'ye IP eşlemeleri tanımlama. Örneğin, 11.22.333.444'e intranet.contoso.com

- TTL: 1

- TTL birimleri: Saat

Oluştur'u belirleyin.

DNS adı etiketini (isteğe bağlı) bırakın.

Kaydet'i seçin.

Genel IP menüsünü kapatın.

Not

BIG-IP Destekli Yapılandırma kullanarak yayımladığınız hizmetler için ek DNS kayıtları oluşturmak için 1 ile 6 arasındaki adımları yineleyin.

DNS kayıtları uygulandığında, genel genel DNS sunucularına yayılan oluşturulan bir kaydı doğrulamak için DNS denetleyicisi gibi araçları kullanabilirsiniz. DNS etki alanı ad alanınızı GoDaddy gibi bir dış sağlayıcı kullanarak yönetiyorsanız, dns yönetim tesisini kullanarak kayıtlar oluşturun.

Not

DNS kayıtlarını test edip sık sık değiştiriyorsanız, bir bilgisayar yerel konakları dosyası kullanabilirsiniz: Win R'yi + seçin. Çalıştır kutusuna sürücüleri girin. Yerel ana bilgisayar kaydı, diğer istemciler için değil, yerel bilgisayar için DNS çözümlemesi sağlar.

İstemci trafiği

Varsayılan olarak, Azure sanal ağları (VNet' ler) ve ilişkili alt ağlar İnternet trafiği alamayan özel ağlardır. BIG-IP-VM NIC'nizi dağıtım sırasında belirtilen NSG'ye ekleyin. Dış web trafiğinin BIG-IP-VM'ye ulaşması için, genel İnternet'ten 443 (HTTPS) ve 80 (HTTP) bağlantı noktalarına izin vermek için bir gelen NSG kuralı tanımlayın.

- BIG-IP VM ana Genel Bakış menüsünde Ağ'ı seçin.

- Gelen kuralı ekle'yi seçin.

- NSG kuralı özelliklerini girin:

- Kaynak: Herhangi biri

- Kaynak bağlantı noktası aralıkları: *|

- Hedef IP adresleri: BIG-IP-VM ikincil özel IP'lerinin virgülle ayrılmış listesi

- Hedef bağlantı noktaları: 80, 443

- Protokol: TCP

- Eylem: İzin Ver

- Öncelik: 100 ile 4096 arasında kullanılabilir en düşük değer

- Ad: Açıklayıcı bir ad, örneğin:

BIG-IP-VM_Web_Services_80_443

- Ekle'yi seçin.

- Ağ menüsünü kapatın.

HTTP ve HTTPS trafiği, BIG-IP-VM'leri ikincil arabirimlerinize ulaşabilir. 80 numaralı bağlantı noktasına izin vermek, BIG-IP APM'nin kullanıcıları HTTP'den HTTPS'ye otomatik olarak yeniden yönlendirmesine olanak tanır. Hedef IP'leri eklemek veya kaldırmak için bu kuralı düzenleyin.

BIG-IP'yi yönetme

Big-IP sistemi, web yapılandırması kullanıcı arabirimiyle yönetilir. Kullanıcı arabirimine şu kaynaktan erişin:

- BIG-IP iç ağındaki bir makine

- BIG-IP-VM iç ağına bağlı bir VPN istemcisi

- Microsoft Entra uygulama ara sunucusu aracılığıyla yayımlandı

Not

Kalan yapılandırmalara devam etmeden önce önceki üç yöntemden birini seçin. Gerekirse, BIG-IP birincil IP'sini genel IP ile yapılandırarak doğrudan İnternet'ten web yapılandırmasına bağlanın. Ardından, bu birincil IP'ye 8443 trafiğine izin vermek için bir NSG kuralı ekleyin. Kaynağı kendi güvenilen IP'nizle kısıtlayın, aksi takdirde herkes bağlanabilir.

Bağlantıyı onayla

BIG-IP VM web yapılandırmasına bağlanabildiğinizi ve VM dağıtımı sırasında belirtilen kimlik bilgileriyle oturum açabildiğinizi onaylayın:

- İç ağındaki bir VM'den veya VPN aracılığıyla bağlanıyorsanız, BIG-IP birincil IP'sine ve web yapılandırması bağlantı noktasına bağlanın. Örneğin,

https://<BIG-IP-VM_Primary_IP:8443. Tarayıcı isteminiz bağlantının güvenli olmadığını belirtebilir. BIG-IP yapılandırılana kadar istemi yoksayın. Tarayıcı erişimi engelliyorsa önbelleğini temizleyin ve yeniden deneyin. - Web yapılandırmasını Uygulama Ara Sunucusu aracılığıyla yayımladıysanız, web yapılandırmasına dışarıdan erişmek için tanımlanan URL'yi kullanın. Bağlantı noktasını eklemeyin, örneğin,

https://big-ip-vm.contoso.com. Web yapılandırma bağlantı noktasını kullanarak iç URL'yi tanımlayın; örneğin,https://big-ip-vm.contoso.com:8443.

Not

Big-IP sistemini, genellikle komut satırı (CLI) görevleri ve kök düzeyinde erişim için kullanılan SSH ortamıyla yönetebilirsiniz.

CLI'ya bağlanmak için:

- Azure Bastion hizmeti: Herhangi bir konumdan sanal ağdaki VM'lere bağlanma

- Tam zamanında (JIT) yaklaşımıyla PowerShell gibi SSH istemcisi

- Seri Konsol: Portalda, VM menüsünde Destek ve sorun giderme bölümü. Dosya aktarımlarını desteklemez.

- İnternet'ten: BIG-IP birincil IP'sini genel IP ile yapılandırın. SSH trafiğine izin vermek için bir NSG kuralı ekleyin. Güvenilen IP kaynağınızı kısıtlayın.

BIG-IP lisansı

Yayımlama hizmetleri ve SHA için yapılandırılmadan önce APM modülüyle bir BIG-IP sistemini etkinleştirin ve sağlayın.

- Web yapılandırmasında oturum açın.

- Genel özellikler sayfasında Etkinleştir'i seçin.

- Temel Kayıt anahtarı alanına F5 tarafından sağlanan büyük/küçük harfe duyarlı anahtarı girin.

- Etkinleştirme Yöntemi'ni Otomatik olarak bırakın.

- İleri'yi seçin.

- BIG-IP lisansı doğrular ve son kullanıcı lisans sözleşmesini (EULA) gösterir.

- Kabul Et'i seçin ve etkinleştirmenin tamamlanmasını bekleyin.

- Devam'ı seçin.

- Lisans özeti sayfasının en altında oturum açın.

- İleri'yi seçin.

- SHA için gerekli olan modüllerin listesi görüntülenir.

Not

Liste görünmüyorsa, ana sekmede Sistem>Kaynağı Sağlama'ya gidin. Erişim İlkesi (APM) için sağlama sütununu denetleyin

- Gönder'i seçin.

- Uyarıyı kabul edin.

- Başlatmanın tamamlanmasını bekleyin.

- Devam'ı seçin.

- Hakkında sekmesinde Kurulum yardımcı programını çalıştır'ı seçin.

Önemli

F5 lisansları tek bir BIG-IP VE örneği içindir. Bir lisansı bir örnekten diğerine geçirmek için AskF5 makalesine bakın K41458656: Big-IP VE lisansını farklı bir BIG-IP VE sisteminde yeniden kullanmak. Yetkisini almadan önce etkin örnekte deneme lisansınızı iptal edin, aksi takdirde lisans kalıcı olarak kaybolur.

BIG-IP sağlama

BIG-IP web yapılandırmasına gelen ve bu yapılandırmadan gelen yönetim trafiğinin güvenliğini sağlamak önemlidir. Web yapılandırma kanalını tehlikeye karşı korumaya yardımcı olmak için bir cihaz yönetimi sertifikası yapılandırın.

Sol gezinti çubuğundan Sistem>Sertifikası Yönetimi Trafik Sertifika Yönetimi>>SSL Sertifika Listesi>İçeri Aktarma'ya gidin.

İçeri Aktarma Türü açılan listesinde PKCS 12(IIS) ve Dosya Seç'i seçin.

Daha sonra BIG-IP-VM atadığınız FQDN'yi kapsayan Konu adına veya SAN'a sahip bir SSL web sertifikası bulun.

Sertifika parolasını girin.

İçeri aktar'ı seçin.

Sol gezinti çubuğundan Sistem>Platformu'na gidin.

Genel Özellikler'in altında, uygun bir Ana Bilgisayar Adı ve ortam Saat Dilimi girin.

Güncelleştir'i seçin.

Sol gezinti çubuğundan Sistem>Yapılandırma>Cihazı>NTP'sine gidin.

Bir NTP kaynağı belirtin.

Ekle'yi seçin.

Güncelleştir'i seçin. Örneğin

time.windows.com

BÜYÜK IP'ler FQDN'sini önceki adımlarda belirttiğiniz birincil özel IP'sine çözümlemek için bir DNS kaydına ihtiyacınız vardır. BIG-IP web yapılandırmasına bağlanmak için ortamınızın iç DNS'sine veya pc localhost dosyasına bir kayıt ekleyin. Web yapılandırmasına bağlandığınızda, Uygulama Ara Sunucusu veya başka bir ters ara sunucuyla değil, tarayıcı uyarısı artık görünmez.

SSL profili

Ters ara sunucu olarak BIG-IP sistemi, saydam proxy olarak bilinen bir iletme hizmeti veya istemciler ve sunucular arasındaki değişimlere katılan tam ara sunucudur. Tam ara sunucu iki bağlantı oluşturur: ön uç TCP istemci bağlantısı ve ortada geçici boşluk olan bir arka uç TCP sunucusu bağlantısı. İstemciler bir uçtaki ara sunucuya, sanal sunucuya bağlanır ve ara sunucu arka uç sunucusuna ayrı, bağımsız bir bağlantı kurar. Bu yapılandırma her iki tarafta da çift yönlüdür. Bu tam ara sunucu modunda, F5 BIG-IP sistemi trafiği inceleyebilir ve istekler ve yanıtlarla etkileşimde bulunabilir. Yük dengeleme ve web performansı iyileştirmesi gibi işlevler ve gelişmiş trafik yönetimi hizmetleri (uygulama katmanı güvenliği, web hızlandırma, sayfa yönlendirme ve güvenli uzaktan erişim) bu işlevselliğe dayanır. SSL tabanlı hizmetler yayımladığınızda, istemciler ve arka uç hizmetleri arasındaki trafiğin şifresini çözen ve şifreleyen BIG-IP SSL profilleri.

İki profil türü vardır:

- İstemci SSL: Bu profili oluşturmak, IÇ hizmetleri SSL ile yayımlamak için BIR BIG-IP sistemi ayarlamanın en yaygın yoludur. İstemci SSL profiliyle, BIG-IP sistemi gelen istemci isteklerini bir aşağı akış hizmetine göndermeden önce şifrelerini çözer. Giden arka uç yanıtlarını şifreler ve ardından istemcilere gönderir.

- Sunucu SSL'i: HTTPS için yapılandırılan arka uç hizmetleri için, BIG-IP'yi sunucu SSL profili kullanacak şekilde yapılandırabilirsiniz. Bu profille, BIG-IP istemci isteğini yeniden şifreler ve ardından hedef arka uç hizmetine gönderir. Sunucu şifreli bir yanıt döndürdüğünde, BIG-IP sistemi yanıtın şifresini çözer ve yeniden şifreler, ardından yapılandırılan İstemci SSL profili aracılığıyla istemciye gönderir.

BIG-IP'nin önceden yapılandırılmış ve SHA senaryolarına hazır olması için İstemci ve Sunucu SSL profilleri sağlayın.

Sol gezinti bölmesinden Sistem>Sertifikası Yönetimi Trafik Sertifika Yönetimi>>SSL Sertifika Listesi>İçeri Aktarma'ya gidin.

İçeri Aktarma Türü açılan listesinde PKCS 12 (IIS) öğesini seçin.

İçeri aktarılan sertifika için gibi

ContosoWildcardCertbir ad girin.Dosya Seçin'i seçin.

Yayımlanan hizmetlerin etki alanı sonekine karşılık gelen konu adıyla SSL web sertifikasına göz atın.

İçeri aktarılan sertifika için parolayı girin.

İçeri aktar'ı seçin.

Sol gezinti bölmesinden Yerel Trafik>Profilleri>SSL>İstemcisi'ne gidin.

Oluştur'u belirleyin.

Yeni İstemci SSL Profili sayfasında benzersiz, kolay bir Ad girin.

Üst profilin clientssl olarak ayarlandığından emin olun.

Sertifika Anahtar Zinciri satırında en sağdaki onay kutusunu seçin.

Ekle'yi seçin.

Sertifika, Anahtar ve Zincir açılan listelerinden parola olmadan içeri aktardığınız joker sertifikayı seçin.

Ekle'yi seçin.

Bitti'yi seçin.

SSL sunucusu sertifika profili oluşturmak için adımları yineleyin.

Üst şeritten SSL>Sunucusu>Oluştur'u seçin.

Yeni Sunucu SSL Profili sayfasında benzersiz, kolay bir Ad girin.

Üst profilin serverssl olarak ayarlandığından emin olun.

Sertifika ve Anahtar satırları için en sağdaki onay kutusunu seçin

Sertifika ve Anahtar açılan listelerinden içeri aktarılan sertifikanızı seçin.

Bitti'yi seçin.

Not

SSL sertifikası temin edemiyorsanız, tümleşik otomatik olarak imzalanan BIG-IP sunucusu ve istemci SSL sertifikalarını kullanın. Tarayıcıda bir sertifika hatası görüntülenir.

Kaynağı bulma

SHA için BIG-IP hazırlamak için yayımlama kaynaklarını ve SSO için bağlı olduğu dizin hizmetini bulun. BIG-IP,yerel/.../hosts dosyasından başlayarak iki ad çözümleme kaynağına sahiptir. Kayıt bulunamazsa, BIG-IP sistemi yapılandırıldığı DNS hizmetini kullanır. Hosts dosya yöntemi, FQDN kullanan APM düğümleri ve havuzları için geçerli değildir.

- Web yapılandırmasında Sistem>Yapılandırma>Cihazı>DNS'sine gidin.

- DNS Arama Sunucusu Listesi'nde, ortamınızın DNS sunucusunun IP adresini girin.

- Ekle'yi seçin.

- Güncelleştir'i seçin.

İsteğe bağlı bir adım, yerel BIG-IP hesaplarını yönetmek yerine Active Directory'de BIG-IP sysadmins kimliğini doğrulamak için ldap yapılandırmasıdır .

BIG-IP'yi güncelleştirme

Güncelleştirmeyle ilgili yönergeler için aşağıdaki listeye bakın. Güncelleştirme yönergelerini izleyin.

- Trafik yönetimi işletim sistemi (TMOS) sürümünü denetlemek için:

- Ana sayfanın sol üst kısmında imlecinizi BIG-IP ana bilgisayar adının üzerine getirin

- v15.x ve üzerini çalıştırın. Bkz. F5 indirme. Oturum açma gerekiyor.

- Ana TMOS'yi güncelleştirmek için F5 makalesine bakın K34745165: BIG-IP sisteminde yazılım görüntülerini yönetme

- Ana TMOS'yi güncelleştiremiyorsanız Destekli Yapılandırma'yı yükseltebilirsiniz. Aşağıdaki adımları kullanın.

- Ayrıca bkz. senaryo tabanlı kılavuz

BIG-IP web yapılandırmasının ana sekmesinde Erişim>Destekli Yapılandırma'ya gidin.

Destekli Yapılandırma sayfasında, Destekli Yapılandırmayı Yükselt'i seçin.

Yükseltme Destekli Yapılandırma iletişim kutusunda Dosya Seç'i seçin.

Karşıya Yükle ve Yükle'yi seçin.

Yükseltmenin tamamlanmasını bekleyin.

Devam'ı seçin.

BIG-IP yedekleme

BIG-IP sistemi sağlandığında tam yapılandırma yedeklemesi öneririz.

- Sistem>Arşivleri>Oluştur'a gidin.

- Benzersiz bir Dosya Adı sağlayın.

- Parola ile Şifreleme'yi etkinleştirin.

- Cihaz ve SSL sertifikalarını yedeklemek için Özel Anahtarlar seçeneğini Ekle olarak ayarlayın.

- Bitti'yi seçin.

- İşlemin tamamlanmasını bekleyin.

- Sonuçlarla birlikte bir ileti görüntülenir.

- Tamam'ı seçin.

- Yedekleme bağlantısını seçin.

- Kullanıcı yapılandırma kümesi (UCS) arşivini yerel olarak kaydedin.

- İndir'i seçin.

Azure anlık görüntülerini kullanarak sistem diskinin tamamının yedeğini oluşturabilirsiniz. Bu araç, TMOS sürümleri arasında test yapmak veya yeni bir sisteme geri dönmek için olasılık sağlar.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

BIG-IP'yi geri yükleme

BIG-IP'yi geri yüklemek yedekleme işlemine benzer ve yapılandırmaları BIG-IP VM'leri arasında geçirmek için kullanılabilir. Yedeklemeyi içeri aktarmadan önce desteklenen yükseltme yollarını onaylayın.

- Sistem>Arşivleri'ne gidin.

- Bir yedekleme bağlantısı seçin veya

- Karşıya yükle'yi seçin ve listede bulunmayan kaydedilmiş bir UCS arşivine göz atın

- Yedekleme parolasını sağlayın.

- Geri Yükle'yi seçin

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Not

Şu anda AzVmSnapshot cmdlet'i tarihe göre en son anlık görüntüyü geri yükleyebilir. Anlık görüntüler VM kaynak grubu kökünde depolanır. Anlık görüntülerin geri yüklenmesi bir Azure VM'yi yeniden başlatır, bu nedenle görev için en uygun zamanlamayı sağlar.

Kaynaklar

- Azure'da BIG-IP VE parolasını sıfırlama

- Portalı kullanmadan parolayı sıfırlama

- BIG-IP VE yönetimi için kullanılan NIC'yi değiştirme

- Tek bir NIC yapılandırmasındaki yollar hakkında

- Microsoft Azure: Waagent

Sonraki adımlar

Bir dağıtım senaryosu seçin ve uygulamanızı başlatın.