Microsoft Entra rolleri için en iyi yöntemler

Bu makalede, Microsoft Entra rol tabanlı erişim denetimini (Microsoft Entra RBAC) kullanmaya yönelik en iyi yöntemlerden bazıları açıklanmaktadır. Bu en iyi yöntemler, Microsoft Entra RBAC deneyimimizden ve sizin gibi müşterilerin deneyimlerinden türetilmiştir. Microsoft Entra Id'de karma ve bulut dağıtımları için ayrıcalıklı erişimin güvenliğini sağlama başlıklı ayrıntılı güvenlik kılavuzumuzu da okumanızı öneririz.

1. En az ayrıcalık ilkesini uygulama

Erişim denetimi stratejinizi planlarken, en az ayrıcalığı yönetmek en iyi yöntemdir. En az ayrıcalık, yöneticilerinize işlerini yapmak için tam olarak gereken izni vermeniz anlamına gelir. Yöneticilerinize rol atarken göz önünde bulundurmanız gereken üç nokta vardır: belirli bir kapsam üzerinde belirli bir süre için belirli bir izin kümesi. Başlangıçta bunu yapmak daha uygun görünse bile daha geniş kapsamlarda daha geniş roller atamaktan kaçının. Rolleri ve kapsamları sınırlayarak, güvenlik sorumlusunun gizliliği ihlal edilirse hangi kaynakların risk altında olduğunu sınırlandırmış olursunuz. Microsoft Entra RBAC, 65'in üzerinde yerleşik rolü destekler. Kullanıcılar, gruplar ve uygulamalar gibi dizin nesnelerini yönetmek ve Exchange, SharePoint ve Intune gibi Microsoft 365 hizmetlerini yönetmek için Microsoft Entra rolleri vardır. Microsoft Entra yerleşik rollerini daha iyi anlamak için bkz . Microsoft Entra Id'de rolleri anlama. İhtiyaçlarınızı karşılayan yerleşik bir rol yoksa kendi özel rollerinizi oluşturabilirsiniz.

Doğru rolleri bulma

Doğru rolü bulmanıza yardımcı olması için bu adımları izleyin.

Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

Rol listesini daraltmak için Hizmet filtresini kullanın.

Microsoft Entra yerleşik rolleri belgelerine bakın. Daha iyi okunabilirlik için her rolle ilişkili izinler birlikte listelenir. Rol izinlerinin yapısını ve anlamını anlamak için bkz . Rol izinlerini anlama.

Göreve göre en az ayrıcalıklı rol belgelerine bakın.

2. Tam zamanında erişim vermek için Privileged Identity Management'ı kullanın

En düşük ayrıcalık ilkelerinden biri, yalnızca gerektiğinde erişim verilmesi gerektiğidir. Microsoft Entra Privileged Identity Management (PIM), yöneticilerinize tam zamanında erişim vermenizi sağlar. Microsoft, PiM'i Microsoft Entra Id'de kullanmanızı önerir. PIM kullanılarak, bir kullanıcı gerektiğinde sınırlı bir süre için rolü etkinleştirebileceği bir Microsoft Entra rolüne uygun hale getirilebilir. Zaman çerçevesi sona erdiğinde ayrıcalıklı erişim otomatik olarak kaldırılır. Ayrıca, PIM ayarlarını onay gerektirecek şekilde yapılandırabilir, birisi rol atamasını etkinleştirdiğinde bildirim e-postaları alabilir veya diğer rol ayarlarını yapabilirsiniz. Bildirimler, yüksek ayrıcalıklı rollere yeni kullanıcılar eklendiğinde bir uyarı sağlar. Daha fazla bilgi için bkz . Privileged Identity Management'ta Microsoft Entra rol ayarlarını yapılandırma.

3. Tüm yönetici hesaplarınız için çok faktörlü kimlik doğrulamasını açın

Yaptığımız çalışmalara dayanarak, çok faktörlü kimlik doğrulaması (MFA) kullanıyorsanız hesabınızın gizliliğinin ihlal edilme olasılığı %99,9 daha düşüktür.

Microsoft Entra rollerinde MFA'yı etkinleştirmek için iki yöntem kullanabilirsiniz:

4. Zaman içinde gereksiz izinleri iptal etmek için yinelenen erişim gözden geçirmelerini yapılandırın

Erişim gözden geçirmeleri, kuruluşların yalnızca doğru kişilerin sürekli erişime sahip olduğundan emin olmak için yönetici erişimini düzenli olarak gözden geçirmesine olanak tanır. Aşağıdaki nedenlerden dolayı yöneticilerinizin düzenli olarak denetlenilmesi çok önemlidir:

- Kötü amaçlı bir aktör hesabın güvenliğini tehlikeye atabilir.

- Kişiler bir şirket içindeki ekipleri taşır. Denetim yoksa, zaman içinde gereksiz erişimi birleştirebilirler.

Microsoft, artık gerekli olmayan rol atamalarını bulmak ve kaldırmak için erişim gözden geçirmelerini kullanmanızı önerir. Bu, yetkisiz veya aşırı erişim riskini azaltmanıza ve uyumluluk standartlarınızı korumanıza yardımcı olur.

Rollere yönelik erişim gözden geçirmeleri hakkında bilgi için bkz . PIM'de Azure kaynağı ve Microsoft Entra rolleri için erişim gözden geçirmesi oluşturma. Atanmış rollere sahip grupların erişim gözden geçirmeleri hakkında bilgi için bkz . Microsoft Entra Id'de grupların ve uygulamaların erişim gözden geçirmesini oluşturma.

5. Genel Yönetici sayısını 5'ten azla sınırlayın

En iyi uygulama olarak Microsoft, Kuruluşunuzdaki beşten az kişiye Genel Yönetici rolü atamanızı önerir. Genel Yöneticiler temelde sınırsız erişime sahiptir ve saldırı yüzeyini düşük tutmak sizin yararınızadır. Daha önce belirtildiği gibi, bu hesapların tümü çok faktörlü kimlik doğrulaması ile korunmalıdır.

5 veya daha fazla ayrıcalıklı Genel Yönetici rol atamanız varsa, Genel Yönetici rol atamalarını izlemenize yardımcı olmak için Microsoft Entra Genel Bakış sayfasında genel yöneticiler uyarı kartı görüntülenir.

Varsayılan olarak, bir kullanıcı bir Microsoft bulut hizmetine kaydolduğunda bir Microsoft Entra kiracısı oluşturulur ve kullanıcıya Genel Yöneticiler rolü atanır. Genel Yönetici rolüne atanan kullanıcılar, Microsoft Entra kuruluşunuzdaki neredeyse tüm yönetim ayarlarını okuyabilir ve değiştirebilir. Birkaç özel durum dışında, Genel Yöneticiler ayrıca Microsoft 365 kurumunuzdaki tüm yapılandırma ayarlarını okuyabilir ve değiştirebilir. Genel Yöneticiler ayrıca okuma verilerine erişimlerini yükseltme olanağına da sahiptir.

Microsoft, kuruluşların genel yönetici rolüne kalıcı olarak atanmış iki yalnızca bulut acil durum erişim hesabına sahip olması önerilir. Bu hesaplar yüksek ayrıcalıklıdır ve belirli kişilere atanmamışlardır. Hesaplar, normal hesapların kullanılamadığı veya diğer tüm yöneticilerin yanlışlıkla kilitlendiği acil durum veya "kırılan" senaryolarla sınırlıdır. Bu hesaplar, acil durum erişim hesabı önerilerine göre oluşturulmalıdır.

6. Ayrıcalıklı rol atamalarının sayısını 10'dan azla sınırlayın

Bazı roller, kimlik bilgilerini güncelleştirme gibi ayrıcalıklı izinler içerir. Bu roller ayrıcalıkların yükseltilmesine neden olabileceğinden, bu ayrıcalıklı rol atamalarının kullanımını kuruluşunuzda 10'dan azla sınırlamanız gerekir. 10 ayrıcalıklı rol atamasını aşarsanız Roller ve yöneticiler sayfasında bir uyarı görüntülenir.

PRIVILEGED etiketini arayarak ayrıcalıklı rolleri, izinleri ve rol atamalarını tanımlayabilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra Id'de ayrıcalıklı roller ve izinler.

7. Microsoft Entra rol atamaları için grupları kullanın ve rol atamasını temsilci olarak belirleyin

Gruplardan yararlanan bir dış idare sisteminiz varsa, tek tek kullanıcılar yerine Microsoft Entra gruplarına rol atamayı düşünmelisiniz. Ayrıca pim'de rol atanabilir grupları yöneterek bu ayrıcalıklı gruplarda ayakta kalan sahip veya üye olmadığından emin olabilirsiniz. Daha fazla bilgi için bkz . Gruplar için Privileged Identity Management (PIM).

Rol atanabilir gruplara sahip atayabilirsiniz. Gruba kimlerin eklendiğine veya gruptan kaldırılacağına söz konusu sahip karar verir, bu nedenle dolaylı olarak rol atamasını kimin aldığına karar verir. Bu şekilde, Ayrıcalıklı Rol Yöneticisi grupları kullanarak rol yönetimine rol başına temsilci atayabilir. Daha fazla bilgi için bkz . Rol atamalarını yönetmek için Microsoft Entra gruplarını kullanma.

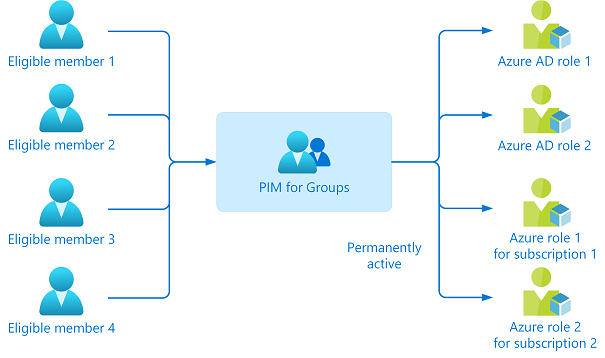

8. Gruplar için PIM kullanarak birden çok rolü aynı anda etkinleştirme

Bir kişinin PIM aracılığıyla Microsoft Entra rollerine beş veya altı uygun ataması olabilir. Her rolü tek tek etkinleştirmeleri gerekir ve bu da üretkenliği azaltabilir. Daha da kötüsü, onlara atanmış onlarca veya yüzlerce Azure kaynağı da olabilir ve bu da sorunu daha da kötü hale getirmektedir.

Bu durumda, Gruplar için Privileged Identity Management (PIM) kullanmalısınız. Gruplar için bir PIM oluşturun ve birden çok rol (Microsoft Entra Id ve/veya Azure) için kalıcı erişim verin. Bu kullanıcıyı bu grubun uygun bir üyesi veya sahibi yapın. Tek bir etkinleştirmeyle tüm bağlantılı kaynaklara erişebilirler.

9. Microsoft Entra rolleri için bulutta yerel hesapları kullanma

Microsoft Entra rol atamaları için şirket içi eşitlenmiş hesapları kullanmaktan kaçının. Şirket içi hesabınızın gizliliği ihlal edilirse Microsoft Entra kaynaklarınızın da güvenliğini tehlikeye atabilir.