Microsoft Entra Id'deki kullanıcılara erişim vermek için Microsoft Entra rollerini atarsınız. Her rol bir izin koleksiyonudur. Bu makalede, Microsoft Entra yönetim merkezini ve PowerShell'i kullanarak Microsoft Entra rollerinin nasıl atandığı açıklanır.

Kullanıcılara Microsoft Entra rolleri atama

Önkoşullar

- Ayrıcalıklı Rol Yöneticisi. Ayrıcalıklı Rol Yöneticinizin kim olduğunu öğrenmek için bkz . Microsoft Entra rol atamalarını listeleme

- Privileged Identity Management (PIM) kullanırken Microsoft Entra ID P2 lisansı

- PowerShell kullanırken Microsoft Graph PowerShell modülü

- Microsoft Graph API için Graph gezginini kullanırken yönetici onayı

Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Microsoft Entra yönetim merkezi

Microsoft Entra yönetim merkezini kullanarak Microsoft Entra rollerini atamak için bu adımları izleyin. Microsoft Entra Privileged Identity Management (PIM) özelliğinin etkinleştirilip etkinleştirilmediğine bağlı olarak deneyiminiz farklı olacaktır.

Rol atama

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

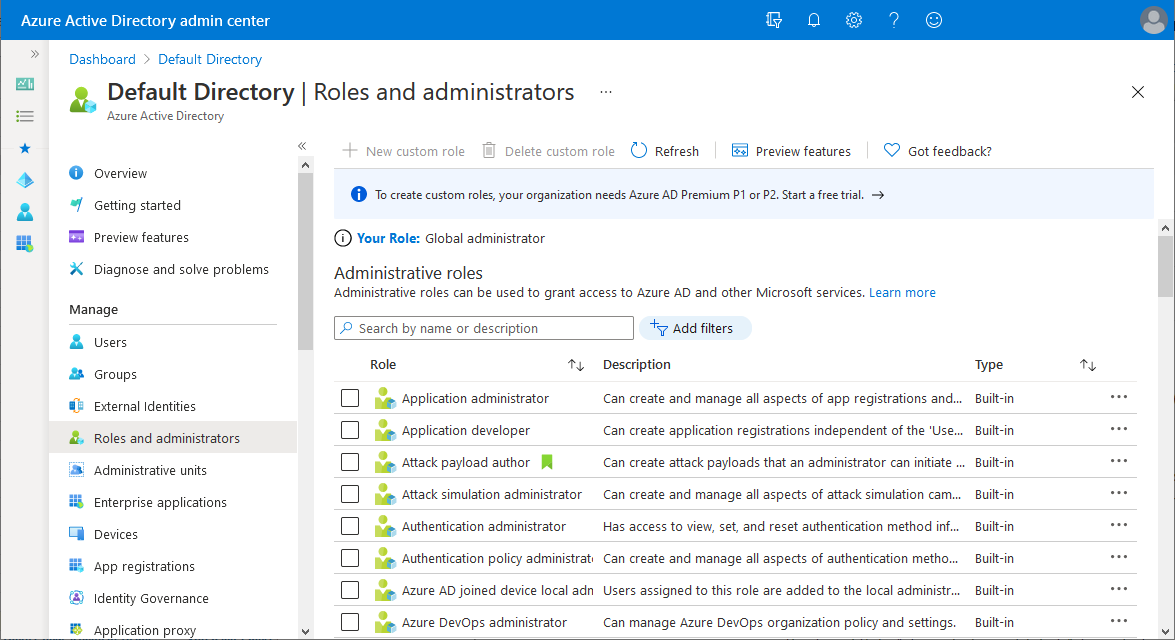

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

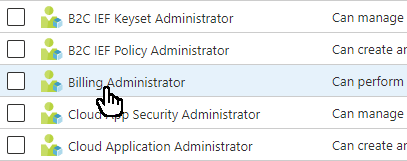

İhtiyacınız olan rolü bulun. Rolleri filtrelemek için arama kutusunu veya Filtre ekle'yi kullanabilirsiniz.

Rolü açmak için rol adını seçin. Rolün yanına onay işareti eklemeyin.

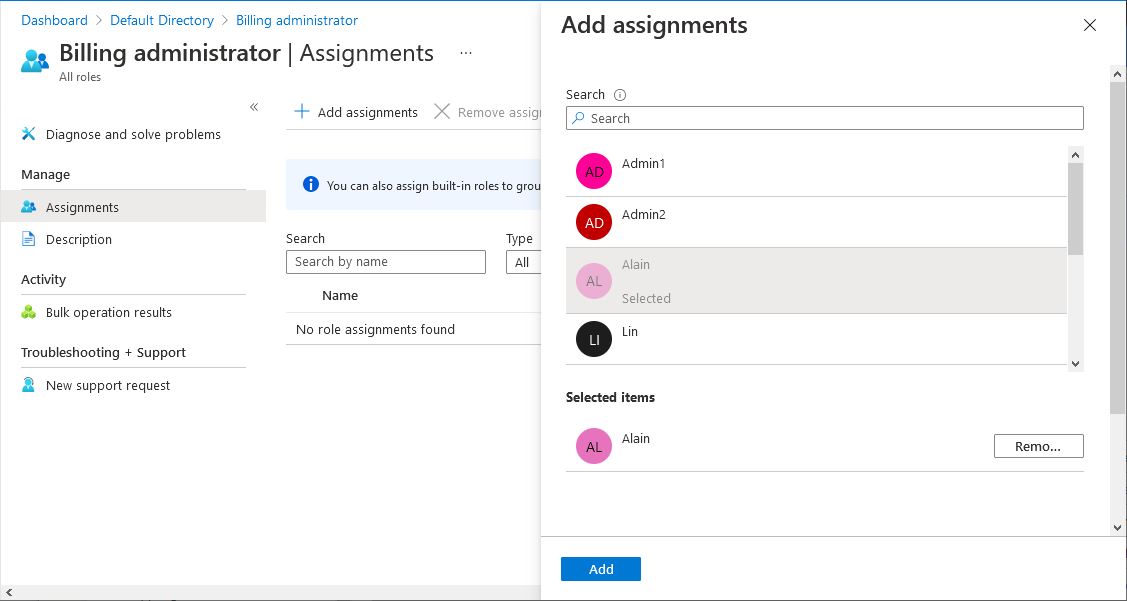

Atama ekle'yi ve ardından bu role atamak istediğiniz kullanıcıları seçin.

Aşağıdaki resimden farklı bir şey görürseniz PIM'i etkinleştirmiş olabilirsiniz. Sonraki bölüme bakın.

Not

Konuk kullanıcıya Microsoft Entra yerleşik rolü atarsanız, konuk kullanıcı üye kullanıcıyla aynı izinlere sahip olacak şekilde yükseltilir. Üye ve konuk kullanıcı varsayılan izinleri hakkında bilgi için bkz . Microsoft Entra Id'de varsayılan kullanıcı izinleri nelerdir?

Rolü atamak için Ekle öğesini seçin.

PIM kullanarak rol atama

Microsoft Entra Privileged Identity Management (PIM) etkinleştirilmişse ek rol atama özelliklerine sahipsinizdir. Örneğin, kullanıcıyı rol için uygun hale getirebilirsiniz veya süreyi ayarlayabilirsiniz. PIM etkinleştirildiğinde, Microsoft Entra yönetim merkezini kullanarak rol atamanın iki yolu vardır. Roller ve yöneticiler sayfasını veya PIM deneyimini kullanabilirsiniz. Her iki durumda da aynı PIM hizmetini kullanır.

Roller ve yöneticiler sayfasını kullanarak rol atamak için bu adımları izleyin. Privileged Identity Management kullanarak rol atamak istiyorsanız bkz . Privileged Identity Management'ta Microsoft Entra rollerini atama.

Microsoft Entra yönetim merkezinde en az Ayrıcalıklı Rol Yöneticisi olarak oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

İhtiyacınız olan rolü bulun. Rolleri filtrelemek için arama kutusunu veya Filtre ekle'yi kullanabilirsiniz.

Rolü açmak ve uygun, etkin ve süresi dolmuş rol atamalarını görmek için rol adını seçin. Rolün yanına onay işareti eklemeyin.

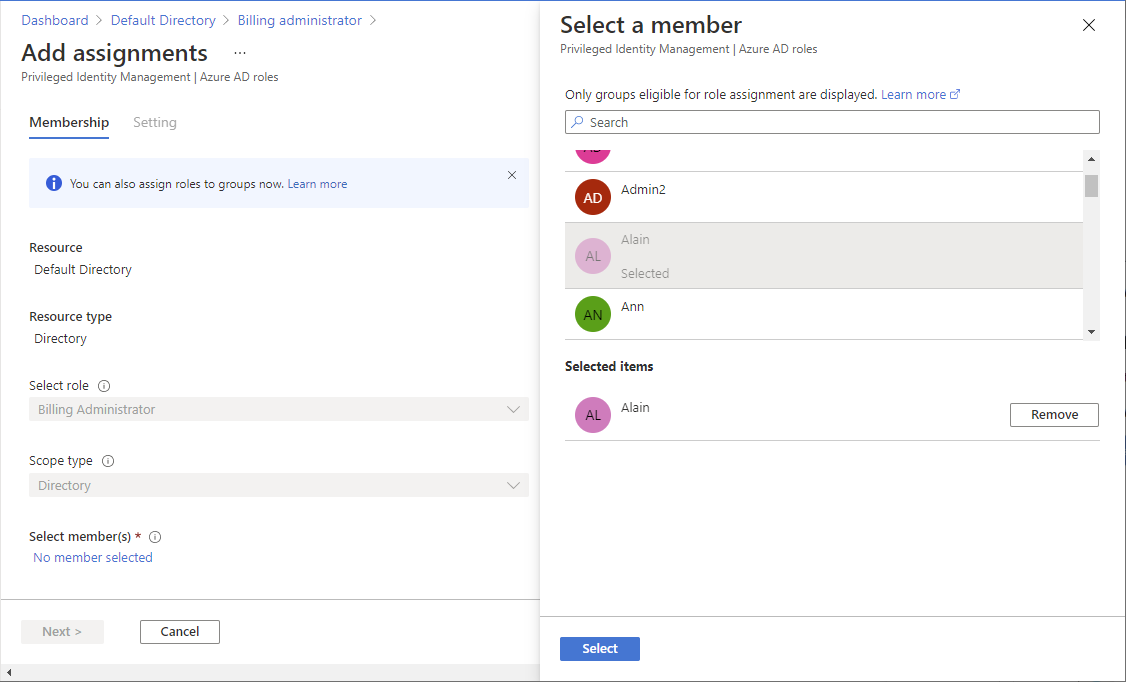

Atama ekle’yi seçin.

Üye seçilmedi'yi ve ardından bu role atamak istediğiniz kullanıcıları seçin.

İleri'yi seçin.

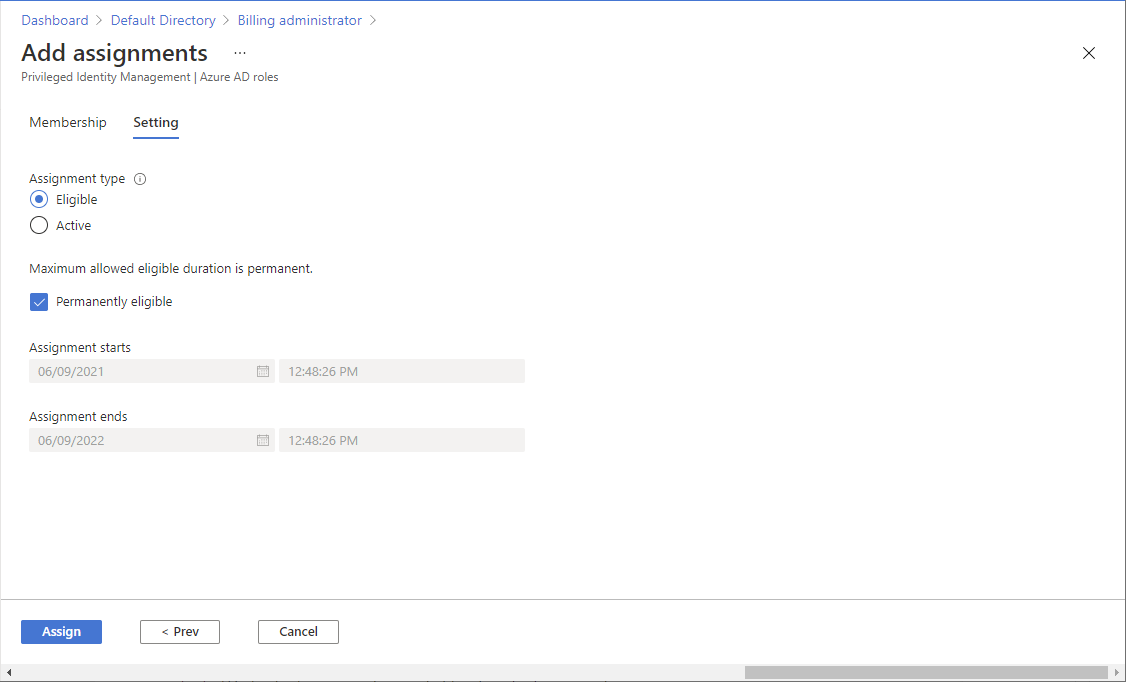

Ayar sekmesinde, bu rol atamasını Uygun veya Etkin yapmak isteyip istemediğinizi seçin.

Uygun rol ataması, kullanıcının rolü kullanmak için bir veya daha fazla eylem gerçekleştirmesi gerektiği anlamına gelir. Etkin rol ataması, kullanıcının rolü kullanmak için herhangi bir eylem gerçekleştirmesi gerekmesi anlamına gelir. Bu ayarların anlamı hakkında daha fazla bilgi için bkz . PIM terminolojisi.

Ödevin süresini ayarlamak için kalan seçenekleri kullanın.

Rolü atamak için Ata'yı seçin.

PowerShell

PowerShell kullanarak Microsoft Entra rollerini atamak için bu adımları izleyin.

Ayarlama

Bir PowerShell penceresi açın ve Microsoft Graph PowerShell modülünü içeri aktarmak için Import-Module komutunu kullanın. Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForcePowerShell penceresinde Connect-MgGraph kullanarak kiracınızda oturum açın.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Rol atamak istediğiniz kullanıcıyı almak için Get-MgUser kullanın.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Rol atama

Atamak istediğiniz rolü almak için Get-MgRoleManagementDirectoryRoleDefinition komutunu kullanın.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Rolü atamak için New-MgRoleManagementDirectoryRoleAssignment komutunu kullanın.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

PIM kullanarak uygun rol atama

PIM etkinse, kullanıcıyı rol ataması için uygun hale getirme veya rol ataması için başlangıç ve bitiş saatini tanımlama gibi ek özelliklere sahip olursunuz. Bu özellikler farklı bir PowerShell komutları kümesi kullanır. PowerShell ve PIM kullanma hakkında daha fazla bilgi için bkz . Privileged Identity Management'ta Microsoft Entra rolleri için PowerShell.

Atamak istediğiniz rolü almak için Get-MgRoleManagementDirectoryRoleDefinition komutunu kullanın.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Rolü kullanıcıya atamak için gereken tüm öznitelikleri depolamak üzere bir karma tablo oluşturmak için aşağıdaki komutu kullanın. Asıl Kimlik, rolü atamak istediğiniz kullanıcı kimliği olacaktır. Bu örnekte atama yalnızca 10 saat boyunca geçerli olacaktır.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Rolü uygun olarak atamak için New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest komutunu kullanın. Rol atandıktan sonra, Kimlik idaresi>Privileged Identity Management>Microsoft Entra roles>Assignments Uygun Atamalar> bölümündeki Microsoft Entra yönetim merkezine yansıtılır.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph API

Microsoft Graph API'sini kullanarak rol atamak için bu yönergeleri izleyin.

Rol atama

Bu örnekte, objectID

aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbiçeren bir güvenlik sorumlusuna kiracı kapsamında Faturalama Yöneticisi rolü (rol tanımı kimliğib0f54661-2d74-4c50-afa3-1ec803f12efe) atanır. Tüm yerleşik rollerin sabit rol şablonu kimliklerinin listesini görmek için bkz . Microsoft Entra yerleşik rolleri.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }PIM kullanarak rol atama

Zamana bağlı uygun rol ataması atama

Bu örnekte objectID'ye

aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbsahip bir güvenlik sorumlusuna 180 gün boyunca Faturalama Yöneticisi'ne (rol tanımı kimliğib0f54661-2d74-4c50-afa3-1ec803f12efe) zamana bağlı uygun rol ataması atanır.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Kalıcı bir uygun rol ataması atama

Aşağıdaki örnekte, bir güvenlik sorumlusuna Faturalama Yöneticisi'ne kalıcı bir uygun rol ataması atanır.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Rol ataması etkinleştirme

Rol atamasını etkinleştirmek için Create roleAssignmentScheduleRequests API'sini kullanın.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }Microsoft Graph'ta PIM API aracılığıyla Microsoft Entra rollerini yönetme hakkında daha fazla bilgi için bkz . Ayrıcalıklı kimlik yönetimi (PIM) API'si aracılığıyla rol yönetimine genel bakış.