Öğretici: DocuSign ile Microsoft Entra SSO tümleştirmesi

Bu öğreticide DocuSign'ı Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. DocuSign'ı Microsoft Entra Id ile tümleştirdiğinizde şunları yapabilirsiniz:

- DocuSign'a kimlerin erişimi olduğunu denetlemek için Microsoft Entra Id kullanın.

- Kullanıcılarınız için Microsoft Entra hesapları aracılığıyla DocuSign'da otomatik oturum açmayı etkinleştirin.

- Hesaplarınızı tek bir merkezi konumda yönetin: Azure portalı.

Önkoşullar

Başlamak için aşağıdaki öğelere ihtiyacınız vardır:

- Microsoft Entra aboneliği. Aboneliğiniz yoksa ücretsiz bir hesap alabilirsiniz.

- Çoklu oturum açma (SSO) etkinleştirilmiş bir DocuSign aboneliği.

- Etki alanı DNS'niz üzerinde denetim sahibi olun. Bu, DocuSign'da etki alanı talep etmek için gereklidir.

Not

Bu tümleştirme, Microsoft Entra US Government Cloud ortamından da kullanılabilir. Bu uygulamayı Microsoft Entra US Government Cloud Application Gallery'de bulabilir ve genel buluttaki gibi yapılandırabilirsiniz.

Senaryo açıklaması

Bu öğreticide, aşağıdakileri doğrulamak için Microsoft Entra SSO'sunu bir test ortamında yapılandıracak ve test edin:

DocuSign, hizmet sağlayıcısı SP tarafından başlatılan SSO'ları destekler.

DocuSign tam zamanında kullanıcı sağlamayı destekler.

DocuSign, otomatik kullanıcı sağlamayı destekler.

Galeriden DocuSign ekleme

DocuSign'ın Microsoft Entra Id ile tümleştirmesini yapılandırmak için, galerideki DocuSign'ı yönetilen SaaS uygulamaları listenize eklemeniz gerekir:

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna DocuSign yazın.

- Sonuçlar panelinden DocuSign'ı seçin ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. O365 sihirbazları hakkında daha fazla bilgiyi burada bulabilirsiniz.

DocuSign için Microsoft Entra SSO'larını yapılandırma ve test edin

B.Simon adlı bir test kullanıcısı kullanarak DocuSign ile Microsoft Entra SSO'larını yapılandırın ve test edin. SSO'nun çalışması için, Microsoft Entra kullanıcısı ile DocuSign'daki ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

Microsoft Entra SSO'yı DocuSign ile yapılandırmak ve test etmek için aşağıdaki adımları gerçekleştirin:

- Kullanıcılarınızın bu özelliği kullanabilmesi için Microsoft Entra SSO yapılandırın.

- Uygulama tarafında çoklu oturum açma ayarlarını yapılandırmak için DocuSign SSO'sunu yapılandırın.

- Yapılandırmanın çalıştığını doğrulamak için SSO'yı test edin.

Microsoft Entra SSO'sını yapılandırma

Azure portalında Microsoft Entra SSO'nun etkinleştirilmesi için şu adımları izleyin:

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>DocuSign uygulama tümleştirme sayfasına gidin, Yönet bölümünü bulun ve çoklu oturum açmayı seçin.

Çoklu oturum açma yöntemi seçin sayfasında SAML'yi seçin.

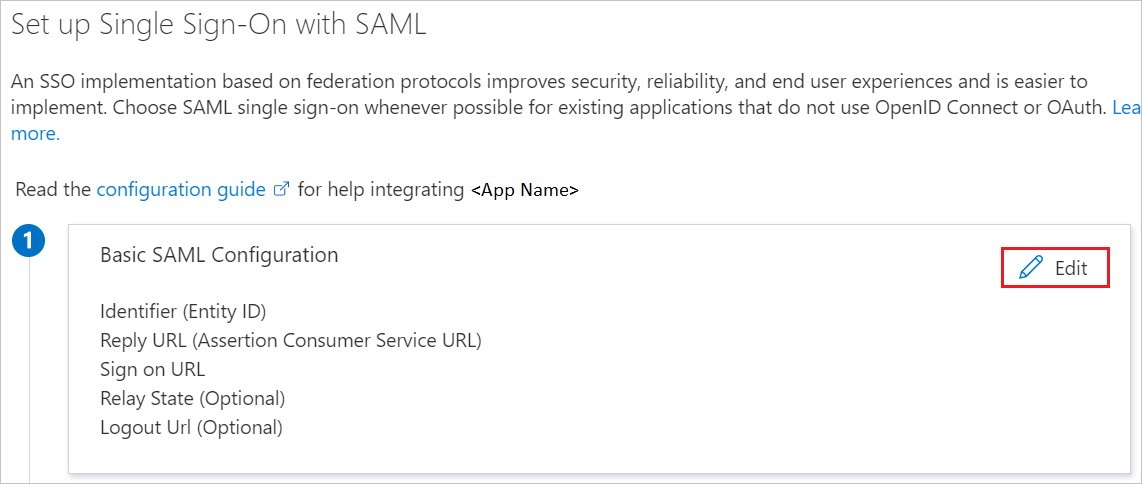

SamL ile çoklu oturum açmayı ayarla sayfasında, ayarları düzenlemek için Temel SAML Yapılandırması'nın kalem simgesini seçin.

Temel SAML Yapılandırması bölümünde aşağıdaki adımları gerçekleştirin:

a. Tanımlayıcı (Varlık Kimliği) metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2b. Yanıt URL'si metin kutusuna aşağıdaki desenlerden birini kullanarak bir URL yazın:

Yanıt URL'si Üretim: https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/<IDPID>https://<subdomain>.docusign.net/SAML/Soru-Cevap Örneği: https://<SUBDOMAIN>.docusign.com/organizations/saml2c. Oturum açma URL'si metin kutusuna aşağıdaki deseni kullanarak bir URL yazın:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/sp/<IDPID>Not

Bu köşeli ayraçlı değerler yer tutuculardır. Bunları gerçek Tanımlayıcı, Yanıt URL'si ve Oturum Açma URL'sindeki değerlerle değiştirin. Bu ayrıntılar, bu öğreticinin devamında yer alan "SAML 2.0 Uç Noktalarını Görüntüleme" bölümünde açıklanmıştır.

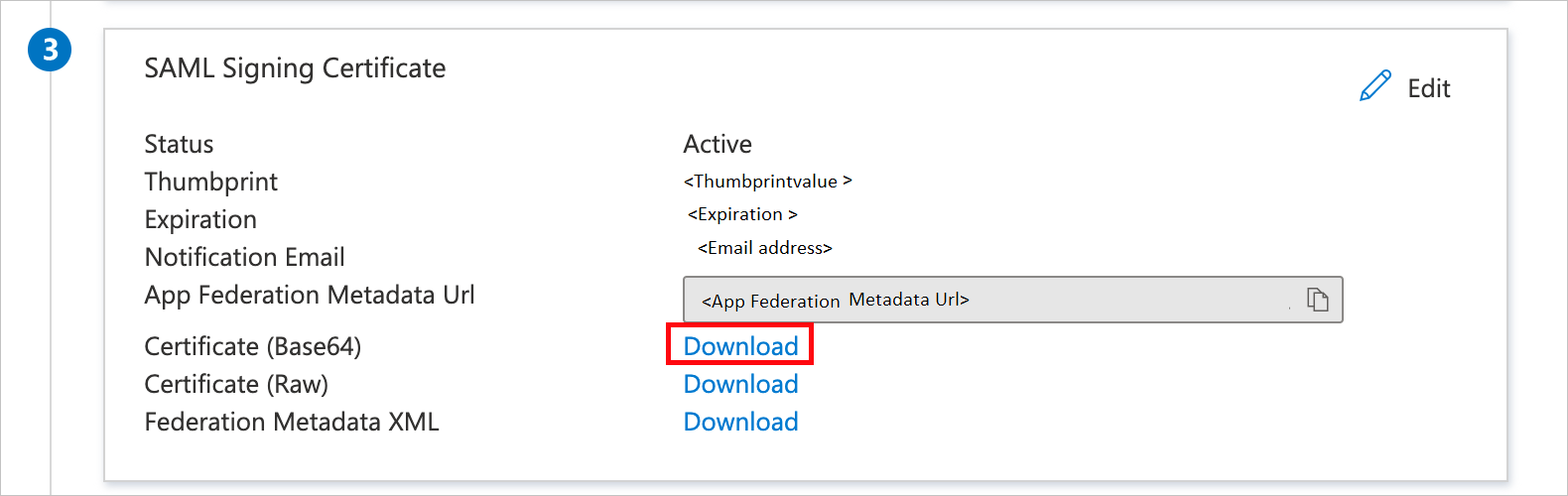

SAML ile çoklu oturum açmayı ayarla sayfasında, SAML İmzalama Sertifikası bölümünde Sertifika (Base64) bulun. Sertifikayı indirmek ve bilgisayarınıza kaydetmek için İndir'i seçin.

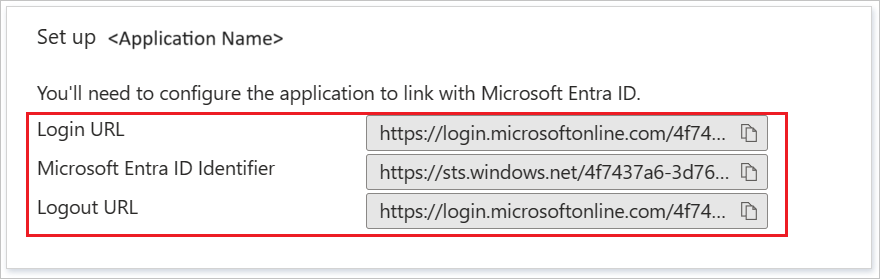

DocuSign'ı Ayarlama bölümünde, gereksinimlerinize göre uygun URL'yi (veya URL'leri) kopyalayın.

Microsoft Entra test kullanıcısı oluşturma

Bu bölümde B.Simon adlı bir test kullanıcısı oluşturacaksınız.

- Microsoft Entra yönetim merkezinde en az Kullanıcı Yönetici istrator olarak oturum açın.

- Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

- Ekranın üst kısmındaki Yeni kullanıcı>Yeni kullanıcı oluştur'u seçin.

- Kullanıcı özellikleri bölümünde şu adımları izleyin:

- Görünen ad alanına girin

B.Simon. - Kullanıcı asıl adı alanına girinusername@companydomain.extension. Örneğin,

B.Simon@contoso.com. - Parolayı göster onay kutusunu seçin ve ardından Parola kutusunda görüntülenen değeri not edin.

- Gözden geçir ve oluştur’u seçin.

- Görünen ad alanına girin

- Oluştur'u belirleyin.

Microsoft Entra test kullanıcısını atama

Bu bölümde, bu kullanıcının Azure çoklu oturum açma özelliğini kullanabilmesi için B.Simon'a DocuSign erişimi vereceksiniz.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>DocuSign'a göz atın.

- Uygulamanın genel bakış sayfasında Yönet bölümünü bulun ve Kullanıcılar ve gruplar'ı seçin.

- Kullanıcı ekle'yi seçin ve atama ekle iletişim kutusunda Kullanıcılar ve gruplar'ı seçin.

- Kullanıcılar ve gruplar iletişim kutusunda, Kullanıcılar listesinden B.Simon'ı seçin ve ekranın en altındaki Seç düğmesine basın.

- Kullanıcılara atanacak bir rol bekliyorsanız Rol seçin açılan listesinden bu rolü seçebilirsiniz. Bu uygulama için hiçbir rol ayarlanmamışsa, "Varsayılan Erişim" rolünün seçili olduğunu görürsünüz.

- Atama Ekle iletişim kutusunda Ata düğmesini seçin.

DocuSign SSO'sını yapılandırma

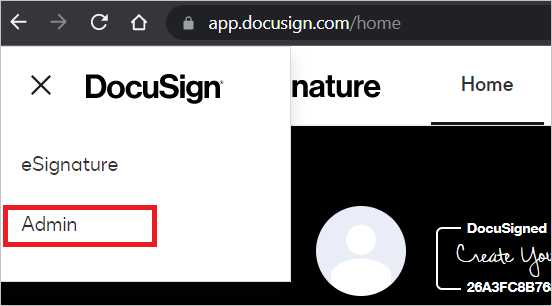

Farklı bir web tarayıcısı penceresinde DocuSign şirket sitenizde yönetici olarak oturum açın

Sayfanın sol üst köşesinde uygulama başlatıcıyı (9 nokta) ve ardından Yönetici seçin.

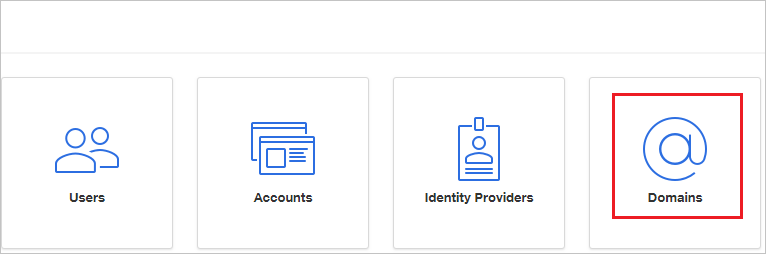

Etki alanı çözümleri sayfanızda Etki Alanları'nı seçin.

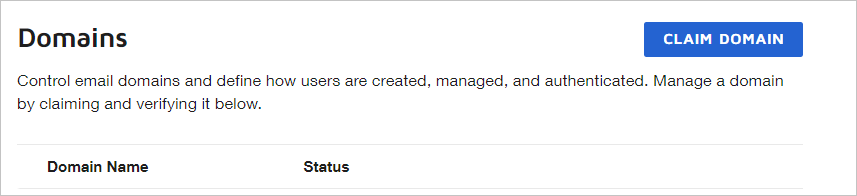

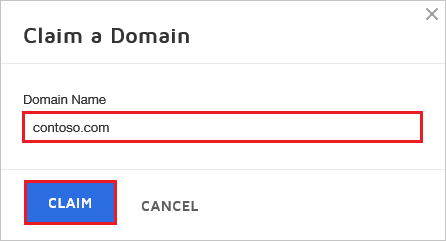

Etki Alanları bölümünde TALEP ETKİ ALANI'nı seçin.

Etki Alanı Talep Et iletişim kutusundaki Etki Alanı Adı kutusuna şirket etki alanınızı yazın ve TALEP'i seçin. Etki alanını doğruladığınızdan ve durumunun etkin olduğundan emin olun.

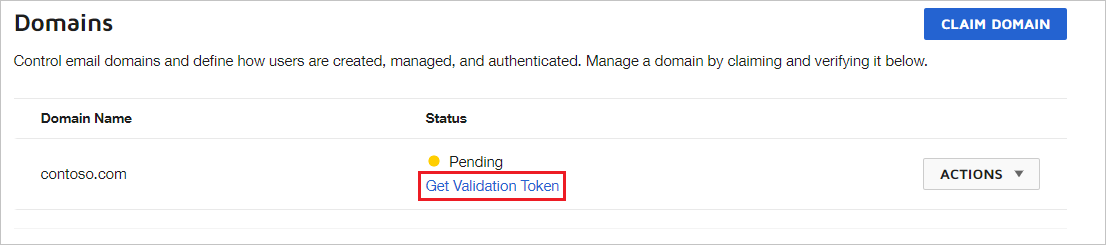

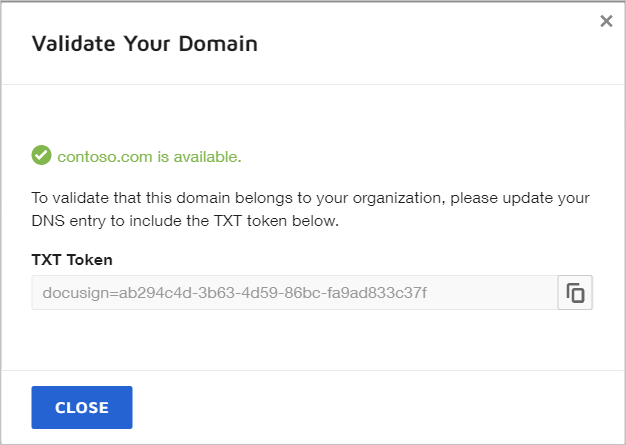

Etki Alanları bölümünde, talep listesine eklenen yeni etki alanının Doğrulama Belirtecini Al'ı seçin.

TXT Belirtecini kopyalama

Şu adımları izleyerek DNS sağlayıcınızı TXT Belirteci ile yapılandırın:

a. Etki alanınızın DNS kaydı yönetim sayfasına gidin.

b. Yeni bir TXT kaydı ekleyin.

c. Ad: @ veya *.

d. Metin: Önceki adımda kopyaladığınız TXT Belirteci değerini yapıştırın.

e. TTL: Varsayılan veya 1 saat / 3.600 saniye.

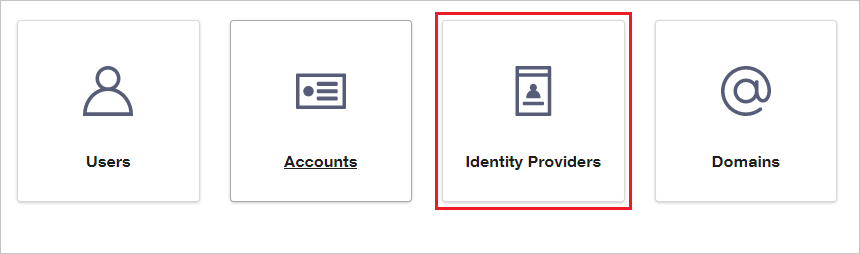

Sol gezinti bölmesinde ACCESS MANAGEMENT'ta Kimlik Sağlayıcıları'na tıklayın.

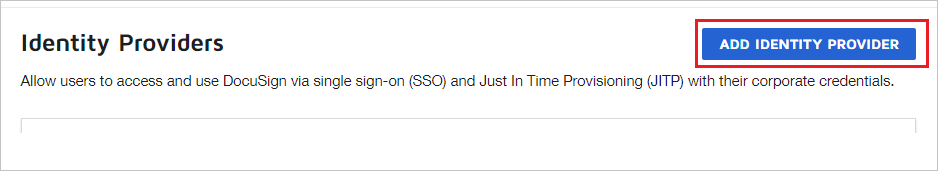

Kimlik Sağlayıcıları bölümünde KIMLIK SAĞLAYıCıSı EKLE'yi seçin.

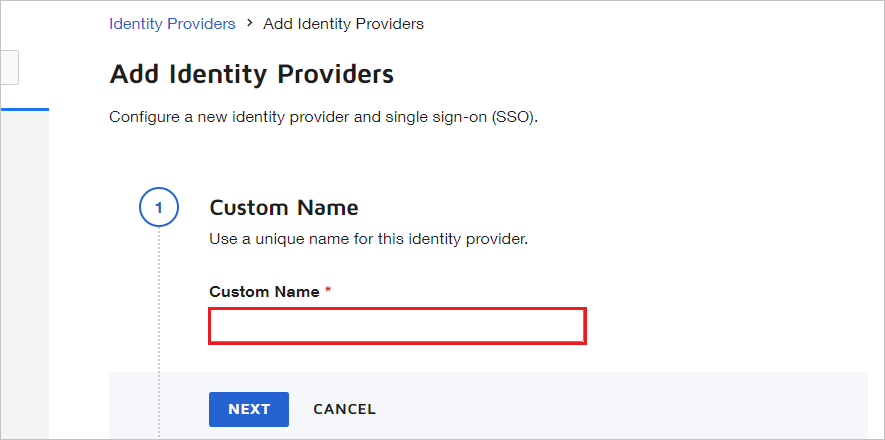

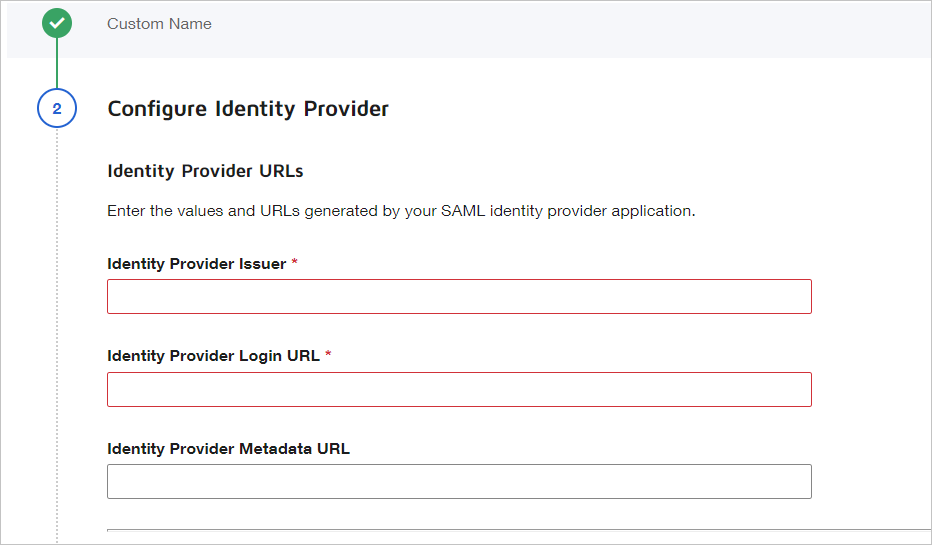

Kimlik Sağlayıcısı Ayarlar sayfasında şu adımları izleyin:

a. Özel Ad kutusuna yapılandırmanız için benzersiz bir ad yazın. Boşluk kullanmayın.

b. Kimlik Sağlayıcısı Veren kutusuna kopyaladığınız Microsoft Entra Identifier değerini yapıştırın.

c. Kimlik Sağlayıcısı Oturum Açma URL'si kutusuna, Azure portalından kopyaladığınız Oturum Açma URL'si değerini yapıştırın.

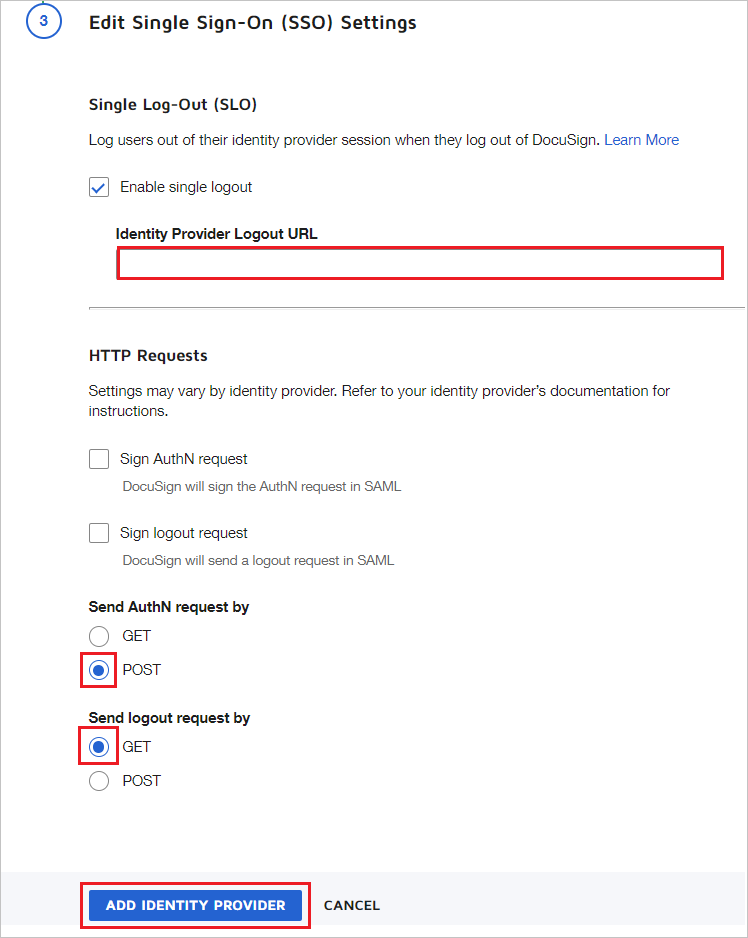

d. Kimlik Sağlayıcısı Oturumu Kapatma URL'si kutusuna, Azure portalından kopyaladığınız Oturumu Kapatma URL'si değerini yapıştırın.

e. AuthN isteği gönderme ölçütü için POST'ı seçin.

f. Oturumu kapatma isteğini gönderme ölçütü için GET'i seçin.

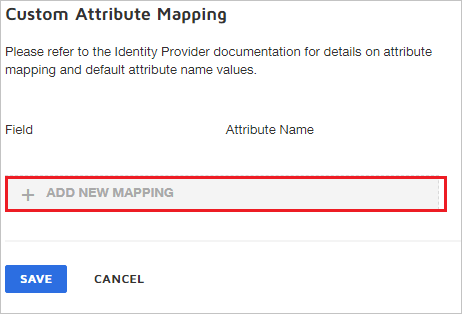

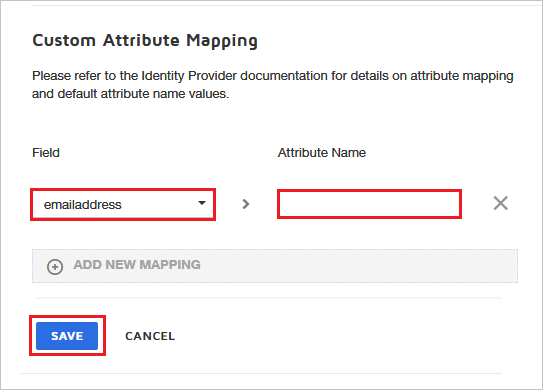

r. Özel Öznitelik Eşlemesi bölümünde YENİ EŞLEME EKLE'yi seçin.

h. Microsoft Entra talebiyle eşlemek istediğiniz alanı seçin. Bu örnekte, emailaddress talebi değeriyle

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresseşlenir. Bu, e-posta talebi için Microsoft Entra Id'den varsayılan talep adıdır. KAYDET'i seçin.

Not

Kullanıcıyı Microsoft Entra Id'den DocuSign kullanıcı eşlemesine eşlemek için uygun Kullanıcı tanımlayıcısını kullanın. Uygun alanı seçin ve kuruluşunuzun ayarlarına göre uygun değeri girin. Özel Öznitelik Eşleme ayarı zorunlu değildir.

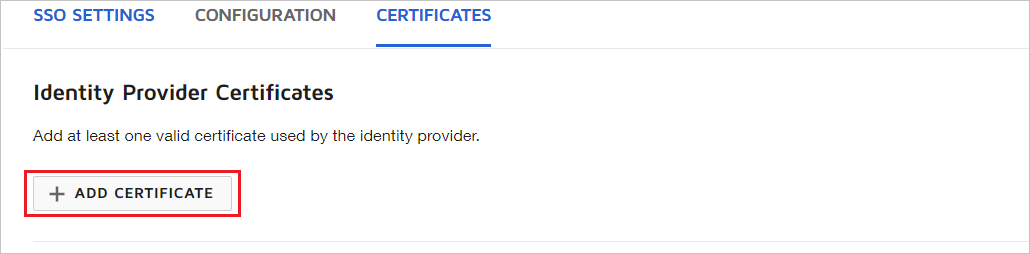

i. Kimlik Sağlayıcısı Sertifikaları bölümünde SERTIFIKA EKLE'yi seçin, Azure portalından indirdiğiniz sertifikayı karşıya yükleyin ve KAYDET'i seçin.

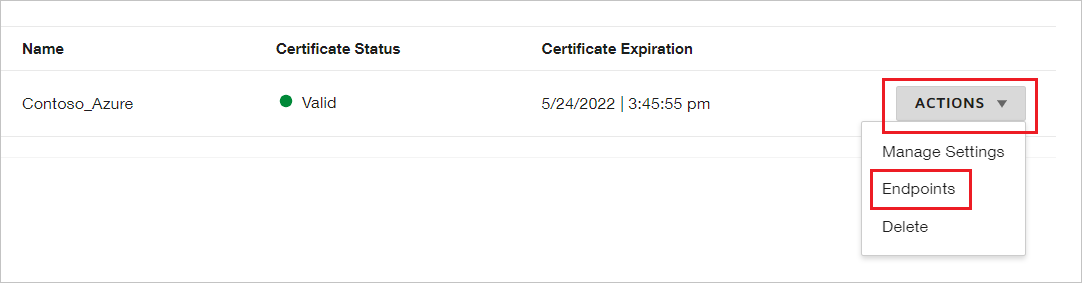

j. Kimlik Sağlayıcıları bölümünde EYLEMLER'i ve ardından Uç Noktalar'ı seçin.

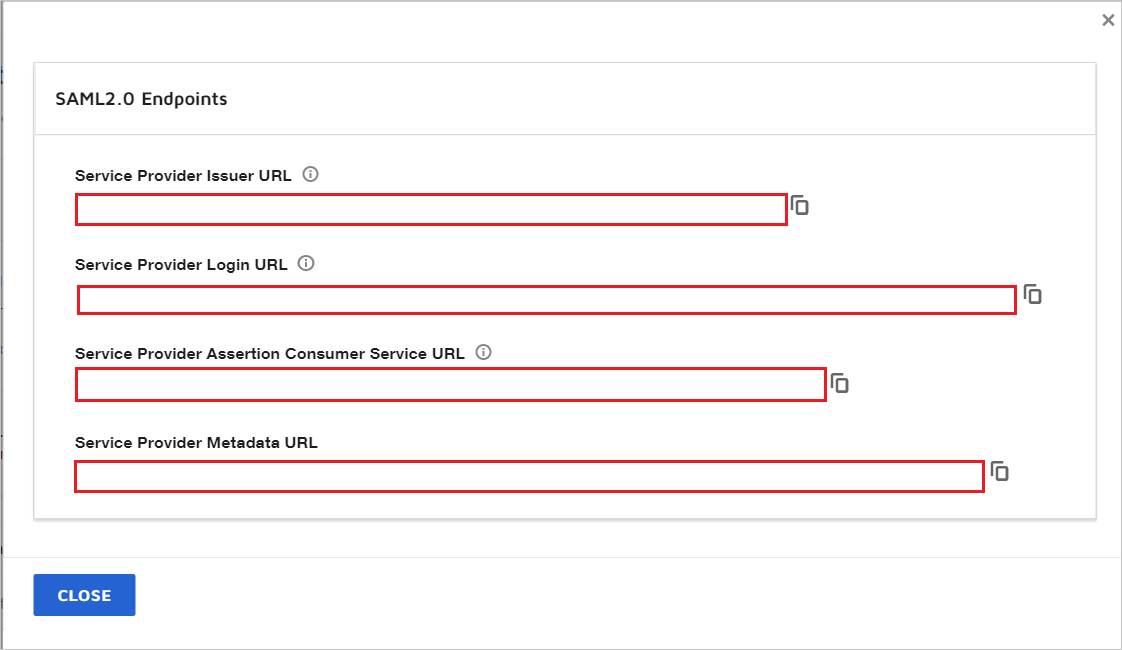

k. DocuSign yönetici portalının SAML 2.0 Uç Noktalarını Görüntüle bölümünde şu adımları izleyin:

Hizmet Sağlayıcısı Veren URL'sini kopyalayın ve temel SAML Yapılandırması bölümündeki Tanımlayıcı kutusuna yapıştırın.

Hizmet Sağlayıcısı Onay Tüketici Hizmeti URL'sini kopyalayın ve ardından Temel SAML Yapılandırması bölümündeki Yanıt URL'si kutusuna yapıştırın.

Hizmet Sağlayıcısı Oturum Açma URL'sini kopyalayın ve ardından Temel SAML Yapılandırması bölümündeki Oturum Açma URL'si kutusuna yapıştırın. Hizmet Sağlayıcısı Oturum Açma URL'sinin sonunda IDPID değerini alırsınız.

Kapat'ı seçin.

DocuSign test kullanıcısı oluşturma

Bu bölümde, DocuSign'da B.Simon adlı bir kullanıcı oluşturulur. DocuSign, varsayılan olarak etkin olan tam zamanında kullanıcı sağlamayı destekler. Bu bölümde sizin için eylem öğesi yok. DocuSign'da bir kullanıcı zaten yoksa, kimlik doğrulaması sonrasında yeni bir kullanıcı oluşturulur.

SSO'ları test edin

Bu bölümde, Microsoft Entra çoklu oturum açma yapılandırmanızı aşağıdaki seçeneklerle test edin.

Bu uygulamayı test et'e tıklayın, oturum açma akışını başlatabileceğiniz DocuSign Oturum Açma URL'sine yönlendirilir.

DocuSign Oturum Açma URL'sine doğrudan gidin ve buradan oturum açma akışını başlatın.

Microsoft Uygulamalarım kullanabilirsiniz. Uygulamalarım DocuSign kutucuğuna tıkladığınızda, SSO'nun ayarlandığı DocuSign'da otomatik olarak oturum açmanız gerekir. Uygulamalarım hakkında daha fazla bilgi için bkz. Uygulamalarım giriş.

Sonraki adımlar

DocuSign'ı yapılandırdıktan sonra, kuruluşunuzun hassas verilerini gerçek zamanlı olarak sızdırmayı ve sızmayı koruyan Oturum denetimini zorunlu kılabilirsiniz. Oturum denetimi Koşullu Erişim'den genişletir. Bulut için Microsoft Defender Uygulamaları ile oturum denetimini zorunlu kılmayı öğrenin.