Öğretici: Üst bilgi tabanlı SSO için Microsoft Entra Id ile F5'in BIG-IP Kolay Düğmesi arasında SSO yapılandırma

Bu öğreticide, F5'i Microsoft Entra Id ile tümleştirmeyi öğreneceksiniz. F5'i Microsoft Entra Id ile tümleştirdiğinizde şunları yapabilirsiniz:

- Microsoft Entra Id'de F5'e kimlerin erişimi olduğunu denetleme.

- Kullanıcılarınızın Microsoft Entra hesaplarıyla F5'te otomatik olarak oturum açmasını sağlayın.

- Hesaplarınızı tek bir merkezi konumda yönetin.

Not

F5 BIG-IP APM Şimdi Satın Alın.

Senaryo açıklaması

Bu senaryo, korumalı içeriğe erişimi yönetmek için HTTP yetkilendirme üst bilgilerini kullanan klasik eski uygulamaya bakar.

Eski uygulama, Microsoft Entra ID ile doğrudan tümleştirmeyi destekleyen modern protokollere sahip değil. Uygulama modernleştirilebilir, ancak maliyetlidir, dikkatli bir planlama gerektirir ve olası kapalı kalma süresi riski oluşturur. Bunun yerine, protokol geçişi aracılığıyla eski uygulama ile modern kimlik denetim düzlemi arasındaki boşluğu kapatmak için bir F5 BIG-IP Uygulama Teslim Denetleyicisi (ADC) kullanılır.

Uygulamanın önünde BIG-IP olması, Microsoft Entra ön kimlik doğrulaması ve üst bilgi tabanlı SSO ile hizmeti katmanlamamıza olanak tanır ve uygulamanın genel güvenlik duruşunu önemli ölçüde geliştirir.

Not

Kuruluşlar, Microsoft Entra uygulama ara sunucusu ile bu tür uygulamalara uzaktan erişim de elde edebilir.

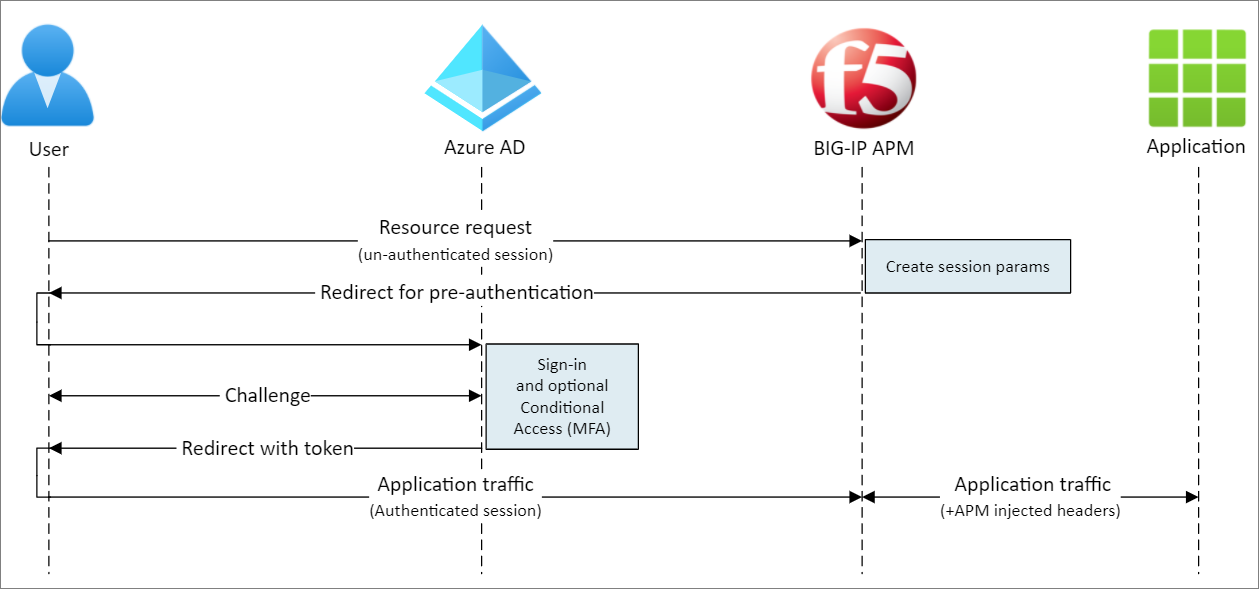

Senaryo mimarisi

Bu senaryo için SHA çözümü aşağıdakilerden oluşur:

Uygulama: Microsoft Entra SHA tarafından korunacak BIG-IP yayımlanmış hizmeti.

Microsoft Entra Id: Kullanıcı kimlik bilgilerinin, Koşullu Erişimin ve SAML tabanlı SSO'nun BIG-IP'ye doğrulanmasından sorumlu Güvenlik Onaylama İşaretleme Dili (SAML) Kimlik Sağlayıcısı (IdP). Microsoft Entra ID, SSO aracılığıyla gerekli tüm oturum öznitelikleriyle BIG-IP sağlar.

BIG-IP: Arka uç uygulamasına üst bilgi tabanlı SSO gerçekleştirmeden önce SAML IdP'ye kimlik doğrulamasını temsilci olarak belirterek uygulamaya ters proxy ve SAML hizmet sağlayıcısı (SP) ekleyin.

Bu senaryo için SHA hem SP hem de IdP tarafından başlatılan akışları destekler. Aşağıdaki görüntüde SP tarafından başlatılan akış gösterilmektedir.

| Adımlar | Açıklama |

|---|---|

| 1 | Kullanıcı uygulama uç noktasına (BIG-IP) bağlanır |

| 2 | BIG-IP APM erişim ilkesi kullanıcıyı Microsoft Entra ID'ye (SAML IdP) yönlendirir |

| 3 | Microsoft Entra Id kullanıcının kimliğini önceden doğrular ve zorunlu koşullu erişim ilkelerini uygular |

| 4 | Kullanıcı BIG-IP'ye (SAML SP) yönlendirilir ve SSO verilen SAML belirteci kullanılarak gerçekleştirilir |

| 5 | BIG-IP, Microsoft Entra özniteliklerini uygulamaya istekte üst bilgi olarak ekler |

| 6 | Uygulama isteği yetkiler ve yükü döndürür |

Önkoşullar

Önceki BIG-IP deneyimi gerekli değildir, ancak şunları yapmanız gerekir:

Microsoft Entra ID Ücretsiz aboneliği veya üzeri.

Mevcut BIR BIG-IP veya Azure'da BIG-IP Virtual Edition (VE) dağıtın..

Aşağıdaki F5 BIG-IP lisansı SKU'larından herhangi biri.

F5 BIG-IP® En iyi paket.

F5 BIG-IP Erişim İlkesi Yöneticisi™ (APM) tek başına lisansı.

Mevcut BIR BIG-IP F5 BIG-IP Local Traffic Manager (LTM) üzerinde F5 BIG-IP® Erişim İlkesi Yöneticisi™™ (APM) eklenti lisansı.

90 günlük BIG-IP tam özellik deneme lisansı.

Şirket içi dizinden Microsoft Entra Kimliği'ne eşitlenen kullanıcı kimlikleri.

Microsoft Entra uygulama yöneticisi izinlerine sahip bir hesap.

HIZMETLERI HTTPS üzerinden yayımlamak için bir SSL Web sertifikası veya test sırasında varsayılan BIG-IP sertifikalarını kullanın.

Mevcut üst bilgi tabanlı bir uygulama veya test için basit bir IIS üst bilgi uygulaması ayarlayın.

BIG-IP yapılandırma yöntemleri

Bu senaryo için BIG-IP'yi yapılandırmak için iki şablon tabanlı seçenek ve gelişmiş yapılandırma gibi birçok yöntem vardır. Bu öğretici, Kolay düğme şablonu sunan en son Destekli Yapılandırma 16.1'i kapsar. Kolay Düğme ile yöneticiler artık SHA hizmetlerini etkinleştirmek için Microsoft Entra ID ile BIG-IP arasında gidip gelmemektedir. Dağıtım ve ilke yönetimi doğrudan APM'nin Destekli Yapılandırma sihirbazı ile Microsoft Graph arasında işlenir. BIG-IP APM ve Microsoft Entra ID arasındaki bu zengin tümleştirme, uygulamaların kimlik federasyonu, SSO ve Microsoft Entra Koşullu Erişim'i hızla, kolayca destekleyerek yönetim yükünü azaltmasını sağlar.

Not

Bu kılavuz boyunca başvuruda bulunılan tüm örnek dizeler veya değerler, gerçek ortamınız için olanlarla değiştirilmelidir.

Kolay Kaydet Düğmesi

Bir istemcinin veya hizmetin Microsoft Graph'a erişebilmesi için önce Microsoft kimlik platformu tarafından güvenilir olması gerekir.

Bu ilk adım, Graph'a Kolay Düğme erişimini yetkilendirmek için kullanılacak bir kiracı uygulaması kaydı oluşturur. Bu izinler aracılığıyla, BIG-IP'nin yayımlanan uygulama için SAML SP örneği ile SAML IdP olarak Microsoft Entra Kimliği arasında güven oluşturmak için gereken yapılandırmaları göndermesine izin verilir.

Uygulama Yönetici istratif hakları olan bir hesap kullanarak Azure portalında oturum açın.

Sol gezinti bölmesinden Microsoft Entra ID hizmetini seçin.

Yönet'in altında Uygulama kayıtları> Yeni kayıt'ı seçin.

Uygulamanız

F5 BIG-IP Easy Buttoniçin gibi bir görünen ad girin.Uygulama >Hesaplarını yalnızca bu kuruluş dizininde kimlerin kullanabileceğini belirtin.

İlk uygulama kaydını tamamlamak için Kaydet'i seçin.

API izinlerine gidin ve aşağıdaki Microsoft Graph Uygulaması izinlerini yetkileyin:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- policy.read.all

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Kuruluşunuz için yönetici onayı verin.

Sertifikalar ve Gizli Diziler dikey penceresinde yeni bir istemci gizli dizisi oluşturun ve bunu not edin.

Genel Bakış dikey penceresinde İstemci Kimliği ve Kiracı Kimliği'ne dikkat edin.

Kolay Yapılandır Düğmesi

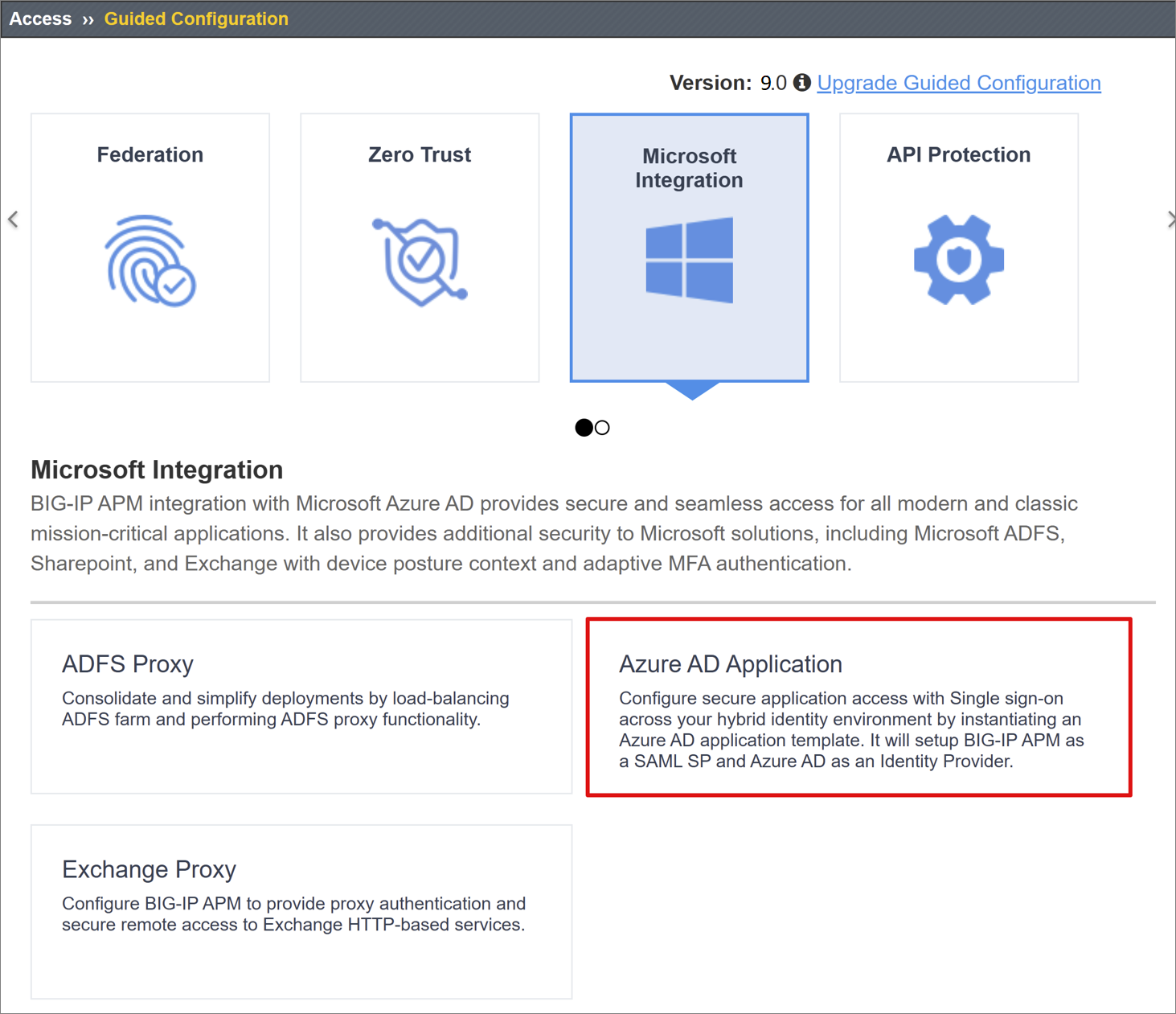

Kolay Düğme Şablonunu başlatmak için APM'nin Destekli Yapılandırmasını başlatın.

Access Destekli Yapılandırma Microsoft Tümleştirmesi'ne gidin ve Microsoft Entra Application'ı seçin.>>

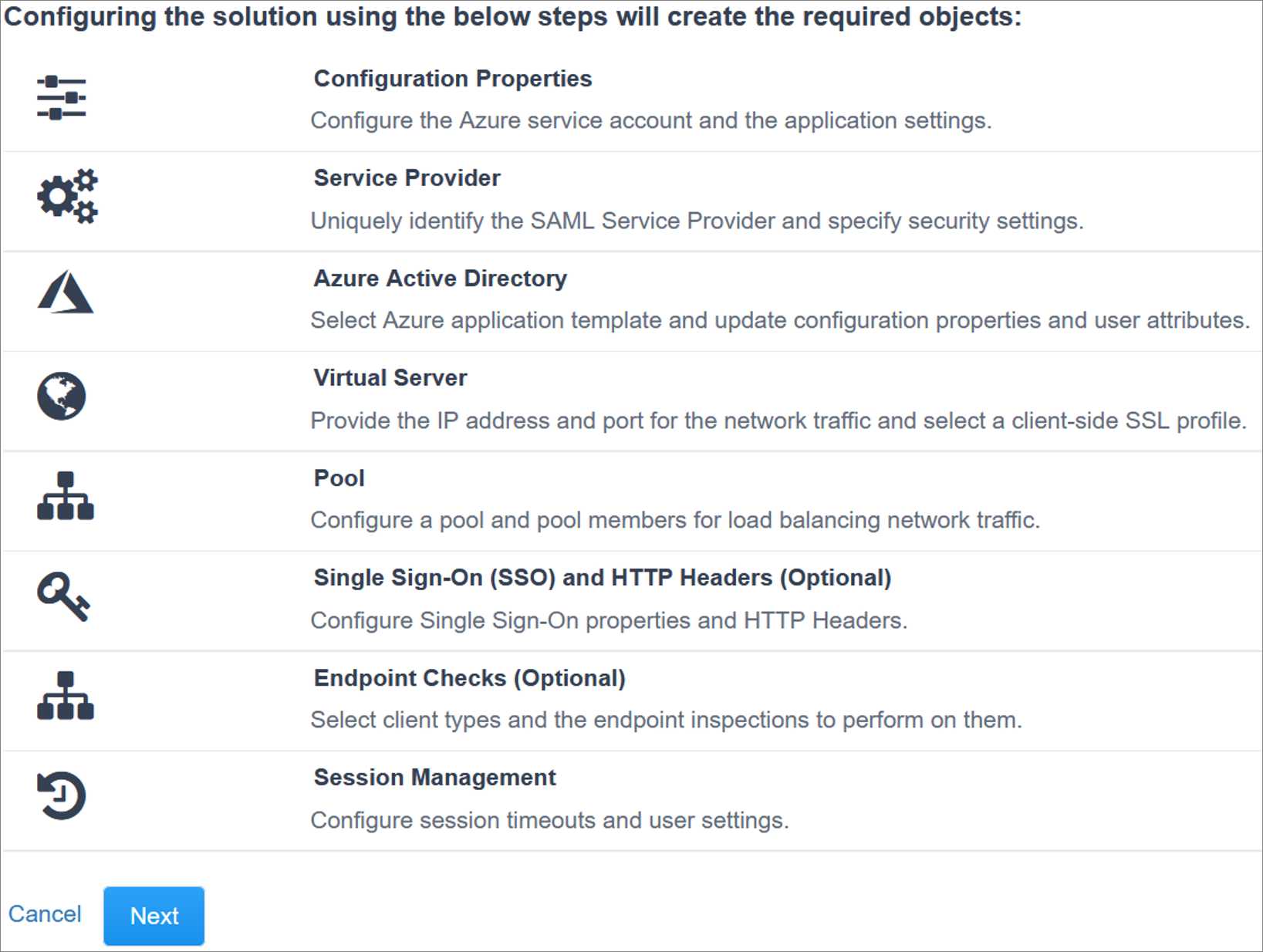

Yapılandırma adımları listesini gözden geçirin ve İleri'yi seçin.

Uygulamanızı yayımlamak için gereken adım dizisini izleyin.

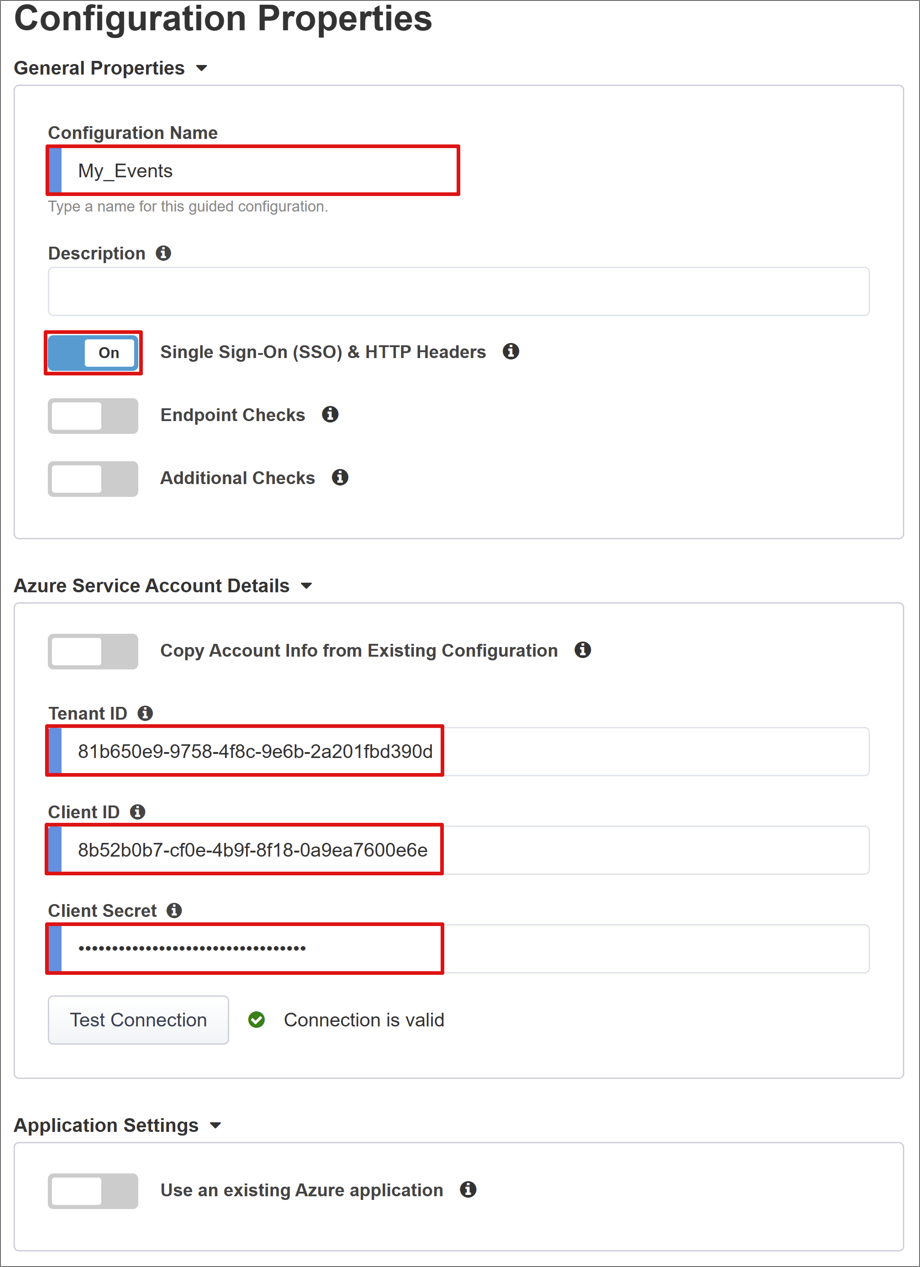

Yapılandırma Özellikleri

Yapılandırma Özellikleri sekmesi bir BIG-IP uygulama yapılandırması ve SSO nesnesi oluşturur. Daha önce Microsoft Entra kiracınıza kaydettiğiniz istemciyi bir uygulama olarak göstermek için Azure Hizmet Hesabı Ayrıntıları bölümünü göz önünde bulundurun. Bu ayarlar, BIG-IP'nin OAuth istemcisinin saml SP'yi doğrudan kiracınıza tek tek kaydetmesine ve normalde el ile yapılandıracağınız SSO özelliklerine olanak sağlar. Kolay Düğme bunu SHA için yayımlanan ve etkinleştirilen her BIG-IP hizmeti için yapar.

Bunlardan bazıları genel ayarlardır, bu nedenle daha fazla uygulama yayımlamak için yeniden kullanılabilir ve dağıtım süresi ve çabası daha da azalır.

Yöneticilerin Kolay Düğme yapılandırmalarını kolayca ayırt edebilmesi için benzersiz bir Yapılandırma Adı girin.

Çoklu Oturum Açma (SSO) ve HTTP Üst Bilgilerini etkinleştirin.

Kiracınıza Kolay Düğme istemcisini kaydederken not ettiğiniz Kiracı Kimliği, İstemci Kimliği ve İstemci Gizli Anahtarı'nı girin.

BIG-IP'nin kiracınıza başarıyla bağlanabildiğini onaylayın ve İleri'yi seçin.

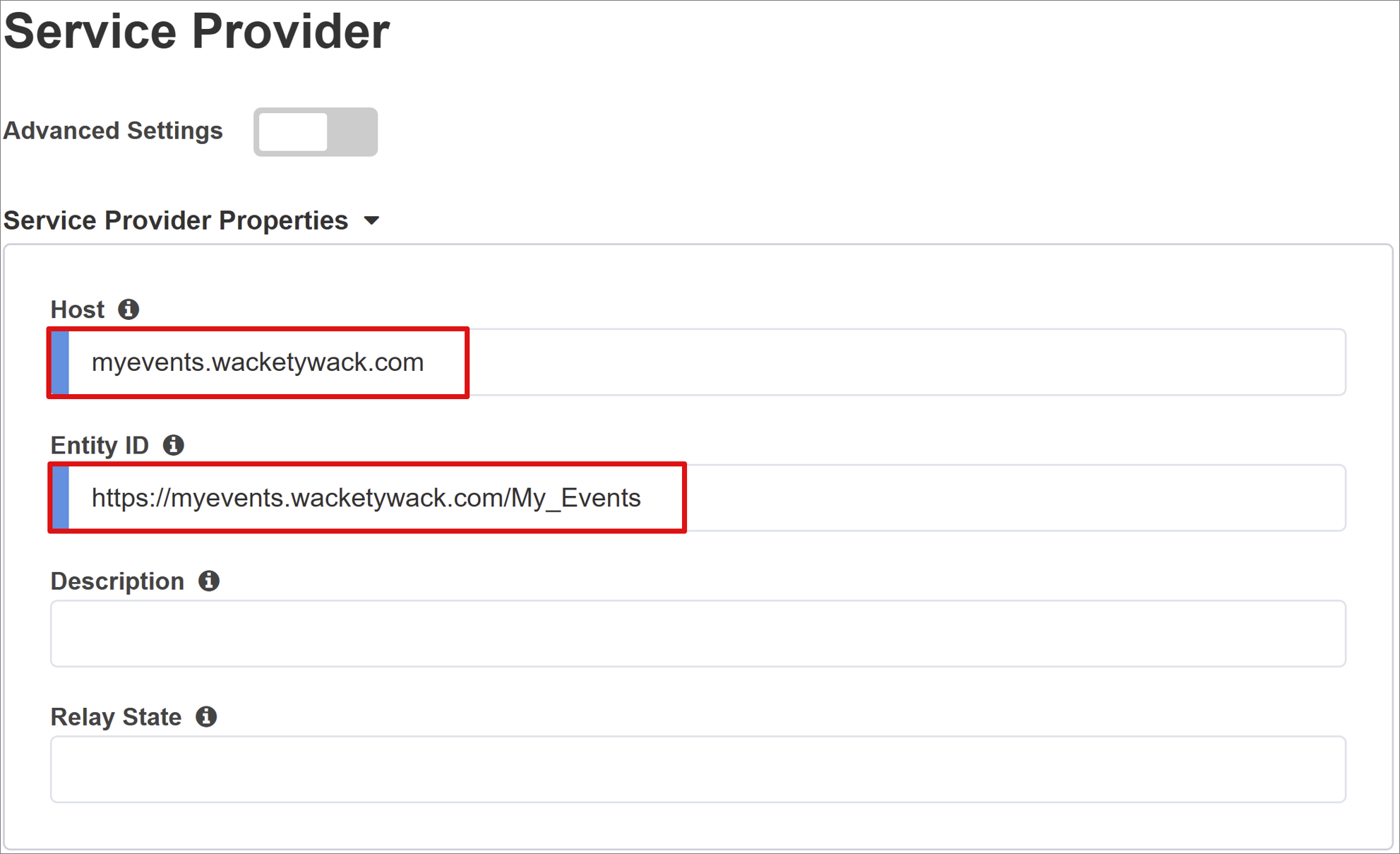

Hizmet Sağlayıcısı

Hizmet Sağlayıcısı ayarları, SHA aracılığıyla korunan uygulamanın SAML SP örneğinin özelliklerini tanımlar.

Konak girin. Bu, güvenliği sağlanan uygulamanın genel FQDN'sidir.

Varlık Kimliği girin. Bu, Microsoft Entra Id'nin belirteç isteyen SAML SP'yi tanımlamak için kullanacağı tanımlayıcıdır.

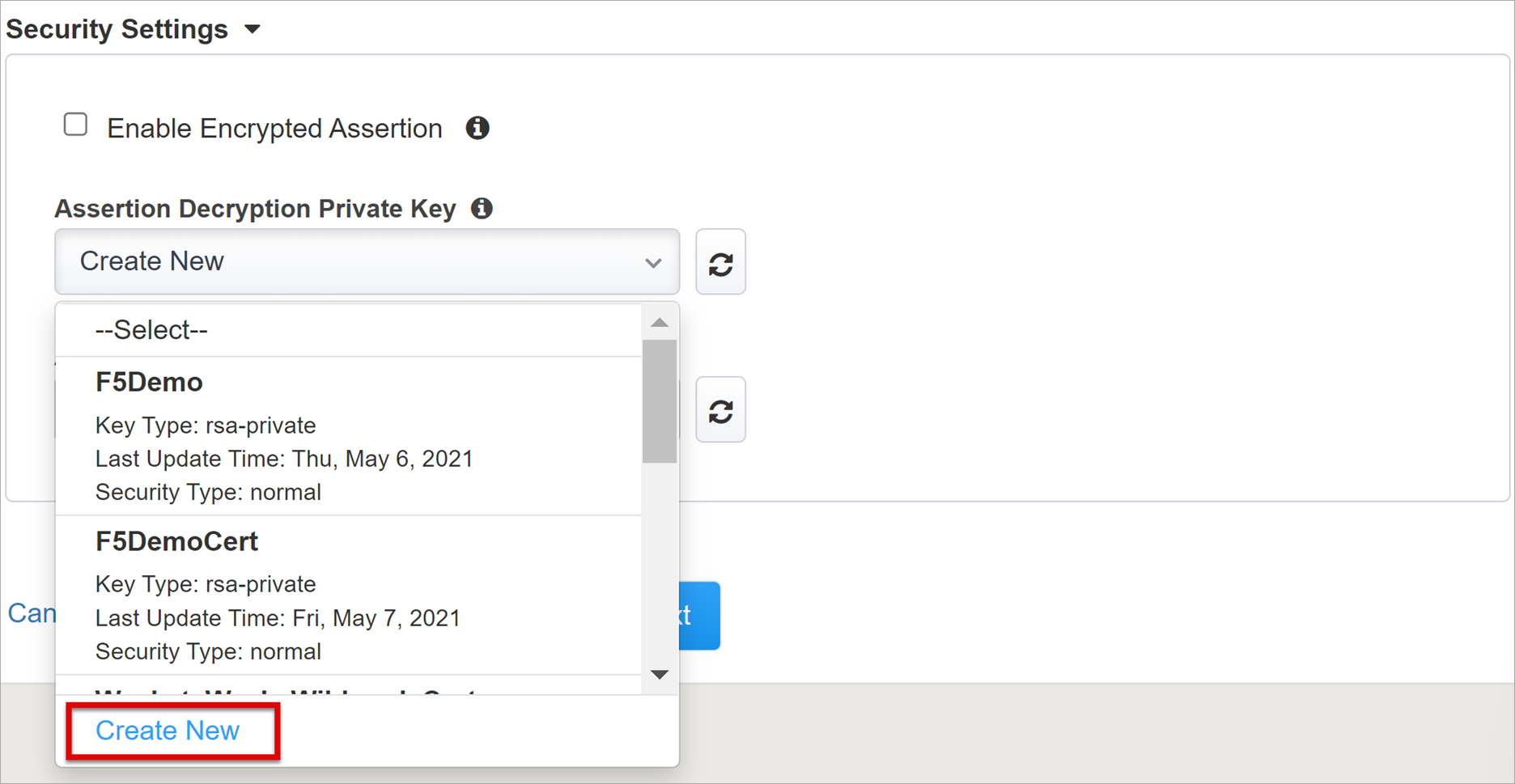

İsteğe bağlı Güvenlik Ayarlar, Microsoft Entra Id'nin verilen SAML onaylarını şifreleyip şifrelemeyeceğini belirtir. Microsoft Entra Id ile BIG-IP APM arasındaki onayların şifrelenmesi, içerik belirteçlerinin araya girilememe ve kişisel veya kurumsal verilerin gizliliğinin tehlikeye girilebileceği konusunda ek güvence sağlar.

Onay Şifre Çözme Özel Anahtarı listesinden Yeni Oluştur'u seçin.

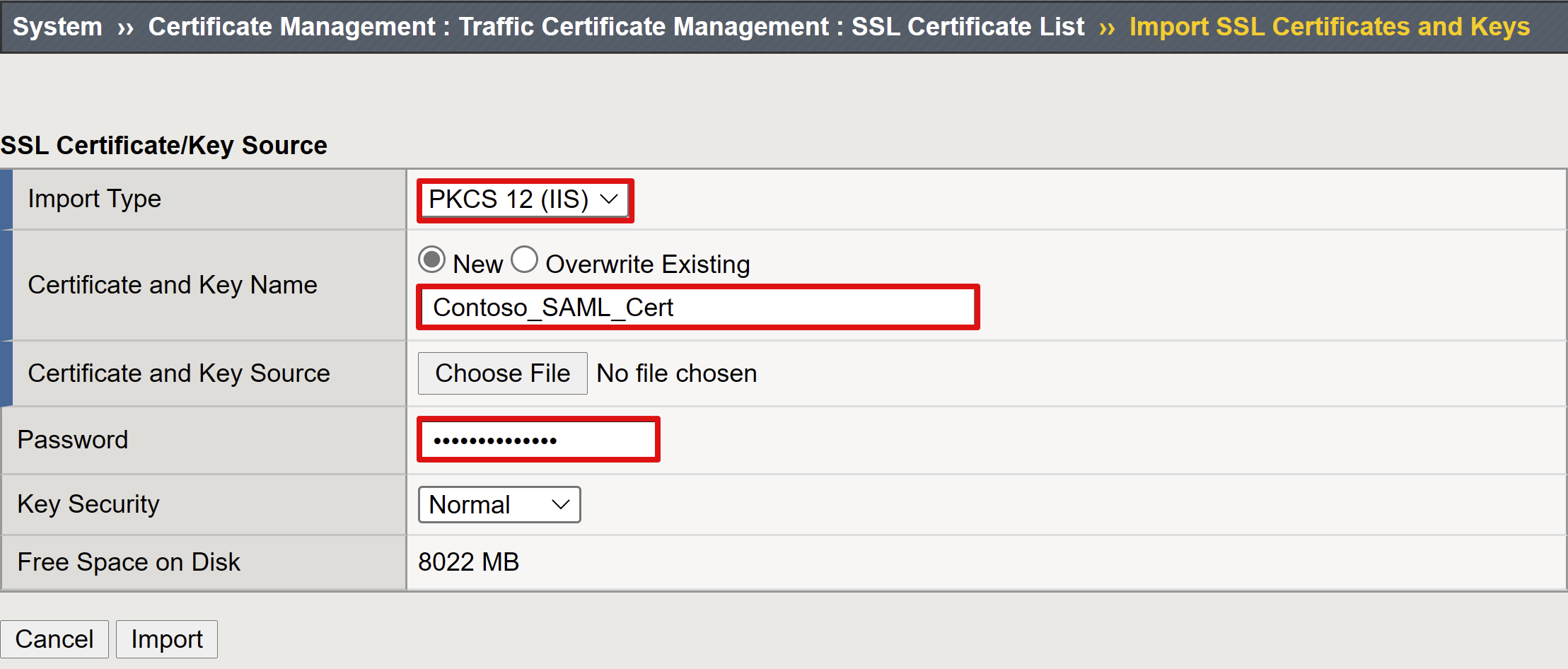

Tamam'ı seçin. Bu, SSL Sertifikasını ve Anahtarlarını İçeri Aktar iletişim kutusunu yeni bir sekmede açar.

Sertifikanızı ve özel anahtarınızı içeri aktarmak için PKCS 12 (IIS) öğesini seçin. Sağlandıktan sonra ana sekmeye dönmek için tarayıcı sekmesini kapatın.

Şifrelenmiş Onaylamayı Etkinleştir'i işaretleyin.

Şifrelemeyi etkinleştirdiyseniz Onay Şifre Çözme Özel Anahtar listesinden sertifikanızı seçin. Bu, BIG-IP APM'nin Microsoft Entra onaylarının şifresini çözmek için kullanacağı sertifikanın özel anahtarıdır.

Şifrelemeyi etkinleştirdiyseniz Onay Şifre Çözme Sertifikası listesinden sertifikanızı seçin. Bu, VERILEN SAML onaylarını şifrelemek için BIG-IP'nin Microsoft Entra Id'ye yükleyeceği sertifikadır.

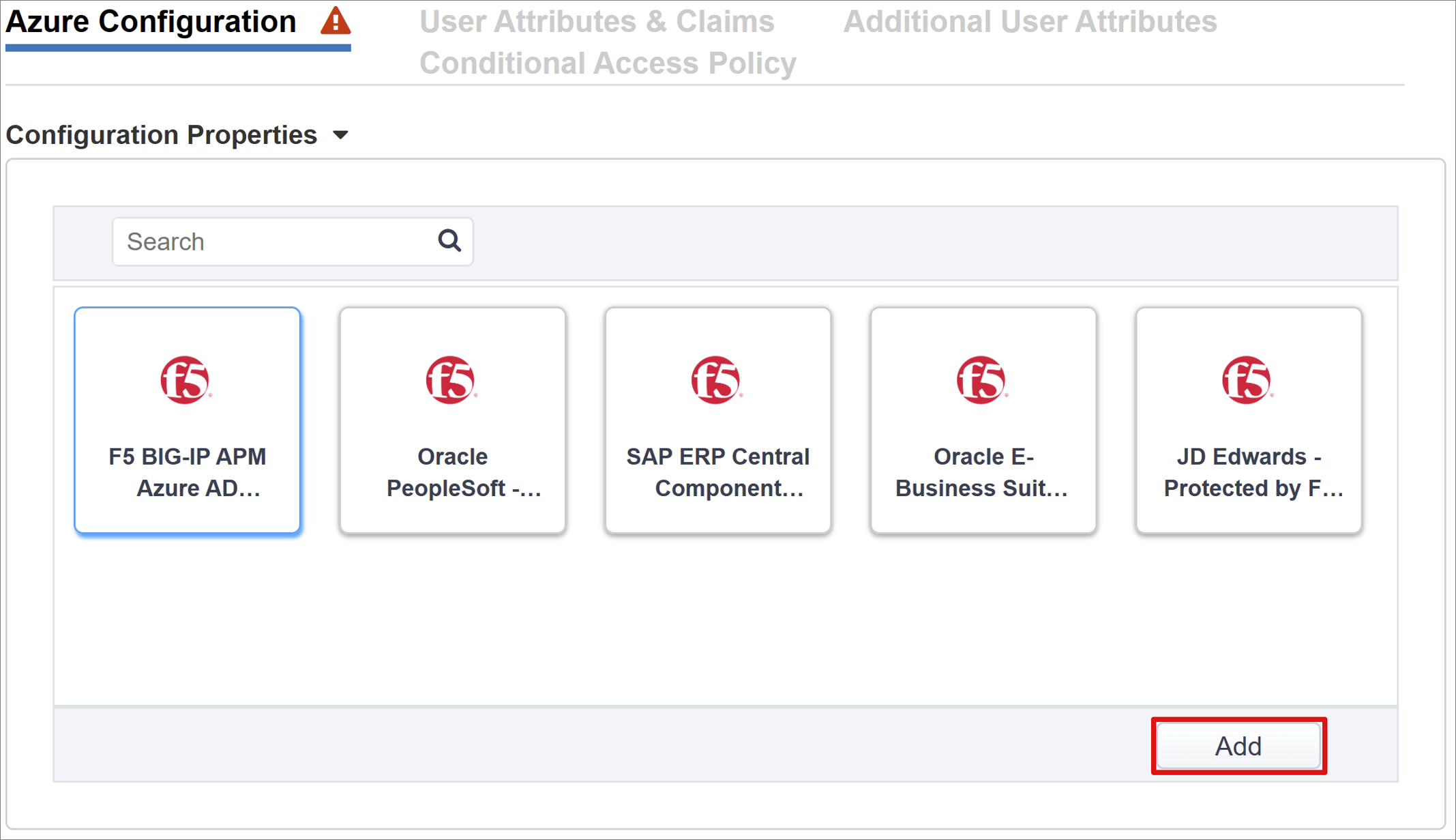

Microsoft Entra Kimlik

Bu bölüm, Microsoft Entra kiracınızda yeni bir BIG-IP SAML uygulamasını el ile yapılandırmak için normalde kullanacağınız tüm özellikleri tanımlar. Kolay Düğme Oracle Kişiler Soft, Oracle E-business Suite, Oracle JD Edwards, SAP ERP ve diğer tüm uygulamalar için genel SHA şablonu için önceden tanımlanmış bir dizi uygulama şablonu sağlar. Bu senaryo için F5 BIG-IP APM Azure AD Tümleştirme > Ekle'yi seçin.

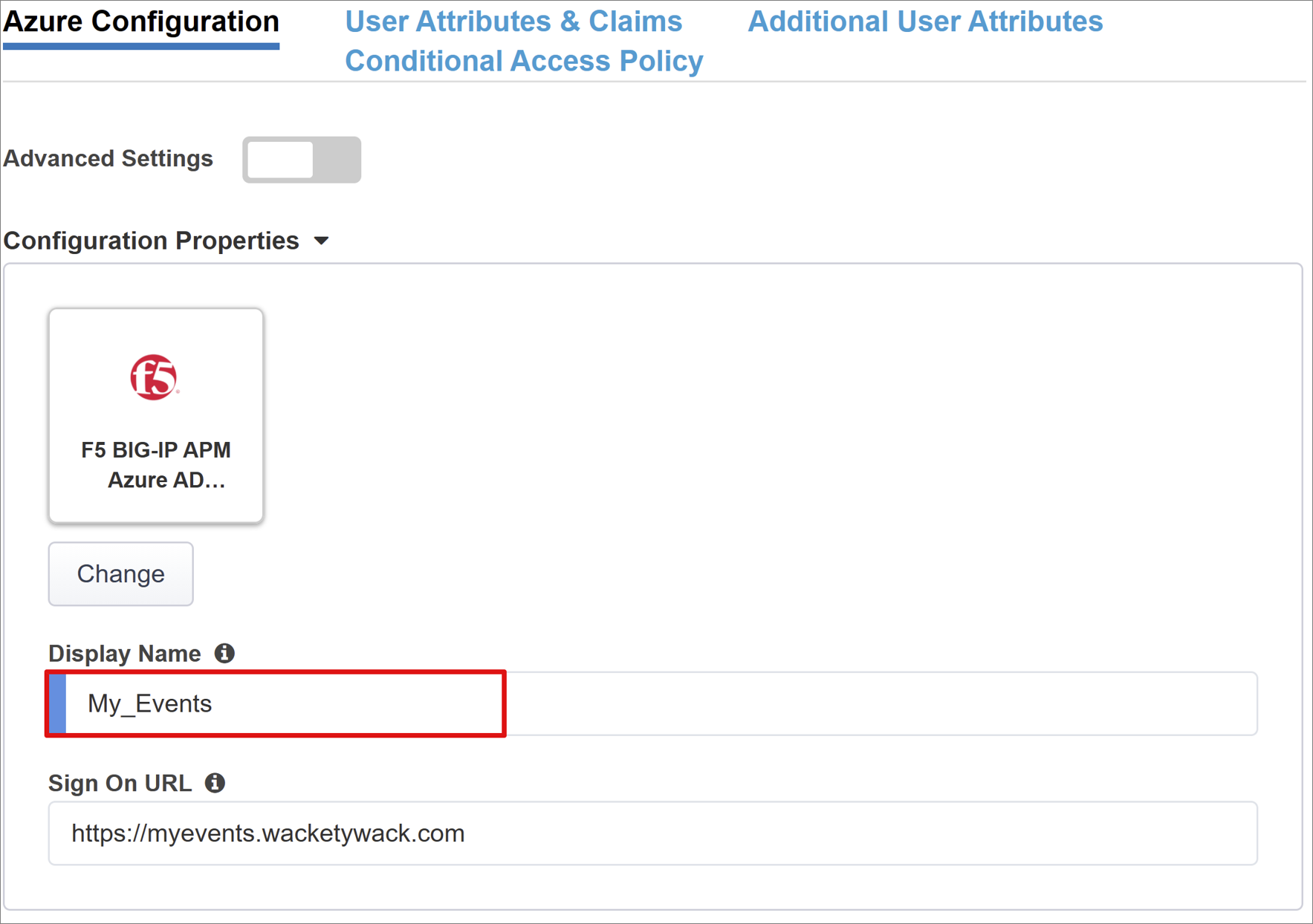

Azure Yapılandırması

BIG-IP'nin Microsoft Entra kiracınızda oluşturduğu uygulamanın Görünen Adı'nı ve kullanıcıların MyApps portalında göreceği simgeyi girin.

IdP tarafından başlatılan oturum açmayı etkinleştirmek için Oturum Açma URL'sine (isteğe bağlı) hiçbir şey girmeyin.

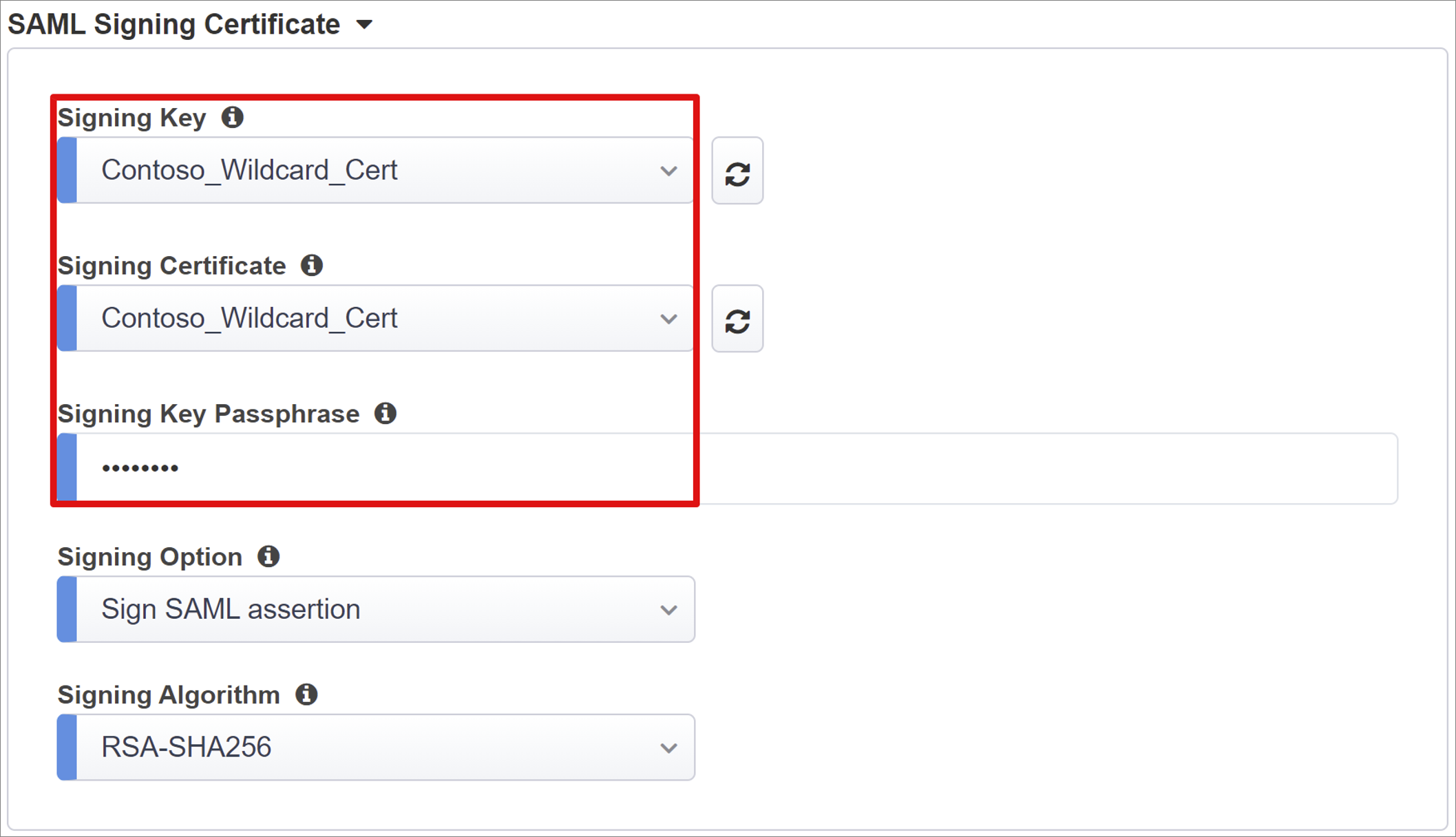

Daha önce içeri aktardığınız sertifikayı bulmak için İmzalama Anahtarı ve İmzalama Sertifikası'nın yanındaki yenile simgesini seçin.

İmzalama Anahtarı Parolası'na sertifikanın parolasını girin.

İmzalama Seçeneğini Etkinleştir (isteğe bağlı). Bu, BIG-IP'nin yalnızca Microsoft Entra Id tarafından imzalanan belirteçleri ve talepleri kabul etmesini sağlar.

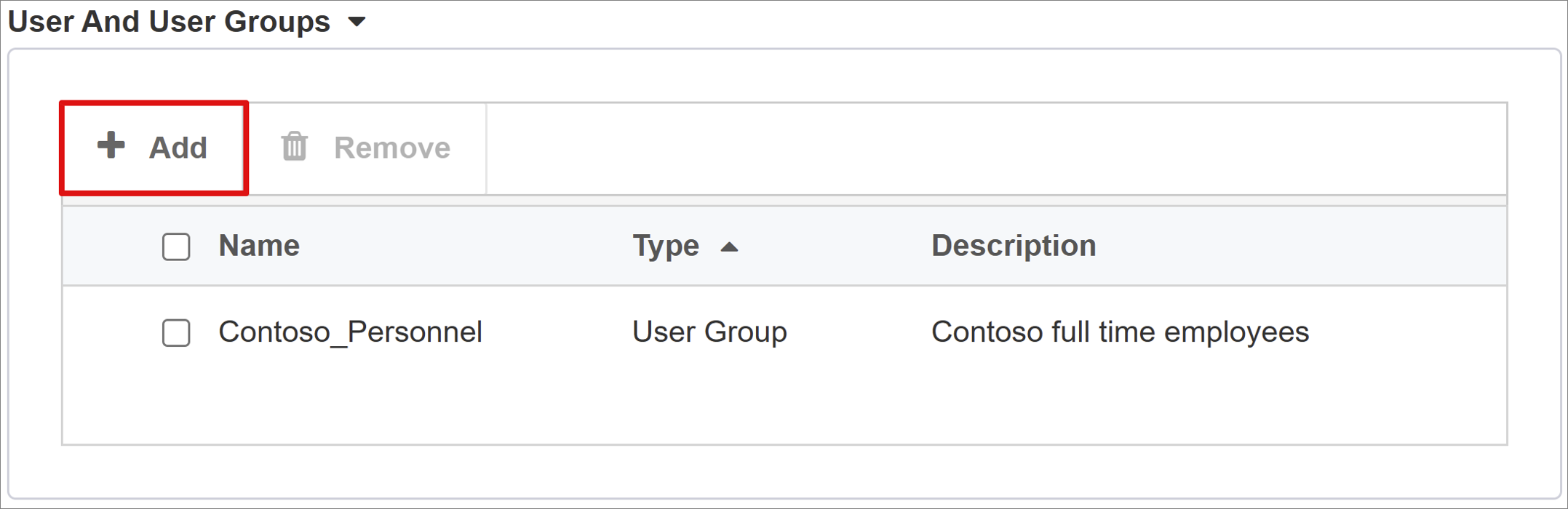

Kullanıcı ve Kullanıcı Grupları , Microsoft Entra kiracınızdan dinamik olarak sorgulanır ve uygulamaya erişimi yetkilendirmek için kullanılır. Daha sonra test için kullanabileceğiniz bir kullanıcı veya grup ekleyin; aksi takdirde tüm erişim reddedilir.

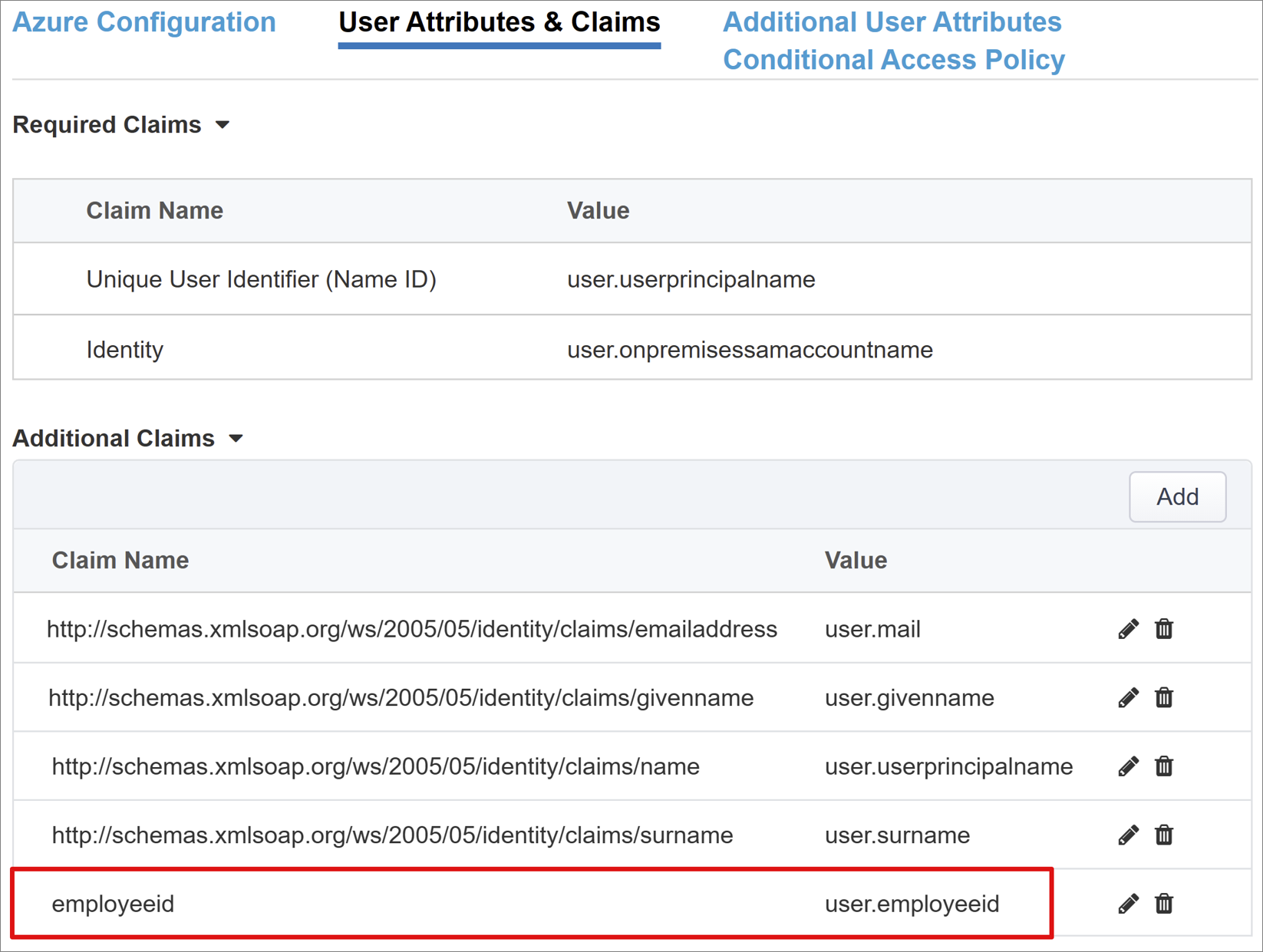

Kullanıcı Öznitelikleri ve Talepleri

Kullanıcı başarıyla kimlik doğrulamasından geçtiğinde Microsoft Entra ID, kullanıcıyı benzersiz olarak tanımlayan varsayılan talep ve öznitelik kümesine sahip bir SAML belirteci verir. Kullanıcı Öznitelikleri ve Talepler sekmesi, yeni uygulama için verilen varsayılan talepleri gösterir. Ayrıca daha fazla talep yapılandırmanızı sağlar.

Bu örnek için bir öznitelik daha ekleyebilirsiniz:

Üst Bilgi Adını çalışan kimliği olarak girin.

Kaynak Özniteliği user.employeeid olarak girin.

Ek Kullanıcı Öznitelikleri

Ek Kullanıcı Öznitelikleri sekmesinde Oracle, SAP ve diğer dizinlerde depolanan öznitelikler gerektiren diğer JAVA tabanlı uygulamalar gibi çeşitli dağıtılmış sistemler için gereken oturum artırmayı etkinleştirebilirsiniz. Daha sonra ldap kaynağından getirilen öznitelikler, rollere, İş Ortağı kimliklerine vb. göre erişimi daha fazla denetlemek için ek SSO üst bilgileri olarak eklenebilir.

Not

Bu özelliğin Microsoft Entra Kimliği ile bir bağıntısı yoktur, ancak başka bir öznitelik kaynağıdır.

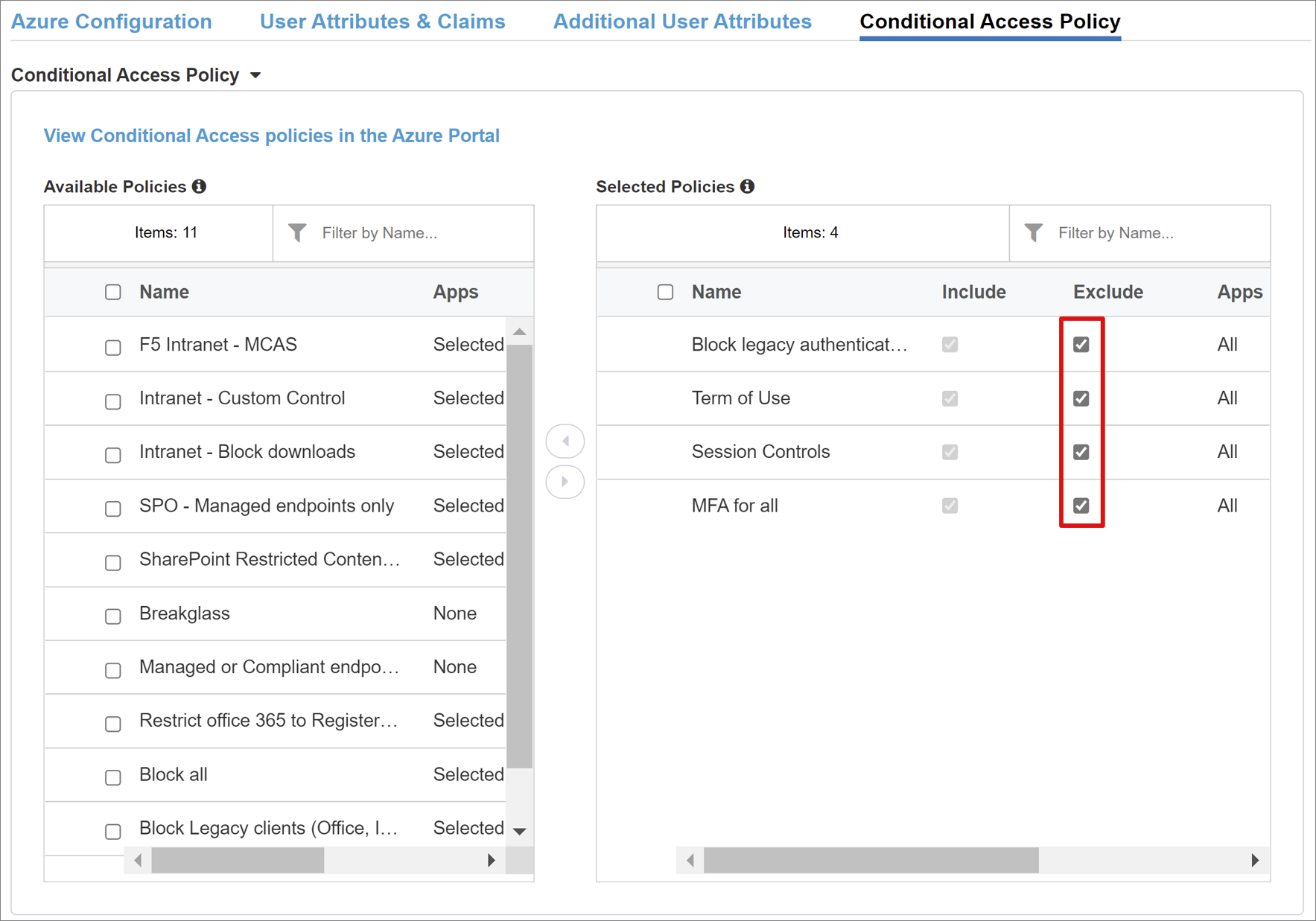

Koşullu Erişim İlkesi

Koşullu Erişim ilkeleri, cihaz, uygulama, konum ve risk sinyallerine göre erişimi denetlemek için Microsoft Entra ön kimlik doğrulaması sonrasında zorlanır.

Kullanılabilir İlkeler görünümü varsayılan olarak kullanıcı tabanlı eylemleri içermeyen tüm Koşullu Erişim ilkelerini listeler.

Seçili İlkeler görünümü varsayılan olarak Tüm bulut uygulamalarını hedefleyen tüm ilkeleri görüntüler. Bu ilkeler, kiracı düzeyinde zorlandığından seçimi kaldırılamaz veya Kullanılabilir İlkeler listesine taşınamaz.

Yayımlanacak uygulamaya uygulanacak ilkeyi seçmek için:

- Kullanılabilir İlkeler listesinden istediğiniz ilkeyi seçin.

- Sağ oku seçin ve Seçili İlkeler listesine taşıyın.

Seçili ilkelerde Ekle veya Dışla seçeneği işaretli olmalıdır. Her iki seçenek de işaretliyse, seçili ilke zorlanmaz.

Not

İlke listesi, bu sekmeye ilk kez geçildiğinde yalnızca bir kez numaralandırılır. Sihirbazı kiracınızı sorgulamaya zorlamak için bir yenileme düğmesi kullanılabilir, ancak bu düğme yalnızca uygulama dağıtıldığında görüntülenir.

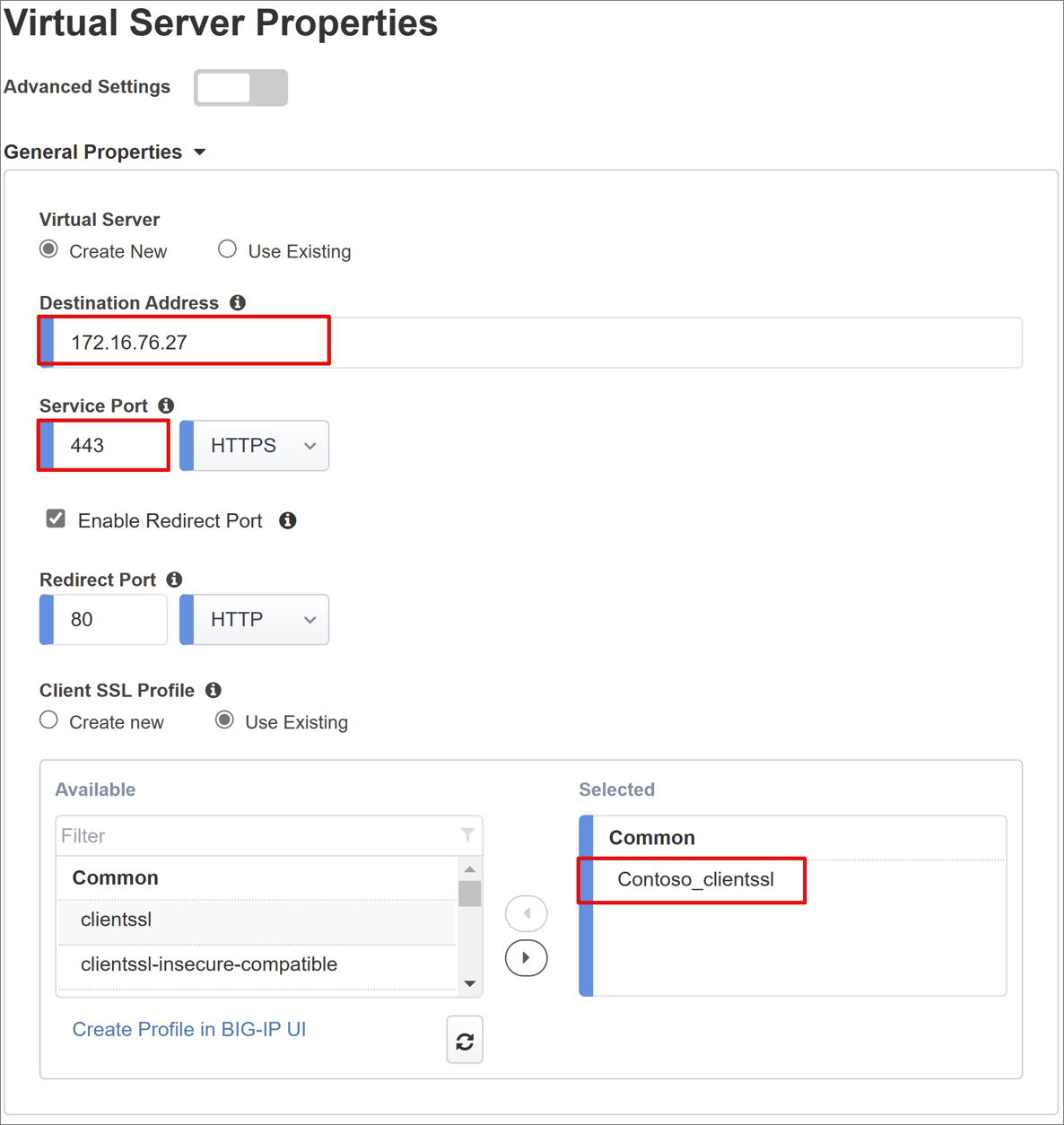

Sanal Sunucu Özellikleri

Sanal sunucu, uygulamaya yönelik istemci isteklerini dinleyen bir sanal IP adresiyle temsil edilen bir BIG-IP veri düzlemi nesnesidir. Alınan tüm trafik, ilke sonuçlarına ve ayarlarına göre yönlendirilmeden önce sanal sunucuyla ilişkili APM profiline göre işlenir ve değerlendirilir.

Hedef Adresi girin. Bu, BIG-IP'nin istemci trafiğini almak için kullanabileceği herhangi bir kullanılabilir IPv4/IPv6 adresidir. DNS'de de buna karşılık gelen bir kayıt bulunmalıdır ve istemcilerin BIG-IP ile yayımlanan uygulamanızın dış URL'sini uygulamanın kendisi yerine bu IP'ye çözümlemesine olanak tanır. Test bilgisayarının localhost DNS'sini kullanmak, test için uygundur.

HTTPS için Hizmet Bağlantı Noktası olarak 443 girin.

Yeniden Yönlendirme Bağlantı Noktasını Etkinleştir'i işaretleyin ve Yeniden Yönlendirme Bağlantı Noktası yazın. Gelen HTTP istemci trafiğini HTTPS'ye yönlendirir.

İstemci SSL Profili, istemci bağlantılarının TLS üzerinden şifrelenmesini sağlayan HTTPS için sanal sunucuyu etkinleştirir. Önkoşulların bir parçası olarak oluşturduğunuz İstemci SSL Profilini seçin veya test sırasında varsayılanı bırakın.

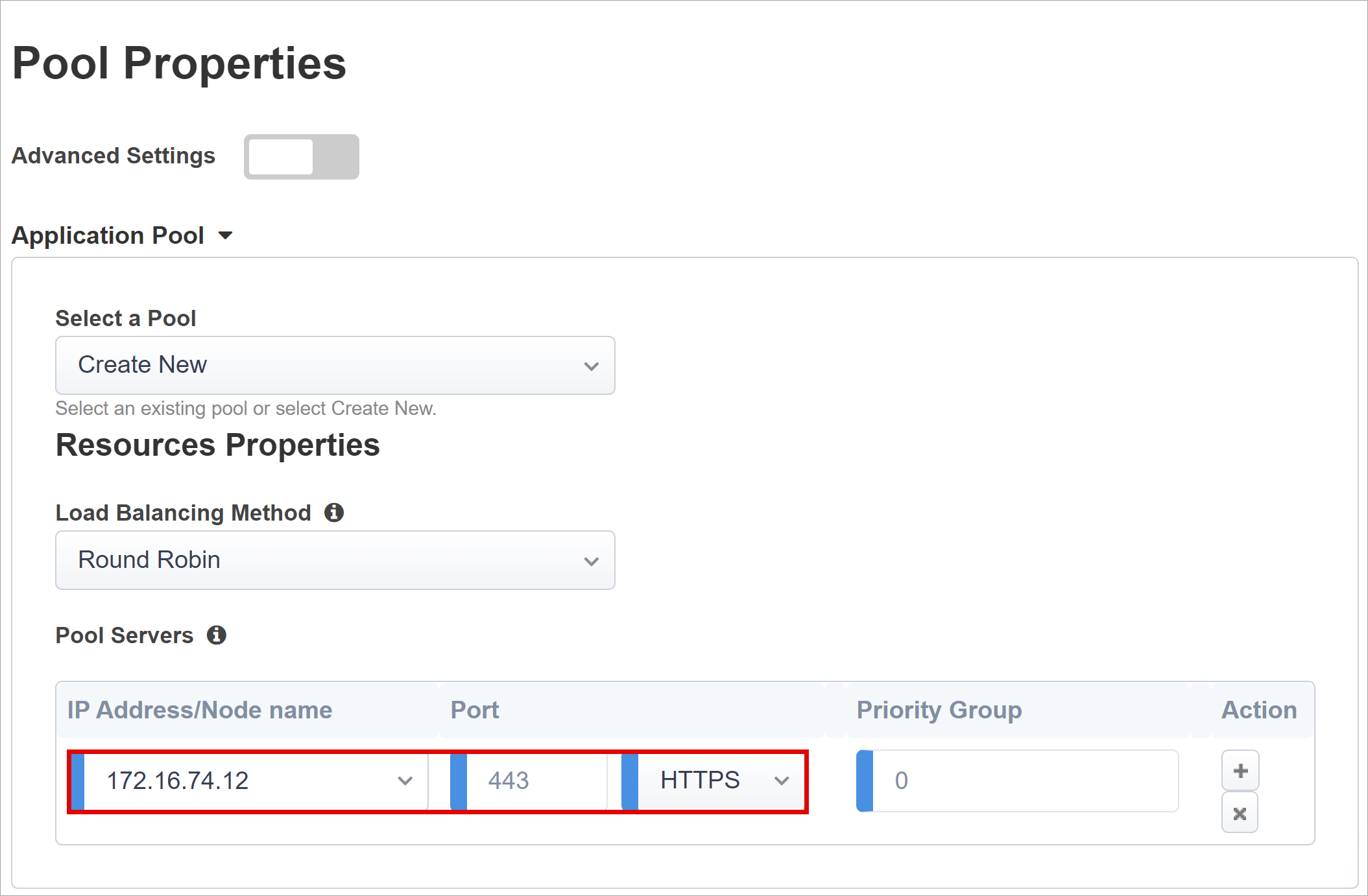

Havuz Özellikleri

Uygulama Havuzu sekmesi, bir veya daha fazla uygulama sunucusu içeren, havuz olarak temsil edilen BIG-IP'nin arkasındaki hizmetleri ayrıntılarıyla açıklar.

Havuz Seçin'den seçim yapın. Yeni bir havuz oluşturun veya var olan bir havuzu seçin.

Yük Dengeleme Yöntemini olarak

Round Robinseçin.Havuz Sunucuları için mevcut bir düğümü seçin veya üst bilgi tabanlı uygulamayı barındıran sunucu için bir IP ve bağlantı noktası belirtin.

Arka uç uygulamamız HTTP bağlantı noktası 80'de yer alır ancak sizinki HTTPS ise açıkça 443'e geçer.

Çoklu Oturum Açma ve HTTP Üst Bilgileri

SSO'nun etkinleştirilmesi, kullanıcıların kimlik bilgilerini girmek zorunda kalmadan BIG-IP ile yayımlanan hizmetlere erişmesine olanak tanır. Kolay Düğme sihirbazı, SSO için Kerberos, OAuth Taşıyıcısı ve HTTP yetkilendirme üst bilgilerini destekler. Bunlardan ikincisi, aşağıdakileri yapılandırmak için etkinleştireceğiz.

Üst Bilgi İşlemi:

InsertÜst Bilgi Adı:

upnÜst Bilgi Değeri:

%{session.saml.last.identity}Üst Bilgi İşlemi:

InsertÜst Bilgi Adı:

employeeidÜst Bilgi Değeri:

%{session.saml.last.attr.name.employeeid}

Not

Küme ayraçları içinde tanımlanan APM oturum değişkenleri BÜYÜK/KÜÇÜK HARFe duyarlıdır. Örneğin, Microsoft Entra öznitelik adı orclguid olarak tanımlanırken OrclGUID girerseniz, öznitelik eşleme hatasına neden olur.

Oturum Yönetimi

BIG-IP oturum yönetimi ayarları, kullanıcı oturumlarının sonlandırıldığı veya devam etmelerine izin verilen koşulları, kullanıcılar ve IP adresleri için sınırları ve buna karşılık gelen kullanıcı bilgilerini tanımlamak için kullanılır. Bu ayarlarla ilgili ayrıntılar için F5'in belgelerine bakın.

Burada ele alınmıyor ancak, Kullanıcılar oturumu kapattıkça IdP, BIG-IP ve kullanıcı aracısı arasındaki tüm oturumların sonlandırılmasını sağlayan Çoklu Oturum Kapatma (SLO) işlevidir. Kolay Düğme, Microsoft Entra kiracınızdaki bir SAML uygulamasının örneğini oluşturduğunda, Oturum Kapatma Url'sini DE APM'nin SLO uç noktasıyla doldurur. Bu şekilde IdP, Microsoft Entra Uygulamalarım portalından oturum kapatmaları başlatır ve BIG-IP ile bir istemci arasındaki oturumu da sonlandırır.

Bununla birlikte, yayımlanan uygulamanın SAML federasyon meta verileri de kiracınızdan içeri aktarılır ve APM'ye Microsoft Entra Kimliği için SAML oturumu kapatma uç noktası sağlanır. Bu, SP tarafından başlatılan oturum kapatmaların bir istemci ile Microsoft Entra kimliği arasındaki oturumu sonlandırmasını sağlar. Ancak bunun gerçekten etkili olması için APM'nin bir kullanıcının uygulama oturumunu ne zaman kapattığı tam olarak bilmesi gerekir.

Yayımlanan uygulamalara erişmek için BIG-IP webtop portalı kullanılıyorsa, buradan bir oturum kapatma işlemi APM tarafından işlenerek Microsoft Entra oturumu kapatma uç noktasının da çağrılması sağlanır. Ancak BIG-IP webtop portalının kullanılmadığı ve kullanıcının APM'ye oturumu kapatma talimatı vermenin bir yolu olmadığı bir senaryo düşünün. Kullanıcı uygulamanın oturumunu kapatsa bile, BIG-IP teknik olarak bu konudan uzaktır. Bu nedenle SP tarafından başlatılan oturum kapatma işlemi artık gerekli olmadığında oturumların güvenli bir şekilde sonlandırıldığından emin olmak için dikkatli bir şekilde dikkate alınması gerekir. Bunu başarmanın bir yolu, istemcinizi Microsoft Entra SAML veya BIG-IP oturumu kapatma uç noktasına yönlendirebilmesi için uygulamalarınızda oturumu kapatma düğmesine bir SLO işlevi eklemektir. Kiracınız için SAML oturum kapatma uç noktasının URL'si Uygulama Kayıtları > Uç Noktaları'nda bulunabilir.

Uygulamada değişiklik yapmak bir hayır ise, BIG-IP'nin uygulamanın oturum kapatma çağrısını dinlemesini ve isteği algıladıktan sonra SLO'nun tetiklediğini düşünün. Bunu başarmak için BIG-IP irules kullanmak için Oracle Kişiler Soft SLO kılavuzumuza bakın. Bunu başarmak için BIG-IP iRules kullanma hakkında daha fazla bilgi için F5 bilgi makalesinde URI'ye başvurulan bir dosya adına göre otomatik oturum sonlandırmayı (oturumu kapatma) yapılandırma ve Oturumu Kapatma URI'sini Ekleme seçeneğine genel bakış makalesinde bulabilirsiniz.

Özet

Bu son adım, yapılandırmalarınızın dökümünü sağlar. Tüm ayarları işlemek için Dağıt'ı seçin ve uygulamanın artık 'Kurumsal uygulamalar' kiracılar listenizde mevcut olduğunu doğrulayın.

Uygulamanızın artık DOĞRUDAN URL'si veya Microsoft'un uygulama portalları aracılığıyla SHA aracılığıyla yayımlanması ve erişilebilir olması gerekir.

Sonraki adımlar

Bir tarayıcıdan uygulamanın dış URL'sine bağlanın veya Microsoft MyApps portalında uygulamanın simgesini seçin. Microsoft Entra Kimliği ile kimlik doğrulaması yaptıktan sonra uygulamanın BIG-IP sanal sunucusuna yönlendirilir ve SSO aracılığıyla otomatik olarak oturum açılırsınız.

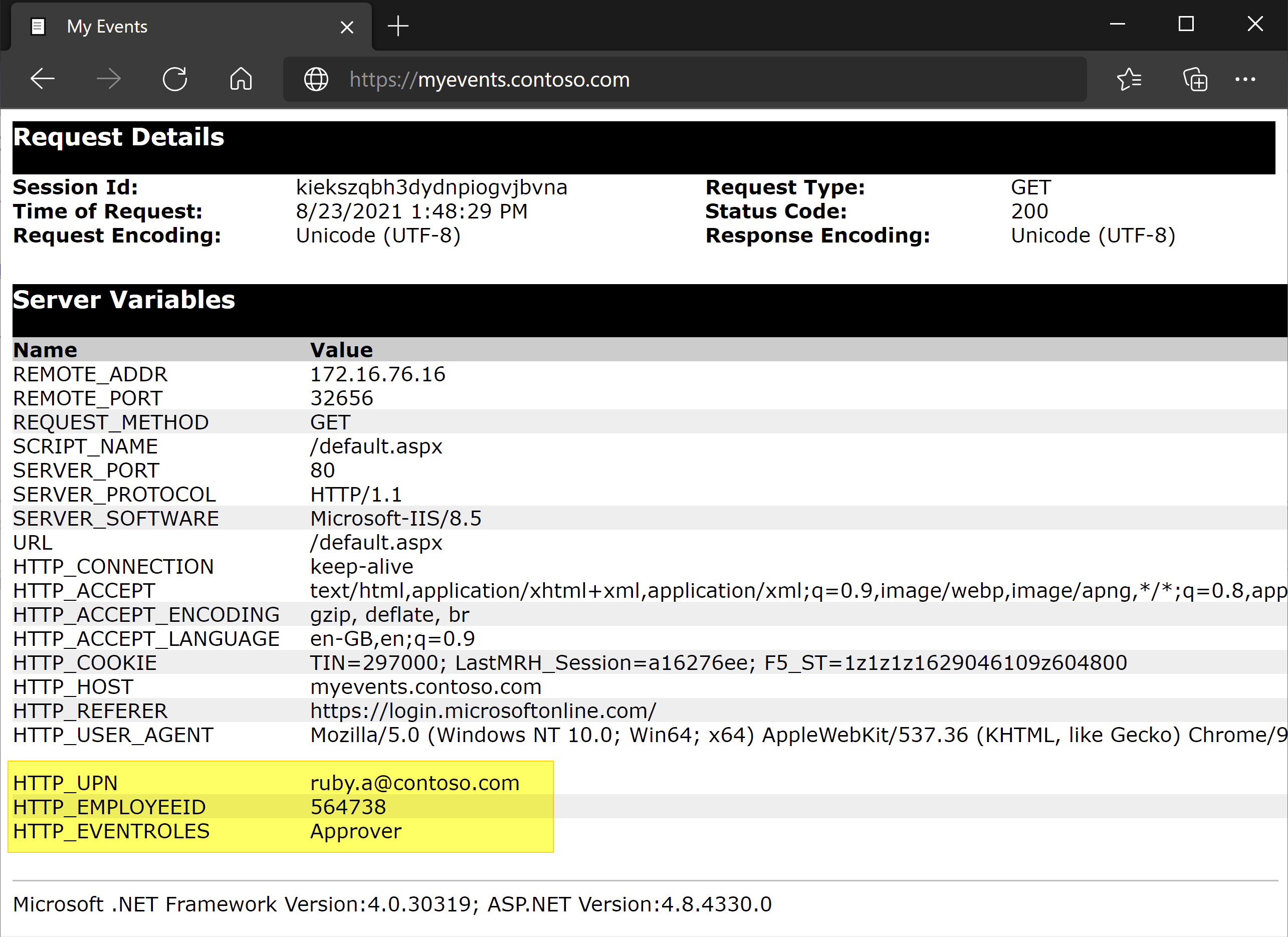

Bu, üst bilgi tabanlı uygulamamız tarafından görüntülenen eklenen üst bilgilerin çıkışını gösterir.

Daha fazla güvenlik için, bu düzeni kullanan kuruluşlar uygulamaya tüm doğrudan erişimi engellemeyi ve böylece BIG-IP üzerinden katı bir yol zorlamayı da göz önünde bulundurabilir.

Gelişmiş dağıtım

Kılavuzlu Yapılandırma şablonlarının daha belirli gereksinimlere ulaşma esnekliğinden yoksun olduğu durumlar olabilir. Bu senaryolar için bkz . Üst bilgi tabanlı SSO için Gelişmiş Yapılandırma.

Alternatif olarak, BIG-IP size Destekli Yapılandırma'nın katı yönetim modunu devre dışı bırakma seçeneği sunar. Bu, yapılandırmalarınızın büyük bir kısmı sihirbaz tabanlı şablonlar aracılığıyla otomatikleştirilmiş olsa bile yapılandırmalarınızı el ile ayarlamanızı sağlar.

Access > Destekli Yapılandırma'ya gidebilir ve uygulamanızın yapılandırmaları için satırın en sağındaki küçük asma kilit simgesini seçebilirsiniz.

Bu noktada, sihirbaz kullanıcı arabirimi aracılığıyla yapılan değişiklikler artık mümkün değildir, ancak doğrudan yönetim için uygulamanın yayımlanmış örneğiyle ilişkili tüm BIG-IP nesnelerinin kilidi açılır.

Not

Katı modun yeniden etkinleştirilmesi ve yapılandırmanın dağıtılması, Destekli Yapılandırma kullanıcı arabirimi dışında gerçekleştirilen tüm ayarların üzerine yazılır, bu nedenle üretim hizmetleri için gelişmiş yapılandırma yöntemini öneririz.

Sorun giderme

SHA korumalı bir uygulamaya erişilememesi, herhangi bir sayıda faktörden kaynaklanabilir. BIG-IP günlüğü bağlantı, SSO, ilke ihlalleri veya yanlış yapılandırılmış değişken eşlemeleriyle ilgili her türlü sorunu hızla yalıtmanıza yardımcı olabilir. Günlük ayrıntı düzeyini artırarak sorun gidermeye başlayın.

Erişim İlkesine > Genel Bakış > Olay Günlükleri > Ayarlar gidin.

Yayımlanan uygulamanızın satırını ve ardından Erişim Sistemi Günlüklerini Düzenle'yi > seçin.

SSO listesinden Hata Ayıkla'ya ve ardından Tamam'a tıklayın.

Sorununuzu yeniden oluşturun, sonra günlükleri inceleyin, ancak ayrıntılı mod çok fazla veri oluşturduğundan, bitirdiğinizde bunu geri değiştirmeyi unutmayın.

Başarılı bir Microsoft Entra ön kimlik doğrulamasından hemen sonra BIG-IP markalı bir hata görürseniz, sorun Microsoft Entra Id'den BIG-IP'ye kadar olan SSO ile ilgili olabilir.

Access'e > Genel Bakış > Access raporlarına gidin.

Günlüklerin herhangi bir ipucu sağlayabileceklerini görmek için raporu son bir saat boyunca çalıştırın. Oturumunuzun Oturum değişkenlerini görüntüle bağlantısı da APM'nin Microsoft Entra Id'den beklenen talepleri alıp almayacağını anlamanıza yardımcı olur.

BIG-IP hata sayfası görmüyorsanız, sorun büyük olasılıkla big-IP'den uygulamaya arka uç isteği veya SSO ile ilgilidir.

Bu durumda Erişim İlkesine > Genel Bakış > Etkin Oturumlar'a gidin ve etkin oturumunuzun bağlantısını seçin.

Bu konumdaki Değişkenleri Görüntüle bağlantısı, özellikle BIG-IP APM'sinin Microsoft Entra Kimliği'nden veya başka bir kaynaktan doğru öznitelikleri alamaması durumunda SSO sorunlarının kök nedeni olabilir.

Daha fazla bilgi için bu F5 bilgi makalesini ziyaret edin: Active Directory için LDAP uzaktan kimlik doğrulamasını yapılandırma. LDAP Sorgusu ile ilgili bu F5 bilgi makalesinde LDAP ile ilgili sorunları tanılamaya yardımcı olacak harika bir BIG-IP başvuru tablosu da vardır.