Öğretici: Jamf Pro ile Microsoft Entra SSO tümleştirmesi

Bu öğreticide Jamf Pro'nun Microsoft Entra Id ile tümleştirilmesini öğreneceksiniz. Jamf Pro'yı Microsoft Entra ID ile tümleştirdiğinizde şunları yapabilirsiniz:

- Jamf Pro'ya kimlerin erişimi olduğunu denetlemek için Microsoft Entra Id kullanın.

- Kullanıcılarınızı Microsoft Entra hesaplarıyla Jamf Pro'da otomatik olarak oturum açın.

- Hesaplarınızı tek bir merkezi konumda yönetin: Azure portalı.

Önkoşullar

Başlamak için aşağıdaki öğelere ihtiyacınız vardır:

- Microsoft Entra aboneliği. Aboneliğiniz yoksa ücretsiz bir hesap alabilirsiniz.

- Çoklu oturum açma (SSO) etkinleştirilmiş bir Jamf Pro aboneliği.

Senaryo açıklaması

Bu öğreticide, Microsoft Entra SSO'sunu bir test ortamında yapılandırıp test edin.

- Jamf Pro, SP tarafından başlatılan ve IdP tarafından başlatılan SSO'ları destekler.

Galeriden Jamf Pro ekleme

Jamf Pro'nun Microsoft Entra ID ile tümleştirilmesini yapılandırmak için galeriden Jamf Pro'nun yönetilen SaaS uygulamaları listenize eklenmesi gerekir.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Yeni uygulama'ya göz atın.

- Galeriden ekle bölümünde, arama kutusuna Jamf Pro yazın.

- Sonuçlar panelinden Jamf Pro'ya tıklayın ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

Alternatif olarak, Kurumsal Uygulama Yapılandırması Sihirbazı'nı da kullanabilirsiniz. Bu sihirbazda, kiracınıza bir uygulama ekleyebilir, uygulamaya kullanıcı/grup ekleyebilir, roller atayabilir ve SSO yapılandırmasında da gezinebilirsiniz. Microsoft 365 sihirbazları hakkında daha fazla bilgi edinin.

Jamf Pro için Microsoft Entra Id'de SSO yapılandırma ve test

Microsoft Entra SSO'ları Jamf Pro ile B.Simon adlı bir test kullanıcısı kullanarak yapılandırın ve test edin. SSO'nun çalışması için Bir Microsoft Entra kullanıcısı ile Jamf Pro'daki ilgili kullanıcı arasında bir bağlantı ilişkisi kurmanız gerekir.

Bu bölümde Jamf Pro ile Microsoft Entra SSO'larını yapılandırıp test edin.

- Kullanıcılarınızın bu özelliği kullanabilmesi için Microsoft Entra Id'de SSO yapılandırın.

- Jamf Pro'da SSO'ları uygulama tarafında SSO ayarlarını yapılandıracak şekilde yapılandırın.

- Yapılandırmanın çalıştığını doğrulamak için SSO yapılandırmasını test edin.

Microsoft Entra Id'de SSO yapılandırma

Bu bölümde, Microsoft Entra SSO'yi etkinleştirebilirsiniz.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>Jamf Pro uygulama tümleştirme sayfasına gidin, Yönet bölümünü bulun ve Çoklu Oturum Açma'yı seçin.

Çoklu Oturum Açma Yöntemi Seç sayfasında SAML'yi seçin.

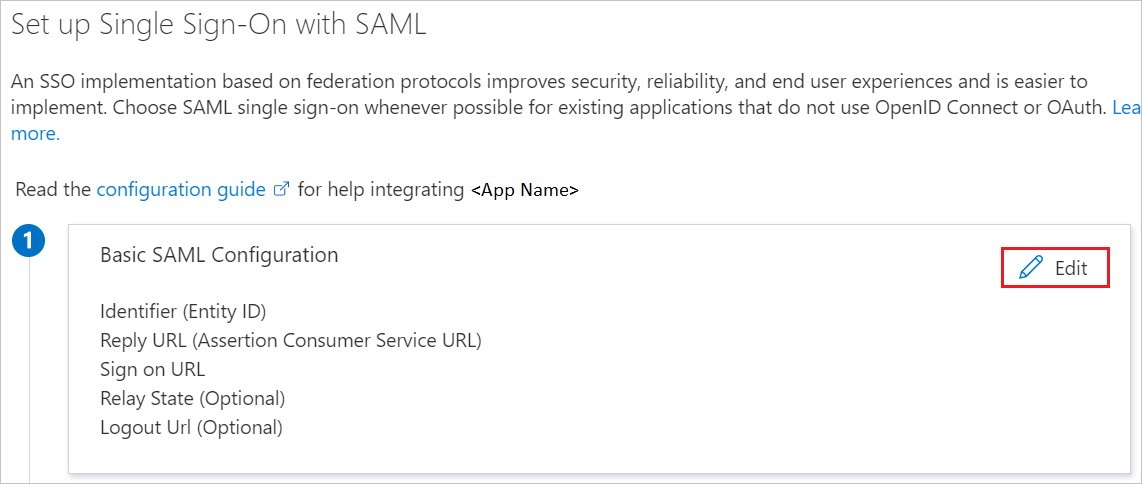

SAML ile Çoklu Oturum Açmayı Ayarla sayfasında, ayarları düzenlemek için Temel SAML Yapılandırması'nın kalem simgesini seçin.

Temel SAML Yapılandırması bölümünde, uygulamayı IdP tarafından başlatılan modda yapılandırmak istiyorsanız, aşağıdaki alanların değerlerini girin:

a. Tanımlayıcı metin kutusuna aşağıdaki formülü kullanan bir URL girin:

https://<subdomain>.jamfcloud.com/saml/metadatab. Yanıt URL'si metin kutusuna aşağıdaki formülü kullanan bir URL girin:

https://<subdomain>.jamfcloud.com/saml/SSOEk URL'leri ayarla'yı seçin. Uygulamayı SP ile başlatılan modda yapılandırmak istiyorsanız, Oturum açma URL'si metin kutusuna aşağıdaki formülü kullanan bir URL girin:

https://<subdomain>.jamfcloud.comDekont

Bu değerler gerçek değildir. Bu değerleri gerçek tanımlayıcı, yanıt URL'si ve oturum açma URL'si ile güncelleştirin. Jamf Pro portalında, öğreticinin ilerleyen bölümlerinde açıklanan Çoklu Oturum Açma bölümünden gerçek tanımlayıcı değerini alacaksınız. Tanımlayıcı değerinden gerçek alt etki alanı değerini ayıklayabilir ve bu alt etki alanı bilgilerini oturum açma URL'niz ve yanıt URL'niz olarak kullanabilirsiniz. Temel SAML Yapılandırması bölümünde gösterilen formüllere de başvurabilirsiniz.

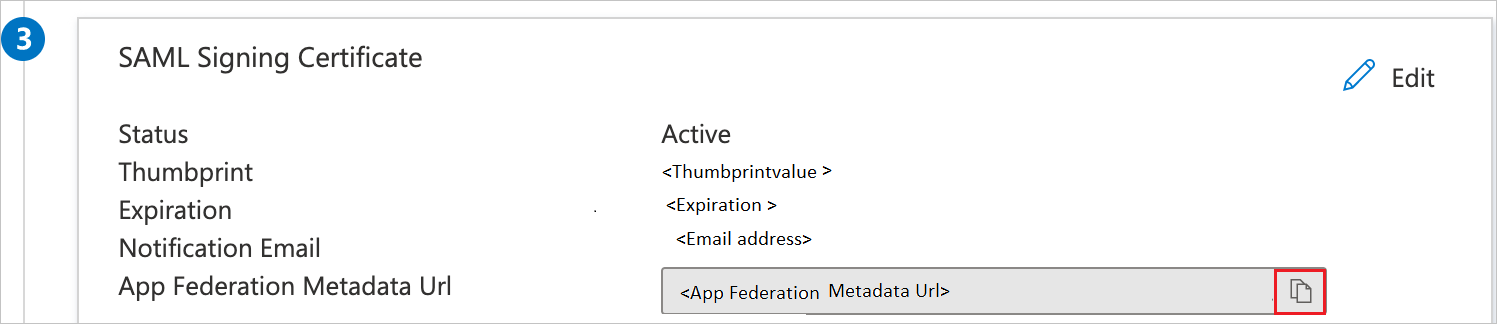

SAML ile Çoklu Oturum Açmayı Ayarla sayfasında, SAML İmzalama Sertifikası bölümüne gidin, Uygulama Federasyonu Meta Verileri URL'sini kopyalamak için kopyala düğmesini seçin ve bilgisayarınıza kaydedin.

Microsoft Entra test kullanıcısı oluşturma

Bu bölümde B.Simon adlı bir test kullanıcısı oluşturacaksınız.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Kullanıcıları Tüm kullanıcılar'a> göz atın.

- Ekranın üst kısmındaki Yeni kullanıcı'ya tıklayın.

- Kullanıcı özellikleri bölümünde şu adımları izleyin:

- Ad alanına

B.Simongirin. - Kullanıcı adı alanına [ad]@[şirket etki alanı] girin.[ uzantı]. Örneğin,

B.Simon@contoso.com. - Parolayı göster onay kutusunu seçin ve ardından Parola kutusunda görüntülenen değeri not edin.

- Oluştur’u seçin.

- Ad alanına

Microsoft Entra test kullanıcısını atama

Bu bölümde, B.Simon'a Jamf Pro'ya erişim izni verirsiniz.

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Jamf Pro'ya göz atın.

- Uygulamanın genel bakış sayfasında Yönet bölümünü bulun ve Kullanıcılar ve gruplar'ı seçin.

- Kullanıcı ekle'yi ve ardından Atama Ekle iletişim kutusunda Kullanıcılar ve gruplar'ıseçin.

- Kullanıcılar ve gruplar iletişim kutusunda, Kullanıcılar listesinden B.Simon'ı seçin ve ardından ekranın en altındaki Seç düğmesini seçin.

- Kullanıcılara atanacak bir rol bekliyorsanız Rol seçin açılan listesinden bu rolü seçebilirsiniz. Bu uygulama için hiçbir rol ayarlanmamışsa, "Varsayılan Erişim" rolünün seçili olduğunu görürsünüz.

- Atama Ekle iletişim kutusunda Ata düğmesini seçin.

Jamf Pro'da SSO yapılandırma

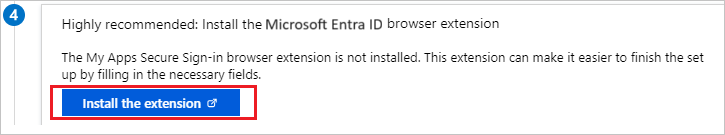

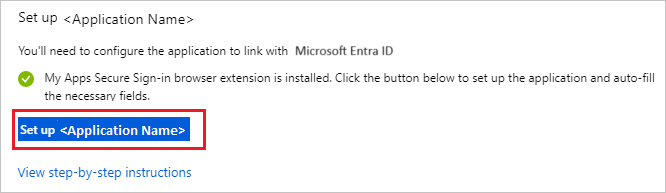

Jamf Pro'da yapılandırmayı otomatikleştirmek için Uzantıyı yükle'yi seçerek Uygulamalarım Güvenli Oturum Açma tarayıcı uzantısını yükleyin.

Uzantıyı tarayıcıya ekledikten sonra Jamf Pro'yı ayarla'yı seçin. Jamf Pro uygulaması açıldığında, oturum açmak için yönetici kimlik bilgilerini sağlayın. Tarayıcı uzantısı uygulamayı otomatik olarak yapılandıracak ve 3 ile 7 arasında adımları otomatikleştirir.

Jamf Pro'yu el ile ayarlamak için yeni bir web tarayıcısı penceresi açın ve Jamf Pro şirket sitenizde yönetici olarak oturum açın. Ardından aşağıdaki adımları uygulayın.

Sayfanın sağ üst köşesinden Ayarlar simgesini seçin.

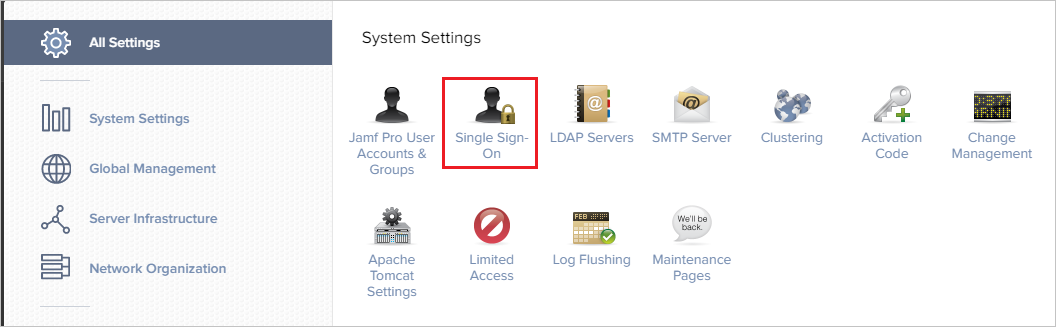

Çoklu Oturum Açma'ya tıklayın.

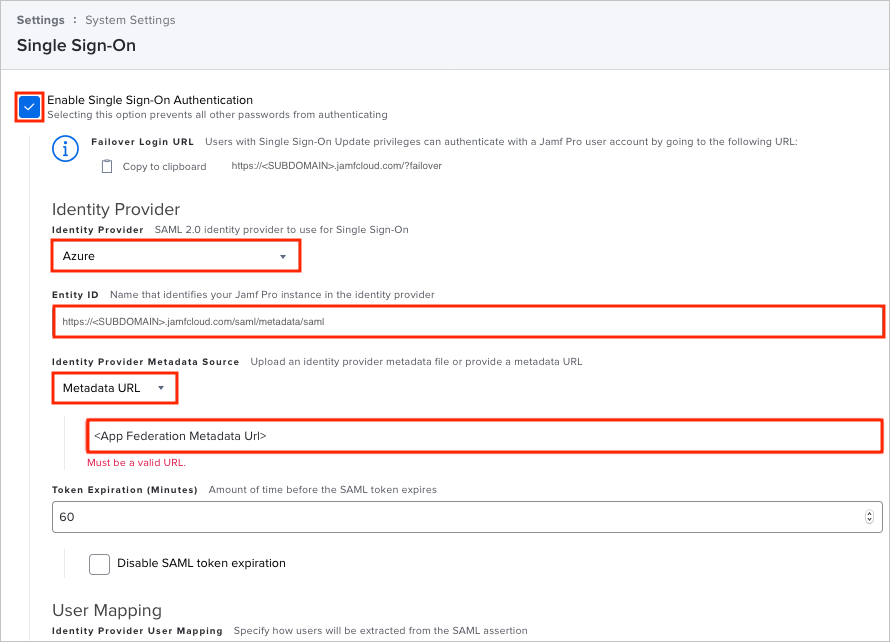

Çoklu Oturum Açma sayfasında aşağıdaki adımları izleyin.

a. Düzenle'yi seçin.

b. Çoklu Oturum Açma Kimlik Doğrulamasını Etkinleştir onay kutusunu seçin.

c. Kimlik Sağlayıcısı açılan menüsünden Azure'ı seçenek olarak seçin.

d. VARLıK Kimliği değerini kopyalayın ve Temel SAML Yapılandırması bölümündeki Tanımlayıcı (Varlık Kimliği) alanına yapıştırın.

Dekont

Temel SAML Yapılandırması bölümündeki oturum açma URL'sini

<SUBDOMAIN>ve yanıt URL'sini tamamlamak için alandaki değeri kullanın.e. Kimlik Sağlayıcısı Meta Veri Kaynağı açılan menüsünden Meta Veri URL'si'ni seçin. Görüntülenen alana, kopyaladığınız Uygulama Federasyon Meta Verileri Url'si değerini yapıştırın.

f. (İsteğe bağlı) Belirteç süre sonu değerini düzenleyin veya "SAML belirteci süre sonunu devre dışı bırak" seçeneğini belirleyin.

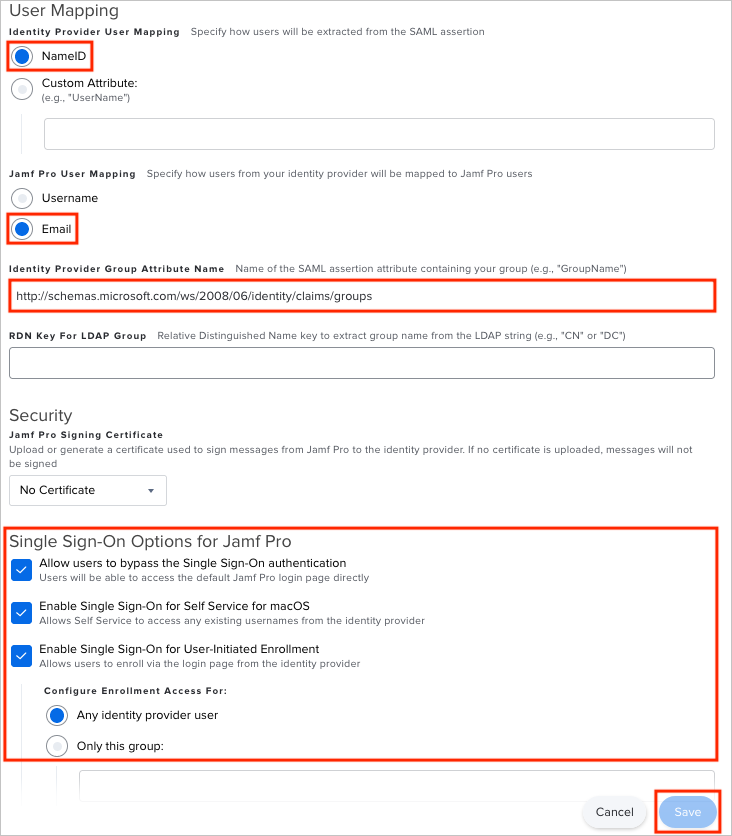

Aynı sayfada, aşağı kaydırarak Kullanıcı Eşlemesi bölümüne gelin. Ardından aşağıdaki adımları uygulayın.

a. Kimlik Sağlayıcısı Kullanıcı Eşlemesi için NameID seçeneğini belirleyin. Varsayılan olarak, bu seçenek NameID olarak ayarlanır, ancak özel bir öznitelik tanımlayabilirsiniz.

b. Jamf Pro Kullanıcı Eşlemesi için E-posta'ya tıklayın. Jamf Pro, IdP tarafından gönderilen SAML özniteliklerini önce kullanıcılar, ardından gruplar tarafından eşler. Bir kullanıcı Jamf Pro'ya erişmeye çalıştığında Jamf Pro, Kimlik Sağlayıcısı'ndan kullanıcı hakkında bilgi alır ve bunu tüm Jamf Pro kullanıcı hesaplarıyla eşleştirir. Gelen kullanıcı hesabı bulunamazsa Jamf Pro bunu grup adına göre eşleştirmeyi dener.

c. Değeri

http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsIDENTITY PROVIDER GROUP ATTRIBUTE NAME alanına yapıştırın.d. Aynı sayfada, aşağı kaydırarak Güvenlik bölümüne gelin ve Kullanıcıların Çoklu Oturum Açma kimlik doğrulamasını atlamasına izin ver'i seçin. Sonuç olarak, kullanıcılar kimlik doğrulaması için Kimlik Sağlayıcısı oturum açma sayfasına yönlendirilmeyecek ve bunun yerine doğrudan Jamf Pro'da oturum açabilir. Bir kullanıcı Kimlik Sağlayıcısı aracılığıyla Jamf Pro'ya erişmeye çalıştığında, IdP tarafından başlatılan SSO kimlik doğrulaması ve yetkilendirme gerçekleşir.

e. Kaydet'i seçin.

Jamf Pro test kullanıcısı oluşturma

Microsoft Entra kullanıcılarının Jamf Pro'da oturum açması için Jamf Pro'da sağlanmalıdır. Jamf Pro'da sağlama el ile gerçekleştirilen bir görevdir.

Kullanıcı hesabı sağlamak için aşağıdaki adımları izleyin:

Jamf Pro şirket sitenizde yönetici olarak oturum açın.

Sayfanın sağ üst köşesindeki Ayarlar simgesini seçin.

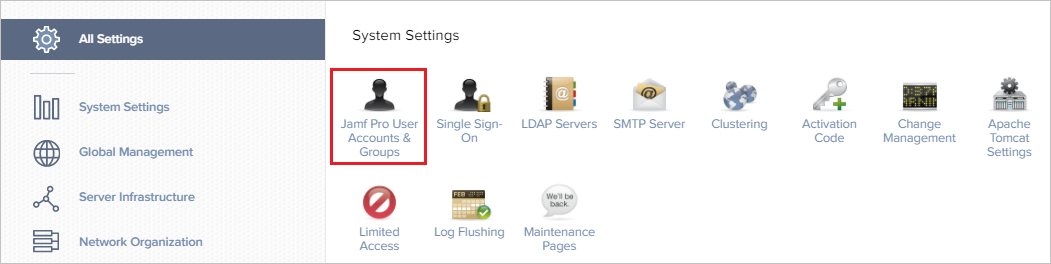

Jamf Pro Kullanıcı Hesapları ve Grupları'nı seçin.

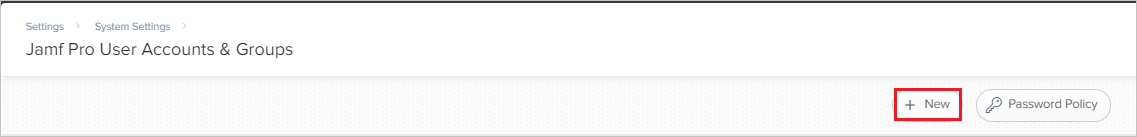

Yeni'yi seçin.

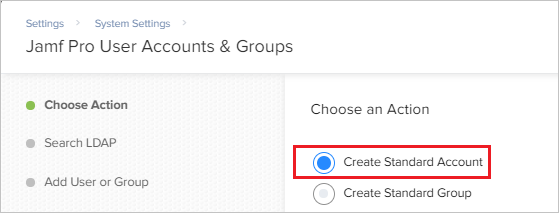

Standart Hesap Oluştur'u seçin.

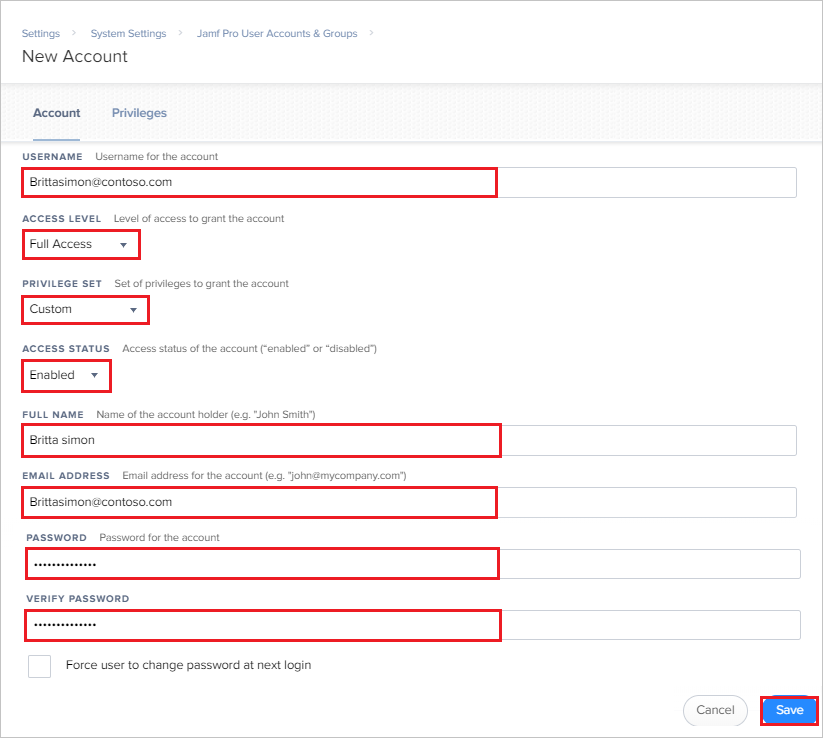

Yeni Hesap iletişim kutusunda aşağıdaki adımları gerçekleştirin:

a. USERNAME alanına, test kullanıcısının tam adını girin

Britta Simon.b. Kuruluşunuza uygun OLAN ERİşİm DÜZEYİ, AYRAÇ KÜMESI ve ERİşİm DURUMU seçeneklerini belirleyin.

c. TAM AD alanına girin

Britta Simon.d. E-POSTA ADRESİ alanına Britta Simon'ın hesabının e-posta adresini girin.

e. PAROLA alanına kullanıcının parolasını girin.

f. PAROLAYI DOĞRULA alanına kullanıcının parolasını yeniden girin.

r. Kaydet'i seçin.

SSO yapılandırmasını test edin

Bu bölümde, Microsoft Entra çoklu oturum açma yapılandırmanızı aşağıdaki seçeneklerle test edin.

SP başlatıldı:

Bu uygulamayı test et'e tıklayın, bu, oturum açma akışını başlatabileceğiniz Jamf Pro Oturum Açma URL'sine yönlendirilir.

Jamf Pro Oturum Açma URL'sine doğrudan gidin ve buradan oturum açma akışını başlatın.

IDP başlatıldı:

- Bu uygulamayı test et'e tıkladığınızda SSO'nun ayarlandığı Jamf Pro'da otomatik olarak oturum açmanız gerekir

Uygulamayı herhangi bir modda test etmek için Microsoft Uygulamalarım de kullanabilirsiniz. Uygulamalarım Jamf Pro kutucuğuna tıkladığınızda, SP modunda yapılandırıldıysa oturum açma akışını başlatmanız için uygulama oturum açma sayfasına yönlendirilirsiniz ve IDP modunda yapılandırıldıysanız, SSO'nun ayarlandığı Jamf Pro'da otomatik olarak oturum açmanız gerekir. Uygulamalarım hakkında daha fazla bilgi için bkz. Uygulamalarım giriş.

Sonraki adımlar

Jamf Pro'yu yapılandırdıktan sonra, kuruluşunuzun hassas verilerini gerçek zamanlı olarak sızdırmayı ve sızmayı koruyan Oturum Denetimi'ni zorunlu kılabilirsiniz. Oturum Denetimi Koşullu Erişim'den genişletir. Bulut için Microsoft Defender Uygulamaları ile oturum denetimini zorunlu kılmayı öğrenin.