Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

UYGULANANLAR: Tüm API Management katmanları

Arka uç API'lerine erişimi yönetmenize yardımcı olmak için API Management örneğiniz bir kimlik bilgisi yöneticisi içerir. API Management örneğinizden API kimlik bilgilerine erişimi yönetmek, depolamak ve denetlemek için kimlik bilgileri yöneticisini kullanın.

Not

- Şu anda, arka uç OAuth 2.0 API'leri için bağlantıları (eski adı yetkilendirmeler) yapılandırmak ve yönetmek için kimlik bilgileri yöneticisini kullanabilirsiniz.

- Kimlik bilgileri yöneticisiyle işlevselliği bozacak değişiklikler yapılmamıştır. OAuth 2.0 kimlik bilgisi sağlayıcıları ve bağlantıları, mevcut API Management yetkilendirme API'lerini ve kaynak sağlayıcısını kullanır.

OAuth 2.0 API'leri için yönetilen bağlantılar

Kimlik bilgisi yöneticisini kullanarak, OAuth 2.0 kullanan bir veya daha fazla arka uç veya SaaS hizmetinde kullanıcıların, grupların ve hizmet sorumlularının kimliğini doğrulama ve yetkilendirme işlemini büyük ölçüde basitleştirebilirsiniz. API Management'ın kimlik bilgisi yöneticisini kullanarak tek bir kod satırı yazmadan OAuth 2.0'ı kolayca yapılandırabilir, onay verebilir, belirteç alabilir, belirteçleri önbelleğe alabilir ve belirteçleri yenileyebilirsiniz. API Management örneğinize, hizmet sorumlularınıza, kullanıcılarınıza veya gruplarınıza kimlik doğrulaması temsilcisi atamak için erişim ilkelerini kullanın. OAuth 2.0 hakkında arka plan için bkz. Microsoft kimlik platformu ve OAuth 2.0 yetkilendirme kodu akışı.

Bu özellik, arka uç hizmetleri için OAuth 2.0 yetkilendirmelerini kullanarak veya abonelik anahtarı olmadan API'leri kullanıma sunmanın yanı sıra hizmet tümleştirmeleri ile güvenlik özelliklerini artırma, uygulama ve koruma aşamasında geliştirme maliyetlerini azaltmaya olanak tanır.

Kullanım örnekleri

API Management'ta yönetilen OAuth bağlantılarını kullanan müşteriler, OAuth 2.0 kullanan SaaS sağlayıcılarına veya arka uç hizmetlerine kolayca bağlanabilir. Burada bazı örnekler verilmiştir:

Saklanan yetkilendirme belirtecini ekleyip istekleri proxy sunucu üzerinden yönlendirerek SaaS arka ucuna kolaylıkla bağlanın.

Yetkilendirme belirtecini ekleyerek bir Azure App Service web uygulamasına veya Azure İşlevleri arka ucuna ara sunucu istekleri gönderir. Bu istekler daha sonra dönüştürme mantığı uygulayan bir SaaS arka ucuna istek gönderebilir.

Kolayca federasyon gerçekleştirmek için birden çok erişim belirteci ekleyerek GraphQL federasyon arka uçlarına proxy istekleri.

Erişim belirteci uç noktasını kullanıma sunma, önbelleğe kaydedilmiş bir belirteç elde etme ve herhangi bir işleme üzerinden kullanıcı adına bir SaaS arka uç erişimi sağlama; örneğin, bir konsol uygulaması veya Kubernetes hizmeti. Sık kullandığınız SaaS SDK'larını desteklenen bir dilde birleştirin.

Azure İşlevleri, birden çok SaaS arka ucuna bağlanırken katılımsız senaryolar sunar.

Dayanıklı İşlevler, SaaS bağlantısı olan Logic Apps'e bir adım daha yaklaşır.

OAuth 2.0 bağlantılarıyla API Management'taki her API, Logic Apps özel bağlayıcısı olarak görev yapabilir.

Kimlik bilgileri yöneticisi nasıl çalışır?

Kimlik bilgisi yöneticisindeki belirteç kimlik bilgileri iki bölümden oluşur: yönetim ve çalışma zamanı.

Kimlik bilgisi yöneticisindeki yönetim bölümü, OAuth 2.0 belirteçleri için bir kimlik bilgisi sağlayıcısı ayarlamayı ve yapılandırmayı, kimlik sağlayıcısı için onay akışını etkinleştirmeyi ve kimlik bilgilerine erişim için kimlik bilgisi sağlayıcısına bir veya daha fazla bağlantı ayarlamayı üstlenir. Ayrıntılar için bkz . Bağlantıların yönetimi.

Çalışma zamanı bölümü, bağlantının

get-authorization-contexterişim ve yenileme belirteçlerini getirmek ve depolamak için ilkeyi kullanır. API Management'a bir çağrı geldiğinde veget-authorization-contextilke yürütülürse, önce mevcut yetkilendirme belirtecinin geçerli olup olmadığını doğrular. Yetkilendirme belirtecinin süresi dolduysa API Management, kimlik sağlayıcısından depolanan belirteçleri yenilemek için bir OAuth 2.0 akışı kullanır. Ardından, erişim belirteci arka uç hizmetine erişimi yetkilendirmek için kullanılır. Ayrıntılar için bkz Bağlantıların çalışma süresi.

Kimlik bilgileri yöneticisi ne zaman kullanılır?

Kimlik bilgisi yöneticisini kullanmaya yönelik üç senaryo aşağıdadır.

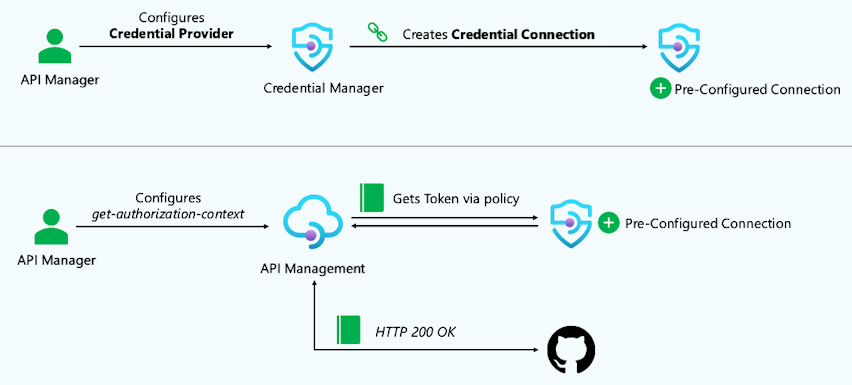

Yapılandırma senaryosu

Kimlik bilgisi sağlayıcısını ve bağlantıyı yapılandırdıktan sonra API yöneticisi bağlantıyı test edebilir. API yöneticisi, yönetilen kimliği kullanarak get-authorization-context ilkesini uygulamak üzere bir test arka uç OAuth API'sini yapılandırır. Api yöneticisi daha sonra test API'sini çağırarak bağlantıyı test edebilir.

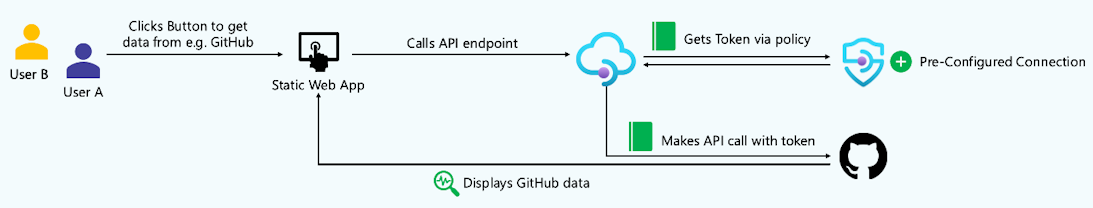

Katılımsız senaryo

Varsayılan olarak, bir bağlantı oluşturulduğunda, API Management örneğinin yönetilen kimliği için bir erişim ilkesi ve bağlantı önceden yapılandırılmıştır. Böyle bir bağlantıyı kullanmak için, farklı kullanıcılar statik web uygulaması gibi bir istemci uygulamasında oturum açabilir ve ardından API Management aracılığıyla kullanıma sunulan bir arka uç API'sini çağırır. Bu çağrıyı yapmak için get-authorization-context ilkesi kullanılarak bağlantılar uygulanır. API çağrısı, kullanıcı bağlamı ile ilgili olmayan önceden yapılandırılmış bir bağlantı kullandığından, aynı veriler tüm kullanıcılara döndürülür.

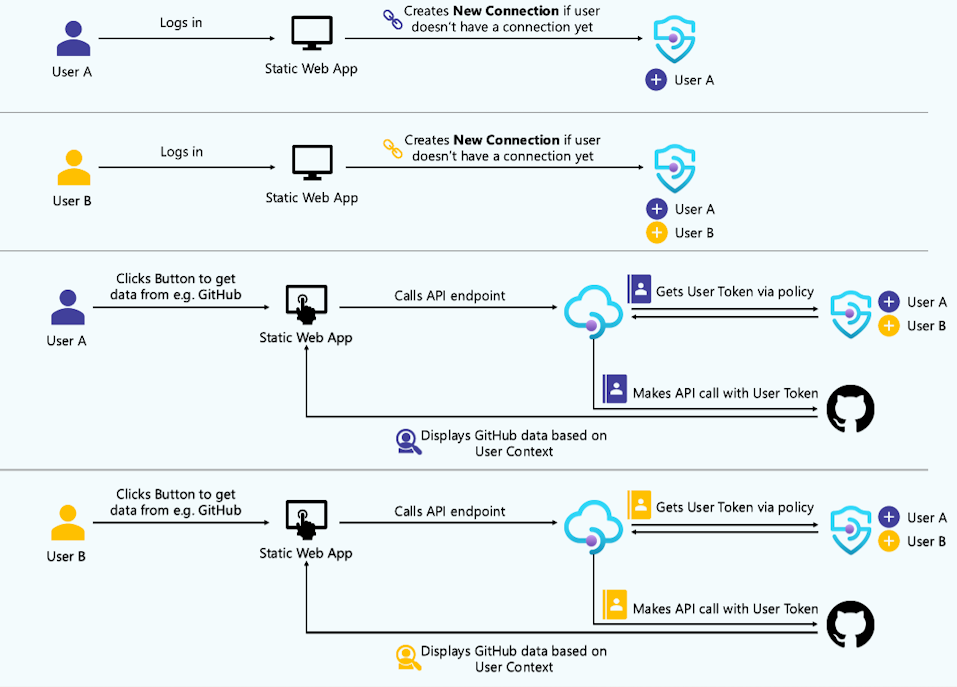

Kullanıcı tarafından devredilen (katılımcı) senaryo

Kullanıcı bağlamı gerektiren arka uç SaaS API'lerini çağıran istemci uygulamalarının (statik web uygulamaları gibi) kullanıcıları için basitleştirilmiş bir kimlik doğrulama deneyimini etkinleştirmek için, Microsoft Entra kullanıcısı veya grup kimliği adına bir bağlantıya erişimi etkinleştirebilirsiniz. Bu durumda, yapılandırılmış bir kullanıcının yalnızca bir kez oturum açması ve onay vermesi gerekir ve API Management örneği bundan sonra kendi bağlantısını oluşturur ve yönetir. API Management bir dış hizmete iletilecek gelen bir çağrı aldığında, erişim belirtecini bağlantıdan isteğe ekler. Bu, API isteklerinin ve yanıtlarının bir bireye yönelik olması (örneğin, kullanıcıya özgü profil bilgilerini alma) için idealdir.

Kimlik bilgileri yöneticisi nasıl yapılandırılır?

Gereksinimler

Yönetilen sistem tarafından atanan kimlik, API Management örneği için etkinleştirilmelidir.

API Management örneğinin 443 numaralı bağlantı noktasında (HTTPS) İnternet'e giden bağlantısı olmalıdır.

Kullanılabilirlik

Tüm API Management hizmet katmanları

Kendi kendine barındırılan ağ geçidinde desteklenmez

Bağımsız bulutlarda veya şu bölgelerde desteklenmez: australiacentral, australiacentral2, indiacentral

Adım adım örnekler

- Kimlik bilgisi yöneticisini yapılandırma - GitHub API'si

- Kimlik bilgisi yöneticisini yapılandırma - Microsoft Graph API

- Kimlik bilgisi yöneticisini yapılandırma - arka uç API'sine kullanıcı tarafından atanan erişim

Güvenlik konuları

Erişim belirteci ve diğer gizli diziler (örneğin, istemci gizli dizileri) bir zarf şifrelemesi ile şifrelenir ve dahili, çok kiracılı bir depolamada depolanır. Veriler, veri başına benzersiz bir anahtar kullanılarak AES-128 ile şifrelenir. Bu anahtarlar, Azure Key Vault'ta depolanan bir ana sertifikayla asimetrik olarak şifrelenir ve her ay döndürülür.

Sınırlar

| Kaynak | Sınır |

|---|---|

| Hizmet örneği başına en fazla kimlik bilgisi sağlayıcısı sayısı | 1.000 |

| Kimlik bilgisi sağlayıcısı başına en fazla bağlantı sayısı | 10.000 |

| Bağlantı başına en fazla erişim ilkesi sayısı | 100 |

| Bağlantı başına dakika başına en fazla yetkilendirme isteği sayısı | 250 |

Sık sorulan sorular (SSS)

Erişim belirteçleri ne zaman yenilenir?

Yetkilendirme kodu türünde bir bağlantı için erişim belirteçleri aşağıdaki gibi yenilenir:

Çalışma zamanında get-authorization-context politikası yürütüldüğünde, API Management depolanan erişim belirtecinin geçerli olup olmadığını kontrol eder. Belirtecin süresi dolduysa veya süresi dolmak üzereyse API Management, yeni bir erişim belirteci ve yapılandırılan kimlik sağlayıcısından yeni bir yenileme belirteci getirmek için yenileme belirtecini kullanır. Yenileme belirtecinin süresi dolduysa bir hata oluşur ve bağlantının çalışması için yeniden kimlik doğrulaması yapılması gerekir.

İstemci sırrının süresi kimlik sağlayıcısında dolarsa ne olur?

Çalışma zamanında API Management yeni belirteçleri getiremez ve bir hata oluşur.

Bağlantı yetkilendirme kodu türündeyse, istemci gizli dizisinin kimlik bilgisi sağlayıcısı düzeyinde güncelleştirilmesi gerekir.

Bağlantı istemci kimlik bilgileri türündeyse, istemci gizli dizisinin bağlantı düzeyinde güncelleştirilmesi gerekir.

Bu özellik bir sanal ağ içinde çalışan API Management kullanılarak destekleniyor mu?

Evet, 443 numaralı bağlantı noktasında AzureConnectors hizmet etiketine giden bağlantı etkinleştirildiği sürece. Daha fazla bilgi için Sanal ağ yapılandırma başvurusu'na bakın.

Bir kimlik bilgisi sağlayıcısı silindiğinde ne olur?

Altındaki tüm bağlantılar ve erişim ilkeleri de silinir.

Erişim belirteçleri API Management tarafından önbelleğe alınmış mı?

Klasik ve v2 hizmet katmanlarında erişim belirteci, belirteç süre sonu süresinden üç dakika öncesine kadar API Management örneği tarafından önbelleğe alınır. Erişim belirtecinin süresi dolmasına üç dakikadan az kaldıysa, erişim belirtecinin süresi dolana kadar önbelleğe alınan süre olacaktır.

Erişim belirteçleri Tüketim katmanında önbelleğe alınmaz.

İlgili içerik

- Bağlantılar için kimlik bilgisi sağlayıcılarını yapılandırma

- Microsoft Graph API'si veya GitHub API'siiçin bağlantı yapılandırma ve kullanma

- Kullanıcı tarafından atanan erişim için bağlantı yapılandırma

- Kimlik bilgisi sağlayıcısı için birden çok bağlantıyı yapılandırma