Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Uygulama kodunuzda kullanmak veya Azure App Service'teözel Etki Alanı Adı Sistemi (DNS) adlarının güvenliğini sağlamaya yardımcı olmak için dijital güvenlik sertifikaları ekleyebilirsiniz. App Service yüksek ölçeklenebilirlik sunan, otomatik yama uygulayan bir web barındırma hizmeti sağlar. Sertifikalar şu anda Aktarım Katmanı Güvenliği (TLS) sertifikaları olarak adlandırılır. Bunlar daha önce Güvenli Yuva Katmanı (SSL) sertifikaları olarak biliniyordu. Bu özel veya genel sertifikalar, İnternet bağlantılarının güvenliğini sağlamanıza yardımcı olur. Sertifikalar tarayıcınız, ziyaret ettiğiniz web siteleri ve web sitesi sunucusu arasında gönderilen verileri şifreler.

Aşağıdaki tabloda, App Service'te sertifika ekleme seçenekleriniz listelenmiştir.

| Seçenek | Açıklama |

|---|---|

| Ücretsiz App Service yönetilen sertifikası oluşturma | App Service'te özel etki alanınızın güvenliğini artırmanız gerekiyorsa ücretsiz ve kullanımı kolay bir özel sertifika. |

| App Service sertifikalarını içeri aktarma | Azure özel sertifikayı yönetir. Otomatik sertifika yönetiminin basitliğini ve yenileme ve dışarı aktarma seçeneklerinin esnekliğini birleştirir. |

| Azure Key Vault'tan sertifika içeri aktarma | PKCS12 sertifikalarınızı yönetmek için Key Vault kullanıyorsanız kullanışlıdır. Bkz. Özel sertifika gereksinimleri. |

| Özel sertifikayı karşıya yükleme | Microsoft dışı bir sağlayıcıdan özel sertifikanız zaten varsa, bu sertifikayı karşıya yükleyebilirsiniz. Bkz. Özel sertifika gereksinimleri. |

| Ortak sertifikayı karşıya yükleme | Ortak sertifikalar özel etki alanlarının güvenliğini sağlamak için kullanılmaz, ancak uzak kaynaklara erişmeleri gerekiyorsa bunları kodunuz içine yükleyebilirsiniz. |

Önkoşullar

Bir App Service uygulaması oluşturun. Uygulamanın App Service planı Temel, Standart, Premium veya Yalıtılmış katmanında olmalıdır. Katmanı güncelleştirmek için bkz. Uygulamanın ölçeğini artırma.

Özel bir sertifika için App Service'in tüm gereksinimlerini karşıladığından emin olun.

Yalnızca ücretsiz sertifika:

- Sertifikayı istediğiniz etki alanını App Service'e eşleyin. Daha fazla bilgi için bkz. Öğretici: Mevcut özel DNS adını Azure Uygulaması Hizmeti ile eşleme.

- Kök etki alanı (contoso.com gibi) için uygulamanızda herhangi bir IP kısıtlaması yapılandırılmadığından emin olun. Hem sertifika oluşturma hem de kök etki alanı için düzenli yenileme, uygulamanızın İnternet'ten erişilebilir olmasına bağlıdır.

Özel sertifika gereksinimleri

Ücretsiz App Service tarafından yönetilen sertifika ve App Service sertifikası, App Service gereksinimlerini zaten karşılıyor. Özel bir sertifikayı App Service'e yüklemeyi veya içeri aktarmayı seçerseniz, sertifikanızın aşağıdaki gereksinimleri karşılaması gerekir:

- Parola korumalı pfx dosyası olarak dışarı aktarılmalıdır.

- Sertifika zincirindeki tüm ara sertifikaları ve kök sertifikayı içerir.

TLS bağlamasında özel bir etki alanının güvenliğini sağlamaya yardımcı olmak istiyorsanız, sertifikanın şu ek gereksinimleri karşılaması gerekir:

- Sunucu kimlik doğrulaması için genişletilmiş anahtar kullanımı içerir (OID = 1.3.6.1.5.5.7.3.1).

- Güvenilir bir sertifika yetkilisi tarafından imzalanmalıdır.

Uyarı

Eliptik Eğri Şifrelemesi (ECC) sertifikaları PFX olarak yüklendiğinde App Service ile çalışır, ancak şu anda Key Vault'tan içeri aktarılamaz. Bu makalenin kapsamına eklenmemişlerdir. ECC sertifikaları oluşturmanın tam adımları için sertifika yetkilinizle birlikte çalışın.

Bir uygulamaya özel sertifika ekledikten sonra, sertifika App Service planının kaynak grubu, bölgesi ve işletim sistemi (OS) bileşimine bağlı bir dağıtım biriminde depolanır. Dahili olarak buna web alanı adı verilir. Bu şekilde sertifikaya aynı kaynak grubu, bölge ve işletim sistemi bileşimindeki diğer uygulamalar erişebilir. App Service'e yüklenen veya içeri aktarılan özel sertifikalar aynı dağıtım birimindeki uygulama hizmetleriyle paylaşılır.

Web alanı başına en fazla 1.000 özel sertifika ekleyebilirsiniz.

Ücretsiz yönetilen sertifika oluşturma

Ücretsiz App Service yönetilen sertifikası, App Service'te özel DNS adınızın güvenliğini sağlamanıza yardımcı olan anahtar teslimi bir çözümdür. App Service, bu TLS/SSL sunucu sertifikanızı herhangi bir eylem gerçekleştirmeden yönetir.

Ücretsiz yönetilen sertifika oluşturmadan önce uygulamanızın önkoşullarını karşıladığınızdan emin olun.

DigiCert ücretsiz sertifikalar sağlar. Bazı etki alanları için, değer ile bir 0 issue digicert.com oluşturarak sertifika veren olarak DigiCert'e açıkça izin vermelisiniz.

Azure sertifikaları sizin için tamamen yönetir, böylece kök veren de dahil olmak üzere yönetilen sertifikanın herhangi bir yönü istediğiniz zaman değişebilir. Sertifika yenilemeleri hem genel hem de özel anahtar bölümlerini değiştirir. Bu sertifika değişikliklerinin tümü denetiminizin dışındadır. Sabit bağımlılıklardan ve uygulama sertifikalarını yönetilen sertifikaya veya sertifika hiyerarşisinin herhangi bir bölümüne sabitlemekten kaçının. Sertifika sabitleme davranışına ihtiyacınız varsa, bu makaledeki diğer kullanılabilir yöntemleri kullanarak özel etki alanınıza bir sertifika ekleyin.

Ücretsiz sertifika aşağıdaki sınırlamalarla birlikte gelir:

- Wildcard sertifikalarını desteklemez.

- Sertifika parmak izleri kullanılarak istemci sertifikası olarak kullanım desteği sağlamaz, bu yöntem kullanımdan kaldırılacak ve kaldırılması planlanmaktadır.

- Özel DNS'i desteklemez.

- Dışarı aktarılamaz.

- App Service Ortamında desteklenmez.

- Yalnızca alfasayısal karakterleri, kısa çizgileri (-) ve nokta (.) destekler.

- En fazla 64 karakter uzunluğundaki özel etki alanlarını destekler.

- Web uygulamanızın IP adresine işaret eden bir A kaydı olmalıdır.

- Genel olarak erişilebilen uygulamalarda olmalıdır.

- Azure Traffic Manager ile tümleştirilmiş kök etki alanlarında desteklenmez.

- Başarılı sertifika verme ve yenileme işlemleri için önceki tüm ölçütleri karşılaması gerekir.

Azure portalının sol bölmesinde App Services><uygulama adı'nı> seçin.

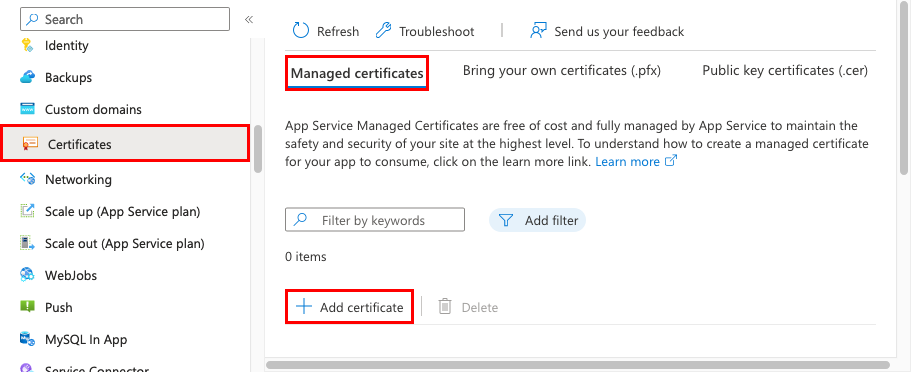

Uygulamanızın sol bölmesinde Sertifikalar'ı seçin. Yönetilen sertifikalar bölmesinde Sertifika ekle'yi seçin.

Ücretsiz sertifika için özel etki alanını seçin ve ardından Doğrula'yı seçin. Doğrulama tamamlandığında Ekle'yi seçin. Desteklenen her özel etki alanı için yalnızca bir yönetilen sertifika oluşturabilirsiniz.

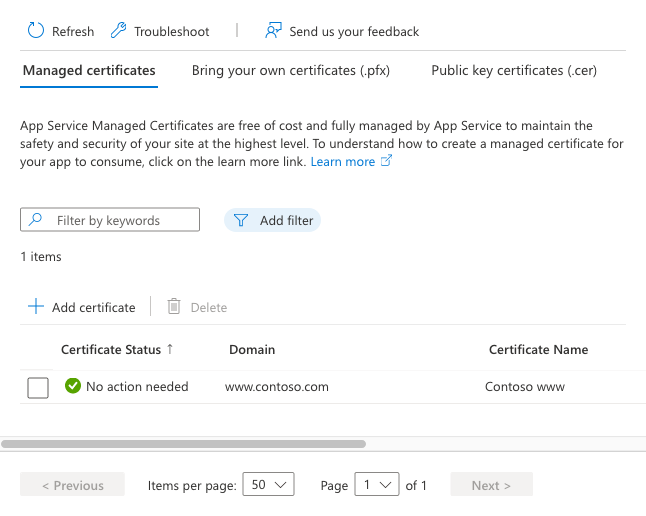

İşlem tamamlandıktan sonra, sertifika Yönetilen sertifikalar listesinde görünür.

Bu sertifikaya sahip özel bir etki alanı için güvenlik sağlamak için bir sertifika bağlaması oluşturmanız gerekir. Azure Uygulaması Hizmeti'nde TLS/SSL bağlaması ile özel bir DNS adının güvenliğini sağlama bölümünde yer alan adımları izleyin.

App Service sertifikalarını içeri aktarma

App Service sertifikasını içeri aktarmak için önce bir App Service sertifikası satın alıp yapılandırın ve ardından buradaki adımları izleyin.

Azure portalının sol bölmesinde App Services><uygulama adı'nı> seçin.

Uygulamanızın sol bölmesinde Sertifikalar>Kendi sertifikalarınızı getirin (.pfx)> seçin.

Kaynak altında App Service Sertifikasını İçeri Aktar'ı seçin.

App Service sertifikası'nın altında, oluşturduğunuz sertifikayı seçin.

Sertifika kolay adı altında, sertifikaya uygulamanızda bir ad verin.

Doğrula'yı seçin. Doğrulama başarılı olduğunda Ekle'yi seçin.

İşlem tamamlandıktan sonra, sertifika Kendi sertifikalarınızı getirin (.pfx) listesinde görünür.

Bu sertifikayla özel bir etki alanının güvenliğini sağlamaya yardımcı olmak için bir sertifika bağlaması oluşturmanız gerekir. Azure Uygulaması Hizmeti'nde TLS/SSL bağlaması ile özel bir DNS adının güvenliğini sağlama bölümünde yer alan adımları izleyin.

Key Vault'tan sertifika içeri aktarma

Sertifikalarınızı yönetmek için Key Vault kullanıyorsanız, gereksinimleri karşılıyorsanız Bir PKCS12 sertifikasını Key Vault'tan App Service'e aktarabilirsiniz.

Uygulama Hizmetine kasadan okuma yetkisi verme

Varsayılan olarak App Service kaynak sağlayıcısının anahtar kasanıza erişimi yoktur. Sertifika dağıtımında anahtar kasası kullanmak için, kaynak sağlayıcısının (App Service) anahtar kasasına okuma erişimini yetkilendirmeniz gerekir. Erişim ilkesi veya rol tabanlı erişim denetimi (RBAC) ile erişim vekleyebilirsiniz.

| Kaynak sağlayıcısı | Hizmet sorumlusu uygulama kimliği / atanan | Key Vault RBAC rolü |

|---|---|---|

Azure App Service veya Microsoft.Azure.WebSites |

-

abfa0a7c-a6b6-4736-8310-5855508787cd Azure Cloud Services için - 6a02c803-dafd-4136-b4c3-5a6f318b4714 Hükümet için Azure Bulut Hizmetleri |

Sertifika Kullanıcısı |

Hizmet asıl uygulama kimliği veya atanmış değer, App Service kaynak sağlayıcısının kimliğidir. RBAC kullanılarak erişim verildiğinde, hizmet sorumlusu uygulama kimliğinin ilgili nesne kimliği kiracıya özgüdür. Erişim ilkesi kullanarak App Service kaynak sağlayıcısı için Key Vault izinlerini yetkilendirmeyi öğrenmek için bkz. Azure rol tabanlı erişim denetimiyle Key Vault anahtarlarına, sertifikalarına ve gizli dizilerine erişim sağlama.

az role assignment create --role "Key Vault Certificate User" --assignee "abfa0a7c-a6b6-4736-8310-5855508787cd" --scope "/subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}/providers/Microsoft.KeyVault/vaults/{key-vault-name}"

Kasadan uygulamanıza sertifika içe aktarma

Azure portalının sol bölmesinde App Services><uygulama adı'nı> seçin.

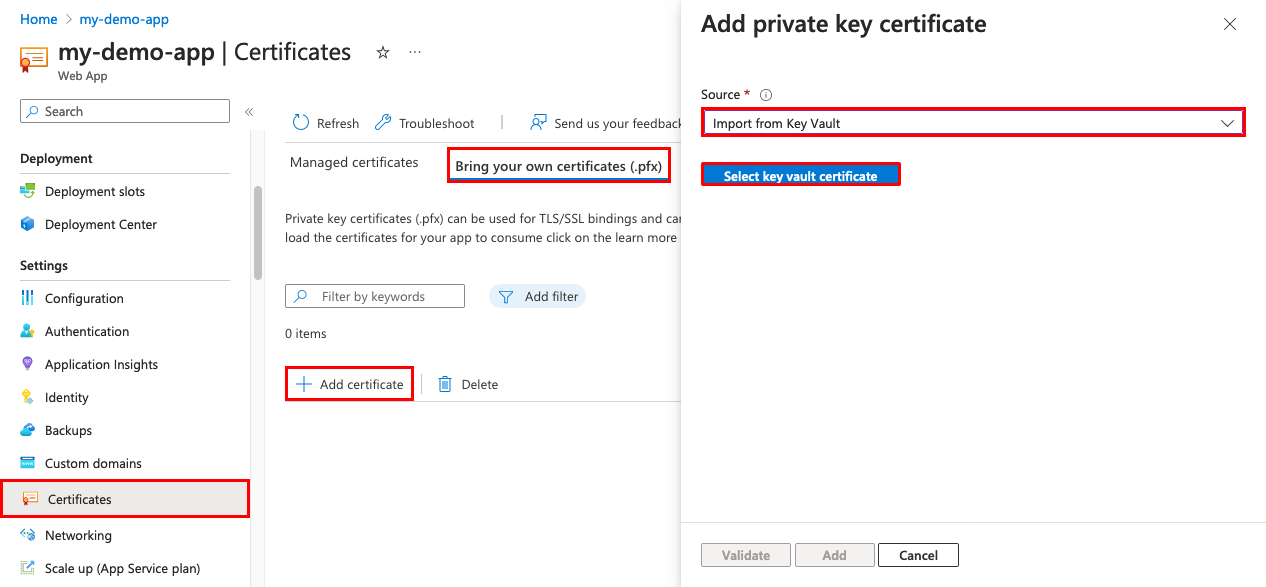

Uygulamanızın sol bölmesinde Sertifikalar>Kendi sertifikalarınızı getirin (.pfx)> seçin.

Kaynak bölümünde Key Vault'tan içeri aktar'ı seçin.

"Anahtar kasası sertifikasını seç."

Sertifikayı seçmenize yardımcı olması için aşağıdaki tabloyu kullanın:

Ayarlar Açıklama Abonelik Anahtar kasası ile ilişkili abonelik hizmeti. Key Vault İçeri aktarmak istediğiniz sertifikayı içeren anahtar kasası. Sertifika Bu listeden kasada bulunan bir PKCS12 sertifikası seçin. Kasadaki tüm PKCS12 sertifikaları parmak izleriyle birlikte listelenir, ancak App Service'te tüm sertifikalar desteklenmez. Seçiminizi tamamladıktan sonraDoğrula'yı> ve ardından Ekle'yi seçin.

İşlem tamamlandıktan sonra, sertifika Kendi sertifikalarınızı getirin (.pfx) listesinde görünür. İçeri aktarma işlemi bir hatayla başarısız olursa, sertifika App Service gereksinimlerini karşılamıyor.

Key Vault'taki sertifikanızı yeni bir sertifikayla güncelleştirirseniz, App Service sertifikanızı 24 saat içinde otomatik olarak eşitler.

Bu sertifikayla özel bir etki alanının güvenliğini sağlamaya yardımcı olmak için bir sertifika bağlaması oluşturmanız gerekir. Azure Uygulaması Hizmeti'nde TLS/SSL bağlaması ile özel bir DNS adının güvenliğini sağlama bölümünde yer alan adımları izleyin.

Özel sertifikayı karşıya yükleme

Sertifika sağlayıcınızdan bir sertifika aldıktan sonra, bu bölümdeki adımları izleyerek sertifikayı App Service için hazır hale getirin.

Ara sertifikaları birleştirme

Sertifika yetkiliniz size sertifika zincirinde birden çok sertifika veriyorsa, aynı sırayı izleyerek sertifikaları birleştirmeniz gerekir.

Bir metin düzenleyicisinde, alınan her sertifikayı açın.

Birleştirilmiş sertifikayı depolamak için mergedcertificate.crt adlı bir dosya oluşturun.

Her sertifikanın içeriğini bu dosyaya kopyalayın. Sertifika zinciri tarafından belirtilen sertifika dizisini izlediğinden emin olun. Sertifikanızla başlayın ve kök sertifikayla bitirin, örneğin:

-----BEGIN CERTIFICATE----- <your entire Base64 encoded SSL certificate> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 1> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 2> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded root certificate> -----END CERTIFICATE-----

Birleştirilmiş özel sertifikayı .pfx'e dışarı aktarma

Şimdi, birleştirilmiş TLS/SSL sertifikanızı sertifika isteğinizi oluşturmak için kullanılan özel anahtarla dışarı aktarın. Sertifika isteğinizi OpenSSL kullanarak oluşturduysanız bir özel anahtar dosyası oluşturmuşsunuz demektir.

OpenSSL v3, varsayılan şifrelemeyi 3DES'den AES256'ya değiştirdi. Değişikliği geçersiz kılmak için komut satırını -keypbe PBE-SHA1-3DES -certpbe PBE-SHA1-3DES -macalg SHA1 kullanın.

OpenSSL v1 varsayılan olarak 3DES kullanır, bu nedenle oluşturulan .pfx dosyaları herhangi bir özel değişiklik yapılmadan desteklenir.

Sertifikanızı bir .pfx dosyasına aktarmak için aşağıdaki komutu çalıştırın. private-key-file ve< merged-certificate-file><>özel anahtarınızın ve birleştirilmiş sertifika dosyanızın yolları ile değiştirin.

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>İstendiğinde dışarı aktarma işlemi için bir parola belirtin. TLS/SSL sertifikanızı daha sonra App Service'e yüklediğinizde, bu parolayı sağlamanız gerekir.

Sertifika isteğinizi oluşturmak için IIS veya Certreq.exe kullandıysanız sertifikayı yerel bilgisayarınıza yükleyin ve sertifikayı bir .pfx dosyasına aktarın.

Sertifikayı App Service'e yükleme

Artık sertifikayı App Service'e yüklemeye hazırsınız.

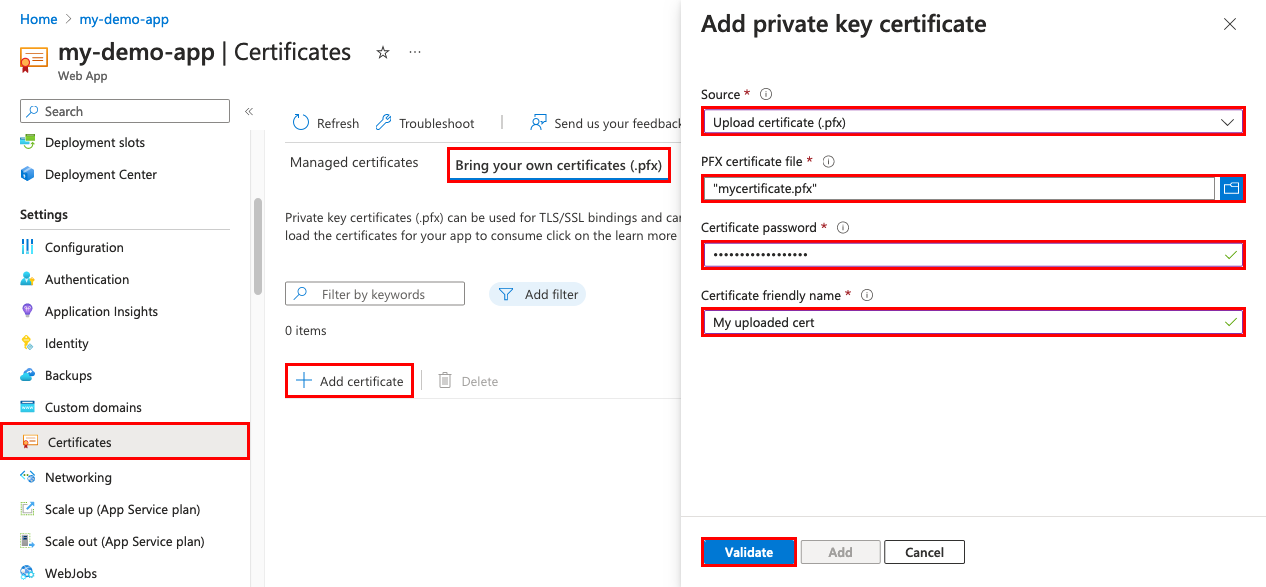

Azure portalının sol bölmesinde App Services><uygulama adı'nı> seçin.

Uygulamanızın sol bölmesinde Sertifikalar>Kendi sertifikalarınızı getirin (.pfx)>Sertifikayı karşıya yükle (.pfx)'i seçin.

.pfx sertifikasını karşıya yüklemenize yardımcı olmak için aşağıdaki tabloyu kullanın:

Ayarlar Açıklama PFX sertifika dosyası .pfx dosyanızı seçin. Sertifika parolası .pfx dosyasını dışarı aktarırken oluşturduğunuz parolayı girin. Sertifika tanımlayıcı adı Web uygulamanızda görünen sertifika adı. Seçiminizi tamamladıktan sonraDoğrula'yı> ve ardından Ekle'yi seçin.

İşlem tamamlandıktan sonra, sertifika Kendi sertifikalarınızı getirin (.pfx) listesinde görünür.

Bu sertifikaya sahip özel bir etki alanı için güvenlik sağlamak için bir sertifika bağlaması oluşturmanız gerekir. Azure Uygulaması Hizmeti'nde TLS/SSL bağlaması ile özel bir DNS adının güvenliğini sağlama bölümünde yer alan adımları izleyin.

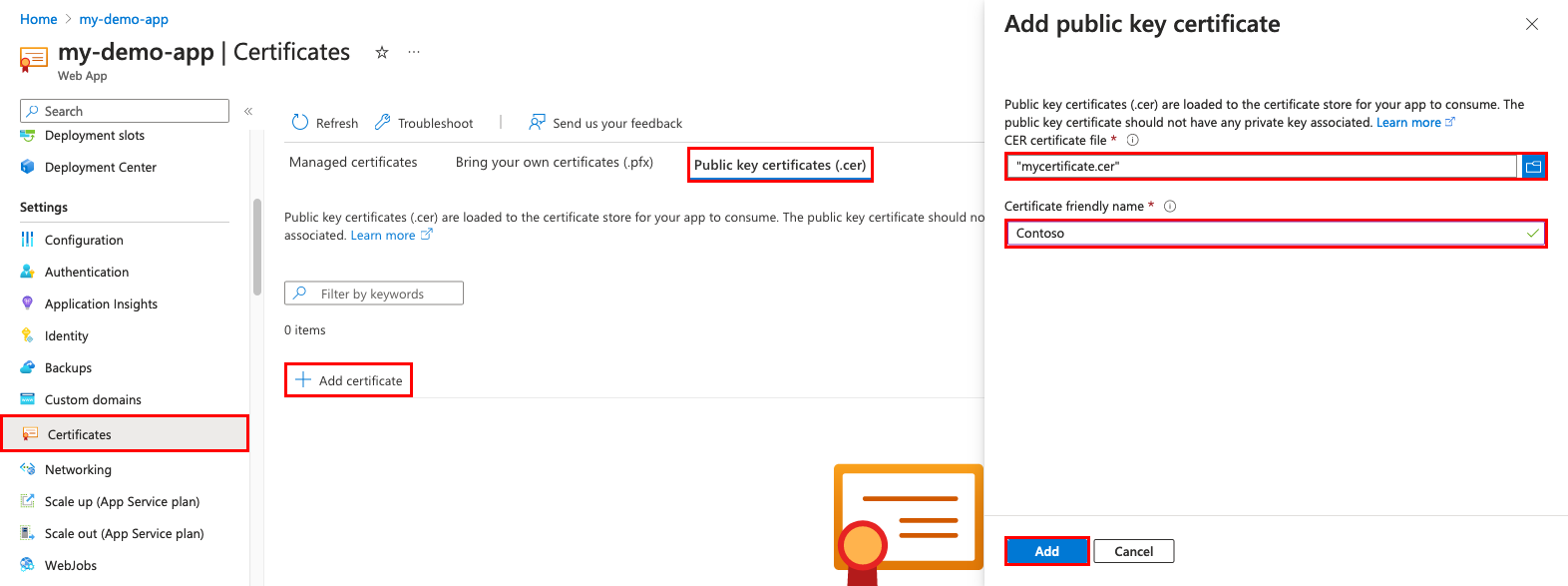

Ortak sertifikayı karşıya yükleme

Ortak sertifikalar .cer biçiminde desteklenir.

Bir genel sertifikayı bir uygulamaya yükledikten sonra, yalnızca karşıya yüklendiği uygulama tarafından erişilebilir. Genel sertifikalar, erişim gerektiren her bir web uygulamasına yüklenmelidir. App Service Ortamı'na özgü senaryolar için sertifikalar ve App Service Ortamı belgelerine bakın.

App Service planı başına en fazla 1.000 genel sertifika yükleyebilirsiniz.

Azure portalının sol bölmesinde App Services><uygulama adı'nı> seçin.

Uygulamanızın sol bölmesinde Sertifikalar>Ortak anahtar sertifikaları (.cer)> seçin.

.cer sertifikasını karşıya yüklemenize yardımcı olmak için aşağıdaki tabloyu kullanın:

Ayarlar Açıklama .cer uzantılı sertifika dosyası .cer dosyanızı seçin. Sertifika tanımlayıcı adı Web uygulamanızda görünen sertifika adı. bitirdikten sonra Ekle'yi seçin.

Sertifika karşıya yüklendikten sonra sertifika parmak izini kopyalayın ve sertifikayı erişilebilir hale getirme'yi gözden geçirin.

Süresi dolan sertifikayı yenileme

Sertifikanın süresi dolmadan önce, yenilenen sertifikayı App Service'e eklediğinizden emin olun. İşlemin sertifika türüne bağlı olduğu tüm sertifika bağlamalarını güncelleştirin. Örneğin, App Service sertifikası da dahil olmak üzere Key Vault'tan içeri aktarılan bir sertifika 24 saatte bir App Service ile otomatik olarak eşitlenir ve sertifikayı yenilediğinizde TLS/SSL bağlamasını güncelleştirir.

Karşıya yüklenen bir sertifika için otomatik bağlama güncelleştirmesi yoktur. Senaryonuza göre ilgili bölümü gözden geçirin:

- Karşıya yüklenen sertifikayı yenileme

- App Service sertifikalarını yenileme

- Key Vault'tan içeri aktarılan bir sertifikayı yenileme

Yüklenen sertifikayı yenile

Süresi dolan bir sertifikayı değiştirdiğinizde, sertifika bağlamasını yeni sertifikayla güncelleştirme şekliniz kullanıcı deneyimini olumsuz etkileyebilir. Örneğin, bir bağlamayı sildiğinizde, bu bağlama IP tabanlı olsa bile gelen IP adresiniz değişebilir. Bu sonuç özellikle ZATEN IP tabanlı bağlamada olan bir sertifikayı yenilediğinizde etkilidir.

Uygulamanızın IP adresinde değişiklik olmasını önlemek ve HTTPS hataları nedeniyle uygulamanızın kapalı kalma süresini önlemek için şu adımları izleyin:

Uygulamanızın Özel etki alanları sayfasına gidin, ... düğmesini ve ardından Bağlamayı güncelleştir'i seçin.

Yeni sertifikayı ve ardından Güncelleştir'i seçin.

Var olan sertifikayı silin.

Key Vault'tan içeri aktarılan bir sertifikayı yenileme

App Service sertifikasını yenilemek için bkz . App Service sertifikasını yenileme.

Key Vault'tan App Service'e aktardığınız bir sertifikayı yenilemek için bkz. Azure Key Vault sertifikanızı yenileme.

Anahtar kasanızda sertifika yenilendikten sonra App Service yeni sertifikayı otomatik olarak eşitler ve 24 saat içinde geçerli tüm sertifika bağlamalarını güncelleştirir. El ile eşitlemek için şu adımları izleyin:

Uygulamanızın Sertifika sayfasına gidin.

Kendi sertifikalarınızı getirin (.pfx) altında, içeri aktarılan anahtar kasası sertifikası için ... düğmesini ve ardından Eşitle'yi seçin.

Sık sorulan sorular

Bir uygulamaya kendi sertifikanızı getirme işlemini nasıl otomatikleştirebilirim?

- Azure CLI: Bir web uygulamasına özel TLS/SSL sertifikası bağlama

- Azure PowerShell: PowerShell kullanarak bir web uygulamasına özel TLS/SSL sertifikası bağlama

Uygulamamda gelen TLS için özel CA sertifikası kullanabilir miyim?

App Service Ortamı sürüm 3'te gelen TLS için özel sertifika yetkilisi (CA) sertifikası kullanabilirsiniz. Bu eylem, çok kiracılı App Service'te mümkün değildir. App Service'in çok kiracılı ve tek kiracılı sürümleri hakkında daha fazla bilgi için, App Service Environment v3 ve App Service genel çok kiracılı karşılaştırma bölümüne bakın.

Uygulamamdan bir özel CA istemci sertifikası kullanarak giden çağrılar yapabilir miyim?

Bu özellik yalnızca çok kiracılı App Service'teki Windows kapsayıcı uygulamaları için desteklenir. App Service Ortamı sürüm 3'te hem kod tabanlı hem de kapsayıcı tabanlı uygulamalarla özel CA istemci sertifikası kullanarak giden çağrılar yapabilirsiniz. App Service'in çok kiracılı ve tek kiracılı sürümleri hakkında daha fazla bilgi için, App Service Environment v3 ve App Service genel çok kiracılı karşılaştırma bölümüne bakın.

App Service güvenilen kök depoma özel ca sertifikası yükleyebilir miyim?

App Service Ortamı sürüm 3'teki güvenilen kök depoya kendi CA sertifikanızı yükleyebilirsiniz. App Service'te (çok kiracılı) güvenilen kök sertifikaların listesini değiştiremezsiniz. App Service'in çok kiracılı ve tek kiracılı sürümleri hakkında daha fazla bilgi için, App Service Environment v3 ve App Service genel çok kiracılı karşılaştırma bölümüne bakın.

App Service sertifikaları diğer hizmetler için kullanılabilir mi?

Evet. App Service sertifikalarını Azure Application Gateway veya diğer hizmetlerle dışarı aktarabilir ve kullanabilirsiniz. Daha fazla bilgi için App Service Sertifikasının yerel PFX kopyasını oluşturma blog makalesine bakın.