App Service Ortamlarının Ağ Mimarisine Genel Bakış

Önemli

Bu makale App Service Ortamı v1 hakkındadır. App Service Ortamı v1 ve v2, 31 Ağustos 2024 itibarıyla kullanımdan kaldırılmıştır. Kullanımı daha kolay olan ve daha güçlü bir altyapı üzerinde çalışan yeni bir App Service Ortamı sürümü vardır. Yeni sürüm hakkında daha fazla bilgi edinmek için App Service Ortamı giriş ile başlayın. Şu anda App Service Ortamı v1 kullanıyorsanız yeni sürüme geçmek için lütfen bu makaledeki adımları izleyin.

31 Ağustos 2024 itibarıyla Hizmet Düzeyi Sözleşmesi (SLA) ve Hizmet Kredileri artık kullanımdan kaldırılacak ürünler olduğundan üretimde olmaya devam eden App Service Ortamı v1 ve v2 iş yükleri için geçerli değildir. App Service Ortamı v1 ve v2 donanımlarının yetkisini alma başladı ve bu durum uygulamalarınızın ve verilerinizin kullanılabilirliğini ve performansını etkileyebilir.

App Service Ortamı v3'e geçişi hemen tamamlamanız gerekir, aksi zaman uygulamalarınız ve kaynaklarınız silinebilir. Yerinde geçiş özelliğini kullanarak v1 ve v2 App Service Ortamı kalanları en iyi çaba temelinde otomatik geçirmeyi deneyeceğiz, ancak Microsoft otomatik geçişten sonra uygulama kullanılabilirliği hakkında hiçbir talepte bulunmaz veya garantide bulunmaz. Geçişi tamamlamak ve App Service planı SKU seçiminizi gereksinimlerinizi karşılayacak şekilde iyileştirmek için el ile yapılandırma gerçekleştirmeniz gerekebilir. Otomatik geçiş mümkün değilse kaynaklarınız ve ilişkili uygulama verileriniz silinir. Bu aşırı senaryolardan herhangi birini önlemek için hemen harekete geçmenizi önemle tavsiye ediyoruz.

Ek zamana ihtiyacınız varsa, geçişinizi tamamlamanız için tek seferlik 30 günlük bir yetkisiz kullanım süresi sunabiliriz. Daha fazla bilgi edinmek ve bu yetkisiz kullanım süresini istemek için yetkisiz kullanım süresine genel bakışı gözden geçirin ve ardından Azure portalına gidin ve App Service Ortamı her biri için Geçiş dikey penceresini ziyaret edin.

v1/v2 App Service Ortamı kullanımdan kaldırma hakkında en güncel bilgiler için v1 ve v2'yi kullanımdan kaldırma App Service Ortamı güncelleştirmesine bakın.

App Service Ortamı her zaman bir sanal ağın alt ağı içinde oluşturulur; App Service Ortamı çalışan uygulamalar aynı sanal ağ topolojisinde bulunan özel uç noktalarla iletişim kurabilir. Müşteriler sanal ağ altyapılarının bölümlerini kilitleyebileceğinden, bir App Service Ortamı gerçekleşen ağ iletişim akışı türlerini anlamak önemlidir.

Genel Ağ Akışı

bir App Service Ortamı (ASE) uygulamalar için bir genel sanal IP adresi (VIP) kullandığında, tüm gelen trafik bu genel VIP'ye ulaşır. Bu trafik uygulamalar için HTTP ve HTTPS trafiğini ve FTP için diğer trafiği, uzaktan hata ayıklama işlevselliğini ve Azure yönetim işlemlerini içerir. Genel VIP'de bulunan belirli bağlantı noktalarının (hem gerekli hem de isteğe bağlı) tam listesi için bir App Service Ortamı gelen trafiği denetleme makalesine bakın.

App Service Ortamı yalnızca ILB (iç yük dengeleyici) adresi olarak da adlandırılan bir sanal ağ iç adresine bağlı uygulamaları çalıştırmayı da destekler. Uygulamalar ve uzaktan hata ayıklama çağrıları için ILB özellikli ASE, HTTP ve HTTPS trafiğinde ILB adresine ulaşabilirsiniz. En yaygın ILB-ASE yapılandırmaları için FTP/FTPS trafiği de ILB adresine ulaşır. Ancak Azure yönetim işlemleri, ILB özellikli ASE'nin genel VIP'sinde 454/455 bağlantı noktalarına akar.

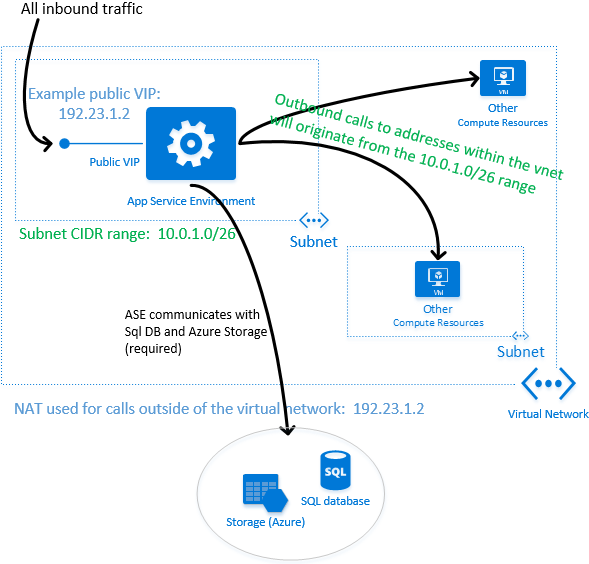

Aşağıdaki diyagramda, uygulamaların genel bir sanal IP adresine bağlı olduğu bir App Service Ortamı için çeşitli gelen ve giden ağ akışlarına genel bir bakış gösterilmektedir:

Bir App Service Ortamı özel müşteri uç noktalarıyla iletişim kurabilir. Örneğin, App Service Ortamı çalışan uygulamalar aynı sanal ağ topolojisindeki IaaS sanal makinelerinde çalışan veritabanı sunucularına bağlanabilir.

Önemli

Ağ diyagramına baktığımızda , "Diğer İşlem Kaynakları" App Service Ortamı farklı bir Alt Ağa dağıtılır. AsE ile aynı Alt Ağda yer alan kaynakların dağıtılması, ASE'den bu kaynaklara bağlantıyı engeller (belirli ASE içi yönlendirme hariç). Bunun yerine farklı bir Alt Ağa dağıtın (aynı sanal ağda). daha sonra App Service Ortamı bağlanabilir. Hiçbir ek yapılandırma gerekmez.

App Service Ortamı ayrıca bir App Service Ortamı yönetmek ve çalıştırmak için gereken Sql DB ve Azure Depolama kaynaklarıyla da iletişim kurar. bir App Service Ortamı iletişim kurarak sql ve depolama kaynaklarından bazıları App Service Ortamı ile aynı bölgede, diğerleri ise uzak Azure bölgelerinde bulunur. Sonuç olarak, bir App Service Ortamı düzgün çalışması için her zaman İnternet'e giden bağlantı gerekir.

Bir App Service Ortamı bir alt ağa dağıtıldığından, alt ağa gelen trafiği denetlemek için ağ güvenlik grupları kullanılabilir. bir App Service Ortamı gelen trafiği denetleme hakkında ayrıntılı bilgi için aşağıdaki makaleye bakın.

bir App Service Ortamı giden İnternet bağlantısına izin verme hakkında ayrıntılı bilgi için Express Route ile çalışma hakkında aşağıdaki makaleye bakın. Makalede açıklanan yaklaşım, Siteden Siteye bağlantıyla çalışırken ve zorlamalı tünel kullanırken de geçerlidir.

Giden Ağ Adresleri

Bir App Service Ortamı giden çağrılar yaptığında, ip adresi her zaman giden çağrılarla ilişkilendirilir. Belirli IP adresi, çağrılan uç noktanın sanal ağ topolojisinde mi yoksa sanal ağ topolojisinin dışında mı bulunduğuna bağlıdır.

Çağrılan uç nokta sanal ağ topolojisinin dışındaysa, giden adres (giden NAT adresi olarak da bilinir) App Service Ortamı genel VIP'dir. Bu adres, Özellikler bölümündeki App Service Ortamı için portal kullanıcı arabiriminde bulunabilir.

Bu adres, App Service Ortamı bir uygulama oluşturup uygulamanın adresinde nslookup gerçekleştirerek yalnızca genel VIP'ye sahip OLAN ASE'ler için de belirlenebilir. Sonuçta elde edilen IP adresi hem genel VIP hem de App Service Ortamı giden NAT adresidir.

Çağrılan uç nokta sanal ağ topolojisinin içindeyse , çağıran uygulamanın giden adresi uygulamayı çalıştıran tek tek işlem kaynağının iç IP adresidir. Ancak sanal ağ iç IP adreslerinin uygulamalara kalıcı bir eşlemesi yoktur. Uygulamalar farklı işlem kaynakları arasında gezinebilir ve ölçeklendirme işlemleri nedeniyle bir App Service Ortamı kullanılabilir işlem kaynakları havuzu değişebilir.

Ancak, bir App Service Ortamı her zaman bir alt ağ içinde bulunduğundan, bir uygulamayı çalıştıran işlem kaynağının iç IP adresinin her zaman alt ağın CIDR aralığında yer aldığı garanti edilir. Sonuç olarak, sanal ağ içindeki diğer uç noktalara erişimin güvenliğini sağlamak için ayrıntılı ACL'ler veya ağ güvenlik grupları kullanıldığında, App Service Ortamı içeren alt ağ aralığına erişim verilmesi gerekir.

Aşağıdaki diyagramda bu kavramlar daha ayrıntılı olarak gösterilmektedir:

Yukarıdaki diyagramda:

- App Service Ortamı genel VIP değeri 192.23.1.2 olduğundan bu, "İnternet" uç noktalarına çağrı yapılırken kullanılan giden IP adresidir.

- App Service Ortamı içeren alt ağın CIDR aralığı 10.0.1.0/26'dır. Aynı sanal ağ altyapısı içindeki diğer uç noktalar, uygulamalardan gelen çağrıları bu adres aralığının içinde bir yerden kaynaklanan olarak görür.

App Service Ortamı Arasındaki Çağrılar

Aynı sanal ağda birden çok App Service Ortamı dağıtırsanız ve bir App Service Ortamı başka bir App Service Ortamı giden çağrılar yaparsanız daha karmaşık bir senaryo ortaya çıkabilir. Bu tür çapraz App Service Ortamı çağrıları da "İnternet" çağrıları olarak değerlendirilir.

Aşağıdaki diyagramda, ikinci bir App Service Ortamı (örneğin, İnternet'ten erişilebilir olması amaçlanmamış iç arka uç API uygulamaları) uygulamaları çağıran tek bir App Service Ortamı (örneğin "Ön kapı" web uygulamaları) içeren katmanlı mimari örneği gösterilmektedir.

Yukarıdaki örnekteki "ASE One" App Service Ortamı 192.23.1.2 giden IP adresine sahiptir. Bu App Service Ortamı çalışan bir uygulama, aynı sanal ağda bulunan ikinci bir App Service Ortamı ("ASE İki") üzerinde çalışan bir uygulamaya giden çağrı yaparsa, giden çağrı "İnternet" çağrısı olarak kabul edilir. Sonuç olarak, ikinci App Service Ortamı gelen ağ trafiği 192.23.1.2'den (ilk App Service Ortamı alt ağ adres aralığı değil) kaynaklanır olarak gösterilir.

Farklı App Service Ortamı arasındaki çağrılar "İnternet" çağrıları olarak ele alınsa da, her iki App Service Ortamı de aynı Azure bölgesinde bulunduğunda ağ trafiği bölgesel Azure ağında kalır ve genel İnternet üzerinden fiziksel olarak akamaz. Sonuç olarak, yalnızca ilk App Service Ortamı gelen çağrılara izin vermek için (giden IP adresi 192.23.1.2 olan) ikinci App Service Ortamı alt ağında bir ağ güvenlik grubu kullanabilir ve böylece App Service Ortamı'ler arasında güvenli iletişim sağlayabilirsiniz.

Ek Bağlantılar ve Bilgiler

App Service Ortamı tarafından kullanılan ve gelen trafiği denetlemek için ağ güvenlik gruplarını kullanan gelen bağlantı noktalarıyla ilgili ayrıntılara buradan ulaşabilirsiniz.

App Service Ortamı'lere giden İnternet erişimi vermek için kullanıcı tanımlı yolları kullanma hakkındaki ayrıntılara bu makaleden ulaşabilirsiniz.