App Service ortamındaki arka uç kaynaklarına güvenli bir şekilde bağlanma

Önemli

Bu makale App Service Ortamı v1 hakkındadır. v1 ve v2 App Service Ortamı 31 Ağustos 2024 tarihinde kullanımdan kaldırılacaktır. Kullanımı daha kolay olan ve daha güçlü bir altyapı üzerinde çalışan yeni bir App Service Ortamı sürümü vardır. Yeni sürüm hakkında daha fazla bilgi edinmek için App Service Ortamı giriş ile başlayın. Şu anda App Service Ortamı v1 kullanıyorsanız yeni sürüme geçmek için lütfen bu makaledeki adımları izleyin.

31 Ağustos 2024'den sonra App Service Ortamı v1 ve v2 donanımlarının yetkisini alma işlemi başlar ve bu durum uygulamalarınızın ve verilerinizin kullanılabilirliğini ve performansını etkileyebilir. Hizmet Düzeyi Sözleşmesi (SLA) ve Hizmet Kredileri artık 31 Ağustos 2024'den sonra üretimde olmaya devam eden App Service Ortamı v1 ve v2 iş yükleri için geçerli olmayacaktır.

31 Ağustos 2024'den önce App Service Ortamı v3'e geçişi tamamlamanız gerekir, aksi zaman uygulamalarınız ve kaynaklarınız silinebilir. Yerinde geçiş özelliğini kullanarak v1 ve v2 App Service Ortamı kalanları en iyi çaba temelinde otomatik geçirmeyi deneyeceğiz, ancak Microsoft otomatik geçişten sonra uygulama kullanılabilirliği hakkında hiçbir talepte bulunmaz veya garantide bulunmaz. Geçişi tamamlamak ve App Service planı SKU seçiminizi gereksinimlerinizi karşılayacak şekilde iyileştirmek için el ile yapılandırma gerçekleştirmeniz gerekebilir. Otomatik geçiş uygun değilse kaynaklarınız ve ilişkili uygulama verileriniz silinir. Bu aşırı senaryolardan herhangi birini önlemek için hemen harekete geçmenizi önemle tavsiye ediyoruz.

v1/v2 App Service Ortamı kullanımdan kaldırma hakkında en güncel bilgiler için v1 ve v2'yi kullanımdan kaldırma App Service Ortamı güncelleştirmesine bakın.

bir App Service Ortamı her zaman bir Azure Resource Manager sanal ağında veya klasik dağıtım modeli sanal ağında oluşturulduğundan, bir App Service Ortamı diğer arka uç kaynaklarına giden bağlantılar yalnızca sanal ağ üzerinden akabilir. Haziran 2016 itibarıyla, ASE'ler genel adres aralıkları veya RFC1918 adres alanları (özel adresler) kullanan sanal ağlara da dağıtılabilir.

Örneğin, 1433 numaralı bağlantı noktası kilitli bir sanal makine kümesinde çalışan bir SQL Server olabilir. Uç nokta, yalnızca aynı sanal ağdaki diğer kaynaklardan erişime izin vermek için ALD olabilir.

Başka bir örnek olarak, hassas uç noktalar şirket içinde çalışabilir ve Siteden Siteye veya Azure ExpressRoute bağlantıları aracılığıyla Azure'a bağlanabilir. Sonuç olarak, yalnızca Siteden Siteye veya ExpressRoute tünellerine bağlı sanal ağlardaki kaynaklar şirket içi uç noktalara erişebilir.

Bu senaryoların tümü için, bir App Service Ortamı üzerinde çalışan uygulamalar çeşitli sunuculara ve kaynaklara güvenli bir şekilde bağlanabilir. Uygulamalardan giden trafik bir App Service Ortamı aynı sanal ağdaki özel uç noktalara çalışıyorsa veya aynı sanal ağa bağlıysa, yalnızca sanal ağ üzerinden akar. Özel uç noktalara giden trafik genel İnternet üzerinden akmıyor.

Bir sorun, bir App Service Ortamı sanal ağ içindeki uç noktalara giden trafik için geçerlidir. App Service Ortamı, App Service Ortamı ile aynı alt ağda bulunan sanal makinelerin uç noktalarına erişemez. App Service Ortamı yalnızca App Service Ortamı tarafından kullanılmak üzere ayrılmış bir alt ağa dağıtılırsa bu sınırlama normalde sorun oluşturmamalıdır.

Not

Bu makale web uygulamalarıyla ilgili olsa da, API uygulamaları ve mobil uygulamalara da uygulanır.

Giden Bağlantı ve DNS Gereksinimleri

Bir App Service Ortamı düzgün çalışması için çeşitli uç noktalara giden erişim gerekir. ASE tarafından kullanılan dış uç noktaların tam listesi, ExpressRoute için Ağ Yapılandırması makalesinin "Gerekli Ağ Bağlantısı" bölümündedir.

App Service Ortamı, sanal ağ için yapılandırılmış geçerli bir DNS altyapısı gerektirir. DNS yapılandırması bir App Service Ortamı oluşturulduktan sonra değiştirilirse, geliştiriciler yeni DNS yapılandırmasını almak için bir App Service Ortamı zorlayabilir. Portaldaki App Service Ortamı yönetimi dikey penceresinin üst kısmında Yeniden Başlat simgesini seçerek sıralı bir ortamın yeniden başlatılmasını tetikleyin ve bu da ortamın yeni DNS yapılandırmasını almasına neden olur.

Ayrıca App Service Ortamı oluşturmadan önce sanal ağ üzerindeki tüm özel DNS sunucularının önceden ayarlanması önerilir. Bir sanal ağın DNS yapılandırması bir App Service Ortamı oluşturulurken değiştirilirse bu, App Service Ortamı oluşturma işleminin başarısız olmasına neden olur. VPN ağ geçidinin diğer ucunda, ulaşılamayan veya kullanılamayan özel bir DNS sunucusu varsa, App Service Ortamı oluşturma işlemi de başarısız olur.

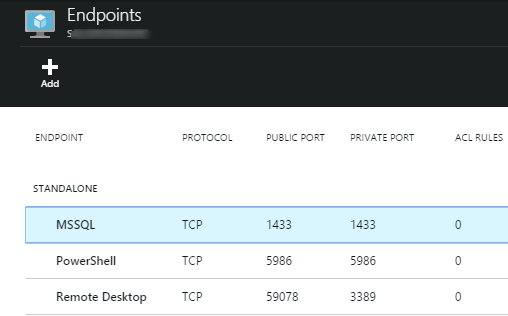

SQL Server'a bağlanma

Yaygın bir SQL Server yapılandırmasının 1433 numaralı bağlantı noktasında dinleyen bir uç noktası vardır:

Trafiği bu uç noktaya kısıtlamak için iki yaklaşım vardır:

- Ağ Erişim Denetim Listeleri (Ağ ACL'leri)

- Ağ Güvenlik Grupları

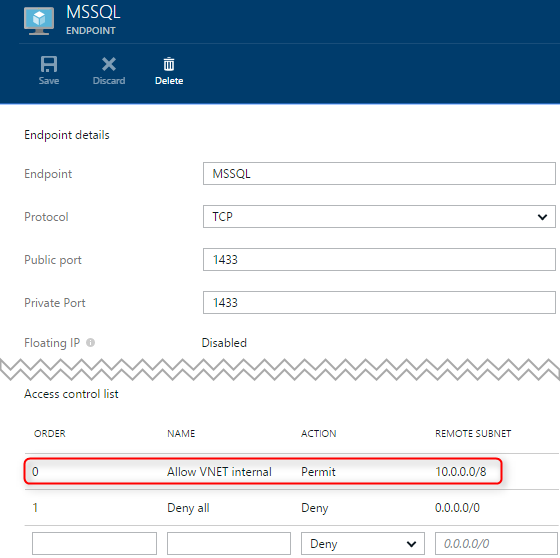

Ağ ACL'siyle Erişimi Kısıtlama

Bağlantı noktası 1433 bir ağ erişim denetimi listesi kullanılarak güvenli hale getirilebilir. Aşağıdaki örnek, bir sanal ağ içinden gelen istemci adreslerini atama izinlerine ekler ve diğer tüm istemcilere erişimi engeller.

SQL Server ile aynı sanal ağda App Service Ortamı çalışan tüm uygulamalar SQL Server örneğine bağlanabilir. SQL Server sanal makinesi için sanal ağ iç IP adresini kullanın.

Aşağıdaki örnek bağlantı dizesi özel IP adresini kullanarak SQL Server'a başvurur.

Server=tcp:10.0.1.6;Database=MyDatabase;User ID=MyUser;Password=PasswordHere;provider=System.Data.SqlClient

Sanal makinenin de genel uç noktası olsa da, ağ ACL'si nedeniyle genel IP adresini kullanma bağlantı girişimleri reddedilir.

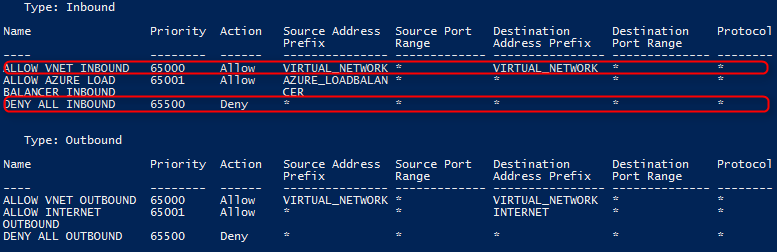

Ağ Güvenlik Grubuyla Erişimi Kısıtlama

Erişimin güvenliğini sağlamak için alternatif bir yaklaşım, bir ağ güvenlik grubudur. Ağ güvenlik grupları tek tek sanal makinelere veya sanal makineleri içeren bir alt ağa uygulanabilir.

İlk olarak bir ağ güvenlik grubu oluşturmanız gerekir:

New-AzureNetworkSecurityGroup -Name "testNSGexample" -Location "South Central US" -Label "Example network security group for an app service environment"

Ağ güvenlik grubuyla yalnızca sanal ağ iç trafiğine erişimi kısıtlamak kolaydır. Bir ağ güvenlik grubundaki varsayılan kurallar yalnızca aynı sanal ağdaki diğer ağ istemcilerinden erişime izin verir.

Sonuç olarak, SQL Server'a erişimi kilitlemek kolaydır. Sql Server çalıştıran sanal makinelere veya sanal makineleri içeren alt ağa varsayılan kuralları olan bir ağ güvenlik grubu uygulamanız yeter.

Aşağıdaki örnek, içeren alt ağa bir ağ güvenlik grubu uygular:

Get-AzureNetworkSecurityGroup -Name "testNSGExample" | Set-AzureNetworkSecurityGroupToSubnet -VirtualNetworkName 'testVNet' -SubnetName 'Subnet-1'

Nihai sonuç, sanal ağ iç erişimine izin verirken dış erişimi engelleyen bir dizi güvenlik kuralıdır:

Başlarken

App Service Ortamı kullanmaya başlamak için bkz. App Service Ortamı giriş

App Service Ortamı gelen trafiği denetleme hakkında ayrıntılı bilgi için bkz. App Service Ortamı gelen trafiği denetleme

Not

Azure hesabı için kaydolmadan önce Azure App Service’i kullanmaya başlamak isterseniz, App Service’te hemen kısa süreli bir başlangıç web uygulaması oluşturabileceğiniz App Service’i Deneyin sayfasına gidin. Kredi kartı ve taahhüt gerekmez.