Hızlı Başlangıç: Azure Uygulaması lication Gateway ile web trafiğini yönlendirme - Terraform

Bu hızlı başlangıçta Terraform kullanarak bir Azure Uygulaması lication Gateway oluşturacaksınız. Ardından doğru çalıştığından emin olmak için uygulama ağ geçidini test edin. Standart v2 SKU'su bu örnekte kullanılır.

Terraform , bulut altyapısının tanımlanmasını, önizlemesini ve dağıtımını sağlar. Terraform kullanarak HCL söz dizimlerini kullanarak yapılandırma dosyaları oluşturursunuz. HCL söz dizimi, Azure gibi bulut sağlayıcısını ve bulut altyapınızı oluşturan öğeleri belirtmenize olanak tanır. Yapılandırma dosyalarınızı oluşturduktan sonra, altyapı değişikliklerinizin dağıtılmadan önce önizlemesini görüntülemenizi sağlayan bir yürütme planı oluşturursunuz. Değişiklikleri doğruladıktan sonra, altyapıyı dağıtmak için yürütme planını uygularsınız.

- azurerm_resource_group kullanarak Azure kaynak grubu oluşturma

- azurerm_virtual_network kullanarak Azure Sanal Ağ oluşturma

- azurerm_subnet kullanarak Azure alt ağı oluşturma

- azurerm_public_ip kullanarak Azure genel IP'si oluşturma

- azurerm_application_gateway kullanarak Azure Uygulaması Lication Gateway oluşturma

- azurerm_network_interface kullanarak Azure ağ arabirimi oluşturma

- azurerm_network_interface_application_gateway_backend_address_pool_association kullanarak Azure ağ arabirimi uygulaması ağ geçidi arka uç adres havuzu ilişkilendirmesi oluşturma

- azurerm_windows_virtual_machine kullanarak Azure Windows Sanal Makinesi oluşturma

- azurerm_virtual_machine_extension kullanarak Azure Sanal Makine Uzantısı oluşturma

Not

Application Gateway ön ucu artık çift yığınLı IP adreslerini (Önizleme) destekliyor. Artık en fazla dört ön uç IP adresi oluşturabilirsiniz: İki IPv4 adresi (genel ve özel) ve iki IPv6 adresi (genel ve özel).

Önkoşullar

Terraform kodunu uygulama

Not

Bu makalenin örnek kodu Azure Terraform GitHub deposunda bulunur. Terraform'un geçerli ve önceki sürümlerinden test sonuçlarını içeren günlük dosyasını görüntüleyebilirsiniz.

Azure kaynaklarını yönetmek için Terraform'un nasıl kullanılacağını gösteren diğer makalelere ve örnek koda bakın

Örnek Terraform kodunu test etmek ve geçerli dizin yapmak için bir dizin oluşturun.

adlı

providers.tfbir dosya oluşturun ve aşağıdaki kodu ekleyin:terraform { required_version = ">=1.2" required_providers { azurerm = { source = "hashicorp/azurerm" version = "~> 3.0" } random = { source = "hashicorp/random" version = "~> 3.0" } } } provider "azurerm" { features {} }adlı

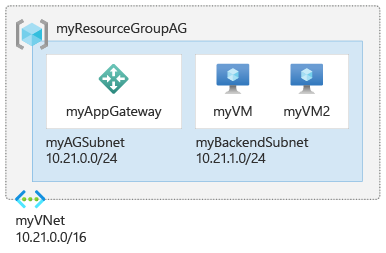

main.tfbir dosya oluşturun ve aşağıdaki kodu ekleyin:resource "random_string" "rg" { length = 8 upper = false special = false } resource "azurerm_resource_group" "rg" { name = "101-application-gateway-${random_string.rg.result}" location = "eastus" } resource "azurerm_virtual_network" "vnet" { name = "myVNet" resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location address_space = ["10.21.0.0/16"] } resource "azurerm_subnet" "frontend" { name = "myAGSubnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.vnet.name address_prefixes = ["10.21.0.0/24"] } resource "azurerm_subnet" "backend" { name = "myBackendSubnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.vnet.name address_prefixes = ["10.21.1.0/24"] } resource "azurerm_public_ip" "pip" { name = "myAGPublicIPAddress" resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location allocation_method = "Static" sku = "Standard" } resource "azurerm_application_gateway" "main" { name = "myAppGateway" resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location sku { name = "Standard_v2" tier = "Standard_v2" capacity = 2 } gateway_ip_configuration { name = "my-gateway-ip-configuration" subnet_id = azurerm_subnet.frontend.id } frontend_port { name = var.frontend_port_name port = 80 } frontend_ip_configuration { name = var.frontend_ip_configuration_name public_ip_address_id = azurerm_public_ip.pip.id } backend_address_pool { name = var.backend_address_pool_name } backend_http_settings { name = var.http_setting_name cookie_based_affinity = "Disabled" port = 80 protocol = "Http" request_timeout = 60 } http_listener { name = var.listener_name frontend_ip_configuration_name = var.frontend_ip_configuration_name frontend_port_name = var.frontend_port_name protocol = "Http" } request_routing_rule { name = var.request_routing_rule_name rule_type = "Basic" http_listener_name = var.listener_name backend_address_pool_name = var.backend_address_pool_name backend_http_settings_name = var.http_setting_name priority = 1 } } resource "azurerm_network_interface" "nic" { count = 2 name = "nic-${count.index+1}" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name ip_configuration { name = "nic-ipconfig-${count.index+1}" subnet_id = azurerm_subnet.backend.id private_ip_address_allocation = "Dynamic" } } resource "azurerm_network_interface_application_gateway_backend_address_pool_association" "nic-assoc" { count = 2 network_interface_id = azurerm_network_interface.nic[count.index].id ip_configuration_name = "nic-ipconfig-${count.index+1}" backend_address_pool_id = one(azurerm_application_gateway.main.backend_address_pool).id } resource "random_password" "password" { length = 16 special = true lower = true upper = true numeric = true } resource "azurerm_windows_virtual_machine" "vm" { count = 2 name = "myVM${count.index+1}" resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location size = "Standard_DS1_v2" admin_username = "azureadmin" admin_password = random_password.password.result network_interface_ids = [ azurerm_network_interface.nic[count.index].id, ] os_disk { caching = "ReadWrite" storage_account_type = "Standard_LRS" } source_image_reference { publisher = "MicrosoftWindowsServer" offer = "WindowsServer" sku = "2019-Datacenter" version = "latest" } } resource "azurerm_virtual_machine_extension" "vm-extensions" { count = 2 name = "vm${count.index+1}-ext" virtual_machine_id = azurerm_windows_virtual_machine.vm[count.index].id publisher = "Microsoft.Compute" type = "CustomScriptExtension" type_handler_version = "1.10" settings = <<SETTINGS { "commandToExecute": "powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)" } SETTINGS }

İpucu

farklı bir SKU kullanmak için ve Tier resource\applicationGateWay\main\sku parametrelerinin Name değerlerini değiştirebilirsiniz. Örneğin: Basic.

adlı

variables.tfbir dosya oluşturun ve aşağıdaki kodu ekleyin:variable "backend_address_pool_name" { default = "myBackendPool" } variable "frontend_port_name" { default = "myFrontendPort" } variable "frontend_ip_configuration_name" { default = "myAGIPConfig" } variable "http_setting_name" { default = "myHTTPsetting" } variable "listener_name" { default = "myListener" } variable "request_routing_rule_name" { default = "myRoutingRule" }adlı

outputs.tfbir dosya oluşturun ve aşağıdaki kodu ekleyin:output "gateway_frontend_ip" { value = "http://${azurerm_public_ip.pip.ip_address}" }

Terraform'u başlatma

Terraform dağıtımını başlatmak için terraform init komutunu çalıştırın. Bu komut, Azure kaynaklarınızı yönetmek için gereken Azure sağlayıcısını indirir.

terraform init -upgrade

Önemli noktalar:

-upgradeparametresi, gerekli sağlayıcı eklentilerini yapılandırmanın sürüm kısıtlamalarına uygun en yeni sürüme yükseltir.

Terraform yürütme planı oluşturma

Terraform planını çalıştırarak yürütme planı oluşturun.

terraform plan -out main.tfplan

Önemli noktalar:

- komutu

terraform planbir yürütme planı oluşturur ancak yürütmez. Bunun yerine, yapılandırma dosyalarınızda belirtilen yapılandırmayı oluşturmak için hangi eylemlerin gerekli olduğunu belirler. Bu düzen, gerçek kaynaklarda değişiklik yapmadan önce yürütme planının beklentilerinizle eşleşip eşleşmediğini doğrulamanızı sağlar. - İsteğe bağlı

-outparametresi, plan için bir çıkış dosyası belirtmenize olanak tanır. parametresinin-outkullanılması, gözden geçirdiğiniz planın tam olarak uygulanan plan olmasını sağlar.

Terraform yürütme planı uygulama

Yürütme planını bulut altyapınıza uygulamak için terraform apply komutunu çalıştırın.

terraform apply main.tfplan

Önemli noktalar:

- Örnek

terraform applykomut, daha önce komutunu çalıştırdığınızıterraform plan -out main.tfplanvarsayar. - parametresi için

-outfarklı bir dosya adı belirttiyseniz, çağrısındaterraform applyaynı dosya adını kullanın. - parametresini

-outkullanmadıysanız, parametresiz olarak çağırınterraform apply.

Sonuçları doğrulama

Yürütme planını uyguladığınızda Terraform ön uç genel IP adresini görüntüler. Ekranı temizlediyseniz, aşağıdaki Terraform komutuyla bu değeri alabilirsiniz:

echo $(terraform output -raw gateway_frontend_ip)Genel IP adresini web tarayıcınızın adres çubuğuna yapıştırın. Sanal makinenin adını görmek için tarayıcıyı yenileyin. Geçerli bir yanıt, uygulama ağ geçidinin başarıyla oluşturulduğunu ve arka uçla bağlanabildiğini doğrular.

Kaynakları temizleme

Terraform aracılığıyla oluşturulan kaynaklara artık ihtiyacınız kalmadığında aşağıdaki adımları uygulayın:

terraform planını çalıştırın ve bayrağını

destroybelirtin.terraform plan -destroy -out main.destroy.tfplanÖnemli noktalar:

- komutu

terraform planbir yürütme planı oluşturur ancak yürütmez. Bunun yerine, yapılandırma dosyalarınızda belirtilen yapılandırmayı oluşturmak için hangi eylemlerin gerekli olduğunu belirler. Bu düzen, gerçek kaynaklarda değişiklik yapmadan önce yürütme planının beklentilerinizle eşleşip eşleşmediğini doğrulamanızı sağlar. - İsteğe bağlı

-outparametresi, plan için bir çıkış dosyası belirtmenize olanak tanır. parametresinin-outkullanılması, gözden geçirdiğiniz planın tam olarak uygulanan plan olmasını sağlar.

- komutu

Yürütme planını uygulamak için terraform apply komutunu çalıştırın.

terraform apply main.destroy.tfplan

Azure'da Terraform sorunlarını giderme

Azure'da Terraform kullanırken karşılaşılan yaygın sorunları giderme