Platforma özel Azure hizmetleri aracılığıyla Azure OpenAI hizmetlerini kullanan akıllı uygulamalar, sorunsuz bir kullanıcı kimlik doğrulaması ve yetkilendirme yaklaşımı sunar. Ancak, farklı mimari tasarımları gerektiren karmaşıklıklar sunan çeşitli senaryolar vardır. Bu senaryolar Arasında Azure dışı barındırılan istemci uygulamalarına sahip topolojiler, dış kimlik sağlayıcılarının kullanımı ve aynı Azure OpenAI örneklerine erişen birden çok istemci dağıtma yer alır. Bu senaryolarda, Azure OpenAI'nin önüne bir ağ geçidi eklenmesi, dağıtılan örneklere kimlik doğrulamasında tutarlılık sağlayan bir katman ekleyerek önemli güvenlik iyileştirmeleri sağlayabilir.

Bu makalede, Azure OpenAI hizmetleriyle kimlik doğrulaması yaparken aşağıdaki temel senaryolar incelenmektedir.

- Dış kimlik sağlayıcısıyla kimliği doğrulanmış istemci uygulamaları

- Sertifikalarla kimliği doğrulanmış istemci uygulamaları

- Paylaşılan Azure OpenAI örneğine erişen birden çok istemci uygulaması

- Birden çok Azure OpenAI örneğine erişen istemci uygulamaları

Her senaryoda, ortaya çıkardıkları zorluklar ve bir ağ geçidi dahil ederek sunulan avantajlar açıklanır.

Önemli

Aşağıdaki kılavuz, Azure API Management (APIM) dahil olmak üzere tüm ağ geçidi uygulamaları için uygundur. Mimari diyagramları, bunu göstermek için çoğu senaryoda bileşeni genel olarak temsil eder.

Dış kimlik sağlayıcısıyla kimliği doğrulanmış istemci uygulamaları

Senaryo kısıtlamaları

Bu senaryodaki kısıtlamalar şunlardır:

- İstemci uygulamaları Okta, Auth0 veya sosyal kimlik sağlayıcıları gibi dış OpenID Connect (OIDC) özellikli bir kimlik sağlayıcısı kullanıyor.

- İstemci uygulamaları, Azure OpenAI veri düzleminin kiracısından farklı bir Microsoft Entra kiracısının kimliğini doğrular.

Bu kısıtlamalar aşağıdaki senaryolar için geçerli olabilir:

- Dış OIDC sağlayıcısında veya Microsoft Entra ID'de zaten kimlik doğrulaması yapmış olan mevcut istemci uygulamaları Azure OpenAI örnekleriyle tümleştiriliyor.

- İstemci uygulamalarının tutarlı bir şekilde birden çok kimlik sağlayıcısından kullanıcıların kimliğini doğrulaması gerekir.

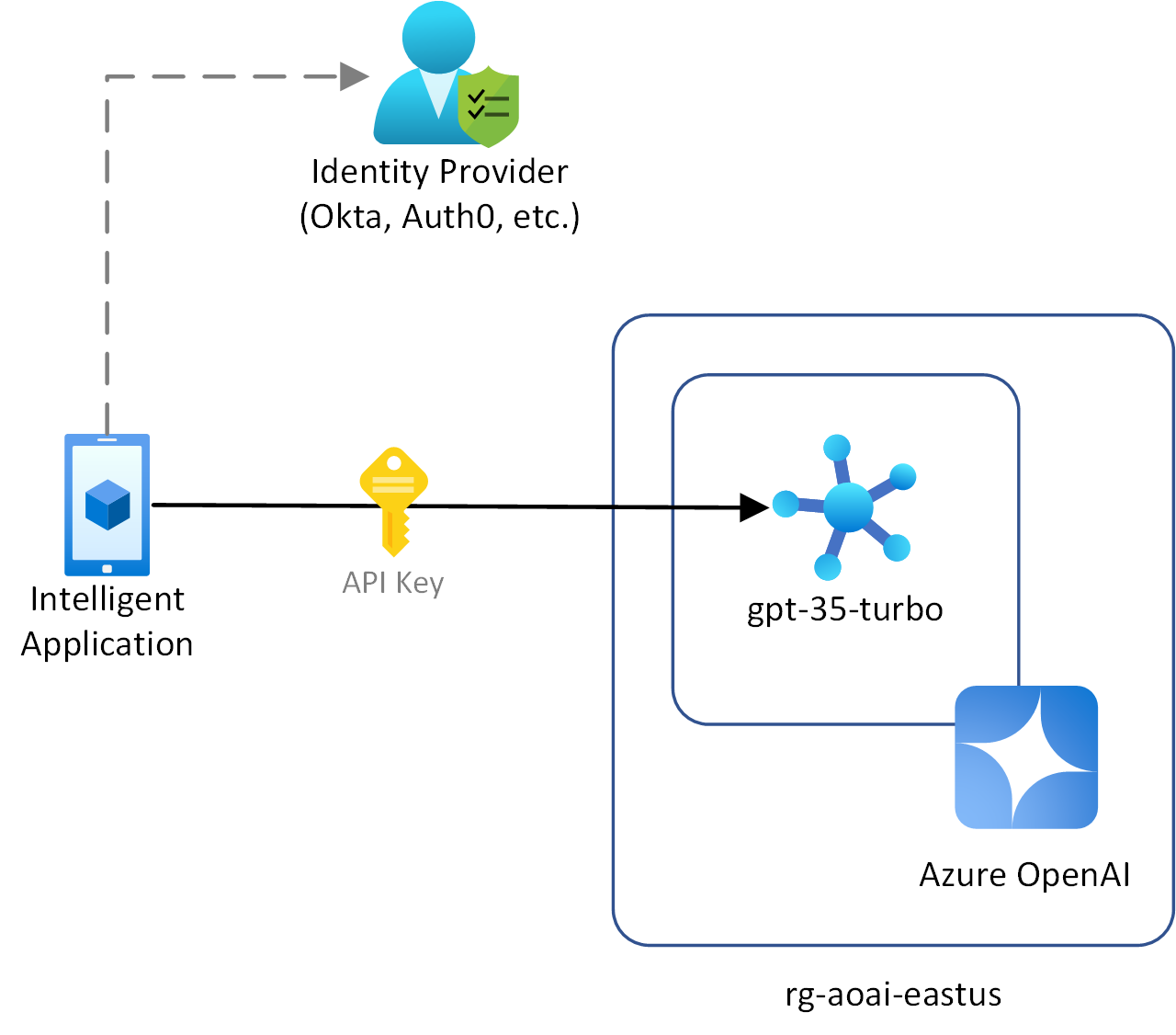

Doğrudan Azure OpenAI'ye bağlanma

Bu senaryolardaki istemci uygulamaları doğrudan Azure OpenAI'ye bağlanıyorsa (ağ geçidi kullanmıyorsa), Azure OpenAI'de kimlik doğrulaması yapmak için anahtar tabanlı kimlik doğrulaması kullanmaları gerekir. Anahtar tabanlı kimlik doğrulaması, anahtarları güvenli bir şekilde depolama, anahtarları döndürme ve farklı istemcilere tek tek model dağıtımları için kendi rol tabanlı erişim denetimi (RBAC) yapılandırmalarını sağlayamaması gibi ek güvenlik endişeleri getirir.

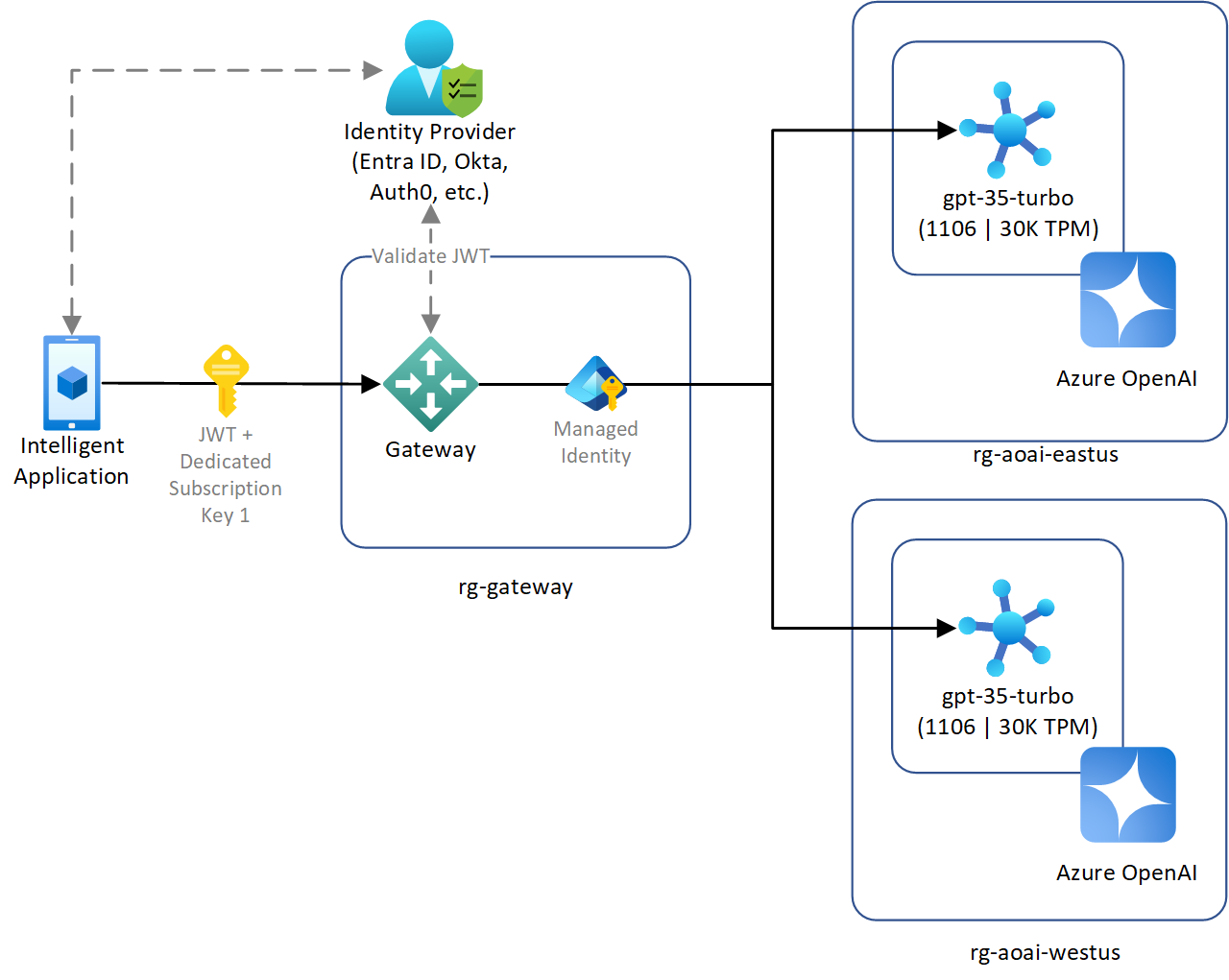

Ağ geçidine giriş

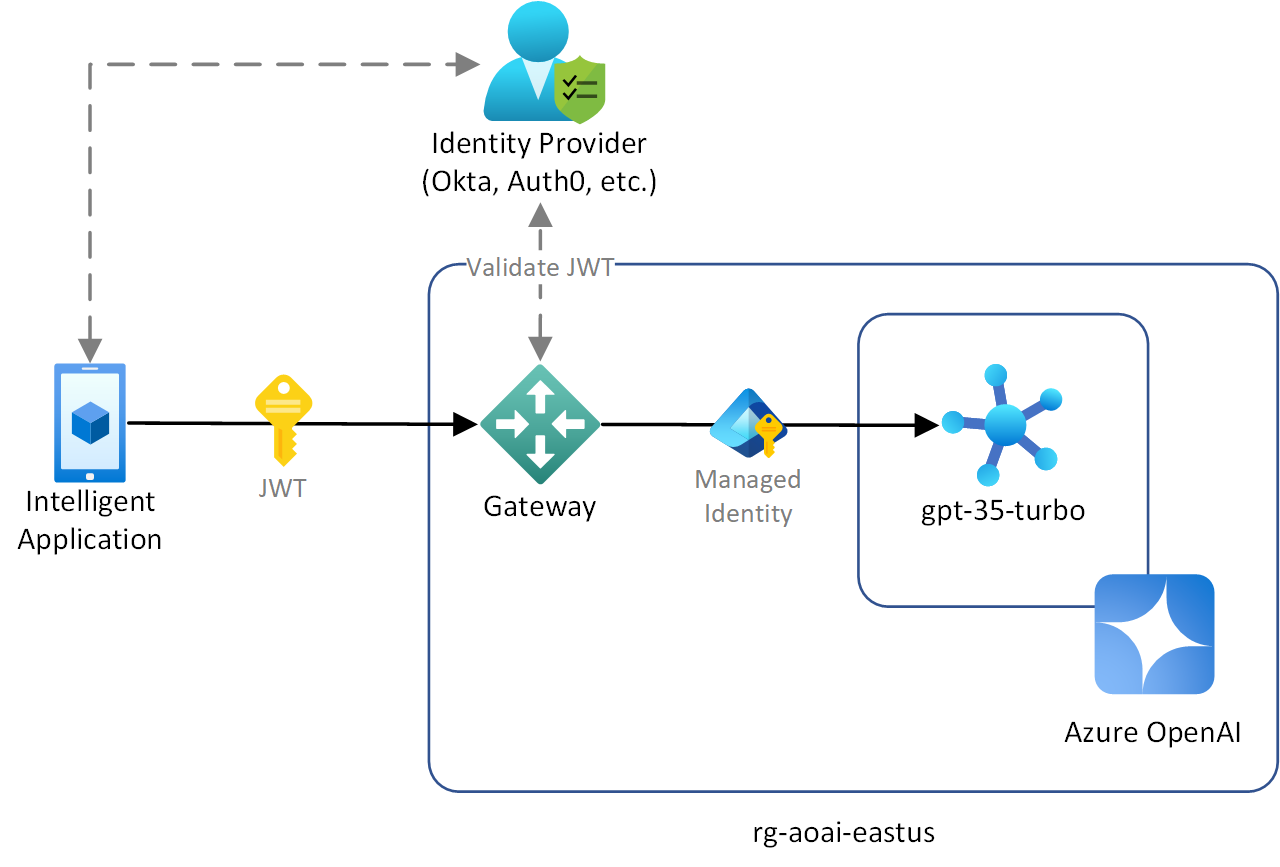

Bir ağ geçidinin tanıtılması, bu senaryonun zorluklarına çeşitli yollarla çözüm getirmektedir:

- Ağ geçidi, mevcut dış kimlik sağlayıcılarını kullanarak kullanıcıların kimliğini doğrulamak için OAuth kullanabilir. Ağ geçidi, azure openAI örneğine yetkilendirme vermeden önce kimlik sağlayıcısı tarafından oluşturulan JSON Web Belirteci (JWT) gibi kimliği doğrulanmış kullanıcı erişim belirteçlerini doğrular.

- İstemciler için anahtarların yönetilmesi artık gerekli değildir ve anahtar tabanlı kimlik doğrulamasının kullanılmasıyla ilişkili güvenlik riskleri ortadan kaldırılır.

- Ağ geçidi yönetilen kimlik kullanarak Azure OpenAI'ye bağlanabilir ve en az ayrıcalıklı Azure RBAC kullanarak güvenliği iyileştirebilir.

Bu senaryo için öneriler ve rehberlik

- Tüketicilere ayrıntılı izin vermek için kimlik sağlayıcınızdaki uygulama kaydınıza daha fazla OAuth kapsamı eklenebilir. Bu kapsamlar, istemci uygulamalarının Azure OpenAI erişimi dahil olmak üzere ağ geçidinizde belirli işlemleri gerçekleştirmek için izin istemesine olanak tanır.

- Gelen ilkeleri kullanarak Bu senaryosunu Azure API Management için yapılandırabilirsiniz. Desteklenen bir JWT'nin varlık, geçerlilik ve öznitelik değerlerini zorlamak için validate-jwt ilkesini kullanın.

Bu senaryo için ağ geçidinden kaçınma nedenleri

Azure OpenAI'ye erişen tek bir akıllı uygulamanız varsa, uygulama içinde kullanıcı kimlik doğrulamasını ve yetkilendirmeyi ağ geçidine göre yapılandırmak daha kolay olabilir. Bu yaklaşımı kullanarak Azure OpenAI ile akıllı uygulamanın kimliğini güvenli bir şekilde doğrulamak için gerekli Azure RBAC'yi atayabilirsiniz.

Sertifikalarla kimliği doğrulanmış istemci uygulamaları

Senaryo kısıtlamaları

Bu senaryodaki kısıtlamalar şunlardır:

- İstemci uygulamalarının kimliğini doğrulamak için sertifikaları kullanmak istiyorsunuz.

- İstemci uygulamaları kullanamıyor veya kimlik doğrulaması için Microsoft Entra Id veya herhangi bir OIDC sağlayıcısı kullanmak istemiyorsunuz.

- İstemciler kullanamıyor veya kimlik doğrulaması için federasyon kimliği kullanmak istemiyorsunuz.

Bu kısıtlamalar aşağıdaki senaryolar için geçerli olabilir:

- Azure OpenAI hizmetlerinde kimlik doğrulaması yapılan istemci, kullanıcı etkileşimi olmayan bir makine veya cihazdır.

- Kuruluşunuz, güvenlik standartları ve uyumluluk düzenlemeleri nedeniyle kimlik doğrulaması için sertifika kullanılmasını gerektirir.

- Birden çok istemci uygulamasına, istemci sertifikalarının kullanımı da dahil olmak üzere ortamlarına göre kimlik doğrulaması yapma seçenekleri sağlamak istiyorsunuz.

Doğrudan Azure OpenAI'ye bağlanma

Azure OpenAI, istemci sertifikası kimlik doğrulamasını yerel olarak desteklemez. Ağ geçidi olmadan bu senaryoyu desteklemek için akıllı uygulama, kullanıcı için sertifika kimlik doğrulaması kullanmak ve Azure OpenAI örneğine yönelik isteklerin kimliğini doğrulamak için bir API anahtarı veya yönetilen kimlik kullanmakla sınırlı olacaktır. Sertifika kimlik doğrulama mantığının her istemcide uygulanması gerekir. Bu senaryoda istemcilerden Azure OpenAI'ye doğrudan bağlanırsanız anahtar tabanlı kimlik doğrulaması kullanmanın riskleri ve yönetim yükü geçerli olacaktır.

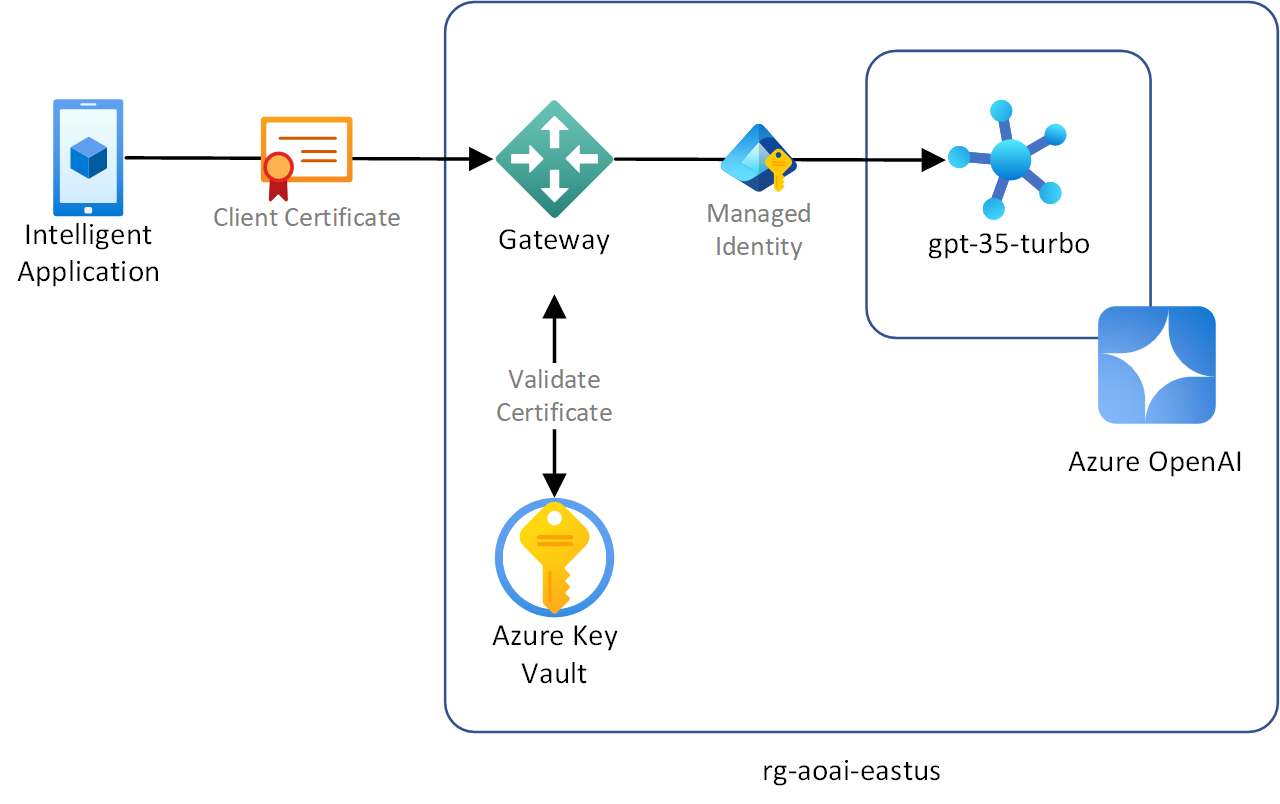

Ağ geçidine giriş

bu mimariye istemcilerden istemci sertifikası doğrulamasını boşaltan bir ağ geçidi tanıtabilirsiniz. Ağ geçidi, akıllı uygulama tarafından sunulan istemci dijital sertifikasını doğrulama ve veren, süre sonu, parmak izi ve iptal listelerini denetleme sorumluluğuna sahiptir. Ağ geçidi, Azure OpenAI ile kimliğini doğrulamak için yönetilen kimlik kullanmalıdır. Ağ geçidi, istemci sertifikası doğrulamasının merkezi bir konumda yönetildiğinden emin olmak için kök sertifika yetkilisini (CA) depolamak için Azure Key Vault'u kullanmalıdır ve bu da bakım yükünü azaltır.

Bu senaryoya yönelik bir ağ geçidi sunmanın çeşitli avantajları vardır:

- Ağ geçidinin yönetilen kimliğinin ve erişim anahtarlarının kullanılması anahtarların çalınma riskini ortadan kaldırır ve anahtarları döndürmenin bakım yükünü azaltır.

- Sertifika doğrulamasını merkezi hale getirmek, tüm akıllı uygulamalar için istemci dijital sertifikalarını değerlendirmek için tutarlı güvenlik ilkeleri kullanmanızı sağlar.

- Sertifika doğrulamasını ağ geçidine boşaltmak istemci kodunu basitleştirebilir.

Bu senaryo için öneriler ve rehberlik

- Sertifikaları doğrularken, kök CA ve ara sertifikalar da dahil olmak üzere sertifika zincirinin tamamını doğrulayın. Tam doğrulama, sertifikanın orijinalliğini güvence altına alır ve yetkisiz erişimi engeller.

- Sertifika risklerini en aza indirmek için istemci sertifikalarını düzenli olarak döndürün ve yenileyin. Sertifikaların her zaman güncel olduğundan emin olmak için Azure Key Vault kullanarak bu işlemi otomatikleştirin. Yaklaşan sertifika süre sonu uyarıları ayarlamak, ağ geçidinde hizmet kesintisini de önler.

- Hem istemci hem de sunucunun kimlik doğrulamasından emin olmak ve ek bir güvenlik katmanı sağlamak için karşılıklı TLS (mTLS) uygulayın. Uygun ilkeleri ve kısıtlamaları ayarlayarak ağ geçidini mTLS'yi zorunlu kacak şekilde yapılandırın.

- Azure API Management'ı kullanarak, Azure Key Vault'ta başvurulan istemci sertifikalarını doğrulamak için validate-client-certificate ilkesini kullanabilirsiniz. Bu ilke, istemci uygulaması tarafından sunulan istemci sertifikasını doğrular ve veren, süre sonu, parmak izi ve iptal listelerini denetler.

Bu senaryo için ağ geçidinden kaçınma nedenleri

Az sayıda istemcinin olduğu basit ortamlarda, istemcide güvenlik ve sertifika yönetimini işleme maliyeti, ağ geçidinin eklenmesinin karmaşıklığından daha ağır basabilir. Ayrıca ağ geçitleri tek hata noktalarına dönüşebilir, eklenen katmanlar nedeniyle gecikme süresini artırabilir ve özel uygulamalar yerine ticari çözümleri tercih ederseniz satıcının kilitlenmesine yol açabilir.

İstemci sertifikası kimlik doğrulaması için bir ağ geçidi uygulamaya karar vermeden önce özel gereksinimlerinizi, kaynak kullanılabilirliğinizi ve uygulamalarınızın kritikliğini dikkatle değerlendirmeniz gerekir.

Paylaşılan bir Azure OpenAI örneğine erişmek için anahtarları kullanan birden çok istemci uygulaması

Senaryo kısıtlamaları

Bu senaryodaki kısıtlamalar şunlardır:

- Paylaşılan bir Azure OpenAI örneğine birden çok istemci uygulaması erişiyor.

- İstemciler kullanamaz veya kimlik doğrulaması için Microsoft Entra Id kullanmak istemezsiniz.

- İstemciler kullanamıyor veya kimlik doğrulaması için federasyon kimliği kullanmak istemiyorsunuz.

- İstemci uygulamaları için anahtar tabanlı kimlik doğrulaması kullanmak istiyorsunuz.

Bu kısıtlamalar aşağıdaki senaryolar için geçerli olabilir:

- İstemci uygulamaları Azure, diğer bulut sağlayıcıları veya şirket içi dahil olmak üzere birden çok ortamda dağıtılır.

- Kuruluşların her birinde benzersiz erişim ve kullanım sınırları olan farklı ekiplere Azure OpenAI hizmetleri sağlaması gerekir.

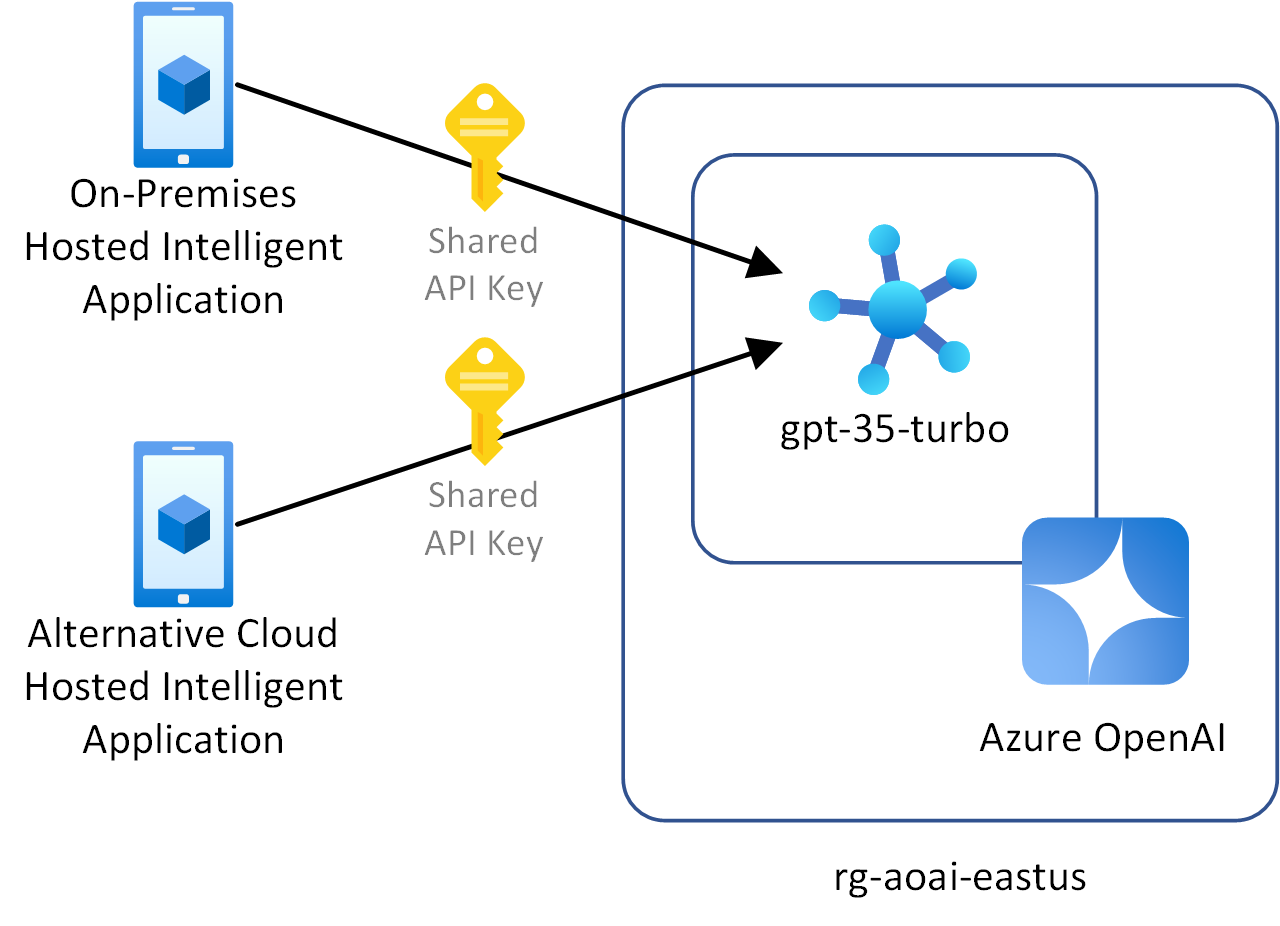

Doğrudan Azure OpenAI'ye bağlanma

Azure OpenAI, paylaşılan anahtarları kullanarak anahtar tabanlı kimlik doğrulamayı destekler. Azure OpenAI birincil anahtarı ve ikincil anahtarı kullanıma sunsa da, ikincil anahtarın amacı istemci kimliği yalıtımı için değil anahtar döndürmeyi desteklemektir. Bu senaryoda birden çok istemcinin kimliğini doğrudan Azure OpenAI'de doğruladığınızda, her istemci aynı anahtarı paylaşır. Bu uygulamayla ilgili zorluklar şunlardır:

- Her istemci aynı anahtarı paylaştığından, belirli istemciler için izinleri iptal etme olanağınız yoktur.

- Aynı Azure OpenAI örneği dağıtımında farklı istemcilere farklı modeller için farklı erişim hakları veremezsiniz.

- Bir istemciyi başka bir istemciden günlüğe kaydetme açısından ayıramazsınız.

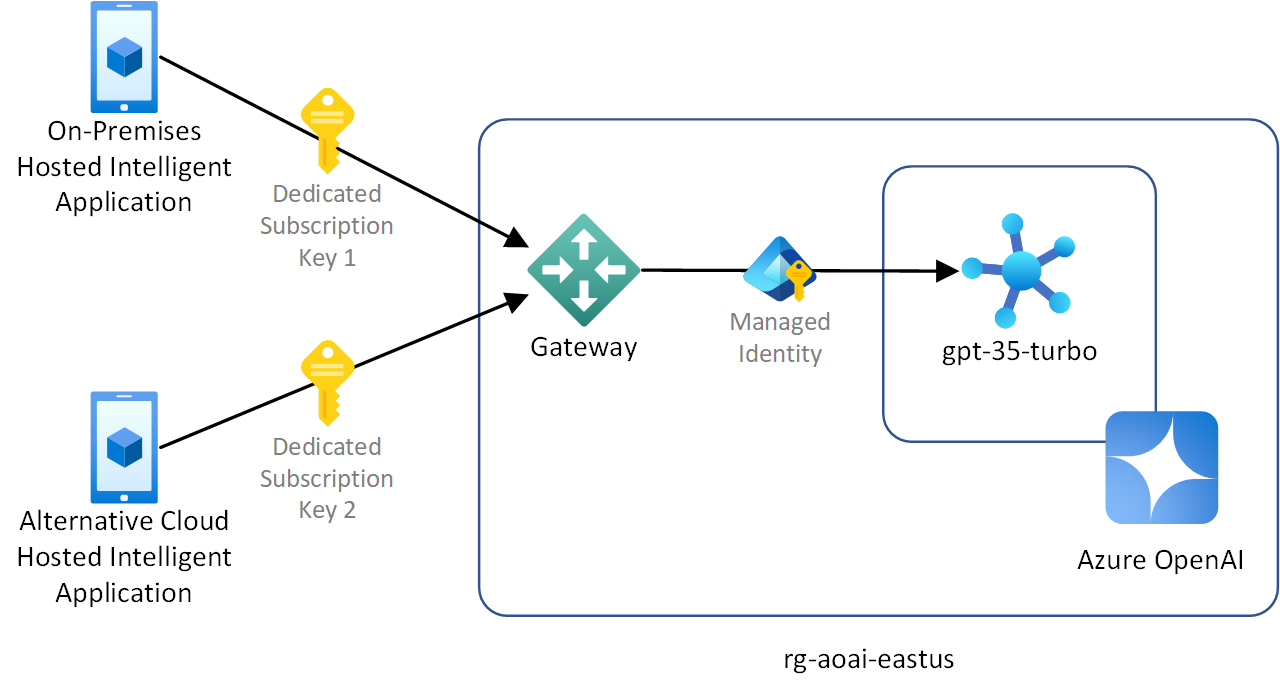

Ağ geçidine giriş

Bu mimariye, her istemci uygulamasına ayrılmış bir anahtar veren bir ağ geçidi tanıtabilirsiniz. Azure API Management, ayrılmış istemci anahtarları sağlamak için abonelik kavramını kullanır. Ağ geçidi, Azure OpenAI ile kimliğini doğrulamak için yönetilen kimlik kullanmalıdır.

Bu senaryoya yönelik bir ağ geçidi sunmanın çeşitli avantajları vardır:

- Diğer istemcileri etkilemeden tek bir istemci uygulamasına erişimi iptal edebilirsiniz.

- Anahtarları döndürmeden önce tüm istemcilerin anahtar yapılandırmasını güncelleştirmeniz gerekmeyen anahtarları döndürmek daha az lojistik açıdan zorlaşır. Ayrılmış anahtarlar, istemci yapılandırması güncelleştirildikten sonra her istemci için döndürülebilir.

- Her istemci günlük perspektifinden benzersiz olarak tanımlanabilir.

- Ağ geçidi, her istemci için hız sınırlarını ve kotaları bağımsız olarak zorunlu tutmaktan sorumlu hale gelir.

Bu senaryo için öneriler ve rehberlik

- Bir ağ geçidinden yönetilen kimlik kullanmak Azure OpenAI günlüklerinde son kullanıcı ve istemci uygulamasının izlenebilirliğini geliştirmediğinden, API istekleriyle ilgili ölçümlerde izlemeyi geliştirin. Ağ geçidi, istekte bulunan istemci ve kullanıcı kimlikleri gibi istekle ilişkili günlük kaydı sağlamalıdır.

- Bir ağ geçidi aracılığıyla birden çok istemci uygulama isteğini paylaşılan bir Azure OpenAI hizmetine yönlendirirken, ağ geçidinin istemci kimliğine göre uygun model dağıtımlarına yönlendirme kararları aldığından emin olun. Birden çok Azure OpenAI dağıtımına yönelik ağ geçidi uygulamalarında daha iyi yöntemler için bkz . Birden çok Azure OpenAI dağıtımının önünde ağ geçidi kullanma.

Birden çok Azure OpenAI örneğine erişen istemci uygulamaları

Senaryo kısıtlamaları

Bu senaryodaki kısıtlamalar şunlardır:

- İstemci uygulamaları bir veya daha fazla bölgede birden çok Azure OpenAI örneğine bağlanıyor.

- İstemciler kullanamaz veya kimlik doğrulaması için Microsoft Entra Kimliğini veya herhangi bir OIDC sağlayıcısını kullanmak istemezsiniz.

- İstemci uygulamaları için anahtar tabanlı kimlik doğrulaması kullanmak istiyorsunuz.

Bu kısıtlamalar aşağıdaki senaryolar için geçerli olabilir:

- İstemci uygulamalarının gecikme süresini azaltmak ve performansı geliştirmek için iş yüklerini coğrafi olarak dağıtması gerekir.

- İstemci uygulamaları, örnekleri birden çok bölgeye dağıtarak dakika başına belirteç (TPM) kotalarını iyileştirmeye çalışır.

- Kuruluşlar, sağlanan aktarım hızı dağıtımı ve kullandıkça öde dağıtımından oluşan ikili dağıtım stratejisini yöneterek sürekli çalışma sağlamak için sorunsuz yük devretme ve olağanüstü durum kurtarma özelliklerine ihtiyaç duyar.

- İstemci uygulamalarının yalnızca belirli Azure bölgelerinde kullanılabilen belirli model özelliklerini kullanması gerekir.

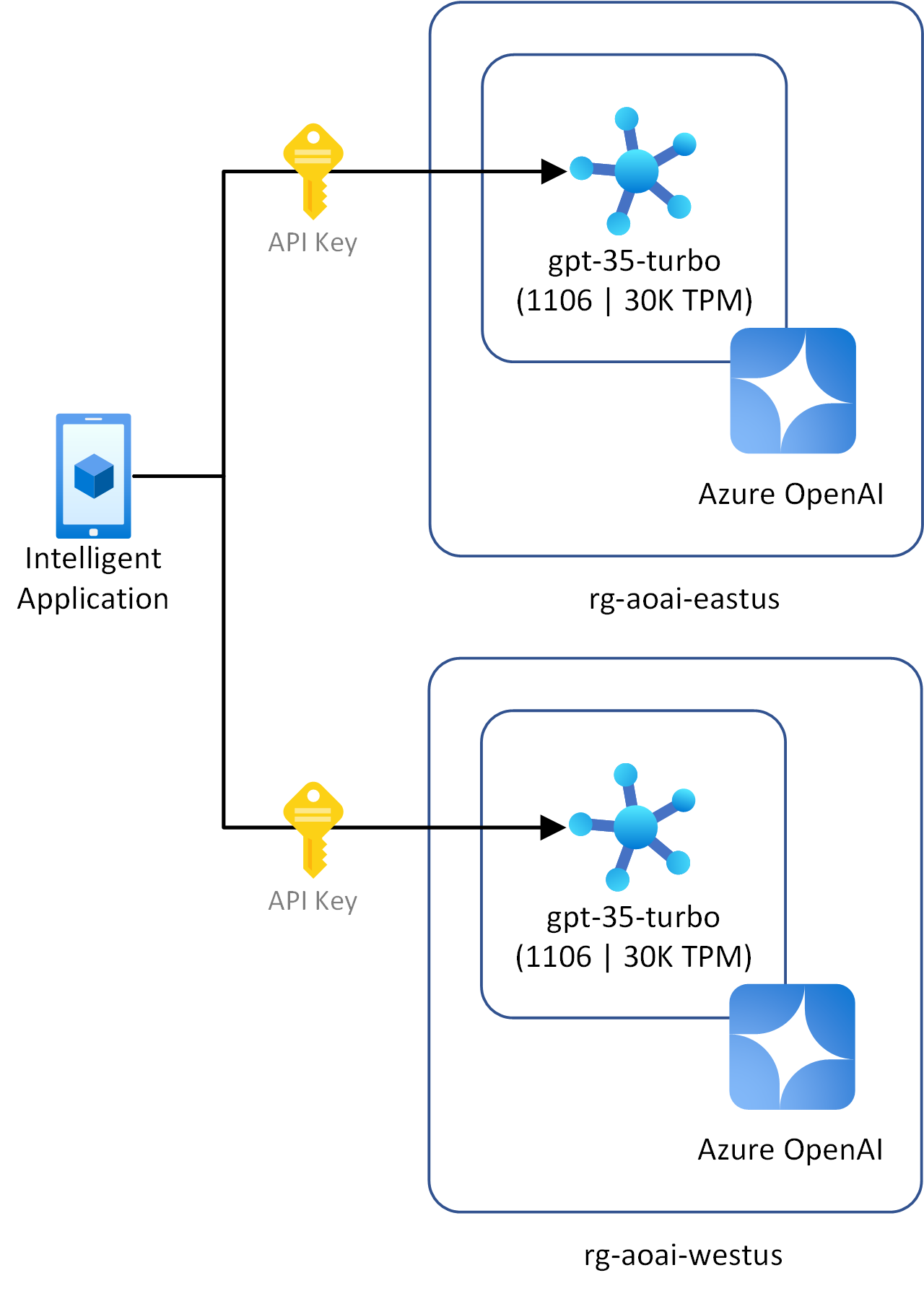

Birden çok Azure OpenAI örneğine doğrudan bağlanma

İstemci uygulamaları birden çok OpenAI örneğine doğrudan bağlandığında, her istemcinin her örnek için anahtarı depolaması gerekir. Anahtarların kullanımıyla ilgili güvenlik konularıyla birlikte, anahtar döndürmeyle ilgili yönetim yükü de artar.

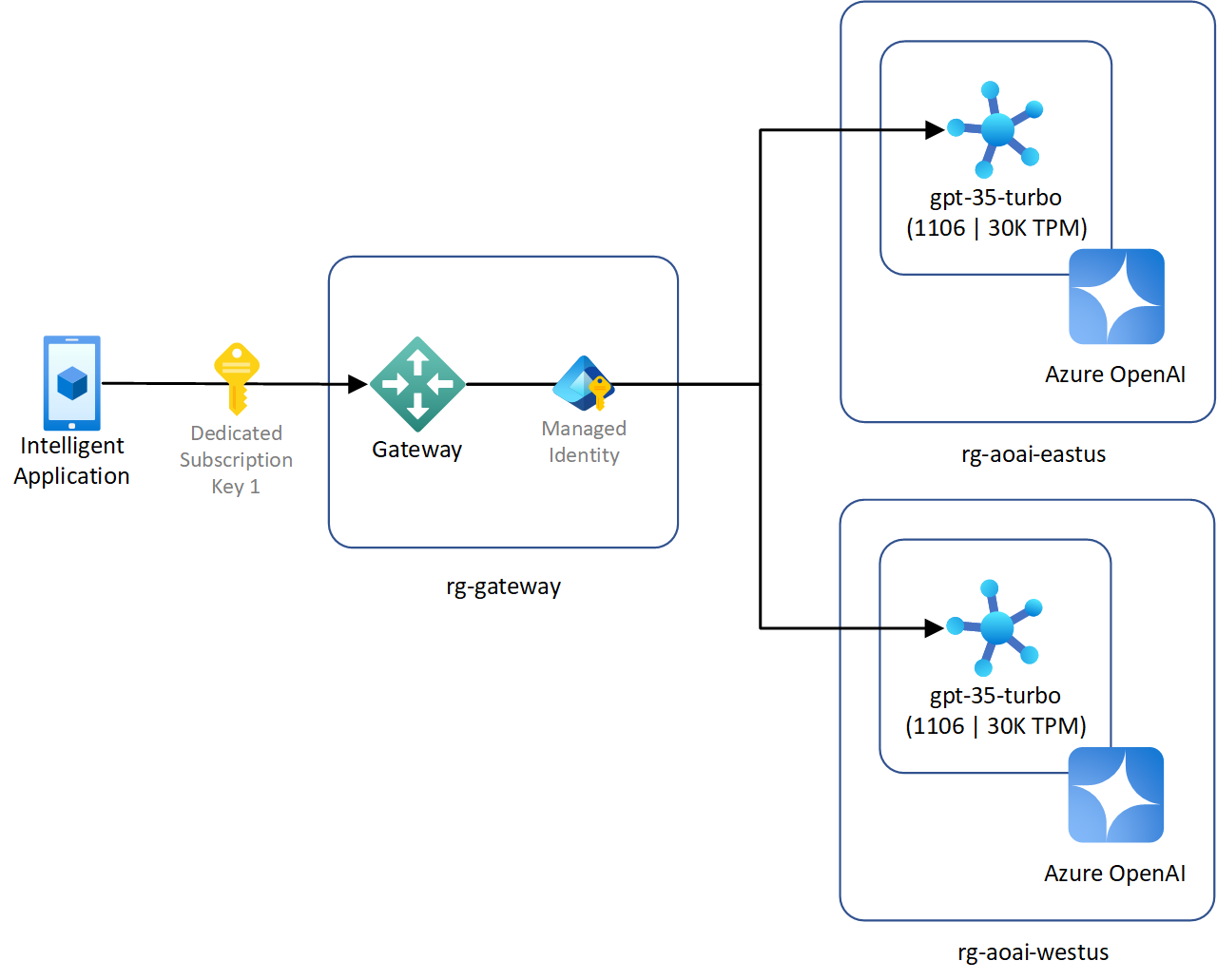

Ağ geçidine giriş

Birden çok Azure OpenAI dağıtımına erişen istemci uygulamalarını işlemek için bir ağ geçidinin tanıtılması, paylaşılan bir Azure OpenAI örneğine erişmek için anahtarları kullanan birden çok istemci uygulamasını işlemek üzere bir ağ geçidinin tanıtılmasıyla aynı avantajlara sahiptir. Bu nedenlere ek olarak, ağ geçidinden birden çok Azure OpenAI örneğine yönelik isteklerin kimliğini doğrulamak için tek bir kullanıcı tanımlı yönetilen kimlik kullanılarak kimlik doğrulama işlemi kolaylaştırılmıştır. Bu yaklaşımın uygulanması genel işlem yükünü azaltır ve birden çok örnekle çalışırken istemcinin yanlış yapılandırılma riskini en aza indirir.

Bu senaryo için öneriler ve rehberlik

- Yüksek trafiği işlemek ve yüksek kullanılabilirlik sağlamak için API isteklerini Azure OpenAI hizmetinin birden çok örneğine dağıtmak için yük dengeleme teknikleri uygulayın. Bu uygulama hakkında daha fazla bilgi için bkz . Birden çok Azure OpenAI dağıtımının veya örneğinin önünde ağ geçidi kullanma.

- Birden çok Azure OpenAI örneği kullanarak çok kiracılı senaryolar uygularken, belirli bir kiracı için izleme belirteci kullanımının ağ geçidinde bağıntılı olması gerekir. Ağ geçidinde belirteç kullanımını ilişkilendirmek, isteğin ilettiği arka uç Azure OpenAI örneğinden bağımsız olarak toplam belirteç kullanımını izlemenizi sağlar.

Genel öneriler

Azure OpenAI hizmetlerini bir ağ geçidi aracılığıyla tümleştirdiğinizde, tüm senaryolarda geçerli olacak birkaç çapraz kesme önerisi vardır.

Kendi çözümünüzü oluşturmak yerine Azure API Management'ı (APIM) seçmenin çeşitli avantajları vardır. Verimli API düzenlemesi, diğer Azure hizmetleriyle kolay tümleştirme ve geliştirme ve bakım çalışmalarını düşürerek maliyet tasarrufu sağlar. APIM, kimlik doğrulama ve yetkilendirmeyi doğrudan destekleyerek güvenli API yönetimi sağlar. Microsoft Entra ID gibi kimlik sağlayıcılarıyla tümleştirilerek OAuth 2.0'ı etkinleştirir ve ilke tabanlı yetkilendirme sunar. Ayrıca Azure OpenAI'ye güvenli ve düşük bakım erişimi için yönetilen kimliklerden yararlanabilir.

Kapsamlı bir ağ geçidi çözümü için senaryoları birleştirme

Uygulamada, kullanım örnekleriniz bu kılavuzda özetlenen birden çok senaryoya yayılabilir. Örneğin, bir dış kimlik sağlayıcısıyla kimlik doğrulaması yapıp birden çok Azure OpenAI örneğine erişim gerektiren istemci uygulamalarınız olabilir.

Bu senaryoların önerilerini birleştirmek, özel gereksinimlerinizi destekleyen bir ağ geçidi oluşturmaya yönelik kapsamlı bir yaklaşım sağlar.

Ağ geçidi ilkesi zorlama

Azure OpenAI örneklerine yönelik istekler bir ağ geçidi üzerinden gönderilmeden önce gelen kimlik doğrulaması ve yetkilendirme ilkeleri zorunlu kılınmalıdır. İster bir kimlik sağlayıcısından kullanıcı erişim belirteçleri ister sertifika doğrulaması olsun, bu yaklaşımın uygulanması yalnızca kimliği doğrulanmış ve yetkili isteklerin iletilmesini sağlar.

Ağ geçidinizdeki istemci uygulamaları için roller ve izinlerle daha fazla yetkilendirme kapsamı uygulamak ayrıntılı denetime de olanak tanır. Bu kapsamlar, istemci uygulamasının ihtiyaçlarına göre belirli işlemlere izin verilebilmesini sağlayarak güvenlik ve yönetilebilirliği artırır.

Erişim belirteci doğrulaması için, grup üyelikleri veya uygulama rolleri gibi issilgili iş yüküne özgü taleplere ek olarak , aud, expve nbf gibi tüm önemli kayıtlı talepleri doğrulayın.

Azure yönetilen kimliklerini kullanma

Azure yönetilen kimliklerinin kullanılması, kimlik doğrulama yönetimini merkezileştirerek tüm istemci uygulaması senaryolarında kimlik doğrulamayı basitleştirir. Bu yaklaşım, istemci uygulamalarında birden çok API anahtarını veya kimlik bilgilerini yönetmeyle ilgili karmaşıklığı ve riskleri azaltır.

Yönetilen kimlikler doğal olarak Azure rol tabanlı erişim denetimini desteklediğinden, ağ geçidinin Azure OpenAI örneklerine erişmek için gereken en düşük izin düzeyine sahip olmasını sağlar. Yönetilen kimlikler, alternatif kimlik doğrulama yöntemlerini devre dışı bırakmayla birlikte yetkisiz erişim riskini azaltır ve güvenlik ilkeleriyle uyumluluğu basitleştirir.

Kapsamlı gözlemlenebilirlik uygulama

Yönetilen kimliğe sahip bir ağ geçidi uyguladığınızda, yönetilen kimlik son kullanıcıyı veya isteği yapan uygulamayı değil ağ geçidini temsil ettiğinden izlenebilirlik azaltılabilir. Bu nedenle, API istekleriyle ilgili ölçümlerde gözlemlenebilirliği geliştirmek önemlidir. Ağ geçitleri, erişim desenleri ve kullanımı üzerinde görünürlüğü korumak için istekte bulunan istemci ve kullanıcı kimlikleri de dahil olmak üzere daha fazla izleme meta verileri sağlamalıdır.

Ağ geçidinden geçen tüm isteklerin merkezi günlüğe kaydedilmesi, denetim kaydının korunmasına da yardımcı olur. Merkezi denetim izi özellikle sorun giderme, uyumluluk ve yetkisiz erişim girişimlerinin algılanabilir olmasını sağlamak için önemlidir.

Ağ geçidi uygulamaları

Azure, böyle bir ağ geçidi oluşturmak için anahtar teslimi bir çözüm veya başvuru mimarisi sunmaz. Giriş makalesinde belirtildiği gibi, bu ağ geçidini oluşturup çalıştırmanız gerekir. Aşağıda, daha önce bahsedilen kullanım örneklerini kapsayan topluluk tarafından desteklenen uygulamalara örnekler verilmiştir. Kendi ağ geçidi çözümünüzü oluştururken bu örneklere başvurmayı göz önünde bulundurun.

| Uygulama | Örnek |

|---|---|

| Azure OpenAI Uygulama Kimliği ve Güvenliği – Learn Live Web Semineri | Canlı Öğrenme: Azure OpenAI Uygulama Kimliği ve Güvenliği (youtube.com) |

Sonraki adımlar

İş yükünüz için bir ağ geçidi uygulamak, bu makalede ayrıntılarıyla belirtilen kimlik doğrulamasını ve yetkilendirmeyi iyileştirme senaryolarının ötesinde avantajlar sağlar. Ağ geçidinin çözebileceği diğer önemli zorluklar hakkında bilgi edinin.

Katkıda Bulunanlar

Bu makaleyi başlangıçta aşağıdaki katkıda bulunanlar yazdı.

Asıl yazarlar:

- Lizet Pena De Sola | Kıdemli Müşteri Mühendisi, Azure için FastTrack

- Bappaditya Banerjee | Kıdemli Müşteri Mühendisi, Azure için FastTrack

- James Croft | Müşteri Mühendisi, ISV & Dijital Yerel Mükemmellik Merkezi

Nonpublic LinkedIn profillerini görmek için LinkedIn'de oturum açın.

İlgili kaynaklar

- Azure OpenAI için rol tabanlı erişim denetimi

- Azure API Management'ta yönetilen kimlikleri kullanma

- Azure API Management ilkeleri

- Azure API Management’da API’ler için kimlik doğrulaması ve yetkilendirme

- OAuth 2.0 ve Microsoft Entra Id kullanarak API Management'ta API'yi koruma

- İstemci sertifikası kimlik doğrulaması kullanarak API Management arka ucu güvenliğini sağlama