Birçok kuruluş, birden çok şirket içi Active Directory ormanı olan ortamlar oluşturmak için Azure Sanal Masaüstü'nü kullanmak ister.

Bu makale, Kurumsal ölçekte Azure Sanal Masaüstü makalesinde açıklanan mimariyi genişletir. Kullanıcıları şirket içi Active Directory Etki Alanı Hizmetleri'nden (AD DS) Microsoft Entra Kimliği'ne eşitlemek için Microsoft Entra Bağlan kullanarak birden çok etki alanını ve Azure Sanal Masaüstü'nü tümleştirmeyi anlamanıza yardımcı olmak için tasarlanmıştır.

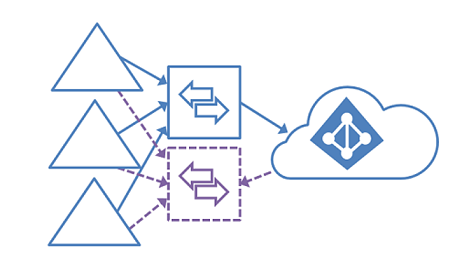

Mimari

Bu mimarinin bir Visio dosyasını indirin.

Veri akışı

Bu mimaride kimlik akışı aşağıdaki gibi çalışır:

- Microsoft Entra Bağlan, kullanıcıları hem CompanyA.com hem de CompanyB.com bir Microsoft Entra kiracısına (NewCompanyAB.onmicrosoft.com) eşitler.

- Konak havuzları, çalışma alanları ve uygulama grupları ayrı aboneliklerde ve uç sanal ağlarında oluşturulur.

- Kullanıcılar uygulama gruplarına atanır.

- Konak havuzlarındaki Azure Sanal Masaüstü oturum konakları, Azure'daki etki alanı denetleyicilerini (DC) kullanarak CompanyA.com ve CompanyB.com etki alanlarına katılır.

- Kullanıcılar, Yapılandırılan UPN sonekine bağlı olarak, Azure Sanal Masaüstü uygulamasını veya Kullanıcı Asıl Adı (UPN) olan web istemcisini kullanarak şu biçimde oturum açar: user@NewCompanyA.com, user@CompanyB.com, veya user@NewCompanyAB.com.

- Kullanıcılara ilgili sanal masaüstleri veya uygulamaları sunulur. Örneğin, CompanyA'daki kullanıcılara A Çalışma Alanı, konak havuzu 1 veya 2'de bir sanal masaüstü veya uygulama sunulur.

- FSLogix kullanıcı profilleri, ilgili depolama hesaplarındaki Azure Dosyalar paylaşımlarda oluşturulur.

- Şirket içinden eşitlenen Grup İlkesi Nesneleri (GPO'lar), kullanıcılara ve Azure Sanal Masaüstü oturum konaklarına uygulanır.

Bileşenler

Bu mimari, kurumsal ölçekli mimaride Azure Sanal Masaüstü'nde listelenen bileşenlerle aynı bileşenleri kullanır.

Ayrıca, bu mimari aşağıdaki bileşenleri kullanır:

Hazırlama modunda Microsoft Entra Bağlan: Microsoft Entra Bağlan topolojileri için hazırlama sunucusu, Microsoft Entra Bağlan örneği için ek yedeklilik sağlar.

Azure abonelikleri, Azure Sanal Masaüstü çalışma alanları ve konak havuzları: Yönetim sınırları ve iş gereksinimleri için birden çok abonelik, Azure Sanal Masaüstü çalışma alanı ve konak havuzu kullanabilirsiniz.

Senaryo ayrıntıları

Bu mimari diyagramı, aşağıdaki öğeleri içeren tipik bir senaryoyu temsil eder:

- Microsoft Entra kiracısı, NewCompanyAB.onmicrosoft.com adlı yeni bir şirket için kullanılabilir.

- Microsoft Entra Bağlan, kullanıcıları şirket içi AD DS'den Microsoft Entra Kimliği'ne eşitler.

- A şirketi ve B Şirketi ayrı Azure aboneliklerine sahiptir. Ayrıca diyagramda Abonelik 1 olarak adlandırılan paylaşılan hizmetler aboneliği de vardır.

- Paylaşılan hizmetler merkezi sanal ağıyla azure merkez-uç mimarisi uygulanır.

- Karmaşık karma şirket içi Active Directory ortamları iki veya daha fazla Active Directory ormanıyla birlikte bulunur. Etki alanları, her biri farklı bir UPN soneki olan ayrı ormanlarda yaşar. Örneğin, UPN soneki CompanyA.com CompanyA.local, UPN soneki CompanyB.com companyB.local ve ek bir UPN soneki NewCompanyAB.com.

- Her iki orman için etki alanı denetleyicileri şirket içinde ve Azure'da bulunur.

- Doğrulanmış etki alanları CompanyA.com, CompanyB.com ve NewCompanyAB.com için Azure'da bulunur.

- Kerberos, NTLM (Windows Yeni Teknoloji LAN Yöneticisi) ve LDAP (Basit Dizin Erişim Protokolü) gibi GPO ve eski kimlik doğrulaması kullanılır.

- Şirket içi altyapıya hala bağımlı olan Azure ortamları için, şirket içi ile Azure arasında özel bağlantı (Siteden siteye VPN veya Azure ExpressRoute) ayarlanır.

- Azure Sanal Masaüstü ortamı, her iş birimi için bir Azure Sanal Masaüstü çalışma alanından ve çalışma alanı başına iki konak havuzundan oluşur.

- Azure Sanal Masaüstü oturum konakları, Azure'daki etki alanı denetleyicilerine katılır. Başka bir ifadeyle, CompanyA oturum konakları CompanyA.local etki alanına, CompanyB oturum konakları da CompanyB.local etki alanına katılır.

- Azure depolama hesapları FSLogix profilleri için Azure Dosyalar kullanabilir. Şirket etki alanı başına bir hesap oluşturulur (ŞirketA.local ve CompanyB.local) ve hesap ilgili etki alanına katılır.

Not

Active Directory Etki Alanı Hizmetleri, birçok karma ortamda kendi kendine yönetilen, şirket içi bir bileşendir ve Microsoft Entra Domain Services, etki alanına katılma, grup ilkesi, LDAP ve Kerberos/NTLM kimlik doğrulaması gibi tam uyumlu, geleneksel AD DS özelliklerinin bir alt kümesiyle yönetilen etki alanı hizmetleri sağlar. Bu bileşenlerin ayrıntılı karşılaştırması için bkz . Kendi kendine yönetilen AD DS, Microsoft Entra Id ve yönetilen Microsoft Entra Domain Services'ı karşılaştırma.

Microsoft Entra Domain Services kullanan Birden Çok Azure Sanal Masaüstü ormanı çözüm fikri, bulut tarafından yönetilen Microsoft Entra Domain Services kullanan mimariyi ele alır.

Olası kullanım örnekleri

Bu mimari için birkaç ilgili kullanım örneği aşağıdadır:

- Birleştirmeler ve alımlar, kuruluş yeniden markalama ve birden çok şirket içi kimlik

- Karmaşık şirket içi Active Directory ortamları (çok ormanlı, çok etki alanları, grup ilkesi (veya GPO) gereksinimleri ve eski kimlik doğrulaması)

- Azure Sanal Masaüstü ile şirket içi GPO altyapısı

Dikkat edilmesi gereken noktalar

İş yükünüzü bu mimariye göre tasarlarken aşağıdaki fikirleri aklınızda bulundurun.

Grup İlkesi Nesneleri

Azure Sanal Masaüstü için GPO altyapısını genişletmek için, şirket içi etki alanı denetleyicilerinin Hizmet olarak Azure altyapısı (IaaS) etki alanı denetleyicileriyle eşitlenmesi gerekir.

GPO altyapısının Azure IaaS etki alanı denetleyicilerine genişletilmesi için özel bağlantı gerekir.

Ağ ve bağlantı

Etki alanı denetleyicileri paylaşılan bileşenlerdir, bu nedenle bu merkez-uç mimarisinde paylaşılan hizmetler merkezi sanal ağına dağıtılması gerekir.

Azure Sanal Masaüstü oturum konakları, ilgili merkez-uç sanal ağ eşlemesi üzerinden Azure'daki etki alanı denetleyicisine katılır.

Azure Depolama

Aşağıdaki tasarım konuları kullanıcı profili kapsayıcıları, bulut önbelleği kapsayıcıları ve MSIX paketleri için geçerlidir:

Bu senaryoda hem Azure Dosyalar hem de Azure NetApp Files'ı kullanabilirsiniz. Beklenen performans, maliyet vb. faktörlere göre doğru çözümü seçersiniz.

Hem Azure depolama hesapları hem de Azure NetApp Files tek seferde tek bir AD DS'ye katılmakla sınırlıdır. Böyle durumlarda, birden çok Azure depolama hesabı veya Azure NetApp Files örneği gereklidir.

Microsoft Entra Kimlik

Birden çok şirket içi Active Directory ormanındaki kullanıcıların olduğu senaryolarda, Microsoft Entra kiracısına yalnızca bir Microsoft Entra Bağlan Eşitleme sunucusu bağlanır. Bunun bir istisnası, hazırlama modunda kullanılan bir Microsoft Entra Bağlan sunucusudur.

Aşağıdaki kimlik topolojileri desteklenir:

- Birden çok şirket içi Active Directory ormanı.

- Bir veya daha fazla kaynak ormanı tüm hesap ormanlarına güvenir.

- Tam ağ topolojisi, kullanıcıların ve kaynakların herhangi bir ormanda olmasını sağlar. Genellikle ormanlar arasında iki yönlü güvenler vardır.

Daha fazla ayrıntı için Microsoft Entra Bağlan topolojilerinin Hazırlama sunucusu bölümüne bakın.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazar:

- Tom Maher | Üst Düzey Güvenlik ve Kimlik Mühendisi

Sonraki adımlar

Daha fazla bilgi için aşağıdaki makaleleri inceleyin:

- Microsoft Entra Bağlan topolojisi

- Farklı kimlik seçeneklerini karşılaştırma: Kendi kendine yönetilen Active Directory Etki Alanı Hizmetleri (AD DS), Microsoft Entra Id ve Microsoft Entra Domain Services

- Azure Sanal Masaüstü belgeleri