Bu makalenin amacı, Azure'da Murex iş yüklerini uygulamak için teknik ayrıntılar sağlamaktır.

Mimari

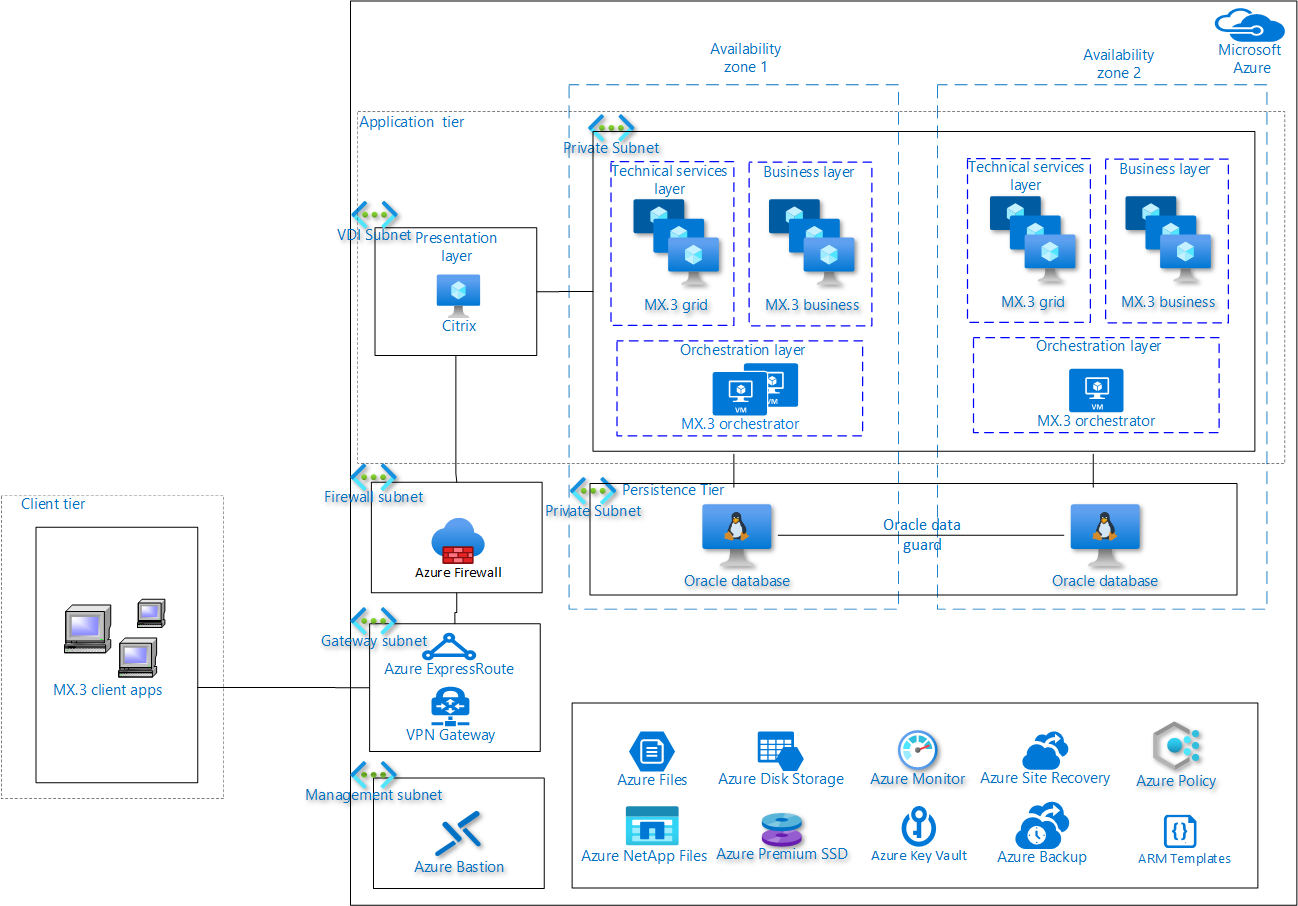

Murex MX.3 iş yükleri Oracle, Sybase veya SQL Server gibi veritabanlarında çalıştırılabilir. Bu mimari, veritabanı olarak Oracle kullanarak MX.3 uygulamasını uygulamaya yönelik ayrıntılara odaklanır.

Bu mimarinin bir Visio dosyasını indirin.

İş Akışı

- Azure ile şirket içi ortamınız arasında bir Azure ExpressRoute veya VPN bağlantısı kullanarak Azure'da barındırılan uygulama katmanının MX.3 sunu katmanı bileşenine erişin. Bağlantı, Azure Güvenlik Duvarı kullanılarak korunur.

- Citrix gibi sanal masaüstü altyapısı (VDI) çözümlerini kullanarak sunu katmanına erişin. Katmana bir masaüstü uygulaması aracılığıyla veya MX.3 uygulaması tarafından sağlanan web arabirimini kullanarak da doğrudan erişebilirsiniz.

- Uygulama katmanı sunu katmanını, iş katmanını, düzenleme katmanını ve kılavuz katmanını içerir. Verileri depolamak ve almak için Oracle veritabanına erişir.

- Sunu katmanı, iş sürecini tamamlamak için iş katmanına, düzenleme katmanına ve kılavuz katmanı bileşenlerine erişir.

- Oracle veritabanı, daha hızlı erişim için depolama mekanizması olarak Azure Premium SSD veya Azure NetApp Files kullanır.

- Uygulama katmanı, şifreleme anahtarlarını ve gizli dizileri güvenli bir şekilde depolamak için Azure Key Vault hizmetlerine erişir.

- Yönetici kullanıcılar, Azure Bastion hizmetini kullanarak Murex MX.3 sunucularına güvenli bir şekilde erişir.

Bileşenler

- Azure Bastion: Azure Bastion, genel IP adresleri aracılığıyla herhangi bir açığa çıkmadan sanal makinelere (VM) daha güvenli ve sorunsuz Uzak Masaüstü Protokolü (RDP) ve Secure Shell protokolü (SSH) erişimi sağlayan tam olarak yönetilen bir hizmettir.

- Azure İzleyici: Azure İzleyici, Azure ve şirket içi ortamlarınızdan telemetri verilerini toplamanıza, çözümlemenize ve bunlar üzerinde işlem yapmanıza yardımcı olur.

- Azure Güvenlik Duvarı: Azure Güvenlik Duvarı, Azure'da çalışan bulut iş yükleriniz için en iyi tehdit korumasını sağlayan bulutta yerel ve akıllı bir ağ güvenlik duvarı güvenlik hizmetidir.

- Azure ExpressRoute: Azure veri merkezleriyle şirket içi veya ortak konum ortamındaki altyapı arasında özel bağlantılar oluşturmak için Azure ExpressRoute'u kullanın.

- Azure Dosyalar: Endüstri standardı SMB ve NFS protokolleri aracılığıyla erişilebilen bulutta tam olarak yönetilen dosya paylaşımları.

- Azure Disk Depolama: Azure Disk Depolama, görev ve iş açısından kritik uygulamalarınız için yüksek performanslı, dayanıklı blok depolama alanı sunar.

- Azure Site Recovery: Planlı ve plansız kesintiler sırasında uygulamalarınızın çalışır durumda kalmasına yardımcı olmak için Site Recovery aracılığıyla çoğaltma, yük devretme ve kurtarma işlemlerini dağıtın.

- Azure NetApp Files: Azure NetApp Files kurumsal sınıf, yüksek performanslı, tarifeli bir dosya depolama hizmetidir.

- Azure Key Vault: Gizli dizileri güvenli bir şekilde depolamak ve erişmek için Azure Key Vault'ı kullanın.

- Azure VPN Gateway: VPN Gateway, bir Azure sanal ağı ile şirket içi konum arasında şifrelenmiş trafiği genel İnternet üzerinden gönderir.

- Azure İlkesi: Azure ortamınızda ilke tanımları oluşturmak, atamak ve yönetmek için Azure İlkesi kullanın.

- Azure Backup: Azure Backup, yedekleme depolama gereksinimlerinize göre ölçeklenebilir, uygun maliyetli, güvenli ve tek tıklamayla kullanılabilen bir yedekleme çözümüdür.

Senaryo ayrıntıları

Murex, sermaye piyasaları için ticaret, risk yönetimi, işleme operasyonları ve ticaret sonrası çözümlerin önde gelen küresel yazılım sağlayıcısıdır. Birçok banka riski yönetmek, dönüşümü hızlandırmak ve uyumluluğu basitleştirmek için Murex'in üçüncü nesil platformu MX.3'ün dağıtımlarını yaparken gelir artışına da yol açabilir. Murex platformu, müşterilerin operasyonlarında daha fazla denetim elde etmelerini, verimliliği artırmalarını ve operasyonel maliyetleri azaltmalarını sağlar.

MX.3, üç katmanlı mimari yapısını temel alan bir istemci/sunucu uygulamasıdır. Bankalar MX.3'ü satış ve ticaret, kurumsal risk yönetimi, teminat ve yatırım gibi iş gereksinimleri için kullanır.

Microsoft Azure, Murex müşterilerine MX.3 altyapısı oluşturmanın ve ölçeklendirmenin hızlı ve kolay bir yolunu sunar. Azure, üretim, geliştirme ve test sistemleri için güvenli, güvenilir ve verimli bir ortam sağlar. MX.3 ortamını çalıştırmak için gereken altyapı maliyetini önemli ölçüde azaltır.

Murex MX.3 uygulamasının çeşitli katmanları ve katmanları, işlem ve depolama gereksinimleri hakkında ayrıntılı bilgi için Murex teknik ekibine başvurun.

Linux, ilgili şirketinin ticari markasıdır. Bu işaretin kullanılması herhangi bir onay anlamına gelmez.

Olası kullanım örnekleri

Bu çözüm finans sektöründe kullanım için idealdir. Bazı olası kullanım örnekleri aşağıdadır.

- Operasyonlar için daha iyi denetim elde edin, verimliliği artırın ve altyapı maliyetini azaltın.

- Üretim ve geliştirme için güvenli, güvenilir ve verimli bir ortam oluşturun.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanılabilecek bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz . Microsoft Azure İyi Tasarlanmış Çerçeve.

Murex MX.3, yüksek bellek, düşük gecikme süresi ve yüksek kullanılabilirlik gereksinimlerine sahip karmaşık bir iş yüküdür. Bu bölümde, Azure'da Murex MX.3 iş yükü uygulanırken analiz edilmesi gereken bazı teknik noktalar özetlenmiştir.

- MX.3 bir istemci/sunucu mimarisi kullanır. Azure'da uygularken hizmet olarak altyapı (IaaS) mimarisini izlemeniz gerekir. Murex'in teknik gereksinimlerini karşıladığından emin olmak için tüm yerel Azure hizmetlerini dikkatlice analiz edin.

- MX.3 çözümünü Azure'da tamamen dağıtabilir veya karma model kullanarak kısmi bir Azure bileşenleri kümesi dağıtabilirsiniz. Bu makale karma modelleri kapsamaz. Karma dağıtım modeli kullanmadan önce mimariyi ve teknik gereksinimleri dikkatle analiz etmelisiniz. MX.3 için karma dağıtım modelleri, Murex ekibinin teknik incelemesine tabidir.

- MX.3 istemci katmanına doğrudan kullanıcı masaüstünden veya Citrix gibi VDI çözümleri aracılığıyla erişebilirsiniz.

- Çeşitli katmanlardaki Murex MX.3 iş yükleri, işlevsel ve teknik gereksinimleri karşılamak için belirli türlerde işlem kaynakları gerektirir. MX.3 iş yükünün işlem, bellek ve depolama gereksinimlerini anlamak için Bkz. Murex MX.3 mimarisi .

- MX.3 uygulaması, görevleri gerçekleştirmek için dış (İnternet) ve iç (şirket içi) bağlantı gerektirir. MX.3 uygulamasının Azure mimarisi, iç ve dış hizmetlerle tümleştirebilmek için güvenli bir bağlantı modelini desteklemelidir. Şirket içi hizmetlere bağlanmak için Azure siteden siteye VPN veya ExpressRoute (önerilir) kullanın.

- Yedekleme için Azure depolama ile birlikte Azure yerel yedekleme hizmetlerini kullanabilirsiniz. Bu hizmetleri uygulama VM'lerinin günlük, haftalık veya aylık yedeklemeleri veya diğer uygulama katmanına özgü yedekleme/arşiv gereksinimleri için kullanın. Veritabanı gereksinimleri için, veritabanı yerel çoğaltma veya yedekleme araçlarını kullanın.

- Azure'daki Murex çözümlerinin yüksek kullanılabilirliğini ve dayanıklılığını elde etmek için uygulama katmanının her katmanını en az iki VM'de çalıştırmanız gerekir. Birden çok VM'de yüksek kullanılabilirlik elde etmek için azure kullanılabilirlik kümesi yapılandırmasını kullanabilirsiniz. Ayrıca, birden çok örneğe dağıtılmış uygulamaların yedekliliği ve geliştirilmiş performansı için Azure Sanal Makine Ölçek Kümeleri kullanabilirsiniz. Düzenleme katmanını birden çok örnekte barındırarak ve özel betikler kullanarak örnekleri çağırarak yüksek kullanılabilirlik elde edebilirsiniz. Yüksek kullanılabilirlik gereksinimlerini karşılamak için Oracle Data Guard veya SQL Server Always On gibi veritabanı yüksek kullanılabilirlik özelliklerini kullanabilirsiniz.

- Murex iş yükleri için gerekli performans ölçümlerini elde etmek için MX.3 uygulama dizinini ve veritabanlarını Premium SSD ile Azure Yönetilen Diskler depolamayı göz önünde bulundurun. Saniye başına yüksek giriş/çıkış işlemleri ve düşük gecikme süresi gereksinimleri için depolama seçeneği olarak Azure NetApp Files'ı kullanabilirsiniz. Katmanlar arasında yüksek ağ aktarım hızı elde etmek için Azure'da yakınlık yerleştirme grubu ve ağ hızlandırma kullanabilirsiniz.

- Azure altyapı bileşenlerini izlemek için Azure İzleyici'yi kullanabilirsiniz. Otomatik ölçeklendirme veya bildirim gibi önleyici eylemleri uygulamak için uyarı mekanizmasını kullanabilirsiniz.

- Anahtarları ve sertifikaları depolayarak Azure'da MX.3 uygulamasının güvenlik gereksinimlerini karşılamak için Azure Key Vault gibi hizmetleri kullanın. Çeşitli katmanlar ve katmanlar arasındaki erişimi denetlemek için Azure sanal ağlarını, ağ güvenlik gruplarını (NSG) ve uygulama güvenlik gruplarını kullanabilirsiniz. Güvenlik gereksinimlerine bağlı olarak ön uç katmanını korumak için Azure Güvenlik Duvarı, DDoS koruması ve Azure Uygulaması lication Gateway veya Web Uygulaması Güvenlik Duvarı hizmetlerini kullanabilirsiniz.

- Azure Resource Manager şablonları veya Terraform betikleri gibi Kod Olarak Altyapı (IaC) hizmetlerini kullanarak altyapı otomasyonu elde edebilirsiniz. Uygulama düzeyinde DevOps gereksinimlerini karşılamak için Murex DevOps araçlarını kullanabilirsiniz.

Güvenilirlik

Güvenilirlik, uygulamanızın müşterilerinize sağladığınız taahhütleri karşılayabilmesini sağlar. Daha fazla bilgi için bkz . Güvenilirlik sütununa genel bakış.

- Uygulama katmanının tüm katmanları, yüksek dayanıklılığı desteklemek için her kullanılabilirlik alanı içinde en az iki VM veya sanal makine ölçek kümesinde barındırılır.

- Uygulama katmanının iş ve kılavuz katmanları sanal makine ölçek kümelerinde barındırılır. Bu ölçek kümeleri, önceden yapılandırılmış koşullara göre VM'lerin otomatik ölçeklendirmesini destekler.

- Düzenleme katmanları için, gerekirse sunucular farklı VM'ler arasında dağıtılabilir. VM'lerden biriyle ilgili sorunlar varsa, otomasyon betiklerini (Resource Manager şablonu veya Terraform) yapılandırabilir ve daha fazla VM'yi otomatik olarak sağlamak için uyarı bildirimlerini yapılandırabilirsiniz.

- Kalıcılık katmanı için bir Oracle Data Guard çözümü aracılığıyla Oracle veritabanının yüksek kullanılabilirliğini elde edebilirsiniz. Bu çözümde, birden çok VM kullanılabilirlik alanları arasında çalışır ve aralarında etkin çoğaltma yapılandırılır.

- Uygulama katmanı için, katmanların her biri için yedekli sanal makineler barındırılır. Sanal makinelerden herhangi birinde olağanüstü durum varsa Azure, gerekli olağanüstü durum kurtarma düzeyini desteklemek için vm'nin başka bir örneğinin otomatik olarak sağlanmasını sağlar.

- Olağanüstü durum kurtarma için olağanüstü durum kurtarma sitesini farklı bir Azure bölgesinde çalıştırmanız gerekir. Kurtarma noktası hedefi ve kurtarma süresi hedefi gereksinimlerine göre Etkin/Etkin veya Etkin/Pasif olağanüstü durum kurtarma yapılandırmalarını kullanabilirsiniz. Olağanüstü durum kurtarma işlemini ve yerel veritabanı çoğaltmasını otomatikleştirmek için Site Recovery'yi kullanabilirsiniz. Gerekli RPO ölçümleri düzeyini elde etmek için yedekleme araçlarını da kullanabilirsiniz.

- Kalıcılık katmanında, MX.3 üzerindeki herhangi bir etkiyi önlemek için Oracle DataGuard'ı en yüksek performansla (zaman uyumlu işleme) ayarlamanız gerekir. Kullanılabilirlik alanları arasındaki Oracle veritabanı örnekleri, uygulamanın en az veri kaybıyla kurtarılmasını sağlar.

- Bölge hatası varsa, eşleştirilmiş bir Azure bölgesinde ortamı hızlı bir şekilde sağlamak için otomasyon betiklerini (Resource Manager veya Terraform) veya Site Recovery hizmetlerini kullanabilirsiniz.

- Kurtarma noktası hedefi gereksinimlerine bağlı olarak, veritabanını düzenli aralıklarla yedeklemek ve geri yüklemek için Kurtarma Yöneticisi (RMAN) gibi yerel Oracle yedekleme çözümlerini kullanabilirsiniz.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz . Güvenlik sütununa genel bakış.

- MX.3 sanal ağını korumak için Azure Güvenlik Duvarı kullanabilirsiniz. Tehdit bilgilerine yardımcı olur ve sunu katmanına gelen trafiği ve uygulama katmanından İnternet'e giden trafiği denetlemeye yardımcı olur.

- Bir MX.3 uygulamasında uygulama alt ağında ve veritabanı alt ağında NSG'lerin olması, veritabanı, iş ve düzenleme katmanında gelen ve giden ağ trafiği üzerinde denetim sağlayabilir.

- Hassas bilgileri ve sertifikaları güvenli bir şekilde depolamak için Azure Key Vault hizmetini kullanabilirsiniz.

Maliyet iyileştirme

Maliyet iyileştirmesi, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri iyileştirmenin yollarını aramaktır. Daha fazla bilgi için bkz . Maliyet iyileştirme sütununa genel bakış.

- Azure'da Citrix gibi VDI çözümleri için altyapı kaynaklarını barındırabilirsiniz. İstemci katmanı, uygulama katmanına erişmek ve çözümün genel maliyetini ve performansını iyileştirmek için VDI çözümlerini kullanır.

- İşlem için, işlem için Azure Rezervasyonları ve Azure tasarruf planını kullanın ve kullandıkça öde fiyatlarından önemli tasarruflar elde edin.

Maliyetlerinizi tahmin etmek için Azure fiyatlandırma hesaplayıcısını kullanabilirsiniz.

Operasyonel mükemmellik

Operasyonel mükemmellik, bir uygulamayı dağıtan ve üretimde çalışır durumda tutan operasyon süreçlerini kapsar. Daha fazla bilgi için bkz . Operasyonel mükemmellik sütununa genel bakış.

- Platformu izlemek için Azure İzleyici'yi ve uygulamayı izlemek için Azure İzleyici Günlükleri'ni kullanabilirsiniz. Ancak, gerekirse platformu ve uygulamayı izlemek için kendi özel aracınızı da yapılandırabilirsiniz.

- Kaynakları etiketlemek için kaynak etiketlemeyi kullanabilir ve BT hizmet yönetim sisteminin etkili tümleştirmesini kullanarak uyarıların ve bildirimlerin izlenmesini genişletebilirsiniz.

- Altyapı sağlama işlemini otomatikleştirmek için Resource Manager şablonları veya Terraform betikleri gibi IaC araçlarını kullanabilirsiniz. IaC araçlarını Murex DevOps araçları zinciriyle tümleştirmek için Azure DevOps araçlarını kullanabilirsiniz.

- Güvenlik veya uyumluluk gereksinimlerini koordine etmek ve denetim ve uyumluluk gereksinimleri için Azure ortamını doğrulamak için Azure ilkelerini kullanabilirsiniz.

Özel betikleri kullanarak uygulama katmanının düzenleme katmanındaki VM'leri sağlayabilirsiniz.

Performans verimliliği

Performans verimliliği, kullanıcılar tarafından anlamlı bir şekilde yerleştirilen talepleri karşılamak amacıyla iş yükünüzü ölçeklendirme becerisidir. Daha fazla bilgi için bkz . Performans verimliliği sütununa genel bakış.

- Oracle veritabanını barındırmak için Azure NetApp Files Ultra depolama kullanarak bir veritabanı sunucusu için yüksek depolama aktarım hızı elde edebilirsiniz. Ancak Premium SSD depolama gibi daha düşük depolama aktarım hızı için yönetilen diske sahip bir Azure VM de kullanabilirsiniz.

- Düşük gecikme süresi senaryoları için uygulama ve kalıcılık katmanı arasında Azure yakınlık yerleştirme gruplarını kullanın.

- Daha iyi performans ve güvenilirlik için ExpressRoute'u kullanarak şirket içi sisteme bağlanın.

- MX.3 uygulama katmanı tarafından kullanılan yapılandırma dosyaları, günlük dosyaları ve ikili dosyalar gibi dosyaları depolamak için Azure Dosyalar kullanabilirsiniz.

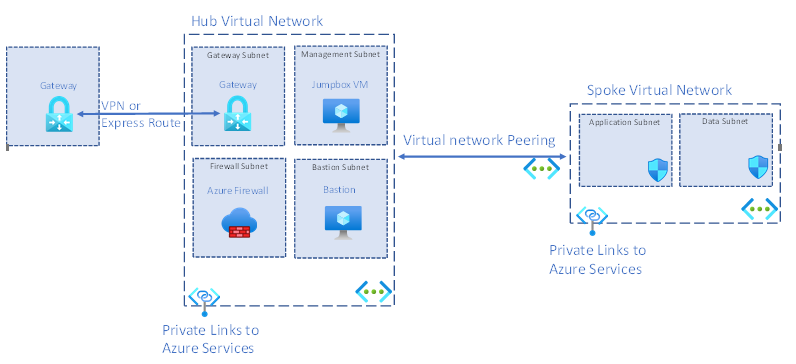

Ağ merkez-uç modeli

Azure'da MX.3 iş yüklerini uygularken dikkat edilmesi gereken önemli noktalardan biri giriş bölgesi mimarisini tanımlamaktır. Bu mimari, aboneliği, kaynak grubunu, sanal ağ yalıtımını ve çözümün çeşitli bileşenleri arasındaki bağlantıyı içerir. Bu bölümde, Microsoft Bulut Benimseme Çerçevesi temelinde Azure'da bir MX.3 iş yükü uygulamak için giriş bölgesi mimarisi açıklanmaktadır.

Aşağıdaki diyagramda, Azure'da merkez-uç ağ topolojisini kullanan bir giriş bölgesinin üst düzey görünümü gösterilmektedir.

- Bu modelin kullanılması, farklı ortamları çalıştırmak için kullanılan uç ağlarının güçlü bir şekilde yalıtılmasını sağlar. Model ayrıca hub ağında güvenli denetim erişimini ve paylaşılan bir hizmet katmanını korur.

- Aynı merkez-uç modelini, çok bölgeli bir çözüm olduğu gibi başka bir bölgede de kullanabilirsiniz. Her bölge için bir merkez oluşturabilir ve ardından üretim dışı ve üretim için farklı uçlar oluşturabilirsiniz.

- Kuruluşunuzun uygulamalarınızı nasıl kategorilere ayırabileceğine bağlı olarak, bu giriş bölgesini tek bir abonelik veya birden çok abonelik için kullanabilirsiniz.

Giriş bölgesindeki her bileşen aşağıda açıklandı.

Hub: Hub, bir MX.3 istemcisinin şirket içi ağına ve birden çok iş yükü tarafından kullanılan barındırma hizmetlerine dış bağlantıyı yönetmek için merkezi bir konum işlevi gören bir sanal ağdır.

Uç: Uçlar, MX.3'ün Azure iş yüklerini barındıran ve sanal ağ eşlemesi aracılığıyla merkezi merkeze bağlanan sanal ağlardır.

Sanal ağ eşlemesi: Merkez-uç sanal ağları, sanal ağlar arasındaki düşük gecikme süreli bağlantıları destekleyen sanal ağ eşlemesi kullanılarak bağlanır.

Ağ geçidi: Ağ geçidi, MX.3 istemcisinin şirket içi ağından Azure sanal ağına trafik göndermek için kullanılır. Trafiği gönderilmeden önce şifreleyebilirsiniz.

Ağ geçidi alt ağı: Şirket içinden Azure'a trafik gönderen ağ geçidi, ağ geçidi alt ağı olarak adlandırılan belirli bir alt ağı kullanır. Ağ geçidi alt ağı, sanal ağınızı yapılandırırken belirttiğiniz sanal ağ IP adresi aralığının bir parçasıdır. Sanal ağ geçidi kaynaklarının ve hizmetlerinin kullandığı IP adreslerini içerir.

Azure Jumpbox VM: Jumpbox, dinamik IP kullanarak uygulamanın Azure VM'lerini ve kalıcılık katmanlarını bağlar. Jumpbox, tüm uygulama ve veritabanı VM'lerinin genel kullanıma açık olmasını engeller. Bu bağlantı, şirket içi ağdan rdp üzerinden bağlanmak için giriş noktanızdır.

Azure Güvenlik Duvarı: MX.3 VM'leri ile İnternet arasındaki tüm gelen ve giden bağlantıları Azure Güvenlik Duvarı üzerinden yönlendirmeniz gerekir. Bu tür bağlantılara örnek olarak zaman eşitleme ve virüsten koruma tanımı güncelleştirmesi verilebilir.

Azure Bastion: Azure Bastion'ı kullanarak Azure portalı aracılığıyla uygulama ve veritabanı VM'lerini güvenli bir şekilde bağlayabilirsiniz. Azure Bastion konağını merkez sanal ağında dağıtın ve ardından eşlenmiş uç sanal ağlarındaki VM'lere erişin. Bu bileşen isteğe bağlıdır ve gerektiğinde kullanabilirsiniz.

Azure Bastion alt ağı: Azure Bastion ayrılmış bir alt ağ gerektirir: AzureBastionSubnet. Bu alt ağı hub'da oluşturmanız ve Bastion ana bilgisayarını bu alt ağa dağıtmanız gerekir.

Azure yönetim alt ağı: Azure Jumpbox yönetim alt asında olmalıdır. Jumpbox, uç sanal ağındaki uygulama ve veritabanı VM'leri için yönetim ve izleme özelliklerini uygulayan VM'ler içerir.

Uygulama alt ağı: Tüm bileşenleri uygulama katmanının altına buraya yerleştirebilirsiniz. Ayrılmış bir uygulama alt ağına sahip olmak, NSG'ler aracılığıyla iş, düzenleme ve teknik hizmet katmanlarına yönelik trafiği denetlemeye de yardımcı olur.

Veritabanı alt ağı: Veritabanının etrafındaki trafiği yönetmek için bileşenleri veritabanı alt asına ayrılmış bir alt ağa yerleştirebilirsiniz.

Özel bağlantı: Kurtarma Hizmetleri kasaları, Redis için Azure Cache ve Azure Dosyalar gibi Azure hizmetlerinin tümü sanal ağa özel bir bağlantı üzerinden bağlanır. Bu hizmetlerle sanal ağ arasında özel bir bağlantı olması, verilerin İnternet'e açık olmasını ortadan kaldırarak Azure'daki uç noktalar arasındaki bağlantının güvenliğini sağlar.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazarlar:

- Gansu Adhinarayanan | Yönetmen - İş Ortağı Teknoloji Stratejisti

- Vandana Bagalkot | Ana Bulut Çözümü Mimarı

- Marc van Houten | Üst Düzey Bulut Çözümü Mimarı

Diğer katkıda bulunanlar:

- Astha Malik | Üst Düzey Program Yöneticisi

- Jason Martinez | Teknik Yazar

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki adımlar

- Merkez-uç Azure sanal ağ mimarisini kullanarak temel hizmetlerinizi merkezileştirme

- Finans ve operasyon uygulamalarını kullanmaya başlama

- Merkez-uç ağ topolojisi

- Murex MX.3 mimarisi

- Azure IaaS'de Oracle ile Başarı için Önerilen Yöntemler

- Azure'da Oracle Veritabanı Enterprise Sürümü için başvuru mimarileri

- Performans veya Ölçeklenebilirlikten Ödün Vermeden Azure'da En Zorlu Oracle İş Yüklerinizi Çalıştırma