Makalede, Microsoft Exchange'e erişen Outlook masaüstü istemcileri için çok faktörlü kimlik doğrulamasının nasıl uygulanacakları gösterilmektedir. Kullanıcı posta kutusuna sahip Microsoft Exchange için dört farklı seçenenmeye karşılık gelen dört mimari vardır:

Not

Diyagramlarda siyah kesikli çizgiler yerel Active Directory, Microsoft Entra Connect, Microsoft Entra ID, AD FS ve Web Uygulama Ara Sunucusu bileşenleri arasındaki temel etkileşimleri gösterir. Karma kimlik için gerekli bağlantı noktaları ve protokollerde bu etkileşimler hakkında bilgi edinebilirsiniz.

Mimari (Exchange Online)

Bu makaledeki tüm diyagramların visio dosyasını indirin.

Bu senaryoda, kullanıcıların modern kimlik doğrulamasını destekleyen Outlook istemcisi sürümünü kullanması gerekir. Daha fazla bilgi için bkz . Office 2013, Office 2016 ve Office 2019 istemci uygulamalarında modern kimlik doğrulaması nasıl çalışır? Bu mimari hem Windows için Outlook'u hem de Mac için Outlook kapsar.

İş Akışı (Exchange Online)

- Kullanıcı Outlook aracılığıyla Exchange Online'a erişmeye çalışır.

- Exchange Online, posta kutusuna erişim elde etmek için erişim belirtecini almak için bir Microsoft Entra uç noktasının URL'sini sağlar.

- Outlook, bu URL'yi kullanarak Microsoft Entra Id'ye bağlanır.

- Etki alanı federasyona alınır başlamaz, Microsoft Entra Id isteği şirket içi AD FS'ye yönlendirir.

- Kullanıcı, AD FS oturum açma sayfasına kimlik bilgilerini girer.

- AD FS, oturumu Yeniden Microsoft Entra Id'ye yönlendirir.

- Microsoft Entra Id, mobil uygulamalar ve masaüstü istemcileri için çok faktörlü kimlik doğrulaması gereksinimi olan bir Azure Koşullu Erişim ilkesi uygular. bu ilkeyi ayarlama hakkında bilgi için bu makalenin dağıtım bölümüne bakın.

- Koşullu Erişim ilkesi, Microsoft Entra çok faktörlü kimlik doğrulamasını çağırır. Kullanıcı, çok faktörlü kimlik doğrulamasını tamamlama isteği alır.

- Kullanıcı çok faktörlü kimlik doğrulamasını tamamlar.

- Microsoft Entra Id erişim ve yenileme belirteçlerini verir ve bunları istemciye döndürür.

- İstemci, erişim belirtecini kullanarak Exchange Online'a bağlanır ve içeriği alır.

Yapılandırma (Exchange Online)

Eski kimlik doğrulaması (diyagramdaki kırmızı kesikli çizgi) aracılığıyla Exchange Online'a erişme girişimlerini engellemek için, Outlook hizmetinin kullandığı protokoller için eski kimlik doğrulamasını devre dışı bırakmaya yönelik bir kimlik doğrulama ilkesi oluşturmanız gerekir. Devre dışı bırakmanız gereken belirli protokoller şunlardır: Otomatik Bulma, MAPI, Çevrimdışı Adres Defterleri ve EWS. buna karşılık gelen yapılandırma şu şekildedir:

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

Uzaktan yordam çağrısı (RPC) protokolü artık Office 365 için desteklenmediğinden , son parametre istemcileri etkilemez.

Bu kimlik doğrulama ilkesini oluşturmaya yönelik bir komut örneği aşağıda verilmişti:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Not

Varsayılan olarak, ilkeyi oluşturduktan sonra diğer tüm protokoller (IMAP, POP ve ActiveSync gibi) için eski kimlik doğrulaması da devre dışı bırakılır. Bu davranışı değiştirmek için aşağıdaki gibi bir PowerShell komutu kullanarak protokolleri etkinleştirebilirsiniz:

Set-AuthenticationPolicy -Identity BlockOutlook -AllowBasicAuthImap:$true

Kimlik doğrulama ilkesini oluşturduktan sonra, önce komutunu kullanarak bir pilot kullanıcı grubuna Set-User user01 -AuthenticationPolicy <name_of_policy> atayabilirsiniz. Test ettikten sonra, ilkeyi tüm kullanıcılara dahil olacak şekilde genişletebilirsiniz. İlkeyi kuruluş düzeyinde uygulamak için komutunu kullanın Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> . Bu yapılandırma için Exchange Online PowerShell kullanmanız gerekir.

Mimari (Exchange Online, AD FS)

Bu makaledeki tüm diyagramların visio dosyasını indirin.

Bu senaryo, çok faktörlü kimlik doğrulaması için farklı bir tetikleyici kullanması dışında öncekiyle aynıdır. Önceki senaryoda kimlik doğrulaması için yerel AD FS kullandık. Ardından başarılı kimlik doğrulaması hakkındaki bilgileri, Koşullu Erişim ilkesinin çok faktörlü kimlik doğrulamasını zorunlu kıldığı Microsoft Entra Id'ye yeniden yönlendirdik. Bu senaryoda, çok faktörlü kimlik doğrulamasını zorunlu kılmak için Koşullu Erişim kullanmak yerine AD FS düzeyinde bir erişim denetimi ilkesi oluşturur ve burada çok faktörlü kimlik doğrulamasını zorunlu kılarız. Mimarinin geri kalanı öncekiyle aynıdır.

Not

Bu senaryoyu yalnızca öncekini kullanamıyorsanız öneririz.

Bu senaryoda, kullanıcıların modern kimlik doğrulamasını destekleyen Outlook istemcisi sürümünü kullanması gerekir. Daha fazla bilgi için bkz . Office 2013, Office 2016 ve Office 2019 istemci uygulamalarında modern kimlik doğrulaması nasıl çalışır? Bu mimari hem Windows için Outlook'u hem de Mac için Outlook kapsar.

İş Akışı (Exchange Online, AD FS)

Kullanıcı Outlook aracılığıyla Exchange Online'a erişmeye çalışır.

Exchange Online, posta kutusuna erişim elde etmek için erişim belirtecini almak için bir Microsoft Entra uç noktasının URL'sini sağlar.

Outlook, bu URL'yi kullanarak Microsoft Entra Id'ye bağlanır.

Etki alanı federasyon ise, Microsoft Entra Id isteği şirket içi AD FS'ye yönlendirir.

Kullanıcı, AD FS oturum açma sayfasına kimlik bilgilerini girer.

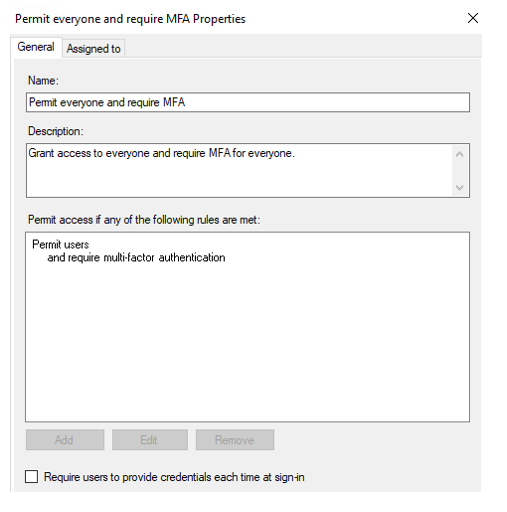

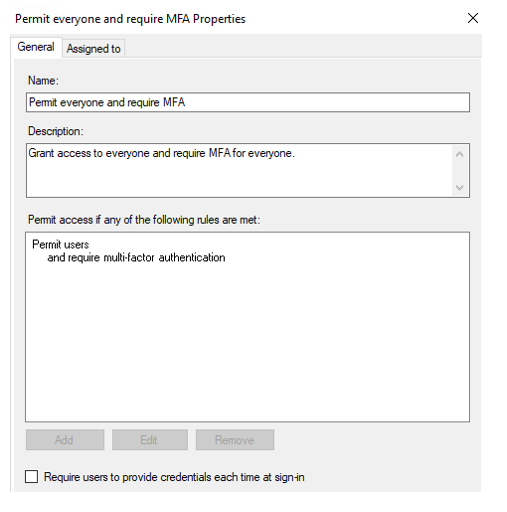

BIR AF DS erişim denetimi ilkesine yanıt veren AD FS, kimlik doğrulamasını tamamlamak için Microsoft Entra çok faktörlü kimlik doğrulamasını çağırır. Aşağıda bu tür bir AD FS erişim denetimi ilkesi örneği verilmiştir:

Kullanıcı, çok faktörlü kimlik doğrulamasını tamamlama isteği alır.

Kullanıcı çok faktörlü kimlik doğrulamasını tamamlar.

AD FS, oturumu Yeniden Microsoft Entra Id'ye yönlendirir.

Microsoft Entra Id erişim ve yenileme belirteçlerini verir ve bunları istemciye döndürür.

İstemci, erişim belirtecini kullanarak Exchange Online'a bağlanır ve içeriği alır.

Yapılandırma (Exchange Online, AD FS)

Not

6. adımda uygulanan erişim denetimi ilkesi bağlı olan taraf güven düzeyine uygulanır, bu nedenle AD FS üzerinden geçen tüm Office 365 hizmetleri için tüm kimlik doğrulama isteklerini etkiler. Ek filtreleme uygulamak için AD FS kimlik doğrulama kurallarını kullanabilirsiniz. Ancak, Microsoft 365 hizmetleri için AD FS erişim denetimi ilkesi kullanmak yerine bir Koşullu Erişim ilkesi (önceki mimaride açıklanmıştır) kullanmanızı öneririz. Önceki senaryo daha yaygındır ve bunu kullanarak daha iyi esneklik elde edebilirsiniz.

Eski kimlik doğrulaması (diyagramdaki kırmızı kesikli çizgi) aracılığıyla Exchange Online'a erişme girişimlerini engellemek için, Outlook hizmetinin kullandığı protokoller için eski kimlik doğrulamasını devre dışı bırakmaya yönelik bir kimlik doğrulama ilkesi oluşturmanız gerekir. Devre dışı bırakmanız gereken belirli protokoller şunlardır: Otomatik Bulma, MAPI, Çevrimdışı Adres Defterleri ve EWS. buna karşılık gelen yapılandırma şu şekildedir:

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

RPC protokolü artık Office 365 için desteklenmediğinden son parametre istemcileri etkilemez.

Bu kimlik doğrulama ilkesini oluşturmaya yönelik bir komut örneği aşağıda verilmişti:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

Mimari (Şirket içi Exchange)

Bu makaledeki tüm diyagramların visio dosyasını indirin.

Bu mimari hem Windows için Outlook'u hem de Mac için Outlook kapsar.

İş Akışı (Şirket içi Exchange)

- Exchange Server'da posta kutusu olan bir kullanıcı Outlook istemcisini başlatır. Outlook istemcisi Exchange Server'a bağlanır ve modern kimlik doğrulama özelliklerine sahip olduğunu belirtir.

- Exchange Server, istemciye Microsoft Entra Kimliği'nden belirteç alma isteğinde bulunan bir yanıt gönderir.

- Outlook istemcisi, Exchange Server tarafından sağlanan bir Microsoft Entra URL'sine bağlanır.

- Azure, kullanıcının etki alanının federasyon olduğunu belirlediğinden AD FS'ye istek gönderir (Web Uygulama Ara Sunucusu aracılığıyla).

- Kullanıcı, AD FS oturum açma sayfasına kimlik bilgilerini girer.

- AD FS, oturumu Yeniden Microsoft Entra Id'ye yönlendirir.

- Microsoft Entra Id, mobil uygulamalar ve masaüstü istemcileri için çok faktörlü kimlik doğrulaması gereksinimi olan bir Azure Koşullu Erişim ilkesi uygular. bu ilkeyi ayarlama hakkında bilgi için bu makalenin dağıtım bölümüne bakın.

- Koşullu Erişim ilkesi, Microsoft Entra çok faktörlü kimlik doğrulamasını çağırır. Kullanıcı, çok faktörlü kimlik doğrulamasını tamamlama isteği alır.

- Kullanıcı çok faktörlü kimlik doğrulamasını tamamlar.

- Microsoft Entra Id erişim ve yenileme belirteçlerini verir ve bunları istemciye döndürür.

- Kullanıcı erişim belirtecini Exchange Server'a sunar ve Exchange de posta kutusuna erişim yetkisi sağlar.

Yapılandırma (Şirket içi Exchange)

Eski kimlik doğrulaması (diyagramdaki kırmızı kesikli çizgi) aracılığıyla şirket içi Exchange'e erişme girişimlerini engellemek için, Outlook hizmetinin kullandığı protokoller için eski kimlik doğrulamasını devre dışı bırakmaya yönelik bir kimlik doğrulama ilkesi oluşturmanız gerekir. Devre dışı bırakmanız gereken belirli protokoller şunlardır: Otomatik Bulma, MAPI, Çevrimdışı Adres Defterleri, EWS ve RPC. buna karşılık gelen yapılandırma şu şekildedir:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

RPC protokolü modern kimlik doğrulamasını desteklemediğinden Microsoft Entra çok faktörlü kimlik doğrulamasını desteklemez. Microsoft, Windows için Outlook istemcileri için MAPI protokolü önerir.

Bu kimlik doğrulama ilkesini oluşturmaya yönelik bir komut örneği aşağıda verilmişti:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Kimlik doğrulama ilkesini oluşturduktan sonra, önce komutunu kullanarak bir pilot kullanıcı grubuna Set-User user01 -AuthenticationPolicy <name_of_policy> atayabilirsiniz. Test ettikten sonra, ilkeyi tüm kullanıcıları içerecek şekilde genişletebilirsiniz. İlkeyi kuruluş düzeyinde uygulamak için komutunu kullanın Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> . Bu yapılandırma için Exchange şirket içi PowerShell kullanmanız gerekir.

Mimari (Şirket içi Exchange, AD FS)

Bu makaledeki tüm diyagramların visio dosyasını indirin.

Bu senaryo öncekine benzer. Ancak bu senaryoda AD FS tarafından çok faktörlü kimlik doğrulaması tetikleniyor. Bu mimari hem Windows için Outlook'u hem de Mac için Outlook kapsar.

Not

Bu senaryoyu yalnızca öncekini kullanamıyorsanız öneririz.

İş Akışı (Şirket içi Exchange, AD FS)

Kullanıcı Outlook istemcisini başlatır. İstemci, Exchange Server'a bağlanır ve modern kimlik doğrulama özelliklerine sahip olduğunu belirtir.

Exchange Server, istemciye Microsoft Entra Kimliği'nden belirteç alma isteğinde bulunan bir yanıt gönderir. Exchange Server, istemciye Microsoft Entra Kimliğinin URL'sini sağlar.

İstemci, Microsoft Entra Kimliği'ne erişmek için URL'yi kullanır.

Bu senaryoda etki alanı federasyona alınır. Microsoft Entra Id, istemciyi Web Uygulama Ara Sunucusu aracılığıyla AD FS'ye yönlendirir.

Kullanıcı, AD FS oturum açma sayfasına kimlik bilgilerini girer.

AD FS, çok faktörlü kimlik doğrulamasını tetikler. Aşağıda bu tür bir AD FS erişim denetimi ilkesi örneği verilmiştir:

Kullanıcı, çok faktörlü kimlik doğrulamasını tamamlama isteği alır.

Kullanıcı çok faktörlü kimlik doğrulamasını tamamlar.

AD FS, oturumu Yeniden Microsoft Entra Id'ye yönlendirir.

Microsoft Entra Id, kullanıcıya erişim ve yenileme belirteçleri verir.

İstemci, erişim belirtecini Exchange şirket içi sunucusuna sunar. Exchange, kullanıcının posta kutusuna erişim yetkisine sahip olur.

Yapılandırma (Şirket içi Exchange, AD FS)

Not

6. adımda uygulanan erişim denetimi ilkesi bağlı olan taraf güven düzeyine uygulanır, bu nedenle AD FS üzerinden geçen tüm Office 365 hizmetleri için tüm kimlik doğrulama isteklerini etkiler. Ek filtreleme uygulamak için AD FS kimlik doğrulama kurallarını kullanabilirsiniz. Ancak, Microsoft 365 hizmetleri için AD FS erişim denetimi ilkesi kullanmak yerine bir Koşullu Erişim ilkesi (önceki mimaride açıklanmıştır) kullanmanızı öneririz. Önceki senaryo daha yaygındır ve bunu kullanarak daha iyi esneklik elde edebilirsiniz.

Eski kimlik doğrulaması (diyagramdaki kırmızı kesikli çizgi) aracılığıyla şirket içi Exchange'e erişme girişimlerini engellemek için, Outlook hizmetinin kullandığı protokoller için eski kimlik doğrulamasını devre dışı bırakmaya yönelik bir kimlik doğrulama ilkesi oluşturmanız gerekir. Devre dışı bırakmanız gereken belirli protokoller şunlardır: Otomatik Bulma, MAPI, Çevrimdışı Adres Defterleri, EWS ve RPC. buna karşılık gelen yapılandırma şu şekildedir:

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

RPC protokolü modern kimlik doğrulamasını desteklemediğinden Microsoft Entra çok faktörlü kimlik doğrulamasını desteklemez. Microsoft, Windows için Outlook istemcileri için MAPI protokolü önerir.

Bu kimlik doğrulama ilkesini oluşturmaya yönelik bir komut örneği aşağıda verilmişti:

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

Kimlik doğrulama ilkesini oluşturduktan sonra, önce komutunu kullanarak bir pilot kullanıcı grubuna Set-User user01 -AuthenticationPolicy <name_of_policy> atayabilirsiniz. Test ettikten sonra, ilkeyi tüm kullanıcıları içerecek şekilde genişletebilirsiniz. İlkeyi kuruluş düzeyinde uygulamak için komutunu kullanın Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> . Bu yapılandırma için Exchange şirket içi PowerShell kullanmanız gerekir.

Bileşenler

- Microsoft Entra Id. Microsoft Entra Id, Microsoft bulut tabanlı bir kimlik ve erişim yönetimi hizmetidir. Temelde EvoSTS'yi (Microsoft Entra Id tarafından kullanılan bir Güvenlik Belirteci Hizmeti) temel alan modern kimlik doğrulaması sağlar. Şirket içi Exchange Server için kimlik doğrulama sunucusu olarak kullanılır.

- Microsoft Entra çok faktörlü kimlik doğrulaması. Çok faktörlü kimlik doğrulaması, kullanıcıların oturum açma işlemi sırasında cep telefonlarındaki bir kod veya parmak izi taraması gibi başka bir tanımlama biçimi için sorulacağı bir işlemdir.

- Microsoft Entra Koşullu Erişim. Koşullu Erişim, Microsoft Entra ID'nin çok faktörlü kimlik doğrulaması gibi kuruluş ilkelerini zorunlu kılmak için kullandığı özelliktir.

- AD FS. AD FS, gelişmiş güvenlikle dijital kimlik ve yetkilendirme haklarını güvenlik ve kurumsal sınırlar arasında paylaşarak federasyon kimliği ve erişim yönetimini etkinleştirir. Bu mimarilerde, federasyon kimliğine sahip kullanıcılar için oturum açmayı kolaylaştırmak için kullanılır.

- Web Uygulama Ara Sunucusu. Web Uygulama Ara Sunucusu, AD FS kullanarak web uygulamalarına erişimin ön kimliğini doğrular. Ayrıca AD FS proxy'si olarak da çalışır.

- Microsoft Intune. Intune, Windows, Android, Mac, iOS ve Linux işletim sistemlerinde uç noktaları yöneten bulut tabanlı birleşik uç nokta yönetimimizdir.

- Exchange Server. Exchange Server, şirket içinde kullanıcı posta kutularını barındırıyor. Bu mimarilerde, posta kutularına erişim yetkisi vermek için Microsoft Entra Id tarafından kullanıcıya verilen belirteçleri kullanır.

- Active Directory hizmetleri. Active Directory hizmetleri, cihazlar ve kullanıcılar da dahil olmak üzere bir etki alanının üyeleri hakkındaki bilgileri depolar. Bu mimarilerde kullanıcı hesapları Active Directory hizmetlerine aittir ve Microsoft Entra Id ile eşitlenir.

- İş için Outlook. Outlook, modern kimlik doğrulamayı destekleyen bir istemci uygulamasıdır.

Senaryo ayrıntıları

Kurumsal mesajlaşma altyapısı (EMI), kuruluşlar için önemli bir hizmettir. Eski, daha az güvenli kimlik doğrulama ve yetkilendirme yöntemlerinden modern kimlik doğrulamasına geçmek, uzaktan çalışmanın yaygın olduğu bir dünyada kritik bir zorluktır. Mesajlaşma hizmeti erişimi için çok faktörlü kimlik doğrulama gereksinimlerini uygulamak, bu sınamayı karşılamanın en etkili yollarından biridir.

Bu makalede, Microsoft Entra çok faktörlü kimlik doğrulamasını kullanarak outlook masaüstü istemci erişim senaryosunda güvenliğinizi geliştirmeye yönelik dört mimari açıklanmaktadır.

Bunlar, Microsoft Exchange için dört farklı olanaklara göre dört mimaridir:

Dört mimari de hem Windows için Outlook'u hem de Mac için Outlook kapsar.

Diğer karma mesajlaşma senaryolarında çok faktörlü kimlik doğrulaması uygulama hakkında bilgi için şu makalelere bakın:

- Web erişimi senaryosunda gelişmiş güvenlikli karma mesajlaşma altyapısı

- Mobil erişim senaryosunda gelişmiş güvenlikli karma mesajlaşma altyapısı

Bu makalede IMAP veya POP gibi diğer protokoller ele alınmıyor. Bu senaryolar genellikle bu protokolleri kullanmaz.

Genel notlar

- Bu mimariler federasyon Microsoft Entra kimlik modelini kullanır. Parola karması eşitlemesi ve Geçiş Kimlik Doğrulaması modelleri için mantık ve akış aynıdır. Tek fark, Microsoft Entra Id'nin kimlik doğrulama isteğini şirket içi Active Directory Federasyon Hizmetleri'ne (AD FS) yönlendirmemesiyle ilgilidir.

- Şirket içi Exchange'de en son güncelleştirmeleri ve Posta Kutusu rolünü içeren Exchange 2019 anlamına gelir.

- Gerçek bir ortamda tek bir sunucunuz olmaz. Yüksek kullanılabilirlik için yük dengeli bir Exchange sunucu dizisine sahip olursunuz. Burada açıklanan senaryolar bu yapılandırma için uygundur.

Olası kullanım örnekleri

Bu mimari aşağıdaki senaryolar için geçerlidir:

- EMI güvenliğini geliştirin.

- Sıfır Güven güvenlik stratejisini benimseyin.

- Exchange Online'a geçiş veya birlikte bulunma sırasında şirket içi mesajlaşma hizmetiniz için standart yüksek koruma düzeyinizi uygulayın.

- Finans sektöründekiler gibi kapalı veya yüksek güvenlikli kuruluşlarda katı güvenlik veya uyumluluk gereksinimlerini zorunlu kılma.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanılabilecek bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz . Microsoft Azure İyi Tasarlanmış Çerçeve.

Güvenilirlik

Güvenilirlik, uygulamanızın müşterilerinize sağladığınız taahhütleri karşılayabilmesini sağlar. Daha fazla bilgi için bkz . Güvenilirlik sütununa genel bakış.

Kullanılabilirlik

Genel kullanılabilirlik, ilgili bileşenlerin kullanılabilirliğine bağlıdır. Kullanılabilirlik hakkında bilgi için şu kaynaklara bakın:

- Microsoft Entra kullanılabilirliğini ilerletme

- Güvenebileceğiniz bulut hizmetleri: Office 365 kullanılabilirliği

- Microsoft Entra mimarisi nedir?

Şirket içi çözüm bileşenlerinin kullanılabilirliği, uygulanan tasarıma, donanım kullanılabilirliğine ve iç operasyon ve bakım yordamlarınıza bağlıdır. Bu bileşenlerden bazıları hakkında kullanılabilirlik bilgileri için aşağıdaki kaynaklara bakın:

- Always On kullanılabilirlik gruplarıyla AD FS dağıtımı ayarlama

- Exchange Server'da yüksek kullanılabilirlik ve site dayanıklılığı dağıtma

- Windows Server'da Web Uygulama Ara Sunucusu

Karma modern kimlik doğrulamasını kullanmak için ağınızdaki tüm istemcilerin Microsoft Entra Id'ye erişebildiğinden emin olmanız gerekir. Ayrıca, Office 365 güvenlik duvarı bağlantı noktalarını ve IP aralığı açıklarını tutarlı bir şekilde korumanız gerekir.

Exchange Server'a yönelik protokol ve bağlantı noktası gereksinimleri için, şirket içi Skype Kurumsal ve Exchange sunucularıyla kullanmak üzere Karma modern kimlik doğrulamasına genel bakış sayfasındaki "Exchange istemci ve protokol gereksinimleri" bölümüne bakın.

Office 365 IP aralıkları ve bağlantı noktaları için bkz . Office 365 URL'leri ve IP adresi aralıkları.

Karma modern kimlik doğrulaması ve mobil cihazlar hakkında bilgi için Office 365 IP Adresi ve URL Web hizmetine dahil olmayan diğer uç noktalar'daki Otomatik Algılama uç noktası hakkında bilgi edinin.

Dayanıklılık

Bu mimarideki bileşenlerin dayanıklılığı hakkında bilgi için aşağıdaki kaynaklara bakın.

- Microsoft Entra Kimliği için: Microsoft Entra kullanılabilirliğini ilerletme

- AD FS kullanan senaryolar için: Azure Traffic Manager ile Azure'da yüksek kullanılabilirlikli coğrafi ad FS dağıtımı

- Şirket içi Exchange çözümü için: Exchange yüksek kullanılabilirliği

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz . Güvenlik sütununa genel bakış.

Güvenlik ve karma modern kimlik doğrulaması hakkında bilgi için bkz . Ayrıntılı Bakış: Karma Kimlik Doğrulaması Gerçekten Nasıl Çalışır?

Geleneksel güçlü çevre korumasına sahip kapalı kuruluşlar için Exchange Karma Klasik yapılandırmalarıyla ilgili güvenlik sorunları vardır. Exchange Karma Modern yapılandırması karma modern kimlik doğrulamasını desteklemez.

Microsoft Entra Kimliği hakkında bilgi için bkz . Microsoft Entra güvenlik işlemleri kılavuzu.

AD FS güvenliğini kullanan senaryolar hakkında bilgi için şu makalelere bakın:

- AD FS ve Web Uygulama Ara Sunucusu güvenliğini sağlamaya yönelik en iyi yöntemler

- AD FS Extranet Akıllı Kilitlemeyi Yapılandırma

Maliyet iyileştirme

Maliyet iyileştirmesi, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri iyileştirmenin yollarını aramaktır. Daha fazla bilgi için bkz . Maliyet iyileştirme sütununa genel bakış.

Uygulamanızın maliyeti, Microsoft Entra Id ve Microsoft 365 lisans maliyetlerinize bağlıdır. Toplam maliyet, şirket içi bileşenler, BT operasyonları, eğitim ve eğitim ile proje uygulaması için yazılım ve donanım maliyetlerini de içerir.

Bu çözümler için en az Microsoft Entra ID P1 gerekir. Fiyatlandırma ayrıntıları için bkz . Microsoft Entra fiyatlandırması.

AD FS ve Web Uygulama Ara Sunucusu hakkında bilgi için bkz. Windows Server 2022 için fiyatlandırma ve lisanslama.

Daha fazla fiyatlandırma bilgisi için şu kaynaklara bakın:

Performans verimliliği

Performans verimliliği, iş yükünüzün kullanıcılarınızın taleplerine uygun şekilde verimli bir şekilde ölçeklendirebilmesidir. Daha fazla bilgi için bkz . Performans verimliliği sütununa genel bakış.

İş yükü performansı, ilgili bileşenlerin performansına ve ağ performansına bağlıdır. Daha fazla bilgi için bkz . Temelleri ve performans geçmişini kullanarak Office 365 performans ayarlama.

AD FS hizmetlerini içeren senaryoların performansını etkileyen şirket içi faktörler hakkında bilgi için şu kaynaklara bakın:

- Performans izlemeyi yapılandırma

- SQL'de ince ayarlama ve AD FS ile ilgili gecikme sorunlarını giderme

AD FS ölçeklenebilirliği hakkında bilgi için bkz . AD FS sunucu kapasitesini planlama.

Exchange Server şirket içi ölçeklenebilirliği hakkında bilgi için bkz . Exchange 2019 tercih edilen mimarisi.

Bu senaryoyu dağıtın

Üst düzey adımlar şunlardır:

- Exchange Karma yapılandırmasını yapılandırarak ve karma modern kimlik doğrulamasını etkinleştirerek Outlook masaüstü erişimini koruyun.

- Microsoft Entra Id düzeyinde tüm eski kimlik doğrulama girişimlerini engelleyin. Kimlik doğrulama ilkesini kullanarak mesajlaşma hizmetleri düzeyinde eski kimlik doğrulama girişimlerini engelleyin.

Koşullu Erişim ilkesi ayarlama

Bu makaledeki bazı mimarilerde açıklandığı gibi, çok faktörlü kimlik doğrulamasını zorunlu kılan bir Microsoft Entra Koşullu Erişim ilkesi ayarlamak için:

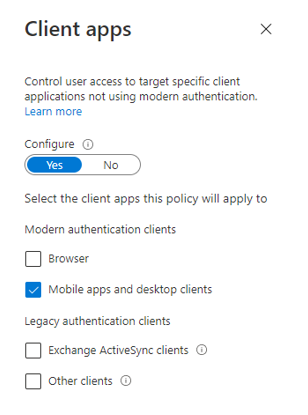

İstemci uygulamaları penceresinde Mobil uygulamalar ve masaüstü istemcileri'ni seçin:

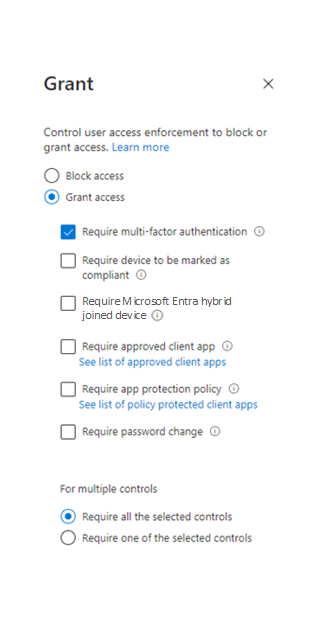

Ver penceresinde çok faktörlü kimlik doğrulaması gereksinimini uygulayın:

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazarlar:

- Pavel Kondrashov | Bulut Çözümü Mimarı

- Ella Parkum | Ana Müşteri Çözümü Mimarı-Mühendislik

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki adımlar

- Şirket İçi Exchange için Karma Modern Kimlik Doğrulaması Duyuruları

- Şirket içi Exchange sunucularıyla kullanmak için karma modern kimlik doğrulamasına genel bakış ve önkoşullar

- Web üzerinde Outlook ile AD FS talep tabanlı kimlik doğrulamayı kullanma

- Exchange Server yerinde uygulamasını, Karma Modern Kimlik Doğrulaması kullanacak şekilde yapılandırma

- Exchange 2019 tercih edilen mimarisi

- Azure Traffic Manager ile Azure’da yüksek kullanılabilirliğe sahip çapraz coğrafi AD FS dağıtımı

- iOS ve Android için Outlook ile karma Modern Kimlik Doğrulaması kullanma

- Exchange Online'da modern kimlik doğrulaması ile hesap kurulumu