Azure Front Door'ı çok kiracılı bir çözümde kullanma

Azure Front Door, kullanıcılar ve uygulamaların dünya genelindeki statik ve dinamik web içeriği arasında hızlı ve güvenilir erişim sağlayan modern bir bulut içeriği teslim ağıdır (CDN). Bu makalede, Azure Front Door'un çok kiracılı sistemlerde çalışırken yararlı olan bazı özellikleri açıklanmaktadır. Ayrıca ek yönergelere ve örneklere bağlantılar sağlar.

Azure Front Door'ı çok kiracılı bir çözümün parçası olarak kullandığınızda, çözümünüzün tasarımına ve gereksinimlerine göre bazı kararlar vermeniz gerekir. Aşağıdaki faktörleri dikkate almanız gerekir:

- Kaç kiracınız var ve gelecekte kaç kiracınız olmasını bekliyorsunuz?

- Uygulama katmanınızı birden çok kiracı arasında mı paylaşıyorsunuz, çok sayıda tek kiracılı uygulama örneği mi dağıtıyorsunuz yoksa birden çok kiracı tarafından paylaşılan ayrı dağıtım damgaları mı dağıtıyorsunuz?

- Kiracılarınız kendi etki alanı adlarını getirmek istiyor mu?

- Joker karakter etki alanları kullanacak mısınız?

- Kendi TLS sertifikalarınızı kullanmanız mı gerekiyor yoksa TLS sertifikalarınızı Microsoft mu yönetecek?

- Azure Front Door için geçerli olan kotaları ve sınırları dikkate aldın mı? Büyüdükçe hangi sınırlara yaklaşabileceğinizi biliyor musunuz? Bu sınırlara yaklaşabileceğinizden şüpheleniyorsanız birden çok Azure Front Door profili kullanmayı göz önünde bulundurun. Veya sınırlardan kaçınmak için Azure Front Door'un kullanım şeklini değiştirip değiştiremeyeceğinizi göz önünde bulundurun. Premium SKU'nun standart SKU'dan daha yüksek sınırları olduğunu unutmayın.

- Sizin veya kiracılarınızın IP adresi filtreleme, coğrafi engelleme veya WAF kurallarını özelleştirme gereksinimleriniz var mı?

- Kiracılarınızın tüm uygulama sunucuları İnternet'e yönelik mi?

Azure Front Door'un çok kiracılılığı destekleyen özellikleri

Bu bölümde, Azure Front Door'un çok kiracılı çözümler için yararlı olan çeşitli temel özellikleri açıklanmaktadır. Azure Front Door'un joker etki alanları ve TLS sertifikaları hakkında bilgiler de dahil olmak üzere özel etki alanlarını yapılandırmanıza nasıl yardımcı olabileceğini açıklar. Ayrıca, çok kiracılılığı desteklemek için Azure Front Door yönlendirme özelliklerini nasıl kullanabileceğinizi de özetler.

Özel etki alanları

Azure Front Door, oluşturduğunuz her uç nokta için varsayılan bir ana bilgisayar adı (örneğin, contoso.z01.azurefd.net) sağlar. Çoğu çözüm için bunun yerine kendi etki alanı adınızı Azure Front Door uç noktasıyla ilişkilendirirsiniz. Özel etki alanı adları, kendi markanızı kullanmanıza ve bir istemcinin isteğinde sağlanan ana bilgisayar adına göre yönlendirmeyi yapılandırmanıza olanak tanır.

Çok kiracılı bir çözümde kiracıya özgü etki alanı adlarını veya alt etki alanları kullanabilir ve Azure Front Door'u kiracının trafiğini ilgili kiracının iş yükü için doğru kaynak grubuna yönlendirecek şekilde yapılandırabilirsiniz. Örneğin, gibi tenant1.app.contoso.comözel bir etki alanı adı yapılandırabilirsiniz. Azure Front Door ile tek bir Azure Front Door profilinde birden çok özel etki alanı yapılandırabilirsiniz.

Daha fazla bilgi için, Front Door’unuza özel bir alan adı ekleme bölümüne bakın.

Joker karakter etki alanları

Joker etki alanları, paylaşılan bir kök etki alanı ve kiracıya özgü alt etki alanları kullandığınızda DNS kayıtlarının yapılandırmasını ve Azure Front Door trafik yönlendirme yapılandırmasını basitleştirir. Örneğin, kiracılarınızın ve tenant2.app.contoso.comgibi tenant1.app.contoso.com alt etki alanları kullanarak uygulamalarına erişmiş olduğunu varsayalım. Kiracıya özgü her etki alanını *.app.contoso.comayrı ayrı yapılandırmak yerine joker etki alanını yapılandırabilirsiniz.

Azure Front Door, joker karakter kullanan özel etki alanları oluşturmayı destekler. Ardından joker karakter etki alanına gelen istekler için bir yol yapılandırabilirsiniz. Yeni bir kiracı eklerken DNS sunucularınızı yeniden yapılandırmanız, yeni TLS sertifikaları vermeniz veya Azure Front Door profilinizin yapılandırmasını güncelleştirmeniz gerekmez.

Joker karakter etki alanları, tüm trafiğinizi tek bir çıkış noktası grubuna gönderirseniz iyi çalışır. Ancak çözümünüzün ayrı damgaları varsa tek düzeyli joker karakter etki alanı yeterli değildir. Çok düzeyli kök etki alanlarını kullanmanız veya her kiracının alt etki alanı için kullanılacak yolları geçersiz kılarak ek yapılandırma sağlamanız gerekir. Daha fazla bilgi için bkz . Çok kiracılı bir çözümde etki alanı adlarını kullanırken dikkat edilmesi gerekenler.

Azure Front Door joker karakter etki alanları için yönetilen TLS sertifikaları vermez, bu nedenle kendi sertifikanızı satın almanız ve sağlamanız gerekir.

Daha fazla bilgi için bkz . Joker karakter etki alanları.

Yönetilen TLS sertifikaları

TLS sertifikalarını almak ve yüklemek karmaşık ve hataya açık olabilir. TlS sertifikalarının süresi genellikle bir yıl olmak üzere bir süre sonra dolar ve uygulama trafiğinin kesintiye uğramaması için yeniden verilmesi ve yeniden yüklenmesi gerekir. Azure Front Door tarafından yönetilen TLS sertifikalarını kullandığınızda, özel etki alanınız için sertifika verme, yükleme ve yenileme işlemleri Microsoft'un sorumluluğundadır.

Kaynak uygulamanız, Azure Uygulaması Hizmeti gibi yönetilen TLS sertifikaları da sağlayan başka bir Azure hizmetinde barındırılabilir. Azure Front Door, TLS sertifikalarınızı eşitlemek için diğer hizmetle saydam bir şekilde çalışır.

Kiracılarınızın kendi özel etki alanlarını sağlamasına izin verirseniz ve Azure Front Door'un bu etki alanı adları için sertifikalar vermesini istiyorsanız, kiracılarınız DNS sunucularında Azure Front Door'un kendi adına sertifika vermesini engelleyebilecek CAA kayıtlarını yapılandırmamalıdır. Daha fazla bilgi için bkz . TLS/SSL sertifikaları.

TLS sertifikaları hakkında daha fazla bilgi için bkz . Azure Front Door ile uçtan uca TLS.

Yönlendirme

Çok kiracılı bir uygulamada kiracılara hizmet veren bir veya daha fazla uygulama damgası olabilir. Damgalar, çok bölgeli dağıtımları etkinleştirmek ve çözümün çok sayıda kiracıya ölçeklendirilebilmesini desteklemek için sıklıkla kullanılır.

Azure Front Door, çok kiracılı mimarileri destekleyebilecek güçlü bir yönlendirme özellikleri kümesine sahiptir. Yönlendirmeyi kullanarak trafiği damga içindeki çıkış noktaları arasında dağıtabilir veya trafiği belirli bir kiracı için doğru damgaya gönderebilirsiniz. Yönlendirmeyi tek tek etki alanı adlarına, joker etki alanı adlarına ve URL yollarına göre yapılandırabilirsiniz. Ayrıca yönlendirme davranışını daha da özelleştirmek için kural altyapısını kullanabilirsiniz.

Daha fazla bilgi için bkz . Yönlendirme mimarisine genel bakış.

Kural altyapısı

Azure Front Door kural altyapısını kullanarak Azure Front Door'un ağ kenarındaki istekleri işleme biçimini özelleştirebilirsiniz. Kural altyapısı, Azure Front Door istek işleme işlem hattı içinde küçük mantık blokları çalıştırmanızı sağlar. Kural altyapısını kullanarak bir isteğin yönlendirme yapılandırmasını geçersiz kılabilirsiniz. Ayrıca kural altyapısını kullanarak isteğin öğelerini kaynağına gönderilmeden önce değiştirebilir ve yanıtın bazı bölümlerini istemciye döndürülmeden önce değiştirebilirsiniz.

Örneğin, aşağıdaki örnek senaryolarda açıklandığı gibi kiracıya özgü joker karakter alt etki alanları da kullandığınız çok kiracılı bir uygulama katmanı dağıttığınızı varsayalım. İstek alt etki alanından kiracı tanımlayıcısını ayıklamak ve bir istek üst bilgisine eklemek için kural altyapısını kullanabilirsiniz. Bu kural, uygulama katmanının isteğin hangi kiracıdan geldiğini belirlemesine yardımcı olabilir.

Daha fazla bilgi için bkz . Azure Front Door kural altyapısı nedir?.

Örnek senaryolar

Aşağıdaki örnek senaryolar, Azure Front Door'da çeşitli çok kiracılı mimarileri nasıl yapılandırabileceğinizi ve alınan kararların DNS ve TLS yapılandırmanızı nasıl etkileyebileceğini göstermektedir.

Birçok çok kiracılı çözüm Dağıtım DamgaLarı desenini uygular. Bu dağıtım yaklaşımını kullandığınızda genellikle tek bir paylaşılan Azure Front Door profili dağıtır ve gelen trafiği uygun damgaya yönlendirmek için Azure Front Door kullanırsınız. Bu dağıtım modeli en yaygın olanıdır ve bu makaledeki 1 ile 4 arasında senaryolar, bu modeli çeşitli gereksinimleri karşılamak için nasıl kullanabileceğinizi gösterir.

Ancak bazı durumlarda çözümünüzün her damgasına bir Azure Front Door profili dağıtabilirsiniz. Senaryo 5 bu dağıtım modelini açıklar.

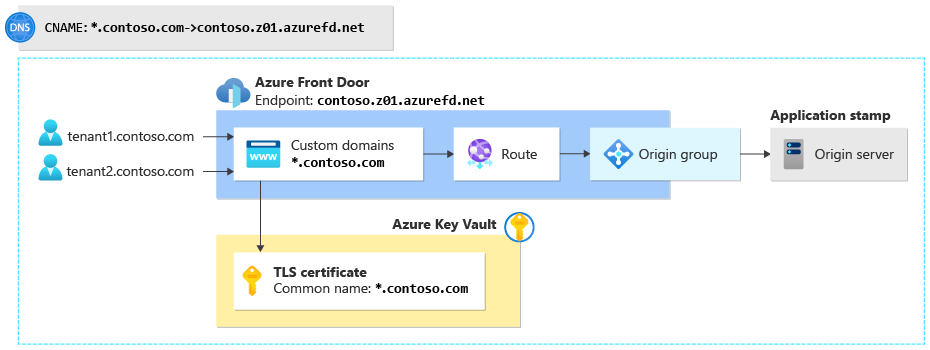

Senaryo 1: Sağlayıcı tarafından yönetilen joker karakter etki alanı, tek damga

Contoso küçük bir çok kiracılı çözüm oluşturuyor. Şirket tek bir bölgeye tek bir damga pulu dağıtır ve bu damga tüm kiracılarına hizmet eder. Tüm istekler aynı uygulama sunucusuna yönlendirilir. Contoso ve tenant2.contoso.comgibi tenant1.contoso.com tüm kiracılar için joker karakter etki alanlarını kullanmaya karar verdi.

Contoso şu yapılandırmayı kullanarak Azure Front Door'un dağıtımlarını sağlar:

DNS yapılandırması

Tek seferlik yapılandırma: Contoso iki DNS girdisi yapılandırıyor:

- için

*.contoso.comjoker karakter TXT kaydı. Özel etki alanı ekleme işlemi sırasında Azure Front Door tarafından belirtilen değere ayarlanır. - Contoso'nun Azure Front Door uç noktasının diğer adı olan joker CNAME kaydı

*.contoso.com:contoso.z01.azurefd.net.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

TLS yapılandırması

Tek seferlik yapılandırma: Contoso bir joker karakter TLS sertifikası satın alır, bunu bir anahtar kasasına ekler ve Azure Front Door'a kasaya erişim verir.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

Azure Front Door yapılandırması

Tek seferlik yapılandırma: Contoso bir Azure Front Door profili ve tek bir uç nokta oluşturur. Adla *.contoso.com bir özel etki alanı ekler ve joker TLS sertifikalarını özel etki alanı kaynağıyla ilişkilendirir. Ardından uygulama sunucuları için tek bir çıkış noktası içeren tek bir çıkış noktası grubu yapılandırır. Son olarak, özel etki alanını kaynak grubuna bağlamak için bir yol yapılandırır.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

Sosyal haklar

- Bu yapılandırmanın yapılandırılması nispeten kolaydır ve müşterilere Contoso markalı URL'ler sağlar.

- Bu yaklaşım çok sayıda kiracıyı destekler.

- Yeni bir kiracı eklendiğinde Contoso'nun Azure Front Door, DNS veya TLS sertifikalarında değişiklik yapması gerekmez.

Dezavantaj -ları

- Bu yaklaşım, tek bir uygulama damgasının veya bölgenin ötesine kolayca ölçeklendirilemez.

- Contoso'nın joker karakterli bir TLS sertifikası satın alması ve süresi dolduğunda sertifikayı yenilemesi ve yüklemesi gerekir.

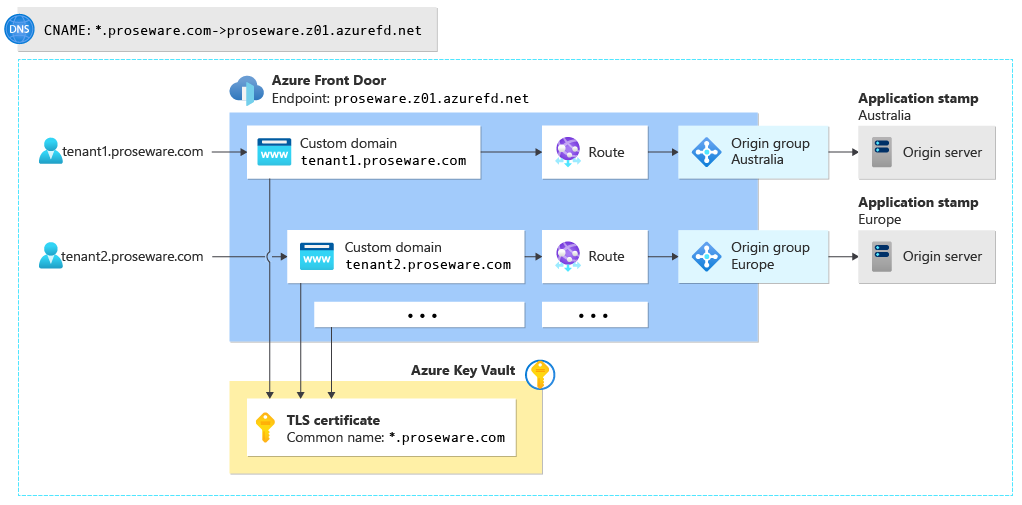

Senaryo 2: Sağlayıcı tarafından yönetilen joker karakter etki alanı, birden çok damga

Proseware, hem Avustralya hem de Avrupa'ya dağıtılan birden çok damga pulu üzerinde çok kiracılı bir çözüm oluşturuyor. Tek bir bölgedeki tüm istekler, o bölgedeki damga pulu tarafından sunulur. Contoso gibi Proseware de ve tenant2.proseware.comgibi tenant1.proseware.com tüm kiracılar için joker karakter etki alanlarını kullanmaya karar verdi.

Proseware şu yapılandırmayı kullanarak Azure Front Door dağıtır:

DNS yapılandırması

Tek seferlik yapılandırma: Proseware iki DNS girdisi yapılandırıyor:

- için

*.proseware.comjoker karakter TXT kaydı. Özel etki alanı ekleme işlemi sırasında Azure Front Door tarafından belirtilen değere ayarlanır. - Joker karakter CNAME kaydı,

*.proseware.comProseware'in Azure Front Door uç noktası için bir diğer addır:proseware.z01.azurefd.net.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

TLS yapılandırması

Tek seferlik yapılandırma: Proseware bir joker karakter TLS sertifikası satın alır, bunu bir anahtar kasasına ekler ve Azure Front Door'a kasaya erişim verir.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

Azure Front Door yapılandırması

Tek seferlik yapılandırma: Proseware bir Azure Front Door profili ve tek bir uç nokta oluşturur. Şirket, her bölgede uygulama damgası/sunucusu başına bir tane olan birden çok kaynak grubu yapılandırır.

Yeni bir kiracı eklendiğinde: Proseware, Azure Front Door'a özel bir etki alanı kaynağı ekler. Bu kişiler adı *.proseware.com kullanır ve joker KARAKTER TLS sertifikalarını özel etki alanı kaynağıyla ilişkilendirir. Ardından kiracının isteklerinin yönlendirileceği kaynak grubunu (damga) belirtmek için bir yol oluşturur. Yukarıdaki diyagramda, tenant1.proseware.com Avustralya bölgesindeki kaynak grubuna ve tenant2.proseware.com Avrupa bölgesindeki kaynak grubuna yönlendirir.

Sosyal haklar

- Yeni kiracılar eklendiğinde DNS veya TLS yapılandırma değişikliği gerekmez.

- Proseware, trafiği birden çok bölgede birden çok damgaya yönlendirmek için tek bir Azure Front Door örneği tutar.

Dezavantaj -ları

- Her yeni kiracı eklendiğinde Proseware'in Azure Front Door'un yeniden yapılandırılması gerekir.

- Proseware'in, özellikle yol ve özel etki alanı sayısı ve bileşik yönlendirme sınırı olmak üzere Azure Front Door kotalarına ve sınırlarına dikkat etmesi gerekir.

- Proseware'in joker karakter TLS sertifikası satın alması gerekir.

- Proseware, süresi dolduğunda sertifikayı yenilemek ve yüklemekle sorumludur.

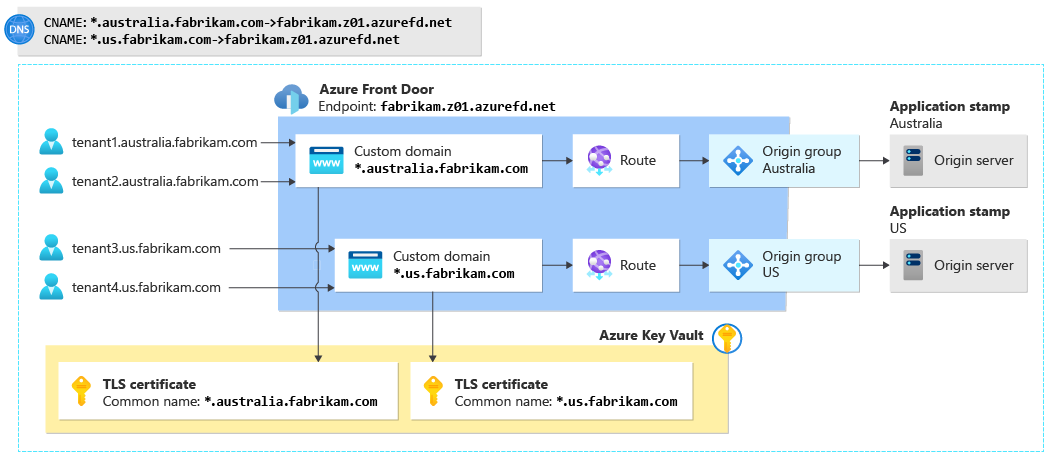

Senaryo 3: Sağlayıcı tarafından yönetilen, damga tabanlı joker karakter alt etki alanları

Fabrikam çok kiracılı bir çözüm oluşturuyor. Şirket, Avustralya'da ve Birleşik Devletler damgaları dağıtır. Tek bir bölgedeki tüm istekler, o bölgedeki damga pulu tarafından sunulur. Fabrikam, , tenant2.australia.fabrikam.comve tenant3.us.fabrikam.comgibi tenant1.australia.fabrikam.comdamga tabanlı kök etki alanlarını kullanır.

Şirket şu yapılandırmayı kullanarak Azure Front Door'ı dağıtır:

DNS yapılandırması

Tek seferlik yapılandırma: Fabrikam her damga için aşağıdaki iki joker karakter DNS girdisini yapılandırıyor.

- Her damga için bir joker karakter TXT kaydı:

*.australia.fabrikam.comve*.us.fabrikam.com. Bunlar, özel etki alanı ekleme işlemi sırasında Azure Front Door tarafından belirtilen değerlere ayarlanır. - Azure Front Door uç noktasının diğer adları olan her damga

*.australia.fabrikam.comve*.us.fabrikam.comiçin joker karakter CNAME kaydı:fabrikam.z01.azurefd.net.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

TLS yapılandırması

Tek seferlik yapılandırma: Fabrikam her damga için joker karakter TLS sertifikası satın alır, bunları bir anahtar kasasına ekler ve Azure Front Door'a kasaya erişim verir.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

Azure Front Door yapılandırması

Tek seferlik yapılandırma: Fabrikam bir Azure Front Door profili ve tek bir uç nokta oluşturur. Her damga için bir çıkış noktası grubu yapılandırır. Her damga tabanlı alt etki alanı için joker karakter kullanarak özel etki alanları oluşturur: *.australia.fabrikam.com ve *.us.fabrikam.com. Trafiği uygun kaynak grubuna göndermek için her damganın özel etki alanı için bir yol oluşturur.

Yeni bir kiracı eklendiğinde: Ek yapılandırma gerekmez.

Sosyal haklar

- Bu yaklaşım, Fabrikam'ın birden çok damga üzerinde çok sayıda kiracıya ölçeklendirilmesini sağlar.

- Yeni kiracılar eklendiğinde DNS veya TLS yapılandırma değişikliği gerekmez.

- Fabrikam, trafiği birden çok bölgede birden çok damgaya yönlendirmek için tek bir Azure Front Door örneği tutar.

Dezavantaj -ları

- URL'ler çok parçalı bir kök etki alanı yapısı kullandığından, URL'ler kullanıcıların birlikte çalışması için daha karmaşık olabilir.

- Fabrikam'ın birden çok joker KARAKTERLI TLS sertifikası satın alması gerekir.

- Fabrikam, süresi dolduğunda TLS sertifikalarını yenilemek ve yüklemekle sorumludur.

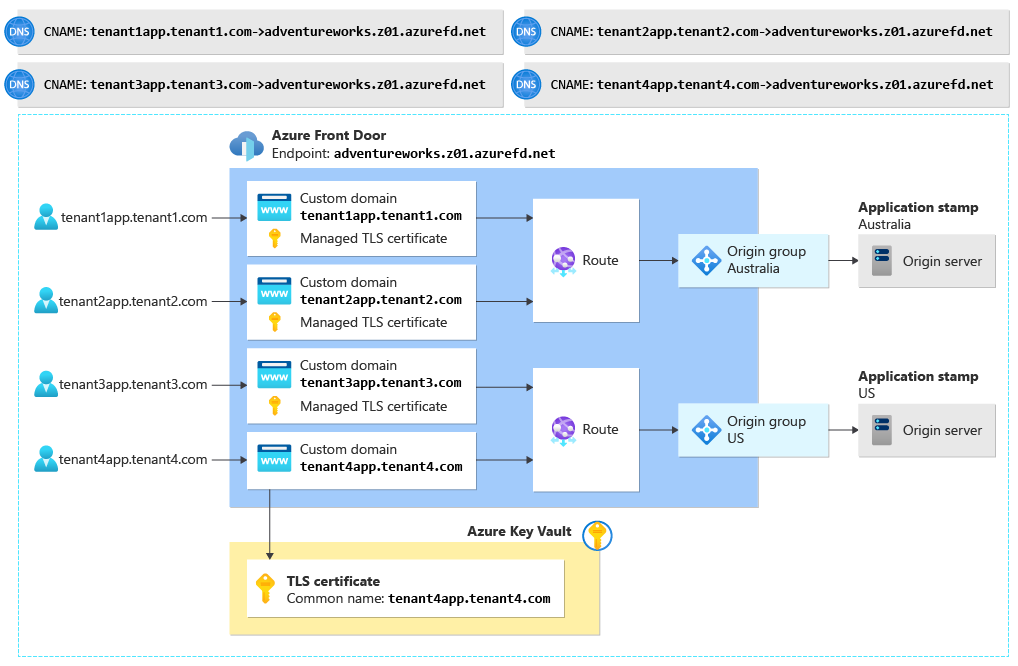

Senaryo 4: Gösterim etki alanları

Adventure Works Cycles çok kiracılı bir çözüm oluşturuyor. Şirket, Avustralya ve Birleşik Devletler gibi birden çok bölgeye damga dağıtır. Tek bir bölgedeki tüm istekler, o bölgedeki damga pulu tarafından sunulur. Adventure Works, kiracılarının kendi etki alanı adlarını getirmesine izin verir. Örneğin, kiracı 1 gibi tenant1app.tenant1.comözel bir etki alanı adı yapılandırabilir.

Şirket şu yapılandırmayı kullanarak Azure Front Door'ı dağıtır:

DNS yapılandırması

Tek seferlik yapılandırma: Yok.

Yeni bir kiracı eklendiğinde: Kiracının kendi DNS sunucusunda iki kayıt oluşturması gerekir:

- Etki alanı doğrulaması için txt kaydı. Örneğin, kiracı 1'in adlı

tenant1app.tenant1.combir TXT kaydını yapılandırması ve özel etki alanı ekleme işlemi sırasında Azure Front Door tarafından belirtilen değere ayarlaması gerekir. - Adventure Works Azure Front Door uç noktasının diğer adı olan bir CNAME kaydı. Örneğin, kiracı 1'in adlı

tenant1app.tenant1.combir CNAME kaydı yapılandırması ve bunu ile eşlemesiadventureworks.z01.azurefd.netgerekir.

TLS yapılandırması

Adventure Works ve kiracılarının TLS sertifikalarını kimin verdiğine karar vermeleri gerekir:

- En kolay seçenek, sertifikaları vermek ve yönetmek için Azure Front Door kullanmaktır, ancak kiracılar DNS sunucularında CCA kayıtlarını yapılandırmamalıdır. Bu durumda kayıtlar, Azure Front Door sertifika yetkilisinin sertifika vermesini engelleyebilir.

- Alternatif olarak, kiracılar kendi sertifikalarını sağlayabilir. Sertifikayı bir anahtar kasasına yüklemek ve Azure Front Door'a erişim sağlamak için Adventure Works ile çalışması gerekir.

Azure Front Door yapılandırması

Tek seferlik yapılandırma: Adventure Works bir Azure Front Door profili ve tek bir uç nokta oluşturur. Her damga için bir çıkış noktası grubu yapılandırır. Özel etki alanı kaynakları veya yolları oluşturmaz.

Yeni bir kiracı eklendiğinde: Adventure Works, Azure Front Door'a özel bir etki alanı kaynağı ekler. Kiracı tarafından sağlanan etki alanı adını kullanır ve uygun TLS sertifikasını özel etki alanı kaynağıyla ilişkilendirir. Ardından kiracının isteklerinin yönlendirileceği kaynak grubunu (damga) belirtmek için bir yol oluşturur. Yukarıdaki diyagramda, tenant1app.tenant1.com Avustralya bölgesindeki kaynak grubuna ve tenant2app.tenant3.com ABD bölgesindeki kaynak grubuna yönlendirilir.

Sosyal haklar

- Müşteriler kendi etki alanı adlarını sağlayabilir. Azure Front Door, istekleri şeffaf bir şekilde çok kiracılı çözüme yönlendirir.

- Adventure Works, trafiği birden çok bölgede birden çok damgaya yönlendirmek için azure front door'un tek bir örneğini tutar.

Dezavantaj -ları

- Adventure Works'te her yeni kiracı eklendiğinde Azure Front Door'un yeniden yapılandırılması gerekir.

- Kiracıların ekleme işlemine dahil edilmesi gerekir. DNS değişiklikleri yapmaları ve muhtemelen TLS sertifikaları vermeleri gerekir.

- Kiracılar DNS kayıtlarını denetler. DNS kayıtlarında yapılan değişiklikler Adventure Works çözümüne erişme becerisini etkileyebilir.

- Adventure Works'ün özellikle yol ve özel etki alanı sayısı ve bileşik yönlendirme sınırı olmak üzere Azure Front Door kotalarına ve sınırlarına dikkat etmesi gerekir.

Senaryo 5: Damga başına Azure Front Door profili

Her damga pulu için bir Azure Front Door profili dağıtabilirsiniz. 10 damga damganız varsa 10 Azure Front Door örneği dağıtırsınız. Her damga damgasının Azure Front Door yapılandırmasına yönetim erişimini kısıtlamanız gerekiyorsa bu yaklaşım yararlı olabilir. Kaynak kotalarının veya sınırların aşılmasını önlemek için birden çok Azure Front Door profili kullanmanız gerekiyorsa da yararlı olabilir.

Bahşiş

Azure Front Door genel bir kaynaktır. Bölgesel olarak kapsamlı damgaları dağıtsanız bile, her Azure Front Door profili genel olarak dağıtılır. Birden çok Azure Front Door profili dağıtmanız gerekip gerekmediğini ve bunu yaparak hangi avantajları elde ettiğinizi göz önünde bulundurmalısınız.

Birden çok kiracıya hizmet veren bir damganız varsa trafiği her kiracıya nasıl yönlendirdiğinize dikkat etmeniz gerekir. Önceki senaryolarda açıklanan yaklaşımları gözden geçirin ve gereksinimlerinize uygun yaklaşımları birleştirmeyi göz önünde bulundurun.

Sosyal haklar

- Yapılandırmanızı birden çok profil arasında genişletirseniz Azure Front Door kaynak sınırlarına ulaşma olasılığınız daha düşüktür. Örneğin, çok sayıda özel etki alanını desteklemeniz gerekiyorsa, etki alanlarını birden çok Azure Front Door profiline bölebilir ve her profilin sınırları içinde kalabilirsiniz.

- Bu yaklaşım, Azure Front Door kaynak yönetimi izinlerinizin kapsamını belirlemenizi sağlar. Yöneticilere tek bir damganın profiline erişim vermek için Azure rol tabanlı erişim denetimini (RBAC) kullanabilirsiniz.

Dezavantaj -ları

- Daha fazla profil dağıttığınız için bu yaklaşım genellikle yüksek maliyete neden olur. Daha fazla bilgi için bkz . Front Door faturalamasını anlama.

- Tek bir Azure aboneliğine dağıtabileceğiniz Azure Front Door profillerinin sayısıyla ilgili bir sınır vardır. Daha fazla bilgi için bkz . Front Door kotaları ve sınırları.

- Her damga damgasının Azure Front Door profilini ayrı ayrı yapılandırmanız ve her damga için DNS yapılandırmasını, TLS sertifikalarını ve TLS yapılandırmasını yönetmeniz gerekir.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazarlar:

- Raj Nemani | Yönetmen, İş Ortağı Teknoloji Stratejisti

- John Downs | Baş Müşteri Mühendisi, Azure için FastTrack

Diğer katkıda bulunanlar:

- Mick Alberts | Teknik Yazar

- Fernando Antivero | Fullstack Geliştirici ve Bulut Platformu Mühendisi

- Duong Au | Kıdemli İçerik Geliştirici, C+E Becerikli İçerik Ar-Ge

- Harikrishnan M B (HARI) | Product Manager 2, Azure Ağı

- Arsen Vladimirskiy | Baş Müşteri Mühendisi, Azure için FastTrack

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki adımlar

İlgili kaynaklar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin