Özel bağlantı (önizleme) ile Arc özellikli Kubernetes kümeleri için özel bağlantı kullanma

Azure Özel Bağlantı, özel uç noktaları kullanarak Azure hizmetlerini sanal ağınıza güvenli bir şekilde bağlamanıza olanak tanır. Bu, şirket içi Kubernetes kümelerinizi Azure Arc'a bağlayabileceğiniz ve tüm trafiği genel ağları kullanmak yerine bir Azure ExpressRoute veya siteden siteye VPN bağlantısı üzerinden gönderebileceğiniz anlamına gelir. Azure Arc'ta, birden çok Kubernetes kümesinin tek bir özel uç nokta kullanarak Azure Arc kaynaklarıyla iletişim kurmasına izin vermek için bir Özel Bağlantı Kapsamı modeli kullanabilirsiniz.

Bu belge, Azure Arc Özel Bağlantı (önizleme) uygulamasının ne zaman kullanılacağını ve nasıl ayarlandığını kapsar.

Önemli

Azure Arc Özel Bağlantı özelliği şu anda Güney Doğu Asya hariç Azure Arc özellikli Kubernetes'in bulunduğu tüm bölgelerde ÖNİzLEME aşamasındadır. Beta veya önizleme aşamasında olan ya da başka bir şekilde henüz genel kullanıma sunulmamış olan Azure özelliklerinde geçerli olan yasal koşullar için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Avantajlar

Özel Bağlantı ile:

- Genel ağ erişimi açmadan Azure Arc'a özel olarak bağlanın.

- Arc özellikli Kubernetes kümesindeki verilere yalnızca yetkili özel ağlar üzerinden erişildiğinden emin olun.

- Özel uç noktanız üzerinden bağlanan belirli Azure Arc özellikli Kubernetes kümelerini ve Azure İzleyici gibi diğer Azure hizmet kaynaklarını tanımlayarak özel ağlarınızdan veri sızdırmayı önleyin.

- ExpressRoute ve Özel Bağlantı kullanarak özel şirket içi ağınızı Azure Arc'a güvenli bir şekilde bağlayın.

- Tüm trafiği Microsoft Azure omurga ağı içinde tutun.

Daha fazla bilgi için bkz. Azure Özel Bağlantı temel avantajları.

Nasıl çalışır?

Azure Arc Özel Bağlantı Kapsamı, özel uç noktaları (ve içinde bulundukları sanal ağları) bir Azure kaynağına ( bu örnekte Azure Arc özellikli Kubernetes kümeleri) bağlar. Azure İzleyici gibi Arc özellikli Kubernetes kümesi tarafından desteklenen uzantılardan herhangi birini etkinleştirdiğinizde, bu senaryolar için diğer Azure kaynaklarına bağlantı gerekebilir. Örneğin, Azure İzleyici söz konusu olduğunda, kümeden toplanan günlükler Log Analytics çalışma alanına gönderilir.

Daha önce listelenen Arc özellikli bir Kubernetes kümesinden diğer Azure kaynaklarına bağlantı için her hizmet için Özel Bağlantı yapılandırılması gerekir. Örnek için bkz. Azure İzleyici için Özel Bağlantı.

Geçerli sınırlamalar

Özel Bağlantı kurulumunuzu planlarken bu geçerli sınırlamaları göz önünde bulundurun.

En fazla bir Azure Arc Özel Bağlantı Kapsamını bir sanal ağ ile ilişkilendirebilirsiniz.

Azure Arc özellikli Kubernetes kümesi yalnızca bir Azure Arc Özel Bağlantı Kapsamına bağlanabilir.

Tüm şirket içi Kubernetes kümelerinin, aynı DNS ileticisini kullanarak doğru özel uç nokta bilgilerini (FQDN kayıt adı ve özel IP adresi) çözümleyerek aynı özel uç noktayı kullanması gerekir. Daha fazla bilgi için bkz. Azure Özel Uç Nokta DNS yapılandırması. Azure Arc özellikli Kubernetes kümesi, Azure Arc Özel Bağlantı Kapsamı ve sanal ağ aynı Azure bölgesinde olmalıdır. Özel Uç Nokta ve sanal ağ da aynı Azure bölgesinde olmalıdır, ancak bu bölge Azure Arc Özel Bağlantı Kapsamı ve Arc özellikli Kubernetes kümenizden farklı olabilir.

Önizleme sırasında şirket içi ağ güvenlik duvarınız üzerinden Microsoft Entra Id, Azure Resource Manager ve Microsoft Container Registry hizmet etiketlerine yönelik trafiğe izin verilmelidir.

Kullanacağınız diğer Azure hizmetleri , örneğin Azure İzleyici, sanal ağınızda kendi özel uç noktalarını gerektirir.

Not

Özel bağlantının etkinleştirildiği Azure Arc özellikli Kubernetes kümelerinde Küme Bağlantısı (ve dolayısıyla Özel konum) özelliği desteklenmez. Bu planlanır ve daha sonra eklenir. Azure Arc özellikli veri hizmetleri ve bu özellikleri kullanan Azure Arc özellikli Uygulama hizmetleri gibi Azure Arc hizmetleri için özel bağlantılar kullanan ağ bağlantısı da henüz desteklenmiyor. Özel bağlantılar üzerinden ağ bağlantısını destekleyen küme uzantılarının veya Azure Arc hizmetlerinin listesi için aşağıdaki bölüme bakın.

Özel bağlantılar aracılığıyla ağ bağlantısını destekleyen küme uzantıları

Özel bağlantılarla yapılandırılmış Azure Arc özellikli Kubernetes kümelerinde, aşağıdaki uzantılar özel bağlantılar aracılığıyla uçtan uca bağlantıyı destekler. Özel bağlantılar için ek yapılandırma adımları ve destek ayrıntıları için her küme uzantısına bağlı yönergelere bakın.

Özel Bağlantı kurulumunuzu planlama

Kubernetes kümenizi özel bir bağlantı üzerinden Azure Arc'a bağlamak için ağınızı aşağıdakileri gerçekleştirecek şekilde yapılandırmanız gerekir:

- Siteden siteye VPN veya ExpressRoute bağlantı hattı kullanarak şirket içi ağınızla Azure sanal ağınız arasında bağlantı kurun.

- Özel uç noktalar üzerinden Azure Arc ile hangi Kubernetes kümelerinin iletişim kurabileceğini denetleyen ve özel uç nokta kullanarak Azure sanal ağınızla ilişkilendirebilen bir Azure Arc Özel Bağlantı Kapsamı dağıtın.

- Özel uç nokta adreslerini çözümlemek için yerel ağınızdaki DNS yapılandırmasını güncelleştirin.

- Yerel güvenlik duvarınızı Microsoft Entra Id, Azure Resource Manager ve Microsoft Container Registry'ye erişime izin verecek şekilde yapılandırın.

- Azure Arc özellikli Kubernetes kümelerini Azure Arc Özel Bağlantı Kapsamı ile ilişkilendirin.

- İsteğe bağlı olarak, Azure Arc özellikli Kubernetes kümenizin yönettiği Azure İzleyici gibi diğer Azure hizmetleri için özel uç noktaları dağıtın. Bu belgenin geri kalanında ExpressRoute bağlantı hattınızı veya siteden siteye VPN bağlantınızı önceden ayarladığınız varsayılır.

Ağ yapılandırması

Azure Arc özellikli Kubernetes, hibrit Kubernetes kümelerinize bulut yönetimi ve idaresi getirmek için çeşitli Azure hizmetleriyle tümleştirilir. Bu hizmetlerin çoğu zaten özel uç noktalar sunar, ancak güvenlik duvarınızı ve yönlendirme kurallarınızı, bu hizmetler özel uç noktalar sunana kadar İnternet üzerinden Microsoft Entra Id ve Azure Resource Manager'a erişime izin verecek şekilde yapılandırmanız gerekir. Azure İzleyici gibi hizmetlerin yanı sıra Kubernetes kümelerinde Azure Arc aracılarının ilk kurulumu için görüntüleri ve Helm grafiklerini çekmek için Microsoft Container Registry'ye (ve Microsoft Container Registry'nin öncüsü olarak AzureFrontDoor.FirstParty) erişime de izin vermeniz gerekir.

Bunu başarmanın iki yolu vardır:

Ağınız İnternet'e bağlı tüm trafiği Azure VPN veya ExpressRoute bağlantı hattı üzerinden yönlendirecek şekilde yapılandırılmışsa, hizmet etiketlerini kullanarak Azure'daki alt ağınızla ilişkili ağ güvenlik grubunu (NSG) Microsoft Entra ID, Azure Resource Manager, Azure Front Door ve Microsoft Container Registry'ye giden TCP 443 (HTTPS) erişimine izin verecek şekilde yapılandırabilirsiniz. NSG kuralları aşağıdaki gibi görünmelidir:

Ayar Microsoft Entra Id kuralı Azure Resource Manager kuralı AzureFrontDoorFirstParty kuralı Microsoft Container Registry kuralı Kaynak Sanal Ağ Sanal Ağ Sanal Ağ Sanal Ağ Kaynak Bağlantı Noktası aralıkları * * * * Hedef Hizmet Etiketi Hizmet Etiketi Hizmet Etiketi Hizmet Etiketi Hedef hizmet etiketi AzureActiveDirectory AzureResourceManager AzureFrontDoor.FirstParty MicrosoftContainerRegistry Hedef bağlantı noktası aralıkları 443 443 443 443 Protokol TCP TCP TCP TCP Eylem İzin ver İzin ver İzin Ver (Hem gelen hem de giden) İzin Ver Öncelik 150 (İnternet erişimini engelleyen kurallardan daha düşük olmalıdır) 151 (İnternet erişimini engelleyen kurallardan daha düşük olmalıdır) 152 (İnternet erişimini engelleyen kurallardan daha düşük olmalıdır) 153 (İnternet erişimini engelleyen kurallardan daha düşük olmalıdır) Veri Akışı Adı AllowAADOutboundAccess İzin VerAzOutboundAccess İzin VerAzureFrontDoorFirstPartyAccess AllowMCROutboundAccess yerel ağınızdaki güvenlik duvarını Microsoft Entra ID, Azure Resource Manager ve Microsoft Container Registry'ye giden TCP 443 (HTTPS) erişimine ve indirilebilir hizmet etiketi dosyalarını kullanarak AzureFrontDoor.FirstParty'ye gelen ve giden erişime izin verecek şekilde yapılandırın. JSON dosyası, Microsoft Entra ID, Azure Resource Manager, AzureFrontDoor.FirstParty ve Microsoft Container Registry tarafından kullanılan tüm genel IP adresi aralıklarını içerir ve tüm değişiklikleri yansıtacak şekilde aylık olarak güncelleştirilir. Microsoft Entra hizmet etiketi AzureActiveDirectory, Azure Resource Manager'ın hizmet etiketi AzureResourceManager, Microsoft Container Registry'nin hizmet etiketi MicrosoftContainerRegistry ve Azure Front Door'un hizmet etiketi AzureFrontDoor.FirstParty şeklindedir. Güvenlik duvarı kurallarınızı yapılandırmayı öğrenmek için ağ yöneticinize ve ağ güvenlik duvarı satıcınıza başvurun.

Azure Arc Özel Bağlantı Kapsamı oluşturma

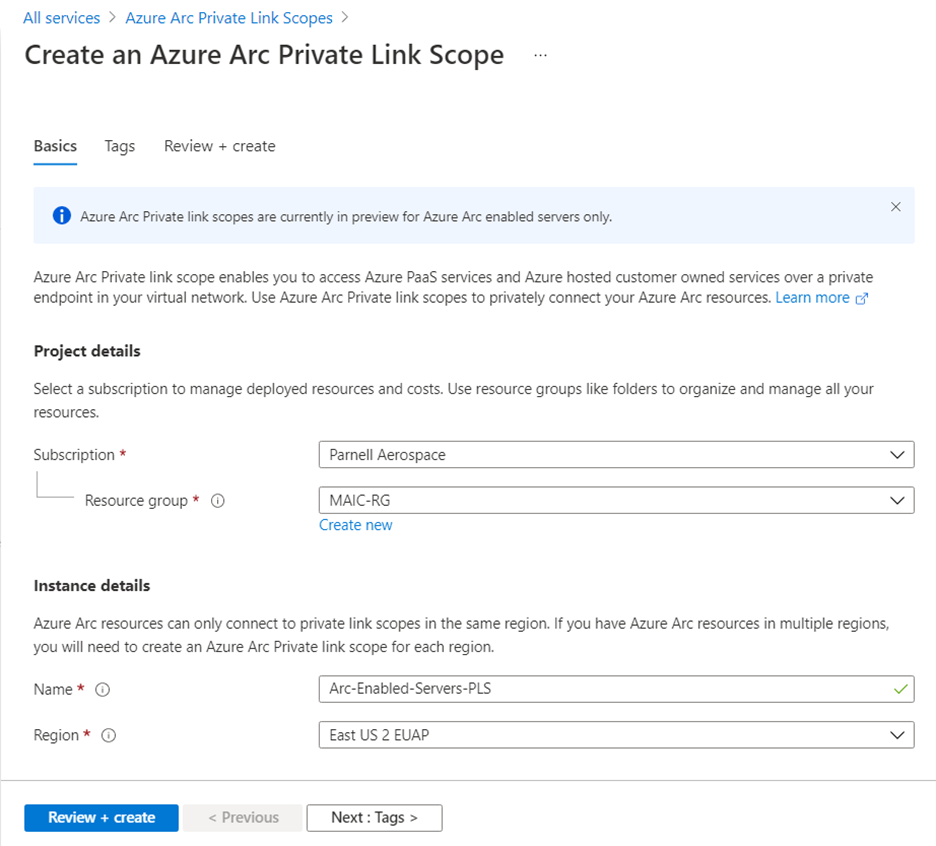

Azure Portal’ında oturum açın.

Azure portalında kaynak oluşturma'ya gidin ve Azure Arc Özel Bağlantı Kapsamı'nı arayın. İsterseniz doğrudan portaldaki Azure Arc Özel Bağlantı Kapsamı sayfasına da gidebilirsiniz.

Oluştur'u belirleyin.

Bir abonelik ve kaynak grubu seçin. Önizleme sırasında sanal ağınızın ve Azure Arc özellikli Kubernetes kümelerinizin Azure Arc Özel Bağlantı Kapsamı ile aynı abonelikte olması gerekir.

Azure Arc Özel Bağlantı Kapsamına bir ad verin.

İsteğe bağlı olarak bu Azure Arc Özel Bağlantı Kapsamı ile ilişkilendirilmiş tüm Arc özellikli Kubernetes kümelerinin özel uç nokta üzerinden hizmete veri göndermesini gerektirebilirsiniz. Genel ağ erişimini etkinleştir'i seçerseniz, bu Azure Arc Özel Bağlantı Kapsamı ile ilişkili Kubernetes kümeleri hem özel hem de genel ağlar üzerinden hizmetle iletişim kurabilir. Gerektiğinde kapsamı oluşturduktan sonra bu ayarı değiştirebilirsiniz.

Gözden geçir + Oluştur’u seçin.

Doğrulama tamamlandıktan sonra Oluştur'u seçin.

Özel uç nokta oluşturma

Azure Arc Özel Bağlantı Kapsamınız oluşturulduktan sonra özel uç nokta kullanarak bir veya daha fazla sanal ağa bağlamanız gerekir. Özel uç nokta, sanal ağ adres alanınızdaki özel bir IP üzerinde Azure Arc hizmetlerine erişimi kullanıma sunar.

Sanal ağınızdaki Özel Uç Nokta, bu uç noktaların genel IP'lerini kullanmak yerine ağınızın havuzundan özel IP'ler aracılığıyla Azure Arc özellikli Kubernetes küme uç noktalarına ulaşmasını sağlar. Bu, VNet'inizi istenmeyen giden trafiğe açmadan Azure Arc özellikli Kubernetes kümelerinizi kullanmaya devam etmenizi sağlar. Özel Uç Nokta'dan kaynaklarınıza giden trafik Microsoft Azure'dan geçer ve genel ağlara yönlendirilmemiştir.

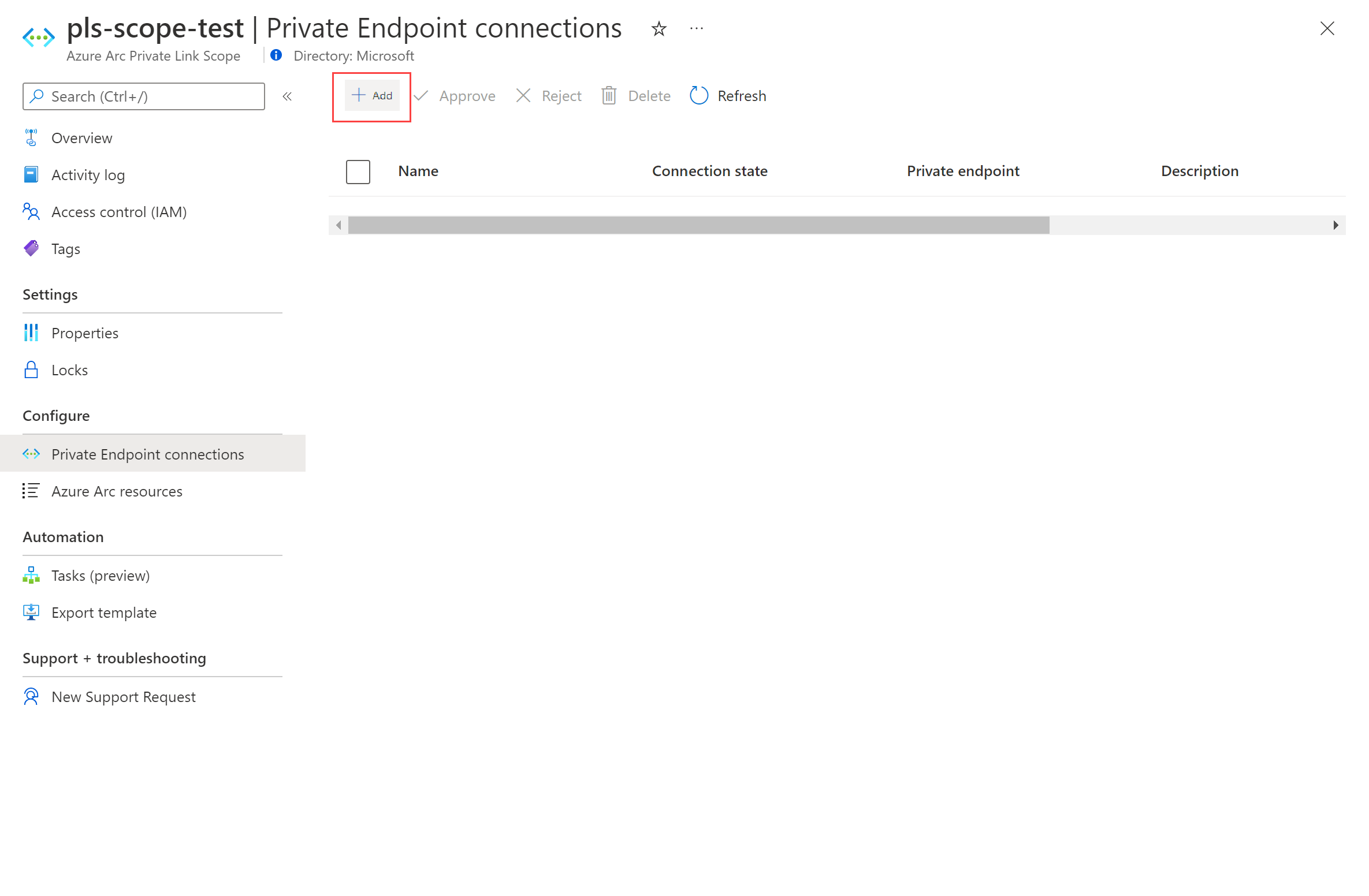

Kapsam kaynağınızda sol taraftaki kaynak menüsünde Özel Uç Nokta bağlantıları'nı seçin. Uç nokta oluşturma işlemini başlatmak için Ekle'yi seçin. Ayrıca, Özel Bağlantı merkezinde başlatılan bağlantıları seçip Onayla'yı seçerek de onaylayabilirsiniz.

Uç noktanın aboneliğini, kaynak grubunu ve adını ve kullanmak istediğiniz bölgeyi seçin. Bu bölge sanal ağınızla aynı olmalıdır.

İleri: Kaynak'ı seçin.

Kaynak sayfasında aşağıdakileri gerçekleştirin:

- Azure Arc Özel Bağlantı Kapsam kaynağınızı içeren aboneliği seçin.

- Kaynak türü için Microsoft.HybridCompute/privateLinkScopes'u seçin.

- Kaynak açılan listesinden daha önce oluşturduğunuz Azure Arc Özel Bağlantı Kapsamını seçin.

- İleri: Yapılandırma'ya tıklayın.

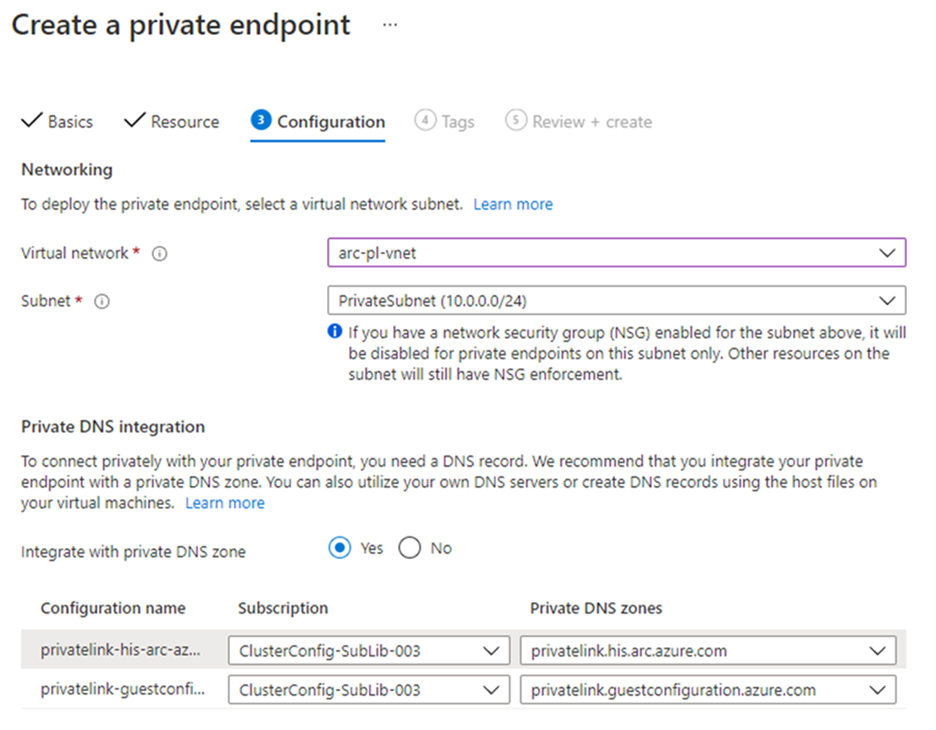

Yapılandırma sayfasında aşağıdakileri gerçekleştirin:

Azure Arc özellikli Kubernetes kümelerine bağlanmak istediğiniz sanal ağı ve alt ağı seçin.

Özel DNS bölgesiyle tümleştirme için Evet'i seçin. Yeni bir Özel DNS Bölgesi oluşturulur. Gerçek DNS bölgeleri aşağıdaki ekran görüntüsünde gösterilenden farklı olabilir.

Not

Hayır'ı seçerseniz ve DNS kayıtlarını el ile yönetmeyi tercih ediyorsanız, önce bu özel uç nokta ve Özel Kapsam yapılandırması dahil olmak üzere Özel Bağlantı ayarlamayı tamamlayın. Ardından, DNS'nizi Azure Özel Uç Nokta DNS yapılandırmasındaki yönergelere göre yapılandırın. Özel Bağlantı kurulumunuza hazırlık yaparken boş kayıtlar oluşturmadığınızdan emin olun. Oluşturduğunuz DNS kayıtları mevcut ayarları geçersiz kılabilir ve Arc özellikli Kubernetes kümeleri ile bağlantınızı etkileyebilir.

Gözden geçir ve oluştur’u seçin.

Doğrulamanın geçmesine izin verin.

Oluştur'u belirleyin.

Şirket içi DNS iletmeyi yapılandırma

Şirket içi Kubernetes kümelerinizin özel uç nokta IP adreslerine özel bağlantı DNS kayıtlarını çözümleyebilmesi gerekir. Bunu nasıl yapılandırdığınız, DNS kayıtlarını korumak için Azure özel DNS bölgelerini mi yoksa kendi DNS sunucunuzu da yapılandırdığınız küme sayısıyla birlikte şirket içinde mi kullandığınıza bağlıdır.

Azure ile tümleşik özel DNS bölgelerini kullanarak DNS yapılandırması

Özel uç noktayı oluştururken Azure Arc özellikli Kubernetes kümeleri için özel DNS bölgeleri ayarlarsanız, şirket içi Kubernetes kümelerinizin özel uç nokta adreslerini doğru çözümlemek için DNS sorgularını yerleşik Azure DNS sunucularına iletebilmesi gerekir. Azure'da özel uç nokta IP adreslerini çözümlemek için sorguları Azure'a iletmek üzere şirket içi DNS sunucunuzu yapılandırabileceğiniz bir DNS ileticisi (amaca yönelik bir VM veya DNS proxy'si etkinleştirilmiş bir Azure Güvenlik Duvarı örneği) gerekir.

Özel uç nokta belgeleri, BIR DNS ileticisi kullanarak şirket içi iş yüklerini yapılandırmaya yönelik yönergeler sağlar.

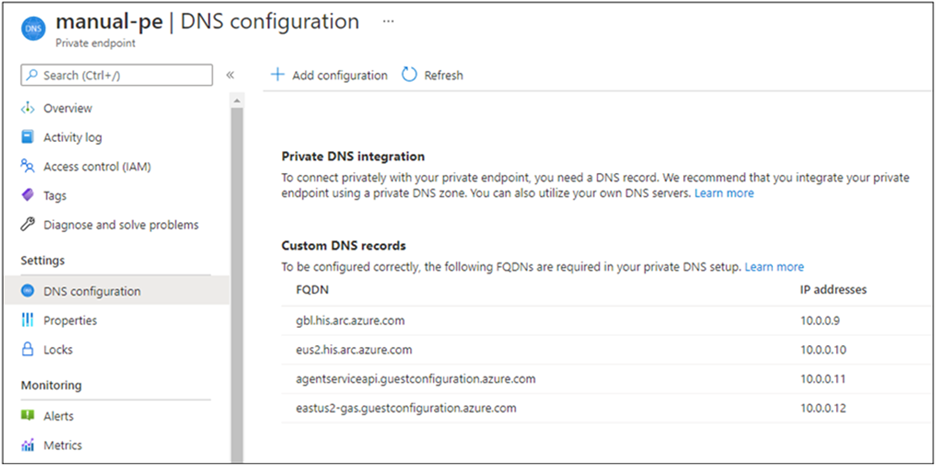

El ile DNS sunucusu yapılandırması

Özel uç nokta oluşturma sırasında Azure özel DNS bölgelerini kullanmayı geri çevirdiyseniz, şirket içi DNS sunucunuzda gerekli DNS kayıtlarını oluşturmanız gerekir.

Azure portalına gidin.

Sanal ağınızla ve Azure Arc Özel Bağlantı Kapsamıyla ilişkili özel uç nokta kaynağına gidin.

Dns sunucunuzda ayarlamanız gereken DNS kayıtlarının ve ilgili IP adreslerinin listesini görmek için sol bölmeden DNS yapılandırması'nı seçin. FQDN'ler ve IP adresleri, özel uç noktanız için seçtiğiniz bölgeye ve alt ağınızdaki kullanılabilir IP adreslerine göre değişir.

Portaldaki tabloyla eşleşmesi için gerekli DNS bölgelerini ve A kayıtlarını eklemek için DNS sunucusu satıcınızın yönergelerini izleyin. Ağınız için uygun kapsamı belirlenmiş bir DNS sunucusu seçtiğinizden emin olun. Bu DNS sunucusunu kullanan her Kubernetes kümesi artık özel uç nokta IP adreslerini çözümler ve Azure Arc Özel Bağlantı Kapsamı ile ilişkilendirilmelidir, aksi takdirde bağlantı reddedilecektir.

Özel bağlantıları yapılandırma

Not

Azure Arc özellikli Kubernetes kümeleri için özel bağlantıların yapılandırılması, CLI uzantısının 1.3.0 sürümünden connectedk8s itibaren desteklenir, ancak 2.3.0'dan büyük Azure CLI sürümü gerektirir. CLI uzantısı için 1.3.0'dan büyük bir sürüm kullanıyorsanız, yalnızca 2.3.0'dan büyük Azure CLI sürümünü çalıştırıyorsanız kümeyi denetlemek ve Azure Arc'a başarıyla bağlamak için connectedk8s doğrulamalar yaptık.

Aşağıdaki komutu kullanarak mevcut Azure Arc özellikli Kubernetes kümesi için veya Azure Arc'a ilk kez bir Kubernetes kümesi eklediğinizde özel bağlantılar yapılandırabilirsiniz:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Parametre adı | Açıklama |

|---|---|

| --enable-private-link | Özel bağlantıları etkinleştirme/devre dışı bırakma özelliği. Özel bağlantılarla bağlantıyı etkinleştirmek için "True" olarak ayarlayın. |

| --private-link-scope-resource-id | Daha önce oluşturulan özel bağlantı kapsamı kaynağının kimliği. Örneğin: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

Azure Arc özel bağlantı kapsamı yapılandırılmadan önce ayarlanan Azure Arc özellikli Kubernetes kümeleri için, aşağıdaki adımları kullanarak Azure portalı aracılığıyla özel bağlantılar yapılandırabilirsiniz:

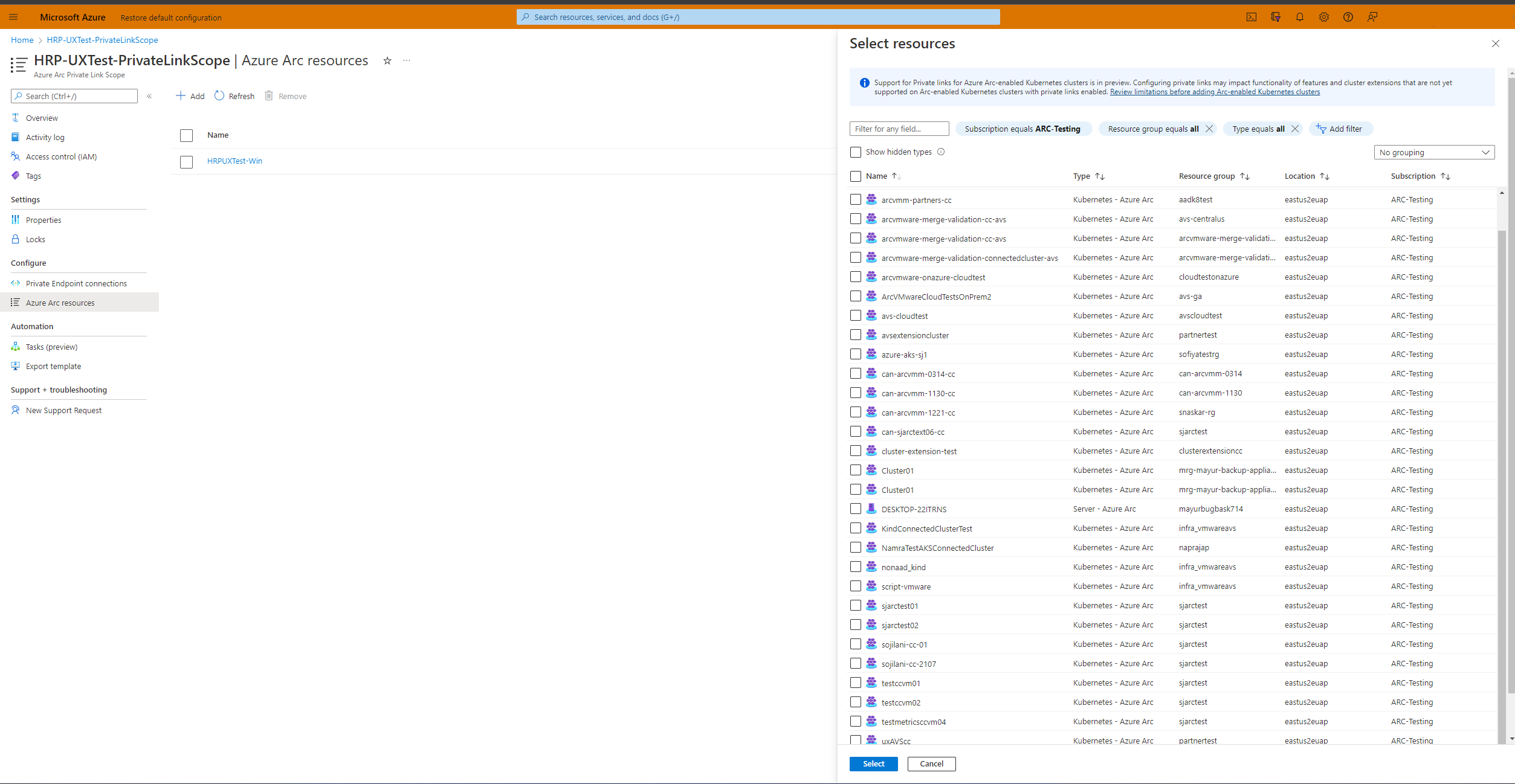

Azure portalında Azure Arc Özel Bağlantı Kapsamı kaynağınıza gidin.

Sol bölmeden Azure Arc kaynakları'nı ve ardından + Ekle'yi seçin.

listeden Özel Bağlantı Kapsamı ile ilişkilendirmek istediğiniz Kubernetes kümelerini seçin ve sonra değişikliklerinizi kaydetmek için Seç'i seçin.

Not

Listede yalnızca Özel Bağlantı Kapsamınızla aynı abonelik ve bölgede yer alan Azure Arc özellikli Kubernetes kümeleri gösterilir.

Sorun giderme

Sorunlarla karşılaşırsanız aşağıdaki öneriler yardımcı olabilir:

Şirket içi DNS sunucularınızın Azure DNS'ye iletildiğinden veya özel bağlantı bölgenizde uygun A kayıtlarıyla yapılandırıldığından emin olmak için şirket içi DNS sunucularınızı denetleyin. Bu arama komutları, Azure sanal ağınızda özel IP adresleri döndürmelidir. Genel IP adreslerini çözümlerse makinenizi veya sunucunuzu ve ağınızın DNS yapılandırmasını bir kez daha denetleyin.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comKubernetes kümenizi eklerken sorun yaşıyorsanız yerel ağ güvenlik duvarınıza Microsoft Entra Id, Azure Resource Manager, AzureFrontDoor.FirstParty ve Microsoft Container Registry hizmet etiketlerini eklediğinizi onaylayın.

Sonraki adımlar

- Azure Özel Uç Noktası hakkında daha fazla bilgi edinin.

- Azure Özel Uç Nokta bağlantı sorunlarını gidermeyi öğrenin.

- Azure İzleyici için Özel Bağlantı yapılandırmayı öğrenin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin