Depolama için yönetilen kimlik

Yönetilen kimlikler , geliştiricilerin gizli dizileri ve oturum açma bilgilerini yönetme yükünü en aza indirmesine yardımcı olmak için Azure'da kullanılan yaygın bir araçtır. Yönetilen kimlikler, Azure hizmetleri birbirine bağlandığında kullanışlıdır. Microsoft Entra ID, her hizmet arasında yetkilendirmeyi yönetmek yerine, kimlik doğrulama işlemini daha kolay ve güvenli hale getiren yönetilen bir kimlik sağlamak için kullanılabilir.

Yönetilen kimliği depolama hesaplarıyla kullanma

Şu anda Redis için Azure Cache, iki senaryoda yararlı olan bir depolama hesabıyla bağlanmak için yönetilen kimlik kullanabilir:

Veri Kalıcılığı--bir RDB veya AOF dosyası aracılığıyla önbelleğinizdeki verilerin zamanlanmış yedeklemeleri.

İçeri veya Dışarı Aktarma--önbellek verilerinin anlık görüntülerini kaydetme veya kaydedilmiş bir dosyadan verileri içeri aktarma.

Yönetilen kimlik, bu görevler için seçtiğiniz depolama hesabına güvenli bir şekilde bağlanma işlemini basitleştirmenize olanak tanır.

Redis için Azure Cache her iki yönetilen kimlik türünü de destekler:

Sistem tarafından atanan kimlik kaynağa özgüdür. Bu durumda, önbellek kaynaktır. Önbellek silindiğinde kimlik silinir.

Kullanıcı tarafından atanan kimlik kaynağa değil kullanıcıya özgüdür. Yönetilen kimliği destekleyen ve önbelleği sildiğinizde bile kalan herhangi bir kaynağa atanabilir.

Her yönetilen kimlik türünün avantajları vardır, ancak Redis için Azure Cache işlevleri aynıdır.

Yönetilen kimliği etkinleştirme

Yönetilen kimlik, bir önbellek örneği oluşturduğunuzda veya önbellek oluşturulduktan sonra etkinleştirilebilir. Önbellek oluşturulurken yalnızca sistem tarafından atanan bir kimlik atanabilir. Mevcut bir önbelleğe iki kimlik türü de eklenebilir.

Kullanılabilirlik kapsamı

| Katman | Temel, Standart | Premium | Enterprise, Enterprise Flash |

|---|---|---|---|

| Kullanılabilir | Hayır | Evet | Hayır |

Ön koşullar ve sınırlamalar

Depolama için yönetilen kimlik şu anda yalnızca içeri/dışarı aktarma özelliği ve kalıcılık özelliğiyle birlikte kullanılır ve bu özellik kullanımını Redis için Azure Cache Premium katmanıyla sınırlar.

Depolama için yönetilen kimlik, Cloud Services (klasik) bağımlılığı olan önbelleklerde desteklenmez. Önbelleğinizin Cloud Services (klasik) kullanıp kullanmadığını denetleme hakkında daha fazla bilgi için bkz. önbelleğin etkilenip etkilenmediğini Nasıl yaparım? biliyor musunuz?.

Portalı kullanarak yönetilen kimlikle yeni önbellek oluşturma

Azure Portal’ında oturum açın.

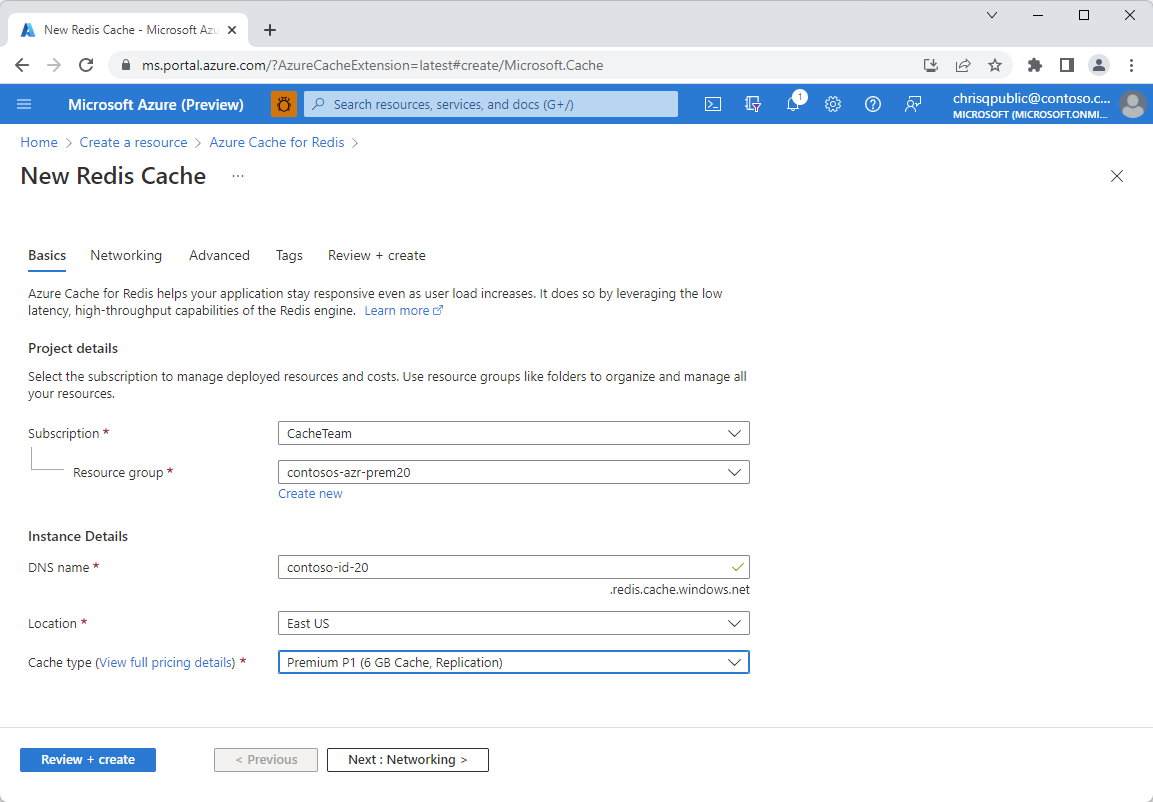

Premium katmanlardan herhangi birinin Önbellek türüne sahip yeni bir Redis için Azure Cache kaynağı oluşturun. Gerekli tüm bilgileri içeren Temel Bilgiler sekmesini tamamlayın.

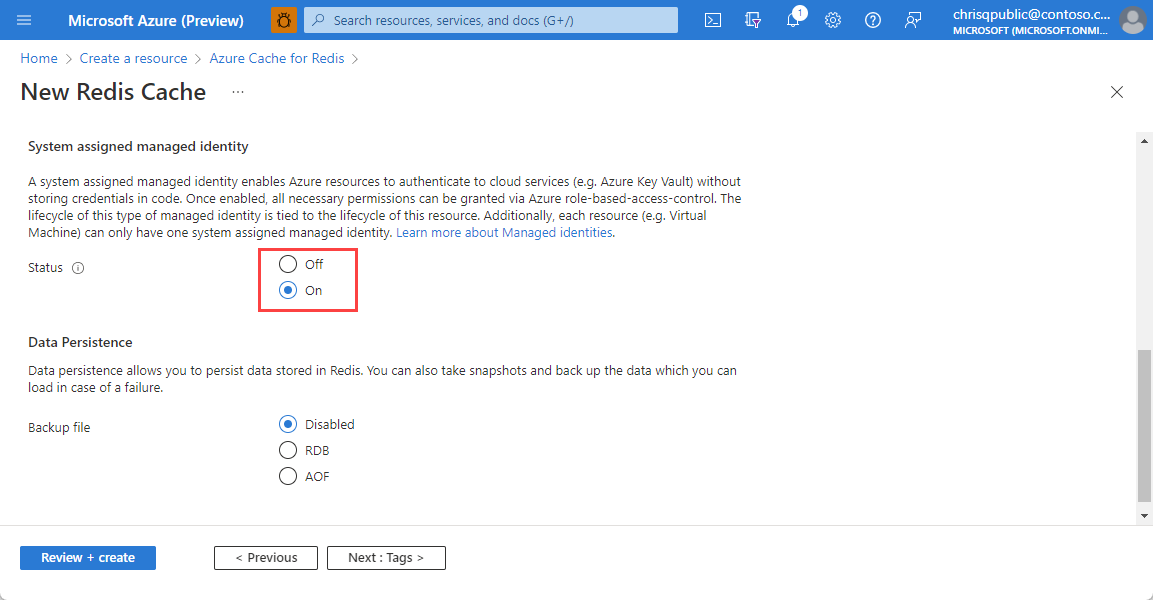

Gelişmiş sekmesini seçin. Ardından ekranı aşağı kaydırarak Sistem tarafından atanan yönetilen kimlik'e gelin ve Açık'ı seçin.

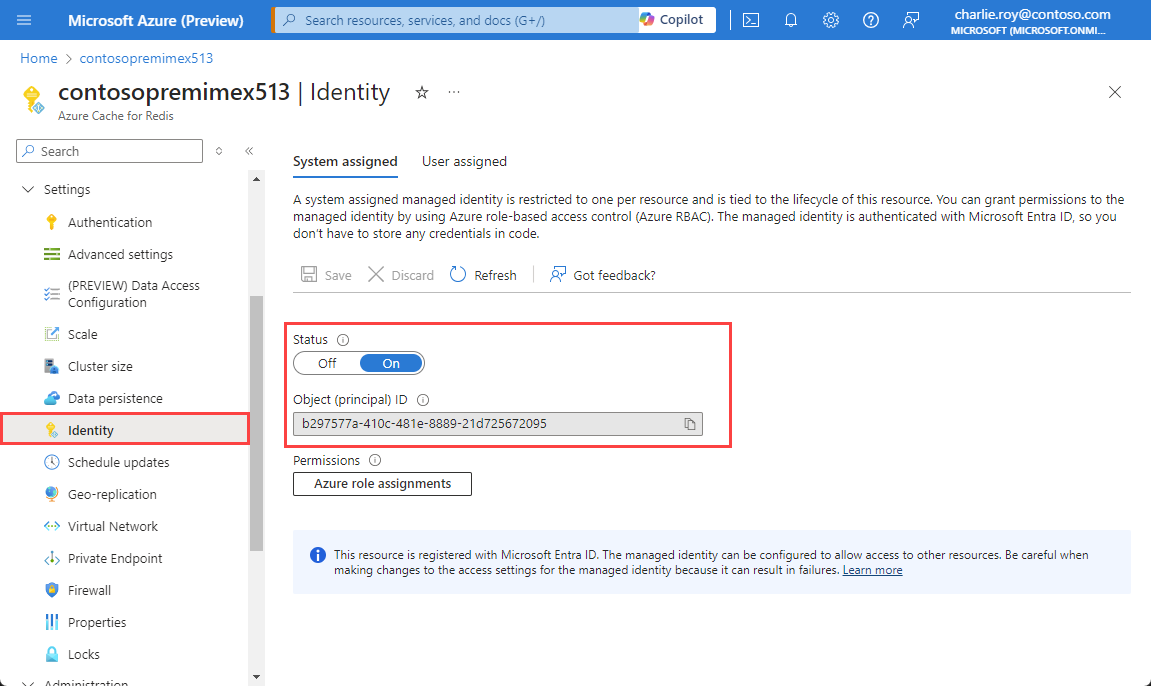

Oluşturma işlemini tamamlayın. Önbellek oluşturulup dağıtıldıktan sonra açın ve soldaki Ayarlar bölümünün altındaki Kimlik sekmesini seçin. Önbellek Kimliğine sistem tarafından atanan nesne kimliğinin atandığını görürsünüz.

Mevcut bir önbelleğe sistem tarafından atanan kimlik ekleme

Azure portalından Redis için Azure Cache kaynağınıza gidin. Soldaki Kaynak menüsünden Kimlik'i seçin.

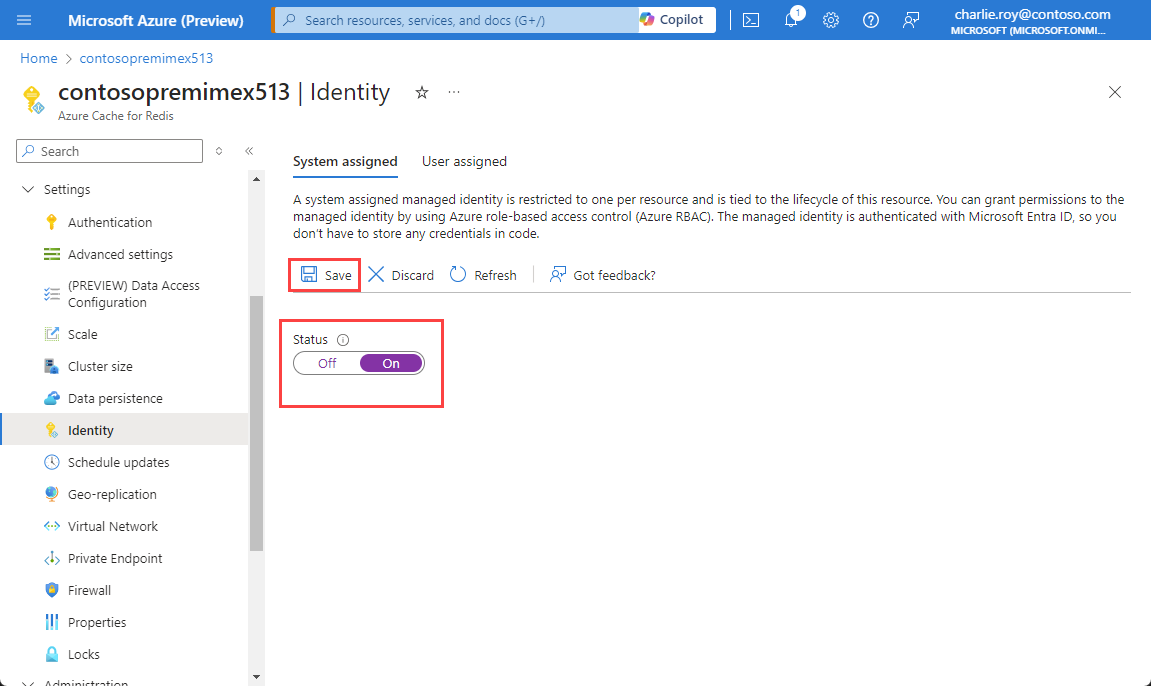

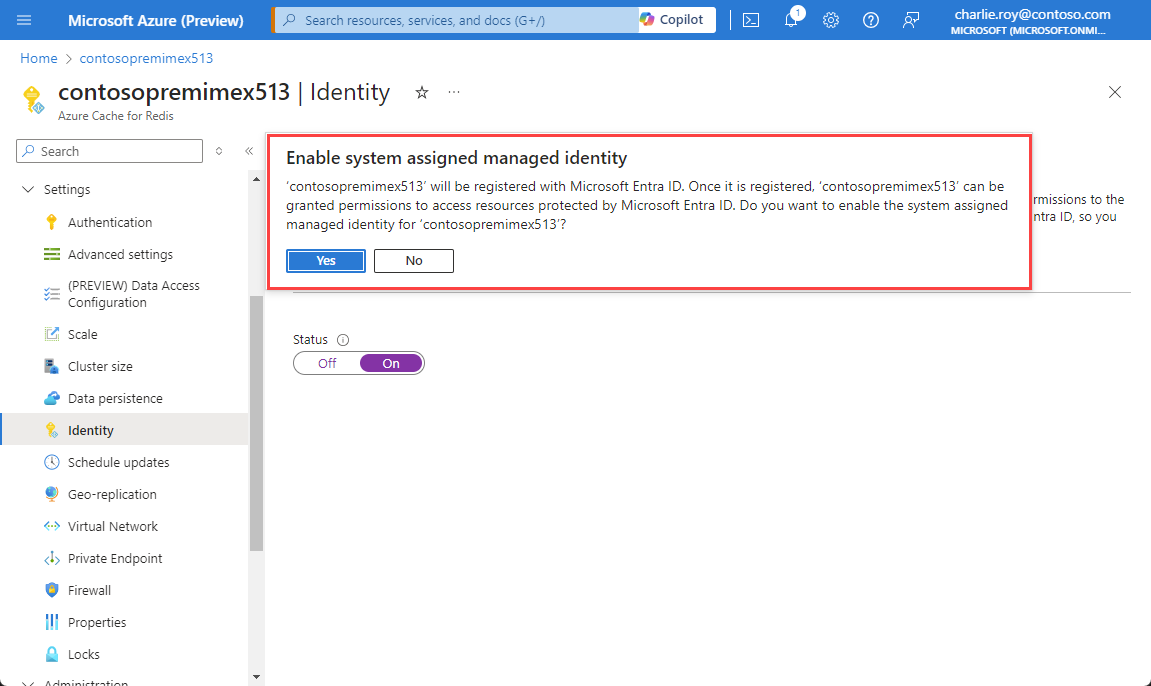

Sistem tarafından atanan bir kimliği etkinleştirmek için Sistem tarafından atanan sekmesini seçin ve Durum'un altında Açık'ı seçin. Onaylamak için Kaydet'i seçin.

Önbelleğinizin Microsoft Entra Id ile kaydedileceğini ve Microsoft Entra Id ile korunan kaynaklara erişim izinleri verilebileceğini belirten bir iletişim kutusu açılır. Evet'i seçin.

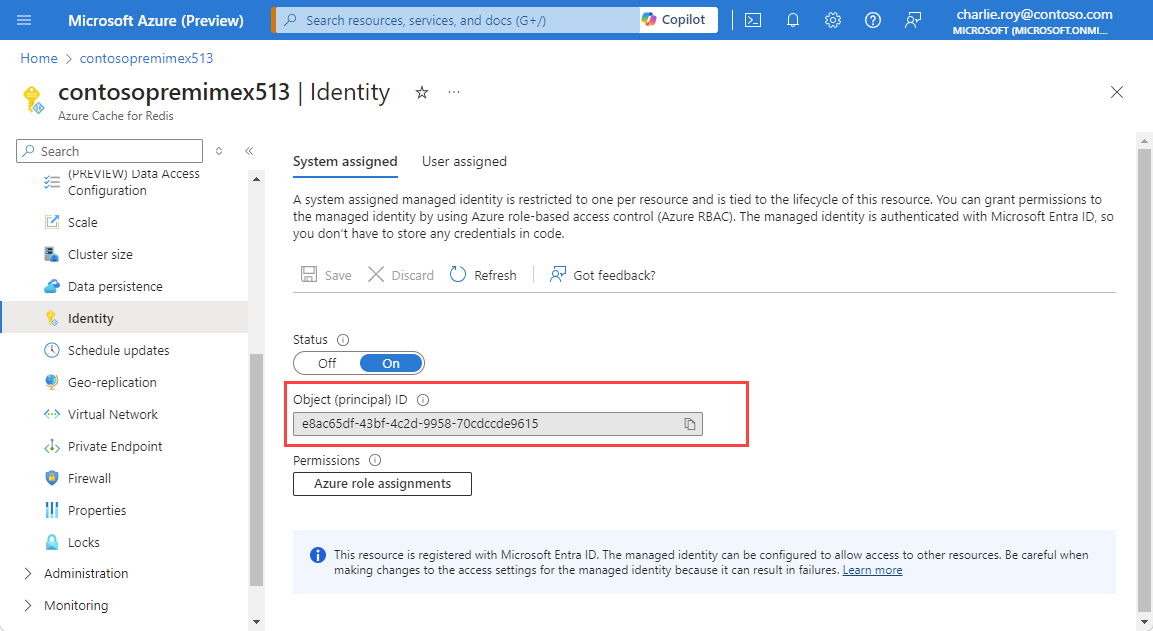

Kimliğin atandığını belirten bir Nesne (sorumlu) kimliği görürsünüz.

Mevcut önbelleğe kullanıcı tarafından atanan kimlik ekleme

Azure portalından Redis için Azure Cache kaynağınıza gidin. Soldaki Kaynak menüsünden Kimlik'i seçin.

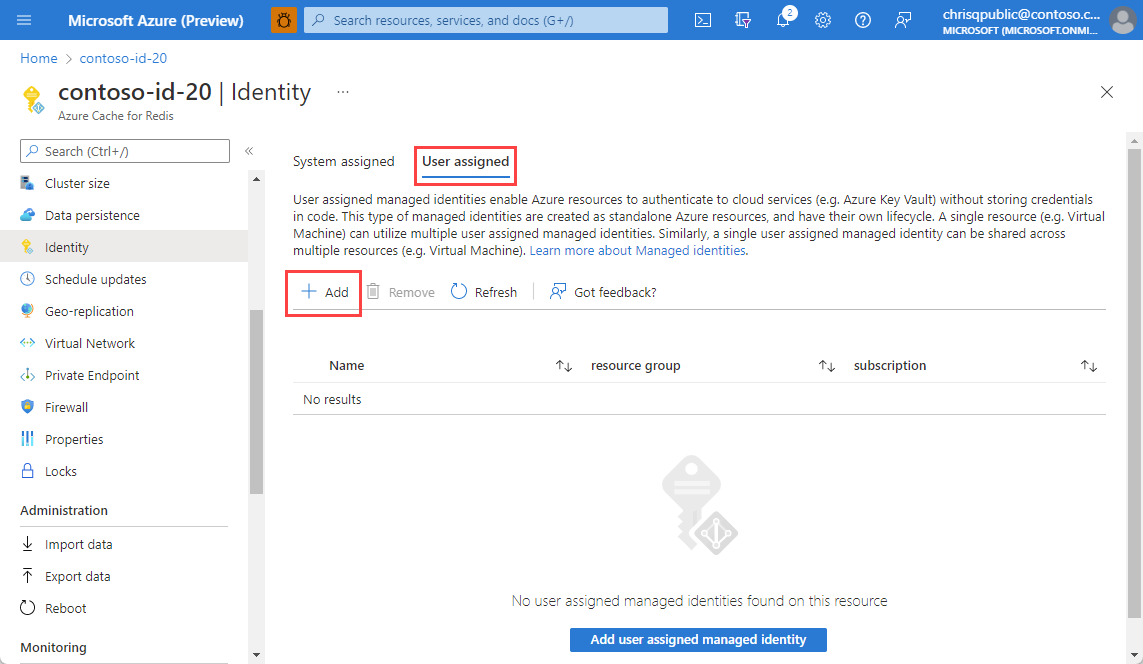

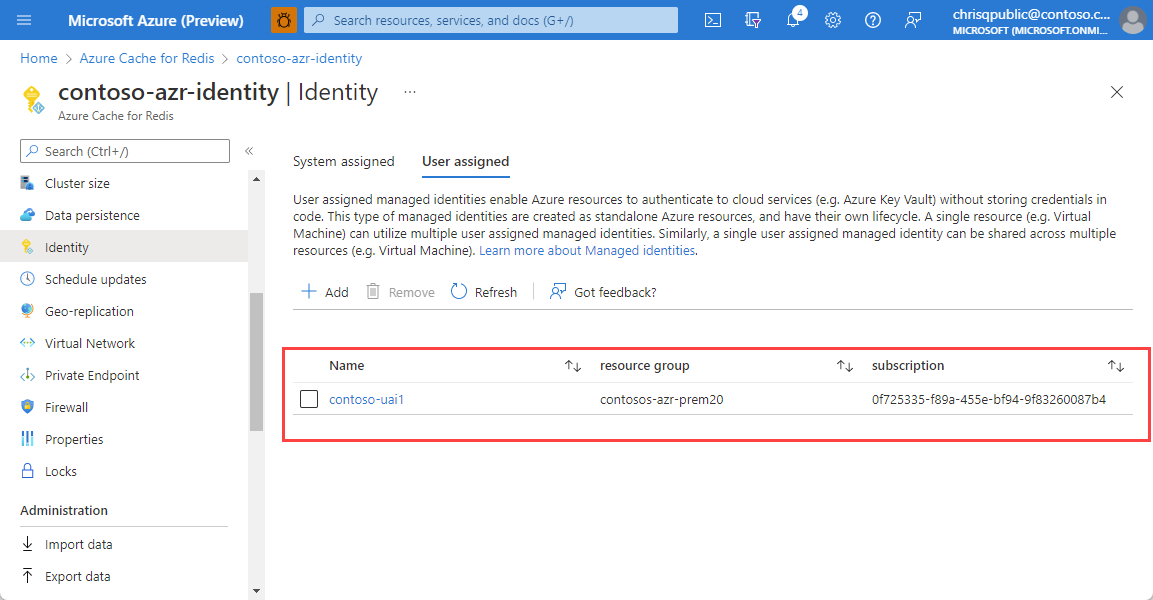

Kullanıcı tarafından atanan kimliği etkinleştirmek için Kullanıcı tarafından atanan sekmesini seçin ve Ekle'yi seçin.

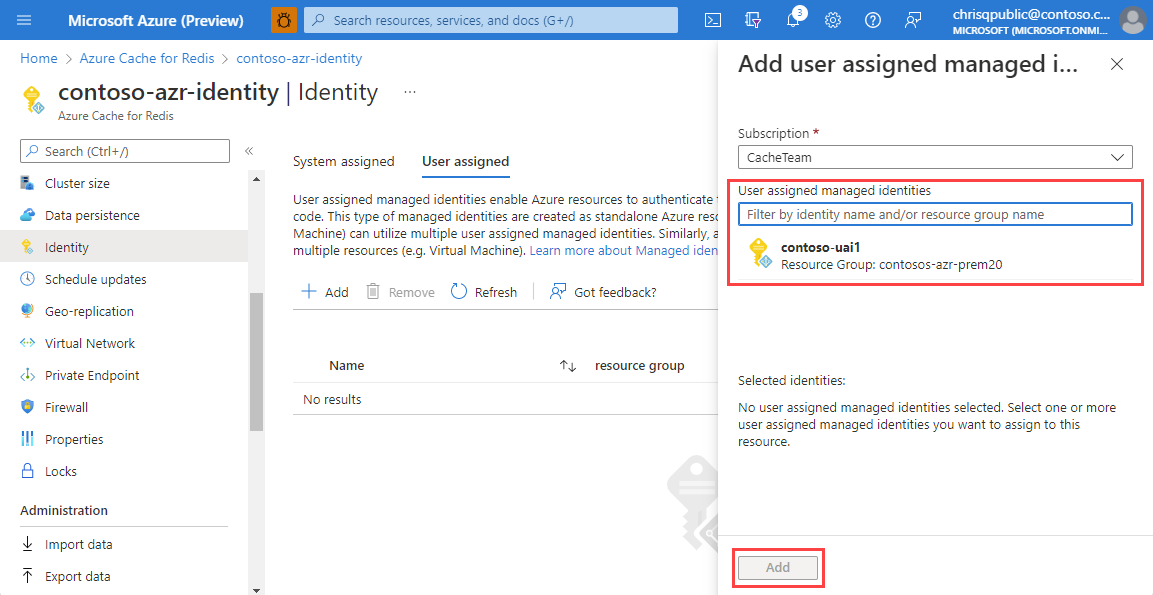

Aboneliğinize kullanıcı tarafından atanan kullanılabilir herhangi bir kimliği seçmenize olanak sağlayan bir kenar çubuğu açılır. Bir kimlik seçin ve Ekle'yi seçin. Kullanıcı tarafından atanan yönetilen kimlikler hakkında daha fazla bilgi için bkz . Kullanıcı tarafından atanan kimliği yönetme.

Not

Bu adımdan önce kullanıcı tarafından atanan bir kimlik oluşturmanız gerekir.

Kullanıcı tarafından atanan kimliğin Kullanıcı tarafından atanan bölmesinde listelendiğini görürsünüz.

Azure CLI kullanarak yönetilen kimliği etkinleştirme

Yönetilen kimlikle yeni bir önbellek oluşturmak veya yönetilen kimliği kullanmak üzere mevcut bir önbelleği güncelleştirmek için Azure CLI'yi kullanın. Daha fazla bilgi için bkz . az redis create veya az redis identity.

Örneğin, bir önbelleği sistem tarafından yönetilen kimliği kullanacak şekilde güncelleştirmek için aşağıdaki CLI komutunu kullanın:

az redis identity assign \--mi-system-assigned \--name MyCacheName \--resource-group MyResource Group

Azure PowerShell kullanarak yönetilen kimliği etkinleştirme

Yönetilen kimlikle yeni bir önbellek oluşturmak veya yönetilen kimliği kullanmak üzere mevcut önbelleği güncelleştirmek için Azure PowerShell'i kullanın. Daha fazla bilgi için bkz . New-AzRedisCache veya Set-AzRedisCache.

Örneğin, bir önbelleği sistem tarafından yönetilen kimliği kullanacak şekilde güncelleştirmek için aşağıdaki PowerShell komutunu kullanın:

Set-AzRedisCache -ResourceGroupName \"MyGroup\" -Name \"MyCache\" -IdentityType "SystemAssigned"

Depolama hesabını yönetilen kimliği kullanacak şekilde yapılandırma

Önemli

Redis için Azure Cache kalıcılık veya içeri/dışarı aktarma işlevselliği için hesaba erişebilmesi için önce yönetilen kimlik depolama hesabında yapılandırılmalıdır. Bu adım doğru şekilde yapılmazsa, hatalar görürsünüz veya hiç veri yazılmaz.

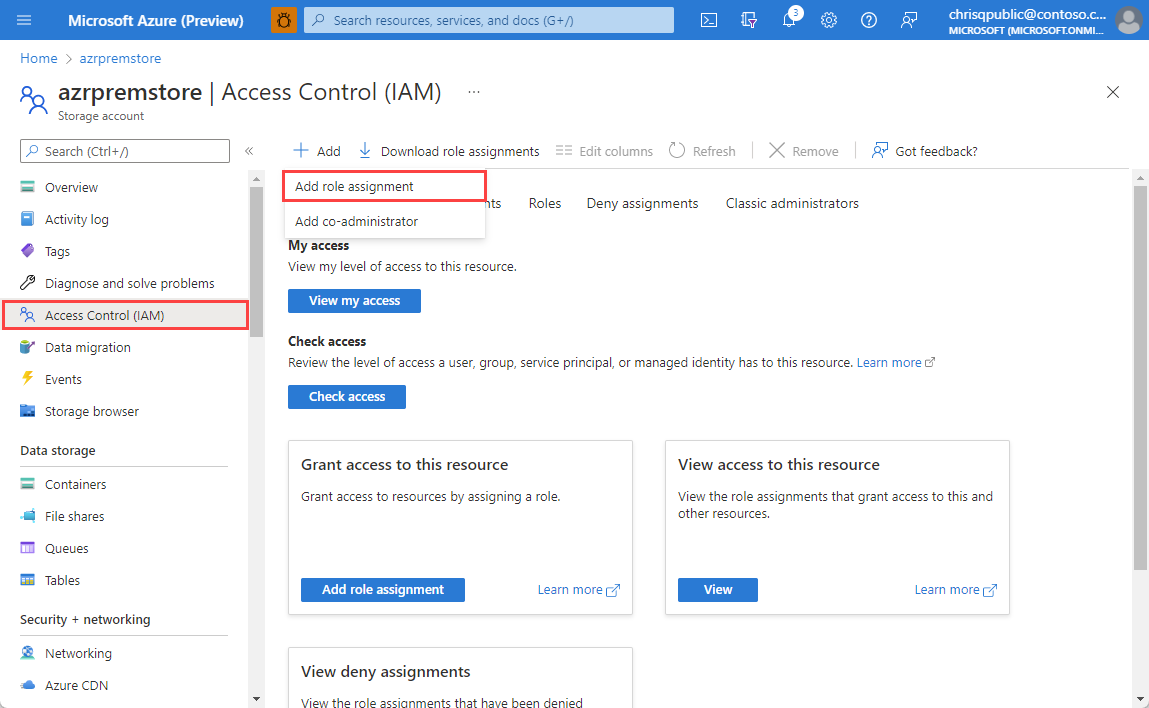

Yeni bir depolama hesabı oluşturun veya önbellek örneğinize bağlanmak istediğiniz mevcut bir depolama hesabını açın.

Kaynak menüsünden Erişim denetimini (IAM) açın. Ardından Ekle'yi ve Rol ataması ekle'yi seçin.

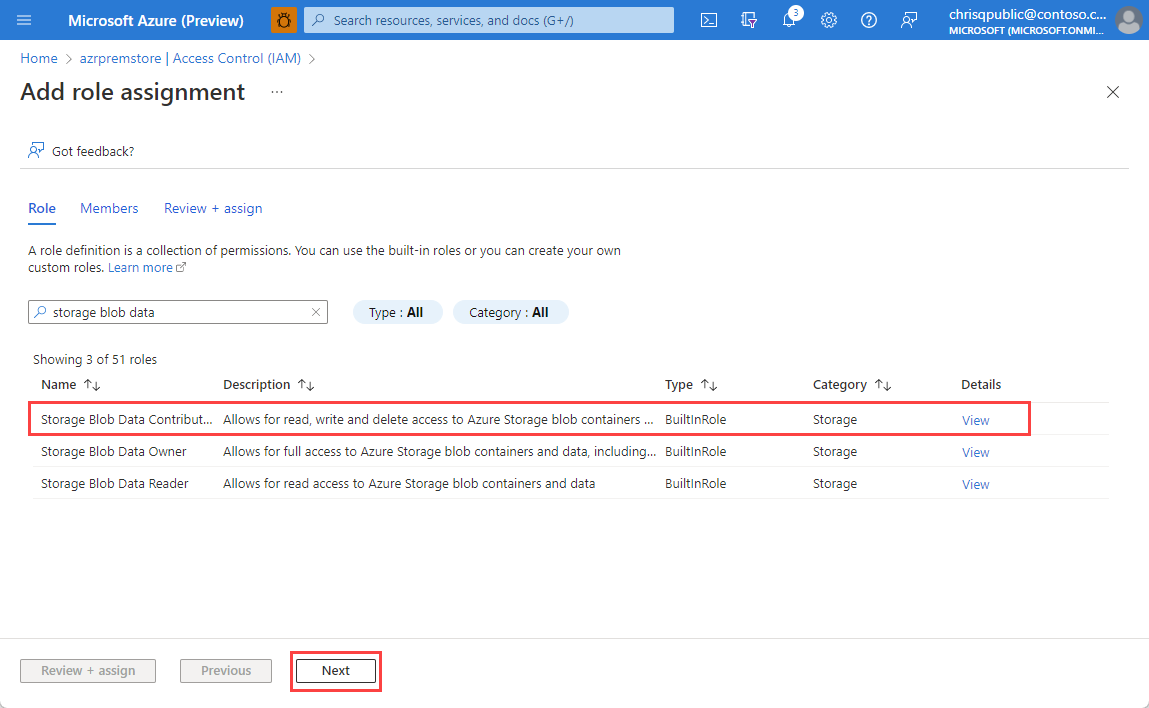

Rol bölmesinde Depolama Blob Veri Katkıda Bulunanı'nı arayın. Seçin ve İleri'yi seçin.

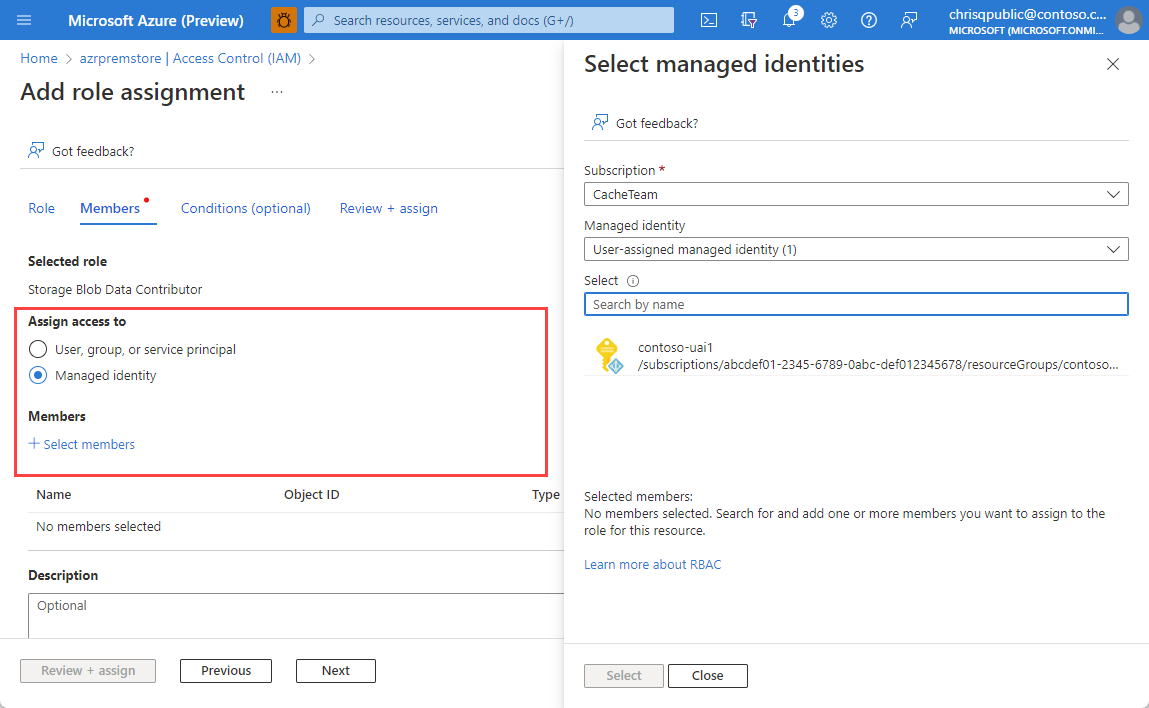

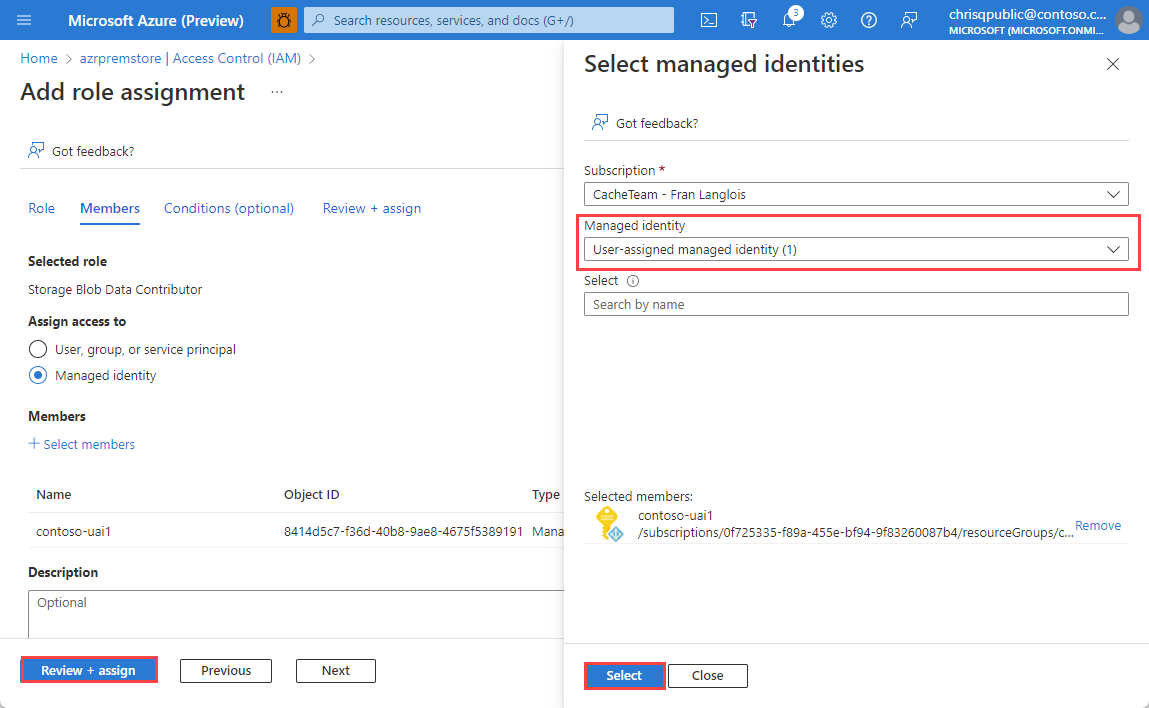

Üyeler sekmesini seçin. Erişim ata'nın altında Yönetilen Kimlik'i seçin ve Üye seç'i seçin. Çalışma bölmesinin yanında bir kenar çubuğu açılır.

Kullanıcı tarafından atanan yönetilen kimliği veya Sistem tarafından atanan yönetilen kimliği seçmek için Yönetilen Kimlik altındaki açılan listeyi kullanın. Birçok yönetilen kimliğiniz varsa ada göre arama yapabilirsiniz. İstediğiniz yönetilen kimlikleri seçin ve ardından Seç'i seçin. Ardından, onaylamak için Gözden geçir + atayın .

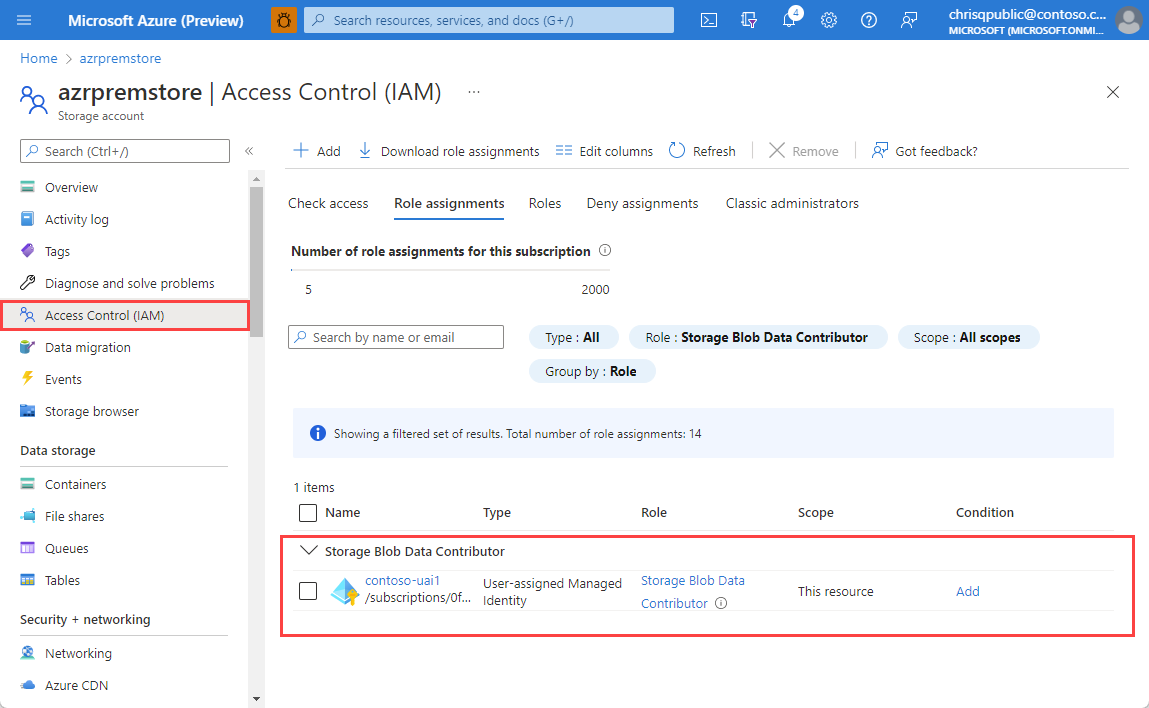

Blob Veri Katkıda Bulunanı altında depolama hesabınızın rol atama Depolama larını denetleyerek kimliğin başarıyla atandığını onaylayabilirsiniz.

Not

Dışarı aktarma işleminin güvenlik duvarı özel durumları olan bir depolama hesabıyla çalışması için şunları kullanmanız gerekir:

- sistem tarafından atanan kimlik aracılığıyla depolama blobu veri katkıda bulunanı olarak bir Redis için Azure Cache örneği ekleyin ve

- Güvenilen hizmetler listesindeki Azure hizmetlerinin bu depolama hesabına erişmesine izin ver'i işaretleyin.

Yönetilen kimlik kullanmıyorsanız ve bunun yerine depolama hesabını bir anahtarla yetkiliyorsanız, depolama hesabında güvenlik duvarı özel durumlarının olması kalıcılık işlemini ve içeri aktarma işlemlerini bozar.

Depolama hesabına erişmek için yönetilen kimlik kullanma

Yönetilen kimliği veri kalıcılığı ile kullanma

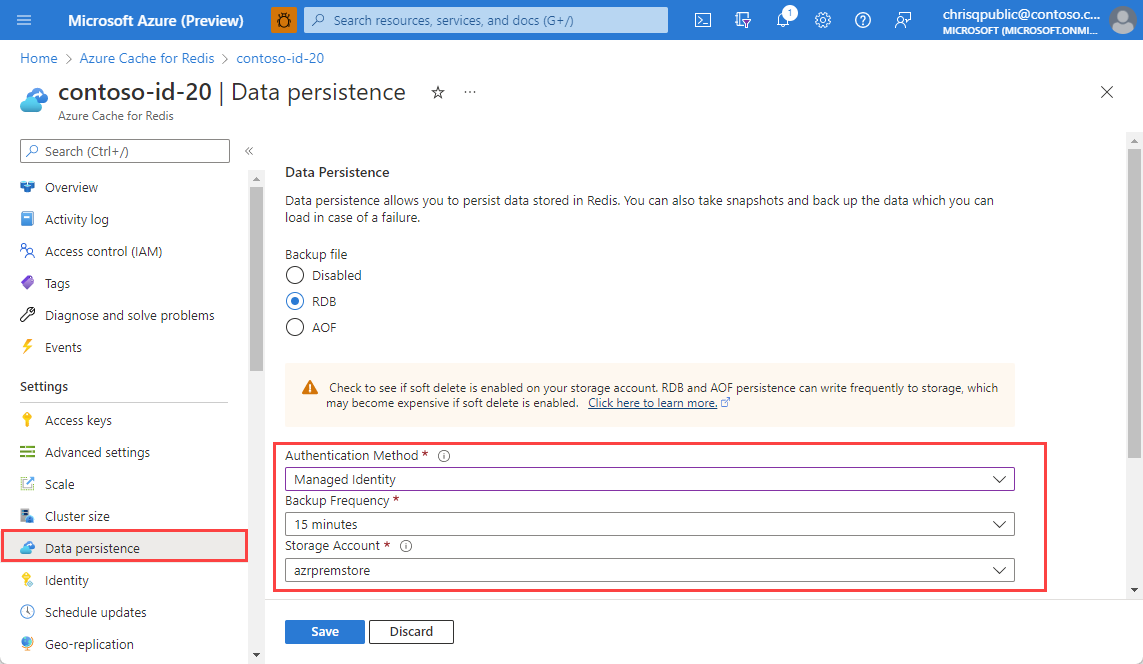

Depolama Blob Veri Katkıda Bulunanı rolü atanmış Redis için Azure Cache örneğini açın ve Kaynak menüsünde Veri kalıcılığı'na gidin.

Kimlik Doğrulama Yöntemi'ni Yönetilen Kimlik olarak değiştirin ve makalenin önceki bölümlerinde yapılandırdığınız depolama hesabını seçin. Kaydet'i seçin.

Önemli

Kimlik, etkinse varsayılan olarak sistem tarafından atanan kimliği kullanır. Aksi takdirde, listelenen ilk kullanıcı tarafından atanan kimlik kullanılır.

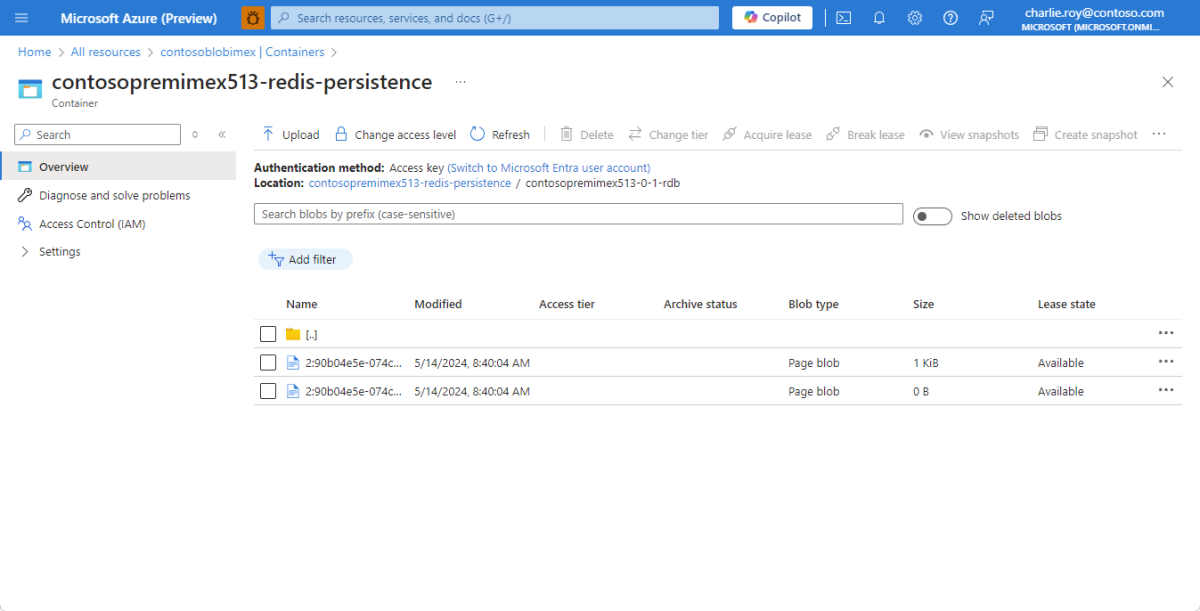

Veri kalıcılığı yedeklemeleri artık yönetilen kimlik kimlik doğrulaması kullanılarak depolama hesabına kaydedilebilir.

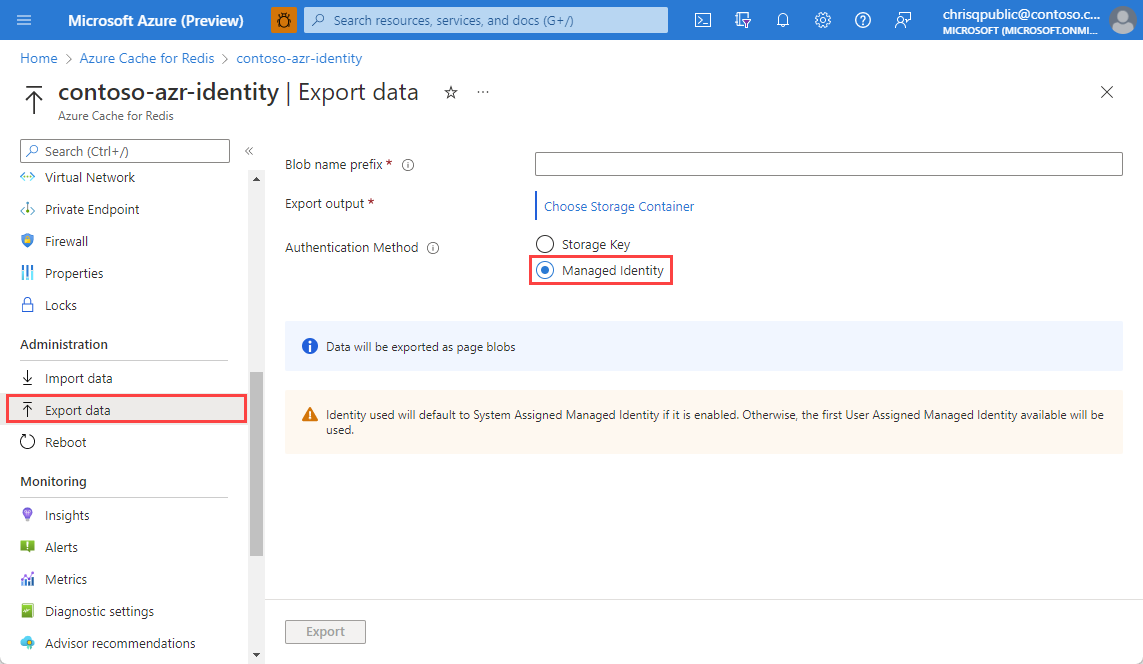

Önbellek verilerini içeri ve dışarı aktarmak için yönetilen kimliği kullanma

Depolama Blob Veri Katkıda Bulunanı rolü atanmış Redis için Azure Cache örneğinizi açın ve Yönetici istrasyon altındaki İçeri veya Dışarı Aktar sekmesine gidin.

Verileri içeri aktarıyorsanız, seçtiğiniz RDB dosyasının bulunduğu blob depolama konumunu seçin. Verileri dışarı aktarıyorsanız, istediğiniz blob adı ön ekini ve depolama kapsayıcısını yazın. Her iki durumda da, yönetilen kimlik erişimi için yapılandırdığınız depolama hesabını kullanmanız gerekir.

Kimlik Doğrulama Yöntemi'nin altında Yönetilen Kimlik'i ve ardından sırasıyla İçeri veya Dışarı Aktar'ı seçin.

Not

Verilerin içeri veya dışarı aktarılması birkaç dakika sürer.

Önemli

Dışarı aktarma veya içeri aktarma hatası görürseniz, depolama hesabınızın önbelleğinizin sistem tarafından atanan veya kullanıcı tarafından atanan kimliğiyle yapılandırılıp yapılandırılmadığını bir kez daha denetleyin. Kullanılan kimlik, etkinleştirilirse varsayılan olarak sistem tarafından atanan kimlik olarak ayarlanır. Aksi takdirde, listelenen ilk kullanıcı tarafından atanan kimlik kullanılır.