Özel bağlantınızı yapılandırma

Azure Özel Bağlantı örneğini yapılandırmak için şunları kullanmanız gerekir:

- Kaynaklarla bir Azure İzleyici Özel Bağlantı Kapsamı (AMPLS) oluşturun.

- Ağınızda özel bir uç nokta oluşturun ve bu uç noktayı kapsama bağlayın.

- Azure İzleyici kaynaklarınızda gerekli erişimi yapılandırın.

Bu makalede Azure portalı aracılığıyla yapılandırmanın nasıl yapıldığı inceleniyor. İşlemi otomatikleştirmek için örnek bir Azure Resource Manager şablonu (ARM şablonu) sağlar.

Azure portalı üzerinden özel bağlantı bağlantısı oluşturma

Bu bölümde, Azure portalı aracılığıyla özel bağlantı ayarlama işlemini adım adım gözden geçireceğiz. Komut satırını veya ARM şablonunu kullanarak özel bağlantı oluşturmak ve yönetmek için bkz . API'leri ve komut satırını kullanma.

Azure İzleyici Özel Bağlantı Kapsamı oluşturma

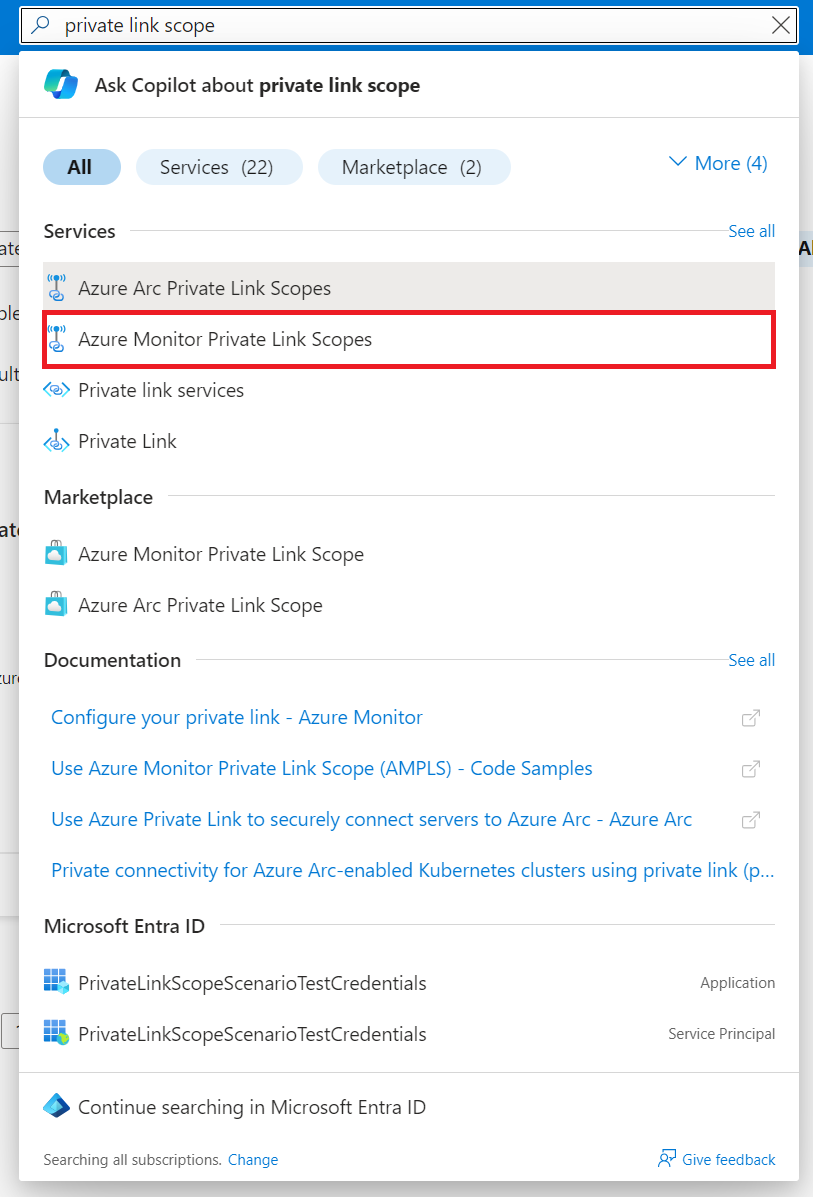

Azure portalında kaynak oluşturma'ya gidin ve Azure İzleyici Özel Bağlantı Kapsamı'nı arayın.

Oluştur'u belirleyin.

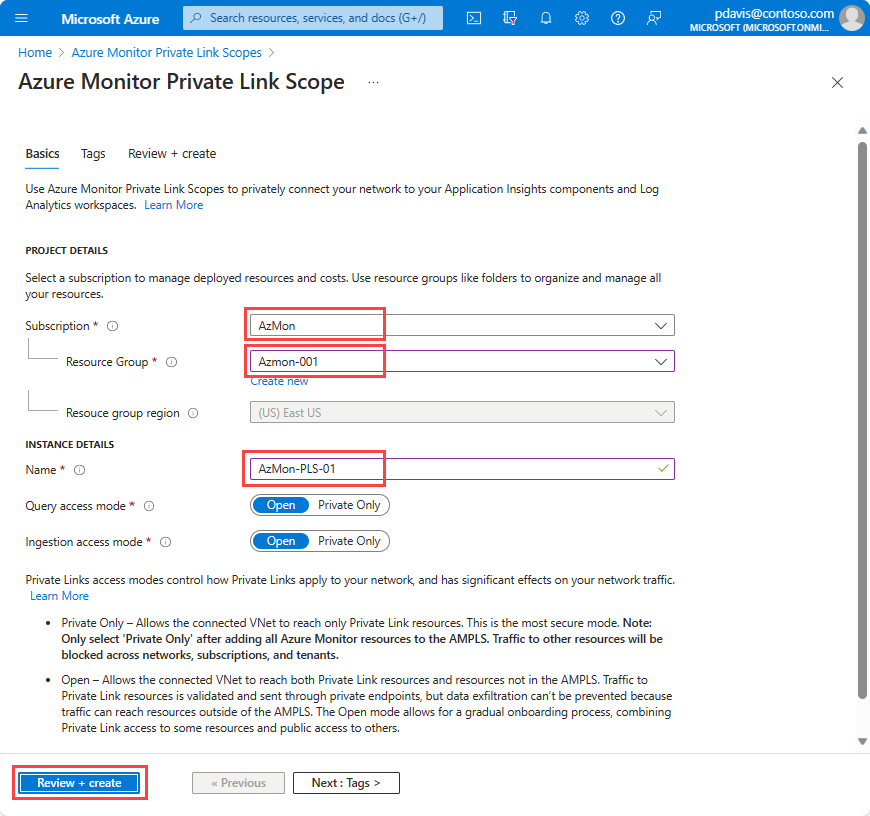

Bir abonelik ve kaynak grubu seçin.

AMPLS'ye bir ad verin. AppServerProdTelem gibi anlamlı ve net bir ad kullanın.

Gözden geçir ve oluştur’u seçin.

Doğrulamanın geçmesine izin verin ve Oluştur'u seçin.

Azure İzleyici kaynaklarını bağlama

Log Analytics çalışma alanları, Application Insights bileşenleri ve veri toplama uç noktaları gibi Azure İzleyici kaynaklarını Azure İzleyici Özel Bağlantı Kapsamınıza (AMPLS) bağlayın.

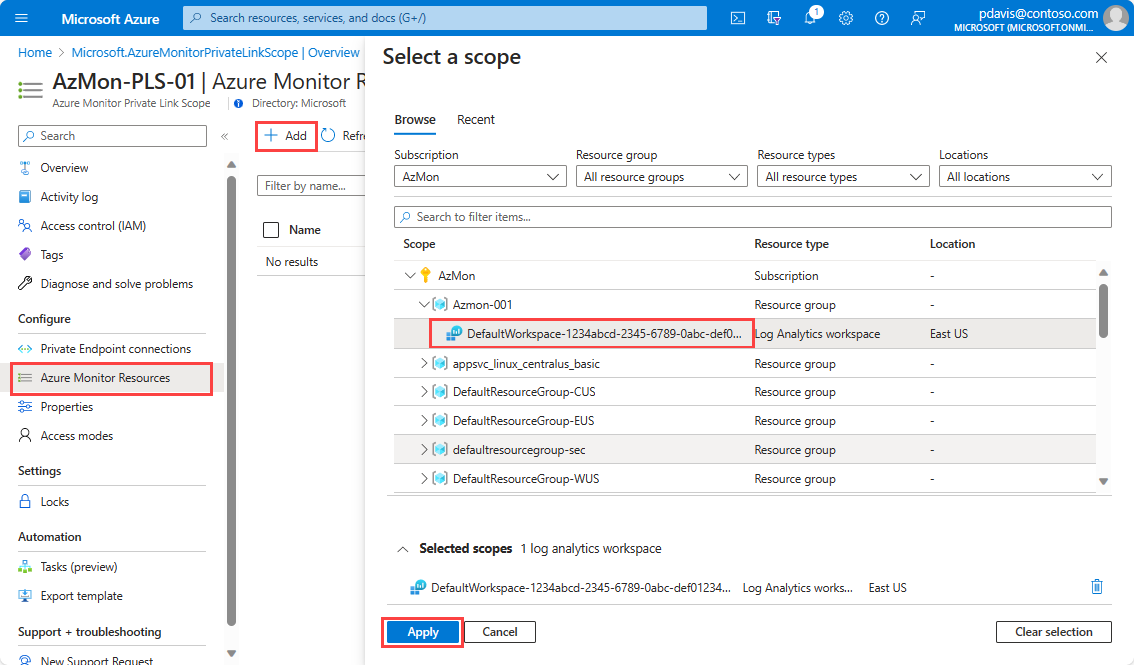

AMPLS'nizde sol taraftaki menüden Azure İzleyici Kaynakları'nı seçin. Ekle'yi seçin.

Çalışma alanını veya bileşeni ekleyin. Ekle'yi seçtiğinizde Azure İzleyici kaynaklarını seçebileceğiniz bir iletişim kutusu açılır. Aboneliklerinize ve kaynak gruplarınıza göz atabilirsiniz. Bunlara filtre uygulamak için adlarını da girebilirsiniz. Çalışma alanını veya bileşeni seçin ve kapsamınıza eklemek için Uygula'yı seçin.

Not

Azure İzleyici kaynaklarını silmek için önce bağlı oldukları AMPLS nesneleriyle bağlantınızı kesmeniz gerekir. AMPLS'ye bağlı kaynakları silmek mümkün değildir.

Özel uç noktaya bağlanma

ARTıK AMPLS'nize bağlı kaynaklarınız olduğuna göre, ağınıza bağlanmak için özel bir uç nokta oluşturun. Bu görevi, bu örnekte olduğu gibi Azure portal Özel Bağlantı Center'da veya AMPLS'nizin içinde gerçekleştirebilirsiniz.

Kapsam kaynağınızda, soldaki kaynak menüsünden Özel Uç Nokta bağlantıları'nı seçin. Uç nokta oluşturma işlemini başlatmak için Özel Uç Nokta'ya tıklayın. Ayrıca buradaki Özel Bağlantı Merkezi'nde başlatılan bağlantıları seçip Onayla'yı seçerek de onaylayabilirsiniz.

Temel Bilgiler sekmesinde Abonelik ve Kaynak grubunu seçin

Uç noktanın Adını ve Ağ Arabirimi Adını girin

Özel uç noktanın içinde yaşaması gereken Bölge'yi seçin. Bölge, bağlandığınız sanal ağ ile aynı bölge olmalıdır.

İleri: Kaynak'ı seçin.

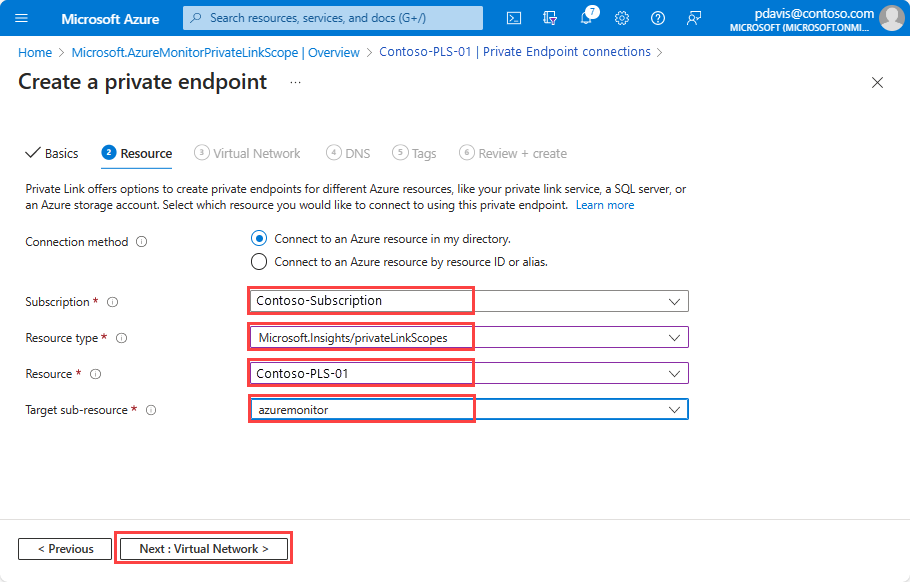

Kaynak sekmesinde Azure İzleyici Özel Bağlantı Kapsam kaynağınızı içeren Aboneliği seçin.

Kaynak türü için Microsoft.insights/privateLinkScopes'u seçin.

Kaynak açılan listesinden daha önce oluşturduğunuz Özel Bağlantı Kapsamını seçin.

İleri: Sanal Ağ'ı seçin.

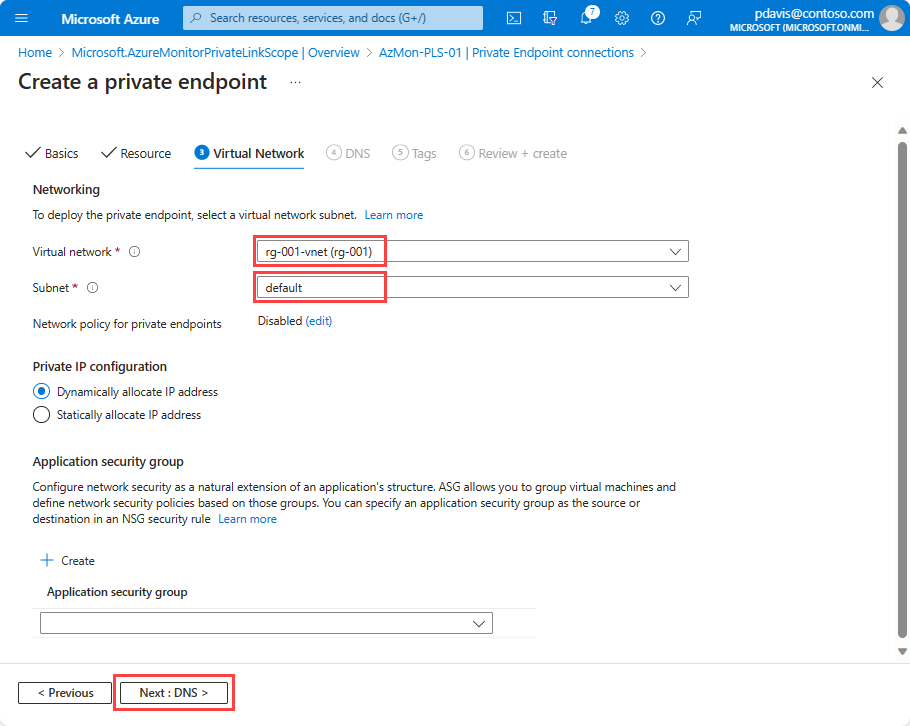

Sanal Ağ sekmesinde, Azure İzleyici kaynaklarınıza bağlanmak istediğiniz Sanal ağı ve Alt Ağı seçin.

Özel uç noktalar için Ağ ilkesi için, ağ güvenlik grupları uygulamak istiyorsanız düzenle'yi veya özel uç noktayı içeren alt ağa tabloları yönlendirme'yi seçin.

Alt ağ ilkesini düzenle bölümünde Ağ güvenlik grupları ve Yol tabloları'nın yanındaki onay kutularını seçin ve Kaydet'i seçin. Daha fazla bilgi için bkz . Özel uç noktalar için ağ ilkelerini yönetme.

Özel IP yapılandırması için varsayılan olarak Dinamik olarak IP adresi ayır seçilidir. Statik IP adresi atamak istiyorsanız, Statik OLARAK IP adresi ayır'ı seçin. Ardından bir ad ve özel IP girin.

İsteğe bağlı olarak, bir Uygulama güvenlik grubu seçebilir veya oluşturabilirsiniz. Sanal makineleri gruplandırmak ve bu grupları temel alan ağ güvenlik ilkeleri tanımlamak için uygulama güvenlik gruplarını kullanabilirsiniz.İleri: DNS'yi seçin.

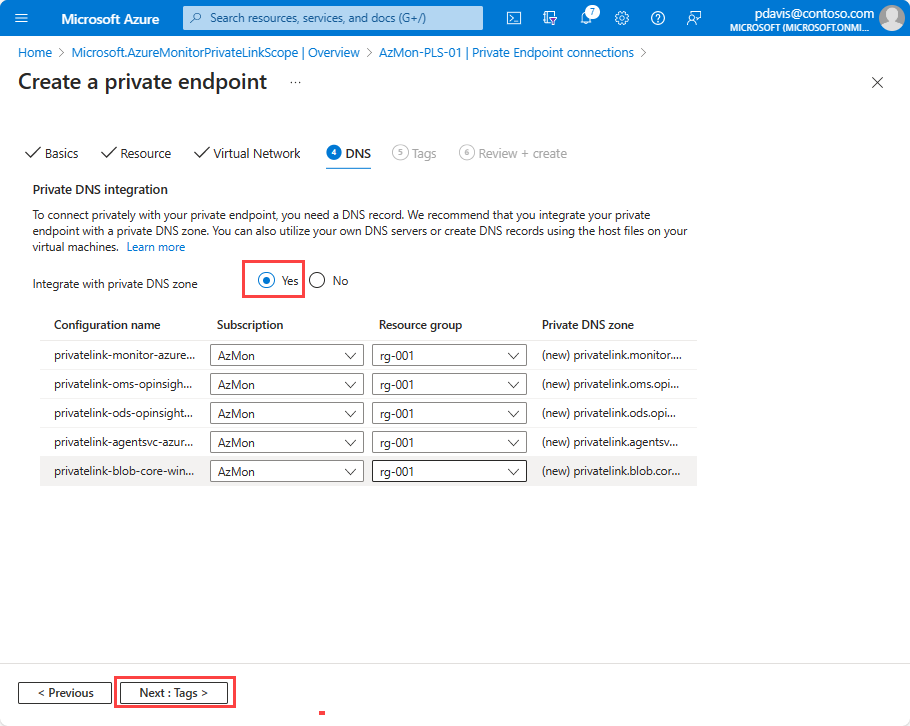

DNS sekmesinde, Özel DNS bölgesiyle tümleştirme için Evet'i seçin ve otomatik olarak yeni bir özel DNS bölgesi oluşturmasına izin verin. Gerçek DNS bölgeleri aşağıdaki ekran görüntüsünde gösterilenden farklı olabilir.

Not

Hayır'ı seçerseniz ve DNS kayıtlarını el ile yönetmeyi tercih ediyorsanız, önce özel bağlantınızı ayarlamayı tamamlayın. Bu özel uç noktayı ve AMPLS yapılandırmasını ekleyin. Ardından DNS'nizi Azure özel uç nokta DNS yapılandırmasındaki yönergelere göre yapılandırın. Özel bağlantı kurulumunuz için hazırlık olarak boş kayıtlar oluşturmamaya dikkat edin. Oluşturduğunuz DNS kayıtları mevcut ayarları geçersiz kılabilir ve Azure İzleyici ile bağlantınızı etkileyebilir.

Buna ek olarak, Evet veya Hayır'ı seçerseniz ve kendi özel DNS sunucularınızı kullanıyorsanız, Azure özel uç nokta DNS yapılandırmasında belirtilen Genel DNS bölgesi ileticileri için koşullu ileticiler ayarlamanız gerekir. Koşullu ileticilerin DNS sorgularını Azure DNS'ye iletmesi gerekir.

İleri: Etiketler'i ve ardından Gözden Geçir ve oluştur'u seçin.

Doğrulama geçtikten sonra Gözden geçir + oluştur 'da Oluştur'u seçin.

Şimdi bu AMPLS'ye bağlı yeni bir özel uç nokta oluşturdunuz.

Kaynaklarınıza erişimi yapılandırma

Şu ana kadar ağınızın yapılandırmasını ele aldık. Ancak Log Analytics çalışma alanları, Application Insights bileşenleri ve veri toplama uç noktaları gibi izlenen kaynaklarınıza ağ erişimini nasıl yapılandırmak istediğinizi de göz önünde bulundurmanız gerekir.

Azure portalına gidin. Kaynağınızın menüsünde sol tarafta Ağ Yalıtımı'nı bulun. Bu sayfa, özel bir bağlantı üzerinden hangi ağların kaynağa ulaşabileceğini ve diğer ağların kaynağa ulaşıp ulaşamayacağını denetler.

Bağlı Azure İzleyici Özel Bağlantı Kapsamları

Burada kaynağın AMPLS bağlantılarını gözden geçirebilir ve yapılandırabilirsiniz. Bir AMPLS'ye bağlanmak, her AMPLS'ye bağlı sanal ağdan gelen trafiğin kaynağa ulaşmasını sağlar. Azure İzleyici kaynaklarını bağlama bölümünde yaptığımız gibi, bunu kapsamdan bağlamakla aynı etkiye sahiptir.

Yeni bağlantı eklemek için Ekle'yi ve ardından AMPLS'yi seçin. Bağlamak için Uygula'yı seçin. Kaynağınız, AMPLS sınırlarını dikkate alma bölümünde belirtildiği gibi beş AMPLS nesnesine bağlanabilir.

Sanal ağlar erişim yapılandırması: Özel Bağlantı Kapsamı dışından erişimi yönetme

Bu sayfanın alt kısmındaki ayarlar, genel ağlardan erişimi denetler; başka bir deyişle, ağlar listelenen kapsamlara bağlı değildir.

Özel Bağlantı Kapsamı üzerinden bağlı olmayan genel ağlardan veri alımını kabul et seçeneğini Hayır olarak ayarlarsanız, bağlı kapsamların dışındaki makineler veya SDK'lar gibi istemciler verileri karşıya yükleyemez veya kaynağa günlük gönderemez.

Özel Bağlantı Kapsamı üzerinden bağlı olmayan genel ağlardan gelen sorguları kabul et seçeneğini Hayır olarak ayarlarsanız, bağlı kapsamların dışındaki makineler veya SDK'lar gibi istemciler kaynaktaki verileri sorgulayamaz.

Bu veriler günlüklere, ölçümlere ve canlı ölçüm akışına erişimi içerir. Ayrıca, Azure portalında çalışma kitapları, panolar, sorgu API'sine dayalı istemci deneyimleri ve içgörüler gibi temel alınarak oluşturulmuş deneyimler de içerir. Azure portalı dışında çalışan ve Log Analytics verilerini sorgulayan deneyimlerin özel bağlantılı sanal ağ içinde de çalışıyor olması gerekir.

API'leri ve komut satırını kullanma

ARM şablonları, REST ve komut satırı arabirimlerini kullanarak daha önce açıklanan işlemi otomatikleştirebilirsiniz.

Özel Bağlantı Kapsamları oluşturma ve yönetme

Özel Bağlantı Kapsamları oluşturmak ve yönetmek için REST API'yi veya Azure CLI'yı kullanın (az monitor private-link-scope).

Açık erişim modlarıyla AMPLS oluşturma: CLI örneği

Aşağıdaki CLI komutu, hem sorgu hem de alma erişim modlarının olarak ayarlandığı Openadlı "my-scope"yeni bir AMPLS kaynağı oluşturur.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Karma erişim modlarıyla AMPLS oluşturma: PowerShell örneği

Aşağıdaki PowerShell betiği, sorgu erişim modu olarak ancak alma erişim modları olarak ayarlanmış Open PrivateOnlyolarak adlı "my-scope"yeni bir AMPLS kaynağı oluşturur. Bu ayar, yalnızca AMPLS'deki kaynaklara veri alımına izin verileceği anlamına gelir.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

AMPLS oluşturma: ARM şablonu

Aşağıdaki ARM şablonu oluşturur:

- sorgu ve alma erişim modlarının olarak ayarlandığı

Openadlı"my-scope"bir AMPLS. - adlı

"my-workspace"bir Log Analytics çalışma alanı. - Ve AMPLS'ye

"my-scope"adlı"my-workspace-connection"kapsamlı bir kaynak ekler.

Not

AMPLS nesnesinin oluşturulması için yeni bir API sürümü (2021-07-01-preview veya üzeri) kullandığınızdan emin olun (aşağıdaki gibi yazın microsoft.insights/privatelinkscopes ). Geçmişte belgelenen ARM şablonu, ve IngestionAccessMode="PrivateOnly"ile QueryAccessMode="Open" bir AMPLS kümesine neden olan eski bir API sürümünü kullanıyordu.

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

AMPLS erişim modlarını ayarlama: PowerShell örneği

AMPLS'nizde erişim modu bayraklarını ayarlamak için aşağıdaki PowerShell betiğini kullanabilirsiniz. Aşağıdaki betik bayrakları olarak Openayarlar. Yalnızca Özel modunu kullanmak için değerini "PrivateOnly"kullanın.

AMPLS erişim modları güncelleştirmesinin geçerlilik kazanması için yaklaşık 10 dakika bekleyin.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Kaynak erişim bayraklarını ayarlama

Çalışma alanı veya bileşen erişim bayraklarını yönetmek için, az monitor log-analytics çalışma alanında veya az monitor app-insights bileşeninde ve bayraklarını [--ingestion-access {Disabled, Enabled}] [--query-access {Disabled, Enabled}]kullanın.

Özel bağlantı kurulumunuzu gözden geçirin ve doğrulayın

Özel bağlantı kurulumunuzu gözden geçirmek ve doğrulamak için bu bölümdeki adımları izleyin.

Uç noktanızın DNS ayarlarını gözden geçirin

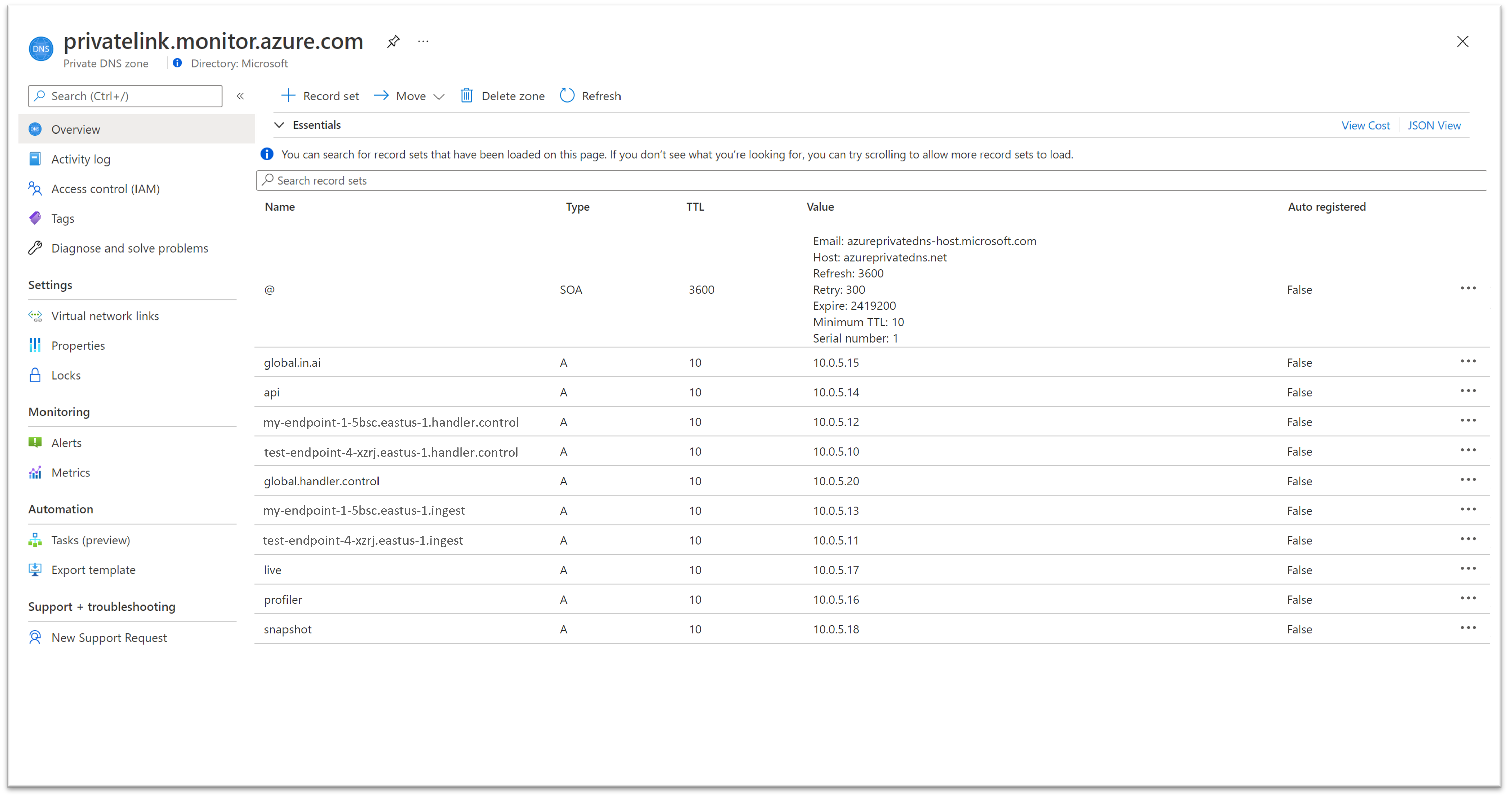

Oluşturduğunuz özel uç noktanın artık yapılandırılmış beş DNS bölgesi olmalıdır:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Bu bölgelerin her biri, belirli Azure İzleyici uç noktalarını sanal ağın IP havuzundan özel IP'lerle eşler. Aşağıdaki görüntülerde gösterilen IP adresleri yalnızca örnektir. Yapılandırmanız bunun yerine kendi ağınızdaki özel IP'leri göstermelidir.

Önemli

1 Aralık 2021'den itibaren oluşturulan AMPLS ve özel uç nokta kaynakları, Uç Nokta Sıkıştırma adlı bir mekanizma kullanır. Artık OMS, ODS ve AgentSVC uç noktaları gibi kaynağa özgü uç noktalar, bölge başına ve DNS bölgesi başına aynı IP adresini paylaşır. Bu mekanizma, sanal ağın IP havuzundan daha az IP alındığı ve AMPLS'ye daha fazla kaynak eklenebileceği anlamına gelir.

Privatelink-monitor-azure-com

Bu bölge, Azure İzleyici tarafından kullanılan genel uç noktaları kapsar; bu da uç noktaların isteklere kaynağa özgü isteklere değil genel/bölgesel olarak hizmet verdiği anlamına gelir. Bu bölgede aşağıdakiler için eşlenmiş uç noktalar olmalıdır:

- in.ai: Application Insights alım uç noktası (hem genel hem de bölgesel giriş).

- api: Application Insights ve Log Analytics API uç noktası.

- live: Application Insights canlı ölçüm uç noktası.

- profil oluşturucu: Application Insights profil oluşturucu uç noktası.

- anlık görüntü: Application Insights anlık görüntü uç noktası.

- diagservices-query: Application Insights Profiler ve Snapshot Debugger (Azure portalında profil oluşturucu/hata ayıklayıcı sonuçlarına erişilirken kullanılır).

Bu bölge ayrıca veri toplama uç noktaları (DCEs) için kaynağa özgü uç noktaları da kapsar:

<unique-dce-identifier>.<regionname>.handler.control: DCE kaynağının parçası olan özel yapılandırma uç noktası.<unique-dce-identifier>.<regionname>.ingest: DCE kaynağının parçası olan özel alma uç noktası.

Log Analytics uç noktaları

Önemli

1 Aralık 2021'den itibaren oluşturulan AMPLS'ler ve özel uç noktalar, Uç Nokta Sıkıştırma adlı bir mekanizma kullanır. Artık OMS, ODS ve AgentSVC gibi kaynağa özgü her uç nokta, bu bölgedeki tüm çalışma alanları için bölge başına ve DNS bölgesi başına tek bir IP adresi kullanır. Bu mekanizma, sanal ağın IP havuzundan daha az IP alındığı ve AMPLS'ye daha fazla kaynak eklenebileceği anlamına gelir.

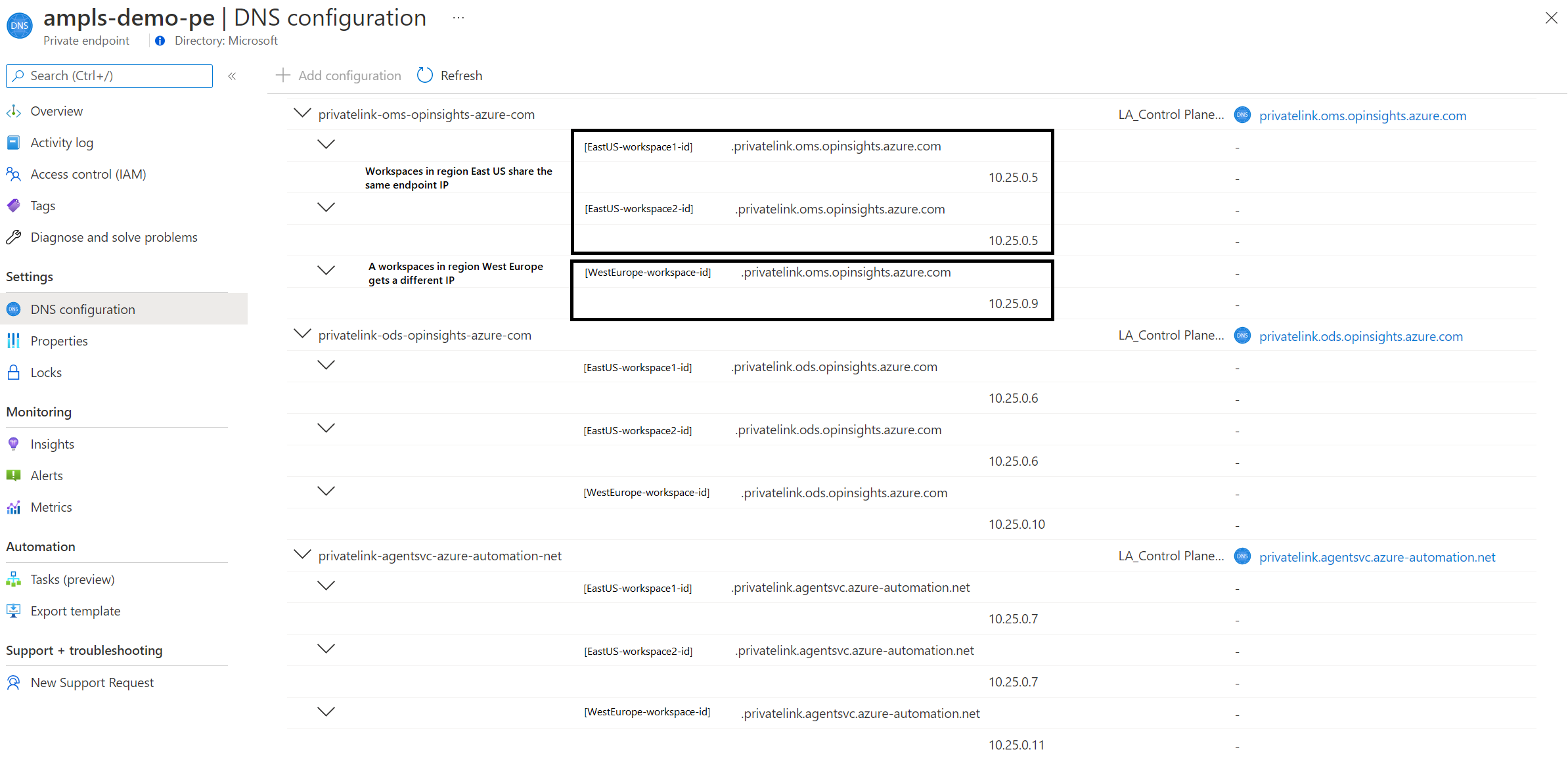

Log Analytics dört DNS bölgesi kullanır:

- privatelink-oms-opinsights-azure-com: OMS uç noktalarına çalışma alanına özgü eşlemeyi kapsar. Bu özel uç noktaya bağlı AMPLS'ye bağlı her çalışma alanı için bir giriş görmeniz gerekir.

- privatelink-ods-opinsights-azure-com: Log Analytics'in alım uç noktaları olan ODS uç noktalarına çalışma alanına özgü eşlemeyi kapsar. Bu özel uç noktaya bağlı AMPLS'ye bağlı her çalışma alanı için bir giriş görmeniz gerekir.

- privatelink-agentsvc-azure-automation-net: Aracı hizmeti otomasyon uç noktalarına çalışma alanına özgü eşlemeyi kapsar. Bu özel uç noktaya bağlı AMPLS'ye bağlı her çalışma alanı için bir giriş görmeniz gerekir.

- privatelink-blob-core-windows-net: Genel aracıların çözüm paketleri depolama hesabına bağlantıyı yapılandırılır. Aracılar bu aracılığıyla yönetim paketleri olarak da bilinen yeni veya güncelleştirilmiş çözüm paketlerini indirebilir. Kaç çalışma alanı kullanılırsa kullansın, tüm Log Analytics aracılarını işlemek için yalnızca bir giriş gereklidir. Bu giriş yalnızca 19 Nisan 2021 veya sonrasında oluşturulan (veya Azure bağımsız bulutlarında Haziran 2021'den itibaren) özel bağlantı kurulumlarına eklenir.

Aşağıdaki ekran görüntüsünde Doğu ABD'de iki çalışma alanı ve Batı Avrupa'da bir çalışma alanı olan bir AMPLS ile eşlenen uç noktalar gösterilmektedir. Doğu ABD çalışma alanlarının IP adreslerini paylaştığına dikkat edin. Batı Avrupa çalışma alanı uç noktası farklı bir IP adresine eşlenir. Blob uç noktası bu görüntüde görünmez, ancak yapılandırılır.

Özel bağlantı üzerinden iletişim kurduğunuz doğrulayın

Özel bağlantınızın düzgün çalıştığından emin olun:

İsteklerinizin artık özel uç nokta üzerinden gönderildiğini doğrulamak için bunları bir ağ izleme aracıyla ve hatta tarayıcınızla gözden geçirebilirsiniz. Örneğin, çalışma alanınızı veya uygulamanızı sorgulamaya çalıştığınızda isteğin API uç noktasına eşlenen özel IP'ye gönderildiğinden emin olun. Bu örnekte 172.17.0.9'dır.

Not

Bazı tarayıcılar diğer DNS ayarlarını kullanabilir. Daha fazla bilgi için bkz . Tarayıcı DNS ayarları. DNS ayarlarınızın geçerli olduğundan emin olun.

Çalışma alanlarınızın veya bileşenlerinizin ortak ağlardan (AMPLS aracılığıyla bağlı değil) istek almadığından emin olmak için kaynaklarınıza erişimi yapılandırma bölümünde açıklandığı gibi kaynağın genel alımını ve sorgu bayraklarını Hayır olarak ayarlayın.

Korumalı ağınızdaki bir istemciden, DNS bölgelerinizde listelenen uç noktalardan herhangi birine kullanın

nslookup. Dns sunucunuz tarafından varsayılan olarak kullanılan genel IP'ler yerine eşlenmiş özel IP'lere çözümlenmelidir.

Sonraki adımlar

- Özel günlükler ve müşteri tarafından yönetilen anahtarlar için özel depolama hakkında bilgi edinin.

- Azure Otomasyonu için Özel Bağlantı hakkında bilgi edinin.

- Yeni veri toplama uç noktaları hakkında bilgi edinin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin