Azure NetApp Files için NFSv4.1 Kimlik etki alanını yapılandırma

NFSv4, kimlik doğrulama etki alanı kavramını tanıtır. Azure NetApp Files, kimlik doğrulama etki alanı olarak giriş değerini defaultv4iddomain.com kullanır ve NFS istemcileri bu birimlerdeki dosyalara erişmek isteyen kullanıcıların kimliğini doğrulamak için kendi yapılandırmasını kullanır. Varsayılan olarak, NFS istemcileri NFSv4 kimliği etki alanı olarak DNS etki alanı adını kullanır. adlı idmapd.confNFSv4 yapılandırma dosyasını kullanarak bu ayarı geçersiz kılabilirsiniz.

NFS istemcisinde ve Azure NetApp Files'da kimlik doğrulama etki alanı ayarları eşleşmiyorsa, NFSv4 kullanıcısı ve grup eşlemesi başarısız olabileceğinden dosya erişimi reddedilebilir. Bu durumda, düzgün eşleşmeyen kullanıcılar ve gruplar dosyada idmapd.conf yapılandırılan kullanıcıyı ve grubu sıkıştıracak (genel olarak, hiç kimse:99) ve istemcide bir olay günlüğe kaydedilir.

Bu makalede, kullanıcı/grup eşlemesinin varsayılan davranışı ve NFS istemcilerini doğru şekilde kimlik doğrulaması ve erişime izin verecek şekilde yapılandırma açıklanmaktadır.

Kullanıcı/grup eşlemesinin varsayılan davranışı

Kök kullanıcı eşlemesi, Azure NetApp Files ile NFS istemcileri arasında bir uyuşmazlık olduğunda ne olduğunu gösterir. Bir uygulamanın yükleme işlemi genellikle kök kullanıcının kullanılmasını gerektirir. Azure NetApp Files, erişimine rootizin verecek şekilde yapılandırılabilir.

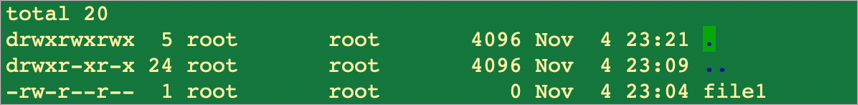

Aşağıdaki dizin listeleme örneğinde kullanıcı root , Azure NetApp Files'ın varsayılan yapılandırmasından farklı olan kimlik doğrulama etki alanı için varsayılan yapılandırmasını localdomain kullanan bir Linux istemcisine defaultv4iddomain.combir birim bağlar.

Dizindeki dosyaların listesinde, file1 kök kullanıcıya ait olması gerektiğinde ile eşlenmiş nobodyolarak gösterilir.

Her iki tarafta da kimlik doğrulama etki alanını ayarlamanın iki yolu vardır: NFS sunucusu olarak Azure NetApp Files ve NFS istemcileri olarak Linux:

Merkezi kullanıcı yönetimi: zaten Active Directory Etki Alanı Hizmetleri (AD DS) gibi merkezi bir kullanıcı yönetimi kullanıyorsanız, Linux istemcilerini LDAP kullanacak şekilde yapılandırabilir ve AD DS'de yapılandırılan etki alanını kimlik doğrulama etki alanı olarak ayarlayabilirsiniz. Sunucu tarafında, Azure NetApp Files için AD etki alanı hizmetini etkinleştirmeniz ve LDAP özellikli birimler oluşturmanız gerekir. LDAP özellikli birimler, kimlik doğrulama etki alanı olarak AD DS'de yapılandırılan etki alanını otomatik olarak kullanır.

Bu işlem hakkında daha fazla bilgi için bkz. NFS birimleri için Active Directory Etki Alanı Hizmetleri (AD DS) LDAP kimlik doğrulamasını etkinleştirme.

Linux istemcisini el ile yapılandırma: Linux istemcileriniz için merkezi bir kullanıcı yönetimi kullanmıyorsanız, Linux istemcilerini LDAP etkin olmayan birimler için Azure NetApp Files'ın varsayılan kimlik doğrulama etki alanıyla eşleşecek şekilde el ile yapılandırabilirsiniz.

Bu bölümde, Linux istemcisini yapılandırma ve LDAP etkin olmayan tüm birimler için Azure NetApp Files kimlik doğrulama etki alanını değiştirme konularına odaklanacağız.

Azure NetApp Files'da NFSv4.1 Kimlik etki alanını yapılandırma

Azure portalını kullanarak LDAP olmayan tüm birimler için istenen NFSv4.1 kimlik etki alanını belirtebilirsiniz. Bu ayar, aynı abonelik ve bölgedeki tüm NetApp hesaplarında LDAP olmayan tüm birimler için geçerlidir. Aynı NetApp aboneliğinde ve bölgesinde LDAP etkin birimleri etkilemez.

Özelliği kaydetme

Azure NetApp Files, Azure portalını kullanarak bir abonelikteki LDAP olmayan tüm birimler için NFSv4.1 kimliği etki alanını ayarlama özelliğini destekler. Bu özellik şu anda önizlemededir. Özelliği ilk kez kullanmadan önce kaydetmeniz gerekir. Kayıt sonrasında özellik etkinleştirilir ve arka planda çalışır.

Özelliği kaydetme

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomainÖzellik kaydının durumunu denetleyin:

Not

RegistrationState, olarak değiştirilmeden

Registeredönce 60 dakikaya kadar durumunda olabilirRegistering. Devam etmeden önce durum geleneRegisteredkadar bekleyin.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomain

Ayrıca Azure CLI komutlarını az feature register az feature show kullanarak özelliği kaydedebilir ve kayıt durumunu görüntüleyebilirsiniz.

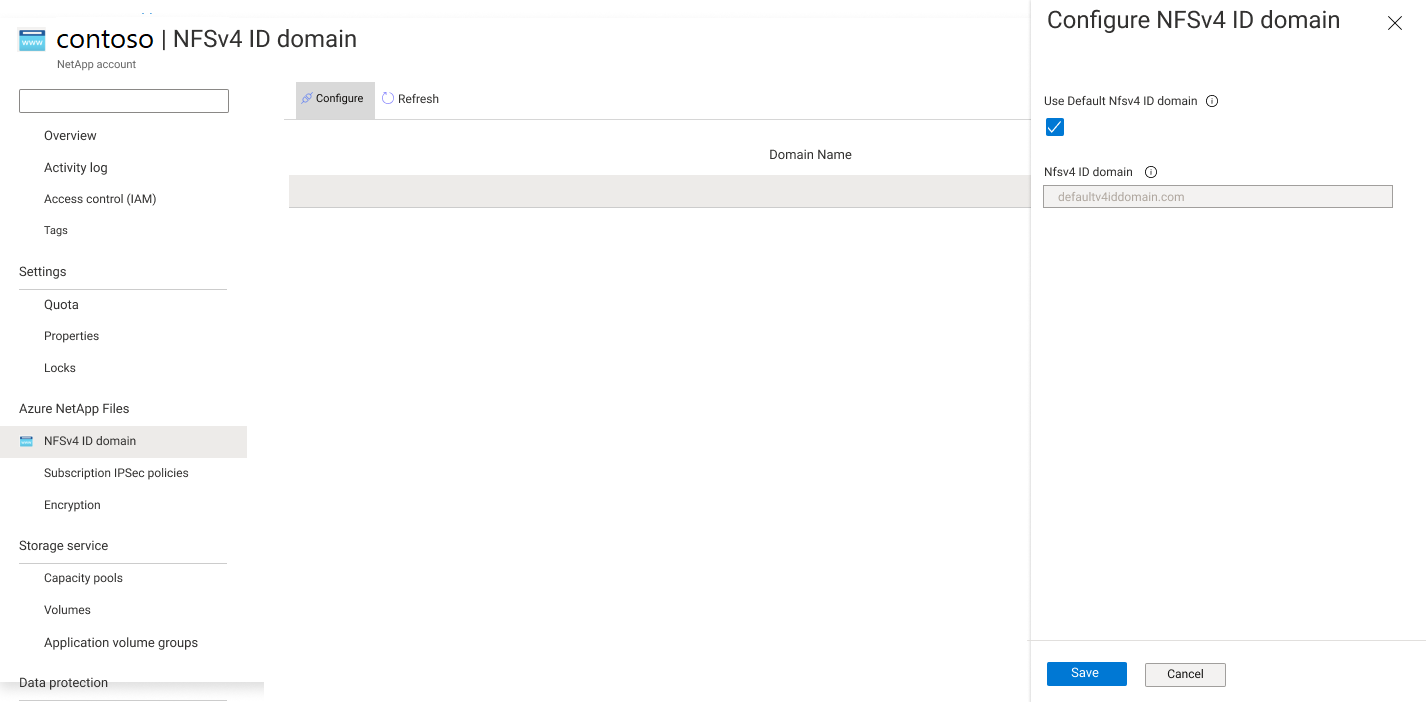

Adımlar

Azure NetApp Files aboneliği altında NFSv4.1 Kimlik Etki Alanı'nı seçin.

Yapılandır'yı seçin.

Varsayılan etki alanını

defaultv4iddomain.comkullanmak için, Varsayılan NFSv4 Kimlik Etki Alanını Kullan'ın yanındaki kutuyu seçin. Başka bir etki alanı kullanmak için metin kutusunun işaretini kaldırın ve NFSv4.1 Kimlik etki alanının adını belirtin.Kaydet'i seçin.

NFS istemcilerinde NFSv4.1 Kimlik etki alanını yapılandırma

/etc/idmapd.confDosyayı NFS istemcisinde düzenleyin.

Satırın#Domainaçıklamasını kaldırın (satırdan öğesini kaldırın#) ve değerilocaldomainaşağıdaki gibi değiştirin:- Birim LDAP için etkinleştirilmediyse, öğesini belirterek

Domain = defaultv4iddomain.comvarsayılan etki alanınıdefaultv4iddomain.comkullanın veya Azure NetApp Files'da yapılandırıldığı gibi NFSv4.1 Kimlik etki alanını belirtin. - Birim LDAP için etkinleştirildiyse, NetApp hesabınızdaki Active Directory Bağlantısı'nda yapılandırılan etki alanına ayarlayın

Domain. Örneğin, NetApp hesabında yapılandırılan etki alanıysacontoso.comdeğerini ayarlayınDomain = contoso.com.

Aşağıdaki örneklerde, değişiklik öncesi ilk yapılandırması gösterilmektedir

/etc/idmapd.conf:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname # Domain = localdomain [Mapping] Nobody-User = nobody Nobody-Group = nogroupAşağıdaki örnekte, varsayılan etki alanı

defaultv4iddomain.comiçin LDAP olmayan NFSv4.1 birimlerinin güncelleştirilmiş yapılandırması gösterilmektedir:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = defaultv4iddomain.com [Mapping] Nobody-User = nobody Nobody-Group = nogroupAşağıdaki örnekte LDAP özellikli NFSv4.1 birimlerinin güncelleştirilmiş yapılandırması gösterilmektedir. Bu örnekte,

contoso.comNetApp hesabında yapılandırılan etki alanıdır:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = contoso.com [Mapping] Nobody-User = nobody Nobody-Group = nogroup- Birim LDAP için etkinleştirilmediyse, öğesini belirterek

Şu anda bağlı olan NFS birimlerini çıkarın.

Dosyayı güncelleştirin

/etc/idmapd.conf.NFS

idmappernfsidmap -c() anahtarlık değerini temizleyin.NFS birimlerini gerektiği gibi bağlayın.

Bkz . Windows veya Linux VM'leri için birim bağlama.

Aşağıdaki örnek, sonuçta elde edilen kullanıcı/grup değişikliğini gösterir:

Örnekte gösterildiği gibi, kullanıcı/grup olarak değiştirilmiştir nobody root.

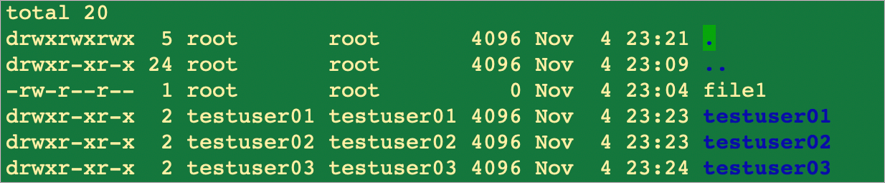

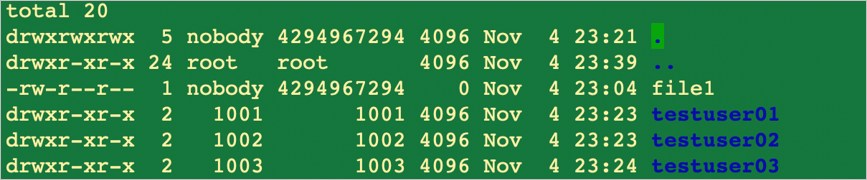

Diğer (kök olmayan) kullanıcıların ve grupların davranışı

Azure NetApp Files, yerel kullanıcıları ve grupları (NFS istemcisinde yerel olarak oluşturulan ve kullanıcı ve grup kimlikleriyle temsil edilen) ve NFSv4.1 birimlerindeki dosya veya klasörlerle ilişkili sahiplik ve izinleri destekler. Ancak hizmet, NFS istemcileri arasında yerel kullanıcıları ve grupları eşlemeyi otomatik olarak çözmez. Bir konakta oluşturulan kullanıcılar ve gruplar başka bir NFS istemcisinde bulunabilir veya olmayabilir (veya farklı kullanıcı ve grup kimlikleriyle var olabilir) ve bu nedenle aşağıdaki örnekte açıklandığı gibi doğru eşlenmez.

Aşağıdaki örnekte, Host1 üç kullanıcı hesabı (testuser01, testuser02, testuser03) vardır:

üzerinde Host2karşılık gelen kullanıcı hesabı yoktur, ancak her iki konakta da aynı birim bağlanır:

Bu sorunu çözmek için NFS istemcisinde eksik hesapları oluşturun veya NFS istemcilerinizi merkezi olarak yönetilen UNIX kimlikleri için Azure NetApp Files'ın kullandığı LDAP sunucusunu kullanacak şekilde yapılandırın.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin