Azure NetApp Files için Active Directory bağlantıları oluşturma ve yönetme

Azure NetApp Files'ın çeşitli özellikleri, Active Directory bağlantınız olmasını gerektirir. Örneğin, SMB birimi, NFSv4.1 Kerberos birimi veya çift protokollü birim oluşturabilmeniz için önce bir Active Directory bağlantınız olması gerekir. Bu makalede, Azure NetApp Files için Active Directory bağlantıları oluşturma ve yönetme adımları gösterilmektedir.

Active Directory bağlantıları için gereksinimler ve dikkat edilmesi gerekenler

Önemli

Active Directory Etki Alanı Hizmetleri için Azure NetApp Files (AD DS) veya Azure NetApp Files ile kullanılan Microsoft Entra Domain Services için Active Directory Etki Alanı Hizmetleri site tasarımı ve planlaması yönergelerini anlama başlığı altında açıklanan yönergeleri izlemeniz gerekir.

AD bağlantısını oluşturmadan önce, AD bağlantısı oluşturulduktan sonra AD bağlantı yapılandırma seçeneklerinde değişiklik yapmanın etkisini anlamak için Azure NetApp Files için Active Directory bağlantılarını değiştirme'yi gözden geçirin. AD bağlantı yapılandırma seçeneklerindeki değişiklikler istemci erişiminde kesintiye neden olur ve bazı seçenekler hiç değiştirilemez.

Azure NetApp Files birimlerinin dağıtılacağı bölgede bir Azure NetApp Files hesabı oluşturulmalıdır.

Varsayılan olarak, Azure NetApp Files abonelik başına yalnızca bir Active Directory (AD) bağlantısına izin verir.

NetApp hesabı başına bir Active Directory bağlantısı oluşturabilirsiniz.

Bu özelliğe kaydolmadan önce hesap sayfanızdaki Active Directory türü alanını denetleyin.

Azure NetApp Files AD bağlantısı yönetici hesabı aşağıdaki özelliklere sahip olmalıdır:

- Azure NetApp Files bilgisayar hesaplarının oluşturulduğu etki alanında bir AD DS etki alanı kullanıcı hesabı olmalıdır.

- AD bağlantısının Kuruluş birimi yolu seçeneğinde belirtilen AD DS kuruluş birimi yolunda bilgisayar hesapları (örneğin, AD etki alanına katılma) oluşturma iznine sahip olmalıdır.

- Grup Tarafından Yönetilen Hizmet Hesabı olamaz.

AD bağlantısı yönetici hesabı, Azure NetApp Files için AD DS ile kimlik doğrulaması için Kerberos AES-128 ve Kerberos AES-256 şifreleme türlerini destekler (örneğin, AD etki alanına katılma işlemleri).

Azure NetApp Files AD bağlantı yöneticisi hesabında AES şifrelemesini etkinleştirmek için, aşağıdaki AD DS gruplarından birinin üyesi olan bir AD etki alanı kullanıcı hesabı kullanmanız gerekir:

- Domain Admins

- Enterprise Admins

- Yöneticiler

- Account Operators

- Microsoft Entra Domain Services Administrators _ (Yalnızca Microsoft Entra Domain Services)_

- Alternatif olarak, AD bağlantı yöneticisi hesabında yazma izni olan

msDS-SupportedEncryptionTypesbir AD etki alanı kullanıcı hesabı, AD bağlantısı yönetici hesabında Kerberos şifreleme türü özelliğini ayarlamak için de kullanılabilir.

Not

AD bağlantı yöneticisi hesabında AES'yi etkinleştirmek için ayarı değiştirdiğinizde, Azure NetApp Files AD yöneticisi olmayan AD nesnesine yazma izni olan bir kullanıcı hesabı kullanmak en iyi yöntemdir. Bunu başka bir etki alanı yönetici hesabıyla veya bir hesaba denetim vererek yapabilirsiniz. Daha fazla bilgi için bkz . OU Nesnelerini Kullanarak Yönetime Temsilci Seçme.

AD bağlantısının yönetici hesabında hem AES-128 hem de AES-256 Kerberos şifrelemesi ayarlarsanız, Windows istemcisi AD DS'niz tarafından desteklenen en yüksek şifreleme düzeyini belirler. Örneğin, hem AES-128 hem de AES-256 destekleniyorsa ve istemci AES-256'yı destekliyorsa, AES-256 kullanılır.

AD bağlantısında yönetici hesabı için AES şifreleme desteğini etkinleştirmek için aşağıdaki Active Directory PowerShell komutlarını çalıştırın:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionType, AES-128 ve AES-256 değerlerini destekleyen çok değerli bir parametredir.Daha fazla bilgi için Set-ADUser belgelerine bakın.

Azure NetApp Files ile kullanılan etki alanına katılmış Windows konakları için Active Directory bilgisayar hesapları için belirli Kerberos şifreleme türlerini etkinleştirme ve devre dışı bırakma gereksiniminiz varsa, Grup İlkesi'ni

Network Security: Configure Encryption types allowed for Kerberoskullanmanız gerekir.kayıt defteri anahtarını

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypesayarlamayın. Bunun yapılması, bu kayıt defteri anahtarının el ile ayarlandığı Windows konağı için Azure NetApp Files ile Kerberos kimlik doğrulamasını bozar.Not

için

Network Security: Configure Encryption types allowed for Kerberosvarsayılan ilke ayarıdırNot Defined. Bu ilke ayarı olarakNot Definedayarlandığında, DES dışındaki tüm şifreleme türleri Kerberos şifrelemesi için kullanılabilir. Yalnızca belirli Kerberos şifreleme türleri (örneğin,AES128_HMAC_SHA1veyaAES256_HMAC_SHA1) için desteği etkinleştirme seçeneğiniz vardır. Ancak, Azure NetApp Files ile AES şifreleme desteği etkinleştirilirken varsayılan ilkenin çoğu durumda yeterli olması gerekir.Daha fazla bilgi için Bkz. Ağ güvenliği: Kerberos için izin verilen şifreleme türlerini yapılandırma veya Kerberos Için Windows Yapılandırmaları Desteklenen Şifreleme Türleri

LDAP sorguları yalnızca Active Directory bağlantılarında belirtilen etki alanında ( AD DNS Etki Alanı Adı alanı) geçerlilik kazanır. Bu davranış NFS, SMB ve çift protokollü birimler için geçerlidir.

-

Varsayılan olarak, LDAP sorguları zamanında tamamlanamıyorsa zaman aşımına girer. Ldap sorgusu zaman aşımı nedeniyle başarısız olursa, kullanıcı ve/veya grup araması başarısız olur ve birimin izin ayarlarına bağlı olarak Azure NetApp Files birimine erişim reddedilebilir.

Sorgu zaman aşımları, çok sayıda kullanıcı ve grup nesnesine sahip büyük LDAP ortamlarında, yavaş WAN bağlantıları üzerinden ve bir LDAP sunucusu isteklerle fazla kullanılıyorsa oluşabilir. LDAP sorguları için Azure NetApp Files zaman aşımı ayarı 10 saniye olarak ayarlanır. LDAP sorgu zaman aşımı sorunlarıyla karşılaşıyorsanız aramalara filtre uygulamak üzere LDAP sunucusu için Active Directory Bağlantısı'nda kullanıcı ve grup DN özelliklerinden yararlanmayı göz önünde bulundurun.

NetApp hesapları ve Active Directory türü

Active Directory hesap türünü onaylamak için NetApp hesabına genel bakış sayfasını kullanabilirsiniz. AD türü için üç değer vardır:

- NA: Abonelik ve bölge başına yalnızca bir AD yapılandırmasını destekleyen mevcut NetApp hesabı. AD yapılandırması abonelikteki diğer NetApp hesaplarıyla paylaşılmaz.

- Çoklu AD: NetApp hesabı, abonelikteki her NetApp hesabında bir AD yapılandırmasını destekler. Bu, birden çok NetApp hesabı kullanırken abonelik başına birden fazla AD bağlantısına izin verir.

- Paylaşılan AD: NetApp hesabı abonelik ve bölge başına yalnızca bir AD yapılandırmasını destekler, ancak yapılandırma abonelik ve bölgedeki NetApp hesapları arasında paylaşılır.

NetApp hesapları ve abonelikleri arasındaki ilişki hakkında daha fazla bilgi için bkz . Azure NetApp Files'ın depolama hiyerarşisi.

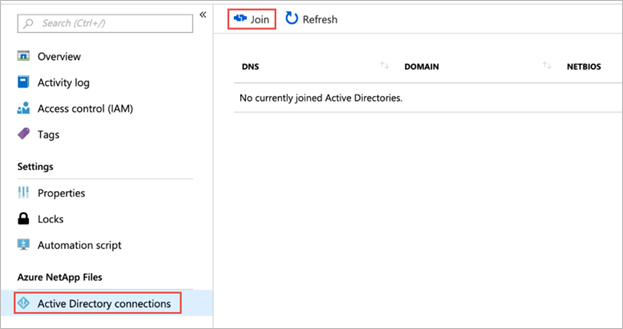

Active Directory bağlantısı oluşturma

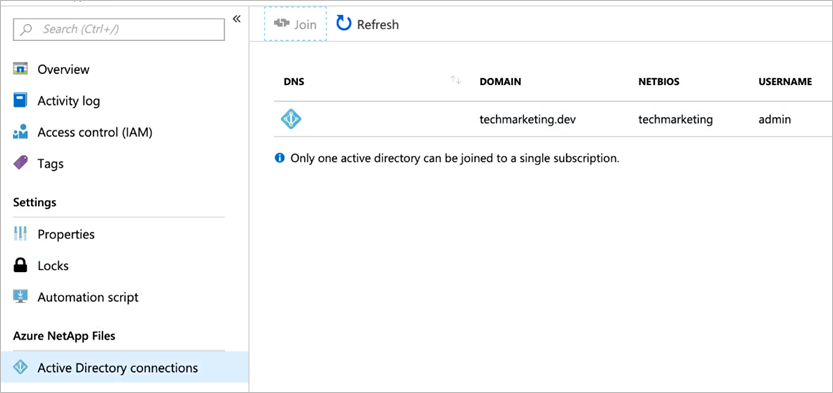

NetApp hesabınızdan Active Directory bağlantıları'nı ve ardından Katıl'ı seçin.

Not

Azure NetApp Files, aynı bölge ve aynı abonelik içinde yalnızca bir Active Directory bağlantısını destekler.

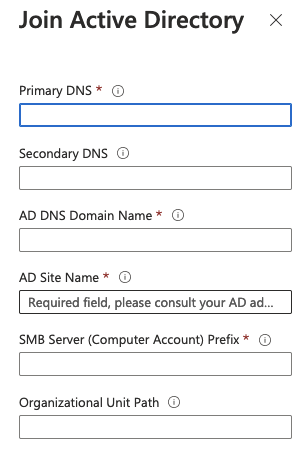

Active Directory'ye Katıl penceresinde, kullanmak istediğiniz Etki Alanı Hizmetleri'ne göre aşağıdaki bilgileri sağlayın:

Birincil DNS (gerekli)

Bu, Active Directory etki alanına katılma işlemleri, SMB kimlik doğrulaması, Kerberos ve LDAP işlemleri için gereken birincil DNS sunucusunun IP adresidir.İkincil DNS

Bu, Active Directory etki alanına katılma işlemleri, SMB kimlik doğrulaması, Kerberos ve LDAP işlemleri için gereken ikincil DNS sunucusunun IP adresidir.Not

İkincil DNS sunucusu yapılandırmanız önerilir. Bkz. Azure NetApp Files için Active Directory Etki Alanı Hizmetleri site tasarımı ve planlaması yönergelerini anlama. DNS sunucusu yapılandırmanızın Azure NetApp Files gereksinimlerini karşıladığından emin olun. Aksi takdirde Azure NetApp Files hizmet işlemleri, SMB kimlik doğrulaması, Kerberos veya LDAP işlemleri başarısız olabilir.

Microsoft Entra Domain Services kullanıyorsanız, sırasıyla Birincil DNS ve İkincil DNS için Microsoft Entra Domain Services etki alanı denetleyicilerinin IP adreslerini kullanın.

AD DNS Etki Alanı Adı (gerekli)

Bu, Azure NetApp Files ile kullanılan AD DS'nin tam etki alanı adıdır (örneğin,contoso.com).AD Site Adı (gerekli)

Bu, etki alanı denetleyicisi bulma için Azure NetApp Files KULLANILAN AD DS site adıdır.Hem AD DS hem de Microsoft Entra Domain Services için varsayılan site adıdır

Default-First-Site-Name. Site adını yeniden adlandırmak istiyorsanız site adları için adlandırma kurallarını izleyin.Not

Bkz. Azure NetApp Files için Active Directory Etki Alanı Hizmetleri site tasarımı ve planlaması yönergelerini anlama. AD DS site tasarımınızın ve yapılandırmanızın Azure NetApp Files gereksinimlerini karşıladığından emin olun. Aksi takdirde Azure NetApp Files hizmet işlemleri, SMB kimlik doğrulaması, Kerberos veya LDAP işlemleri başarısız olabilir.

SMB sunucusu (bilgisayar hesabı) ön eki (gerekli)

Bu, Azure NetApp Files SMB, çift protokol ve NFSv4.1 Kerberos birimleri için AD DS'de oluşturulan yeni bilgisayar hesaplarının adlandırma ön ekidir.Örneğin, kuruluşunuzun dosya hizmetleri

NAS-01için kullandığı adlandırma standardı ,NAS-02vb. ise, ön ek için kullanırsınızNAS.Azure NetApp Files, GEREKTIĞINDE AD DS'de ek bilgisayar hesapları oluşturur.

Önemli

Active Directory bağlantısını oluşturduktan sonra SMB sunucusu ön ekini yeniden adlandırmak kesintiye neden olur. SMB sunucu ön ekini yeniden adlandırdıktan sonra mevcut SMB paylaşımlarını yeniden bağlamanız gerekir.

Kuruluş birimi yolu

Bu, SMB sunucusu bilgisayar hesaplarının oluşturulacağı kuruluş biriminin (OU) LDAP yoludur. Yani,OU=second level, OU=first level. Örneğin, etki alanının kökünde oluşturulan adlıANFbir OU kullanmak istiyorsanız, değer olacaktırOU=ANF.Değer sağlanmazsa Azure NetApp Files kapsayıcıyı

CN=Computerskullanır.Microsoft Entra Domain Services ile Azure NetApp Files kullanıyorsanız, kuruluş birimi yolu şudur:

OU=AADDC Computers

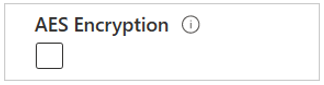

AES Şifrelemesi

Bu seçenek, AD bağlantısının yönetici hesabı için AES şifreleme kimlik doğrulaması desteğini etkinleştirir.

Gereksinimler için bkz . Active Directory bağlantıları gereksinimleri.

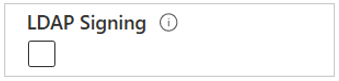

-

Bu seçenek LDAP imzalamayı etkinleştirir. Bu işlevsellik, Azure NetApp Files ve kullanıcı tarafından belirtilen Active Directory Etki Alanı Services etki alanı denetleyicilerinden Basit Kimlik Doğrulaması ve Güvenlik Katmanı (SASL) LDAP bağlamaları için bütünlük doğrulaması sağlar.

Azure NetApp Files, Active Directory Bağlantısı'nda HEM LDAP İmzalama hem de TLS üzerinden LDAP ayarları seçeneği etkinse LDAP Kanal Bağlamayı destekler. Daha fazla bilgi için bkz. ADV190023 | LDAP Kanalı Bağlama ve LDAP İmzalama'nın etkinleştirilmesi için Microsoft Kılavuzu.

Not

AD DS bilgisayar hesapları için DNS PTR kayıtları, LDAP İmzalamanın çalışması için Azure NetApp Files AD bağlantısında belirtilen AD DS Kuruluş Birimi'nde oluşturulmalıdır.

LDAP ile yerel NFS kullanıcılarına izin ver Bu seçenek, yerel NFS istemci kullanıcılarının NFS birimlerine erişmesini sağlar. Bu seçeneğin ayarlanması NFS birimleri için genişletilmiş grupları devre dışı bırakır ve bu da bir kullanıcının desteklenen grup sayısını 16 ile sınırlar. Etkinleştirildiğinde, erişim izinlerinde 16 grup sınırını aşan gruplar kabul edilmez. Daha fazla bilgi için bkz . LDAP kullanan yerel NFS kullanıcılarının çift protokollü bir birime erişmesine izin verme.

TLS üzerinden LDAP

Bu seçenek, Bir Azure NetApp Files birimi ile Active Directory LDAP sunucusu arasında güvenli iletişim için TLS üzerinden LDAP'yi etkinleştirir. Azure NetApp Files'ın NFS, SMB ve çift protokol birimleri için TLS üzerinden LDAP'yi etkinleştirebilirsiniz.

Not

Microsoft Entra Domain Services kullanıyorsanız TLS üzerinden LDAP etkinleştirilmemelidir. Microsoft Entra Domain Services, TLS (bağlantı noktası 389) üzerinden LDAP yerine LDAP trafiğinin güvenliğini sağlamak için LDAPS (bağlantı noktası 636) kullanır.

Daha fazla bilgi için bkz. NFS birimleri için Active Directory Etki Alanı Hizmetleri (AD DS) LDAP kimlik doğrulamasını etkinleştirme.

Sunucu kök CA Sertifikası

Bu seçenek, TLS üzerinden LDAP ile kullanılan CA sertifikasını karşıya yükler.

Daha fazla bilgi için bkz. NFS birimleri için Active Directory Etki Alanı Hizmetleri (AD DS) LDAP kimlik doğrulamasını etkinleştirme.

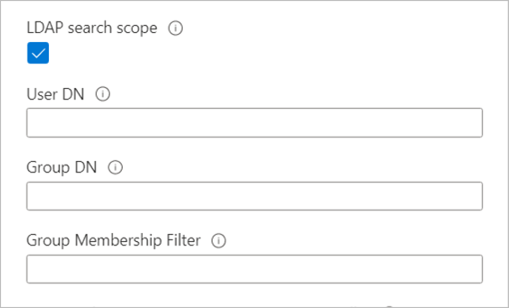

LDAP Arama Kapsamı, Kullanıcı DN'si, Grup DN'si ve Grup Üyeliği Filtresi

LDAP arama kapsamı seçeneği, Azure NetApp Files depolama LDAP sorgularını büyük AD DS topolojileriyle ve LDAP'yi genişletilmiş gruplarla veya Unix güvenlik stiliyle bir Azure NetApp Files çift protokol birimiyle kullanmak üzere iyileştirir.

Kullanıcı DN ve Grup DN seçenekleri, AD DS LDAP'de arama tabanını ayarlamanıza olanak tanır. Bu seçenekler LDAP sorguları için arama alanlarını sınırlayarak arama süresini kısaltıp LDAP sorgu zaman aşımlarını azaltmaya yardımcı olur.

Grup Üyeliği Filtresi seçeneği, belirli AD DS gruplarının üyesi olan kullanıcılar için özel bir arama filtresi oluşturmanıza olanak tanır.

Bu seçenekler hakkında bilgi için bkz . NFS birim erişimi için genişletilmiş gruplarla AD DS LDAP'yi yapılandırma.

LDAP istemcisi için tercih edilen sunucu

LDAP istemcisi için Tercih edilen sunucu seçeneği, en fazla iki AD sunucusunun IP adreslerini virgülle ayrılmış liste olarak göndermenizi sağlar. Ldap istemcisi, bir etki alanı için bulunan tüm AD hizmetleriyle sırayla iletişim kurmak yerine, önce belirtilen sunuculara başvuracaktır.

Etki Alanı Denetleyicisine şifrelenmiş SMB bağlantıları

Etki Alanı Denetleyicisi'ne şifrelenmiş SMB bağlantıları, SMB sunucusu ile etki alanı denetleyicisi arasındaki iletişim için şifrelemenin kullanılıp kullanılmayacağını belirtir. Etkinleştirildiğinde, şifrelenmiş etki alanı denetleyicisi bağlantıları için yalnızca SMB3 kullanılır.

Bu özellik şu anda önizlemededir. Etki alanı denetleyicisine şifreli SMB bağlantılarını ilk kez kullanıyorsanız, bunu kaydetmeniz gerekir:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCÖzellik kaydının durumunu denetleyin:

Not

RegistrationState değerini değiştirmeden önce

Registered60 dakikaya kadar durumunda olabilirRegistering. Devam etmeden önce durum geleneRegisteredkadar bekleyin.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCAyrıca Azure CLI komutlarını

az feature registeraz feature showkullanarak özelliği kaydedebilir ve kayıt durumunu görüntüleyebilirsiniz.Yedekleme ilkesi kullanıcıları Bu seçenek, Azure NetApp Files'da yedekleme, geri yükleme ve geçiş iş akışlarını desteklemek için yükseltilmiş yedekleme ayrıcalıkları gerektiren AD DS etki alanı kullanıcılarına veya gruplarına ek güvenlik ayrıcalıkları verir. Belirtilen AD DS kullanıcı hesapları veya grupları, dosya veya klasör düzeyinde yükseltilmiş NTFS izinlerine sahip olacaktır.

Yedekleme ilkesi kullanıcıları ayarını kullandığınızda aşağıdaki ayrıcalıklar geçerlidir:

Ayrıcalık Açıklama SeBackupPrivilegeTüm ACL'leri geçersiz kılarak dosyaları ve dizinleri yedekleyin. SeRestorePrivilegeTüm ACL'leri geçersiz kılarak dosyaları ve dizinleri geri yükleyin.

Geçerli bir kullanıcı veya grup SID'sini dosya sahibi olarak ayarlayın.SeChangeNotifyPrivilegeÇapraz geçiş denetimini atlama.

Bu ayrıcalığı olan kullanıcıların klasörler veya symlink'ler için çapraz geçiş (x) izinlerine sahip olması gerekmez.Güvenlik ayrıcalığı kullanıcıları

Bu seçenek, Azure NetApp Files birimlerine erişmek için yükseltilmiş ayrıcalıklar gerektiren AD DS etki alanı kullanıcılarına veya gruplarına güvenlik ayrıcalığı (SeSecurityPrivilege) verir. Belirtilen AD DS kullanıcılarının veya gruplarının, etki alanı kullanıcılarına varsayılan olarak atanmamış güvenlik ayrıcalığı gerektiren SMB paylaşımlarında belirli eylemleri gerçekleştirmesine izin verilir.

Güvenlik ayrıcalığı kullanıcıları ayarını kullandığınızda aşağıdaki ayrıcalık geçerlidir:

Ayrıcalık Açıklama SeSecurityPrivilegeGünlük işlemlerini yönetme. Bu özellik, yönetici olmayan AD DS etki alanı hesabına geçici olarak yükseltilmiş güvenlik ayrıcalığı verilmesi gereken bazı senaryolarda SQL Server'ın yüklenmesi için kullanılır.

Not

Güvenlik ayrıcalığı kullanıcıları özelliğinin kullanılması, SMB Sürekli Kullanılabilirlik Paylaşımları özelliğine bağlıdır. SMB Sürekli Kullanılabilirliği özel uygulamalarda desteklenmez . Yalnızca Citrix Uygulama Katmanlama, FSLogix kullanıcı profili kapsayıcıları ve Microsoft SQL Server (Linux SQL Server değil) kullanan iş yükleri için desteklenir.

Önemli

Güvenlik ayrıcalığı kullanıcıları özelliğini kullanmak için Azure NetApp Files SMB Sürekli Kullanılabilirlik Paylaşımları Genel Önizleme bekleme listesi gönderim sayfası aracılığıyla bir bekleme listesi isteği göndermeniz gerekir. Bu özelliği kullanmadan önce Azure NetApp Files ekibinden resmi bir onay e-postası bekleyin.

Bu özellik isteğe bağlıdır ve yalnızca SQL server ile desteklenir. SQL server'ı yüklemek için kullanılan AD DS etki alanı hesabı, Güvenlik ayrıcalığı kullanıcıları seçeneğine eklenmeden önce zaten mevcut olmalıdır. SQL Server yükleyici hesabını Güvenlik ayrıcalığı kullanıcıları seçeneğine eklediğinizde, Azure NetApp Files hizmeti bir AD DS etki alanı denetleyicisine başvurarak hesabı doğrulayabilir. Azure NetApp Files AD DS etki alanı denetleyicisiyle iletişim kuramazsa bu eylem başarısız olabilir.ve SQL Server hakkında

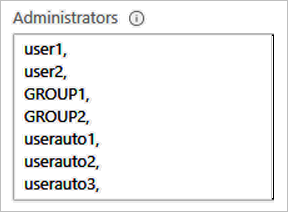

SeSecurityPrivilegedaha fazla bilgi için bkz . Kurulum hesabının belirli kullanıcı hakları yoksa SQL Server yüklemesi başarısız oluyor.Yöneticiler ayrıcalık kullanıcıları

Bu seçenek, Ad DS etki alanı kullanıcılarına veya Azure NetApp Files birimlerine erişmek için yükseltilmiş ayrıcalıklar gerektiren gruplara ek güvenlik ayrıcalıkları verir. Belirtilen hesapların dosya veya klasör düzeyinde yükseltilmiş izinleri olacaktır.

Not

Etki alanı yöneticileri otomatik olarak Yöneticiler ayrıcalık kullanıcıları grubuna eklenir.

Not

Bu ayrıcalık, veri geçişleri için kullanışlıdır.

Yöneticiler ayrıcalık kullanıcıları ayarını kullandığınızda aşağıdaki ayrıcalıklar geçerlidir:

Ayrıcalık Açıklama SeBackupPrivilegeTüm ACL'leri geçersiz kılarak dosyaları ve dizinleri yedekleyin. SeRestorePrivilegeTüm ACL'leri geçersiz kılarak dosyaları ve dizinleri geri yükleyin.

Geçerli bir kullanıcı veya grup SID'sini dosya sahibi olarak ayarlayın.SeChangeNotifyPrivilegeÇapraz geçiş denetimini atlama.

Bu ayrıcalığı olan kullanıcıların klasörlerde veya symlink'lerde dolaşma (x) izinlerine sahip olması gerekmez.SeTakeOwnershipPrivilegeDosyaların veya diğer nesnelerin sahipliğini alın. SeSecurityPrivilegeGünlük işlemlerini yönetme. SeChangeNotifyPrivilegeÇapraz geçiş denetimini atlama.

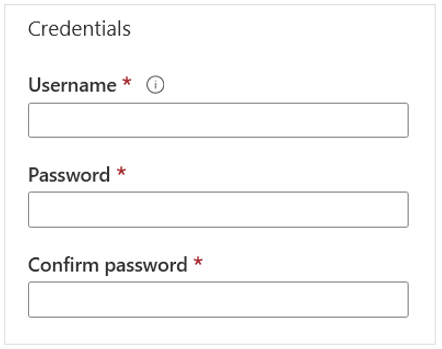

Bu ayrıcalığı olan kullanıcıların klasörlerde veya symlink'lerde dolaşma (x) izinlerine sahip olması gerekmez.Kullanıcı adınız ve parolanız da dahil olmak üzere kimlik bilgileri

Önemli

Active Directory 256 karakterlik parolaları desteklese de, Azure NetApp Files ile Active Directory parolaları 64 karakteri aşamaz .

Katıl'ı seçin.

Oluşturduğunuz Active Directory bağlantısı görüntülenir.

NetApp hesabı başına bir Active Directory bağlantısı oluşturma (önizleme)

Bu özellik sayesinde, bir Azure aboneliğindeki her NetApp hesabının kendi AD bağlantısı olabilir. Yapılandırıldıktan sonra, bir SMB birimi, NFSv4.1 Kerberos birimi veya çift protokollü birim oluşturduğunuzda NetApp hesabının AD bağlantısı kullanılır. Başka bir deyişle, birden çok NetApp hesabı kullanıldığında Azure NetApp Files, Azure aboneliği başına birden fazla AD bağlantısını destekler.

Not

Bir abonelikte hem bu hem de Paylaşılan Active Directory özelliği etkinse, mevcut hesapları AD yapılandırmasını paylaşmaya devam eder. Abonelikte oluşturulan tüm yeni NetApp hesapları kendi AD yapılandırmalarını kullanabilir. AD türü alanındaki hesabınıza genel bakış sayfasında yapılandırmanızı onaylayabilirsiniz.

Dikkat edilmesi gereken noktalar

- Her AD yapılandırmasının kapsamı, üst NetApp hesabıyla sınırlıdır.

Özelliği kaydetme

NetApp hesabı başına bir AD bağlantısı oluşturma özelliği şu anda önizleme aşamasındadır. Özelliği ilk kez kullanmadan önce kaydetmeniz gerekir. Kayıt sonrasında özellik etkinleştirilir ve arka planda çalışır.

Özelliği kaydedin:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryÖzellik kaydının durumunu denetleyin:

Not

RegistrationState değerini değiştirmeden önce

Registered60 dakikaya kadar durumunda olabilirRegistering. Devam etmeden önce durum Kayıtlı olana kadar bekleyin.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

Ayrıca Azure CLI komutlarını az feature register az feature show kullanarak özelliği kaydedebilir ve kayıt durumunu görüntüleyebilirsiniz.

Aynı abonelikteki ve bölgedeki birden çok NetApp hesabını bir AD bağlantısıyla eşleme (önizleme)

Paylaşılan AD özelliği, tüm NetApp hesaplarının aynı aboneliğe ve aynı bölgeye ait NetApp hesaplarından biri tarafından oluşturulan bir AD bağlantısını paylaşmasına olanak tanır. Örneğin, bu özelliği kullanarak aynı abonelik ve bölgedeki tüm NetApp hesapları ortak AD yapılandırmasını kullanarak SMB birimi, NFSv4.1 Kerberos birimi veya çift protokollü birim oluşturabilir. Bu özelliği kullandığınızda, AD bağlantısı aynı abonelik ve aynı bölge altındaki tüm NetApp hesaplarında görünür.

NetApp hesabı başına AD bağlantısı oluşturma özelliğinin kullanıma sunulmasıyla, Paylaşılan AD özelliği için yeni özellik kaydı kabul edilmemektedir.

Not

Paylaşılan AD önizlemesine zaten kaydolduysanız NetApp hesabı başına bir AD bağlantısı kullanmak üzere kaydolabilirsiniz. Şu anda abonelik başına Azure bölgesi başına en fazla 10 NetApp hesabını karşılıyorsanız sınırı artırmak için bir destek isteği başlatmanız gerekir. AD türü alanındaki hesabınıza genel bakış sayfasında yapılandırmanızı onaylayabilirsiniz.

Active Directory bilgisayar hesabı parolasını sıfırlama

AD sunucusundaki AD bilgisayar hesabının parolasını yanlışlıkla sıfırlarsanız veya AD sunucusuna ulaşılamıyorsa, birimlerinize bağlantıyı korumak için bilgisayar hesabı parolasını güvenli bir şekilde sıfırlayabilirsiniz. Sıfırlama, SMB sunucusundaki tüm birimleri etkiler.

Özelliği kaydetme

Active Directory bilgisayar hesabı parolasını sıfırla özelliği şu anda genel önizleme aşamasındadır. Bu özelliği ilk kez kullanıyorsanız, önce özelliği kaydetmeniz gerekir.

- Active Directory bilgisayar hesabı parolasını sıfırlama özelliğini kaydedin:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Özellik kaydının durumunu denetleyin. RegistrationState değerini değiştirmeden önce

Registered60 dakikaya kadar durumunda olabilirRegistering. Devam etmeden önce durum geleneRegisteredkadar bekleyin.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Ayrıca Azure CLI komutlarını az feature register az feature show kullanarak özelliği kaydedebilir ve kayıt durumunu görüntüleyebilirsiniz.

Adımlar

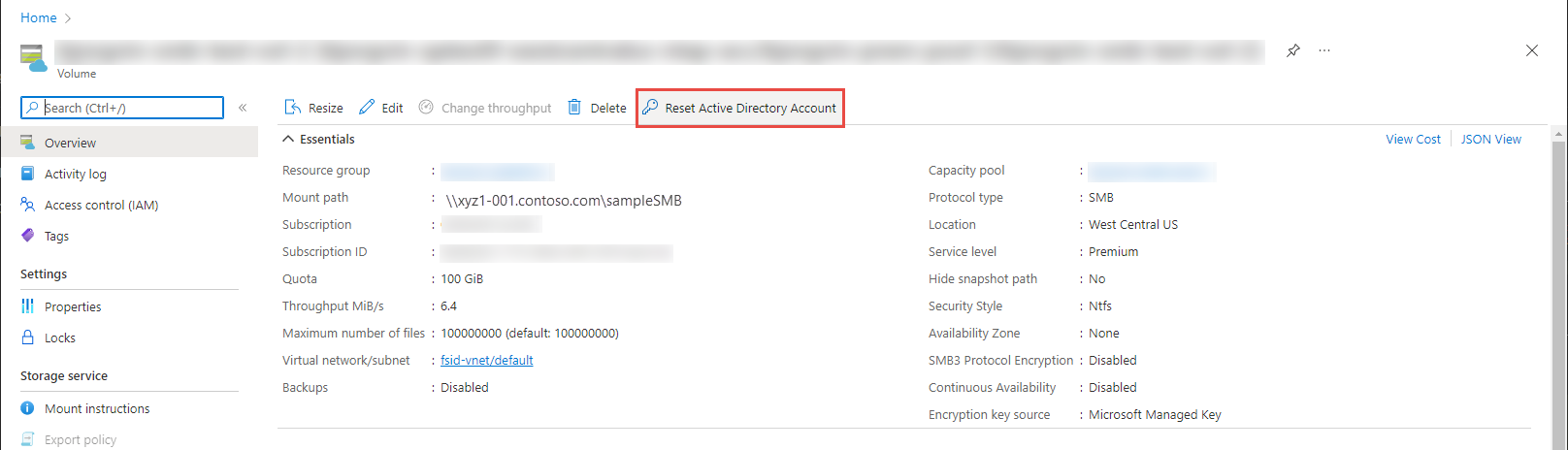

- Birime Genel Bakış menüsüne gidin. Active Directory Hesabını Sıfırla'yı seçin.

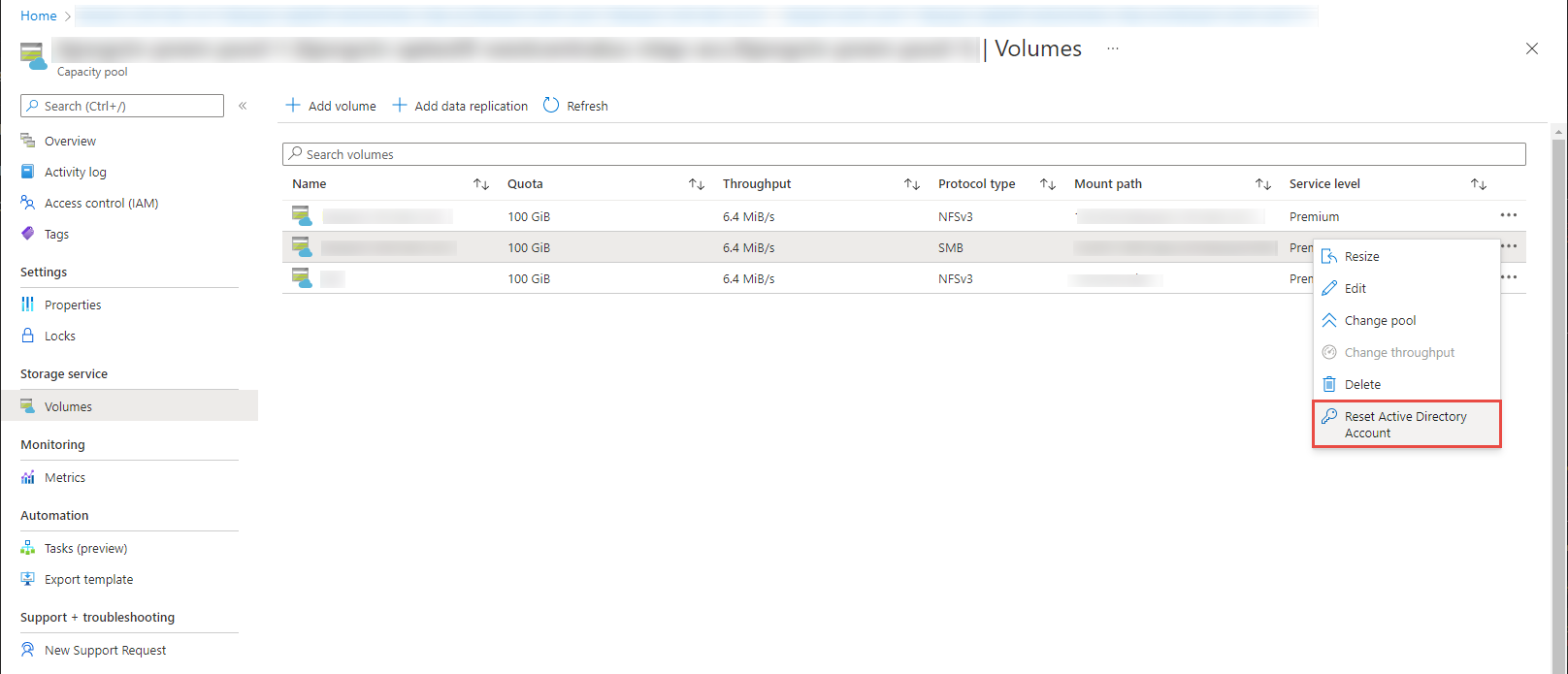

Alternatif olarak, Birimler menüsüne gidin. Active Directory hesabını sıfırlamak istediğiniz birimi belirleyin ve satırın sonundaki üç noktayı (

Alternatif olarak, Birimler menüsüne gidin. Active Directory hesabını sıfırlamak istediğiniz birimi belirleyin ve satırın sonundaki üç noktayı (...) seçin. Active Directory Hesabını Sıfırla'yı seçin.

- Bu eylemin etkilerini açıklayan bir uyarı iletisi açılır. Devam etmek için metin kutusuna evet yazın.

Sonraki adımlar

- Azure NetApp Files için Active Directory Etki Alanı Hizmetleri site tasarımı ve planlaması yönergelerini anlama

- Active Directory bağlantılarını değiştirme

- SMB birimi oluşturma

- Çift protokollü birim oluşturma

- NFSv4.1 Kerberos şifrelemeyi yapılandırma

- Azure CLI kullanarak yeni bir Active Directory ormanı yükleme

- NFS birimleri için Active Directory Etki Alanı Hizmetleri (AD DS) LDAP kimlik doğrulamasını etkinleştirme

- NFS birim erişimi için genişletilmiş gruplarla AD DS LDAP

- Microsoft Entra'ya katılmış Windows sanal makinelerinden SMB birimlerine erişme

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin