Azure Relay'i Azure Özel Bağlantı ile tümleştirme

Azure Özel Bağlantı Hizmeti, sanal ağınızdaki özel bir uç nokta üzerinden Azure hizmetlerine (örneğin, Azure Relay, Azure Service Bus, Azure Event Hubs, Azure Depolama ve Azure Cosmos DB) ve Azure tarafından barındırılan müşteri/iş ortağı hizmetlerine erişmenizi sağlar. Daha fazla bilgi için bkz. Azure Özel Bağlantı nedir?

Özel uç nokta, sanal ağda çalışan iş yüklerinizin özel bağlantı kaynağına (örneğin, Geçiş ad alanı) sahip bir hizmete özel ve güvenli bir şekilde bağlanmasına olanak tanıyan bir ağ arabirimidir. Özel uç nokta, sanal ağınızdan bir özel IP adresi kullanarak hizmeti etkili bir şekilde sanal ağınıza getirir. Hizmete giden tüm trafik özel uç nokta üzerinden yönlendirilebilir, bu nedenle ağ geçidi, NAT cihazları, ExpressRoute, VPN bağlantıları veya genel IP adresleri gerekmez. Sanal ağınız ve hizmet arasındaki trafik, Microsoft omurga ağı üzerinden geçer ve genel İnternet’ten etkilenme olasılığı ortadan kaldırılır. Belirli Azure Relay ad alanlarına bağlantılara izin vererek erişim denetiminde ayrıntı düzeyi sağlayabilirsiniz.

Not

Geçiş dinleyicisini özel bir bağlantı üzerinden kullanıyorsanız, standart geçiş bağlantı noktalarıyla birlikte giden iletişim için 9400-9599 bağlantı noktalarını açın. Bu adımı yalnızca geçiş dinleyicisi için yapmanız gerektiğini unutmayın.

Azure portalını kullanarak özel uç nokta ekleme

Önkoşullar

Azure Relay ad alanını Azure Özel Bağlantı ile tümleştirmek için aşağıdaki varlıklara veya izinlere ihtiyacınız vardır:

- Azure Relay ad alanı.

- Bir Azure sanal ağı.

- Sanal ağdaki bir alt ağ.

- Sanal ağda sahip veya katkıda bulunan izinleri.

Özel uç noktanız ve sanal ağınız aynı bölgede olmalıdır. Portalı kullanarak özel uç nokta için bir bölge seçtiğinizde, yalnızca bu bölgedeki sanal ağlar otomatik olarak filtrelenir. Ad alanınız farklı bir bölgede olabilir.

Özel uç noktanız sanal ağınızda özel bir IP adresi kullanır.

Geçiş ad alanı için özel erişimi yapılandırma

Aşağıdaki yordam, geçiş ad alanına genel erişimi devre dışı bırakmak ve ardından ad alanına özel uç nokta eklemek için adım adım yönergeler sağlar.

Azure Portal’ında oturum açın.

Arama çubuğuna Geçişler yazın.

Özel uç nokta eklemek istediğiniz listeden ad alanını seçin.

Soldaki menüde Ayarlar'ın altındaki Ağ sekmesini seçin.

Ad alanına yalnızca özel uç noktalar aracılığıyla erişilmesi için Ağ sayfasında Genel ağ erişimi için Devre Dışı'nı seçin.

Güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin ver için, güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin vermek istiyorsanız Evet'i seçin.

Sayfanın üst kısmındaki Özel uç nokta bağlantıları sekmesini seçin

Sayfanın üst kısmındaki + Özel Uç Nokta düğmesini seçin.

Temel Bilgiler sayfasında şu adımları izleyin:

Özel uç noktayı oluşturmak istediğiniz Azure aboneliğini seçin.

Özel uç nokta kaynağı için kaynak grubunu seçin.

Özel uç nokta için bir ad girin.

Ağ arabirimi için bir ad girin.

Özel uç nokta için bir bölge seçin. Özel uç noktanız sanal ağınızla aynı bölgede olmalıdır, ancak bağlandığınız Azure Relay ad alanından farklı bir bölgede olabilir.

Sayfanın alt kısmındaki İleri: Kaynak > düğmesini seçin.

Kaynak sayfasındaki ayarları gözden geçirin ve İleri: Sanal Ağ'i seçin.

Sanal Ağ sayfasında, özel uç noktayı dağıtmak istediğiniz sanal ağı ve alt ağı seçin. Açılan listede yalnızca seçili abonelik ve konumdaki sanal ağlar listelenir.

Ip adresini dinamik olarak mı yoksa statik olarak özel uç noktaya mı ayırmak istediğinizi yapılandırabilirsiniz

Ayrıca, yeni veya mevcut bir uygulama güvenlik grubunu özel uç noktayla ilişkilendirebilirsiniz.

Sihirbazın DNS sayfasına gitmek için İleri: DNS'yi seçin. DNS sayfasında Özel DNZ bölgesiyle tümleştir ayarı varsayılan olarak etkindir (önerilir). Devre dışı bırakma seçeneğiniz vardır.

Özel uç noktanızla özel olarak bağlanmak için bir DNS kaydına sahip olmanız gerekir. Özel uç noktanızı özel bir DNS bölgesiyle tümleştirmenizi öneririz. Ayrıca kendi DNS sunucularınızı kullanabilir veya sanal makinelerinizdeki konak dosyalarını kullanarak DNS kayıtları oluşturabilirsiniz. Daha fazla bilgi için bkz . Azure Özel Uç Nokta DNS Yapılandırması.

Sayfanın en altındaki İleri: Etiketler > düğmesini seçin.

Etiketler sayfasında, özel uç nokta ve özel DNS bölgesi (seçeneği etkinleştirdiyseniz) ile ilişkilendirmek istediğiniz etiketleri (adlar ve değerler) oluşturun. Ardından, sayfanın alt kısmındaki Gözden geçir + oluştur düğmesini seçin.

Gözden geçir + oluştur bölümünde tüm ayarları gözden geçirin ve Oluştur'u seçerek özel uç noktayı oluşturun.

Özel uç nokta sayfasında, özel uç nokta bağlantısının durumunu görebilirsiniz. Geçiş ad alanının sahibiyseniz veya bu ad alanı üzerinde yönetme erişimine sahipseniz ve Bağlantı yöntemi için Dizinimdeki bir Azure kaynağına bağlan seçeneğini belirlediyseniz, uç nokta bağlantısı otomatik olarak onaylanmalıdır. Bekleme durumundaysa Azure portalını kullanarak özel uç noktaları yönetme bölümüne bakın.

Ad alanının Ağ sayfasına dönün ve Özel uç nokta bağlantıları sekmesine geçin. Oluşturduğunuz özel uç noktayı görmeniz gerekir.

PowerShell kullanarak özel uç nokta ekleme

Aşağıdaki örnekte, Azure Relay ad alanına özel uç nokta bağlantısı oluşturmak için Azure PowerShell'in nasıl kullanılacağı gösterilmektedir.

Özel uç noktanız ve sanal ağınız aynı bölgede olmalıdır. Azure Relay ad alanınız farklı bir bölgede olabilir. Ayrıca, özel uç noktanız sanal ağınızda özel bir IP adresi kullanır.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create a relay namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Properties @{} -ResourceType "Microsoft.Relay/namespaces"

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you'll use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Azure portalını kullanarak özel uç noktaları yönetme

Özel uç nokta oluşturduğunuzda bağlantının onaylanması gerekir. Özel uç nokta oluşturduğunuz kaynak (Geçiş ad alanı) dizininizdeyse, Geçiş ad alanı üzerinden ayrıcalıkları yönettiyseniz bağlantı isteğini onaylayabilirsiniz. Yönetme erişiminizin olmadığı bir Geçiş ad alanına bağlanıyorsanız, bu kaynağın sahibinin bağlantı isteğinizi onaylamasını beklemeniz gerekir.

Dört sağlama durumu vardır:

| Hizmet eylemi | Hizmet tüketicisi özel uç nokta durumu | Açıklama |

|---|---|---|

| Hiçbiri | Beklemede | Bağlantı el ile oluşturulur ve Azure Relay ad alanı sahibinden onay bekliyor. |

| Onayla | Onaylandı | Bağlantı otomatik olarak veya el ile onaylandı ve kullanılmaya hazır. |

| Reddet | Reddedildi | Bağlantı, Azure Relay ad alanı sahibi tarafından reddedildi. |

| Kaldır | Bağlantı kesildi | Bağlantı Azure Relay ad alanı sahibi tarafından kaldırıldı, özel uç nokta bilgilendirici hale geldi ve temizleme için silinmesi gerekiyor. |

Özel uç nokta bağlantısını onaylama, reddetme veya kaldırma

- Azure Portal’ında oturum açın.

- Arama çubuğuna Geçiş yazın.

- Yönetmek istediğiniz ad alanını seçin.

- Ağ sekmesini seçin.

- Onaylamak, reddetmek veya kaldırmak istediğiniz işleme göre aşağıdaki uygun bölüme gidin.

Özel uç nokta bağlantısını onaylama

Bekleyen herhangi bir bağlantı varsa sağlama durumunda Beklemede olarak listelenen bir bağlantı görürsünüz.

Onaylamak istediğiniz özel uç noktayı seçin

Onayla düğmesini seçin.

Bağlantıyı onayla sayfasında isteğe bağlı bir açıklama girin ve Evet'i seçin. Hayır'ı seçerseniz hiçbir şey olmaz.

Listede bağlantının durumunun Onaylandı olarak değiştiğini görmeniz gerekir.

Özel uç nokta bağlantısını reddetme

Reddetmek istediğiniz özel uç nokta bağlantıları varsa ( bekleyen bir istek veya daha önce onaylanan mevcut bir bağlantı olsun), uç nokta bağlantısını seçin ve Reddet düğmesini seçin.

Bağlantıyı reddet sayfasında isteğe bağlı bir açıklama girin ve Evet'i seçin. Hayır'ı seçerseniz hiçbir şey olmaz.

Listede bağlantının durumunun Reddedildi olarak değiştiğini görmeniz gerekir.

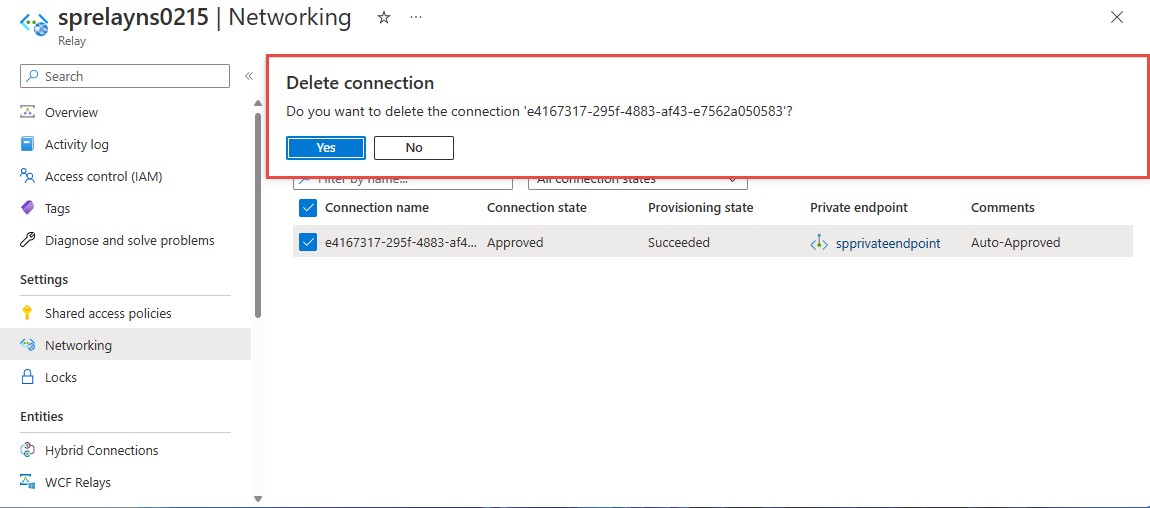

Özel uç nokta bağlantısını kaldırma

Özel uç nokta bağlantısını kaldırmak için listeden seçin ve araç çubuğunda Kaldır'ı seçin.

Bağlantıyı sil sayfasında, özel uç noktanın silinmesini onaylamak için Evet'i seçin. Hayır'ı seçerseniz hiçbir şey olmaz.

Durumun Bağlantısı Kesildi olarak değiştirildiğini görmeniz gerekir. Ardından, uç noktayı listede görmezsiniz.

Özel bağlantı bağlantısının çalıştığını doğrulayın

Özel uç noktanın sanal ağındaki kaynakların Azure Relay ad alanınıza özel IP adresi üzerinden bağlandığını doğrulamanız gerekir.

Bu test için Azure portalında Windows sanal makinesi oluşturma bölümünde yer alan adımları izleyerek bir sanal makine oluşturun

Ağ sekmesinde:

- Sanal ağ ve Alt ağ belirtin. Özel uç noktayı dağıtılan Sanal Ağ seçin.

- Bir genel IP kaynağı belirtin.

- NIC ağ güvenlik grubu için Yok'a tıklayın.

- Yük dengeleme için Hayır'ı seçin.

VM'ye bağlanın ve komut satırını açın ve aşağıdaki komutu çalıştırın:

nslookup <your-relay-namespace-name>.servicebus.windows.net

Aşağıdakine benzer bir sonuç görmeniz gerekir.

Non-authoritative answer:

Name: <namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <namespace-name>.servicebus.windows.net

Sınırlamalar ve TasarımLa İlgili Dikkat Edilmesi Gerekenler

Tasarımla ilgili dikkat edilecek noktalar

- Fiyatlandırma bilgileri için bkz. fiyatlandırma Azure Özel Bağlantı.

Sınırlamalar

- Azure Relay ad alanı başına en fazla özel uç nokta sayısı: 64.

- Abonelik başına özel uç noktaları olan Azure Relay ad alanı sayısı üst sınırı: 64.

- Ağ Güvenlik Grubu (NSG) kuralları ve Kullanıcı Tanımlı Yollar Özel Uç Nokta için geçerli değildir. Daha fazla bilgi için bkz. Azure Özel Bağlantı hizmeti: Sınırlamalar

Güvenilen Microsoft hizmetleri

Güvenilen Microsoft hizmetleri bu güvenlik duvarını atlamasına izin ver ayarını etkinleştirdiğinizde, aşağıdaki hizmetlere Azure Relay kaynaklarınıza erişim verilir:

| Güvenilen hizmet | Desteklenen kullanım senaryoları |

|---|---|

| Azure Machine Learning | AML Kubernetes, AML hizmetleriyle Kubernetes kümesi arasındaki iletişimi kolaylaştırmak için Azure Relay'i kullanır. Azure Relay, farklı ağlarda barındırılan uygulamalar arasında güvenli çift yönlü iletişim sağlayan tam olarak yönetilen bir hizmettir. Bu, Azure kaynakları ile şirket içi kaynaklar arasındaki iletişimin kısıtlandığı özel bağlantı ortamlarında kullanım için idealdir. |

| Azure Arc | Yukarıdaki Kaynak Sağlayıcılarıyla ilişkili Azure Arc özellikli hizmetler, Azure Relay ad alanınızda ayarlanan IP güvenlik duvarı kuralları tarafından engellenmeden Azure Relay ad alanınızdaki karma bağlantılara gönderen olarak bağlanabilir. Microsoft.Hybridconnectivity hizmet, Azure Relay ad alanınızda karma bağlantıları oluşturur ve senaryoya göre ilgili Arc hizmetine bağlantı bilgilerini sağlar. Bu hizmetler yalnızca Azure Arc kullanıyorsanız aşağıdaki Azure Hizmetleri ile Azure Relay ad alanınızla iletişim kurar: - Azure Kubernetes - Azure Machine Learning - Microsoft Purview |

Azure Relay için diğer güvenilir hizmetler aşağıda bulunabilir:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure İzleyici

- Azure API Management

- Azure Synapse

- Azure Veri Gezgini

- Azure IoT Central

- Azure Healthcare Veri Hizmetleri

- Azure Digital Twins

Not

Microsoft Relay SDK'sının 2021-11-01 sürümünde veya daha yeni sürümünde, Güvenilen Hizmet Erişimini etkinleştirmek için "trustedServiceAccessEnabled" özelliği Microsoft.Relay/namespaces/networkRuleSets özelliklerinde kullanılabilir.

Azure Resource Manager şablonlarında güvenilen hizmetlere izin vermek için bu özelliği şablonunuzda ekleyin:

"trustedServiceAccessEnabled": "True"

Örneğin, yukarıda sağlanan ARM şablonuna bağlı olarak, Güvenilen Hizmetler'in etkinleştirilmesi için bu Ağ Kuralı Kümesi özelliğini içerecek şekilde değiştirebiliriz:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Sonraki Adımlar

- Azure Özel Bağlantı hakkında daha fazla bilgi edinin

- Azure Relay hakkında daha fazla bilgi edinin