Öğretici: Microsoft Entra grubuna Dizin Okuyucuları rolü atama ve rol atamalarını yönetme

Şunlar için geçerlidir: Azure SQL Veritabanı

Azure SQL Yönetilen Örneği

Azure Synapse Analytics

Bu makale, Microsoft Entra Id'de (eski adı Azure Active Directory) grup oluşturma ve bu gruba Dizin Okuyucuları rolünü atama konusunda size yol gösterir. Dizin Okuyucuları izinleri, grup sahiplerinin gruba Azure SQL Veritabanı, Azure SQL Yönetilen Örneği ve Azure Synapse Analytics'in yönetilen kimliği gibi ek üyeler eklemesine olanak sağlar. Bu, bir Genel Yönetici veya Ayrıcalıklı Rol Yöneticisi'nin , kiracıdaki her mantıksal sunucu kimliği için Dizin Okuyucuları rolünü doğrudan atama gereksinimini atlar.

Not

Microsoft Entra Id daha önce Azure Active Directory (Azure AD) olarak biliniyordu.

Bu öğreticide Rol atamalarını yönetmek için Microsoft Entra gruplarını kullanma başlığında sunulan özellik kullanılır.

Azure SQL için Microsoft Entra grubuna Dizin Okuyucuları rolünü atamanın avantajları hakkında daha fazla bilgi için bkz . Azure SQL için Microsoft Entra Id'de Dizin Okuyucuları rolü.

Not

Azure SQL için Microsoft Graph desteğiyle, Dizin Okuyucuları rolü daha düşük düzey izinler kullanılarak değiştirilebilir. Daha fazla bilgi için bkz . Azure SQL için Microsoft Entra Id'de kullanıcı tarafından atanan yönetilen kimlik.

Önkoşullar

- Microsoft Entra kiracısı. Daha fazla bilgi için bkz. Azure SQL ile Microsoft Entra kimlik doğrulamasını yapılandırma ve yönetme.

- SQL Veritabanı, SQL Yönetilen Örneği veya Azure Synapse.

Azure portalını kullanarak Dizin Okuyucuları rol ataması

Yeni grup oluşturma ve sahipler ile rol atama

Bu ilk kurulum için Genel Yönetici veya Ayrıcalıklı Rol Yöneticisi izinlerine sahip bir kullanıcı gereklidir.

Ayrıcalıklı kullanıcının Azure portalında oturum açmasını sağlayın.

Microsoft Entra Id kaynağına gidin. Yönetilen'in altında Gruplar'a gidin. Yeni grup oluşturmak için Yeni grup'u seçin.

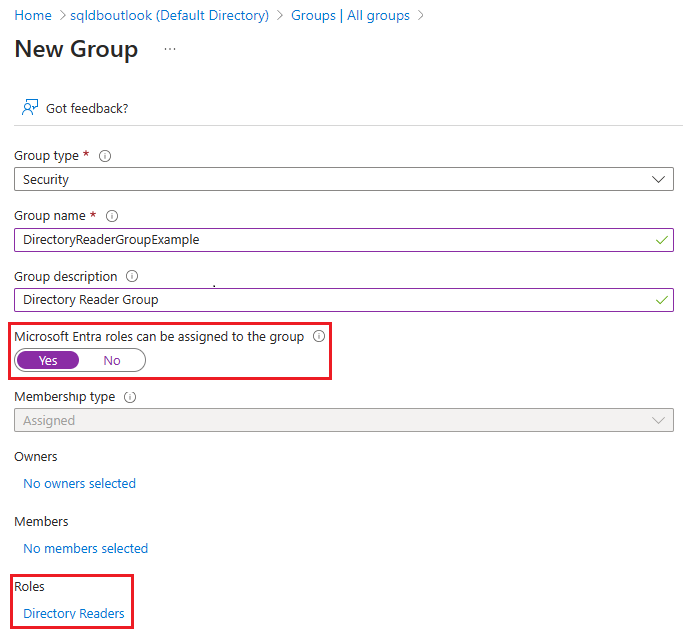

Grup türü olarak Güvenlik'i seçin ve kalan alanları doldurun. Microsoft Entra rollerinin gruba atanabileceği ayarının Evet'e geçtiğinden emin olun. Ardından Gruba Microsoft Entra ID Dizin okuyucuları rolünü atayın.

Microsoft Entra kullanıcılarını oluşturulan gruba sahip olarak atayın. Grup sahibi, herhangi bir Microsoft Entra yönetim rolü atanmadan normal bir AD kullanıcısı olabilir. Sahibin SQL Veritabanı, SQL Yönetilen Örneği veya Azure Synapse'inizi yöneten bir kullanıcı olması gerekir.

Oluştur'u seçin

Oluşturulan grubu denetleme

Not

Grup Türünün Güvenlik olduğundan emin olun. Microsoft 365 grupları Azure SQL için desteklenmez.

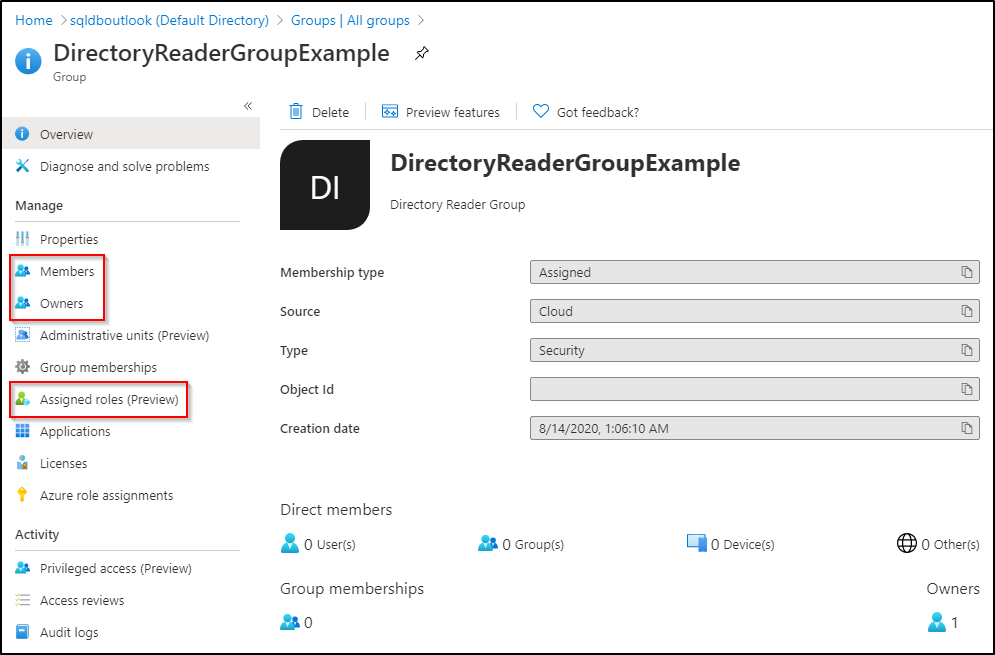

Oluşturulan grubu denetlemek ve yönetmek için Azure portalında Gruplar bölmesine dönün ve grup adınızı arayın. Grubunuzu seçtikten sonra Yönet ayarının Sahipler ve Üyeler menüsüne ek sahipler ve üyeler eklenebilir. Grup için Atanan rolleri de gözden geçirebilirsiniz.

Gruba Azure SQL yönetilen kimliği ekleme

Not

Bu örnek için SQL Yönetilen Örneği kullanıyoruz, ancak aynı sonuçları elde etmek için SQL Veritabanı veya Azure Synapse için benzer adımlar uygulanabilir.

Sonraki adımlar için Genel Yönetici veya Ayrıcalıklı Rol Yöneticisi kullanıcısı artık gerekli değildir.

SQL Yönetilen Örneği yöneten kullanıcı olarak Azure portalında oturum açın ve daha önce oluşturulan grubun sahibidir.

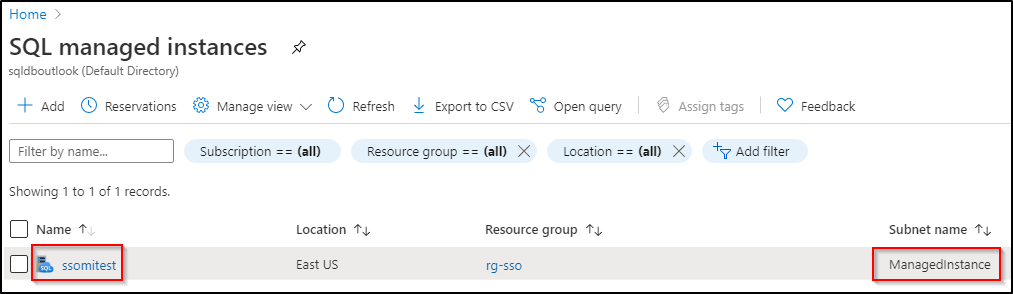

SQL yönetilen örnek kaynağınızın adını Azure portalında bulun.

SQL Yönetilen Örneği sağlama sırasında örneğiniz için bir Microsoft Entra kimliği oluşturulur ve bunu microsoft Entra uygulaması olarak kaydeder. Kimlik, SQL Yönetilen Örneği adınızın ön eki ile aynı ada sahiptir. Aşağıdaki adımları izleyerek SQL Yönetilen Örneği kimliğini (hizmet sorumlusu olarak da bilinir) bulabilirsiniz:

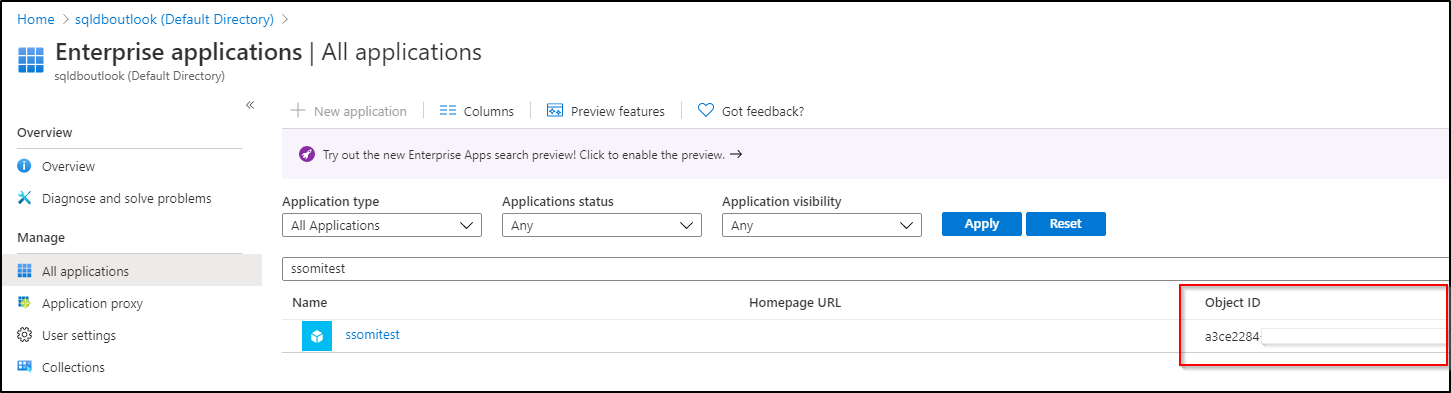

- Microsoft Entra Id kaynağına gidin. Yönet ayarının altında Kurumsal uygulamalar'ı seçin. Nesne Kimliği, örneğin kimliğidir.

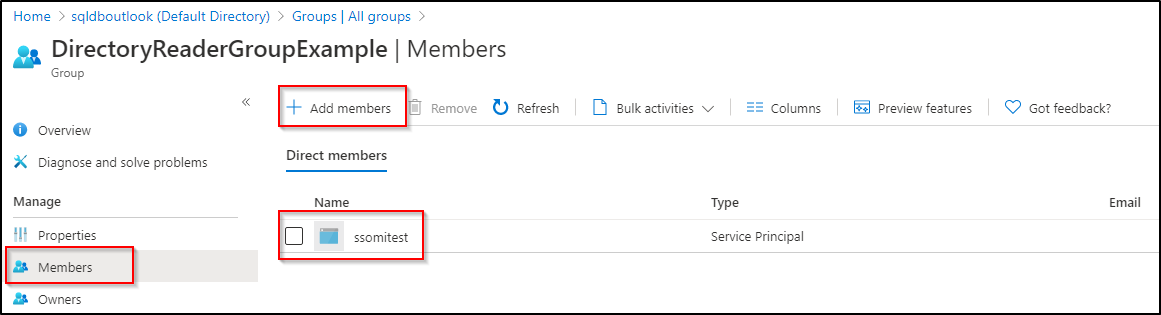

Microsoft Entra Id kaynağına gidin. Yönetilen'in altında Gruplar'a gidin. Oluşturduğunuz grubu seçin. Grubunuzun Yönetilen ayarı altında Üyeler'i seçin. Üye ekle'yi seçin ve yukarıda bulunan adı arayarak SQL Yönetilen Örneği hizmet sorumlunuzu grubun üyesi olarak ekleyin.

Not

Hizmet sorumlusu izinlerini Azure sistemi aracılığıyla yaymak ve Microsoft Graph API'sine erişime izin vermek birkaç dakika sürebilir. SQL Yönetilen Örneği için bir Microsoft Entra yöneticisi sağlamadan önce birkaç dakika beklemeniz gerekebilir.

Açıklamalar

SQL Veritabanı ve Azure Synapse için, sunucu kimliği mantıksal sunucu oluşturma sırasında veya sunucu oluşturulduktan sonra oluşturulabilir. SQL Veritabanı veya Azure Synapse'te sunucu kimliğini oluşturma veya ayarlama hakkında daha fazla bilgi için bkz. Microsoft Entra kullanıcıları oluşturmak için hizmet sorumlularını etkinleştirme.

SQL Yönetilen Örneği için, yönetilen örnek için bir Microsoft Entra yöneticisi ayarlayabilmeniz için önce Dizin Okuyucuları rolünün yönetilen örnek kimliğine atanması gerekir.

Mantıksal sunucu için bir Microsoft Entra yöneticisi ayarlarken SQL Veritabanı veya Azure Synapse için sunucu kimliğine Dizin Okuyucuları rolü atamak gerekli değildir. Ancak, bir Microsoft Entra uygulaması adına SQL Veritabanı veya Azure Synapse'te Microsoft Entra nesnesi oluşturmayı etkinleştirmek için Dizin Okuyucuları rolü gereklidir. Rol mantıksal sunucu kimliğine atanmazsa Azure SQL'de Microsoft Entra kullanıcıları oluşturulamaz. Daha fazla bilgi için bkz . Azure SQL ile Microsoft Entra hizmet sorumlusu.

PowerShell kullanarak Dizin Okuyucuları rol ataması

Önemli

Genel Yönetici veya Ayrıcalıklı Rol Yöneticisinin bu ilk adımları çalıştırması gerekir. Microsoft Entra ID, PowerShell'e ek olarak Microsoft Entra ID'de rol atanabilir grup oluşturmak için Microsoft Graph API'si sunar.

Aşağıdaki komutları kullanarak Microsoft Graph PowerShell modülünü indirin. PowerShell'i yönetici olarak çalıştırmanız gerekebilir.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationMicrosoft Entra kiracınıza bağlanın.

Connect-MgGraphDizin Okuyucuları rolünü atamak için bir güvenlik grubu oluşturun.

DirectoryReaderGroup,Directory Reader GroupveDirReadtercihinize göre değiştirilebilir.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupGruba Dizin Okuyucuları rolü atayın.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentGruba sahipler atayın.

- öğesini bu gruba sahip olmasını istediğiniz kullanıcıyla değiştirin

<username>. Bu adımlar yinelenerek çeşitli sahipler eklenebilir.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdGrubun sahiplerini denetleyin:

Get-MgGroupOwner -GroupId $group.IdGrubun sahiplerini Azure portalından da doğrulayabilirsiniz. Oluşturulan grubu denetleme'deki adımları izleyin.

- öğesini bu gruba sahip olmasını istediğiniz kullanıcıyla değiştirin

Hizmet sorumlusunu grubun üyesi olarak atama

Sonraki adımlar için Genel Yönetici veya Ayrıcalıklı Rol Yöneticisi kullanıcısı artık gerekli değildir.

Azure SQL kaynağını da yöneten grubun sahibini kullanarak, Microsoft Entra kimliğinize bağlanmak için aşağıdaki komutu çalıştırın.

Connect-MgGraphHizmet sorumlusunu oluşturulan grubun bir üyesi olarak atayın.

- değerini mantıksal sunucunuzun veya yönetilen örneğinizin adıyla değiştirin

<ServerName>. Daha fazla bilgi için Gruba Azure SQL hizmet kimliği ekleme bölümüne bakın

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdAşağıdaki komut, gruba eklendiğini belirten hizmet sorumlusu Nesne Kimliğini döndürür:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- değerini mantıksal sunucunuzun veya yönetilen örneğinizin adıyla değiştirin