Azure portalıyla SQL Veritabanı dinamik veri maskeleme ile çalışmaya başlama

Şunlar için geçerlidir:Azure SQL Veritabanı

Bu makalede, Azure portalıyla dinamik veri maskelemeyi nasıl uygulayabileceğiniz gösterilmektedir. Ayrıca Azure SQL Veritabanı cmdlet'lerini veya REST API'sinikullanarak dinamik veri maskeleme uygulayabilirsiniz.

Not

Bu özellik SQL Yönetilen Örneği için portal kullanılarak ayarlanamaz (PowerShell veya REST API kullanın). Daha fazla bilgi için bkz . Dinamik Veri Maskeleme.

Dinamik veri maskele özelliğini etkinleştirme

adresinden Azure portalını https://portal.azure.combaşlatın.

Azure portalında veritabanı kaynağınıza gidin.

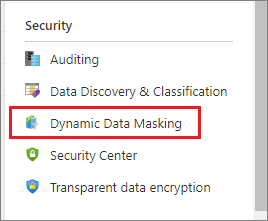

Güvenlik bölümünün altındaki Dinamik Veri Maskeleme bölmesini seçin.

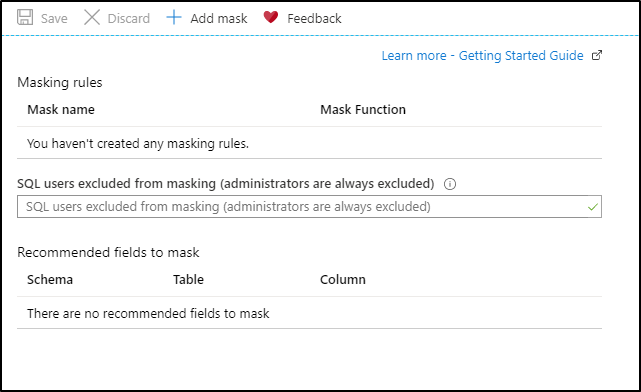

Dinamik Veri Maskeleme yapılandırma sayfasında, öneri altyapısının maskeleme için işaretlediği bazı veritabanı sütunları görebilirsiniz. Önerileri kabul etmek için, bir veya daha fazla sütun için Maske Ekle'ye tıklaması gerekir ve bu sütunun varsayılan türüne göre bir maske oluşturulur. Maskeleme kuralına tıklayarak ve maskeleme alanı biçimini istediğiniz farklı bir biçimde düzenleyerek maskeleme işlevini değiştirebilirsiniz. Ayarlarınızı kaydetmek için Kaydet'e tıklamayı unutmayın.

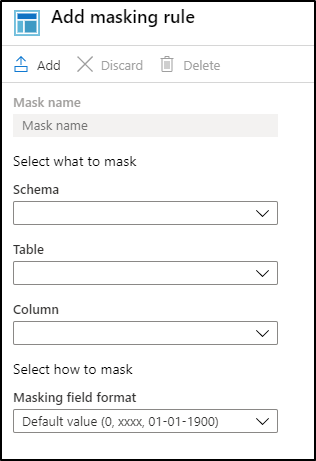

Veritabanınızdaki herhangi bir sütuna maske eklemek için, Dinamik Veri Maskeleme yapılandırma sayfasının üst kısmında Maske Ekle'ye tıklayarak Maskeleme Kuralı Ekle yapılandırma sayfasını açın.

Maskeleme için belirlenen alanı tanımlamak için Şema, Tablo ve Sütun'a tıklayın.

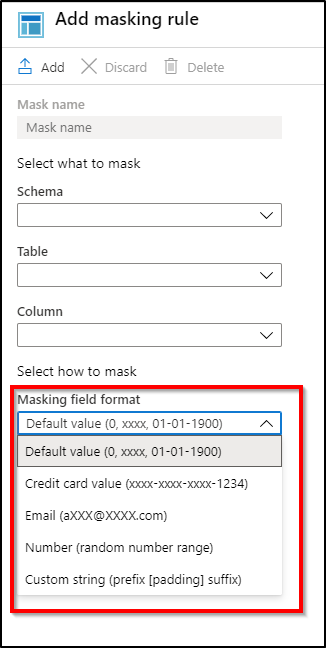

Hassas veri maskeleme kategorileri listesinden maskelemeyi seçin.

Veri maskeleme kuralı sayfasında Ekle'ye tıklayarak dinamik veri maskeleme ilkesindeki maskeleme kuralları kümesini güncelleştirin.

Maskelemenin dışında tutulması ve maskelenmemiş hassas verilere erişimi olması gereken SQL kimliği doğrulanmış kullanıcıları veya Microsoft Entra Id'den (eski adıYla Azure Active Directory) kimlik doğrulaması yapılan kimlikleri yazın. Bu, noktalı virgülle ayrılmış bir kullanıcı listesi olmalıdır. Yönetici ayrıcalıklarına sahip kullanıcılar her zaman özgün maskelenmemiş verilere erişebilir.

İpucu

Uygulama katmanının uygulama ayrıcalıklı kullanıcılarına yönelik hassas verileri görüntüleyebilmesini sağlamak için, uygulamanın veritabanını sorgulamak için kullandığı SQL kullanıcısını veya Microsoft Entra kimliğini ekleyin. Hassas verilerin açığa çıkarma durumunu en aza indirmek için bu listenin en az sayıda ayrıcalıklı kullanıcı içermesi kesinlikle önerilir.

Yeni veya güncelleştirilmiş maskeleme ilkesini kaydetmek için veri maskeleme yapılandırma sayfasında Kaydet'e tıklayın.

Sonraki adımlar

- Dinamik veri maskelemesine genel bakış için bkz . dinamik veri maskeleme.

- Ayrıca Azure SQL Veritabanı cmdlet'lerini veya REST API'sinikullanarak dinamik veri maskeleme uygulayabilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin