Azure SQL Veritabanı ve Azure Synapse Analytics ağ erişim denetimleri

Şunlar için geçerlidir: Azure Synapse Analytics Azure SQL Veritabanı

(yalnızca ayrılmış SQL havuzları)

Azure SQL Veritabanı ve Azure Synapse Analytics için Azure portalından bir mantıksal sunucu oluşturduğunuzda, sonuç yourservername.database.windows.net biçiminde bir genel uç noktadır.

Aşağıdaki ağ erişim denetimlerini kullanarak genel uç nokta üzerinden veritabanına seçmeli olarak erişime izin vekleyebilirsiniz:

IP tabanlı güvenlik duvarı kuralları: Belirli bir IP adresinden gelen bağlantılara açıkça izin vermek için bu özelliği kullanın. Örneğin, şirket içi makinelerden veya başlangıç ve bitiş IP adresini belirterek bir IP adresi aralığından.

Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver: Etkinleştirildiğinde, Azure sınırındaki diğer kaynaklar SQL Veritabanı erişebilir. Örneğin, bir Azure Sanal Makinesi SQL Veritabanı kaynaklarına erişebilir.

Aşağıdakiler aracılığıyla sanal ağlardan veritabanına özel erişime de izin vekleyebilirsiniz:

Sanal ağ güvenlik duvarı kuralları: Azure sınırı içindeki belirli bir sanal ağdan gelen trafiğe izin vermek için bu özelliği kullanın.

Özel Bağlantı: Azure'da belirli bir sanal ağ içindeki mantıksal sunucu için özel bir uç nokta oluşturmak için bu özelliği kullanın.

Önemli

Bu makale SQL Yönetilen Örneği için geçerli değildir. Ağ yapılandırması hakkında daha fazla bilgi için bkz. Azure SQL Yönetilen Örneği bağlanma.

IP güvenlik duvarı kuralları

IP tabanlı güvenlik duvarı, siz istemci makineleri için IP adreslerini açıkça ekleyene kadar sunucunuza tüm erişimi engelleyen Azure'daki mantıksal sunucunun bir özelliğidir.

Azure hizmetlerine izin ver

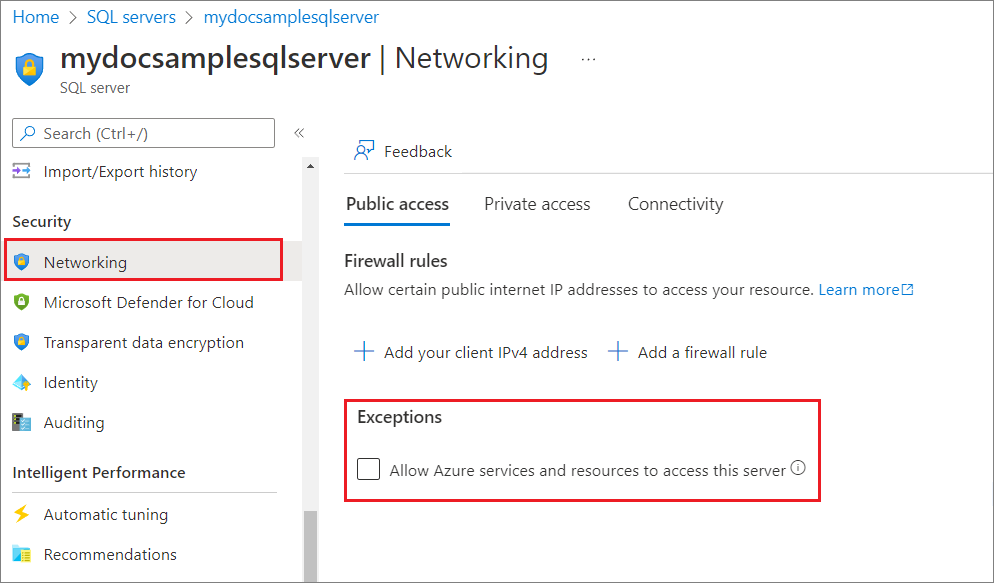

Varsayılan olarak, Azure portalından yeni bir mantıksal sunucu oluşturulurken Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver seçeneği işaretlenmez ve etkinleştirilmez. Genel uç nokta üzerinden bağlantıya izin verildiğinde bu ayar görüntülenir.

Mantıksal sunucu oluşturulduktan sonra ağ ayarı aracılığıyla da bu ayarı aşağıdaki gibi değiştirebilirsiniz:

Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver etkinleştirildiğinde, sunucunuz aboneliğinizin parçası olup olmadığına bakılmaksızın Azure sınırındaki tüm kaynaklardan gelen iletişimlere izin verir. Çoğu durumda, ayarın etkinleştirilmesi çoğu müşterinin isteğinden daha izin verir. Bu ayarın işaretini kaldırıp daha kısıtlayıcı IP güvenlik duvarı kurallarıyla değiştirmek veya özel erişim seçeneklerinden birini kullanmak isteyebilirsiniz.

Önemli

Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver seçeneğinin işaretlenmesi, başlangıç ve bitiş IP adresi 0.0.0.0 olan BIR IP tabanlı güvenlik duvarı kuralı ekler

Ancak bunu yapmak, Azure'da sanal ağınızın parçası olmayan sanal makinelerde çalışan ve bu nedenle bir Azure IP adresi aracılığıyla veritabanına bağlanan aşağıdaki özellikleri etkiler:

İçeri Dışarı Aktarma Hizmeti

Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver özelliği etkinleştirilmediğinde İçeri Aktarma Hizmeti çalışmıyor. Ancak SqlPackage'ı bir Azure VM'den el ile çalıştırarak veya DACFx API'sini kullanarak doğrudan kodunuzda dışarı aktarma gerçekleştirerek sorunu çözebilirsiniz.

Data Sync

Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver özelliği etkinleştirilmemiş olarak Veri eşitleme özelliğini kullanmak için, Hub veritabanını barındıran bölgenin Sql hizmet etiketinden IP adresleri eklemek üzere tek tek güvenlik duvarı kuralı girdileri oluşturmanız gerekir. Bu sunucu düzeyindeki güvenlik duvarı kurallarını hem Hub hem de Üye veritabanlarını (farklı bölgelerde olabilir) barındıran sunuculara ekleyin.

Batı ABD bölgesinin SQL hizmet etiketine karşılık gelen IP adreslerini oluşturmak için aşağıdaki PowerShell betiğini kullanın.

PS C:\> $serviceTags = Get-AzNetworkServiceTag -Location eastus2

PS C:\> $sql = $serviceTags.Values | Where-Object { $_.Name -eq "Sql.WestUS" }

PS C:\> $sql.Properties.AddressPrefixes.Count

70

PS C:\> $sql.Properties.AddressPrefixes

13.86.216.0/25

13.86.216.128/26

13.86.216.192/27

13.86.217.0/25

13.86.217.128/26

13.86.217.192/27

İpucu

Get-AzNetworkServiceTag, Location parametresi belirtilmesine rağmen SQL Hizmet Etiketi için genel aralığı döndürür. Eşitleme grubunuz tarafından kullanılan Hub veritabanını barındıran bölgeye göre filtrelemeyi unutmayın

PowerShell betiğinin çıkışı, Sınıfsız Etki Alanları Arası Yönlendirme (CIDR) gösterimindedir. Bunun Get-IPrangeStartEnd.ps1 kullanılarak Başlangıç ve Bitiş IP adresi biçimine dönüştürülmesi gerekir:

PS C:\> Get-IPrangeStartEnd -ip 52.229.17.93 -cidr 26

start end

----- ---

52.229.17.64 52.229.17.127

Tüm IP adreslerini CIDR'den Başlangıç ve Bitiş IP adresi biçimine dönüştürmek için aşağıdaki PowerShell betiğini kullanabilirsiniz.

PS C:\>foreach( $i in $sql.Properties.AddressPrefixes) {$ip,$cidr= $i.split('/') ; Get-IPrangeStartEnd -ip $ip -cidr $cidr;}

start end

----- ---

13.86.216.0 13.86.216.127

13.86.216.128 13.86.216.191

13.86.216.192 13.86.216.223

Artık bunları ayrı güvenlik duvarı kuralları olarak ekleyebilir ve ardından Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver ayarını devre dışı bırakabilirsiniz.

Sql Hizmet Etiketi

Hizmet etiketleri, güvenlik kurallarında ve istemcilerden SQL Veritabanı yollarda kullanılabilir. Hizmet etiketleri ağ güvenlik gruplarında, Azure Güvenlik Duvarı ve kullanıcı tanımlı yollarda bir güvenlik kuralının kaynak veya hedef alanında belirtilerek kullanılabilir. Sql hizmet etiketi, SQL Veritabanı tarafından kullanılan tüm IP adreslerinden oluşur. Etiket bölgelere göre daha fazla segmentlere ayrılmıştır. Örneğin Sql.WestUS, Batı ABD'de SQL Veritabanı tarafından kullanılan tüm IP adreslerini listeler.

Sql hizmet etiketi, Ağ Geçidi IP adreslerinde belgelendiği gibi SQL Veritabanı bağlantı kurmak için gereken IP adreslerinden oluşur. Ayrıca, bir hizmet etiketi aşağıdaki gibi özelliklerde kullanılan SQL Veritabanı giden trafikle de ilişkilendirilecektir:

- Denetim

- Güvenlik açığı değerlendirmesi

- İçeri/Dışarı Aktarma hizmeti

- OPENROWSET

- Toplu Ekleme

- sp_invoke_external_rest_endpoint

- Kayıt Defteri

- Müşteri tarafından yönetilen anahtarla Azure SQL saydam veri şifrelemesi

SqlManagement Hizmet Etiketi

SqlManagement hizmet etiketi, SQL Veritabanı karşı denetim düzlemi işlemleri için kullanılır.

Sanal ağ güvenlik duvarı kuralları

Sanal ağ güvenlik duvarı kuralları , VM'lerinizi içeren belirli bir alt ağdan erişim oluşturmak ve yönetmek için daha kolay alternatiflerdir.

Özel Bağlantı

Özel Bağlantı özel uç nokta üzerinden bir sunucuya bağlanmanızı sağlar. Özel uç nokta, belirli bir sanal ağ ve alt ağ içindeki özel bir IP adresidir.

İlgili içerik

Sunucu düzeyinde IP güvenlik duvarı kuralı oluşturmaya yönelik hızlı başlangıç için bkz. SQL Veritabanı'da veritabanı oluşturma.

Sunucu düzeyinde sanal ağ güvenlik duvarı kuralı oluşturmaya yönelik hızlı başlangıç için bkz. Azure SQL Veritabanı için hizmet uç noktalarını ve kurallarını Sanal Ağ.

açık kaynak veya iş ortağı uygulamalarından SQL Veritabanı bir veritabanına bağlanma konusunda yardım için bkz. SQL Veritabanı için istemci hızlı başlangıç kod örnekleri.

Açmanız gerekebilecek diğer bağlantı noktaları hakkında bilgi için, ADO.NET 4.5 ve SQL Veritabanı için 1433'ün ötesindeki bağlantı noktalarının SQL Veritabanı: Dış ve iç bölümüne bakın

Azure SQL Veritabanı Bağlantısına genel bakış için bkz. Azure SQL Bağlantı Mimarisi

Azure SQL Veritabanı güvenliğine genel bakış için bkz. Veritabanınızın güvenliğini sağlama